Vue d’ensemble des chemins d’attaque

Sécurité Microsoft - Gestion de l’exposition vous aide à gérer la surface d’attaque et les risques d’exposition de votre entreprise. Les chemins d’attaque combinent des ressources et des techniques pour afficher les chemins d’accès de bout en bout que les attaquants peuvent créer à partir d’un point d’entrée d’un organization aux ressources critiques.

Remarque

La valeur des chemins d’attaque augmente en fonction des données utilisées comme source. Si aucune donnée n’est disponible ou si les données ne reflètent pas l’environnement de votre organization, les chemins d’attaque peuvent ne pas apparaître. Les chemins d’attaque peuvent ne pas être entièrement représentatifs si vous n’avez pas de licences définies pour les charges de travail intégrées et représentées dans le chemin d’attaque ou si vous n’avez pas entièrement défini les ressources critiques.

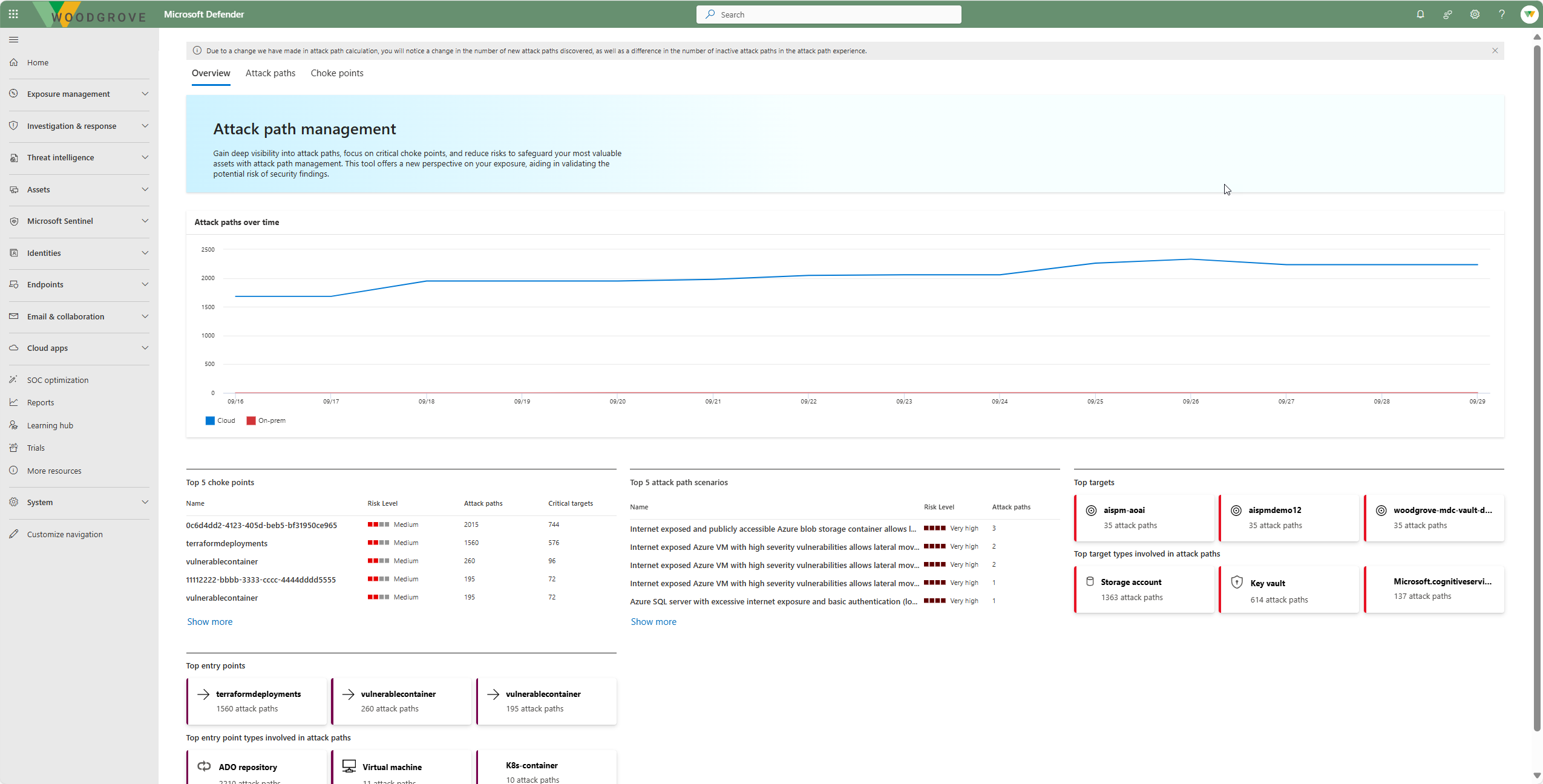

Tableau de bord du chemin d’attaque

Le tableau de bord du chemin d’attaque fournit une vue d’ensemble des chemins d’attaque dans votre organization. Il indique le nombre de chemins d’attaque, le nombre de points d’étranglement et le nombre de ressources critiques. Vous pouvez utiliser ces informations pour comprendre la posture de sécurité de votre organization et pour hiérarchiser vos efforts de sécurité. À partir du tableau de bord, vous pouvez explorer les détails des chemins d’attaque, des points d’étranglement et des ressources critiques.

Identification et résolution des chemins d’attaque

Voici comment Exposure Management vous aide à identifier et à résoudre les chemins d’attaque.

Génération du chemin d’attaque : Sécurité - Gestion de l’exposition génère automatiquement des chemins d’attaque en fonction des données collectées sur les ressources et les charges de travail. Il simule des scénarios d’attaque et identifie les vulnérabilités et les faiblesses qu’un attaquant peut exploiter.

- Le nombre de chemins d’attaque visibles dans le portail peut varier en raison de la nature dynamique des environnements informatiques. Notre système génère dynamiquement des chemins d’attaque en fonction des conditions en temps réel de l’environnement de chaque client. Les modifications telles que l’ajout ou la suppression de ressources, les mises à jour des configurations, la connexion d’un utilisateur à un ordinateur, l’ajout ou la suppression d’un utilisateur dans un groupe, ainsi que l’implémentation de nouvelles stratégies de segmentation réseau ou de sécurité peuvent toutes influencer le nombre et les types de chemins d’attaque identifiés.

- Cette approche garantit que la posture de sécurité que nous fournissons est exacte et reflète l’état le plus récent de l’environnement, en tenant compte de l’agilité requise dans les environnements informatiques d’aujourd’hui.

Visibilité du chemin d’attaque : la vue graphique du chemin d’attaque utilise les données du graphique d’exposition d’entreprise pour visualiser le chemin d’attaque et comprendre comment les menaces potentielles peuvent se dérouler.

- Le pointage sur chaque nœud et icône de connecteur vous fournit des informations supplémentaires sur la façon dont le chemin d’attaque est généré. Par instance, à partir d’une machine virtuelle initiale contenant des clés TLS/SSL jusqu’aux autorisations sur les comptes de stockage.

- La carte d’exposition d’entreprise étend la façon dont vous pouvez visualiser les chemins d’attaque. Avec d’autres données, il vous montre plusieurs chemins d’attaque et points d’étranglement, nœuds qui créent des goulots d’étranglement dans le graphique ou mappent où les chemins d’attaque convergent. Il visualise les données d’exposition, ce qui vous permet de voir quelles ressources sont à risque et où hiérarchiser votre focus.

Recommandations de sécurité : obtenez des recommandations actionnables pour atténuer les chemins d’attaque potentiels.

Points d’étranglement : le tableau de bord du chemin d’attaque met en évidence les ressources critiques où plusieurs chemins d’attaque se croisent, les identifiant comme des vulnérabilités clés. En se concentrant sur ces points d’étranglement, les équipes de sécurité peuvent réduire efficacement les risques en traitant les ressources à fort impact.

- Identification : affichez la liste des points d’étranglement sur le tableau de bord du chemin d’attaque.

- Regroupement : Sécurité - Gestion de l’exposition groupes de nœuds de point d’étranglement où plusieurs chemins d’attaque circulent ou se croisent sur le chemin vers une ressource critique.

- Atténuation stratégique : La visibilité des points d’étranglement vous permet de concentrer les efforts d’atténuation de manière stratégique, en traitant plusieurs chemins d’attaque en sécurisant ces points critiques.

- Protection : la sécurisation des points d’étranglement protège vos ressources contre les menaces.

Rayon d’explosion : permet aux utilisateurs d’explorer visuellement les chemins les plus risqués à partir d’un point d’étranglement. Il fournit une visualisation détaillée montrant comment la compromission d’une ressource peut affecter d’autres ressources, ce qui permet aux équipes de sécurité d’évaluer les implications plus larges d’une attaque et de hiérarchiser les stratégies d’atténuation plus efficacement.