Évaluation de la sécurité : Supprimer les autorisations de réplication inutiles pour Microsoft Entra compte du connecteur AD DS Connect

Cet article décrit les autorisations de réplication inutiles de Microsoft Defender pour Identity pour Microsoft Entra Connect (également appelé rapport d’évaluation de la posture de sécurité du compte ad DS Azure AD Connect).

Remarque

Cette évaluation de la sécurité sera disponible uniquement si Microsoft Defender pour Identity capteur est installé sur les serveurs exécutant les services Microsoft Entra Connect.

En outre, si la méthode d’authentification PHS (Password Hash Sync) est configurée, les comptes de connecteur AD DS disposant d’autorisations de réplication ne seront pas affectés, car ces autorisations sont nécessaires.

Pourquoi le compte Microsoft Entra connecter le connecteur AD DS avec des autorisations de réplication inutiles peut-il constituer un risque ?

Les attaquants intelligents sont susceptibles de cibler Microsoft Entra Se connecter dans des environnements locaux, et ce pour une bonne raison. Le serveur Microsoft Entra Connect peut être une cible de choix, en particulier en fonction des autorisations attribuées au compte du connecteur AD DS (créé dans ad local avec le préfixe MSOL_). Dans l’installation « express » par défaut de Microsoft Entra Connect, le compte de service du connecteur se voit accorder des autorisations de réplication, entre autres, pour garantir une synchronisation correcte. Si la synchronisation de hachage de mot de passe n’est pas configurée, il est important de supprimer les autorisations inutiles pour réduire la surface d’attaque potentielle.

Comment faire utiliser cette évaluation de la sécurité pour améliorer ma posture de sécurité organisationnelle hybride ?

Passez en revue l’action recommandée dans https://security.microsoft.com/securescore?viewid=actions pour Supprimer les autorisations de réplication inutiles pour Microsoft Entra compte de connecteur AD DS Connect.

Passez en revue la liste des entités exposées pour découvrir quels comptes de connecteur AD DS disposent d’autorisations de réplication inutiles.

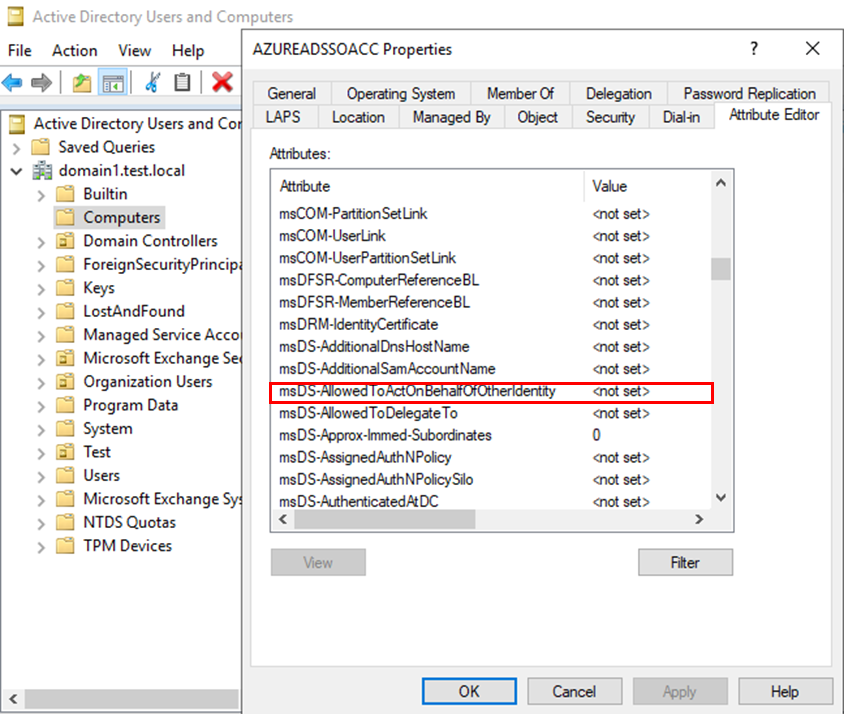

Prenez les mesures appropriées sur ces comptes et supprimez leurs autorisations « Replication Directory Changes » et « Replication Directory Changes All » en désélectionnant les autorisations suivantes :

Importante

Pour les environnements avec plusieurs serveurs Microsoft Entra Connect, il est essentiel d’installer des capteurs sur chaque serveur pour vous assurer que Microsoft Defender pour Identity pouvez surveiller entièrement votre configuration. Il a été détecté que votre configuration Microsoft Entra Connect n’utilise pas la synchronisation de hachage de mot de passe, ce qui signifie que les autorisations de réplication ne sont pas nécessaires pour les comptes dans la liste Entités exposées. En outre, il est important de s’assurer que chaque compte MSOL exposé n’est pas requis pour les autorisations de réplication par d’autres applications.

Remarque

Bien que les évaluations soient mises à jour en quasi-temps réel, les scores et les états sont mis à jour toutes les 24 heures. Bien que la liste des entités concernées soit mise à jour quelques minutes après l’implémentation des recommandations, le status peut encore prendre du temps avant d’être marqué comme Terminé.