Nouveautés de l’archive pour Microsoft Defender pour Identity

Cet article répertorie Microsoft Defender pour Identity notes de publication pour les versions et fonctionnalités publiées il y a plus de 6 mois.

Pour plus d’informations sur les dernières versions et fonctionnalités, consultez Nouveautés de Microsoft Defender pour Identity.

Remarque

À compter du 15 juin 2022, Microsoft ne prendra plus en charge le capteur Defender pour Identity sur les appareils exécutant Windows Server 2008 R2. Nous vous recommandons d’identifier les contrôleurs de domaine restants ou les serveurs AD FS qui exécutent encore Windows Server 2008 R2 en tant que système d’exploitation et de planifier leur mise à jour vers un système d’exploitation pris en charge.

Pendant les deux mois suivant le 15 juin 2022, le capteur continuera de fonctionner. Après cette période de deux mois, à compter du 15 août 2022, le capteur ne fonctionnera plus sur Windows Server plateformes 2008 R2. Pour plus d’informations, consultez : https://aka.ms/mdi/2008r2

Juillet 2023

Defender pour Identity version 2.209

Cette version inclut des améliorations et des correctifs de bogues pour les services cloud et le capteur Defender pour Identity.

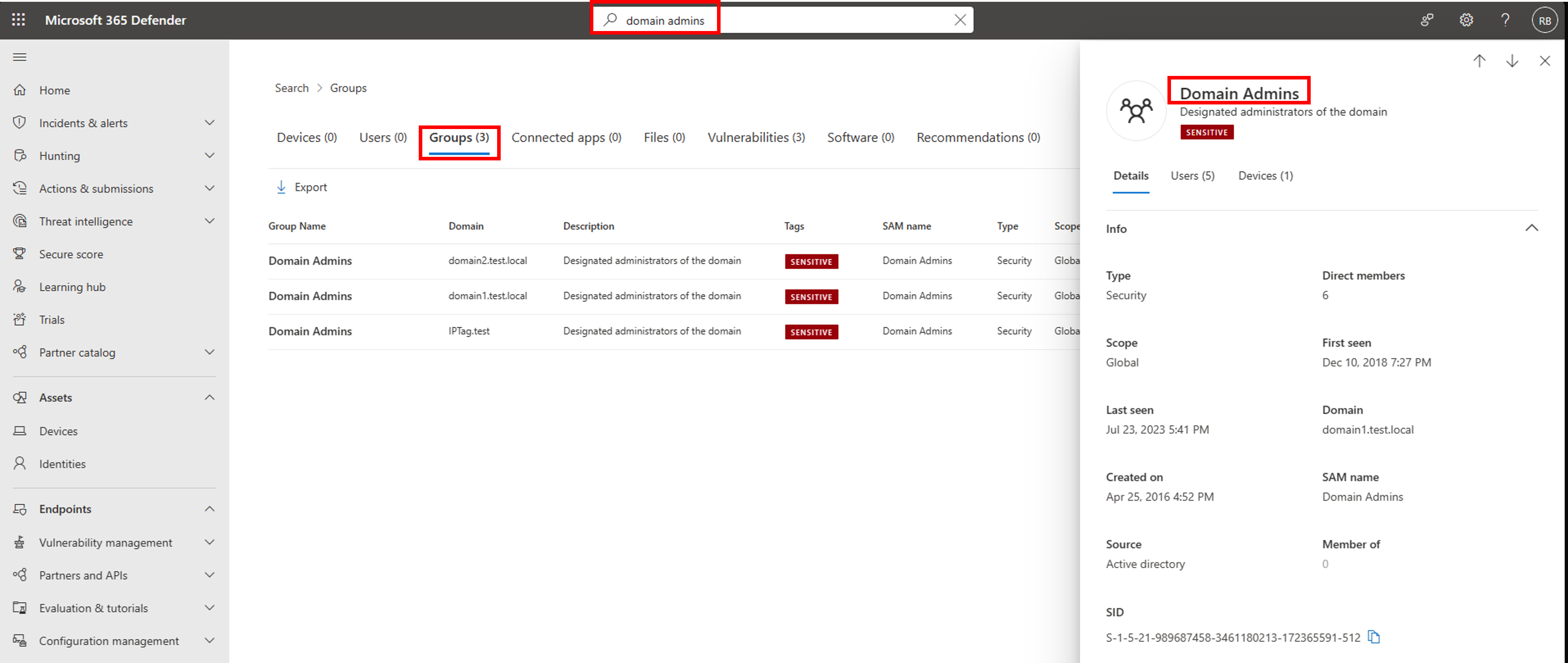

Rechercher des groupes Active Directory dans Microsoft Defender XDR (préversion)

Le Microsoft Defender XDR recherche globale prend désormais en charge la recherche par nom de groupe Active Directory. Tous les groupes trouvés sont affichés dans les résultats sous un onglet Groupes distinct. Sélectionnez un groupe Active Directory dans vos résultats de recherche pour afficher plus de détails, notamment :

- Type

- Portée

- Domain

- Nom SAM

- SID

- Heure de création du groupe

- La première fois qu’une activité du groupe a été observée

- Groupes qui contiennent le groupe sélectionné

- Liste de tous les membres du groupe

Par exemple :

Pour plus d’informations, consultez Microsoft Defender pour Identity dans Microsoft Defender XDR.

Nouveaux rapports sur la posture de sécurité

Les évaluations de la posture de sécurité des identités de Defender pour Identity détectent et recommandent de manière proactive les actions dans vos configurations de Active Directory local.

Les nouvelles évaluations de la posture de sécurité suivantes sont désormais disponibles dans microsoft Secure Score :

- Supprimer les droits d’accès sur les comptes suspects avec l’autorisation SDHolder Administration

- Supprimer les comptes non administrateurs avec des autorisations DCSync

- Supprimer les administrateurs locaux sur les ressources d’identité

- Démarrer votre déploiement Defender pour Identity

Pour plus d’informations, consultez Évaluations de la posture de sécurité de Microsoft Defender pour Identity.

Redirection automatique pour le portail Defender pour Identity classique

L’expérience et les fonctionnalités du portail Microsoft Defender pour Identity sont convergées vers la plateforme XDR (Extended Detection and Response) de Microsoft, Microsoft Defender XDR. Depuis le 6 juillet 2023, les clients qui utilisent le portail Defender pour Identity classique sont automatiquement redirigés vers Microsoft Defender XDR, sans possibilité de revenir au portail classique.

Pour plus d’informations, consultez notre billet de blog et Microsoft Defender pour Identity dans Microsoft Defender XDR.

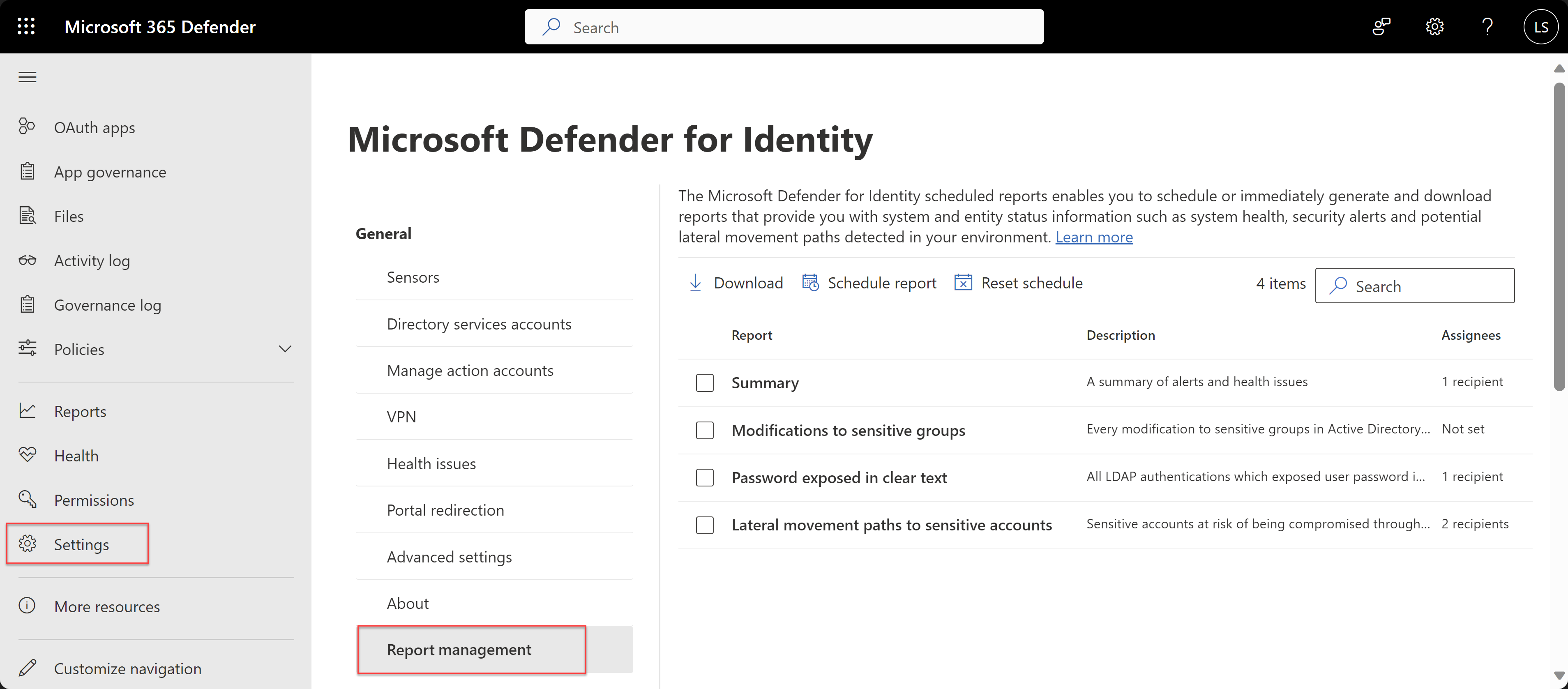

Téléchargements et planification des rapports Defender pour Identity dans Microsoft Defender XDR (préversion)

Vous pouvez désormais télécharger et planifier des rapports Defender pour Identity périodiques à partir du portail Microsoft Defender, ce qui crée une parité dans les fonctionnalités de rapport avec le portail Classique Defender pour Identity hérité.

Téléchargez et planifiez des rapports dans Microsoft Defender XDR à partir de la page Paramètres > Identités > Gestion des rapports. Par exemple :

Pour plus d’informations, consultez Microsoft Defender pour Identity rapports dans Microsoft Defender XDR.

Defender pour Identity version 2.208

- Cette version inclut des améliorations et des correctifs de bogues pour les services cloud et le capteur Defender pour Identity.

Defender pour Identity version 2.207

Cette version fournit le nouveau paramètre d’installation AccessKeyFile . Utilisez le paramètre AccessKeyFile lors d’une installation silencieuse d’un capteur Defender pour Identity pour définir la clé d’accès à l’espace de travail à partir d’un chemin d’accès au texte fourni. Pour plus d’informations, consultez Installer le capteur Microsoft Defender pour Identity.

Cette version inclut des améliorations et des correctifs de bogues pour les services cloud et le capteur Defender pour Identity.

Juin 2023

Defender pour Identity version 2.206

- Cette version inclut des améliorations et des correctifs de bogues pour les services cloud et le capteur Defender pour Identity.

Repérage avancé avec une table IdentityInfo améliorée

- Pour les locataires sur lesquels Defender pour Identity est déployé, la table de chasse avancée Microsoft 365 IdentityInfo inclut désormais davantage d’attributs par identité et les identités détectées par le capteur Defender pour Identity à partir de votre environnement local.

Pour plus d’informations, consultez la documentation sur la chasse avancée Microsoft Defender XDR.

Defender pour Identity version 2.205

- Cette version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Mai 2023

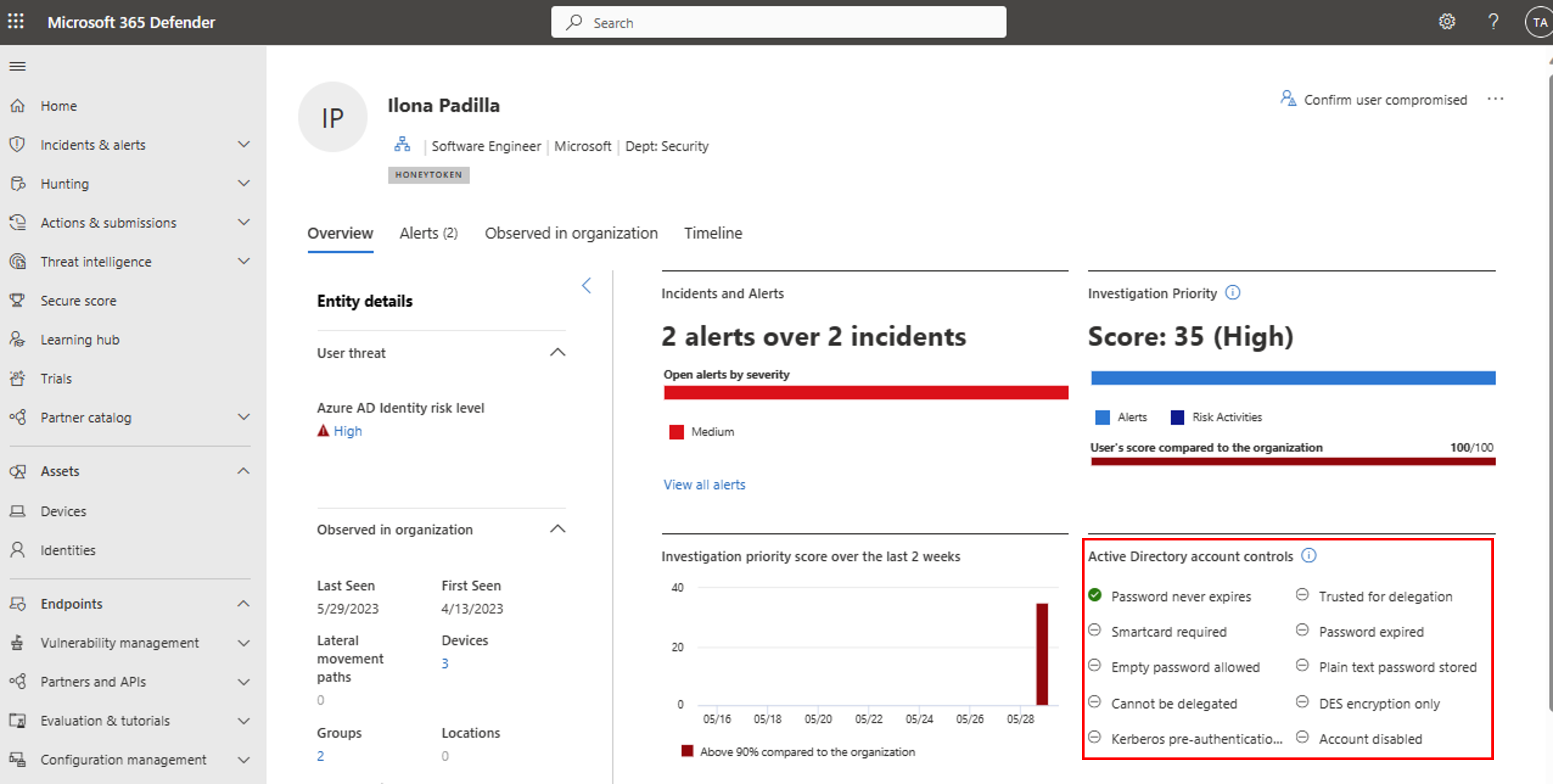

Amélioration du contrôle de compte Active Directory

La page des détails de l’utilisateur Microsoft Defender XDR Identity> inclut désormais de nouvelles données de contrôle de compte Active Directory.

Sous l’onglet Vue d’ensemble des détails de l’utilisateur, nous avons ajouté les nouveaux contrôles de compte Active Directory carte pour mettre en évidence les paramètres de sécurité importants et les contrôles Active Directory. Par exemple, utilisez cette carte pour savoir si un utilisateur spécifique est en mesure de contourner les exigences de mot de passe ou a un mot de passe qui n’expire jamais.

Par exemple :

Pour plus d’informations, consultez la documentation sur l’attribut User-Account-Control .

Defender pour Identity version 2.204

Publication : 29 mai 2023

Nouvelle alerte d’intégrité pour les échecs d’ingestion de données d’intégration VPN (radius). Pour plus d’informations, consultez alertes d’intégrité Microsoft Defender pour Identity capteur.

Cette version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Defender pour Identity version 2.203

Publication : 15 mai 2023

Nouvelle alerte d’intégrité pour vérifier que l’audit de conteneur ADFS est correctement configuré. Pour plus d’informations, consultez alertes d’intégrité Microsoft Defender pour Identity capteur.

La page Identité Microsoft Defender 365 inclut des mises à jour de l’interface utilisateur pour l’expérience de chemin de mouvement latéral. Aucune fonctionnalité n’a été modifiée. Pour plus d’informations, consultez Comprendre et examiner les chemins de mouvement latéral (LPM) avec Microsoft Defender pour Identity.

Cette version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Améliorations apportées aux chronologie d’identité

L’onglet Chronologie des identités contient désormais des fonctionnalités nouvelles et améliorées ! Avec le chronologie mis à jour, vous pouvez désormais filtrer par type d’activité, protocole et emplacement, en plus des filtres d’origine. Vous pouvez également exporter le chronologie dans un fichier CSV et trouver des informations supplémentaires sur les activités associées aux techniques MITRE ATT&CK. Pour plus d’informations, consultez Examiner les utilisateurs dans Microsoft Defender XDR.

Réglage des alertes dans Microsoft Defender XDR

Le réglage des alertes, désormais disponible dans Microsoft Defender XDR, vous permet d’ajuster vos alertes et de les optimiser. Le réglage des alertes réduit les faux positifs, permet à vos équipes SOC de se concentrer sur les alertes de haute priorité et améliore la couverture de la détection des menaces dans votre système.

Dans Microsoft Defender XDR, créez des conditions de règle basées sur des types de preuves, puis appliquez votre règle à tout type de règle qui correspond à vos conditions. Pour plus d’informations, consultez Régler une alerte.

Avril 2023

Defender pour Identity version 2.202

Publication : 23 avril 2023

- Nouvelle alerte d’intégrité pour vérifier que l’audit du conteneur de configuration des services d’annuaire est correctement configuré, comme décrit dans la page alertes d’intégrité.

- Les nouveaux espaces de travail pour les locataires AD mappés à la Nouvelle-Zélande sont créés dans la région Australie Est. Pour obtenir la liste la plus actuelle des déploiements régionaux, consultez Composants Defender pour Identity.

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Mars 2023

Defender pour Identity version 2.201

Publication : 27 mars 2023

Nous sommes en train de désactiver l’alerte honeytoken SAM-R. Bien que ces types de comptes ne soient jamais accessibles ou interrogés, certains systèmes hérités peuvent utiliser ces comptes dans le cadre de leurs opérations régulières. Si cette fonctionnalité est nécessaire pour vous, vous pouvez toujours créer une requête de repérage avancée et l’utiliser comme détection personnalisée. Nous examinons également l’alerte honeytoken LDAP au cours des prochaines semaines, mais reste fonctionnelle pour l’instant.

Nous avons résolu les problèmes de logique de détection dans l’alerte d’intégrité d’audit des objets des services d’annuaire pour les systèmes d’exploitation non anglais et pour Windows 2012 avec les schémas des services d’annuaire antérieurs à la version 87.

Nous avons supprimé la configuration préalable d’un compte Services d’annuaire pour que les capteurs démarrent. Pour plus d’informations, consultez Microsoft Defender pour Identity recommandations relatives aux comptes de service d’annuaire.

Nous n’avons plus besoin de journaliser les événements 1644. Si ce paramètre de Registre est activé, vous pouvez le supprimer. Pour plus d’informations, consultez ID d’événement 1644.

La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Defender pour Identity version 2.200

Publication : 16 mars 2023

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Defender pour Identity version 2.199

Publication : 5 mars 2023

Certaines exclusions pour honeytoken ont été interrogées via l’alerte SAM-R ne fonctionnaient pas correctement. Dans ces cas, des alertes étaient déclenchées même pour les entités exclues. Cette erreur a maintenant été corrigée.

Nom du protocole NTLM mis à jour pour les tables Identity Advanced Hunting : l’ancien nom

Ntlmdu protocole est désormais répertorié en tant que nouveau nomNTLMde protocole dans les tables d’identités de chasse avancées : IdentityLogonEvents, IdentityQueryEvents, IdentityDirectoryEvents. Si vous utilisez actuellement le protocole dans unNtlmformat respectant la casse à partir des tables d’événementsNTLMIdentity, vous devez le remplacer par .La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Février 2023

Defender pour Identity version 2.198

Publication : 15 février 2023

Identity chronologie est désormais disponible dans le cadre de la nouvelle page Identité dans Microsoft Defender XDR : la page Utilisateur mise à jour dans Microsoft Defender XDR a maintenant une nouvelle apparence, avec une vue étendue des ressources associées et un nouvel onglet chronologie dédié. Le chronologie représente les activités et les alertes des 30 derniers jours, et il unifie les entrées d’identité de l’utilisateur sur toutes les charges de travail disponibles (Defender pour Identity/Defender for Cloud Apps/Defender pour point de terminaison). En utilisant les chronologie, vous pouvez facilement vous concentrer sur les activités que l’utilisateur a effectuées (ou ont été effectuées sur eux) dans des délais spécifiques. Pour plus d’informations, consultez Examiner les utilisateurs dans Microsoft Defender XDR

Améliorations supplémentaires pour les alertes honeytoken : dans la version 2.191, nous avons introduit plusieurs nouveaux scénarios pour l’alerte d’activité honeytoken.

Sur la base des commentaires des clients, nous avons décidé de diviser l’alerte d’activité honeytoken en cinq alertes distinctes :

- L’utilisateur Honeytoken a été interrogé via SAM-R.

- L’utilisateur Honeytoken a été interrogé via LDAP.

- Activité d’authentification utilisateur Honeytoken

- Les attributs de l’utilisateur Honeytoken ont été modifiés.

- L’appartenance au groupe Honeytoken a changé.

En outre, nous avons ajouté des exclusions pour ces alertes, fournissant une expérience personnalisée pour votre environnement.

Nous sommes impatients d’entendre vos commentaires afin de pouvoir continuer à nous améliorer.

Nouvelle alerte de sécurité - Utilisation suspecte des certificats sur le protocole Kerberos (PKINIT). : La plupart des techniques permettant d’abuser des services de certificats Active Directory (AD CS) impliquent l’utilisation d’un certificat dans une phase de l’attaque. Microsoft Defender pour Identity alerte désormais les utilisateurs lorsqu’il observe une telle utilisation suspecte des certificats. Cette approche de surveillance comportementale fournit une protection complète contre les attaques AD CS, déclenchant une alerte lorsqu’une authentification par certificat suspecte est tentée sur un contrôleur de domaine avec un capteur Defender pour Identity installé. Pour plus d’informations, consultez Microsoft Defender pour Identity détecte désormais l’utilisation suspecte des certificats.

Interruption automatique des attaques : Defender pour Identity fonctionne désormais avec Microsoft Defender XDR pour offrir une interruption automatisée des attaques. Cette intégration signifie que, pour les signaux provenant de Microsoft Defender XDR, nous pouvons déclencher l’action Désactiver l’utilisateur. Ces actions sont déclenchées par des signaux XDR haute fidélité, combinés aux insights de l’examen continu de milliers d’incidents par les équipes de recherche de Microsoft. L’action suspend le compte d’utilisateur compromis dans Active Directory et synchronise ces informations avec Microsoft Entra ID. Pour plus d’informations sur l’interruption des attaques automatiques, lisez le billet de blog de Microsoft Defender XDR.

Vous pouvez également exclure des utilisateurs spécifiques des actions de réponse automatisées. Pour plus d’informations, consultez Configurer les exclusions de réponse automatisée de Defender pour Identity.

Supprimer la période d’apprentissage : les alertes générées par Defender pour Identity sont basées sur différents facteurs tels que le profilage, la détection déterministe, le Machine Learning et les algorithmes comportementaux qu’il a appris sur votre réseau. Le processus d’apprentissage complet pour Defender pour Identity peut prendre jusqu’à 30 jours par contrôleur de domaine. Toutefois, il peut arriver que vous souhaitiez recevoir des alertes avant même la fin du processus d’apprentissage complet. Par exemple, lorsque vous installez un nouveau capteur sur un contrôleur de domaine ou lorsque vous évaluez le produit, vous pouvez recevoir des alertes immédiatement. Dans ce cas, vous pouvez désactiver la période d’apprentissage pour les alertes affectées en activant la fonctionnalité Supprimer la période d’apprentissage . Pour plus d’informations, consultez Paramètres avancés.

Nouvelle façon d’envoyer des alertes à M365D : il y a un an, nous avons annoncé que toutes les expériences Microsoft Defender pour Identity sont disponibles dans le portail Microsoft Defender. Notre pipeline d’alertes principal passe progressivement de Defender pour Identity > Defender for Cloud Apps Microsoft Defender XDR > à Defender pour Identity > Microsoft Defender XDR. Cette intégration signifie que status mises à jour dans Defender for Cloud Apps ne seront pas reflétées dans Microsoft Defender XDR et vice versa. Cette modification devrait réduire considérablement le temps nécessaire à l’affichage des alertes dans le portail Microsoft Defender. Dans le cadre de cette migration, toutes les stratégies Defender pour Identity ne seront plus disponibles dans le portail Defender for Cloud Apps à compter du 5 mars. Comme toujours, nous vous recommandons d’utiliser le portail Microsoft Defender pour toutes les expériences Defender pour Identity.

La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Janvier 2023

Defender pour Identity version 2.197

Publication : 22 janvier 2023

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Defender pour Identity version 2.196

Publication : 10 janvier 2023

Nouvelle alerte d’intégrité pour vérifier que l’audit des objets des services d’annuaire est correctement configuré, comme décrit dans la page alertes d’intégrité.

Nouvelle alerte d’intégrité pour vérifier que les paramètres d’alimentation du capteur sont configurés pour des performances optimales, comme décrit dans la page des alertes d’intégrité.

Nous avons ajouté MITRE ATT&informations CK aux tables IdentityLogonEvents, IdentityDirectoryEvents et IdentityQueryEvents dans Microsoft Defender XDR Advanced Hunting. Dans la colonne AdditionalFields , vous trouverez des détails sur les techniques d’attaque et la tactique (catégorie) associées à certaines de nos activités logiques.

Étant donné que toutes les principales fonctionnalités Microsoft Defender pour Identity sont désormais disponibles dans le portail Microsoft Defender, le paramètre de redirection du portail est automatiquement activé pour chaque locataire à compter du 31 janvier 2023. Pour plus d’informations, consultez Redirection de comptes de Microsoft Defender pour Identity vers Microsoft Defender XDR.

Décembre 2022

Defender pour Identity version 2.195

Publication : 7 décembre 2022

Les centres de données Defender pour Identity sont désormais également déployés dans la région Australie Est. Pour obtenir la liste la plus actuelle des déploiements régionaux, consultez Composants Defender pour Identity.

La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Novembre 2022

Defender pour Identity version 2.194

Publication : 10 novembre 2022

Nouvelle alerte d’intégrité pour vérifier que l’audit avancé des services d’annuaire est correctement configuré, comme décrit dans la page alertes d’intégrité.

Certaines des modifications introduites dans Defender pour Identity version 2.191 concernant les alertes honeytoken n’ont pas été activées correctement. Ces problèmes ont été résolus maintenant.

À partir de la fin du mois de novembre, l’intégration manuelle à Microsoft Defender pour point de terminaison n’est plus prise en charge. Toutefois, nous vous recommandons vivement d’utiliser le portail Microsoft Defender (https://security.microsoft.com) qui intègre l’intégration.

La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Octobre 2022

Defender pour Identity version 2.193

Publication : 30 octobre 2022

Nouvelle alerte de sécurité : Authentification anormale Services ADFS (AD FS) à l’aide d’un certificat suspect

Cette nouvelle technique est liée à l’infâme acteur NOBELIUM et a été surnommée « MagicWeb » - elle permet à un adversaire d’implanter une porte dérobée sur des serveurs AD FS compromis, ce qui permettra l’emprunt d’identité comme n’importe quel utilisateur de domaine et donc l’accès aux ressources externes. Pour en savoir plus sur cette attaque, lisez ce billet de blog.Defender pour Identity peut désormais utiliser le compte LocalSystem sur le contrôleur de domaine pour effectuer des actions de correction (activer/désactiver l’utilisateur, forcer la réinitialisation du mot de passe de l’utilisateur), en plus de l’option gMSA qui était disponible auparavant. Cela permet une prise en charge prête à l’emploi pour les actions de correction. Pour plus d’informations, consultez comptes d’action Microsoft Defender pour Identity.

La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Defender pour Identity version 2.192

Publication : 23 octobre 2022

Nouvelle alerte d’intégrité pour vérifier que l’audit NTLM est activé, comme décrit dans la page alertes d’intégrité.

La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Septembre 2022

Defender pour Identity version 2.191

Publication : 19 septembre 2022

-

Autres activités pour déclencher des alertes honeytoken

Microsoft Defender pour Identity offre la possibilité de définir des comptes honeytoken, qui sont utilisés comme pièges pour les acteurs malveillants. Toute authentification associée à ces comptes honeytoken (normalement dormants) déclenche une alerte d’activité honeytoken (ID externe 2014). Nouveauté de cette version, toute requête LDAP ou SAMR sur ces comptes honeytoken déclenche une alerte. En outre, si l’événement 5136 est audité, une alerte est déclenchée quand l’un des attributs du honeytoken a été modifié ou si l’appartenance au groupe du honeytoken a été modifiée.

Pour plus d’informations, consultez Configurer la collecte d’événements Windows.

Defender pour Identity version 2.190

Publication : 11 septembre 2022

Mise à jour de l’évaluation : configurations de domaine non sécurisées

L’évaluation de la configuration de domaine non sécurisé disponible via Microsoft Secure Score évalue désormais la configuration de la stratégie de signature LDAP du contrôleur de domaine et émet des alertes s’il trouve une configuration non sécurisée. Pour plus d’informations, consultez Évaluation de la sécurité : configurations de domaine non sécurisé.La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Defender pour Identity version 2.189

Publication : 4 septembre 2022

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Août 2022

Defender pour Identity version 2.188

Publication : 28 août 2022

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Defender pour Identity version 2.187

Publication : 18 août 2022

Nous avons modifié une partie de la logique de déclenchement de l’alerte Suspicion d’attaque DCSync (réplication des services d’annuaire) (ID externe 2006). Ce détecteur couvre désormais les cas où l’adresse IP source vue par le capteur semble être un appareil NAT.

La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Defender pour Identity version 2.186

Publication : 10 août 2022

Les alertes d’intégrité affichent désormais le nom de domaine complet (FQDN) du capteur au lieu du nom NetBIOS.

De nouvelles alertes d’intégrité sont disponibles pour capturer le type de composant et la configuration, comme décrit dans la page alertes d’intégrité.

La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Juillet 2022

Defender pour Identity version 2.185

Publication : 18 juillet 2022

Un problème a été résolu où l’utilisation suspecte de Golden Ticket (compte inexistant) (ID externe 2027) détecterait à tort les appareils macOS.

Actions de l’utilisateur : nous avons décidé de diviser l’action Désactiver l’utilisateur sur la page utilisateur en deux actions différentes :

- Désactiver l’utilisateur : ce qui désactive l’utilisateur au niveau d’Active Directory

- Suspendre l’utilisateur : ce qui désactive l’utilisateur au niveau Microsoft Entra ID

Nous comprenons que le temps nécessaire à la synchronisation entre Active Directory et Microsoft Entra ID peut être crucial. Vous pouvez donc désormais choisir de désactiver les utilisateurs les uns après les autres, afin de supprimer la dépendance vis-à-vis de la synchronisation elle-même. Notez qu’un utilisateur désactivé uniquement dans Microsoft Entra ID sera remplacé par Active Directory, si l’utilisateur y est toujours actif.

La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Defender pour Identity version 2.184

Publication : 10 juillet 2022

Nouvelles évaluations de sécurité

Defender pour Identity inclut désormais la nouvelle évaluation de sécurité suivante :- Configurations de domaine non sécurisé

Microsoft Defender pour Identity surveille en permanence votre environnement pour identifier les domaines avec des valeurs de configuration qui exposent un risque de sécurité, et crée des rapports sur ces domaines pour vous aider à protéger votre environnement. Pour plus d’informations, consultez Évaluation de la sécurité : configurations de domaine non sécurisé.

- Configurations de domaine non sécurisé

Le package d’installation de Defender pour Identity installe désormais le composant Npcap au lieu des pilotes WinPcap. Pour plus d’informations, consultez Pilotes WinPcap et Npcap.

La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Juin 2022

Defender pour Identity version 2.183.15436.10558 (correctif logiciel)

Publication : 20 juin 2022 (mise à jour le 4 juillet 2022)

- Nouvelle alerte de sécurité : Suspicion d’attaque DFSCoerce à l’aide du protocole distributed file system

En réponse à la publication d’un outil d’attaque récent qui tire parti d’un flux dans le protocole DFS, Microsoft Defender pour Identity déclenchera une alerte de sécurité chaque fois qu’un attaquant utilise cette méthode d’attaque. Pour en savoir plus sur cette attaque, lisez le billet de blog.

Defender pour Identity version 2.183

Publication : 20 juin 2022

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Defender pour Identity version 2.182

Publication : 4 juin 2022

- Une nouvelle page À propos de Defender pour Identity est disponible. Vous pouvez le trouver dans le portail Microsoft Defender, sous Paramètres ->Identités ->À propos de. Il fournit plusieurs détails importants sur votre instance Defender pour Identity, notamment le nom du instance, la version, l’ID et la géolocalisation de votre instance. Ces informations peuvent être utiles lors de la résolution des problèmes et de l’ouverture de tickets de support.

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Mai 2022

Defender pour Identity version 2.181

Publication : 22 mai 2022

Vous pouvez désormais effectuer des actions de correction directement sur vos comptes locaux, à l’aide de Microsoft Defender pour Identity.

- Désactiver l’utilisateur : cela empêche temporairement un utilisateur de se connecter au réseau. Il peut aider à empêcher les utilisateurs compromis de se déplacer latéralement et de tenter d’exfiltrer des données ou de compromettre davantage le réseau.

- Réinitialiser le mot de passe de l’utilisateur : invite l’utilisateur à modifier son mot de passe lors de la prochaine connexion, garantissant ainsi que ce compte ne peut pas être utilisé pour d’autres tentatives d’emprunt d’identité.

Ces actions peuvent être effectuées à partir de plusieurs emplacements dans Microsoft Defender XDR : la page utilisateur, le panneau latéral de la page utilisateur, la chasse avancée et même les détections personnalisées. Cela nécessite la configuration d’un compte gMSA privilégié que Microsoft Defender pour Identity utiliserez pour effectuer les actions. Pour plus d’informations sur la configuration requise, consultez Microsoft Defender pour Identity comptes d’action.

La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Defender pour Identity version 2.180

Publication : 12 mai 2022

Nouvelle alerte de sécurité : Modification suspecte d’un attribut dNSHostName (CVE-2022-26923)

En réponse à la publication d’un CVE récent, Microsoft Defender pour Identity déclenche une alerte de sécurité chaque fois qu’un attaquant tente d’exploiter CVE-2022-26923. Pour en savoir plus sur cette attaque, lisez le billet de blog.Dans la version 2.177, nous avons publié des activités LDAP supplémentaires qui peuvent être couvertes par Defender pour Identity. Toutefois, nous avons trouvé un bogue qui empêche la présentation et l’ingestion des événements dans le portail Defender pour Identity. Ce problème a été résolu dans cette version. À partir de la version 2.180, lorsque vous activez l’ID d’événement 1644, vous n’obtenez pas seulement une visibilité des activités LDAP sur les services Web Active Directory, mais également d’autres activités LDAP incluent l’utilisateur qui a effectué l’activité LDAP sur l’ordinateur source. Cela s’applique aux alertes de sécurité et aux activités logiques basées sur des événements LDAP.

En réponse à l’exploitation récente de KrbRelayUp, nous avons publié un détecteur silencieux pour nous aider à évaluer notre réponse à cette exploitation. Le détecteur silencieux nous permet d’évaluer l’efficacité de la détection et de collecter des informations en fonction des événements que nous collectons. Si cette détection s’affiche comme étant de haute qualité, nous publierons une nouvelle alerte de sécurité dans la prochaine version.

Nous avons renommé Exécution de code à distance sur DNS en Tentative d’exécution de code à distance sur DNS, car elle reflète mieux la logique derrière ces alertes de sécurité.

La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Defender pour Identity version 2.179

Publication : 1er mai 2022

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Avril 2022

Defender pour Identity version 2.178

Publication : 10 avril 2022

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Mars 2022

Defender pour Identity version 2.177

Publication : 27 mars 2022

Microsoft Defender pour Identity pouvez désormais surveiller des requêtes LDAP supplémentaires dans votre réseau. Ces activités LDAP sont envoyées via le protocole de service web Active Directory et agissent comme des requêtes LDAP normales. Pour avoir une visibilité sur ces activités, vous devez activer l’événement 1644 sur vos contrôleurs de domaine. Cet événement couvre les activités LDAP dans votre domaine et est principalement utilisé pour identifier les recherches LDAP (Lightweight Directory Access Protocol) coûteuses, inefficaces ou lentes qui sont effectuées par des contrôleurs de domaine Active Directory. Pour plus d’informations, consultez Configurations héritées.

La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Defender pour Identity version 2.176

Publication : 16 mars 2022

À compter de cette version, lors de l’installation du capteur à partir d’un nouveau package, la version du capteur sous Ajout/Suppression de programmes s’affiche avec le numéro de version complet (par exemple, 2.176.x.y), par opposition à la version statique 2.0.0.0 précédemment affichée. Il continuera à afficher cette version (celle installée via le package), même si la version sera mise à jour via les mises à jour automatiques des services cloud Defender pour Identity. La version réelle est visible dans la page des paramètres du capteur dans le portail, dans le chemin d’accès exécutable ou dans la version du fichier.

La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Defender pour Identity version 2.175

Publication : 6 mars 2022

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Février 2022

Defender pour Identity version 2.174

Publication : 20 février 2022

Nous avons ajouté le nom de domaine complet de l’hôte du compte impliqué dans l’alerte au message envoyé au SIEM. Pour plus d’informations, consultez Microsoft Defender pour Identity informations de référence sur les journaux SIEM.

La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Defender pour Identity version 2.173

Publication : 13 février 2022

Toutes les fonctionnalités Microsoft Defender pour Identity sont désormais disponibles dans le portail Microsoft Defender. Pour plus d’informations, consultez ce billet de blog.

Cette version résout les problèmes lors de l’installation du capteur sur Windows Server 2019 avec KB5009557 installé, ou sur un serveur avec des autorisations EventLog renforcées.

La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Defender pour Identity version 2.172

Publication : 8 février 2022

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Janvier 2022

Defender pour Identity version 2.171

Publication : 31 janvier 2022

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Defender pour Identity version 2.170

Publication : 24 janvier 2022

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Defender pour Identity version 2.169

Publication : 17 janvier 2022

Nous sommes heureux de libérer la possibilité de configurer un compte d’action pour Microsoft Defender pour Identity. Il s’agit de la première étape de la possibilité d’effectuer des actions sur les utilisateurs directement à partir du produit. Dans un premier temps, vous pouvez définir le compte gMSA que Microsoft Defender pour Identity utiliserez pour effectuer les actions. Nous vous recommandons vivement de commencer à créer ces utilisateurs pour profiter de la fonctionnalité Actions une fois qu’elle est en ligne. Pour plus d’informations, consultez Gérer les comptes d’action.

La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Defender pour Identity version 2.168

Publication : 9 janvier 2022

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Décembre 2021

Defender pour Identity version 2.167

Publication : 29 décembre 2021

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Defender pour Identity version 2.166

Publication : 27 décembre 2021

- La version inclut une nouvelle alerte de sécurité : Modification suspecte d’un attribut sAMNameAccount (CVE-2021-42278 et CVE-2021-42287 exploitation) (ID externe 2419) .

En réponse à la publication des CVE récents, Microsoft Defender pour Identity déclenche une alerte de sécurité chaque fois qu’un attaquant tente d’exploiter CVE-2021-42278 et CVE-2021-42287. Pour en savoir plus sur cette attaque, lisez le billet de blog. - La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Defender pour Identity version 2.165

Publication : 6 décembre 2021

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Novembre 2021

Defender pour Identity version 2.164

Publication : 17 novembre 2021

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Defender pour Identity version 2.163

Publication : 8 novembre 2021

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Defender pour Identity version 2.162

Publication : 1er novembre 2021

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Septembre 2021

Defender pour Identity version 2.161

Publication : 12 septembre 2021

- La version inclut une nouvelle activité surveillée : le mot de passe du compte gMSA a été récupéré par un utilisateur. Pour plus d’informations, consultez Microsoft Defender pour Identity activités supervisées

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Août 2021

Defender pour Identity version 2.160

Publication : 22 août 2021

- La version inclut diverses améliorations et couvre davantage de scénarios en fonction des dernières modifications apportées à l’exploitation de PetitPotam.

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Defender pour Identity version 2.159

Publication : 15 août 2021

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

- La version inclut une amélioration de l’alerte qui vient d’être publiée : Connexion réseau suspecte via le protocole distant du système de fichiers de chiffrement (ID externe 2416).

Nous avons étendu la prise en charge de cette détection pour qu’elle se déclenche lorsqu’un attaquant potentiel communique sur un canal EFS-RPCchannel chiffré. Les alertes déclenchées lorsque le canal est chiffré sont traitées comme une alerte de gravité moyenne, par opposition à une alerte élevée lorsqu’elle n’est pas chiffrée. Pour en savoir plus sur l’alerte, consultez Connexion réseau suspecte sur le protocole distant du système de fichiers (ID externe 2416).

Defender pour Identity version 2.158

Publication : 8 août 2021

La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

La version inclut une nouvelle alerte de sécurité : Connexion réseau suspecte via le protocole distant du système de fichiers encrypting (ID externe 2416).

Dans cette détection, Microsoft Defender pour Identity déclenche une alerte de sécurité chaque fois qu’un attaquant tente d’exploiter EFS-RPC sur le contrôleur de domaine. Ce vecteur d’attaque est associé à l’attaque Récente de PetitPotam. Pour en savoir plus sur l’alerte, consultez Connexion réseau suspecte sur le protocole distant du système de fichiers (ID externe 2416).La version inclut une nouvelle alerte de sécurité : Exchange Server Exécution de code à distance (CVE-2021-26855) (ID externe 2414)

Dans cette détection, Microsoft Defender pour Identity déclenche une alerte de sécurité chaque fois qu’un attaquant tente de modifier l’attribut « msExchExternalHostName » sur l’objet Exchange pour l’exécution de code à distance. Pour en savoir plus sur cette alerte, consultez Exchange Server Exécution de code à distance (CVE-2021-26855) (ID externe 2414). Cette détection s’appuie sur l’événement Windows 4662. Elle doit donc être activée au préalable. Pour plus d’informations sur la configuration et la collecte de cet événement, consultez Configurer la collecte d’événements Windows et suivez les instructions pour Activer l’audit sur un objet Exchange.

Defender pour Identity version 2.157

Publication : 1er août 2021

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Juillet 2021

Defender pour Identity version 2.156

Publication : 25 juillet 2021

- À partir de cette version, nous ajoutons l’exécutable du pilote Npcap au package d’installation du capteur. Pour plus d’informations, consultez Pilotes WinPcap et Npcap.

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Defender pour Identity version 2.155

Publication : 18 juillet 2021

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Defender pour Identity version 2.154

Publication : 11 juillet 2021

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

- La version inclut des améliorations et des détections supplémentaires pour l’exploitation du spouleur d’impression appelée détection PrintNightmare, afin de couvrir d’autres scénarios d’attaque.

Defender pour Identity version 2.153

Publication : 4 juillet 2021

La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

La version inclut une nouvelle alerte de sécurité : Suspicion de tentative d’exploitation du service spouleur d’impression Windows (exploitation CVE-2021-34527) (ID externe 2415).

Dans cette détection, Defender pour Identity déclenche une alerte de sécurité chaque fois qu’un attaquant tente d’exploiter le service spouleur d’impression Windows sur le contrôleur de domaine. Ce vecteur d’attaque est associé à l’exploitation du spouleur d’impression et est appelé PrintNightmare. En savoir plus sur cette alerte.

Juin 2021

Defender pour Identity version 2.152

Publication : 27 juin 2021

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Defender pour Identity version 2.151

Publication : 20 juin 2021

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Defender pour Identity version 2.150

Publication : 13 juin 2021

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Mai 2021

Defender pour Identity version 2.149

Publication : 31 mai 2021

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Defender pour Identity version 2.148

Publication : 23 mai 2021

- Si vous configurez et collectez l’ID d’événement 4662, Defender pour Identity indique quel utilisateur a modifié le numéro de séquence de mise à jour (USN) pour différentes propriétés de l’objet Active Directory. Par exemple, si un mot de passe de compte est modifié et que l’événement 4662 est activé, l’événement enregistre qui a modifié le mot de passe.

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Defender pour Identity version 2.147

Publication : 9 mai 2021

- Sur la base des commentaires des clients, nous augmentons le nombre par défaut de capteurs autorisés de 200 à 350, et les informations d’identification des services d’annuaire de 10 à 30.

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Defender pour Identity version 2.146

Publication : 2 mai 2021

Email notifications pour les problèmes d’intégrité et les alertes de sécurité ont désormais l’URL d’investigation pour les Microsoft Defender pour Identity et les Microsoft Defender XDR.

La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Avril 2021

Defender pour Identity version 2.145

Publication : 22 avril 2021

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Defender pour Identity version 2.144

Publication : 12 avril 2021

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Mars 2021

Defender pour Identity version 2.143

Publication : 14 mars 2021

- Nous avons ajouté l’événement Windows 4741 pour détecter les comptes d’ordinateur ajoutés aux activités Active Directory . Configurez le nouvel événement à collecter par Defender pour Identity. Une fois configurés, les événements collectés peuvent être consultés dans le journal d’activité ainsi que dans le Microsoft Defender XDR Repérage avancé.

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Defender pour Identity version 2.142

Publication : 7 mars 2021

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Février 2021

Defender pour Identity version 2.141

Publication : 21 février 2021

-

Nouvelle alerte de sécurité : Suspicion d’attaque as-REP torréfaction (ID externe 2412)

L’alerte de sécurité Suspicion d’attaque AS-REP (ID externe 2412) de Defender pour Identity est désormais disponible. Dans cette détection, une alerte de sécurité Defender pour Identity est déclenchée lorsqu’un attaquant cible des comptes dont la pré-authentification Kerberos est désactivée et tente d’obtenir des données TGT Kerberos. L’intention de l’attaquant peut être d’extraire les informations d’identification des données à l’aide d’attaques de craquage de mot de passe hors connexion. Pour plus d’informations, consultez Exposition à la torréfaction Kerberos AS-REP (ID externe 2412). - La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Defender pour Identity version 2.140

Publication : 14 février 2021

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Janvier 2021

Defender pour Identity version 2.139

Publication : 31 janvier 2021

- Nous avons mis à jour la gravité de l’exposition suspecte du SPN Kerberos à élevée pour mieux refléter l’impact de l’alerte. Pour plus d’informations sur l’alerte, consultez Suspicion d’exposition du SPN Kerberos (ID externe 2410)

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Defender pour Identity version 2.138

Publication : 24 janvier 2021

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Defender pour Identity version 2.137

Publication : 17 janvier 2021

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Defender pour Identity version 2.136

Publication : 3 janvier 2021

- Defender pour Identity prend désormais en charge l’installation de capteurs sur les serveurs Services ADFS (AD FS). L’installation du capteur sur des serveurs AD FS compatibles étend Microsoft Defender pour Identity visibilité de l’environnement hybride en surveillant ce composant d’infrastructure critique. Nous avons également actualisé certaines de nos détections existantes (création de services suspects, suspicion d’attaque par force brute (LDAP) et reconnaissance d’énumération de compte) pour travailler également sur les données AD FS. Pour démarrer le déploiement du capteur Microsoft Defender pour Identity pour le serveur AD FS, téléchargez le dernier package de déploiement à partir de la page de configuration du capteur.

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Décembre 2020

Defender pour Identity version 2.135

Publication : 20 décembre 2020

- Nous avons amélioré notre alerte de reconnaissance des attributs Active Directory (LDAP) (ID externe 2210) pour détecter également les techniques utilisées pour obtenir les informations nécessaires afin de générer des jetons de sécurité, comme dans le cadre de la campagne Solorigate.

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Defender pour Identity version 2.134

Publication : 13 décembre 2020

- Notre détecteur NetLogon récemment publié a été amélioré pour fonctionner également lorsque la transaction du canal Netlogon se produit sur un canal chiffré. Pour plus d’informations sur le détecteur, consultez Suspicion de tentative d’élévation de privilège Netlogon.

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Defender pour Identity version 2.133

Publication : 6 décembre 2020

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Novembre 2020

Defender pour Identity version 2.132

Publication : 17 novembre 2020

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Defender pour Identity version 2.131

Publication : 8 novembre 2020

-

Nouvelle alerte de sécurité : Suspicion d’exposition du SPN Kerberos (ID externe 2410)

L’alerte de sécurité Suspicion d’exposition du SPN Kerberos (ID externe 2410) de Defender pour Identity est désormais disponible. Dans cette détection, une alerte de sécurité Defender pour Identity est déclenchée lorsqu’un attaquant énumère les comptes de service et leurs SPN respectifs, puis demande des tickets TGS Kerberos pour les services. L’intention de l’attaquant peut être d’extraire les hachages des tickets et de les enregistrer pour une utilisation ultérieure dans les attaques par force brute hors connexion. Pour plus d’informations, consultez Exposition du SPN Kerberos. - La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Octobre 2020

Defender pour Identity version 2.130

Publication : 25 octobre 2020

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Azure ATP version 2.129

Publication : 18 octobre 2020

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Septembre 2020

Azure ATP version 2.128

Publication : 27 septembre 2020

-

Configuration Notifications par e-mail modifiée

Nous supprimons les bascules de notification par courrier pour activer Notifications par e-mail. Pour recevoir Notifications par e-mail, ajoutez simplement une adresse. Pour plus d’informations, consultez Définir des notifications. - La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Azure ATP version 2.127

Publication : 20 septembre 2020

-

Nouvelle alerte de sécurité : Tentative d’élévation de privilège Netlogon suspectée (ID externe 2411)

L’alerte de sécurité suspicion de tentative d’élévation de privilège Netlogon (exploitation CVE-2020-1472) (ID externe 2411) d’Azure ATP est désormais disponible. Dans cette détection, une alerte de sécurité Azure ATP est déclenchée lorsqu’un attaquant établit une connexion de canal sécurisé Netlogon vulnérable à un contrôleur de domaine, à l’aide du protocole MS-NRPC (Netlogon Remote Protocol), également appelé vulnérabilité d’élévation de privilège Netlogon. Pour plus d’informations, consultez Tentative d’élévation de privilège Netlogon suspectée. - La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Azure ATP version 2.126

Publication : 13 septembre 2020

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Azure ATP version 2.125

Publication : 6 septembre 2020

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Août 2020

Azure ATP version 2.124

Publication : 30 août 2020

-

Nouvelles alertes de sécurité

Les alertes de sécurité Azure ATP incluent désormais les nouvelles détections suivantes :-

Reconnaissance des attributs Active Directory (LDAP) (ID externe 2210)

Dans cette détection, une alerte de sécurité Azure ATP est déclenchée lorsqu’un attaquant est soupçonné d’obtenir des informations critiques sur le domaine à utiliser dans sa chaîne de destruction d’attaque. Pour plus d’informations, consultez Reconnaissance des attributs Active Directory. -

Suspicion d’utilisation de certificats Kerberos non fiables (ID externe 2047)

Dans cette détection, une alerte de sécurité Azure ATP est déclenchée lorsqu’un attaquant qui a pris le contrôle de l’organization en compromettant le serveur d’autorité de certification est soupçonné de générer des certificats qui peuvent être utilisés comme comptes de porte dérobée dans de futures attaques, telles que se déplacer latéralement dans votre réseau. Pour plus d’informations, consultez Suspicion d’utilisation de certificats Kerberos non autorisés. -

Suspicion d’utilisation du golden ticket (anomalie de ticket à l’aide de RBCD) (ID externe 2040)

Les attaquants disposant de droits d’administrateur de domaine peuvent compromettre le compte KRBTGT. À l’aide du compte KRBTGT, ils peuvent créer un ticket d’octroi de tickets Kerberos (TGT) qui fournit l’autorisation à n’importe quelle ressource.

Ce TGT falsifié est appelé « Golden Ticket », car il permet aux attaquants d’obtenir une persistance réseau durable à l’aide de la délégation contrainte basée sur les ressources (RBCD). Les golden tickets forgés de ce type ont des caractéristiques uniques que cette nouvelle détection est conçue pour identifier. Pour plus d’informations, consultez Suspicion d’utilisation du golden ticket (anomalie de ticket à l’aide de RBCD).

-

Reconnaissance des attributs Active Directory (LDAP) (ID externe 2210)

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Azure ATP version 2.123

Publication : 23 août 2020

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Azure ATP version 2.122

Publication : 16 août 2020

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Azure ATP version 2.121

Publication : 2 août 2020

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Juillet 2020

Azure ATP version 2.120

Publication : 26 juillet 2020

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Azure ATP version 2.119

Publication : 5 juillet 2020

-

Amélioration des fonctionnalités : nouvel onglet Contrôleurs de domaine exclus dans le rapport Excel

Pour améliorer la précision du calcul de la couverture des contrôleurs de domaine, nous allons exclure les contrôleurs de domaine avec des approbations externes du calcul afin d’obtenir une couverture de 100 %. Les contrôleurs de domaine exclus seront exposés dans le nouvel onglet Contrôleurs de domaine exclus dans le téléchargement du rapport Excel de couverture de domaine. Pour plus d’informations sur le téléchargement du rapport, consultez status contrôleur de domaine. - La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Juin 2020

Azure ATP version 2.118

Publication : 28 juin 2020

Nouvelles évaluations de sécurité

Les évaluations de sécurité Azure ATP incluent désormais les nouvelles évaluations suivantes :-

Chemins de mouvement latéral les plus risqués

Cette évaluation surveille en permanence votre environnement pour identifier les comptes sensibles avec les chemins de mouvement latéral les plus risqués qui exposent un risque de sécurité, et génère des rapports sur ces comptes pour vous aider à gérer votre environnement. Les chemins d’accès sont considérés comme risqués s’ils ont au moins trois comptes non sensibles qui peuvent exposer le compte sensible au vol d’informations d’identification par des acteurs malveillants. Pour plus d’informations, consultez Évaluation de la sécurité : chemins de mouvement latéral les plus risqués (LMP). -

Attributs de compte non sécurisés

Cette évaluation Azure ATP surveille en permanence votre environnement pour identifier les comptes avec des valeurs d’attribut qui exposent un risque de sécurité, et génère des rapports sur ces comptes pour vous aider à protéger votre environnement. Pour plus d’informations, consultez Évaluation de la sécurité : attributs de compte non sécurisés.

-

Chemins de mouvement latéral les plus risqués

Définition de sensibilité mise à jour

Nous étendons notre définition de confidentialité pour les comptes locaux afin d’inclure les entités autorisées à utiliser la réplication Active Directory.

Azure ATP version 2.117

Publication : 14 juin 2020

Amélioration des fonctionnalités : détails supplémentaires de l’activité disponibles dans l’expérience SecOps unifiée

Nous avons étendu les informations d’appareil que nous envoyons à Defender for Cloud Apps notamment les noms d’appareils, les adresses IP, les UPN de compte et le port utilisé. Pour plus d’informations sur notre intégration à Defender for Cloud Apps, consultez Utilisation d’Azure ATP avec Defender for Cloud Apps.La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Azure ATP version 2.116

Publication : 7 juin 2020

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Mai 2020

Azure ATP version 2.115

Publication : 31 mai 2020

Nouvelles évaluations de sécurité

Les évaluations de sécurité Azure ATP incluent désormais les nouvelles évaluations suivantes :-

Attributs d’historique SID non sécurisés

Cette évaluation rend compte des attributs d’historique des SID qui peuvent être utilisés par des attaquants malveillants pour accéder à votre environnement. Pour plus d’informations, consultez Évaluation de la sécurité : attributs de l’historique DES SID non sécurisés. -

Utilisation de Microsoft LAPS

Cette évaluation signale les comptes d’administrateur local qui n’utilisent pas la « solution de mot de passe d’administrateur local » (LAPS) de Microsoft pour sécuriser leurs mots de passe. L’utilisation de LAPS simplifie la gestion des mots de passe et permet également de se défendre contre les cyberattaques. Pour plus d’informations, consultez Évaluation de la sécurité : utilisation de Microsoft LAPS.

-

Attributs d’historique SID non sécurisés

La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Azure ATP version 2.114

Publication : 17 mai 2020

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Azure ATP version 2.113

Publication : 5 mai 2020

Amélioration de la fonctionnalité : Activité d’accès aux ressources enrichie avec NTLMv1

À partir de cette version, Azure ATP fournit désormais des informations pour les activités d’accès aux ressources indiquant si la ressource utilise l’authentification NTLMv1. Cette configuration de ressources n’est pas sécurisée et présente un risque que des acteurs malveillants puissent forcer l’application à leur avantage. Pour plus d’informations sur le risque, consultez Utilisation des protocoles hérités.Amélioration des fonctionnalités : alerte suspicion d’attaque par force brute (Kerberos, NTLM)

L’attaque par force brute est utilisée par les attaquants pour prendre pied dans votre organization et constitue une méthode clé pour la détection des menaces et des risques dans Azure ATP. Pour vous aider à vous concentrer sur les risques critiques pour vos utilisateurs, cette mise à jour facilite et accélère l’analyse et la correction des risques, en limitant et en hiérarchisant le volume d’alertes.

Mars 2020

Azure ATP version 2.112

Publication : 15 mars 2020

Les nouvelles instances Azure ATP s’intègrent automatiquement à Microsoft Defender for Cloud Apps

Lors de la création d’un instance Azure ATP (anciennement instance), l’intégration à Microsoft Defender for Cloud Apps est activée par défaut. Pour plus d’informations sur l’intégration, consultez Utilisation d’Azure ATP avec Microsoft Defender for Cloud Apps.Nouvelles activités surveillées

Les moniteurs d’activité suivants sont désormais disponibles :Ouverture de session interactive avec certificat

Échec de l’ouverture de session avec certificat

Accès délégué aux ressources

Apprenez-en davantage sur les activités qu’Azure ATP surveille et sur la façon de filtrer et de rechercher des activités supervisées dans le portail.

Amélioration des fonctionnalités : Activité d’accès aux ressources enrichie

À partir de cette version, Azure ATP fournit désormais des informations pour les activités d’accès aux ressources indiquant si la ressource est approuvée pour la délégation sans contrainte. Cette configuration de ressources n’est pas sécurisée et présente un risque que des acteurs malveillants puissent forcer l’application à leur avantage. Pour plus d’informations sur le risque, consultez Évaluation de la sécurité : délégation Kerberos non sécurisée.Suspicion de manipulation de paquets SMB (exploitation CVE-2020-0796) - (préversion)

L’alerte de sécurité suspicion de manipulation de paquetS SMB d’Azure ATP est désormais en préversion publique. Dans cette détection, une alerte de sécurité Azure ATP est déclenchée quand un paquet SMBv3 soupçonné d’exploiter la vulnérabilité de sécurité CVE-2020-0796 est effectué sur un contrôleur de domaine dans le réseau.

Azure ATP version 2.111

Publication : 1er mars 2020

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Février 2020

Azure ATP version 2.110

Publication : 23 février 2020

-

Nouvelle évaluation de la sécurité : contrôleurs de domaine non supervisés

Les évaluations de sécurité Azure ATP incluent désormais un rapport sur les contrôleurs de domaine non surveillés, les serveurs sans capteur, pour vous aider à gérer la couverture complète de votre environnement. Pour plus d’informations, consultez Contrôleurs de domaine non supervisés.

Azure ATP version 2.109

Publication : 16 février 2020

-

Amélioration des fonctionnalités : entités sensibles

À compter de cette version (2.109), les machines identifiées en tant qu’autorité de certification, DHCP ou serveurs DNS par Azure ATP sont désormais automatiquement étiquetées comme sensibles.

Azure ATP version 2.108

Publication : 9 février 2020

Nouvelle fonctionnalité : Prise en charge des comptes de service gérés de groupe

Azure ATP prend désormais en charge l’utilisation de comptes de service administrés de groupe (gMSA) pour améliorer la sécurité lors de la connexion de capteurs Azure ATP à vos forêts Microsoft Entra. Pour plus d’informations sur l’utilisation de gMSA avec des capteurs Azure ATP, consultez Se connecter à votre forêt Active Directory.Amélioration des fonctionnalités : rapport planifié avec trop de données

Lorsqu’un rapport planifié contient trop de données, l’e-mail vous informe désormais du fait en affichant le texte suivant : Il y avait trop de données pendant la période spécifiée pour générer un rapport. Cela remplace le comportement précédent qui consiste à découvrir le fait uniquement après avoir cliqué sur le lien de rapport dans l’e-mail.Amélioration des fonctionnalités : mise à jour de la logique de couverture du contrôleur de domaine

Nous avons mis à jour notre logique de rapport de couverture des contrôleurs de domaine pour inclure des informations supplémentaires de Microsoft Entra ID, ce qui permet d’obtenir une vue plus précise des contrôleurs de domaine sans capteurs. Cette nouvelle logique doit également avoir un effet positif sur le degré de sécurisation Microsoft correspondant.

Azure ATP version 2.107

Publication : 3 février 2020

Nouvelle activité surveillée : modification de l’historique du SID

La modification de l’historique du SID est désormais une activité supervisée et filtrable. Apprenez-en davantage sur les activités qu’Azure ATP surveille et sur la façon de filtrer et de rechercher des activités supervisées dans le portail.Amélioration des fonctionnalités : les alertes fermées ou supprimées ne sont plus rouvertes

Une fois qu’une alerte est fermée ou supprimée dans le portail Azure ATP, si la même activité est à nouveau détectée dans un court laps de temps, une nouvelle alerte est ouverte. Auparavant, dans les mêmes conditions, l’alerte était rouverte.TLS 1.2 requis pour l’accès au portail et les capteurs

TLS 1.2 est désormais nécessaire pour utiliser les capteurs Azure ATP et le service cloud. L’accès au portail Azure ATP ne sera plus possible à l’aide de navigateurs qui ne prennent pas en charge TLS 1.2.

Janvier 2020

Azure ATP version 2.106

Publication : 19 janvier 2020

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Azure ATP version 2.105

Publication : 12 janvier 2020

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Décembre 2019

Azure ATP version 2.104

Publication : 23 décembre 2019

Expirations de la version du capteur éliminées

Le déploiement de capteurs Azure ATP et les packages d’installation de capteurs n’expirent plus après un certain nombre de versions et ne se mettent désormais à jour qu’une seule fois. Le résultat de cette fonctionnalité est que les packages d’installation de capteur précédemment téléchargés peuvent maintenant être installés même s’ils sont antérieurs au nombre maximal de versions expirées.Confirmer la compromission

Vous pouvez maintenant confirmer la compromission d’utilisateurs Microsoft 365 spécifiques et définir leur niveau de risque sur élevé. Ce flux de travail permet à vos équipes d’opérations de sécurité d’une autre fonctionnalité de réponse pour réduire leurs seuils de temps de résolution des incidents de sécurité. En savoir plus sur la façon de confirmer la compromission à l’aide d’Azure ATP et de Defender for Cloud Apps.Bannière nouvelle expérience

Dans les pages du portail Azure ATP où une nouvelle expérience est disponible dans le portail Defender for Cloud Apps, de nouvelles bannières sont affichées décrivant ce qui est disponible avec les liens d’accès.Cette version inclut également des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Azure ATP version 2.103

Publication : 15 décembre 2019

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Azure ATP version 2.102

Publication : 8 décembre 2019

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Novembre 2019

Azure ATP version 2.101

Publication : 24 novembre 2019

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Azure ATP version 2.100

Publication : 17 novembre 2019

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Azure ATP version 2.99

Publication : 3 novembre 2019

Amélioration des fonctionnalités : ajout de la notification de l’interface utilisateur de Defender for Cloud Apps disponibilité du portail au portail Azure ATP

En veillant à ce que tous les utilisateurs soient conscients de la disponibilité des fonctionnalités améliorées disponibles à l’aide du portail Defender for Cloud Apps, une notification a été ajoutée pour le portail à partir de la chronologie d’alerte Azure ATP existante.La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Octobre 2019

Azure ATP version 2.98

Publication : 27 octobre 2019

Amélioration des fonctionnalités : Alerte d’attaque par force brute suspectée

Amélioration de l’alerte Suspicion d’attaque par force brute (SMB) à l’aide d’une analyse supplémentaire et amélioration de la logique de détection pour réduire les résultats d’alerte vrai positif (B-TP) et faux positifs (FP) sans gravité.La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Azure ATP version 2.97

Publication : 6 octobre 2019

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Septembre 2019

Azure ATP version 2.96

Publication : 22 septembre 2019

Données d’authentification NTLM enrichies à l’aide de l’événement Windows 8004

Les capteurs Azure ATP sont désormais en mesure de lire et d’enrichir automatiquement les activités d’authentification NTLM avec vos données de serveur consultées lorsque l’audit NTLM est activé et que l’événement Windows 8004 est activé. Azure ATP analyse l’événement Windows 8004 pour les authentifications NTLM afin d’enrichir les données d’authentification NTLM utilisées pour l’analyse et les alertes des menaces Azure ATP. Cette fonctionnalité améliorée fournit une activité d’accès aux ressources sur les données NTLM, ainsi que des activités enrichies ayant échoué à l’ouverture de session, y compris l’ordinateur de destination auquel l’utilisateur a tenté d’accéder mais n’a pas pu y accéder.En savoir plus sur les activités d’authentification NTLM à l’aide de l’événement Windows 8004.

La version inclut également des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Azure ATP version 2.95

Publication : 15 septembre 2019

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Azure ATP version 2.94

Publication : 8 septembre 2019

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Azure ATP version 2.93

Publication : 1er septembre 2019

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Août 2019

Azure ATP version 2.92

Publication : 25 août 2019

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Azure ATP version 2.91

Publication : 18 août 2019

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Azure ATP version 2.90

Publication : 11 août 2019

- La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Azure ATP version 2.89

Publication : 4 août 2019

Améliorations apportées aux méthodes de capteur

Pour éviter une génération excessive de trafic NTLM lors de la création d’évaluations précises du chemin de mouvement latéral (LMP), des améliorations ont été apportées aux méthodes de capteur Azure ATP afin de moins s’appuyer sur l’utilisation de NTLM et d’utiliser kerberos de manière plus significative.Amélioration de l’alerte : Suspicion d’utilisation de Golden Ticket (compte inexistant)

Des modifications de nom SAM ont été ajoutées aux types de preuves de prise en charge répertoriés dans ce type d’alerte. Pour en savoir plus sur l’alerte, notamment sur la façon d’empêcher ce type d’activité et d’y remédier, consultez Suspicion d’utilisation de Golden Ticket (compte inexistant).Disponibilité générale : falsification de l’authentification NTLM suspectée

L’alerte suspicion de falsification d’authentification NTLM n’est plus en mode préversion et est désormais en disponibilité générale.La version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Juillet 2019

Azure ATP version 2.88

Publication : 28 juillet 2019

- Cette version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Azure ATP version 2.87

Publication : 21 juillet 2019

Amélioration des fonctionnalités : Collecte automatisée d’événements Syslog pour les capteurs autonomes Azure ATP

Les connexions Syslog entrantes pour les capteurs autonomes Azure ATP sont désormais entièrement automatisées, tout en supprimant l’option bascule de l’écran de configuration. Ces modifications n’ont aucun effet sur les connexions Syslog sortantes.Cette version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Azure ATP version 2.86

Publication : 14 juillet 2019

Nouvelle alerte de sécurité : falsification d’authentification NTLM suspectée (ID externe 2039)

La nouvelle alerte de sécurité suspicion d’authentification NTLM d’Azure ATP est désormais en préversion publique. Dans cette détection, une alerte de sécurité Azure ATP est déclenchée lorsque l’utilisation d’une attaque « man-in-the-middle » est suspectée de contourner correctement le contrôle d’intégrité des messages NTLM (MIC), une vulnérabilité de sécurité détaillée dans Microsoft CVE-2019-040. Ces types d’attaques tentent de passer à une version antérieure des fonctionnalités de sécurité NTLM et de s’authentifier avec succès, avec l’objectif ultime d’effectuer des mouvements latéraux réussis.Amélioration des fonctionnalités : Identification enrichie du système d’exploitation de l’appareil

Jusqu’à présent, Azure ATP fournissait des informations sur le système d’exploitation des appareils d’entité en fonction de l’attribut disponible dans Active Directory. Auparavant, si les informations du système d’exploitation n’étaient pas disponibles dans Active Directory, elles étaient également indisponibles sur les pages d’entité Azure ATP. À partir de cette version, Azure ATP fournit désormais ces informations aux appareils pour lesquels Active Directory n’a pas les informations ou ne sont pas inscrits dans Active Directory, à l’aide de méthodes d’identification enrichies du système d’exploitation des appareils.L’ajout de données d’identification enrichies du système d’exploitation des appareils permet d’identifier les appareils non inscrits et non-Windows, tout en aidant à votre processus d’investigation. Pour en savoir plus sur la résolution de noms réseau dans Azure ATP, consultez Présentation de la résolution de noms réseau (NNR).

Nouvelle fonctionnalité : Proxy authentifié - préversion

Azure ATP prend désormais en charge le proxy authentifié. Spécifiez l’URL du proxy à l’aide de la ligne de commande du capteur et spécifiez Nom d’utilisateur/Mot de passe pour utiliser des proxys qui nécessitent une authentification. Pour plus d’informations sur l’utilisation du proxy authentifié, consultez Configurer le proxy.Amélioration des fonctionnalités : processus de synchronisation de domaine automatisé

Le processus de conception et d’étiquetage des contrôleurs de domaine comme candidats au synchronisateur de domaine pendant la configuration et la configuration en cours est désormais entièrement automatisé. L’option bascule permettant de sélectionner manuellement des contrôleurs de domaine en tant que candidats au synchronisateur de domaine est supprimée.Cette version inclut également des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Azure ATP version 2.85

Publication : 7 juillet 2019

- Cette version inclut des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Azure ATP version 2.84

Publication : 1er juillet 2019

Prise en charge du nouvel emplacement : centre de données Azure UK

Les instances Azure ATP sont désormais prises en charge dans le centre de données Azure UK. Pour en savoir plus sur la création d’instances Azure ATP et leurs emplacements de centre de données correspondants, consultez Étape 1 de l’installation d’Azure ATP.Amélioration des fonctionnalités : nouveau nom et nouvelles fonctionnalités pour l’alerte Ajouts suspects aux groupes sensibles (ID externe 2024)

L’alerte Ajouts suspects aux groupes sensibles était précédemment nommée alerte Modifications suspectes aux groupes sensibles . L’ID externe de l’alerte (ID 2024) reste le même. Le changement de nom descriptif reflète plus précisément l’objectif des alertes sur les ajouts à vos groupes sensibles . L’alerte améliorée présente également de nouvelles preuves et des descriptions améliorées. Pour plus d’informations, consultez Ajouts suspects aux groupes sensibles.Nouvelle fonctionnalité de documentation : Guide pour passer d’Advanced Threat Analytics à Azure ATP

Ce nouvel article inclut les prérequis, les conseils de planification, ainsi que les étapes de configuration et de vérification pour passer d’ATA au service Azure ATP. Pour plus d’informations, consultez Passer d’ATA à Azure ATP.Cette version inclut également des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Juin 2019

Azure ATP version 2.83

Publication : 23 juin 2019

Amélioration de la fonctionnalité : Alerte de création de service suspecte (ID externe 2026)

Cette alerte dispose désormais d’une page d’alerte améliorée avec des preuves supplémentaires et une nouvelle description. Pour plus d’informations, consultez Alerte de sécurité de création de service suspecte.Prise en charge de l’affectation de noms d’instances : ajout de la prise en charge du préfixe de domaine numérique uniquement

Ajout de la prise en charge d’Azure ATP instance création à l’aide de préfixes de domaine initiaux qui contiennent uniquement des chiffres. Par exemple, l’utilisation de chiffres uniquement les préfixes de domaine initiaux tels que 123456.contoso.com sont désormais pris en charge.Cette version inclut également des améliorations et des correctifs de bogues pour l’infrastructure de capteur interne.

Azure ATP version 2.82

Publication : 18 juin 2019

Nouvelle préversion publique