Configurer des capteurs pour AD FS, AD CS et Microsoft Entra Connect

Installez les capteurs Defender pour Identity sur Services ADFS (AD FS), les services de certificats Active Directory (AD CS) et les serveurs Microsoft Entra Connect pour les protéger contre les attaques locales et hybrides. Cet article décrit les étapes d’installation.

Ces considérations s’appliquent :

- Pour les environnements AD FS, les capteurs Defender pour Identity sont pris en charge uniquement sur les serveurs de fédération. Elles ne sont pas obligatoires sur les serveurs web Proxy d'application (WAP).

- Pour les environnements AD CS, vous n’avez pas besoin d’installer des capteurs sur des serveurs AD CS hors connexion.

- Pour les serveurs Microsoft Entra Connect, vous devez installer les capteurs sur les serveurs actifs et intermédiaires.

Configuration requise

Les conditions préalables à l’installation des capteurs Defender pour Identity sur les serveurs AD FS, AD CS ou Microsoft Entra Connect sont les mêmes que pour l’installation de capteurs sur les contrôleurs de domaine. Pour plus d’informations, consultez Microsoft Defender pour Identity prérequis.

Un capteur installé sur un serveur AD FS, AD CS ou Microsoft Entra Connect ne peut pas utiliser le compte de service local pour se connecter au domaine. Au lieu de cela, vous devez configurer un compte de service d’annuaire.

En outre, le capteur Defender pour Identity pour AD CS prend en charge uniquement les serveurs AD CS avec le service de rôle d’autorité de certification.

Configurer la collecte d’événements

Si vous utilisez des serveurs AD FS, AD CS ou Microsoft Entra Connect, veillez à configurer l’audit en fonction des besoins. Pour plus d’informations, reportez-vous aux rubriques suivantes :

AD FS :

AD CS :

Microsoft Entra Connect :

Configurer des autorisations de lecture pour la base de données AD FS

Pour que les capteurs s’exécutant sur des serveurs AD FS aient accès à la base de données AD FS, vous devez accorder des autorisations de lecture (db_datareader) pour le compte de service d’annuaire approprié.

Si vous avez plusieurs serveurs AD FS, veillez à accorder cette autorisation sur tous ces serveurs. Les autorisations de base de données ne sont pas répliquées sur les serveurs.

Configurez le serveur SQL pour autoriser le compte de service d’annuaire avec les autorisations suivantes à la base de données AdfsConfiguration :

- relier

- s'identifier

- lire

- select

Accorder l’accès à la base de données AD FS

Accordez l’accès à la base de données AD FS en utilisant SQL Server Management Studio, Transact-SQL (T-SQL) ou PowerShell.

Par exemple, les commandes suivantes peuvent être utiles si vous utilisez le Base de données interne Windows (WID) ou un serveur SQL externe.

Dans ces exemples de codes :

-

[DOMAIN1\mdiSvc01]est l’utilisateur des services d’annuaire de l’espace de travail. Si vous utilisez un gMSA, ajoutez$à la fin du nom d’utilisateur. Par exemple :[DOMAIN1\mdiSvc01$]. -

AdfsConfigurationV4est un exemple de nom de base de données AD FS et peut varier. -

server=\.\pipe\MICROSOFT##WID\tsql\queryest le chaîne de connexion à la base de données si vous utilisez WID.

Conseil

Si vous ne connaissez pas votre chaîne de connexion, suivez les étapes décrites dans la documentation Windows Server.

Pour accorder au capteur l’accès à la base de données AD FS à l’aide de T-SQL :

USE [master]

CREATE LOGIN [DOMAIN1\mdiSvc01] FROM WINDOWS WITH DEFAULT_DATABASE=[master]

USE [AdfsConfigurationV4]

CREATE USER [DOMAIN1\mdiSvc01] FOR LOGIN [DOMAIN1\mdiSvc01]

ALTER ROLE [db_datareader] ADD MEMBER [DOMAIN1\mdiSvc01]

GRANT CONNECT TO [DOMAIN1\mdiSvc01]

GRANT SELECT TO [DOMAIN1\mdiSvc01]

GO

Pour accorder au capteur l’accès à la base de données AD FS à l’aide de PowerShell :

$ConnectionString = 'server=\\.\pipe\MICROSOFT##WID\tsql\query;database=AdfsConfigurationV4;trusted_connection=true;'

$SQLConnection= New-Object System.Data.SQLClient.SQLConnection($ConnectionString)

$SQLConnection.Open()

$SQLCommand = $SQLConnection.CreateCommand()

$SQLCommand.CommandText = @"

USE [master];

CREATE LOGIN [DOMAIN1\mdiSvc01] FROM WINDOWS WITH DEFAULT_DATABASE=[master];

USE [AdfsConfigurationV4];

CREATE USER [DOMAIN1\mdiSvc01] FOR LOGIN [DOMAIN1\mdiSvc01];

ALTER ROLE [db_datareader] ADD MEMBER [DOMAIN1\mdiSvc01];

GRANT CONNECT TO [DOMAIN1\mdiSvc01];

GRANT SELECT TO [DOMAIN1\mdiSvc01];

"@

$SqlDataReader = $SQLCommand.ExecuteReader()

$SQLConnection.Close()

Configurer les autorisations pour la base de données Microsoft Entra Connect (ADSync)

Remarque

Cette section s’applique uniquement si la base de données Entra Connect est hébergée sur un serveur SQL server externe instance.

Les capteurs s’exécutant sur des serveurs Microsoft Entra Connect doivent avoir accès à la base de données ADSync et disposer d’autorisations d’exécution pour les procédures stockées appropriées. Si vous avez plusieurs serveurs Microsoft Entra Connect, veillez à l’exécuter sur tous les serveurs.

Pour accorder des autorisations de capteur à la base de données ADSync Microsoft Entra Connect à l’aide de PowerShell :

$entraConnectServerDomain = $env:USERDOMAIN

$entraConnectServerComputerAccount = $env:COMPUTERNAME

$entraConnectDBName = (Get-ItemProperty 'registry::HKLM\SYSTEM\CurrentControlSet\Services\ADSync\Parameters' -Name 'DBName').DBName

$entraConnectSqlServer = (Get-ItemProperty 'registry::HKLM\SYSTEM\CurrentControlSet\Services\ADSync\Parameters' -Name 'Server').Server

$entraConnectSqlInstance = (Get-ItemProperty 'registry::HKLM\SYSTEM\CurrentControlSet\Services\ADSync\Parameters' -Name 'SQLInstance').SQLInstance

$ConnectionString = 'server={0}\{1};database={2};trusted_connection=true;' -f $entraConnectSqlServer, $entraConnectSqlInstance, $entraConnectDBName

$SQLConnection= New-Object System.Data.SQLClient.SQLConnection($ConnectionString)

$SQLConnection.Open()

$SQLCommand = $SQLConnection.CreateCommand()

$SQLCommand.CommandText = @"

USE [master];

CREATE LOGIN [{0}\{1}$] FROM WINDOWS WITH DEFAULT_DATABASE=[master];

USE [{2}];

CREATE USER [{0}\{1}$] FOR LOGIN [{0}\{1}$];

GRANT CONNECT TO [{0}\{1}$];

GRANT SELECT TO [{0}\{1}$];

GRANT EXECUTE ON OBJECT::{2}.dbo.mms_get_globalsettings TO [{0}\{1}$];

GRANT EXECUTE ON OBJECT::{2}.dbo.mms_get_connectors TO [{0}\{1}$];

"@ -f $entraConnectServerDomain, $entraConnectServerComputerAccount, $entraConnectDBName

$SqlDataReader = $SQLCommand.ExecuteReader()

$SQLConnection.Close()

Étapes post-installation (facultatives)

Pendant l’installation du capteur sur un serveur AD FS, AD CS ou Microsoft Entra Connect, le contrôleur de domaine le plus proche est automatiquement sélectionné. Procédez comme suit pour case activée ou modifier le contrôleur de domaine sélectionné :

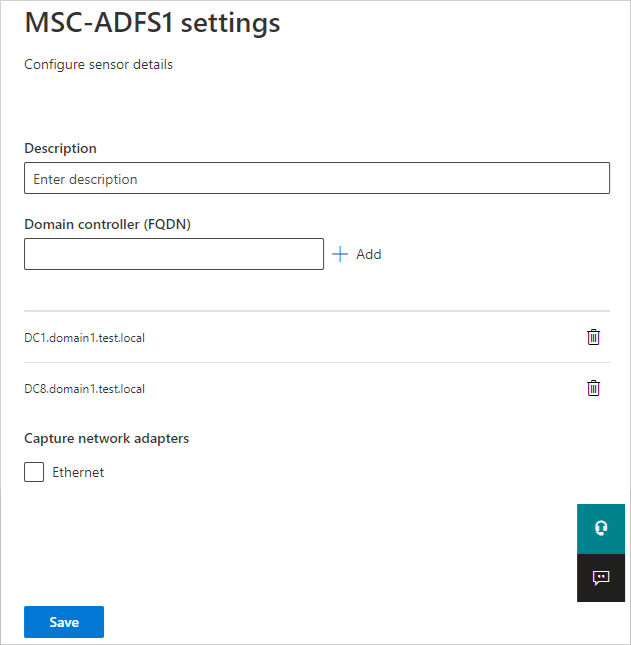

Dans Microsoft Defender XDR, accédez à Paramètres>Capteurs d’identités> pour afficher tous vos capteurs Defender pour Identity.

Recherchez et sélectionnez le capteur que vous avez installé sur le serveur.

Dans le volet qui s’ouvre, dans la zone Contrôleur de domaine (FQDN), entrez le nom de domaine complet (FQDN) des contrôleurs de domaine du programme de résolution. Sélectionnez + Ajouter pour ajouter le nom de domaine complet, puis sélectionnez Enregistrer.

L’initialisation du capteur peut prendre quelques minutes. Une fois l’opération terminée, le status de service du capteur AD FS, AD CS ou Microsoft Entra Connect passe de l’arrêt à l’exécution.

Valider le déploiement réussi

Pour vérifier que vous avez correctement déployé un capteur Defender pour Identity sur un serveur AD FS ou AD CS :

Vérifiez que le service de capteur Azure Advanced Threat Protection est en cours d’exécution. Une fois que vous avez enregistré les paramètres du capteur Defender pour Identity, le démarrage du service peut prendre quelques secondes.

Si le service ne démarre pas, passez en revue le

Microsoft.Tri.sensor-Errors.logfichier, situé par défaut sur%programfiles%\Azure Advanced Threat Protection sensor\Version X\Logs.Utilisez AD FS ou AD CS pour authentifier un utilisateur auprès d’une application, puis vérifiez que Defender pour Identity a observé l’authentification.

Par exemple, sélectionnez Chasseavancéede chasse>. Dans le volet Requête , entrez et exécutez l’une des requêtes suivantes :

Pour AD FS :

IdentityLogonEvents | where Protocol contains 'Adfs'Le volet de résultats doit inclure une liste d’événements dont la valeur LogonType est Logon avec l’authentification ADFS.

Pour AD CS :

IdentityDirectoryEvents | where Protocol == "Adcs"Le volet de résultats affiche la liste des événements d’échec et de réussite de l’émission de certificat. Sélectionnez une ligne spécifique pour afficher des détails supplémentaires dans le volet Inspecter l’enregistrement .

Contenu connexe

Pour plus d’informations, reportez-vous aux rubriques suivantes :