Archiv früherer Updates für Microsoft Defender for Cloud Apps

Dieser Artikel ist ein Archiv, in dem Updates beschrieben werden, die in früheren Versionen von Defender for Cloud Apps vorgenommen wurden. Die aktuelle Liste der Neuerungen finden Sie unter Neuerungen in Defender for Cloud Apps.

Dezember 2023

Neue IP-Adressen für Portalzugriff und SIEM-Agent-Verbindung

Die für den Portalzugriff und siem-Agent-Verbindungen verwendeten IP-Adressen wurden aktualisiert. Stellen Sie sicher, dass Sie die neuen IP-Adressen entsprechend der Zulassungsliste Ihrer Firewall hinzufügen, damit der Dienst voll funktionsfähig bleibt. Weitere Informationen finden Sie unter:

- Netzwerkanforderungen für den Portalzugriff

- Netzwerkanforderungen für siem-Agent-Verbindungsnetzwerke

Ausrichtung des Backlogzeitraums für anfängliche Überprüfungen

Wir haben den Backlogzeitraum für die ersten Überprüfungen nach dem Verbinden einer neuen App mit Defender for Cloud Apps ausgerichtet. Die folgenden App-Connectors haben alle einen anfänglichen Überprüfungsbacklogzeitraum von sieben Tagen:

Weitere Informationen finden Sie unter Verbinden von Apps, um Sichtbarkeit und Kontrolle mit Microsoft Defender for Cloud Apps zu erhalten.

SSPM-Unterstützung für mehr verbundene Apps

Defender for Cloud Apps bietet Ihnen Sicherheitsempfehlungen für Ihre SaaS-Anwendungen, um mögliche Risiken zu vermeiden. Diese Empfehlungen werden über die Microsoft-Sicherheitsbewertung angezeigt, sobald Sie über einen Connector für eine Anwendung verfügen.

Defender for Cloud Apps hat jetzt die SSPM-Unterstützung durch die Einbindung der folgenden Apps erweitert: (Vorschau)

SSPM wird jetzt auch für Google Workspace in der allgemeinen Verfügbarkeit unterstützt.

Hinweis

Wenn Sie bereits über einen Connector für eine dieser Apps verfügen, wird Ihre Bewertung in der Sicherheitsbewertung möglicherweise automatisch entsprechend aktualisiert.

Weitere Informationen finden Sie unter:

- SaaS-Sicherheitsstatusverwaltung (SSPM)

- Sichtbarkeit von Benutzer-, App-Governance- und Sicherheitskonfigurationen

- Microsoft-Sicherheitsbewertung

November 2023

Rotation des Defender for Cloud Apps-Anwendungszertifikats

Defender for Cloud Apps plant, das Anwendungszertifikat zu rotieren. Wenn Sie dem Legacyzertifikat zuvor explizit vertraut haben und derzeit SIEM-Agents auf neueren Versionen des Java Development Kit (JDK) ausführen, müssen Sie dem neuen Zertifikat vertrauen, um sicherzustellen, dass der SIEM-Agent-Dienst fortgesetzt wird. Obwohl wahrscheinlich keine Aktion erforderlich ist, empfehlen wir, die folgenden Befehle zur Überprüfung auszuführen:

Wechseln Sie in einem Befehlszeilenfenster zum Ordner bin Ihrer Java-Installation, z. B.:

cd "C:\Program Files (x86)\Java\jre1.8.0_291\bin"Führen Sie den folgenden Befehl aus:

keytool -list -keystore ..\lib\security\cacertsWenn die folgenden vier Aliase angezeigt werden, bedeutet dies, dass Sie unserem Zertifikat zuvor explizit vertraut haben und Maßnahmen ergreifen müssen. Wenn diese Aliase nicht vorhanden sind, sollte keine Aktion erforderlich sein.

- azuretls01crt

- azuretls02crt

- azuretls05crt

- azuretls06crt

Wenn Sie Maßnahmen benötigen, empfehlen wir Ihnen, den neuen Zertifikaten bereits zu vertrauen, um Probleme zu vermeiden, nachdem die Zertifikate vollständig rotiert wurden.

Weitere Informationen finden Sie in unserem Leitfaden zur Problembehandlung bei neuen Versionen von Java .

CSPM-Unterstützung in Microsoft Defender für Cloud

Mit der kontinuierlichen Microsoft Defender for Cloud Apps Konvergenz in Microsoft Defender XDR werden CSPM-Verbindungen (Cloud Security Posture Management) über Microsoft Defender für Cloud vollständig unterstützt.

Es wird empfohlen, dass Sie Ihre Azure-, AWS- und Google Cloud Platform-Umgebungen (GCP) mit Microsoft Defender for Cloud verbinden, um die neuesten CSPM-Funktionen zu erhalten.

Weitere Informationen finden Sie unter:

- Was ist Microsoft Defender für Cloud?

- Cloud Security Posture Management (CSPM) in Defender für Cloud

- Verbinden Ihrer Azure-Abonnements mit Microsoft Defender for Cloud

- Verbinden Ihres AWS-Kontos mit Microsoft Defender for Cloud

- Verbinden Ihres GCP-Projekts mit Microsoft Defender for Cloud

Hinweis

Kunden, die weiterhin das klassische Defender for Cloud Apps-Portal verwenden, sehen keine Sicherheitskonfigurationsbewertungen für Azure-, AWS- und GCP-Umgebungen mehr.

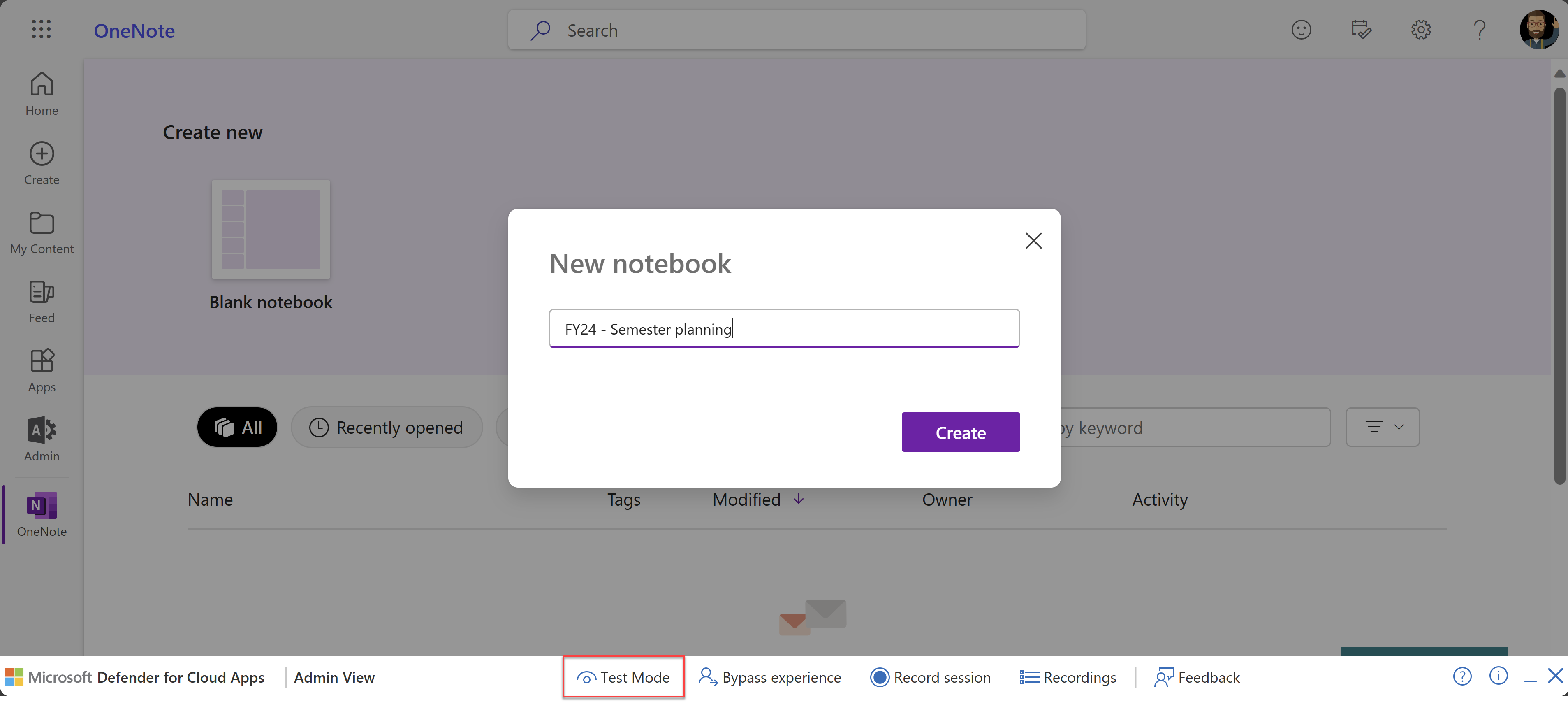

Testmodus für Administratorbenutzer (Vorschau)

Als Administrator sollten Sie anstehende Proxyfehlerkorrekturen testen, bevor die neueste Defender for Cloud Apps Version vollständig für alle Mandanten eingeführt wird. Um Ihnen dabei zu helfen, stellt Defender for Cloud Apps jetzt einen Testmodus bereit, der über die Symbolleiste Admin Ansicht verfügbar ist.

Im Testmodus sind nur Administratorbenutzer für alle Änderungen verfügbar, die in den Fehlerbehebungen bereitgestellt werden. Es gibt keine Auswirkungen auf andere Benutzer. Wir empfehlen Ihnen, Feedback zu den neuen Korrekturen an das Microsoft-Supportteam zu senden, um die Releasezyklen zu beschleunigen.

Wenn Sie mit dem Testen des neuen Fixs fertig sind, deaktivieren Sie den Testmodus, um zur normalen Funktionalität zurückzukehren.

Die folgende Abbildung zeigt beispielsweise die neue Schaltfläche Testmodus in der Symbolleiste Admin Ansicht, die über OneNote in einem Browser angeordnet ist.

Weitere Informationen finden Sie unter Diagnose und Problembehandlung mit der Admin Ansichtssymbolleiste und Testmodus.

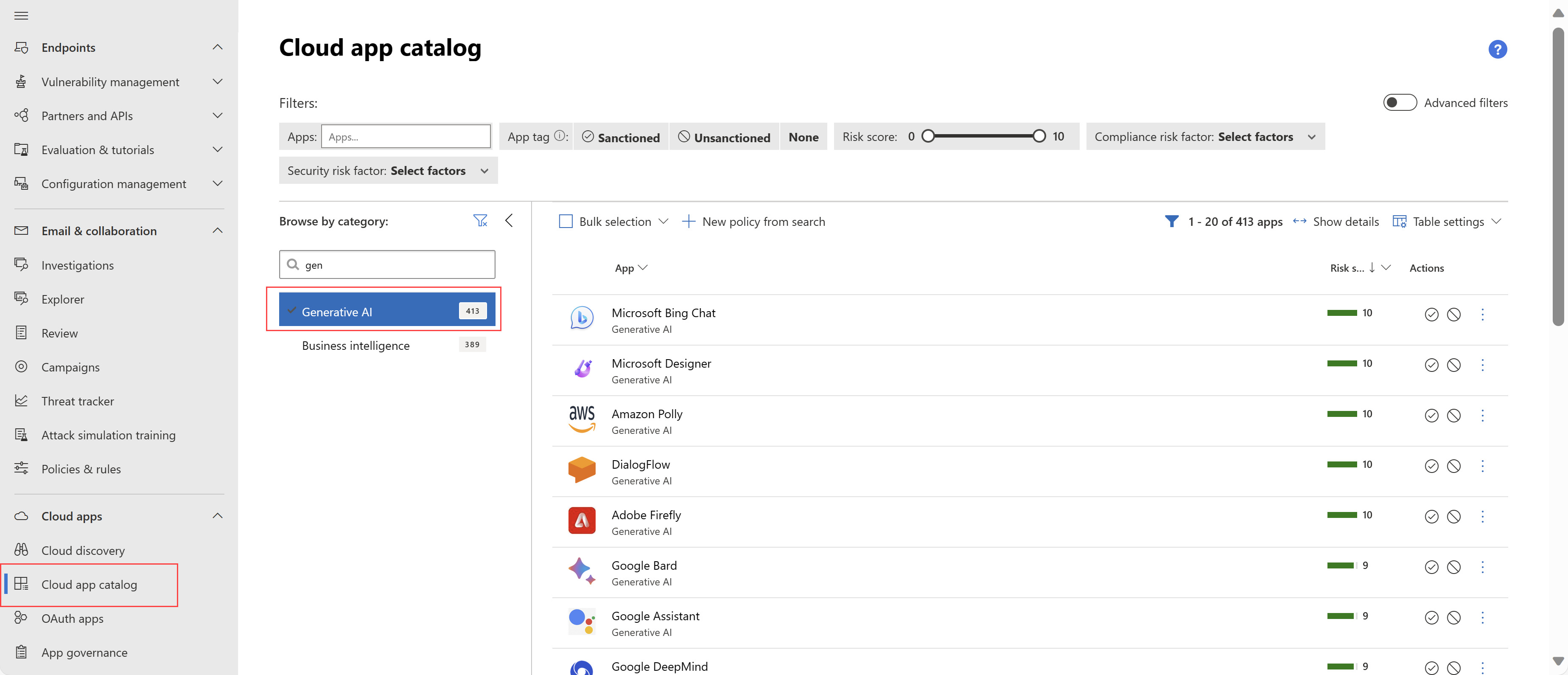

Neue Cloud-App-Katalogkategorie für generative KI

Der Defender for Cloud Apps App-Katalog unterstützt jetzt die neue Kategorie Generative KI für LLM-Apps (Large Language Model) wie Microsoft Bing Chat, Google Bard, ChatGPT und mehr. Zusammen mit dieser neuen Kategorie hat Defender for Cloud Apps Dem Katalog Hunderte von generativen KI-bezogenen Apps hinzugefügt, die Einblick in die Verwendung von generativen KI-Apps in Ihrem organization bieten und Ihnen dabei helfen, sie sicher zu verwalten.

Sie können beispielsweise die Integration von Defender for Cloud Apps in Defender für Endpunkt verwenden, um die Verwendung bestimmter LLM-Apps basierend auf einer Richtlinie zu genehmigen oder zu blockieren.

Weitere Informationen finden Sie unter Suchen Ihrer Cloud-App und Berechnen von Risikobewertungen.

Allgemeine Verfügbarkeit für weitere Ermittlungen Schatten-IT-Ereignisse mit Defender für Endpunkt

Defender for Cloud Apps können jetzt Schatten-IT-Netzwerkereignisse erkennen, die von Defender für Endpunkt-Geräten erkannt werden, die in der gleichen Umgebung wie ein Netzwerkproxy und allgemein verfügbar sind.

Weitere Informationen finden Sie unter Ermitteln von Apps über Defender für Endpunkt, wenn sich der Endpunkt hinter einem Netzwerkproxy befindet, und Integrieren Microsoft Defender for Endpoint.

Oktober 2023

Automatische Umleitung zur Microsoft Defender XDR allgemeinen Verfügbarkeit

Jetzt werden alle Kunden automatisch an Microsoft Defender XDR aus dem klassischen Microsoft Defender for Cloud Apps-Portal umgeleitet, da die Umleitung allgemein verfügbar ist. Administratoren können die Umleitungseinstellung nach Bedarf aktualisieren, um das klassische Defender for Cloud Apps-Portal weiterhin zu verwenden.

Die Integration von Defender for Cloud Apps in Microsoft Defender XDR optimiert den Prozess der Erkennung, Untersuchung und Minderung von Bedrohungen für Ihre Benutzer, Apps und Daten, sodass Sie viele Warnungen und Vorfälle in einem einzigen XDR-System aus einem zentralen Bereich überprüfen können.

Weitere Informationen finden Sie unter Microsoft Defender for Cloud Apps in Microsoft Defender XDR.

September 2023

Weitere Ermittlungen für Schatten-IT-Ereignisse (Vorschau)

Defender for Cloud Apps können jetzt Schatten-IT-Netzwerkereignisse erkennen, die von Defender für Endpunkt-Geräten erkannt werden, die in derselben Umgebung wie ein Netzwerkproxy arbeiten.

Weitere Informationen finden Sie unter Ermitteln von Apps über Defender für Endpunkt, wenn sich der Endpunkt hinter einem Netzwerkproxy befindet (Vorschau) und Integrieren von Microsoft Defender for Endpoint.

Kontinuierliche NRT-Häufigkeit für CloudAPPEvents-Tabelle (Vorschau) unterstützt

Defender for Cloud Apps unterstützt jetzt die Fortlaufende Häufigkeit (NRT) für Erkennungsregeln mithilfe der CloudAppEvents-Tabelle.

Wenn Sie eine benutzerdefinierte Erkennung für die Ausführung in fortlaufender Häufigkeit (NRT) festlegen, können Sie die Fähigkeit Ihrer organization erhöhen, Bedrohungen schneller zu erkennen. Weitere Informationen finden Sie unter Erstellen und Verwalten benutzerdefinierter Erkennungsregeln.

August 2023

Neue Sicherheitsempfehlungen in der Sicherheitsbewertung (Vorschau)

Neue Microsoft Defender for Cloud Apps Empfehlungen wurden als Aktionen zur Verbesserung der Microsoft-Sicherheitsbewertung hinzugefügt. Weitere Informationen finden Sie unter Neuerungen in der Microsoft-Sicherheitsbewertung und Microsoft-Sicherheitsbewertung.

Microsoft 365-Connectorupdates

Wir haben die folgenden Updates am Microsoft 365-Connector von Defender for Cloud Apps vorgenommen:

- (Vorschau) Aktualisierte SSPM-Unterstützung mit neuen CIS-Benchmark-Sicherheitsempfehlungen .

- Die Namen vorhandener Empfehlungen wurden an den CIS-Benchmark angepasst.

Um verwandte Daten anzuzeigen, stellen Sie sicher, dass Sie den Microsoft 365-Connector konfiguriert haben. Weitere Informationen finden Sie unter Verbinden von Microsoft 365 mit Microsoft Defender for Cloud Apps.

Juli 2023

Protokollsammlerversion 0.255.0

Defender for Cloud Apps hat die Defender for Cloud Apps Protokollsammlerversion 0.255.0 veröffentlicht, einschließlich Updates für amazon-corretto und openssl-Abhängigkeiten.

Der Dateiname der neuen Version lautet columbus-0.255.0-signed.jar, und der Imagename ist mcaspublic.azurecr.io/public/mcas/logcollector, mit dem latest/0.255.0 -Tag.

Um Ihren Protokollsammler zu aktualisieren, stellen Sie sicher, dass Sie den Protokollsammler in Ihrer Umgebung beenden, das aktuelle Image entfernen, das neue installieren und die Zertifikate aktualisieren.

Weitere Informationen finden Sie unter Erweiterte Protokollsammlerverwaltung.

Der ServiceNow-Connector unterstützt jetzt die Utah-Version.

Der Defender for Cloud Apps ServiceNow-Connector unterstützt jetzt die ServiceNow Utah-Version. Weitere Informationen finden Sie unter Verbinden von ServiceNow mit Microsoft Defender for Cloud Apps

Updates des Google Workspace-Connectors

Der Google Workspace-Connector unterstützt jetzt Folgendes:

- (Vorschau) SaaS Security Posture Management(SSPM)-Tools für einen besseren Einblick in die Fehlkonfigurationen der SaaS-Apps im Vergleich zu den idealen App-Konfigurationen. SSPM-Features helfen Ihnen, das Risiko von Sicherheitsverletzungen und Angriffen proaktiv zu reduzieren, ohne ein Sicherheitsexperte für jede Plattform sein zu müssen.

- Das Steuerelement Multi-Factor Authentication aktivieren . Stellen Sie zum Anzeigen verwandter Daten sicher, dass Sie den Google Workspace-Connector konfiguriert haben.

Weitere Informationen finden Sie unter Verbinden von Google Workspace mit Microsoft Defender for Cloud Apps.

Benutzerdefinierte Connectors mit der offenen App-Connectorplattform (Vorschau)

Defender for Cloud Apps neue codelose, offene App-Connectorplattform unterstützt SaaS-Anbieter beim Erstellen von App-Connectors für ihre SaaS-Apps.

Erstellen Sie Defender for Cloud Apps Connectors, um App-Sicherheitsfeatures über SaaS-Ökosysteme hinweg zu erweitern, Daten zu schützen, Risiken zu minimieren und den allgemeinen SaaS-Sicherheitsstatus zu verbessern.

Weitere Informationen finden Sie unter Microsoft Defender for Cloud Apps Öffnen der App-Connectorplattform.

Neue App-Connectors für Asana und Miro (Vorschau)

Defender for Cloud Apps unterstützt jetzt integrierte App-Connectors für Asana und Miro, die beide wichtige Daten enthalten können, die Ihre organization und daher Ziele für böswillige Akteure sind. Verbinden Sie diese Apps mit Defender for Cloud Apps, um mit Machine Learning-basierten Anomalieerkennungen bessere Einblicke in die Aktivitäten und die Bedrohungserkennung Ihrer Benutzer zu erhalten.

Weitere Informationen finden Sie unter:

Sitzungs- und Zugriffsrichtlinienkonsolidierung

Defender for Cloud Apps vereinfacht jetzt die Arbeit mit Sitzungs- und Zugriffsrichtlinien. Bisher mussten Kunden eine separate Richtlinie für jede relevante Ressourcen-App wie SharePoint, OneDrive oder Google Drive erstellen, um eine Sitzung oder Zugriffsrichtlinie für eine Host-App wie Exchange, Teams oder Gmail zu erstellen. Ab dem 11. Juli 2023 müssen Sie nur noch eine einzige Richtlinie für die gehostete App erstellen.

Weitere Informationen finden Sie unter:

- Steuerung von Cloud-Apps mit Richtlinien

- Zugriffsrichtlinien in Microsoft Defender for Cloud Apps

- Sitzungsrichtlinien

Automatische Umleitung zu Microsoft Defender XDR (Vorschau)

Kunden, die Vorschaufeatures verwenden, werden jetzt automatisch an Microsoft Defender XDR aus dem klassischen Microsoft Defender for Cloud Apps-Portal umgeleitet. Administratoren können die Umleitungseinstellung nach Bedarf aktualisieren, um das klassische Defender for Cloud Apps-Portal weiterhin zu verwenden.

Weitere Informationen finden Sie unter Umleiten von Konten von Microsoft Defender for Cloud Apps zu Microsoft Defender XDR.

Juni 2023

Hinweis

Ab Juni 2023 werden Updates für App-Governance zusammen mit anderen Microsoft Defender für Cloud-Features aufgeführt. Informationen zu früheren Releases finden Sie unter Neuerungen im App-Governance-Add-On für Defender for Cloud Apps.

Neue IP-Adressen für Zugriffs- und Sitzungssteuerungen

Die IP-Adressen, die für unsere Zugriffs- und Sitzungssteuerungsdienste verwendet werden, wurden aktualisiert. Stellen Sie sicher, dass Sie die Positivliste Ihrer Firewall entsprechend aktualisieren, damit der Dienst voll funktionsfähig bleibt. Neu hinzugefügte Adressen umfassen:

| Rechenzentrum | Öffentliche IP-Adressen |

|---|---|

| Brasilien Süd | 191.235.54.192, 191.235.58.85, 191.235.59.0, 191.235.58.255, 191.235.58.203, 191.235.57.180, 191.235.58.56, 191.235.58.201, 20.206.229.223, 191.235.55.73, 20.206.75.66, 20.226.100.200, 20.206.231.146, 104.41.37.185 |

| USA, Westen 3 | 20.14.38.222, 20.14.38.249, 20.150.153.126, 20.150.157.146, 20.150.157.211, 20.150.152.101, 20.106.80.235, 20.106.81.123, 20.150.158.183, 20.150.153.110, 20.118.150.70, 20.118.145.8, 20.150.143.88, 20.125.76.39, 20.106.103.34, 20.163.100.176 |

| Nordeuropa | 20.166.182.165, 20.166.182.171, 20.166.182.163, 20.166.182.193, 4.231.129.248, 20.54.22.195, 4.231.129.246, 20.67.137.212, 40.127.131.206, 20.166.182.159, 20.166.182.182, 68.219.99.39, 20.166.182.204, 68.219.99.63 |

| Kanada, Mitte | 20.175.151.201, 20.175.142.34, 20.175.143.233, 4.205.74.15, 20.175.142.19, 20.175.142.143, 20.175.140.191, 20.175.151.166, 20.175.140.185, 20.175.143.220, 20.175.140.128, 20.104.25.35, 4.205.74.7, 20.220.128.26 |

| Ostasien | 20.195.89.186, 20.195.89.213, 20.195.89.128, 20.195.89.62, 20.195.89.219, 20.239.27.66, 20.239.26.193, 20.195.89.72, 20.195.89.166, 20.195.89.56, 20.187.114.178, 20.239.119.245, 20.205.119.72, 20.187.116.207 |

| Australien, Südwesten | 20.211.237.204, 20.92.29.167, 4.198.154.86, 4.198.66.117, 4.198.66.135, 20.11.210.40, 4.198.66.90, 20.92.8.154, 4.198.66.105, 4.198.66.78, 20.190.102.146, 4.198.66.126, 4.198.66.94, 4.198.66.92 |

| Indien, Mitte | 20.219.226.117, 20.204.235.50, 20.235.81.243, 20.204.235.230, 20.219.226.224, 20.204.236.111, 20.204.236.147, 20.204.236.213, 20.204.236.115, 20.204.236.74, 20.204.236.17, 20.235.115.136, 20.219.218.134, 20.204.251.239, 4.224.61.207 |

| Südostasien | 20.24.14.233 |

| Frankreich, Mitte | 20.74.115.131, 20.74.94.109, 20.111.40.153, 20.74.94.42, 20.74.94.220, 51.103.31.141, 20.74.95.102, 20.74.94.113, 51.138.200.138, 20.74.94.139, 20.74.94.136, 51.103.95.227, 20.74.114.253, 20.74.94.73 |

| Westeuropa | 20.76.199.12, 20.160.197.20, 20.76.199.126, 20.76.198.169, 20.4.196.150, 20.76.199.32, 13.69.81.118, 20.76.151.201, 20.76.199.49, 20.76.198.36, 20.76.199.14, 20.76.198.91, 20.93.194.151, 20.229.66.63 |

| Vereinigtes Königreich (Westen) | 20.90.53.127, 51.142.187.141, 20.68.122.206, 20.90.53.162, 20.90.53.126, 20.90.50.109, 20.90.53.132, 20.90.53.133, 20.68.124.199, 20.90.49.200, 51.142.187.196, 20.254.168.148, 51.137.144.240, 20.90.50.115 |

| USA (Osten) | 40.117.113.165, 20.168.249.164, 172.173.135.148, 52.142.27.43, 20.237.22.163, 20.121.150.131, 20.237.18.20, 20.237.16.199, 20.237.16.198, 20.237.23.162, 20.124.59.116, 20.237.18.21, 20.124.59.146, 20.237.22.162 |

Weitere Informationen finden Sie unter Netzwerkanforderungen.

App-Governance jetzt als Teil der Defender for Cloud Apps-Lizenz verfügbar

App-Governance ist jetzt teil der Microsoft Defender for Cloud Apps-Lizenzen und erfordert keine Add-On-Lizenz mehr.

Wechseln Sie im Microsoft Defender-Portal zu Einstellungen > Cloud-Apps > App-Governance-Dienst > status, um entweder App-Governance zu aktivieren, falls verfügbar, oder registrieren Sie sich für die Warteliste.

Bestehende Inhaber von Testlizenzen für das App-Governance-Add-On haben bis zum 31. Juli 2023 Zeit, die Umschaltfläche zu aktivieren und ihren App-Governance-Zugriff beizubehalten.

Weitere Informationen finden Sie unter:

- App-Governance-Defender for Cloud Apps in Microsoft Defender XDR

- Aktivieren Sie App-Governance für Microsoft Defender for Cloud Apps.

OAuth-Konvergenz für App-Governance

Für Kunden, die App-Governance aktiviert haben, verfügen wir über konsolidierte Überwachungs- und Richtlinienerzwingungsfunktionen für alle OAuth-Apps in App-Governance.

Im Microsoft Defender-Portal haben wir alle Funktionen, die ursprünglich unter OAuth-Apps für Cloud-Apps > unter App-Governance zusammengefasst wurden, zusammengeführt, wo Sie alle OAuth-Apps in einem einzigen Bereich verwalten können.

Weitere Informationen finden Sie unter Anzeigen Ihrer Apps.

Verbesserte Sucherfahrung für OAuth-App-Aktivitäten

App-Governance erleichtert Es Ihnen jetzt, die Suche mit App-Daten auf die nächste Ebene zu bringen, indem sie tiefere OAuth-App-Erkenntnisse bietet und Ihrem SOC hilft, die Aktivitäten einer App und die Ressourcen zu identifizieren, auf die sie zugegriffen hat.

OAuth-App-Erkenntnisse umfassen:

- Sofort einsatzbereite Abfragen, mit denen die Untersuchung optimiert werden kann

- Einblick in die Daten mithilfe der Ergebnisansicht

- Die Möglichkeit, OAuth-App-Daten wie Ressourcen-, App-, Benutzer- und App-Aktivitätsdetails in benutzerdefinierte Erkennungen einzuschließen.

Weitere Informationen finden Sie unter Suchen nach Bedrohungen in App-Aktivitäten.

App-Hygieneupdate mit Microsoft Entra

Ab dem 1. Juni 2023 steht die Verwaltung von nicht verwendeten Apps, nicht verwendeten Anmeldeinformationen und ablaufenden Anmeldeinformationen nur für App-Governance-Kunden mit Microsoft Entra Workload Identities Premium zur Verfügung.

Weitere Informationen finden Sie unter Schützen von Apps mit Features zur App-Hygiene und Was sind Workloadidentitäten?.

Mai 2023

Verhaltensgenerierende Richtlinien generieren keine Warnungen mehr (Vorschau). Ab dem 28. Mai 2023 generieren Richtlinien, die Verhalten in Microsoft Defender XDR erweiterten Hunting generieren, keine Warnungen. Die Richtlinien generieren weiterhin Verhaltensweisen , unabhängig davon, ob sie in der Konfiguration des Mandanten aktiviert oder deaktiviert werden.

Weitere Informationen finden Sie unter Untersuchen von Verhaltensweisen mit erweiterter Suche (Vorschau).

Nicht blockierende Anwendungen (Vorschau): Um zu verhindern, dass Benutzer versehentlich Ausfallzeiten verursachen, verhindert Defender for Cloud Apps jetzt, dass Sie geschäftskritische Microsoft-Dienste blockieren. Weitere Informationen finden Sie unter Steuern ermittelter Apps.

April 2023

Defender for Cloud Apps Release 251-252

Sonntag, 30. April 2023

Die Microsoft Defender for Cloud Apps Integration in Microsoft Defender XDR ist Allgemein verfügbar (GA). Weitere Informationen finden Sie unter Microsoft Defender for Cloud Apps in Microsoft Defender XDR.

Die Option für die automatische Umleitung ist allgemein verfügbar (GA). Administratoren können diese Option verwenden, um Benutzer vom eigenständigen Defender for Cloud Apps-Portal an Microsoft Defender XDR umzuleiten.

Standardmäßig ist diese Option auf Aus festgelegt. Administratoren müssen sich explizit anmelden, indem sie die Umschaltfläche auf Ein umstellen, um die Microsoft Defender XDR ausschließlich zu verwenden.

Weitere Informationen finden Sie unter Umleiten von Konten von Microsoft Defender for Cloud Apps zu Microsoft Defender XDR.

Aktualisierungen von Einstellungsseiten:

Die Funktionen auf den folgenden Seiten sind vollständig in Microsoft Defender XDR integriert und verfügen daher nicht über eine eigene eigenständige Erfahrung in Microsoft Defender XDR:

- Einstellungen > Azure AD Identity Protection

- Einstellungen > App Governance

- einstellungen > Microsoft Defender for Identity

Die folgenden Seiten sollen zusammen mit dem Microsoft Defender for Cloud Apps-Portal eingestellt werden:

- Einstellungen > Einstellungen exportieren

- Aktivitätsprotokoll > : Webdatenverkehrprotokoll

Defender for Cloud Apps Release 250

24. April 2023

Zoom-App-Connector für SSPM (öffentliche Vorschau)

Defender für Cloud-Apps unterstützt jetzt einen neuen Zoom App-Connector für SSPM. Weitere Informationen finden Sie unter Verbinden von Zoom mit Microsoft Defender for Cloud Apps.

2. April 2023

- Neuer Datentyp "behaviors" in Microsoft Defender XDR erweiterten Suche (Vorschau)

Um unseren Bedrohungsschutz zu verbessern und die Ermüdung von Warnungen zu verringern, haben wir eine neue Datenebene namens "Verhalten" zur Microsoft Defender for Cloud Apps-Erfahrung in Microsoft Defender XDR erweiterten Hunting hinzugefügt. Dieses Feature soll relevante Informationen für Untersuchungen bereitstellen, indem Anomalien oder andere Aktivitäten identifiziert werden, die möglicherweise mit Sicherheitsszenarien in Zusammenhang stehen, aber nicht notwendigerweise auf böswillige Aktivitäten oder einen Sicherheitsvorfall hinweisen. In dieser ersten Phase werden einige der Microsoft Defender für Cloud-App-Anomalieerkennungen auch als Verhalten dargestellt. In zukünftigen Phasen generieren diese Erkennungen nur Verhaltensweisen und keine Warnungen. Weitere Informationen finden Sie unter Untersuchen von Verhaltensweisen mit erweiterter Suche (Vorschau).

März 2023

Defender for Cloud Apps Release 249

19. März 2023

-

Automatische Umleitung von Microsoft Defender for Cloud Apps zum Microsoft Defender-Portal (Vorschau)

Mit einem neuen Umleitungsumschalter können Sie die automatische Umleitung von Microsoft Defender for Cloud Apps zu Microsoft Defender XDR auslösen. Sobald die Umleitungseinstellung aktiviert ist, werden Benutzer, die auf das Microsoft Defender for Cloud Apps-Portal zugreifen, automatisch an das Microsoft Defender Portal weitergeleitet. Der Standardwert ist auf Aus festgelegt, und Administratoren müssen sich explizit für die automatische Umleitung anmelden und mit der ausschließlichen Verwendung des Microsoft Defender XDR beginnen. Sie haben weiterhin die Möglichkeit, sich von den Microsoft Defender XDR zu abmelden und Microsoft Defender for Cloud Apps eigenständiges Portal zu verwenden. Dies kann durch Ausschalten der Umschaltfläche erreicht werden. Weitere Informationen finden Sie unter Umleiten von Konten von Microsoft Defender for Cloud Apps zu Microsoft Defender XDR.

Version von März 2023 für App-Governance

- Öffentliche Vorschau der App-Hygiene: App-Governance bietet jetzt Einblicke und Richtlinienfunktionen für nicht verwendete Apps, Apps mit nicht verwendeten Anmeldeinformationen und Apps mit ablaufenden Anmeldeinformationen. Jedes dieser Features verfügt über eine vordefinierte Richtlinie, und Sie können auch ihre eigenen benutzerdefinierten Richtlinien definieren. Sie können diese Erkenntnisse aus der App-Liste exportieren, um die Berichterstellung und Selektierung in Ihren organization zu vereinfachen.

Defender for Cloud Apps Release 248

5. März 2023

Schnellere Ladezeit für geschützte Sitzungen

Wir haben die Ladezeit von Webseiten, die durch Sitzungsrichtlinien geschützt sind, erheblich verbessert. Endbenutzer, die auf Sitzungsrichtlinien festgelegt sind, von einem Desktop- oder mobilen Gerät aus, können jetzt eine schnellere und nahtlosere Browsererfahrung nutzen. Je nach Anwendung, Netzwerk und Komplexität der Webseite wurde eine Verbesserung von 10 % bis 40 % beobachtet.Unterstützung für tokyo ServiceNow-Version

Der Defender for Cloud Apps-Connector für ServiceNow unterstützt jetzt die ServiceNow Tokyo-Version. Mit diesem Update können Sie die neuesten Versionen von ServiceNow mithilfe von Defender for Cloud Apps schützen. Weitere Informationen finden Sie unter Verbinden von ServiceNow mit Microsoft Defender for Cloud Apps.

Februar 2023

Version von Februar 2023 für App-Governance

- Erweiterte Benutzeroberfläche für die Untersuchung von Warnungen: App-Governance bietet jetzt zusätzliche Informationen, die Administratoren benötigen, um Incidents und Warnungen zu untersuchen und zu beheben. Diese Verbesserung enthält weitere Details unter Was ist passiert und Empfohlene Aktionen in der Warnungsstory auf Microsoft Defender XDR Warnungsseiten. Diese Informationen sind für alle App-Governance-Warnungen verfügbar, einschließlich Warnungen, die durch Bedrohungserkennungsregeln, vordefinierte Richtlinien und benutzerdefinierte Richtlinien ausgelöst werden. Erfahren Sie mehr über die erweiterte Warnungserfahrung.

- App-Governance-App-Hygienefeatures public Preview: Erkenntnisse und Steuerungen von App-Governance zu nicht verwendeten Apps, Apps mit nicht verwendeten Anmeldeinformationen und Apps mit ablaufenden Anmeldeinformationen, die am 15. Februar 2023 in der öffentlichen Vorschau gestartet wurden. Administratoren können nach dem Datum der letzten Verwendung der App, den seit nicht verwendeten Anmeldeinformationen und dem Ablaufdatum der Anmeldeinformationen sortieren, filtern und exportieren. Eine vordefinierte Richtlinie für nicht verwendete Apps, Apps mit nicht verwendeten Anmeldeinformationen und Apps mit ablaufenden Anmeldeinformationen ist sofort einsatzbereit.

Defender for Cloud Apps Release 246 und 247

19. Februar 2023

Ankündigungen für Updates der SaaS-Sicherheitsstatusverwaltung (SSPM) (Allgemeine Verfügbarkeit und öffentliche Vorschau)

Wir haben wichtige Verbesserungen an unserer Governance und dem Schutz von SaaS-Anwendungen (Software-as-a-Service) von Drittanbietern vorgenommen. Diese Verbesserungen umfassen Bewertungen zum Identifizieren riskanter Sicherheitskonfigurationen mithilfe von Microsoft Defender for Cloud Apps und eine reibungslosere Integration in die Microsoft-Sicherheitsbewertung. Wir haben jetzt Salesforce und ServiceNow für die allgemeine Verfügbarkeit freigegeben, während Okta, GitHub, Citrix ShareFile und DocuSign sich derzeit in der öffentlichen Vorschau befinden. Weitere Informationen finden Sie unter Verbinden von Apps, um Sichtbarkeit und Kontrolle mit Microsoft Defender for Cloud Apps zu erhalten.Richtliniengovernanceaktionen zur Erkennung von Schadsoftware jetzt verfügbar (Vorschau)

Automatische Aktionen für Dateien, die von der Schadsoftwareerkennungsrichtlinie erkannt werden, sind jetzt als Teil der Richtlinienkonfiguration verfügbar. Die Aktionen unterscheiden sich von App zu App. Weitere Informationen finden Sie unter Schadsoftwaregovernanceaktionen (Vorschau).Protokollsammlerversionsupdate

Wir haben eine neue Protokollsammlerversion mit den neuesten Fehlerbehebungen für Sicherheitsrisiken veröffentlicht.

Neue Version: columbus-0.246.0-signed.jar

Imagename: mcaspublic.azurecr.io/public/mcas/logcollector Tag: latest/0.246.0 Image ID : eeb3c4f1a64cDas Docker-Image wurde mit den folgenden Updates neu erstellt:

Abhängigkeitsname Von Version In Version Kommentare amazon-corretto 8.222.10.1-linux-x64 8.352.08.1-linux-x64 openssl 1.1.1 1.1.1q 1.1.1s Die 1.1.1-Serie ist verfügbar und wird bis zum 11. September 2023 unterstützt. Pure ftpd 1.0.49 1.0.50 fasterxml.jackson.core.version 2.13.3 2.14.1 2.14 wurde im November 2022 veröffentlicht org.jacoco 0.7.9 0.8.8 Version 0.8.8 vom 05. April 2022 Um mit der Verwendung der neuen Version zu beginnen, müssen Sie Ihre Protokollsammler beenden, das aktuelle Image entfernen und das neue installieren.

Führen Sie den folgenden Befehl im Docker-Container aus, um zu überprüfen, ob die neue Version ausgeführt wird:

cat /var/adallom/versions | grep columbus-

Januar 2023

Defender for Cloud Apps Release 244 und 245

22. Januar 2023

-

Dateirichtlinie – Untersuchen mehrerer SITs

Defender for Cloud Apps bietet bereits die Möglichkeit, Richtliniendatei-Übereinstimmungen zu untersuchen, die typen vertrauliche Informationen (SENSITIVE Information Types, SITs) enthalten. Mit Defender for Cloud Apps können Sie nun auch zwischen mehreren SITs in derselben Datei-Übereinstimmung unterscheiden. Mit diesem Feature, das als kurzer Beweis bezeichnet wird, können Defender for Cloud Apps die vertraulichen Daten Ihrer organization besser verwalten und schützen. Weitere Informationen finden Sie unter Untersuchen von Beweisen (Vorschau).

Updates 2022

Hinweis

Ab dem 28. August 2022 können Benutzer, denen eine Azure AD-Sicherheitsleseberechtigte-Rolle zugewiesen wurde, die Microsoft Defender for Cloud Apps Warnungen nicht mehr verwalten. Um Warnungen weiterhin zu verwalten, sollte die Rolle des Benutzers auf einen Azure AD-Sicherheitsoperator aktualisiert werden.

Defender for Cloud Apps Release 240, 241, 242 und 243

Montag, 25. Dezember 2022

-

Azure AD Identity Protection

Azure AD Identity Protection-Warnungen gelangen direkt an Microsoft Defender XDR. Die Microsoft Defender for Cloud Apps Richtlinien wirken sich nicht auf die Warnungen im Microsoft Defender Portal aus. Azure AD Identity Protection-Richtlinien werden schrittweise aus der Liste der Cloud-Apps-Richtlinien im Microsoft Defender-Portal entfernt. Informationen zum Konfigurieren von Warnungen aus diesen Richtlinien finden Sie unter Konfigurieren des Azure AD-IP-Warnungsdiensts.

Defender for Cloud Apps Release 237, 238 und 239

Dienstag, 30. Oktober 2022

Native Integration von Microsoft Defender for Cloud Apps in Microsoft Defender XDR befindet sich jetzt in der öffentlichen Vorschau

Die gesamte Defender for Cloud Apps erfahrung in Microsoft Defender XDR ist jetzt als öffentliche Vorschau verfügbar.SecOps- und Sicherheitsadministratoren profitieren von diesen hauptvorteilen:

- Zeit- und Kostenersparnis

- Ganzheitliche Untersuchungserfahrung

- Zusätzliche Daten und Signale bei der erweiterten Suche

- Integrierter Schutz für alle Sicherheitsworkloads

Weitere Informationen finden Sie unter Microsoft Defender for Cloud Apps in Microsoft Defender XDR.

Version von Oktober 2022 für App-Governance

- Neue Erkenntnisse und Korrekturen für vertrauliche Inhalte: App-Governance bietet Einblicke und automatisierte Korrekturfunktionen durch vordefinierte und benutzerdefinierte Richtlinien für Apps, die auf Inhalte mit Microsoft Purview Information Protection Bezeichnungen zugreifen. Unternehmensadministratoren haben jetzt Einblick in die Workloads, auf die diese Apps zugreifen, und darüber, ob sie in diesen Workloads auf vertrauliche Daten zugreifen. Mit vordefinierten und benutzerdefinierten Richtlinien werden Administratoren über Apps benachrichtigt, die versucht haben, auf vertrauliche Daten zuzugreifen. Darüber hinaus kann App-Governance nicht konforme Apps automatisch deaktivieren.

- Erweiterte Abdeckung auf alle Apps ohne Graph-API: App-Governance hat die Abdeckung erweitert, um mehr Apps in Ihrem Mandanten zu schützen. Zusätzlich zu OAuth-Apps, die Microsoft Graph-API verwenden, bietet App-Governance jetzt Sichtbarkeit und Schutz für alle OAuth-Apps, die auf Microsoft Entra ID registriert sind. Erfahren Sie mehr über die App-Governanceabdeckung.

Defender for Cloud Apps Release 236

18. September 2022

-

Egnyte-API-Connector ist allgemein verfügbar

Der Egnyte-API-Connector ist allgemein verfügbar und bietet Ihnen eine tiefere Sichtbarkeit und Kontrolle über die Nutzung der Egnyte-App durch Ihre organization. Weitere Informationen finden Sie unter Schützen Ihrer Egnyte-Umgebung durch Defender for Cloud Apps.

Defender for Cloud Apps Release 235

4. September 2022

Update der Protokollsammlerversion

Wir haben eine neue Protokollsammlerversion mit den neuesten Fehlerbehebungen für Sicherheitsrisiken veröffentlicht.Neue Version: columbus-0.235.0-signed.jar

Hauptänderungen:

- Das Docker-Image wurde mit den neuesten Updates neu erstellt.

- Die Openssl-Bibliothek wurde von 1.1.1l auf 1.1.1q aktualisiert.

- fasterxml.jackson.core.version wurde von 2.13.1 auf 2.13.3 aktualisiert

Wenn Sie die Version aktualisieren möchten, beenden Sie Ihre Protokollsammler, entfernen Sie das aktuelle Image, und installieren Sie ein neues Image.

Führen Sie den folgenden Befehl im Docker-Container aus, um die Version zu überprüfen:cat var/adallom/versions | grep columbus-

Weitere Informationen finden Sie unter Konfigurieren des automatischen Protokolluploads für fortlaufende Berichte.Integrieren der Anwendung in Sitzungssteuerelemente (Vorschau)

Der Prozess des Onboardings einer Anwendung, die für Sitzungssteuerungen verwendet werden soll, wurde verbessert und sollte die Erfolgsquote des Onboardingprozesses erhöhen. So integrieren Sie eine Anwendung:- Wechseln Sie zur Liste App-Steuerung für bedingten Zugriff unter Einstellungen App-Steuerung für>bedingten Zugriff.

- Nachdem Sie Onboard with session control (Mit Sitzungssteuerung integrieren) ausgewählt haben, wird das Formular Diese App bearbeiten angezeigt.

- Um die Anwendung in Sitzungssteuerelemente zu integrieren, müssen Sie die Option App mit Sitzungssteuerelementen verwenden auswählen.

Weitere Informationen finden Sie unter Bereitstellen der App-Steuerung für bedingten Zugriff für Katalog-Apps mit Azure AD.

Defender for Cloud Apps Release 234

Dienstag, 21. August 2022

Featureparität zwischen kommerziellen und staatlichen Angeboten

Wir haben den Flow konsolidiert, mit dem Microsoft Defender for Cloud Apps Daten über Microsoft Defender XDR genutzt werden können. Um diese Daten in Microsoft Defender für Cloud zu nutzen, sollten Microsoft Defender XDR verwendet werden. Weitere Informationen finden Sie unter Microsoft Defender XDR einheitliche XDR-Erfahrung für GCC-, GCC High- und DoD-Kunden und Verbinden Microsoft Defender XDR Daten für Microsoft Sentinel.Schützen von Apps, die nicht standardmäßige Ports mit Sitzungssteuerelementen verwenden

Mit diesem Feature können Microsoft Defender for Cloud Apps Sitzungsrichtlinien für Anwendungen erzwingen, die andere Portnummern als 443 verwenden. Splunk und andere Anwendungen, die andere Ports als 443 verwenden, sind jetzt für die Sitzungssteuerung berechtigt.

Für dieses Feature gibt es keine Konfigurationsanforderungen. Das Feature befindet sich derzeit im Vorschaumodus. Weitere Informationen finden Sie unter Schützen von Apps mit Microsoft Defender for Cloud Apps App-Steuerung für bedingten Zugriff.

Defender for Cloud Apps Release 232 und 233

Dienstag, 7. August 2022

-

MITRE-Techniken

Die Defender for Cloud Apps Bedrohungsschutz-Anomalieerkennungen werden jetzt zusätzlich zur bereits vorhandenen MITRE-Taktik AUCH MITRE-Techniken und Untertechniken enthalten, sofern relevant. Diese Daten sind auch im Seitenbereich der Warnung in Microsoft Defender XDR verfügbar. Weitere Informationen finden Sie unter Untersuchen von Anomalieerkennungswarnungen.

Wichtig

Veraltetkeit alter Proxysuffixdomänen für Sitzungssteuerelemente (schrittweises Rollout)

Ab dem 15. September 2022 werden Defender for Cloud Apps Suffixdomänen im Format nicht mehr unterstützen.<appName>.<region>.cas.ms.

Im November 2020 haben wir zu Suffixdomänen in Form von <appName>.mcas.msumgestellt, aber es wurde trotzdem eine Toleranzzeit für den Wechsel von den alten Suffixen bereitgestellt.

Endbenutzer haben nur sehr geringe Chancen, auf Navigationsprobleme in einer solchen Domäne zu stoßen. Es kann jedoch Situationen geben, in denen probleme auftreten können, z. B. wenn Lesezeichen im alten Domänenformular gespeichert werden oder ein alter Link irgendwo gespeichert ist.

Wenn benutzern die folgende Meldung angezeigt wird:

Die Verbindung für diese Website ist nicht sicher.

missing.cert.microsoft.sharepoint.com.us.cas.ms eine ungültige Antwort gesendet

Sie sollten den URL-Abschnitt .<region>.cas.ms manuell durch .mcas.usersetzen.

Version von Juli 2022 für App-Governance

- Weitere vordefinierte Richtlinien hinzugefügt: App-Governance hat fünf weitere vordefinierte Richtlinien veröffentlicht, um anomales App-Verhalten zu erkennen. Diese Richtlinien sind standardmäßig aktiviert, aber Sie können sie deaktivieren, wenn Sie dies möchten. Weitere Informationen finden Sie hier.

- Neue Videobibliothek: App-Governance hat eine neue Bibliothek mit kurzen Videos zu Features in App-Governance, deren Verwendung und informationen zu weiteren Informationen erstellt. Schauen Sie sich es hier an

- Integration von Secure Score GA: Die Integration von Microsoft Secure Score mit dem AppG-Add-On (App Governance) für Microsoft Defender for Cloud Apps (MDA) hat eine allgemeine Verfügbarkeit erreicht. AppG-Kunden erhalten jetzt Empfehlungen in der Sicherheitsbewertung, die ihnen helfen, ihre Microsoft 365 OAuth-Apps zu schützen. Warum ist diese Integration wichtig? Die Sicherheitsbewertung ist eine Darstellung des Sicherheitsstatus eines organization und ein Einstiegspunkt zu verschiedenen Möglichkeiten, diesen Status zu verbessern. Durch die Befolgen der Empfehlungen zur Sicherheitsbewertung verbessern Kunden die Resilienz gegenüber bekannten und neuen Bedrohungen. AppG ist eine Sicherheits- und Richtlinienverwaltungsfunktion, die für OAuth-fähige Apps entwickelt wurde, die auf Microsoft 365-Daten zugreifen. Dank der tiefen Integration in Workloads und Funktionen zur Bedrohungserkennung ist AppG gut geeignet, um große Angriffsflächen in Unternehmens-App-Ökosystemen erheblich zu reduzieren. Indem Sie appG-bezogene Empfehlungen befolgen und vorgeschlagene Richtlinieneinstellungen aktivieren, können Unternehmen sowohl Apps als auch Daten vor Missbrauch und tatsächlichen Aktivitäten mit böswilligen Akteuren schützen.

Defender for Cloud Apps Release 231

10. Juli 2022

-

Für SharePoint und OneDrive verfügbare Schadsoftwarehashes (Vorschau)

Zusätzlich zu den Dateihashes, die für Schadsoftware verfügbar sind, die in Nicht-Microsoft-Speicher-Apps erkannt wurde, stellen jetzt neue Warnungen zur Erkennung von Schadsoftware Hashes für Schadsoftware bereit, die in SharePoint und OneDrive erkannt wurde. Weitere Informationen finden Sie unter Erkennung von Schadsoftware.

Defender for Cloud Apps Release 230

26. Juni 2022

-

SaaS Security Posture Management-Funktionen für Salesforce und ServiceNow

Sicherheitsstatusbewertungen sind für Salesforce und ServiceNow verfügbar. Weitere Informationen finden Sie unter Sicherheitsstatusverwaltung für SaaS-Apps.

Defender for Cloud Apps Release 227, 228 und 229

Dienstag, 14. Juni 2022

Admin Überwachungserweiterungen

Zusätzliche Defender for Cloud Apps-Administratoraktivitäten wurden hinzugefügt:- Dateiüberwachung status – Ein-/Ausschalten

- Erstellen und Löschen von Richtlinien

- Die Bearbeitung von Richtlinien wurde mit mehr Daten angereichert.

- Admin Verwaltung: Hinzufügen und Löschen von Administratoren

Für jede der oben aufgeführten Aktivitäten finden Sie die Details im Aktivitätsprotokoll. Weitere Informationen finden Sie unter Admin-Aktivitätsüberwachung.

Der DocuSign-API-Connector ist allgemein verfügbar.

Der DocuSign-API-Connector ist allgemein verfügbar und bietet Ihnen eine tiefere Sichtbarkeit und Kontrolle über die Nutzung der DocuSign-App durch Ihre organization. Weitere Informationen finden Sie unter Schützen Ihrer DocuSign-Umgebung durch Defender for Cloud Apps.

Version von App-Governance vom Mai 2022

- Allgemeine Verfügbarkeit vordefinierter Richtlinien: App-Governance hat eine Reihe von sofort einsatzbereiten Richtlinien veröffentlicht, um anomales App-Verhalten zu erkennen. Diese Richtlinien sind standardmäßig aktiviert, aber Sie können sie deaktivieren, wenn Sie dies möchten. Weitere Informationen finden Sie hier.

- Allgemeine Verfügbarkeit der Teams-Workload: App-Governance hat Erkenntnisse, Richtlinienfunktionen und Governance für die Teams-Workload hinzugefügt. Sie können die Datennutzung, die Berechtigungsnutzung und das Erstellen von Richtlinien für Teams-Berechtigungen und -Nutzung anzeigen.

- App-Governance-Warnungen, die in den M365D-Warnungs- und Incidentwarteschlangen vereinheitlicht wurden: Die Warteschlange für App-Governance-Warnungen wurde mit der Microsoft Defender XDR Warnungen vereinheitlicht und zu Incidents aggregiert.

Defender for Cloud Apps Release 226

1. Mai 2022

-

Verbesserungen bei der Erkennung von Schadsoftware für Nicht-Microsoft-Speicher-Apps

Defender for Cloud Apps hat wichtige Verbesserungen beim Erkennungsmechanismus von Nicht-Microsoft-Speicher-Apps eingeführt. Dadurch wird die Anzahl falsch positiver Warnungen reduziert.

Defender for Cloud Apps Release 225

24. April 2022

-

Unterstützung für Rome- und San Diego ServiceNow-Versionen

Der Defender for Cloud Apps-Connector für ServiceNow unterstützt jetzt die Versionen Rome und San Diego von ServiceNow. Mit diesem Update können Sie die neuesten Versionen von ServiceNow mithilfe von Defender for Cloud Apps schützen. Weitere Informationen finden Sie unter Verbinden von ServiceNow mit Microsoft Defender for Cloud Apps.

Defender for Cloud Apps Release 222, 223 und 224

3. April 2022

-

Aktualisierte Schweregrade für Defender for Cloud Apps Anomalieerkennungen

Die Schweregrade für Defender for Cloud Apps integrierten Anomalieerkennungswarnungen werden geändert, um die Risikostufe im Falle von wahr positiven Warnungen besser widerzuspiegeln. Die neuen Schweregrade können auf der Seite richtlinien angezeigt werden: https://portal.cloudappsecurity.com/#/policy

Defender for Cloud Apps Release 221

20. Februar 2022

-

Egnyte-App-Connector in der öffentlichen Vorschau verfügbar

Ein neuer App-Connector für Egnyte ist in der öffentlichen Vorschau verfügbar. Sie können jetzt Microsoft Defender for Cloud Apps mit Atlassian verbinden, um Benutzer und Aktivitäten zu überwachen und zu schützen. Weitere Informationen finden Sie unter Verbinden von Egnyte mit Microsoft Defender for Cloud Apps (Vorschau).

Defender for Cloud Apps Release 220

6. Februar 2022

-

Neuer Cloud Discovery-Protokollsammler

Der Cloud Discovery-Protokollsammler wurde auf Ubuntu 20.04 aktualisiert. Informationen zur Installation finden Sie unter Konfigurieren des automatischen Protokolluploads für fortlaufende Berichte.

Defender for Cloud Apps Release 218 und 219

23. Januar 2022

-

Atlassian App-Connector in der öffentlichen Vorschau verfügbar

Ein neuer App-Connector für Atlassian ist in der öffentlichen Vorschau verfügbar. Sie können jetzt Microsoft Defender for Cloud Apps mit Atlassian verbinden, um Benutzer und Aktivitäten zu überwachen und zu schützen. Weitere Informationen finden Sie unter Verbinden von Atlassian mit Microsoft Defender for Cloud Apps (Vorschau).

Updates 2021

Defender for Cloud Apps Release 216 und 217

Montag, 26. Dezember 2021

Nicht-Microsoft-Aktivitäten in der erweiterten Suche

Nicht-Microsoft-Apps-Aktivitäten sind jetzt in der CloudAppEvent-Tabelle in Microsoft Defender XDR erweiterten Suche enthalten. Weitere Informationen finden Sie im Blogbeitrag Microsoft Defender XDR Tech Community.NetDocuments-API-Connector ist jetzt allgemein verfügbar

Der NetDocuments-API-Connector ist allgemein verfügbar und bietet Ihnen mehr Einblick und Kontrolle darüber, wie Ihre NetDocument-App in Ihrem organization verwendet wird. Weitere Informationen finden Sie unter Schützen von NetDocuments durch Cloud App Security

Defender for Cloud Apps Release 214 und 215

28. November 2021

-

NetDocuments-App-Connector in der öffentlichen Vorschau verfügbar

Ein neuer App-Connector für NetDocuments ist in der öffentlichen Vorschau verfügbar. Sie können jetzt Microsoft Defender for Cloud Apps mit NetDocuments verbinden, um Benutzer und Aktivitäten zu überwachen und zu schützen. Weitere Informationen finden Sie unter Verbinden von NetDocuments mit Microsoft Defender for Cloud Apps.

Cloud App Security Release 212 und 213

Dienstag, 31. Oktober 2021

Warnungen zu unmöglichen Reisen, Aktivitäten aus seltenen Ländern/Regionen, Aktivitäten von anonymen IP-Adressen und Aktivität von verdächtigen IP-Adressen gelten nicht für fehlgeschlagene Anmeldungen.

Nach einer gründlichen Sicherheitsüberprüfung haben wir beschlossen, die Behandlung fehlerhafter Anmeldungen von den oben genannten Warnungen zu trennen. Von nun an werden sie nur durch erfolgreiche Anmeldefälle ausgelöst, nicht durch erfolglose Anmeldungen oder Angriffsversuche. Die Massenwarnung für fehlgeschlagene Anmeldungen wird weiterhin angewendet, wenn bei einem Benutzer eine anormale hohe Anzahl von fehlgeschlagenen Anmeldeversuchen aufgetreten ist. Weitere Informationen finden Sie unter Verhaltensanalyse und Anomalieerkennung.Neue Anomalieerkennung: Ungewöhnlicher ISP für eine OAuth-App

Wir haben unsere Anomalieerkennungen erweitert, um verdächtiges Hinzufügen privilegierter Anmeldeinformationen zu einer OAuth-App einzuschließen. Die neue Erkennung ist jetzt sofort verfügbar und automatisch aktiviert. Die Erkennung kann darauf hindeuten, dass ein Angreifer die App kompromittiert hat und sie für schädliche Aktivitäten verwendet. Weitere Informationen finden Sie unter Ungewöhnlicher ISP für eine OAuth-App.Neue Erkennung: Aktivität von mit Kennwortspray verknüpften IP-Adressen

Diese Erkennung vergleicht IP-Adressen, die erfolgreiche Aktivitäten in Ihren Cloudanwendungen ausführen, mit IP-Adressen, die von Den Threat Intelligence-Quellen von Microsoft als kürzlich durchgeführte Kennwortsprayangriffe identifiziert wurden. Es warnt über Benutzer, die Opfer von Kennwortspraykampagnen waren und verwaltet wurden, um von diesen schädlichen IP-Adressen aus auf Ihre Cloudanwendungen zuzugreifen. Diese neue Warnung wird von der vorhandenen Richtlinie Aktivität von verdächtigen IP-Adressen generiert. Weitere Informationen finden Sie unter Aktivität von verdächtigen IP-Adressen.Smartsheet- und OneLogin-API-Connectors sind jetzt allgemein verfügbar

Smartsheet- und OneLogin-API-Connectors sind jetzt allgemein verfügbar. Sie können microsoft Cloud App Security jetzt mit Smartsheet und OneLogin verbinden, um Benutzer und Aktivitäten zu überwachen und zu schützen. Weitere Informationen finden Sie unter Verbinden von Smartsheet und Verbinden von OneLogin.Neue Shadow-IT-Integration mit Open Systems

Wir haben eine native Integration mit Open Systems hinzugefügt, die Ihnen Schatten-IT-Einblick in die App-Nutzung und Kontrolle über den App-Zugriff bietet. Weitere Informationen finden Sie unter Integrieren von Cloud App Security in Open Systems.

Cloud App Security Release 209, 210 und 211

Dienstag, 10. Oktober 2021

Der Slack-API-Connector ist jetzt allgemein verfügbar.

Der Slack-API-Connector ist allgemein verfügbar und bietet Ihnen mehr Transparenz und Kontrolle darüber, wie Ihre App in Ihren organization verwendet wird. Weitere Informationen finden Sie unter Wie Cloud App Security Ihr Slack Enterprise schützt.Neue Warnfunktion für überwachte Apps mit Microsoft Defender for Endpoint jetzt allgemein verfügbar

Cloud App Security hat seine native Integration mit Microsoft Defender for Endpoint erweitert. Sie können jetzt einen soften Block für den Zugriff auf Apps anwenden, die mithilfe der Netzwerkschutzfunktion von Microsoft Defender for Endpoint als überwacht gekennzeichnet sind. Endbenutzer können den Block umgehen. Der Blockumgehungsbericht ist in Cloud App Security ermittelter App verfügbar. Weitere Informationen finden Sie unter:Neu ermittelte App-Benutzeroberfläche mit allgemeiner Verfügbarkeit

Im Rahmen der kontinuierlichen Verbesserung unserer Entitätserfahrungen führen wir eine modernisierte app-Erfahrung ein, die ermittelte Web-Apps und OAuth-Apps abdeckt und eine einheitliche Ansicht einer Anwendungsentität bietet. Weitere Informationen finden Sie auf der Seite Arbeiten mit der App.

Cloud App Security Release 208

Dienstag, 22. August 2021

Neue App-Benutzeroberfläche in der öffentlichen Vorschau

Im Rahmen der kontinuierlichen Verbesserung unserer Entitätserfahrungen führen wir eine modernisierte app-Erfahrung ein, die ermittelte Web-Apps und OAuth-Apps abdeckt und eine einheitliche Ansicht einer Anwendungsentität bietet. Weitere Informationen finden Sie auf der Seite Arbeiten mit der App.App-Governance-Add-On für Cloud App Security in der öffentlichen Vorschau verfügbar

Das App-Governance-Add-On für Microsoft Cloud App Security ist eine Sicherheits- und Richtlinienverwaltungsfunktion für OAuth-fähige Apps, die über Microsoft Graph-APIs auf Microsoft 365-Daten zugreifen. App-Governance bietet vollständige Transparenz, Korrektur und Governance, wie diese Apps auf Ihre in Microsoft 365 gespeicherten vertraulichen Daten zugreifen, verwenden und freigeben, indem Sie umsetzbare Erkenntnisse und automatisierte Richtlinienwarnungen und -aktionen nutzen. Weitere Informationen:Smartsheet-App-Connector in der öffentlichen Vorschau verfügbar

Ein neuer App-Connector für Smartsheet ist in der öffentlichen Vorschau verfügbar. Sie können jetzt Microsoft Cloud App Security mit Smartsheet verbinden, um Benutzer und Aktivitäten zu überwachen und zu schützen. Weitere Informationen finden Sie unter Verbinden von Smartsheet mit Microsoft Cloud App Security.

Cloud App Security Release 207

Dienstag, 8. August 2021

-

Neue Warnoberfläche für überwachte Apps mit Microsoft Defender for Endpoint (öffentliche Vorschau)

Cloud App Security hat die native Integration mit Microsoft Defender for Endpoint (MDE) erweitert. Sie können jetzt einen soften Block für den Zugriff auf Apps anwenden, die mithilfe der Netzwerkschutzfunktion von Microsoft Defender for Endpoint als überwacht gekennzeichnet sind. Endbenutzer können den Block umgehen. Der Blockumgehungsbericht ist in Cloud App Security ermittelter App verfügbar. Weitere Informationen finden Sie unter:

Cloud App Security Release 206

25. Juli 2021

-

Neuer Cloud Discovery Open Systems-Protokollparser

Cloud App Security Cloud Discovery analysiert eine Vielzahl von Datenverkehrsprotokollen, um Apps zu bewerten und zu bewerten. Cloud Discovery enthält jetzt einen integrierten Protokollparser zur Unterstützung des Open Systems-Formats. Eine Liste der unterstützten Protokollparser finden Sie unter Unterstützte Firewalls und Proxys.

Cloud App Security Release 205

11. Juli 2021

Zendesk-App-Connector in der öffentlichen Vorschau verfügbar

Ein neuer App-Connector für Zendesk ist in der öffentlichen Vorschau verfügbar. Sie können jetzt Microsoft Cloud App Security mit Zendesk verbinden, um Benutzer und Aktivitäten zu überwachen und zu schützen. Weitere Informationen finden Sie unter Verbinden von Zendesk.Neuer Cloud Discovery-Parser für Wandera

Cloud Discovery in Cloud App Security analysiert eine Vielzahl von Datenverkehrsprotokollen, um Apps zu bewerten und zu bewerten. Cloud Discovery enthält jetzt einen integrierten Protokollparser zur Unterstützung des Wandera-Formats. Eine Liste der unterstützten Protokollparser finden Sie unter Unterstützte Firewalls und Proxys.

Cloud App Security Release 204

27. Juni 2021

-

Slack- und OneLogin-App-Connectors in der öffentlichen Vorschau verfügbar

Neue App-Connectors sind jetzt für Slack und OneLogin in der öffentlichen Vorschau verfügbar. Sie können microsoft Cloud App Security jetzt mit Slack und OneLogin verbinden, um Benutzer und Aktivitäten zu überwachen und zu schützen. Weitere Informationen finden Sie unter Verbinden von Slack und Verbinden von OneLogin.

Cloud App Security Release 203

13. Juni 2021

Verfügbarmachen des verifizierten Herausgebers, der in O365-OAuth-Apps angibt

Cloud App Security wird jetzt angezeigt, ob ein Herausgeber einer Microsoft 365 OAuth-App von Microsoft überprüft wurde, um eine höhere App-Vertrauensstellung zu ermöglichen. Dieses Feature befindet sich in einem schrittweisen Rollout. Weitere Informationen finden Sie unter Arbeiten mit der OAuth-App-Seite.Azure Active Directory Cloud App Security-Administrator

Azure Active Directory (Azure AD) wurde eine Cloud App Security Administratorrolle hinzugefügt, die die Zuweisung von globalen Administratorfunktionen zu Cloud App Security allein über Azure AD ermöglicht. Weitere Informationen finden Sie unter Microsoft 365- und Azure AD-Rollen mit Zugriff auf Cloud App Security.Wichtig

Microsoft empfiehlt die Verwendung von Rollen mit den wenigsten Berechtigungen. Dies trägt zur Verbesserung der Sicherheit für Ihre Organisation bei. Globaler Administrator ist eine hoch privilegierte Rolle, die auf Notfallszenarien beschränkt werden sollte, wenn Sie keine vorhandene Rolle verwenden können.

Exportieren von benutzerdefinierten Tag- und App-Domänen pro ermittelter App

Der Export in csv auf der Seite "Ermittelte Apps" enthält jetzt die benutzerdefinierten App-Tags der Anwendung und die zugehörigen Webdomänen. Weitere Informationen finden Sie unter Arbeiten mit ermittelten Apps.Wichtig

Erweiterte Proxy-URL für Zugriffssteuerungen (schrittweises Rollout)

Ab Anfang Juli 2021 ändern wir unseren Zugriffsendpunkt von in<mcas-dc-id>.access-control.cas.msaccess.mcas.ms. Stellen Sie sicher, dass Sie Ihr Netzwerk Anwendung Regeln vor Ende Juni aktualisieren, da dies zu Zugriffsproblemen führen kann. Weitere Informationen finden Sie unter Zugriffs- und Sitzungssteuerungen.

Cloud App Security Release 200, 201 und 202

30. Mai 2021

-

Authentifizierungskontext (Step-Up Authentication) in der öffentlichen Vorschau

Wir haben die Möglichkeit hinzugefügt, Benutzer zu schützen, die mit proprietären und privilegierten Ressourcen arbeiten, indem richtlinien für bedingten Zugriff von Azure AD in der Sitzung neu bewertet werden müssen. Wenn beispielsweise eine Änderung der IP-Adresse erkannt wird, weil ein Mitarbeiter in einer hochsensiblen Sitzung vom Büro in das Café im Erdgeschoss gewechselt ist, kann step-up so konfiguriert werden, dass dieser Benutzer erneut authentifiziert wird. Weitere Informationen finden Sie unter Anfordern der step-up-Authentifizierung (Authentifizierungskontext) bei riskanten Aktionen.

Cloud App Security Release 199

18. April 2021

Verfügbarkeit des Dienstintegritätsdashboards

Das erweiterte Cloud App Security Service Health-Dashboard ist jetzt im Microsoft 365 Admin-Portal für Benutzer mit Dienstintegritätsberechtigungen überwachen verfügbar. Erfahren Sie mehr über Microsoft 365 Admin Rollen. In der Dashboard können Sie Benachrichtigungen konfigurieren, sodass die relevanten Benutzer mit dem aktuellen Cloud App Security status auf dem Laufenden bleiben können. Informationen zum Konfigurieren von E-Mail-Benachrichtigungen und zusätzlichen Informationen zum Dashboard finden Sie unter Überprüfen der Dienstintegrität von Microsoft 365.AIP-Unterstützung veraltet

Die Bezeichnungsverwaltung über das Azure Information Protection-Portal (klassisch) ist ab dem 1. April 2021 veraltet. Kunden ohne erweiterten AIP-Support sollten ihre Bezeichnungen zu Microsoft Purview Information Protection migrieren, um weiterhin Vertraulichkeitsbezeichnungen in Cloud App Security verwenden zu können. Ohne Migration zu Microsoft Purview Information Protection oder erweiterter AIP-Unterstützung werden Dateirichtlinien mit Vertraulichkeitsbezeichnungen deaktiviert. Weitere Informationen finden Sie unter Grundlegendes zur Migration einheitlicher Bezeichnungen.DLP-Rollout nahezu in Echtzeit für Dropbox, ServiceNow, AWS und Salesforce abgeschlossen

Die neue Dateiüberprüfung nahezu in Echtzeit ist in Dropbox, ServiceNow und Salesforce verfügbar. Die neue S3-Bucketermittlung nahezu in Echtzeit ist in AWS verfügbar. Weitere Informationen finden Sie unter Verbinden von Apps.Öffentliche Vorschau zum Überschreiben von Vertraulichkeitsbezeichnungen für Berechtigungen

Cloud App Security unterstützt das Überschreiben von Vertraulichkeitsbezeichnungen für Dateien, die außerhalb Cloud App Security bezeichnet wurden. Weitere Informationen finden Sie unter Integrieren von Microsoft Purview in Defender for Cloud Apps.Erweiterte Erweiterte Hunting-Ereignisse

Wir haben die verfügbaren Ereignisse in Cloud App Security erweitert. Microsoft Defender XDR Erweiterte Suche umfasst jetzt Telemetriedaten aus Microsoft OneDrive, SharePoint Online, Microsoft 365, Dynamics 365, Dropbox, Power BI, Yammer, Skype for Business und Power Automate, zusätzlich zu Exchange Online und Teams, die bisher verfügbar waren. Weitere Informationen finden Sie unter Apps und Dienste.

Cloud App Security Release 198

Veröffentlichung: 4. April 2021

Ausschluss von Azure Active Directory-Gruppenentitäten von der Ermittlung

Wir haben die Möglichkeit hinzugefügt, ermittelte Entitäten basierend auf importierten Azure Active Directory-Gruppen auszuschließen. Das Ausschließen von Azure AD-Gruppen blendet alle ermittlungsbezogenen Daten für alle Benutzer in diesen Gruppen aus. Weitere Informationen finden Sie unter Ausschließen von Entitäten.API-Connectorunterstützung für Die Versionen ServiceNow Orlando und Paris

Wir haben unterstützung für den ServiceNow-API-Connector für die Versionen Orlando und Paris hinzugefügt. Weitere Informationen finden Sie unter Verbinden von ServiceNow mit Microsoft Cloud App Security.Die ausgewählte Aktion immer anwenden, auch wenn daten nicht gescannt werden können

Wir haben ein neues Kontrollkästchen zu Sitzungsrichtlinien hinzugefügt, das alle Daten behandelt, die nicht als Übereinstimmung mit der Richtlinie überprüft werden können.Hinweis

Hinweis zur Veraltetkeit: Dieses Feature ersetzt sowohl Treat encrypted as match als auch Treat files that cannot be scanned as match( Treat files that cannot be scanned as match), zusätzlich zu neuen Funktionen. Neue Richtlinien enthalten standardmäßig das neue Kontrollkästchen, das standardmäßig deaktiviert wird. Bereits vorhandene Richtlinien werden am 30. Mai zum neuen Kontrollkästchen migriert. Für Richtlinien, bei denen eine oder beide Optionen ausgewählt sind, ist standardmäßig die neue Option ausgewählt. Für alle anderen Richtlinien wird die Auswahl aufgehoben.

Cloud App Security Release 197

Veröffentlichung: 21. März 2021

Hinweis zur Einstellung der Statusseite

Am 29. April wird Cloud App Security die Seite service health status als veraltet gekennzeichnet und durch das Dienstintegritätsdashboard im Microsoft 365 Admin-Portal ersetzt. Die Änderung richtet sich Cloud App Security an anderen Microsoft-Diensten aus und bietet eine erweiterte Dienstübersicht.Hinweis

Nur Benutzer mit Dienstintegritätsberechtigungen überwachen können auf die Dashboard zugreifen. Weitere Informationen finden Sie unter Informationen zu Administratorrollen.

In der Dashboard können Sie Benachrichtigungen konfigurieren, sodass die relevanten Benutzer mit dem aktuellen Cloud App Security status auf dem Laufenden bleiben können. Informationen zum Konfigurieren von E-Mail-Benachrichtigungen und zusätzlichen Informationen zu Dashboard finden Sie unter Überprüfen der Dienstintegrität von Microsoft 365.

OAuth-App-Zustimmungslink

Wir haben die Möglichkeit hinzugefügt, Aktivitätsuntersuchungen auf die Zustimmungsaktivitäten der OAuth-App direkt aus der OAuth-App-Ansicht zu beziehen. Weitere Informationen finden Sie unter Untersuchen verdächtiger OAuth-Apps.

Cloud App Security Release 195 und 196

Veröffentlichung: 7. März 2021

Erweiterte Schatten-IT-Ermittlung mit Microsoft Defender for Endpoint

Wir haben unsere Defender für Endpunkt-Integration weiter verbessert, indem wir erweiterte Signale für den Defender-Agent verwenden, um eine genauere App-Ermittlung und einen genaueren Benutzerkontext der Organisation bereitzustellen.Um von den neuesten Verbesserungen zu profitieren, stellen Sie sicher, dass Ihre Organisationsendpunkte mit den neuesten Windows 10 Updates aktualisiert werden:

- KB4601383: Windows 10, Version 1809

- KB4601380: Windows 10, Version 1909

- KB4601382: Windows 10, Version 20H2, Version 21H1 Insider

Konfigurierbare Sitzungslebensdauer

Wir ermöglichen Es Kunden, eine kürzere Sitzungslebensdauer für die App-Steuerung für bedingten Zugriff zu konfigurieren. Standardmäßig haben Sitzungen, die per Proxy Cloud App Security werden, eine maximale Lebensdauer von 14 Tagen. Weitere Informationen zum Verkürzen der Sitzungsdauern erfahren Sie unter mcaspreview@microsoft.com.

Cloud App Security Release 192, 193 und 194

Veröffentlichung: 7. Februar 2021

Seite "Updates zu Richtlinien"

Wir haben die Seite Richtlinien aktualisiert und für jede Richtlinienkategorie eine Registerkarte hinzugefügt. Wir haben auch eine Registerkarte Alle Richtlinien hinzugefügt, um Eine vollständige Liste aller Richtlinien zu erhalten. Weitere Informationen zur Richtlinienkategorisierung finden Sie unter Richtlinientypen.Verbesserter Export von Microsoft 365 OAuth-Apps

Wir haben den Export der Microsoft 365-OAuth-Apps-Aktivitäten in die CSV-Datei mit der Umleitungs-URL der OAuth-Apps verbessert. Weitere Informationen zum Exportieren von OAuth-App-Aktivitäten finden Sie unter OAuth-App-Überwachung.Updates zur Portalschnittstelle

In den kommenden Monaten aktualisiert Cloud App Security seine Benutzeroberfläche, um eine konsistentere Benutzeroberfläche in Microsoft 365-Sicherheitsportalen bereitzustellen. Weitere Informationen

Cloud App Security Release 189, 190 und 191

Veröffentlichung: 10. Januar 2021

Neue Protokollsammlerversion

Ein Upgrade des Protokollsammlers für die Schatten-IT-Ermittlung ist jetzt verfügbar. Es enthält die folgenden Updates:- Wir haben unsere Pure-FTPd Version auf die neueste Version aktualisiert: 1.0.49. TLS < 1.2 ist jetzt standardmäßig deaktiviert.

- Wir haben die Rahmenfunktion "Oktettzählung" in RSyslog deaktiviert, um eine fehlerhafte Verarbeitung zu verhindern.

Weitere Informationen finden Sie unter Konfigurieren des automatischen Protokolluploads für fortlaufende Berichte.

Neue Anomalieerkennung: Verdächtiges Hinzufügen von Anmeldeinformationen zu einer OAuth-App

Wir haben unsere Anomalieerkennungen erweitert, um verdächtiges Hinzufügen privilegierter Anmeldeinformationen zu einer OAuth-App einzuschließen. Die neue Erkennung ist jetzt sofort verfügbar und automatisch aktiviert. Die Erkennung kann darauf hindeuten, dass ein Angreifer die App kompromittiert hat und sie für schädliche Aktivitäten verwendet. Weitere Informationen finden Sie unter Ungewöhnliches Hinzufügen von Anmeldeinformationen zu einer OAuth-App.Erweiterte Überwachung für Schatten-IT-Ermittlungsaktivitäten

Wir haben die Überwachung für Schatten-IT-Aktivitäten aktualisiert, um Aktionen einzuschließen, die von Administratoren ausgeführt werden. Die folgenden neuen Aktivitäten sind jetzt im Aktivitätsprotokoll verfügbar und können als Teil Ihrer Cloud App Security Untersuchungserfahrung verwendet werden.- Markieren oder Aufheben der Kennzeichnung von Apps

- Erstellen, Aktualisieren oder Löschen von Protokollsammlern

- Erstellen, Aktualisieren oder Löschen von Datenquellen

Neue Rest-API-Endpunkte für die Datenanreicherung

Wir haben die folgenden Datenanreicherungs-API-Endpunkte hinzugefügt, mit denen Sie Ihre IP-Adressbereiche vollständig mithilfe der API verwalten können. Verwenden Sie unser Beispielverwaltungsskript , um Ihnen den Einstieg zu erleichtern. Weitere Informationen zu Bereichen finden Sie unter Arbeiten mit IP-Bereichen und -Tags.

Updates 2020

Hinweis

Die Namen der Bedrohungsschutzprodukte von Microsoft ändern sich. Lesen Sie hier mehr zu diesem Thema und weiteren Updates. Wir werden die neuen Namen in zukünftigen Versionen verwenden.

Cloud App Security Release 187 und 188

Veröffentlichung: 22. November 2020

Neue Shadow-IT-Integration mit Menlo Security

Wir haben die native Integration mit Menlo Security hinzugefügt, die Ihnen Schatten-IT-Einblicke in die App-Nutzung und Kontrolle über den App-Zugriff bietet. Weitere Informationen finden Sie unter Integrieren von Cloud App Security in Menlo Security.Neuer Cloud Discovery WatchGuard-Protokollparser

Cloud App Security Cloud Discovery analysiert eine Vielzahl von Datenverkehrsprotokollen, um Apps zu bewerten und zu bewerten. Cloud Discovery enthält jetzt einen integrierten Protokollparser zur Unterstützung des WatchGuard-Formats. Eine Liste der unterstützten Protokollparser finden Sie unter Unterstützte Firewalls und Proxys.Neue Berechtigung für die globale Cloud Discovery-Administratorrolle

Cloud App Security ermöglicht benutzern mit der rolle "Globaler Cloud Discovery-Administrator", API-Token zu erstellen und alle cloud discovery-bezogenen APIs zu verwenden. Weitere Informationen zur Rolle finden Sie unter Integrierte Cloud App Security Administratorrollen.Wichtig

Microsoft empfiehlt die Verwendung von Rollen mit den wenigsten Berechtigungen. Dies trägt zur Verbesserung der Sicherheit für Ihre Organisation bei. Globaler Administrator ist eine hoch privilegierte Rolle, die auf Notfallszenarien beschränkt werden sollte, wenn Sie keine vorhandene Rolle verwenden können.

Erweiterter Empfindlichkeitsschieberegler: Unmöglicher Wechsel

Wir haben den Vertraulichkeitsschieberegler für unmögliche Reisen aktualisiert, um verschiedene Vertraulichkeitsstufen für verschiedene Benutzerbereiche zu konfigurieren, sodass die Genauigkeit von Warnungen für Benutzerbereiche verbessert werden kann. Sie können beispielsweise eine höhere Vertraulichkeitsstufe für Administratoren als für andere Benutzer in der Organisation definieren. Weitere Informationen zu dieser Anomalieerkennungsrichtlinie finden Sie unter Unmöglicher Reiseverkehr.Erweitertes Proxy-URL-Suffix für Sitzungssteuerelemente (schrittweises Rollout)

Am 7. Juni 2020 haben wir mit der schrittweisen Einführung unserer erweiterten Proxysitzungssteuerungen begonnen, um ein einheitliches Suffix zu verwenden, das keine benannten Regionen enthält. Benutzern wird beispielsweise das Suffix anstelle von<AppName>.<Region>.cas.msangezeigt<AppName>.mcas.ms. Wenn Sie Regelmäßig Domänen in Ihren Netzwerkgeräten oder Gateways blockieren, stellen Sie sicher, dass Sie alle unter Zugriffs- und Sitzungssteuerungen aufgeführten Domänen zulassen.

Cloud App Security Release 184, 185 und 186

Veröffentlichung: 25. Oktober 2020

Neue erweiterte Benutzeroberfläche für Die Überwachung und Verwaltung von Warnungen

Im Rahmen unserer kontinuierlichen Verbesserungen bei der Überwachung und Verwaltung von Warnungen wurde die Seite Cloud App Security Warnungen basierend auf Ihrem Feedback verbessert. In der erweiterten Benutzeroberfläche werden die Status Aufgelöst und Verworfen durch die geschlossen status durch einen Auflösungstyp ersetzt. Weitere InformationenNeue globale Schweregradeinstellung für Signale, die an Microsoft Defender für Endpunkte gesendet werden

Wir haben die Möglichkeit hinzugefügt, den globalen Schweregrad für Signale festzulegen, die an Microsoft Defender for Endpoint gesendet werden. Weitere Informationen finden Sie unter Integrieren von Microsoft Defender for Endpoint in Cloud App Security.Neuer Bericht zu Sicherheitsempfehlungen

Cloud App Security bietet Ihnen Sicherheitskonfigurationsbewertungen für Azure, Amazon Web Services (AWS) und Google Cloud Platform (GCP), um Einblicke in Sicherheitskonfigurationslücken in Ihrer Multicloudumgebung zu erhalten. Jetzt können Sie detaillierte Berichte zu Sicherheitsempfehlungen exportieren, damit Sie Ihre Cloudumgebungen überwachen, verstehen und anpassen können, um Ihre organization besser zu schützen. Weitere Informationen zum Exportieren des Berichts finden Sie unter Bericht zu Sicherheitsempfehlungen.Erweitertes Proxy-URL-Suffix für Sitzungssteuerelemente (schrittweises Rollout)

Am 7. Juni 2020 haben wir mit der schrittweisen Einführung unserer erweiterten Proxysitzungssteuerungen begonnen, um ein einheitliches Suffix zu verwenden, das keine benannten Regionen enthält. Benutzern wird beispielsweise das Suffix anstelle von<AppName>.<Region>.cas.msangezeigt<AppName>.mcas.ms. Wenn Sie Regelmäßig Domänen in Ihren Netzwerkgeräten oder Gateways blockieren, stellen Sie sicher, dass Sie alle unter Zugriffs- und Sitzungssteuerungen aufgeführten Domänen zulassen.Updates zum Cloud-App-Katalog

Wir haben die folgenden Updates an unserem Cloud-App-Katalog vorgenommen:- Teams Admin Center wurde als eigenständige App aktualisiert

- Microsoft 365 Admin Center wurde in Office-Portal umbenannt

Terminologieaktualisierung

Wir haben den Begriff Computer im Rahmen der allgemeinen Bemühungen von Microsoft, die Terminologie produktübergreifend auszurichten, auf Das Gerät aktualisiert.

Cloud App Security Release 182 und 183

Veröffentlichung: 6. September 2020

-

Zugriffs- und Sitzungssteuerungen für Azure-Portal GA

Die App-Steuerung für bedingten Zugriff für die Azure-Portal ist jetzt allgemein verfügbar. Weitere Informationen finden Sie unter Schützen von Apps mit Microsoft Defender for Cloud Apps App-Steuerung für bedingten Zugriff.

Cloud App Security Release 181

Veröffentlichung: 9. August 2020

Neuer Cloud Discovery Menlo Security-Protokollparser

Cloud App Security Cloud Discovery analysiert eine Vielzahl von Datenverkehrsprotokollen, um Apps zu bewerten und zu bewerten. Cloud Discovery enthält jetzt einen integrierten Protokollparser zur Unterstützung des Menlo Security CEF-Formats. Eine Liste der unterstützten Protokollparser finden Sie unter Unterstützte Firewalls und Proxys.Azure Active Directory (AD) Cloud App Discovery-Name wird im Portal angezeigt

Für Azure AD P1- und P2-Lizenzen haben wir den Produktnamen im Portal auf Cloud App Discovery aktualisiert. Erfahren Sie mehr über Cloud App Discovery.

Cloud App Security Release 179 und 180

Veröffentlichung: 26. Juli 2020

Neue Anomalieerkennung: Verdächtige Aktivitäten zum Herunterladen von OAuth-App-Dateien

Wir haben unsere Anomalieerkennungen erweitert, um verdächtige Downloadaktivitäten durch eine OAuth-App einzuschließen. Die neue Erkennung ist jetzt sofort verfügbar und automatisch aktiviert, um Sie zu benachrichtigen, wenn eine OAuth-App mehrere Dateien von Microsoft SharePoint oder Microsoft OneDrive auf eine für den Benutzer ungewöhnliche Weise herunterlädt.Leistungsverbesserungen mithilfe der Proxyzwischenspeicherung für Sitzungssteuerelemente (schrittweises Rollout)

Wir haben zusätzliche Leistungsverbesserungen an unseren Sitzungssteuerelementen vorgenommen, indem wir unsere Mechanismen zum Zwischenspeichern von Inhalten verbessert haben. Der verbesserte Dienst ist noch optimierter und bietet eine höhere Reaktionsfähigkeit bei der Verwendung von Sitzungssteuerelementen. Sitzungssteuerelemente zwischenspeichern keine privaten Inhalte und richten sich an die entsprechenden Standards, um nur freigegebene (öffentliche) Inhalte zwischenzuspeichern. Weitere Informationen finden Sie unter Funktionsweise der Sitzungssteuerung.Neues Feature: Speichern von Sicherheitskonfigurationsabfragen

Wir haben die Möglichkeit hinzugefügt, Abfragen für unsere Sicherheitskonfiguration Dashboard Filter für Azure, Amazon Web Services (AWS) und Google Cloud Platform (GCP) zu speichern. Dies kann dazu beitragen, zukünftige Untersuchungen noch einfacher zu machen, indem häufig verwendete Abfragen wiederverwendet werden. Erfahren Sie mehr über Empfehlungen zur Sicherheitskonfiguration.Warnungen zur erweiterten Anomalieerkennung

Wir haben die Informationen, die wir für Anomalieerkennungswarnungen bereitstellen, erweitert, um eine Zuordnung zur entsprechenden MITRE ATT&CK-Taktik einzuschließen. Diese Zuordnung hilft Ihnen, die Phase und die Auswirkungen des Angriffs zu verstehen und bei Ihren Untersuchungen zu unterstützen. Weitere Informationen finden Sie unter Untersuchen von Anomalieerkennungswarnungen.Erweiterte Erkennungslogik: Ransomware-Aktivität

Wir haben die Erkennungslogik für Ransomware-Aktivitäten aktualisiert, um eine verbesserte Genauigkeit und ein reduziertes Warnungsvolumen zu bieten. Weitere Informationen zu dieser Anomalieerkennungsrichtlinie finden Sie unter Ransomware-Aktivität.Berichte zum Identitätssicherheitsstatus: Sichtbarkeit von Tags

Wir haben Entitätstags zu Identity Security Posture-Berichten hinzugefügt, die zusätzliche Einblicke in Entitäten bieten. Das Tag "Vertraulich " kann Ihnen beispielsweise dabei helfen, risikobehaftete Benutzer zu identifizieren und Ihre Untersuchungen zu priorisieren. Weitere Informationen finden Sie unter Untersuchen riskanter Benutzer.

Cloud App Security Release 178

Veröffentlichung: 28. Juni 2020

Neue Sicherheitskonfigurationen für Google Cloud Platform (schrittweises Rollout)

Wir haben unsere Multicloud-Sicherheitskonfigurationen erweitert, um Sicherheitsempfehlungen für Google Cloud Platform basierend auf dem GCP CIS-Benchmark bereitzustellen. Mit dieser neuen Funktion bietet Cloud App Security Organisationen eine zentrale Ansicht zum Überwachen der Compliance-status auf allen Cloudplattformen, einschließlich Azure-Abonnements, AWS-Konten und jetzt GCP-Projekten.Allgemeine Verfügbarkeit neuer App-Connectors

Wir haben unserem Portfolio der allgemein verfügbaren API-Connectors die folgenden App-Connectors hinzugefügt, sodass Sie mehr Einblick in die Verwendung und Kontrolle darüber erhalten, wie Ihre Apps in Ihren organization verwendet werden:Neue Allgemeine Verfügbarkeit für die Erkennung von Schadsoftware in Echtzeit

Wir haben unsere Sitzungssteuerelemente erweitert, um potenzielle Schadsoftware mithilfe von Microsoft Threat Intelligence beim Hochladen oder Herunterladen von Dateien zu erkennen. Die neue Erkennung ist jetzt sofort verfügbar und kann so konfiguriert werden, dass Dateien, die als potenzielle Schadsoftware identifiziert werden, automatisch blockiert werden. Weitere Informationen finden Sie unter Blockieren von Schadsoftware beim Hochladen oder Herunterladen.Erweiterte Zugriffs- und Sitzungssteuerungen mit einem beliebigen IdP GA

Die Unterstützung von Zugriffs- und Sitzungssteuerungen für SAML-Apps, die mit einem beliebigen Identitätsanbieter konfiguriert sind, ist jetzt allgemein verfügbar. Weitere Informationen finden Sie unter Schützen von Apps mit Microsoft Defender for Cloud Apps App-Steuerung für bedingten Zugriff.Verbesserung der Untersuchung riskanter Computer

Cloud App Security bietet die Möglichkeit, riskante Computer im Rahmen ihrer Schatten-IT-Ermittlung zu identifizieren. Jetzt haben wir die Microsoft Defender Advanced Threat Protection Machine-Risikostufe zur Seite Computer hinzugefügt, sodass Analysten mehr Kontext bei der Untersuchung von Computern in Ihrem organization erhalten. Weitere Informationen finden Sie unter Untersuchen von Geräten in Cloud App Security.Neues Feature: Self-Service-Deaktivierung des App-Connectors (schrittweises Rollout)

Wir haben die Möglichkeit hinzugefügt, App-Connectors direkt in Cloud App Security zu deaktivieren. Weitere Informationen finden Sie unter Deaktivieren von App-Connectors.

Cloud App Security Release 177

Veröffentlichung: 14. Juni 2020

Neue Erkennung von Schadsoftware in Echtzeit (Vorschau, schrittweises Rollout)

Wir haben unsere Sitzungssteuerelemente erweitert, um potenzielle Schadsoftware mithilfe von Microsoft Threat Intelligence beim Hochladen oder Herunterladen von Dateien zu erkennen. Die neue Erkennung ist jetzt sofort verfügbar und kann so konfiguriert werden, dass Dateien, die als potenzielle Schadsoftware identifiziert werden, automatisch blockiert werden. Weitere Informationen finden Sie unter Blockieren von Schadsoftware beim Hochladen oder Herunterladen.Neue Zugriffstokenunterstützung für Zugriffs- und Sitzungssteuerungen

Wir haben die Möglichkeit hinzugefügt, Zugriffstoken- und Codeanforderungen beim Onboarding von Apps für Zugriffs- und Sitzungssteuerungen als Anmeldungen zu behandeln. Um Token zu verwenden, wählen Sie das Zahnradsymbol für einstellungen, wählen Sie App-Steuerung für bedingten Zugriff aus, bearbeiten Sie die relevante App (drei Punkte Menü >"App bearbeiten"), wählen Sie Zugriffstoken und Codeanforderungen als App-Anmeldungen behandeln aus, und wählen Sie dann Speichern aus. Weitere Informationen finden Sie unter Schützen von Apps mit Microsoft Defender for Cloud Apps App-Steuerung für bedingten Zugriff.Erweitertes Proxy-URL-Suffix für Sitzungssteuerelemente (schrittweises Rollout)

Am 7. Juni 2020 haben wir mit der schrittweisen Einführung unserer erweiterten Proxysitzungssteuerungen begonnen, um ein einheitliches Suffix zu verwenden, das keine benannten Regionen enthält. Benutzern wird beispielsweise das Suffix anstelle von<AppName>.<Region>.cas.msangezeigt<AppName>.mcas.ms. Wenn Sie Regelmäßig Domänen in Ihren Netzwerkgeräten oder Gateways blockieren, stellen Sie sicher, dass Sie alle unter Zugriffs- und Sitzungssteuerungen aufgeführten Domänen zulassen.Neue Dokumentation

Cloud App Security Dokumentation wurde um die folgenden neuen Inhalte erweitert:- Verwenden der Cloud App Security REST-API: Erfahren Sie mehr über unsere API-Funktionen, und beginnen Sie mit der Integration Ihrer Anwendungen in Cloud App Security.