Wie Defender for Cloud Apps Ihre DocuSign-Umgebung schützt

Hinweis

Der DocuSign App Connector erfordert ein aktives, kostenpflichtiges DocuSign- und DocuSign Monitor-Abonnement, um auf Ereignisse zuzugreifen und diese abzurufen.

DocuSign unterstützt Organisationen bei der Verwaltung elektronischer Vereinbarungen, sodass Ihre DocuSign-Umgebung vertrauliche Informationen für Ihre organization enthält. Jeder Missbrauch von DocuSign durch einen böswilligen Akteur oder menschliche Fehler kann Ihre kritischsten Ressourcen potenziellen Angriffen aussetzen.

Wenn Sie Ihre DocuSign-Umgebung mit Defender for Cloud Apps verbinden, erhalten Sie bessere Einblicke in Ihre DocuSign-Administratoraktivitäten und Anmeldungen verwalteter Benutzer und bietet bedrohungserkennung für anomales Verhalten.

Verwenden Sie diesen App-Connector, um auf SSPM-Features (SaaS Security Posture Management) über Sicherheitskontrollen zuzugreifen, die in der Microsoft-Sicherheitsbewertung angegeben sind. Weitere Informationen.

Hauptbedrohungen

- Kompromittierte Konten und Insider-Bedrohungen

- Datenlecks

- Unzureichendes Sicherheitsbewusstsein

- Nicht verwaltetes Bring Your Own Device (BYOD)

Wie Defender for Cloud Apps ihre Umgebung schützt

Erkennen von Cloudbedrohungen, kompromittierten Konten und böswilligen Insidern

Verwenden des Überwachungspfads von Aktivitäten für forensische Untersuchungen

SaaS-Sicherheitsstatusverwaltung

Um Empfehlungen zum Sicherheitsstatus für DocuSign in der Microsoft-Sicherheitsbewertung anzuzeigen, erstellen Sie über die Registerkarte Connectors einen API-Connector. Wenn bereits ein Connector vorhanden ist und GitHub-Empfehlungen noch nicht angezeigt werden, aktualisieren Sie die Verbindung, indem Sie den API-Connector trennen und dann erneut verbinden.

Wählen Sie unter Sicherheitsbewertung die Option Empfohlene Aktionen aus, und filtern Sie nach Product = DocuSign. DocuSign unterstützt Sicherheitsempfehlungen für Sitzungstimeout- und Kennwortanforderungen.

Weitere Informationen finden Sie unter:

- Verbinden von DocuSign mit Microsoft Defender for Cloud Apps

- Sicherheitsstatusverwaltung für SaaS-Apps

- Microsoft-Sicherheitsbewertung

DocuSign mit Richtlinien steuern

| Type | Name |

|---|---|

| Integrierte Richtlinie zur Anomalieerkennung |

Aktivität von anonymen IP-Adressen Aktivität aus seltenen Ländern/Regionen Aktivität von verdächtigen IP-Adressen Unmöglicher Ortswechsel Aktivität, die vom beendeten Benutzer ausgeführt wird (erfordert Microsoft Entra ID als IdP) Mehrere fehlgeschlagene Anmeldeversuche |

| Aktivitätsrichtlinie | Erstellen einer benutzerdefinierten Richtlinie mithilfe des DocuSign-Überwachungsprotokolls |

Weitere Informationen zum Erstellen von Richtlinien finden Sie unter Erstellen einer Richtlinie.

Automatisieren von Governancekontrollen

Zusätzlich zur Überwachung potenzieller Bedrohungen können Sie die folgenden DocuSign-Governanceaktionen anwenden und automatisieren, um erkannte Bedrohungen zu beheben:

| Type | Aktion |

|---|---|

| Benutzergovernance | Benutzer bei Warnung benachrichtigen (über Microsoft Entra ID) Benutzer muss sich erneut anmelden (über Microsoft Entra ID) Benutzer anhalten (über Microsoft Entra ID) |

Weitere Informationen zum Beheben von Bedrohungen durch Apps finden Sie unter Steuern verbundener Apps.

Schützen Von DocuSign in Echtzeit

Überprüfen Sie unsere bewährten Methoden zum Schützen und Zusammenarbeiten mit externen Benutzern sowie zum Blockieren und Schützen des Downloads vertraulicher Daten auf nicht verwaltete oder riskante Geräte.

Verbinden von DocuSign mit Microsoft Defender for Cloud Apps

Dieser Abschnitt enthält Anweisungen zum Herstellen einer Verbindung Microsoft Defender for Cloud Apps mit Ihrer vorhandenen DocuSign-Umgebung mithilfe der App Connector-APIs. Diese Verbindung bietet Ihnen Einblick in die DocuSign-Verwendung Ihrer organization und kontrolle.

Verwenden Sie diesen App-Connector, um auf SSPM-Features (SaaS Security Posture Management) über Sicherheitskontrollen zuzugreifen, die in der Microsoft-Sicherheitsbewertung angegeben sind. Weitere Informationen.

Voraussetzungen

DocuSign Enterprise Pro-Kontoplan mit aktivierter Monitor-API.

- Weitere Informationen zur DocuSign-Monitor-API finden Sie unter Abrufen von Überwachungsdaten | DocuSign und DocuSign Monitor für Ihre organization aktivieren | DocuSign.

DNS-Domänen, die in Ihrem organization verwendet werden, sollten in Ihrem DocuSign-organization beansprucht und überprüft werden. Weitere Informationen zum Anfordern und Überprüfen von Domänen finden Sie unter Domänen | DocuSign

Der docuSign-Benutzer, der für die Anmeldung bei DocuSign verwendet wird, muss der Benutzerrolle "Docusign-Administrator" zugeordnet sein und muss ein organization Administrator einer organization sein. Weitere Informationen finden Sie in der erforderlichen Rolle unter Abrufen von Überwachungsdaten | DocuSign- und Organisationsadministratoren – DocuSign Admin für die Organisationsverwaltung | DocuSign-Supportcenter.

Aufgrund der API-Einschränkung von DocuSign ist es erforderlich, die Verbindung erneut mit zusätzlichen Berechtigungen zu verbinden: account_read account_write und user_read organization_read, um saaSPM-Unterstützung (SaaS Security Posture Management) zu erhalten.

Das DocuSign-Konto muss einem organization zugeordnet werden. Weitere Informationen finden Sie unter:

Neue organization erstellen: Organisationen – DocuSign-Admin für die Organisationsverwaltung | DocuSign Support Center

Verknüpfen eines Kontos mit einem vorhandenen organization: Verwalten von Konten – DocuSign-Admin für die Organisationsverwaltung | DocuSign Support Center

DocuSign Organization Admin Guide: DocuSign Admin for Organization Management (PDF) | DocuSign-Supportcenter.

Konfigurieren von DocuSign

Melden Sie sich bei einem DocuSign-Konto an, das Ihrem organization zugeordnet ist (Sie sollten ein Konto Admin für dieses Konto sein).

Wechseln Sie zu Einstellungen und dann zu Apps und Schlüsseln.

Kopieren Sie die Benutzer-ID und den Kontobasis-URI. Sie benötigen sie später.

Konfigurieren von Defender for Cloud Apps

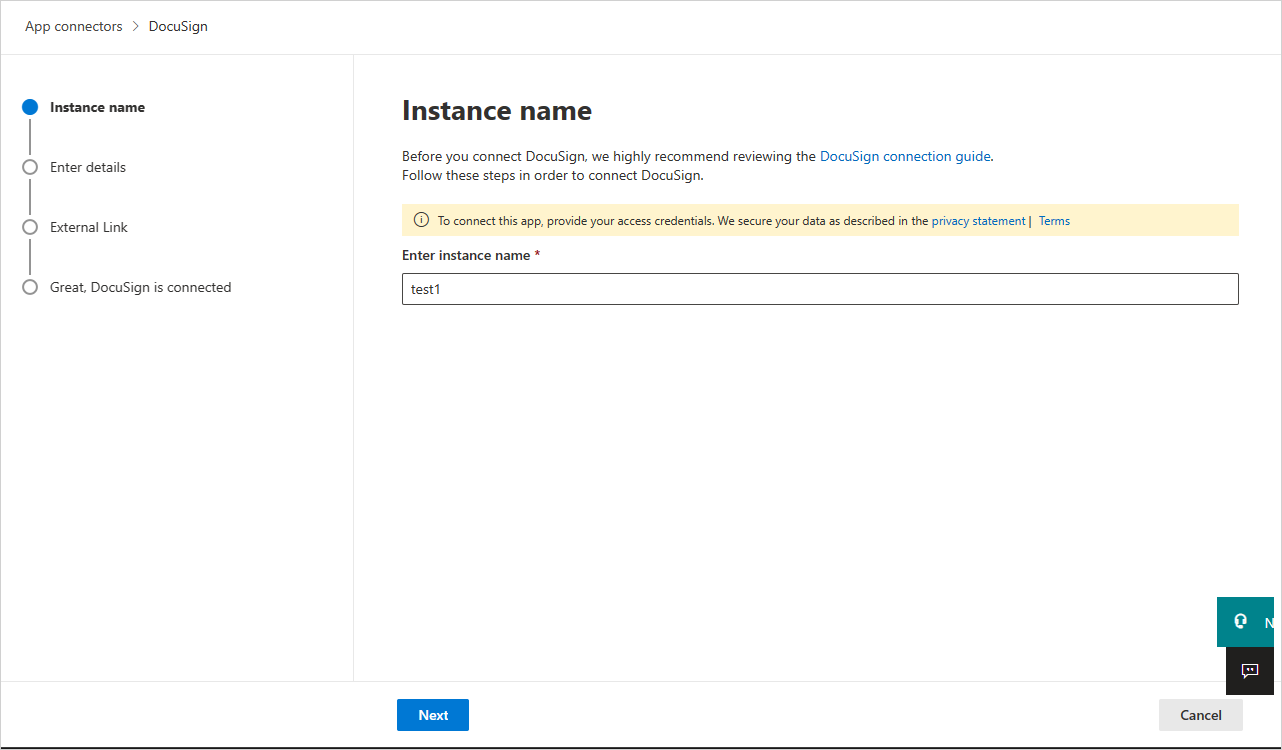

Wählen Sie im Microsoft Defender Portal die Option Einstellungen aus. Wählen Sie dann Cloud-Apps aus. Wählen Sie unter Verbundene Appsdie Option App-Connectors aus.

Wählen Sie auf der Seite App-Connectorsdie Option +App verbinden und dann DocuSign aus.

Geben Sie dem Connector im daraufhin angezeigten Fenster einen beschreibenden Namen, und wählen Sie dann Weiter aus.

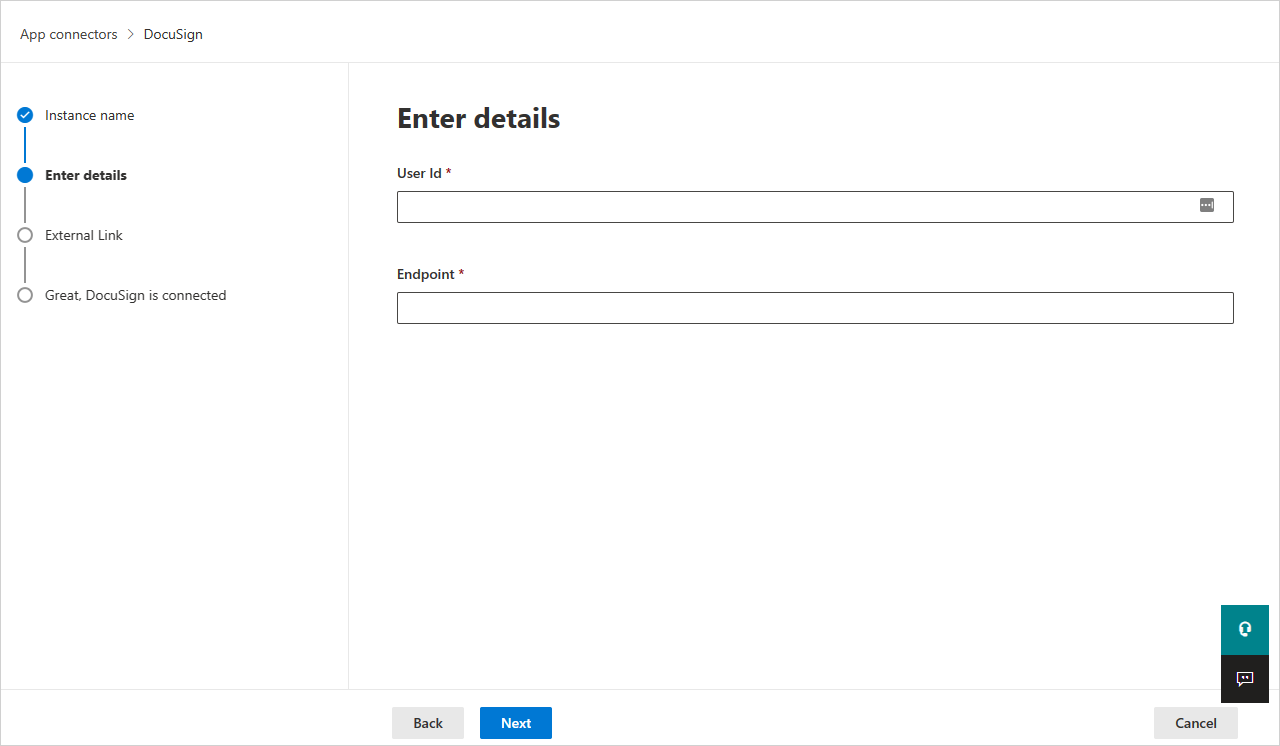

Geben Sie im nächsten Bildschirm Folgendes ein:

- Benutzer-ID: Die Benutzer-ID, die Sie zuvor kopiert haben.

- Endpunkt: Der Kontobasis-URI, den Sie zuvor kopiert haben.

Wählen Sie Weiter aus.

Wählen Sie auf dem nächsten Bildschirm Connect DocuSign (DocuSign verbinden) aus.

Wählen Sie im Microsoft Defender Portal die Option Einstellungen aus. Wählen Sie dann Cloud-Apps aus. Wählen Sie unter Verbundene Appsdie Option App-Connectors aus. Stellen Sie sicher, dass der status des verbundenen App-Connectors Verbunden ist.

Hinweis

SaaS Security Posture Management (SSPM)-Daten werden im Microsoft Defender Portal auf der Seite Sicherheitsbewertung angezeigt. Weitere Informationen finden Sie unter Sicherheitsstatusverwaltung für SaaS-Apps.

Begrenzungen

- Nur aktive DocuSign-Benutzer werden in Defender for Cloud Apps angezeigt.

- Wenn ein Benutzer nicht in allen DocuSign-Konten aktiv ist, die dem verbundenen DocuSign-organization zugeordnet sind, wird der Benutzer in Defender for Cloud Apps als gelöscht angezeigt.

- Für die Unterstützung von SaaS Security Posture Management (SSPM) müssen die bereitgestellten Anmeldeinformationen über die folgenden Berechtigungen verfügen: account_read account_write und user_read organization_read.

- Defender for Cloud Apps zeigt nicht an, ob ein Benutzer Administrator ist oder nicht.

- Die DocuSign-Aktivitäten, die in Defender for Cloud Apps angezeigt werden, sind die Aktivitäten auf Kontoebene (jedes Kontos, das dem verbundenen DocuSign-organization zugeordnet ist) und auf der organization-Ebene.

Nächste Schritte

Wenn Probleme auftreten, helfen wir Ihnen gerne weiter. Um Unterstützung oder Support für Ihr Produktproblem zu erhalten, öffnen Sie bitte ein Supportticket.