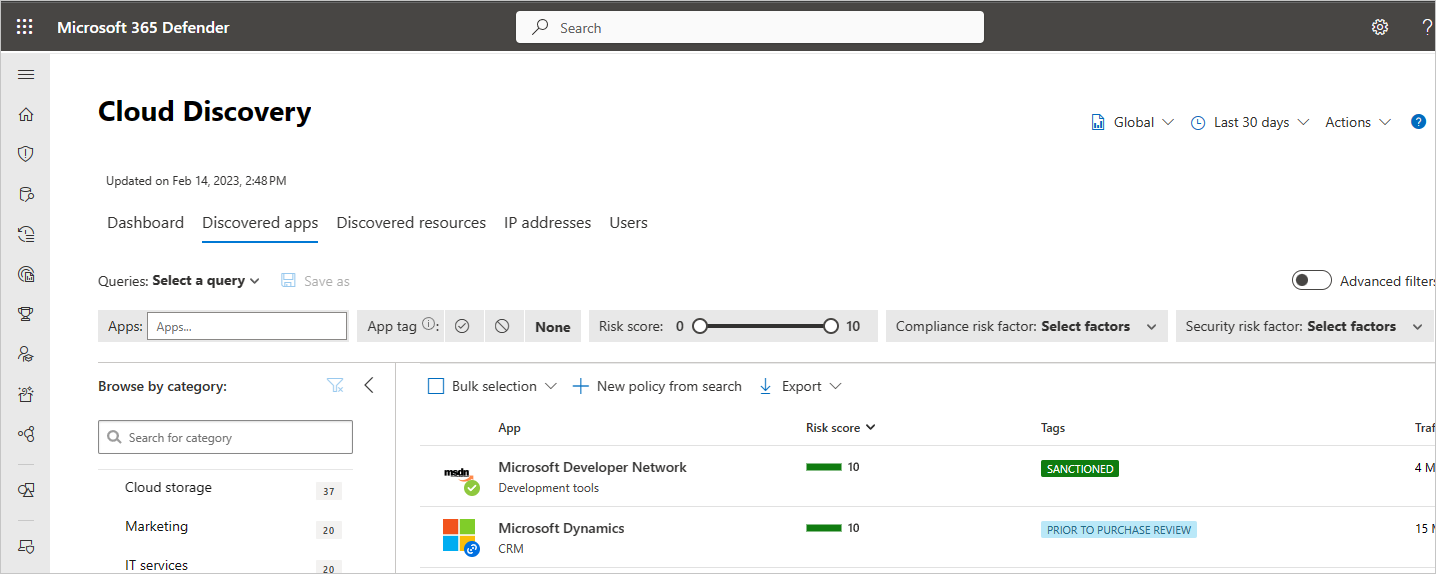

Filtern und Abfragen von ermittelten Apps in Microsoft Defender for Cloud Apps

Wenn Sie über eine große Anzahl von ermittelten Apps verfügen, ist es hilfreich, sie zu filtern und abzufragen. In diesem Artikel wird beschrieben, welche Filter verfügbar sind und wie Sie Ihre ermittelten Apps abfragen können.

Ermittelte App-Filter

Es gibt zwei Möglichkeiten, Ihre ermittelten Apps zu filtern. Der grundlegende Filter enthält die Filter in dieser Abbildung:

Wenn Sie Erweiterte Filter aktivieren, wird eine Liste möglicher Filter angezeigt, einschließlich der folgenden:

- App-Tag: Wählen Sie aus, ob die App sanktioniert oder nicht sanktioniert oder nicht markiert wurde. Darüber hinaus können Sie ein benutzerdefiniertes Tag für Ihre App erstellen und es dann verwenden, um nach bestimmten Arten von Apps zu filtern.

- Apps und Domänen: Ermöglicht ihnen die Suche nach bestimmten Apps oder Apps, die in bestimmten Domänen verwendet werden.

- Kategorien: Mit dem Kategorienfilter links auf der Seite können Sie nach App-Typen gemäß App-Kategorien suchen. Zu den Beispielkategorien gehören Apps sozialer Netzwerke, Cloudspeicher-Apps und Hostingdienste. Sie können mehrere Kategorien gleichzeitig oder eine einzelne Kategorie auswählen und dann die grundlegenden und erweiterten Filter anwenden.

- Compliancerisikofaktor: Ermöglicht ihnen die Suche nach bestimmten Standards, Zertifizierungen und Konformitäten, die die App möglicherweise erfüllt (HIPAA, ISO 27001, SOC 2, PCI-DSS usw.).

- Allgemeiner Risikofaktor: Hiermit können Sie nach allgemeinen Risikofaktoren suchen, z. B. nach Der Beliebtheit von Verbrauchern, dem Gebietsschema des Rechenzentrums und mehr.

- Risikobewertung: Hiermit können Sie Apps nach Risikobewertung filtern, sodass Sie sich beispielsweise darauf konzentrieren können, nur Apps mit hohem Risiko zu überprüfen. Sie können auch die von Defender for Cloud Apps festgelegte Risikobewertung außer Kraft setzen. Weitere Informationen finden Sie unter Arbeiten mit der Risikobewertung.

- Sicherheitsrisikofaktor: Ermöglicht ihnen das Filtern nach bestimmten Sicherheitsmaßnahmen (z. B. Verschlüsselung ruhender Daten, mehrstufige Authentifizierung usw.).

-

Nutzung: Hiermit können Sie basierend auf den Nutzungsstatistiken dieser App filtern. Verwendung, z. B. Apps mit weniger als oder mehr als einer angegebenen Anzahl von Datenuploads, Apps mit mehr oder weniger als einer angegebenen Anzahl von Benutzern.

- Transaktion: Eine Protokollzeile der Verwendung zwischen zwei Geräten.

- Rechtlicher Risikofaktor: Ermöglicht Ihnen die Filterung nach allen geltenden Vorschriften und Richtlinien, um den Datenschutz und die Privatsphäre der App-Benutzer zu gewährleisten, z. B. für DMCA- und Datenaufbewahrungsrichtlinien.

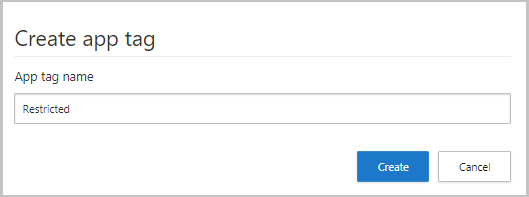

Erstellen und Verwalten von benutzerdefinierten App-Tags

Sie können ein benutzerdefiniertes App-Tag erstellen. Diese Tags können dann als Filter verwendet werden, um tiefer in bestimmte Arten von Apps einzutauchen, die Sie untersuchen möchten. Beispielsweise benutzerdefinierte watch Liste, Zuweisung zu einer bestimmten Geschäftseinheit oder benutzerdefinierte Genehmigungen, z. B. "genehmigt durch juristische Zwecke". App-Tags können auch in App-Ermittlungsrichtlinien in Filtern oder durch Anwenden von Tags auf Apps im Rahmen der Richtliniengovernanceaktionen verwendet werden.

So erstellen Sie ein benutzerdefiniertes App-Tag:

Wählen Sie im Microsoft Defender Portal die Option Einstellungen aus. Wählen Sie dann Cloud-Apps aus. Wählen Sie unter Cloud Discoverydie Option App-Tags aus. Wählen Sie dann +App-Tag hinzufügen aus.

Sie können die Tabelle App-Tags verwenden, um anzuzeigen, welche Apps derzeit mit den einzelnen App-Tags gekennzeichnet sind, und Sie können nicht verwendete App-Tags löschen.

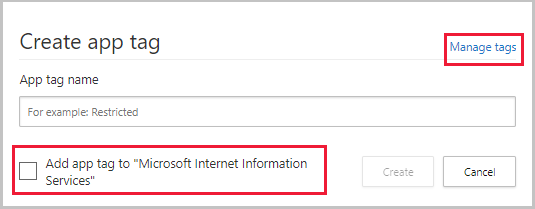

Um ein App-Tag anzuwenden, wählen Sie auf der Registerkarte Ermittelte Apps die drei Punkte ganz rechts neben dem App-Namen aus. Wählen Sie das app-Tag aus, das angewendet werden soll.

Hinweis

Sie können auch ein neues App-Tag direkt in der Tabelle Ermittelte Apps erstellen, indem Sie App-Tag erstellen auswählen, nachdem Sie die drei Punkte rechts neben einer beliebigen ausgewählten App ausgewählt haben. Wenn Sie das Tag aus der ermittelten App erstellen, können Sie es auf die App anwenden. Sie können auch auf den Bildschirm App-Tags zugreifen, indem Sie in der Ecke auf den Link Tags verwalten klicken.

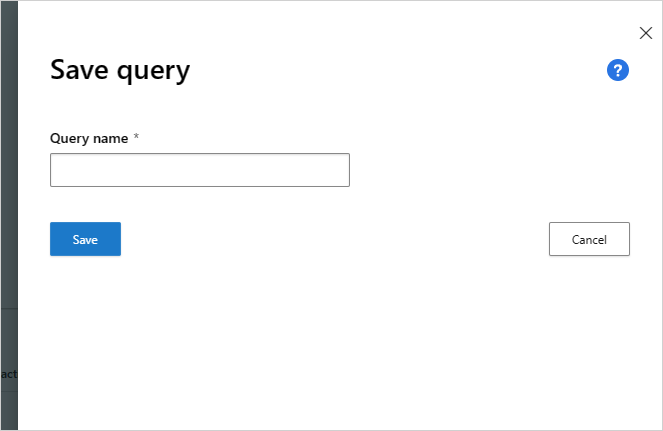

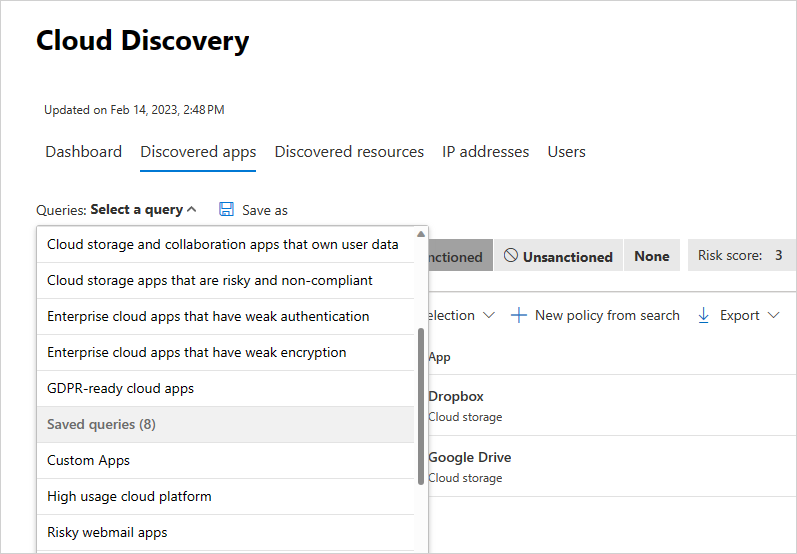

Ermittelte App-Abfragen

Um eine Untersuchung noch einfacher zu machen, können Sie benutzerdefinierte Abfragen erstellen und zur späteren Verwendung speichern.

Verwenden Sie auf der Seite Ermittelte Apps die oben beschriebenen Filter, um bei Bedarf einen Drilldown zu Ihren Apps auszuführen.

Nachdem Sie die gewünschten Ergebnisse erreicht haben, wählen Sie über den Filtern die Schaltfläche Speichern unter aus.

Geben Sie ihrer Abfrage im Popupfenster Abfrage speichern einen Namen.

Wenn Sie diese Abfrage in Zukunft erneut verwenden möchten, scrollen Sie unter Abfragen nach unten zu Gespeicherte Abfragen , und wählen Sie Ihre Abfrage aus.

Defender for Cloud Apps stellt Ihnen auch Vorgeschlagene Abfragen zur Verfügung und ermöglicht es Ihnen, benutzerdefinierte Abfragen zu speichern, die Sie häufig verwenden. Vorgeschlagene Abfragen bieten Ihnen empfohlene Untersuchungsmöglichkeiten, die Ihre ermittelten Apps mithilfe der folgenden optionalen vorgeschlagenen Abfragen filtern:

Cloud-Apps, die anonyme Verwendung zulassen : Filtert alle Ihre ermittelten Apps, um nur Apps anzuzeigen, die Sicherheitsrisiken darstellen, da sie keine Benutzerauthentifizierung erfordern und Benutzern das Hochladen von Daten ermöglichen.

Cloud-Apps, die CSA STAR-zertifiziert sind : Filtert alle Ihre ermittelten Apps so, dass nur Apps angezeigt werden, die über die CSA STAR-Zertifizierung verfügen, entweder durch Selbstbewertung, Zertifizierung, Nachweis oder kontinuierliche Überwachung.

Cloud-Apps, die FedRAMP-konform sind : Filtert alle Ihre ermittelten Apps, um nur Apps anzuzeigen, deren FedRAMP-Compliancerisikofaktor hoch, mittel oder niedrig ist.

Cloudspeicher- und Zusammenarbeits-Apps, die Benutzerdaten besitzen : Filtert alle Ihre ermittelten Apps, um nur Apps anzuzeigen, die riskant sind, da sie ihnen nicht erlauben, den Besitz über Ihre Daten zu haben, aber ihre Daten beibehalten.

Cloudspeicher-Apps, die riskant und nicht konform sind : Filtert alle Ihre ermittelten Apps, um nur Apps anzuzeigen, in denen sie nicht SOC 2- oder HIPAA-konform sind, sie unterstützen keine PCI-DSS-Version und weisen eine Risikobewertung von 5 oder niedriger auf.

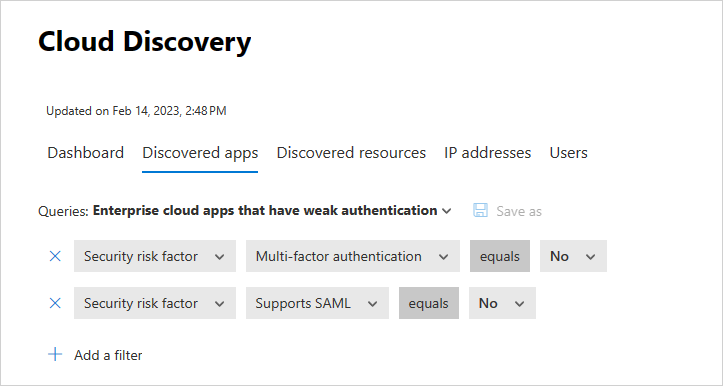

Unternehmenscloud-Apps mit schwacher Authentifizierung : Filtert alle Ihre ermittelten Apps, um nur Apps anzuzeigen, die SAML nicht unterstützen, keine Kennwortrichtlinie haben und MFA nicht aktivieren.

Unternehmenscloud-Apps mit schwacher Verschlüsselung : Filtert alle Ihre ermittelten Apps, um nur Apps anzuzeigen, die riskant sind, da sie ruhende Daten nicht verschlüsseln und kein Verschlüsselungsprotokoll unterstützen.

DSGVO-fähige Cloud-Apps : Filtert alle Ihre ermittelten Apps so, dass nur Apps angezeigt werden, die DSGVO-bereit sind. Da die Einhaltung der DSGVO oberste Priorität hat, hilft Ihnen diese Abfrage dabei, Apps, die DSGVO-fähig sind, einfach zu identifizieren und Bedrohungen zu mindern, indem sie das Risiko derjenigen bewerten, die dies nicht der Fall ist.

Darüber hinaus können Sie die vorgeschlagenen Abfragen als Ausgangspunkt für eine neue Abfrage verwenden. Wählen Sie zunächst eine der vorgeschlagenen Abfragen aus. Nehmen Sie dann nach Bedarf Änderungen vor, und wählen Sie schließlich Speichern unter aus, um eine neue gespeicherte Abfrage zu erstellen.