Wie Defender for Cloud Apps Ihre Dropbox-Umgebung schützt

Als Cloud-Tool zum Speichern und Zusammenarbeit von Dateien ermöglicht Dropbox Es Ihren Benutzern, ihre Dokumente auf optimierte und effiziente Weise für Ihre organization und Partner freizugeben. Die Verwendung von Dropbox kann Ihre vertraulichen Daten nicht nur intern, sondern auch für externe Mitarbeiter verfügbar machen oder noch schlimmer, sie über einen freigegebenen Link öffentlich zugänglich zu machen. Solche Vorfälle können durch böswillige Akteure oder durch unwissene Mitarbeiter verursacht werden.

Wenn Sie Dropbox mit Defender for Cloud Apps verbinden, erhalten Sie bessere Einblicke in die Aktivitäten Ihrer Benutzer, bieten Bedrohungserkennung mithilfe von Machine Learning-basierten Anomalieerkennungen, Erkennungen von Informationsschutzfunktionen wie das Erkennen externer Informationen und das Aktivieren automatisierter Korrektursteuerungen.

Hinweis

Dropbox hat Änderungen an der Art und Weise vorgenommen, wie freigegebene Ordner gespeichert werden. Die Überprüfung wird zu einem der folgenden Zeit aktualisiert, um diese Teams Spaces einzuschließen.

Hauptbedrohungen

- Kompromittierte Konten und Insider-Bedrohungen

- Datenlecks

- Unzureichendes Sicherheitsbewusstsein

- Schadsoftware

- Ransomware

- Nicht verwaltetes Bring Your Own Device (BYOD)

Wie Defender for Cloud Apps ihre Umgebung schützt

- Erkennen von Cloudbedrohungen, kompromittierten Konten und böswilligen Insidern

- Ermitteln, Klassifizieren, Bezeichnen und Schützen regulierter und vertraulicher Daten, die in der Cloud gespeichert sind

- Erzwingen von DLP- und Compliancerichtlinien für in der Cloud gespeicherte Daten

- Beschränken der Gefährdung freigegebener Daten und Erzwingen von Richtlinien für die Zusammenarbeit

- Verwenden des Überwachungspfads von Aktivitäten für forensische Untersuchungen

Steuern von Dropbox mit integrierten Richtlinien und Richtlinienvorlagen

Sie können die folgenden integrierten Richtlinienvorlagen verwenden, um potenzielle Bedrohungen zu erkennen und zu benachrichtigen:

| Typ | Name |

|---|---|

| Integrierte Richtlinie zur Anomalieerkennung |

Aktivität von anonymen IP-Adressen Aktivität aus seltenen Ländern Aktivität von verdächtigen IP-Adressen Unmöglicher Ortswechsel Aktivität, die vom beendeten Benutzer ausgeführt wird (erfordert Microsoft Entra ID als IdP) Schadsoftwareerkennung Mehrere fehlgeschlagene Anmeldeversuche Ransomware-Erkennung Ungewöhnliche Dateilöschaktivitäten Ungewöhnliche Dateifreigabeaktivitäten Ungewöhnliche Aktivitäten zum Herunterladen mehrerer Dateien |

| Aktivitätsrichtlinienvorlage | Anmeldung von einer riskanten IP-Adresse Massendownload durch einen einzelnen Benutzer Potenzielle Ransomware-Aktivität |

| Dateirichtlinienvorlage | Erkennen einer Datei, die für eine nicht autorisierte Domäne freigegeben wurde Erkennen einer Datei, die mit persönlichen E-Mail-Adressen geteilt wurde Erkennen von Dateien mit PII/PCI/PHI |

Weitere Informationen zum Erstellen von Richtlinien finden Sie unter Erstellen einer Richtlinie.

Automatisieren von Governancekontrollen

Zusätzlich zur Überwachung potenzieller Bedrohungen können Sie die folgenden Dropbox-Governanceaktionen anwenden und automatisieren, um erkannte Bedrohungen zu beheben:

| Typ | Aktion |

|---|---|

| Datengovernance | - Direkte freigegebene Verknüpfung entfernen – Senden eines DLP-Verstoßdigests an Dateibesitzer – Papierkorbdatei |

| Benutzergovernance | – Benutzer bei Warnung benachrichtigen (über Microsoft Entra ID) – Benutzer muss sich erneut anmelden (über Microsoft Entra ID) – Benutzer anhalten (über Microsoft Entra ID) |

Weitere Informationen zum Beheben von Bedrohungen durch Apps finden Sie unter Steuern verbundener Apps.

Schützen von Dropbox in Echtzeit

Überprüfen Sie unsere bewährten Methoden zum Schützen und Zusammenarbeiten mit externen Benutzern sowie zum Blockieren und Schützen des Downloads vertraulicher Daten auf nicht verwaltete oder riskante Geräte.

SaaS-Sicherheitsstatusverwaltung

Verbinden Sie Dropbox , um automatisch Empfehlungen zum Sicherheitsstatus für Dropbox in der Microsoft-Sicherheitsbewertung zu erhalten. Wählen Sie unter Sicherheitsbewertung die Option Empfohlene Aktionen aus, und filtern Sie nach Produkt Dropbox = . Dropbox unterstützt Sicherheitsempfehlungen zum Aktivieren des Websitzungstimeouts für Webbenutzer.

Weitere Informationen finden Sie unter:

Verbinden von Dropbox mit Microsoft Defender for Cloud Apps

Dieser Abschnitt enthält Anweisungen zum Herstellen einer Verbindung Microsoft Defender for Cloud Apps mit Ihrem vorhandenen Dropbox-Konto mithilfe der Connector-APIs. Diese Verbindung bietet Ihnen Einblick in die Dropbox-Nutzung und kontrolle. Informationen dazu, wie Defender for Cloud Apps Dropbox schützt, finden Sie unter Schützen von Dropbox.

Da Dropbox den Zugriff auf Dateien über freigegebene Links ermöglicht, ohne sich anzumelden, registriert Defender for Cloud Apps diese Benutzer als nicht authentifizierte Benutzer. Wenn Sie nicht authentifizierte Dropbox-Benutzer sehen, kann dies Aufschluss über Benutzer geben, die nicht von Ihrem organization stammen, oder es kann sein, dass diese Benutzer aus Ihrem organization erkannt wurden, die sich nicht angemeldet haben.

So verbinden Sie Dropbox mit Defender for Cloud Apps

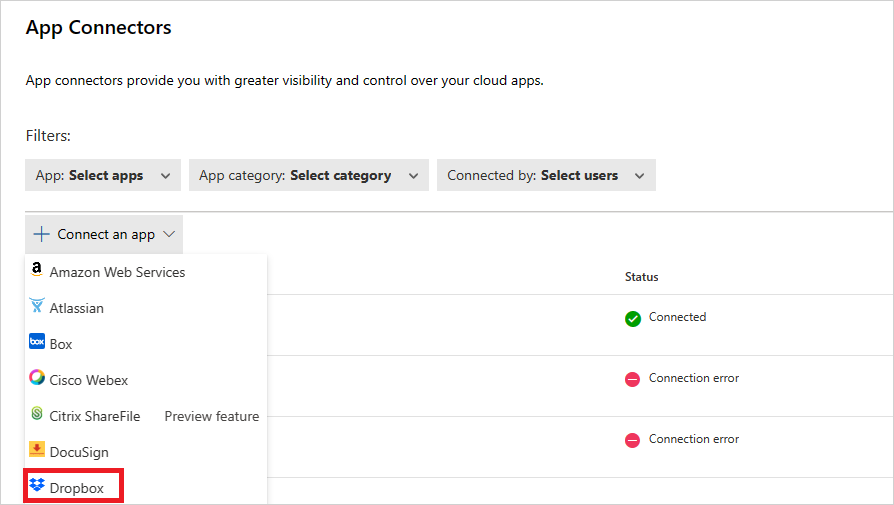

Wählen Sie im Microsoft Defender Portal die Option Einstellungen aus. Wählen Sie dann Cloud-Apps aus. Wählen Sie unter Verbundene Appsdie Option App-Connectors aus.

Wählen Sie auf der Seite App-Connectorsdie Option +App verbinden und dann Dropbox aus.

Geben Sie im nächsten Fenster dem Connector einen Namen, und wählen Sie Weiter aus.

Geben Sie im Fenster Details eingeben die E-Mail-Adresse des Administratorkontos ein.

Wählen Sie im Fenster Dem Link folgen die Option Dropbox verbinden aus.

Die Dropbox-Anmeldeseite wird geöffnet. Geben Sie Ihre Anmeldeinformationen ein, um Defender for Cloud Apps Zugriff auf die Dropbox-instance Ihres Teams zu ermöglichen.

Dropbox fragt Sie, ob Sie Defender for Cloud Apps Zugriff auf Ihre Teaminformationen, das Aktivitätsprotokoll und die Durchführung von Aktivitäten als Teammitglied zulassen möchten. Um fortzufahren, wählen Sie Zulassen aus.

Zurück in der Defender for Cloud Apps-Konsole sollten Sie eine Meldung erhalten, dass dropbox erfolgreich verbunden wurde.

Wählen Sie im Microsoft Defender Portal die Option Einstellungen aus. Wählen Sie dann Cloud-Apps aus. Wählen Sie unter Verbundene Appsdie Option App-Connectors aus. Stellen Sie sicher, dass der status des verbundenen App-Connectors Verbunden ist.

Nachdem Sie dropBox verbunden haben, erhalten Sie sieben Tage vor der Verbindung Ereignisse.

Hinweis

Alle Dropbox-Ereignisse zum Hinzufügen einer Datei werden in Defender for Cloud Apps als Datei hochladen angezeigt, um sie an allen anderen Apps auszurichten, die mit Defender for Cloud Apps verbunden sind.

Wenn Sie Probleme beim Herstellen einer Verbindung mit der App haben, finden Sie weitere Informationen unter Problembehandlung für App-Connectors.

Nächste Schritte

Wenn Probleme auftreten, helfen wir Ihnen gerne weiter. Um Unterstützung oder Support für Ihr Produktproblem zu erhalten, öffnen Sie bitte ein Supportticket.