Arbeiten mit der App-Seite

Cloudanwendungen sind zu zentralen Entitäten innerhalb von Organisationen geworden, die die Produktivität steigern und Remotearbeit ermöglichen. Mit steigender Akzeptanz dieser Anwendungen müssen Sicherheits- und Complianceadministratoren mit den Risiken umgehen, die die Nutzung von Cloudanwendungen organization.

Schatten-IT, unabhängig davon, ob es sich um reine Web-Apps oder täglich hinzugefügte OAuth-Apps handelt, ist ein wichtiges Anliegen und erfordert eine dedizierte Erfahrung, um solche Arten von Entitäten im organization zu behandeln.

Ein Administrator sollte in der Lage sein, alle risiko- und nutzungsbezogenen Informationen zu den verwendeten Anwendungen abzurufen, um die beste Entscheidung für die organization zu treffen.

Die App-Erfahrung in Microsoft Defender for Cloud Apps bietet die erforderliche allgemeine Übersicht über die Nutzung einer App im organization, kombiniert mit dem Risiko, dass die App möglicherweise die organization aussetzt. Wenn sie eine einzige Erfahrung zum Überprüfen der Schattennutzung und des Risikos aller Apps zulassen, kann der Administrator schnelle, kontextbezogene Entscheidungen zur Nutzung der App im organization treffen.

Die Erfahrung umfasst sowohl Ermittelte Apps als Teil der reinen Schatten-IT-Ermittlungsfunktionen von Defender for Cloud Apps als auch alle entdeckten OAuth-Apps im Rahmen der OAuth-App-Ermittlung für Microsoft 365-Apps.

Ermittelte Cloud-Apps

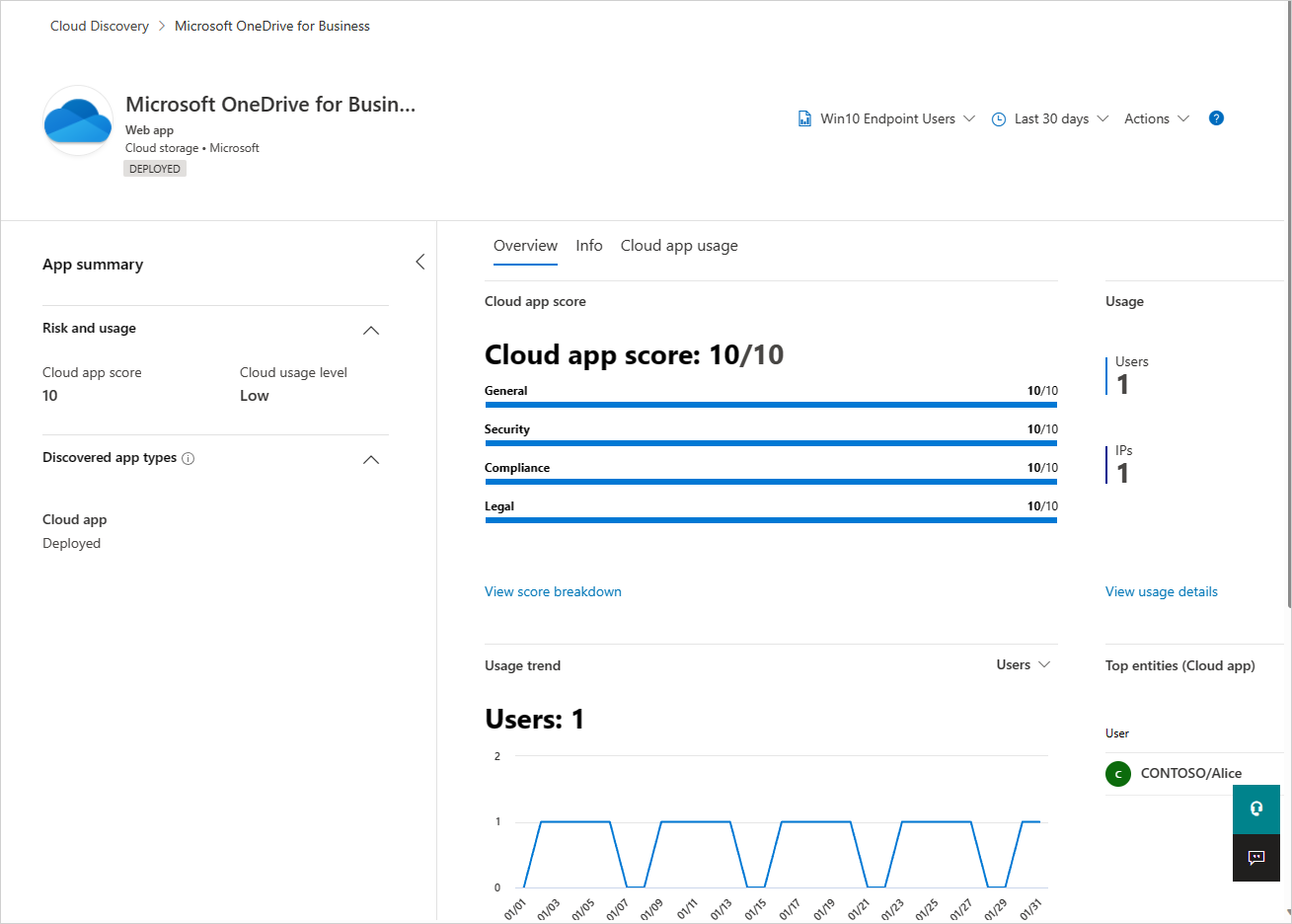

Hier können Sie die allgemeinen Nutzungsstatistiken einer App überprüfen, die wichtigsten Entitäten verstehen, die die App in Ihrem organization verwenden, Nutzungstrends identifizieren und das potenzielle Risiko für Ihre organization überprüfen.

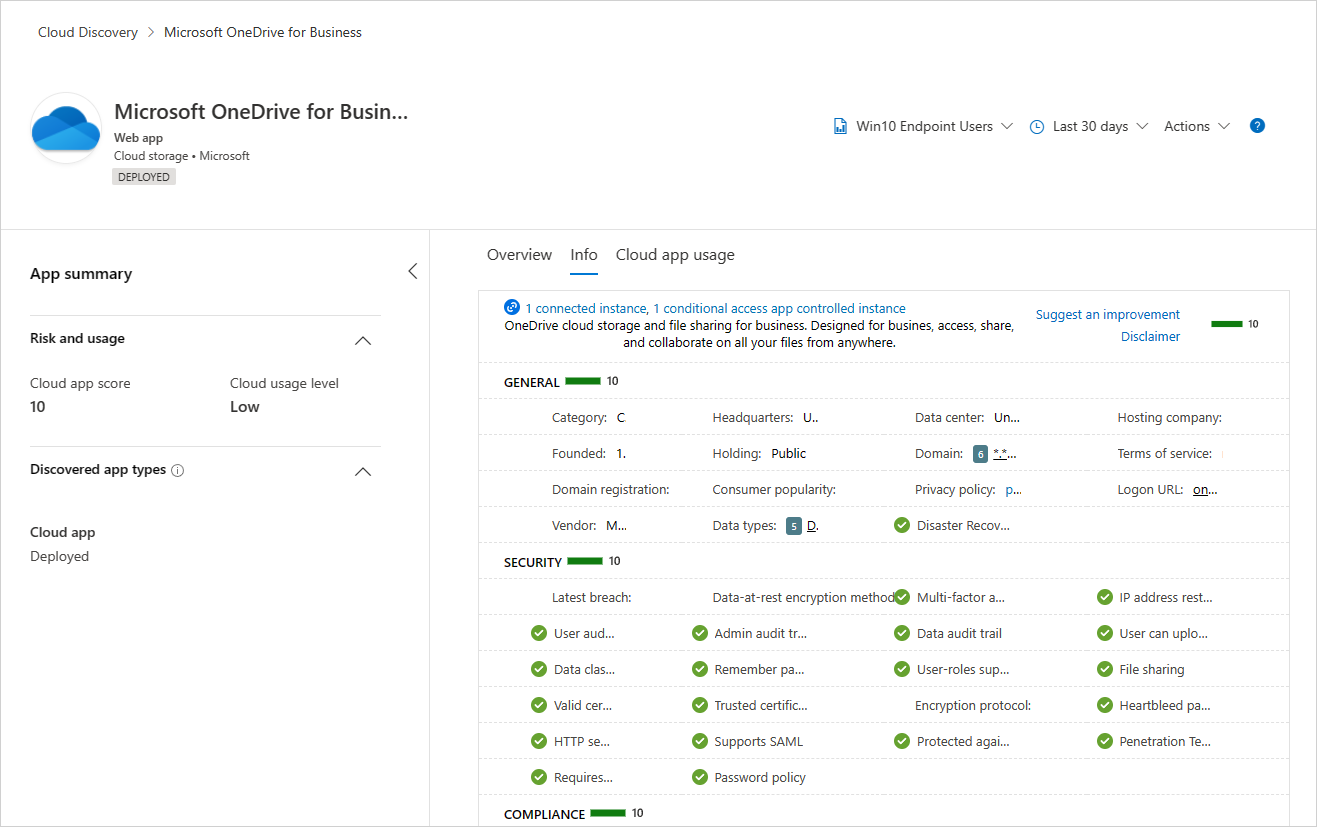

Fahren Sie mit der Untersuchung des Risikos der App fort, indem Sie sich auf der Registerkarte Info mit mehr als 90 Risikoindikatoren vertraut machen, die sich auf das Risiko der App auswirken.

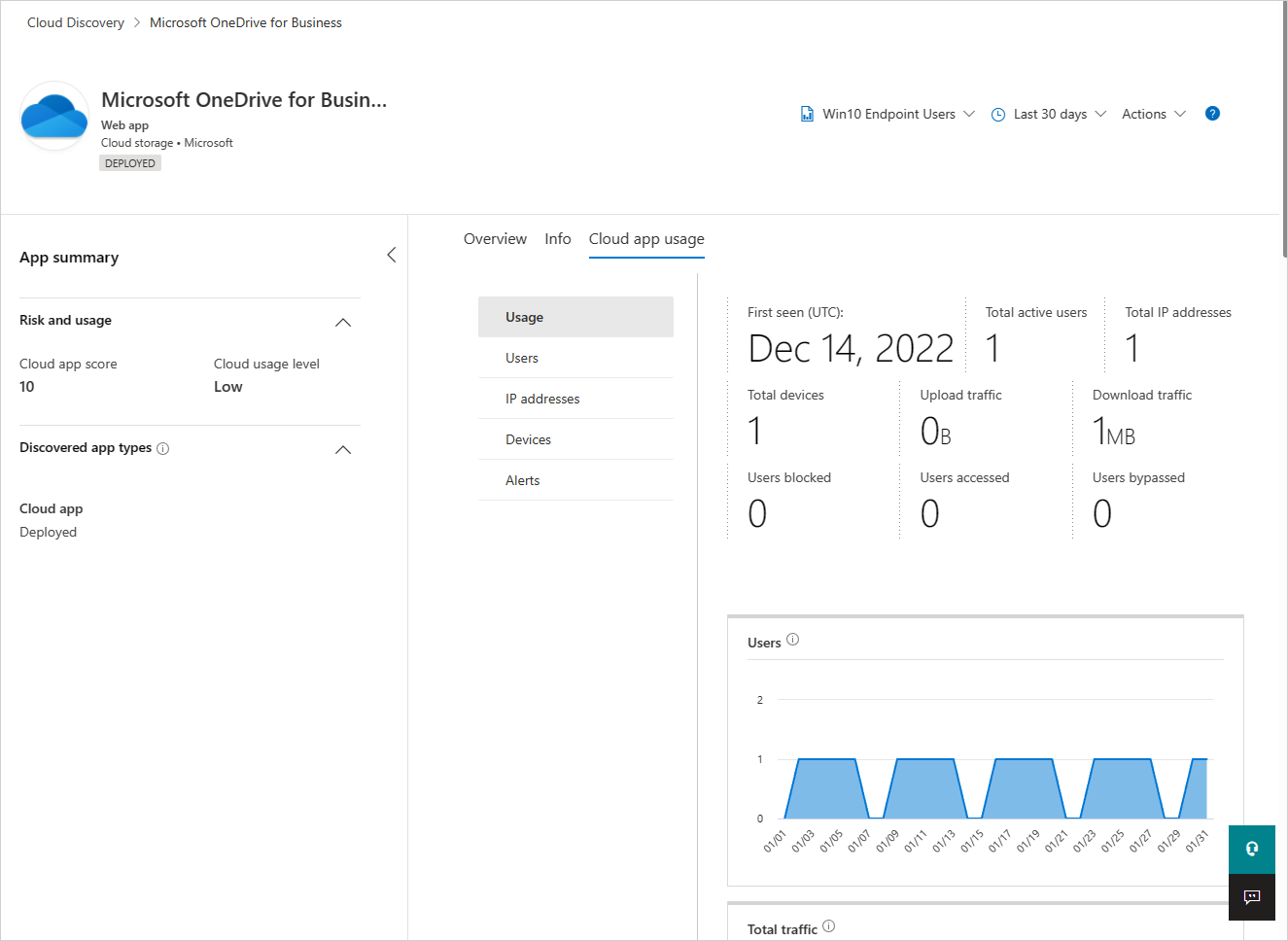

Machen Sie sich eingehend mit den Nutzungstrends der App befassen, um Nutzungsspitzen, top-Entitäten in verschiedenen Dimensionen wie Datenuploads, Transaktionen, Gesamtdatenverkehr usw. zu identifizieren.

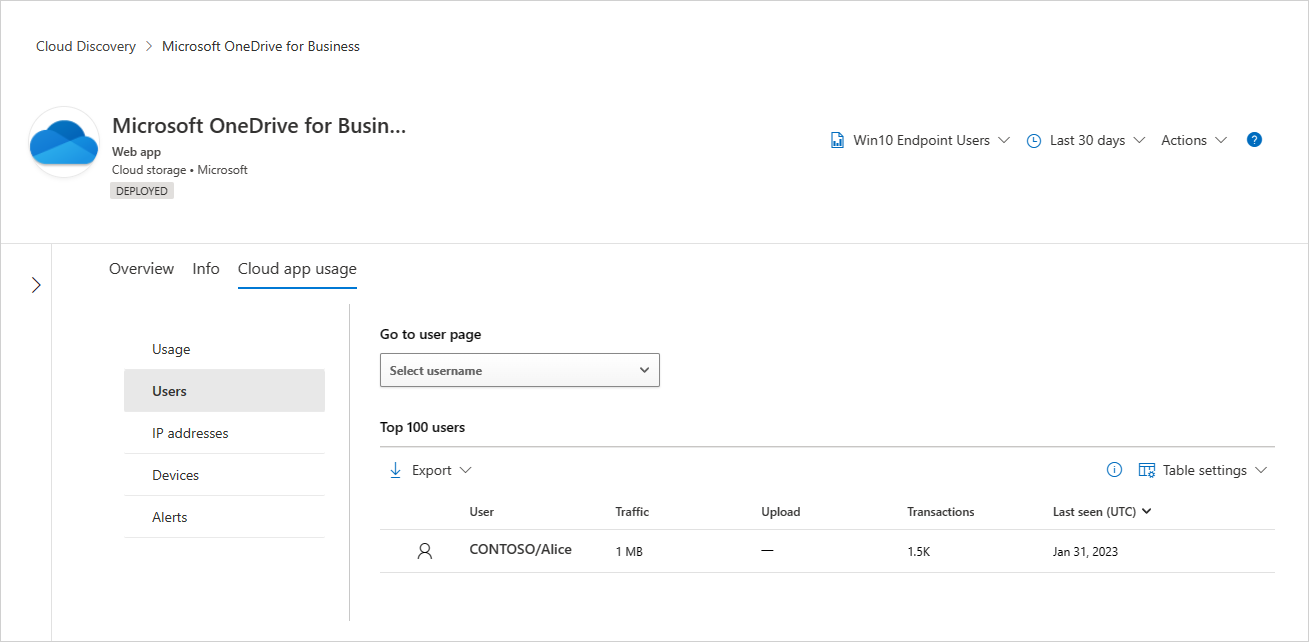

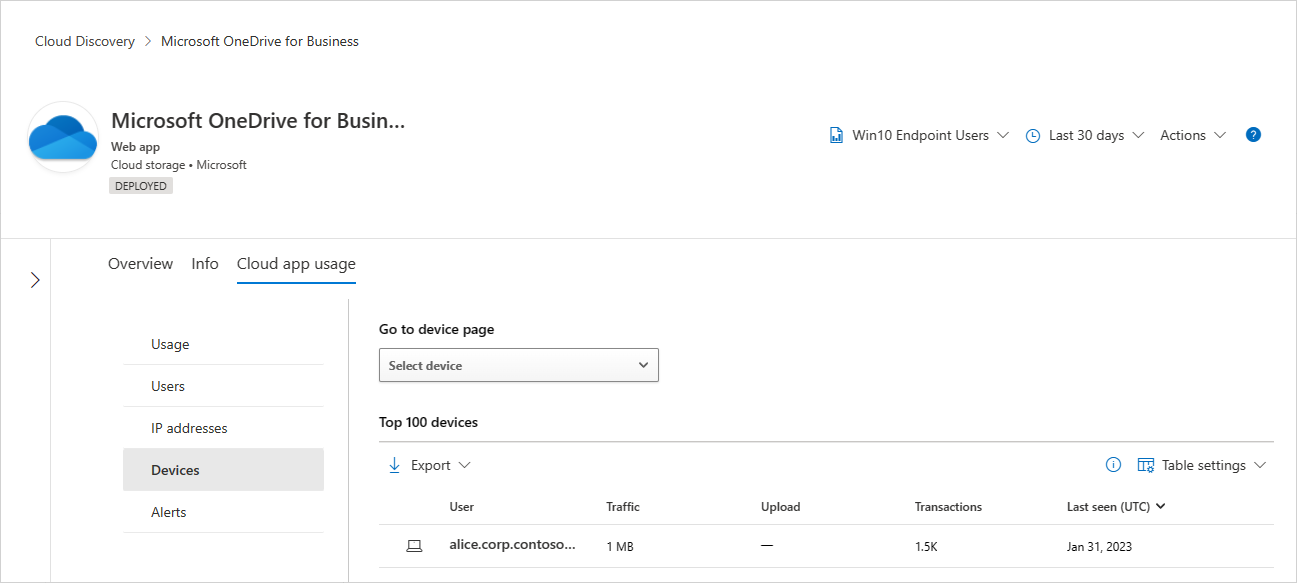

Fahren Sie mit der Untersuchung fort, indem Sie die 100 wichtigsten Benutzer, Quell-IP-Adressen und Geräte anzeigen (wenn die Integration von Defender für Endpunkt aktiviert ist), um die Untersuchung in einem zusätzlichen Entitätskontext fortsetzen zu können.

Nach der Analyse des Risikos im Vergleich zur Verwendung der Anwendung kann ein Administrator mithilfe der App-Aktionen entscheiden, welche App-Steuerelemente auf diese Anwendung angewendet werden sollen. Administratoren können Cloudanwendungen wie folgt steuern:

- Markieren der App mit integrierten Tags, um eine weitere Zugriffssteuerung auf der Netzwerkebene (Endpunkte oder integrierte Netzwerkgeräte von Drittanbietern) zu erzwingen. Weitere Informationen finden Sie unter Steuern ermittelter Apps.

- Onboarding der App in Microsoft Entra ID, um Anmeldungen zu verwalten und Ggf. Benutzer zu steuern. Weitere Informationen finden Sie unter Hinzufügen einer Anwendung zu Ihrem Mandanten.

- Verwenden von App-Steuerelementen für bedingten Zugriff, um Benutzersitzungen zu überwachen und zu steuern, riskante Aktionen zu verhindern und potenzielle Datenexfiltration zu verhindern. Weitere Informationen finden Sie unter Schützen von Apps mit Microsoft Defender for Cloud Apps App-Steuerung für bedingten Zugriff.

- Verbinden sie die App über die App-Connectors in Defender for Cloud Apps, falls zutreffend. Weitere Informationen finden Sie unter Verbinden von Apps.

Ermittelte OAuth-Apps

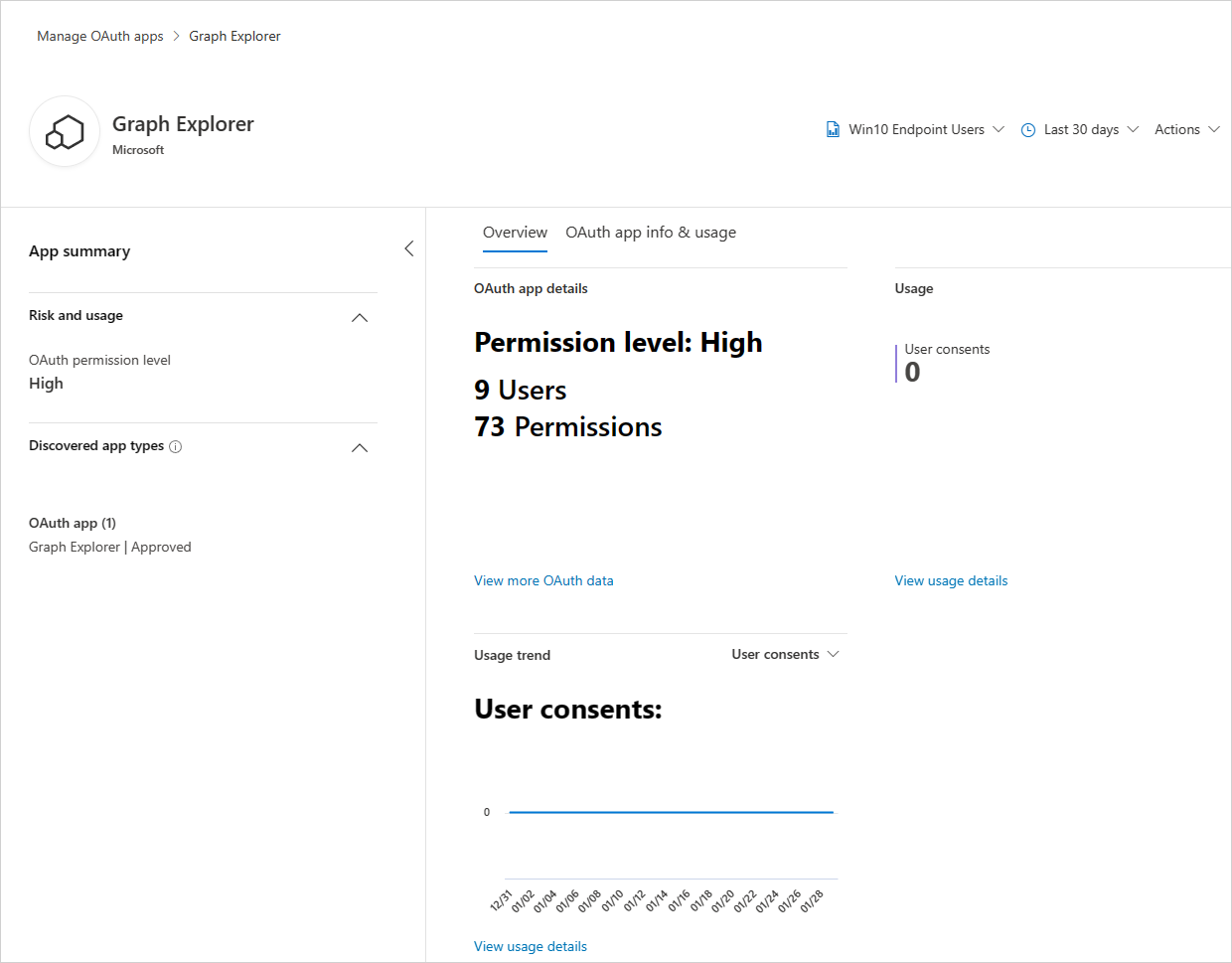

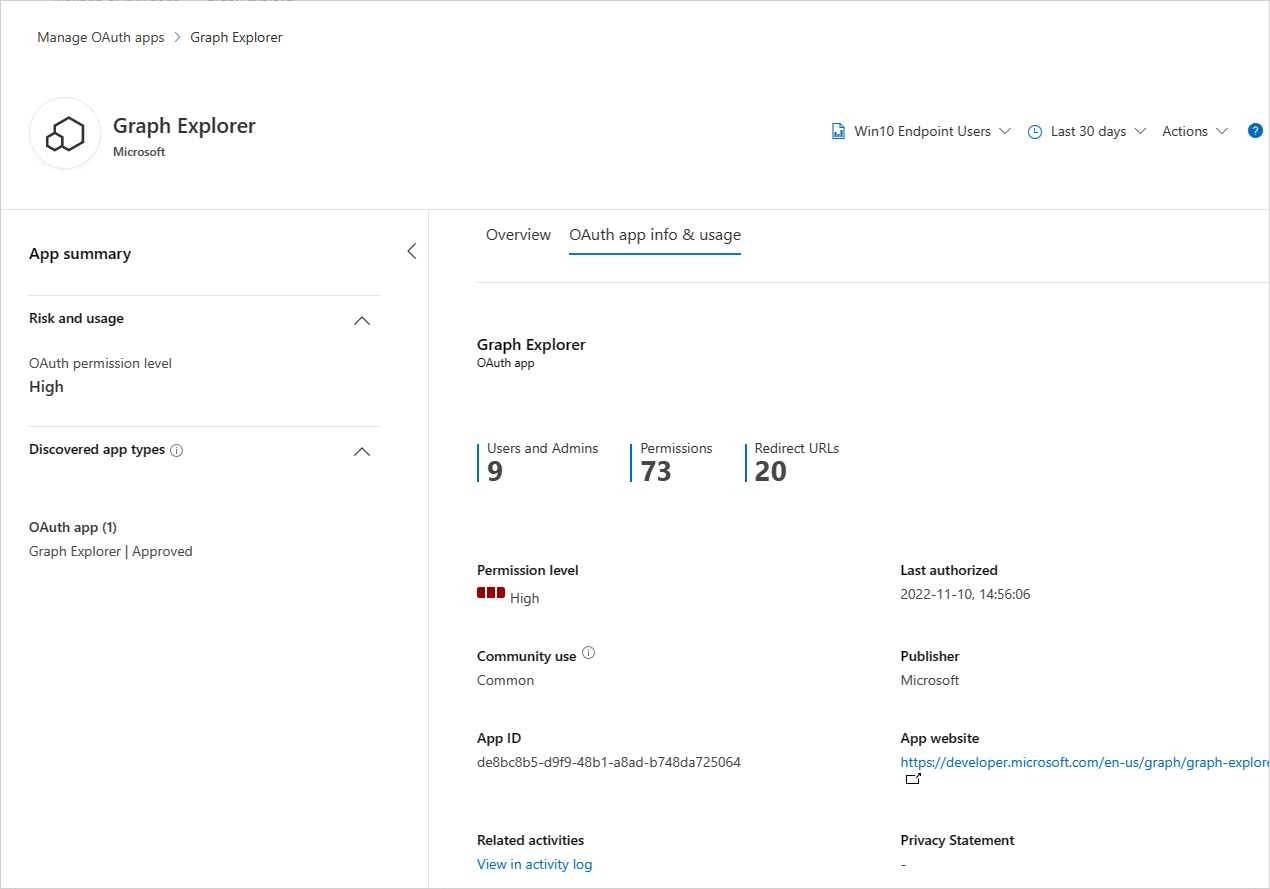

Ermitteln und überprüfen Sie die Berechtigungsstufen, den Umfang und die Arten der gewährten Berechtigungen einer OAuth-App, die benutzergewilligten Benutzer im gesamten organization sowie Trends der Zustimmungen und überwachten Aktivitäten der App in organisationsübergreifenden Ressourcen.

Führen Sie einen Drilldown aus, um weitere Metadaten zur OAuth-App abzurufen, um App-Aktivitäten und App-Einwilligungen zu untersuchen und zu entscheiden, ob diese App weiterhin Zugriff auf Organisationsressourcen haben oder mithilfe der App-Aktionen gesperrt werden soll.

Client-App-Kontext (Vorschau)

Hinweis

Dies ist eine Vorschaufunktion und garantiert keine vollständige Zuordnung zwischen Cloud- und Client-Apps. Wenn eine bekannte Client-App nicht ermittelten Cloud-Apps zugeordnet wurde, wenden Sie sich an den Support. Client-App-Kontext ist nur für ermittelte Cloud-Apps verfügbar. Die vollständige Liste der ermittelten Client-Apps im organization finden Sie unter Bedrohungsrisikomanagement in Microsoft Defender for Endpoint.

Kunden, die Microsoft Defender for Endpoint Lösung zur Verwaltung von Bedrohungen verwenden, ist ein Client-App-Kontext als Teil der Benutzeroberfläche verfügbar, um den vollständigen Nutzungskontext der App im organization besser zu verstehen. Wenn beispielsweise die WhatsApp-Web-App entdeckt wurde und WhatsApp-Clients im organization installiert werden, werden die Informationen über die WhatsApp-Clientinstallation und Versionsschwächen auf der Registerkarte "Übersicht" der Cloud-App angezeigt.