Wie Defender for Cloud Apps Ihre Zendesk-Instanz schützt

Als Kundendienst-Softwarelösung hält Zendesk die vertraulichen Informationen für Ihre organization. Jeder Missbrauch von Zendesk durch einen böswilligen Akteur oder ein menschlicher Fehler kann Ihre kritischsten Ressourcen und Dienste potenziellen Angriffen aussetzen.

Wenn Sie Zendesk mit Defender for Cloud Apps verbinden, erhalten Sie bessere Einblicke in Ihre Zendesk-Administratoraktivitäten und bieten Bedrohungserkennung für anomales Verhalten.

Hauptbedrohungen

Kompromittierte Konten und Insider-Bedrohungen

Datenlecks

Unzureichendes Sicherheitsbewusstsein

Nicht verwaltetes Bring Your Own Device (BYOD)

Wie Defender for Cloud Apps ihre Umgebung schützt

Erkennen von Cloudbedrohungen, kompromittierten Konten und böswilligen Insidern

Verwenden des Überwachungspfads von Aktivitäten für forensische Untersuchungen

Steuern von Zendesk mit Richtlinien

| Typ | Name |

|---|---|

| Integrierte Richtlinie zur Anomalieerkennung |

Aktivität von anonymen IP-Adressen Aktivität aus seltenen Ländern Aktivität von verdächtigen IP-Adressen Unmöglicher Ortswechsel Aktivität, die vom beendeten Benutzer ausgeführt wird (erfordert Microsoft Entra ID als IdP) Mehrere fehlgeschlagene Anmeldeversuche Ungewöhnliche administrative Aktivitäten Ungewöhnliche Aktivitäten im Identitätswechsel |

| Aktivitätsrichtlinie | Erstellen einer angepassten Richtlinie mithilfe des Zendesk-Überwachungsprotokolls |

Weitere Informationen zum Erstellen von Richtlinien finden Sie unter Erstellen einer Richtlinie.

Automatisieren von Governancekontrollen

Zusätzlich zur Überwachung auf potenzielle Bedrohungen können Sie die folgenden Zendesk-Governanceaktionen anwenden und automatisieren, um erkannte Bedrohungen zu beheben:

| Typ | Aktion |

|---|---|

| Benutzergovernance | Benutzer bei Warnung benachrichtigen (über Microsoft Entra ID) Benutzer muss sich erneut anmelden (über Microsoft Entra ID) Benutzer anhalten (über Microsoft Entra ID) |

Weitere Informationen zum Beheben von Bedrohungen durch Apps finden Sie unter Steuern verbundener Apps.

Schützen von Zendesk in Echtzeit

Überprüfen Sie unsere bewährten Methoden zum Schützen und Zusammenarbeiten mit externen Benutzern sowie zum Blockieren und Schützen des Downloads vertraulicher Daten auf nicht verwaltete oder riskante Geräte.

SaaS-Sicherheitsstatusverwaltung

Verbinden Sie Zendesk , um automatisch Empfehlungen zum Sicherheitsstatus für Zendesk in Microsoft Secure Score zu erhalten. Wählen Sie unter Sicherheitsbewertung die Option Empfohlene Aktionen aus, und filtern Sie nach Produkt = Zendesk. Zu den Empfehlungen für Zendesk gehören beispielsweise:

- Aktivieren der mehrstufigen Authentifizierung (Multi-Factor Authentication, MFA)

- Aktivieren des Sitzungstimeouts für Benutzer

- Aktivieren von IP-Einschränkungen

- Blockieren von Administratoren zum Festlegen von Kennwörtern.

Weitere Informationen finden Sie unter:

Verbinden von Zendesk mit Microsoft Defender for Cloud Apps

Dieser Abschnitt enthält Anweisungen zum Herstellen einer Verbindung von Microsoft Defender for Cloud Apps mit Ihrem vorhandenen Zendesk mithilfe der App-Connector-APIs. Diese Verbindung bietet Ihnen Einblick und Kontrolle über die Zendesk-Nutzung Ihrer organization.

Voraussetzungen

- Der Zendesk-Benutzer, der für die Anmeldung bei Zendesk verwendet wird, muss ein Administrator sein.

- Unterstützte Zendesk-Lizenzen:

- Großunternehmen

- Enterprise Plus

Hinweis

Das Verbinden von Zendesk mit Defender for Cloud Apps mit einem Zendesk-Benutzer, der kein Administrator ist, führt zu einem Verbindungsfehler.

Konfigurieren von Zendesk

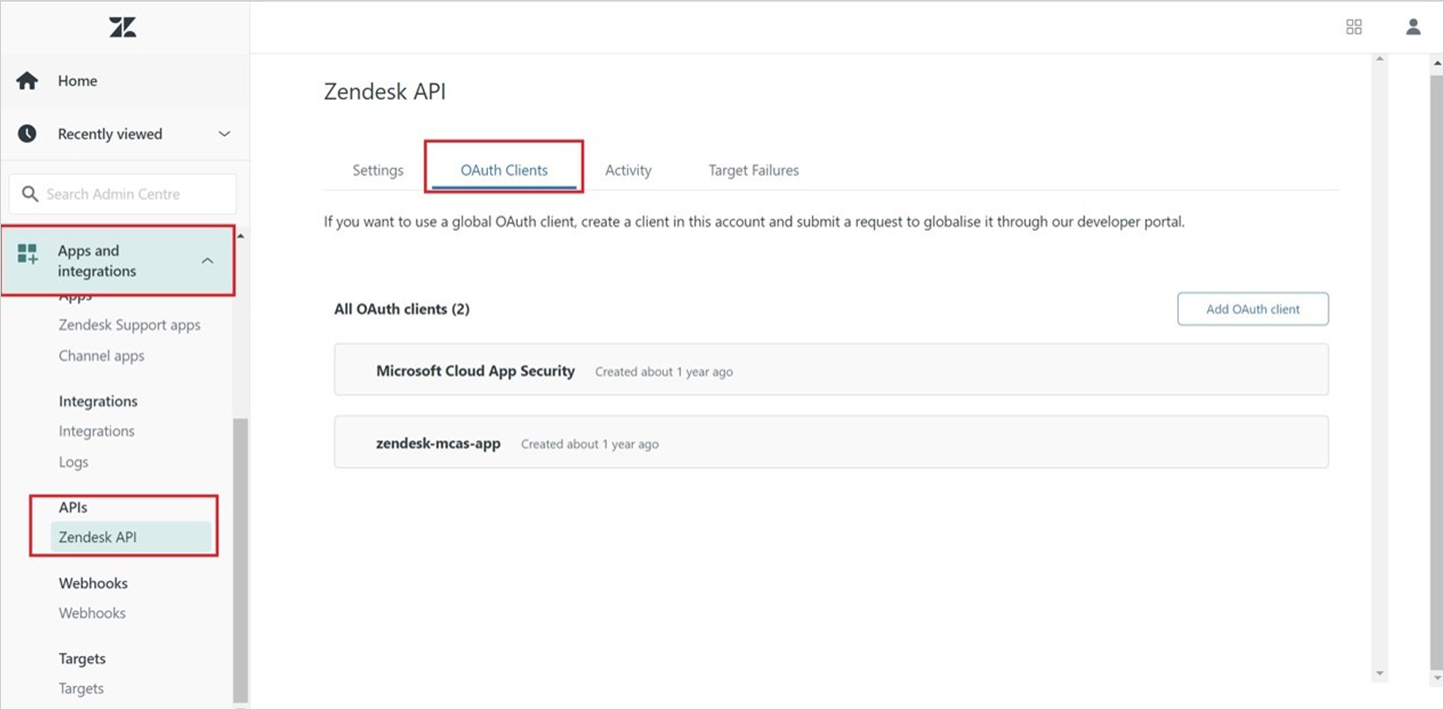

Navigieren Sie zu Admin ->Apps und Integrationen ->APIs ->Zendesk API ->OAuth Client, und wählen Sie OAuth-Client hinzufügen aus.

Wählen Sie Neue Anmeldeinformationen aus.

Füllen Sie die folgenden Felder aus:

Clientname: Microsoft Defender for Cloud Apps (Sie können auch einen anderen Namen auswählen).

Beschreibung: Microsoft Defender for Cloud Apps API-Connector (Sie können auch eine andere Beschreibung auswählen).

Unternehmen: Microsoft Defender for Cloud Apps (Sie können auch ein anderes Unternehmen auswählen).

Eindeutiger Bezeichner: microsoft_cloud_app_security (Sie können auch einen anderen eindeutigen Bezeichner auswählen).

Clientart: Vertraulich

Umleitungs-URL:

https://portal.cloudappsecurity.com/api/oauth/sagaHinweis

- Geben Sie für GCC-Kunden der US-Regierung den folgenden Wert ein:

https://portal.cloudappsecuritygov.com/api/oauth/saga - Geben Sie für Us Government GCC High-Kunden den folgenden Wert ein:

https://portal.cloudappsecurity.us/api/oauth/saga

- Geben Sie für GCC-Kunden der US-Regierung den folgenden Wert ein:

Wählen Sie Speichern und dann OK aus.

Kopieren Sie das generierte Geheimnis . Sie benötigen es in den nächsten Schritten.

Konfigurieren von Defender for Cloud Apps

Hinweis

Der Zendesk-Benutzer, der die Integration konfiguriert, muss immer ein Zendesk-Administrator bleiben, auch nachdem der Connector installiert wurde.

Wählen Sie im Microsoft Defender Portal die Option Einstellungen aus. Wählen Sie dann Cloud-Apps aus. Wählen Sie unter Verbundene Appsdie Option App-Connectors aus.

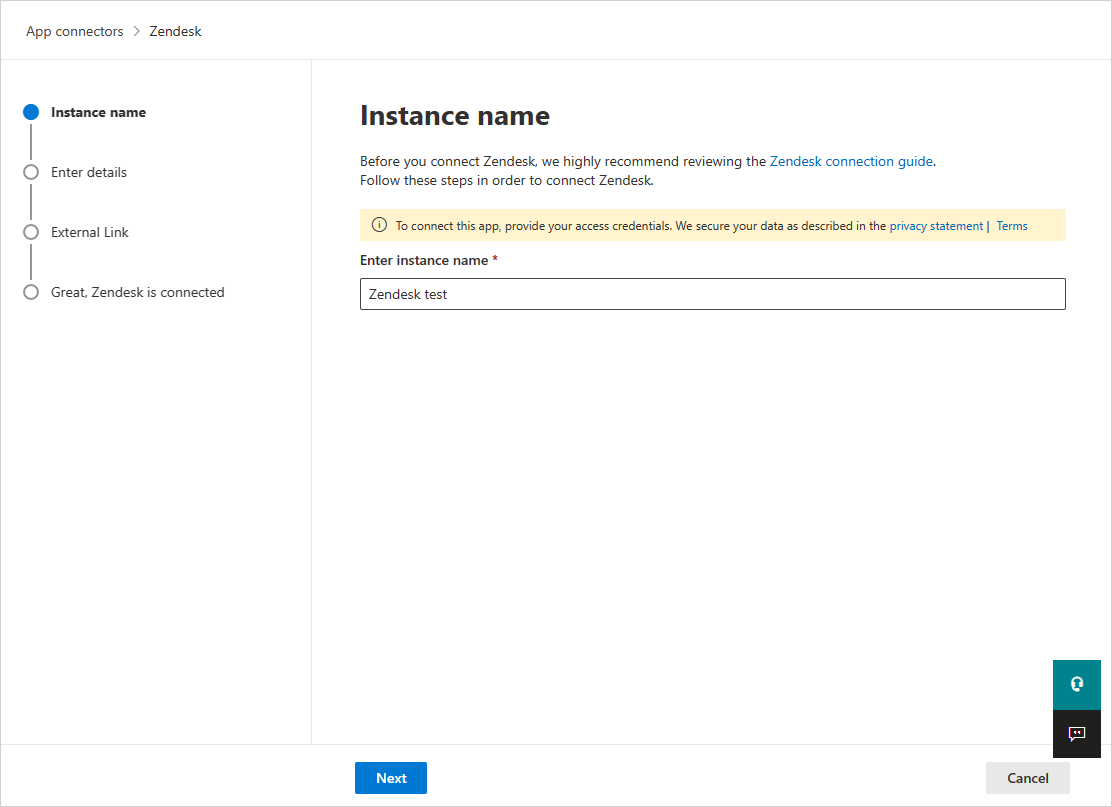

Wählen Sie auf der Seite App-Connectorsdie Option +App verbinden und dann Zendesk aus.

Geben Sie im nächsten Fenster dem Connector einen aussagekräftigen Namen, und wählen Sie Weiter aus.

Geben Sie auf der Seite Details eingeben die folgenden Felder ein, und wählen Sie dann Weiter aus.

- Client-ID: Der eindeutige Bezeichner, den Sie beim Erstellen der OAuth-App im Zendesk-Verwaltungsportal verwendet haben.

- Geheimer Clientschlüssel: Ihr gespeichertes Geheimnis.

-

Clientendpunkt: Zendesk-URL. Es sollte sein

<account_name>.zendesk.com.

Wählen Sie auf der Seite Externer Linkdie Option Zendesk verbinden aus.

Wählen Sie im Microsoft Defender Portal die Option Einstellungen aus. Wählen Sie dann Cloud-Apps aus. Wählen Sie unter Verbundene Appsdie Option App-Connectors aus. Stellen Sie sicher, dass der status des verbundenen App-Connectors Verbunden ist.

Die erste Verbindung kann bis zu vier Stunden dauern, bis alle Benutzer und ihre Aktivitäten in den sieben Tagen vor der Verbindung abgerufen werden.

Nachdem der Status des Connectors als Verbunden markiert wurde, ist der Connector live und funktioniert.

Hinweis

Microsoft empfiehlt die Verwendung eines kurzlebigen Zugriffstokens. Zendesk unterstützt derzeit keine kurzlebigen Token. Wir empfehlen unseren Kunden, das Token alle 6 Monate als bewährte Sicherheitsmethode zu aktualisieren. Um das Zugriffstoken zu aktualisieren, widerrufen Sie das alte Token, indem Sie token widerrufen folgen. Nachdem das alte Token widerrufen wurde, erstellen Sie ein neues Geheimnis, und verbinden Sie den Zendesk-Connector wie oben dokumentiert erneut.

Hinweis

Systemaktivitäten werden mit dem Namen des Zendesk-Kontos angezeigt.

Ratenbegrenzungen

Das Standardratenlimit beträgt 200 Anforderungen pro Minute. Um das Ratenlimit zu erhöhen, öffnen Sie ein Supportticket.

Hinweis

Die maximale Ratenbegrenzung für jedes Abonnement wird hier beschrieben.

Nächste Schritte

Wenn Probleme auftreten, helfen wir Ihnen gerne weiter. Um Unterstützung oder Support für Ihr Produktproblem zu erhalten, öffnen Sie bitte ein Supportticket.