Suchen nach Bedrohungen in App-Aktivitäten

Apps können ein wertvoller Einstiegspunkt für Angreifer sein. Daher empfehlen wir die Überwachung von Anomalien und verdächtigen Verhaltensweisen, die Apps verwenden. Beim Untersuchen einer App-Governancewarnung oder beim Überprüfen des App-Verhaltens in der Umgebung wird es wichtig, schnell Einblick in Details der Aktivitäten zu erhalten, die von solchen verdächtigen Apps ausgeführt werden, und Korrekturmaßnahmen zum Schutz von Ressourcen in Ihrem organization zu ergreifen.

Mithilfe von App-Governance und erweiterten Suchfunktionen erhalten Sie vollständige Einblicke in die Aktivitäten der Apps und der Ressourcen, auf die sie zugegriffen haben.

In diesem Artikel wird beschrieben, wie Sie die App-basierte Bedrohungssuche mithilfe von App-Governance in Microsoft Defender for Cloud Apps vereinfachen können.

Schritt 1: Suchen der App in App Governance

Auf der Seite Defender for Cloud Apps App-Governance werden alle Microsoft Entra ID OAuth-Apps aufgelistet.

Wenn Sie weitere Details zu den Daten erhalten möchten, auf die eine bestimmte App zugreift, suchen Sie in der App-Liste in der App-Governance nach dieser App. Alternativ können Sie die Filter Datennutzung oder Dienste, auf die zugegriffen wurde , verwenden, um Apps anzuzeigen, die auf Daten in einem oder mehreren der unterstützten Microsoft 365-Dienste zugegriffen haben.

Schritt 2: Anzeigen von Daten, auf die apps zugreifen

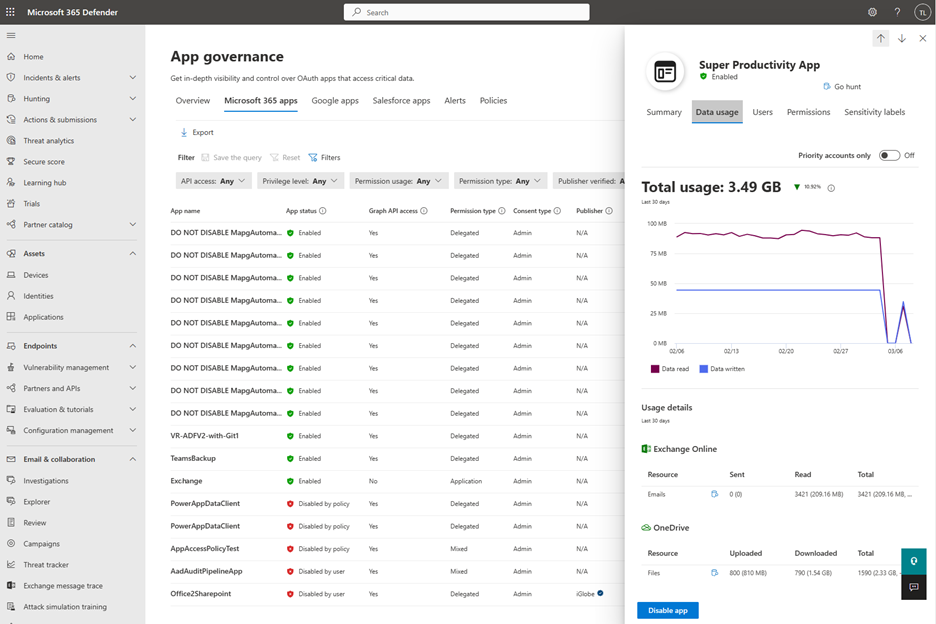

- Nachdem Sie eine App identifiziert haben, wählen Sie die App aus, um den Bereich mit den App-Details zu öffnen.

- Wählen Sie im Bereich mit den App-Details die Registerkarte Datennutzung aus, um Informationen zur Größe und Anzahl der Ressourcen anzuzeigen, auf die die App in den letzten 30 Tagen zugegriffen hat.

Zum Beispiel:

App-Governance bietet datenbasierte Erkenntnisse für Ressourcen wie E-Mails, Dateien sowie Chat- und Kanalnachrichten in Exchange Online, OneDrive, SharePoint und Teams.

Schritt 3: Suchen nach verwandten Aktivitäten und Ressourcen, auf die zugegriffen wird

Sobald Sie einen allgemeinen Überblick über die von der App für Dienste und Ressourcen verwendeten Daten haben, sollten Sie die Details der App-Aktivitäten und der Ressourcen kennen, auf die sie bei der Ausführung dieser Aktivitäten zugegriffen hat.

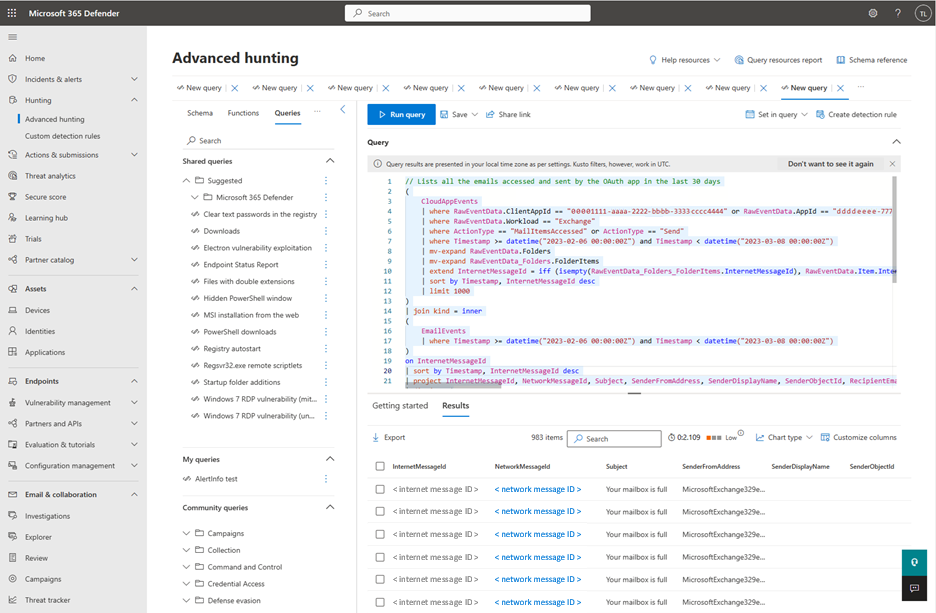

- Wählen Sie das Go-Hunt-Symbol neben jeder Ressource aus, um Details zu den Ressourcen anzuzeigen, auf die die App in den letzten 30 Tagen zugegriffen hat. Eine neue Registerkarte wird geöffnet, auf der Sie zur Seite Erweiterte Suche mit einer vorab aufgefüllten KQL-Abfrage weitergeleitet werden.

- Nachdem die Seite geladen wurde, wählen Sie die Schaltfläche Abfrage ausführen aus, um die KQL-Abfrage auszuführen und die Ergebnisse anzuzeigen.

Nachdem die Abfrage ausgeführt wurde, werden die Abfrageergebnisse in tabellarischer Form angezeigt. Jede Zeile in der Tabelle entspricht einer Aktivität, die von der App ausgeführt wird, um auf den bestimmten Ressourcentyp zuzugreifen. Jede Spalte in der Tabelle bietet umfassenden Kontext über die App selbst, die Ressource, den Benutzer und die Aktivität.

Wenn Sie z. B. neben der Email Ressource das Symbol für die Suche auswählen, können Sie mithilfe der App-Governance die folgenden Informationen für alle E-Mails anzeigen, auf die die App in den letzten 30 Tagen unter Erweiterte Suche zugegriffen hat:

- Details der E-Mail: InternetMessageId, NetworkMessageId, Subject, Absendername und -adresse, Empfängeradresse, AttachmentCount und UrlCount

- App-Details: OAuthApplicationId der App, die zum Senden oder Zugreifen auf die E-Mail verwendet wird

- Benutzerkontext: ObjectId, AccountDisplayName, IPAddress und UserAgent

- App-Aktivitätskontext: OperationType, Zeitstempel der Aktivität, Workload

Zum Beispiel:

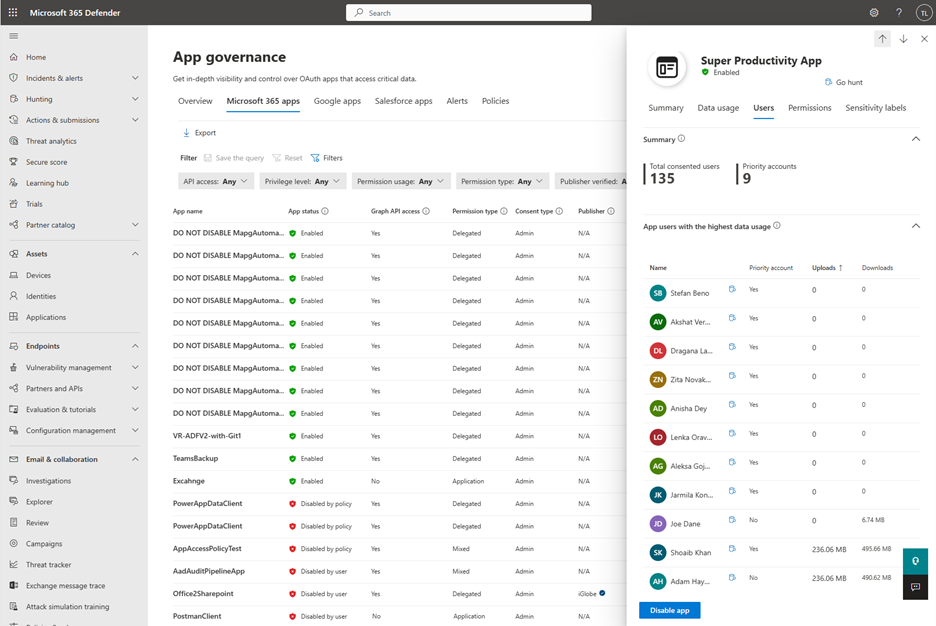

Verwenden Sie in ähnlicher Weise das Go-Hunt-Symbol in App-Governance , um Details zu anderen unterstützten Ressourcen wie Dateien, Chatnachrichten und Kanalnachrichten abzurufen. Verwenden Sie das Go-Hunt-Symbol neben jedem Benutzer auf der Registerkarte Benutzer im Bereich mit den App-Details, um Details zu allen Aktivitäten abzurufen, die von der App im Kontext eines bestimmten Benutzers ausgeführt werden.

Zum Beispiel:

Schritt 4: Anwenden erweiterter Suchfunktionen

Verwenden Sie die Seite Erweiterte Suche , um eine KQL-Abfrage zu ändern oder anzupassen, um Ergebnisse basierend auf Ihren spezifischen Anforderungen abzurufen. Sie können die Abfrage für zukünftige Benutzer speichern oder einen Link für andere Personen in Ihrem organization freigeben oder die Ergebnisse in eine CSV-Datei exportieren.

Weitere Informationen finden Sie unter Proaktives Suchen nach Bedrohungen mit erweiterter Suche in Microsoft Defender XDR.

Bekannte Einschränkungen

Wenn Sie die Seite Erweiterte Suche verwenden, um Daten aus der App-Governance zu untersuchen, stellen Sie möglicherweise Abweichungen in den Daten fest. Diese Abweichungen können auf einen der folgenden Gründe zurückzuführen sein:

App-Governance und erweiterte Suche verarbeiten Daten separat. Alle Probleme, die bei einer der beiden Lösungen während der Verarbeitung auftreten, können zu einer Diskrepanz führen.

Die Verarbeitung von App-Governance-Daten kann mehrere Stunden länger dauern. Aufgrund dieser Verzögerung deckt sie möglicherweise nicht die letzten App-Aktivitäten ab, die in der erweiterten Suche verfügbar sind.

Die bereitgestellten Abfragen für die erweiterte Suche sind so festgelegt, dass nur 1.000 Ergebnisse angezeigt werden. Während Sie eine Abfrage bearbeiten können, um weitere Ergebnisse anzuzeigen, gilt bei der erweiterten Suche weiterhin eine maximale Grenze von 10.000 Ergebnissen. App-Governance weist diesen Grenzwert nicht auf.