Wie Defender for Cloud Apps Ihre Atlassian-Umgebung schützt

Atlassian ist eine Online-Plattform für Zusammenarbeit und Softwareentwicklung (einschließlich Confluence, Jira und Bitbucket). Neben den Vorteilen einer effektiven Zusammenarbeit in der Cloud können die wichtigsten Ressourcen Ihrer organization Bedrohungen ausgesetzt sein. Verfügbar gemachte Ressourcen umfassen Beiträge, Aufgaben und Dateien mit potenziell vertraulichen Informationen, Details zur Zusammenarbeit und Partnerschaft und vieles mehr. Um die Offenlegung dieser Daten zu verhindern, ist eine kontinuierliche Überwachung erforderlich, um zu verhindern, dass böswillige Akteure oder sicherheitsunabhängige Insider vertrauliche Informationen exfiltrieren.

Wenn Sie Atlassian mit Defender for Cloud Apps verbinden, erhalten Sie bessere Einblicke in die Aktivitäten Ihrer Benutzer und bieten bedrohungserkennung für anomales Verhalten. Der Connector deckt alle Benutzer in Ihrem organization ab, die die Atlassian-Plattform verwenden, und zeigt Aktivitäten von Confluence, Jira und bestimmten Bitbucket-Aktivitäten an.

Zu den wichtigsten Bedrohungen gehören:

Kompromittierte Konten und Insider-Bedrohungen

Unzureichendes Sicherheitsbewusstsein

Nicht verwaltetes Bring Your Own Device (BYOD)

Steuern von Atlassian mit Richtlinien

| Typ | Name |

|---|---|

| Integrierte Richtlinie zur Anomalieerkennung |

Aktivität von anonymen IP-Adressen Aktivität aus seltenen Ländern Aktivität von verdächtigen IP-Adressen Unmöglicher Ortswechsel Mehrere fehlgeschlagene Anmeldeversuche Ungewöhnliche administrative Aktivitäten Ungewöhnliche Aktivitäten im Identitätswechsel |

| Aktivitätsrichtlinie | Erstellt eine angepasste Richtlinie durch die Atlassian-Aktivitäten. |

Weitere Informationen zum Erstellen von Richtlinien finden Sie unter Erstellen einer Richtlinie.

Automatisieren von Governancekontrollen

Zusätzlich zur Überwachung auf potenzielle Bedrohungen können Sie die folgenden Atlassian-Governanceaktionen anwenden und automatisieren, um erkannte Bedrohungen zu beheben:

| Typ | Aktion |

|---|---|

| Benutzergovernance | Benutzer bei Warnung benachrichtigen (über Microsoft Entra ID) Benutzer muss sich erneut anmelden (über Microsoft Entra ID) Benutzer anhalten (über Microsoft Entra ID) |

Weitere Informationen zum Beheben von Bedrohungen durch Apps finden Sie unter Steuern verbundener Apps.

Schützen von Atlassian in Echtzeit

Überprüfen Sie unsere bewährten Methoden zum Schützen und Zusammenarbeiten mit externen Benutzern sowie zum Blockieren und Schützen des Downloads vertraulicher Daten auf nicht verwaltete oder riskante Geräte.

SaaS-Sicherheitsstatusverwaltung

Verbinden Sie Atlassian , um Empfehlungen zum Sicherheitsstatus für Atlassian in der Microsoft-Sicherheitsbewertung zu erhalten. So zeigen Sie Sicherheitsempfehlungen für Atlassian in der Microsoft-Sicherheitsbewertung an:

- Aktualisieren Sie Ihre Richtlinien, indem Sie jede Richtlinie im Atlassian-Portal öffnen und speichern.

- Wählen Sie unter Microsoft-Sicherheitsbewertung die Option Empfohlene Aktionen aus, und filtern Sie nach Product = Atlassian.

Zu den Empfehlungen für Atlassian gehören beispielsweise:

- Aktivieren der mehrstufigen Authentifizierung

- Aktivieren des Sitzungstimeouts für Webbenutzer

- Verbessern der Kennwortanforderungen

- Sicherheit der mobilen Atlassian-App

- Schutz von App-Daten

Weitere Informationen finden Sie unter:

Verbinden von Atlassian mit Microsoft Defender for Cloud Apps

Dieser Abschnitt enthält Anweisungen zum Herstellen einer Verbindung Microsoft Defender for Cloud Apps mit Ihren vorhandenen Atlassian-Produkten mithilfe der App Connector-APIs. Mit dieser Verbindung erhalten Sie Einblick in die Atlassian-Verwendung Ihrer organization und kontrolle.

Hinweis

Der Connector deckt alle Benutzer in Ihrem organization ab, die die Atlassian-Plattform verwenden, und zeigt Aktivitäten von Confluence, Jira und bestimmten Bitbucket-Aktivitäten an. Weitere Informationen zu Atlassian-Aktivitäten finden Sie unter Atlassian-Überwachungsprotokollaktivitäten.

Voraussetzungen

- Der Atlassian Access-Plan ist erforderlich.

- Sie müssen als Organisationsadministrator bei Atlassian angemeldet sein.

Konfigurieren von Atlassian

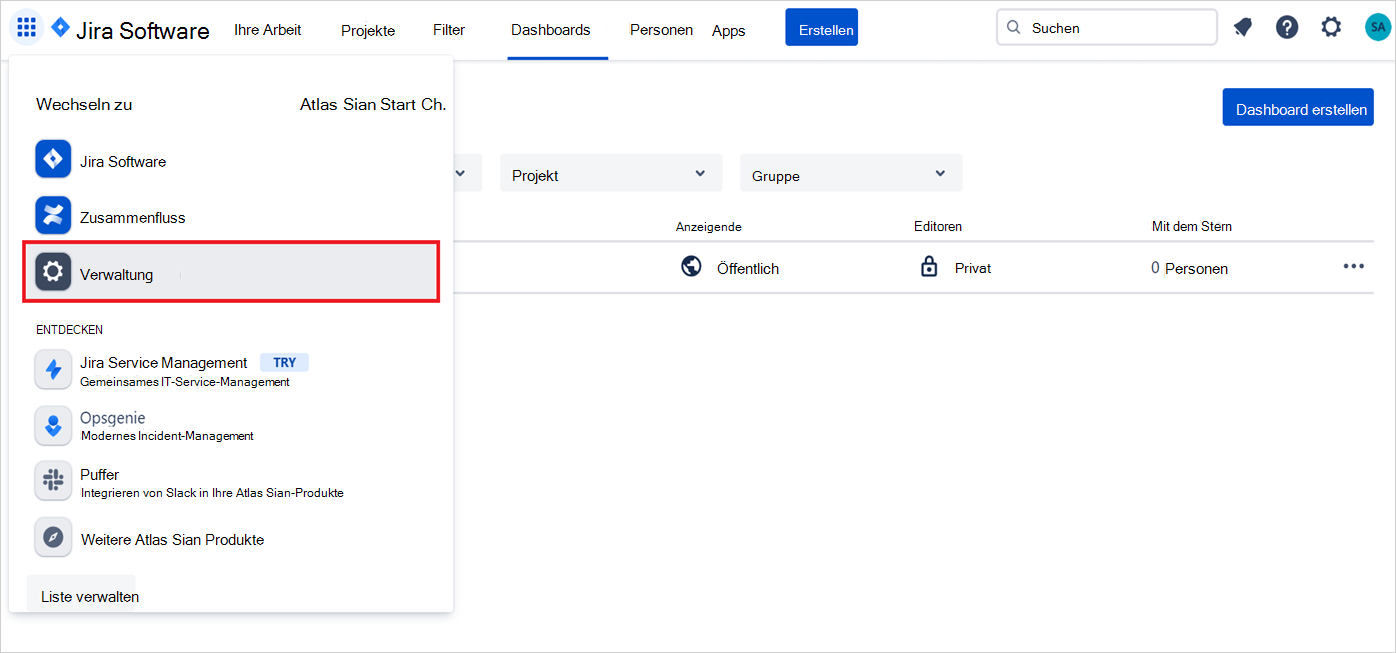

Melden Sie sich beim Atlassian Admin-Portal mit einem Administratorkonto an.

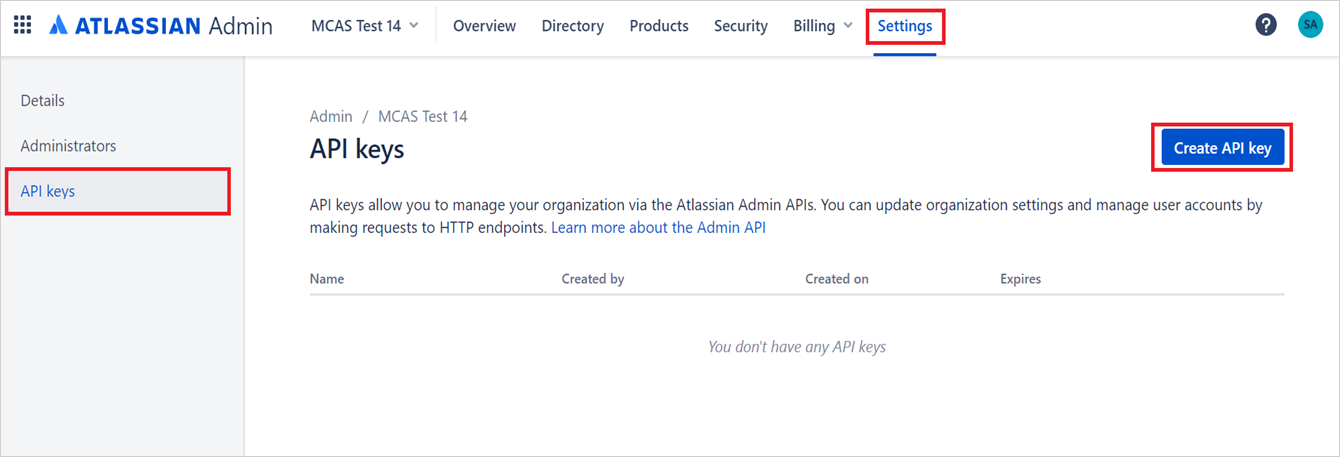

Wechseln Sie zu Einstellungen –> API-Schlüssel und dann ZU API-Schlüssel erstellen. (Die Atlassian-Dokumentation zum Erstellen von API-Schlüsseln finden Sie auch hier.

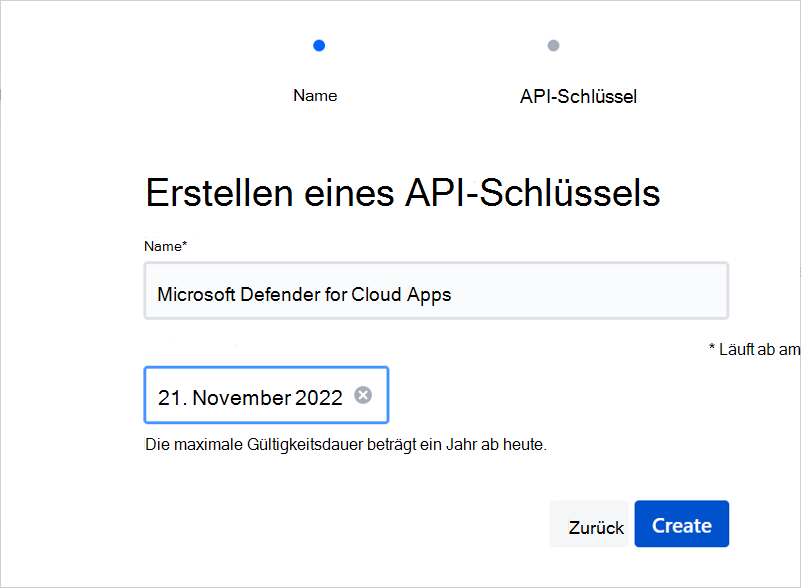

Weisen Sie dem API-Schlüssel die folgenden Werte zu:

Name: Sie können einen beliebigen Namen geben. Der empfohlene Name ist Microsoft Defender for Cloud Apps, damit Sie diese Integration berücksichtigen können.

Läuft ab: Legen Sie das Ablaufdatum auf ein Jahr ab dem Erstellungsdatum fest (dies ist die maximale Atlassian-Zeit für das Ablaufdatum).

Hinweis

Gemäß den Atlassian-API-Anforderungen müssen Sie jedes Jahr einen API-Schlüssel für diese Integration erstellen.

Nachdem Sie Erstellen ausgewählt haben, kopieren Sie die Organisations-ID und den API-Schlüssel. Sie benötigen ihn später noch.

Hinweis

Überprüfen Ihrer Domäne: Um Ihre Atlassian-Benutzer und deren Aktivitäten in Defender for Cloud Apps anzuzeigen, müssen Sie Ihre Domäne überprüfen. In Atlassian werden Domänen verwendet, um zu bestimmen, welche Benutzerkonten von Ihrem organization verwaltet werden können. Benutzer und ihre Aktivitäten werden nicht angezeigt, wenn ihre Domänen in der Atlassian-Konfiguration nicht überprüft werden. Informationen zum Überprüfen von Domänen in Atlassian finden Sie unter Überprüfen einer Domäne zum Verwalten von Konten.

Konfigurieren von Defender for Cloud Apps

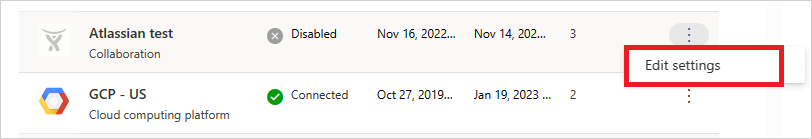

Wählen Sie im Microsoft Defender Portal die Option Einstellungen aus. Wählen Sie dann Cloud-Apps aus. Wählen Sie unter Verbundene Appsdie Option App-Connectors aus.

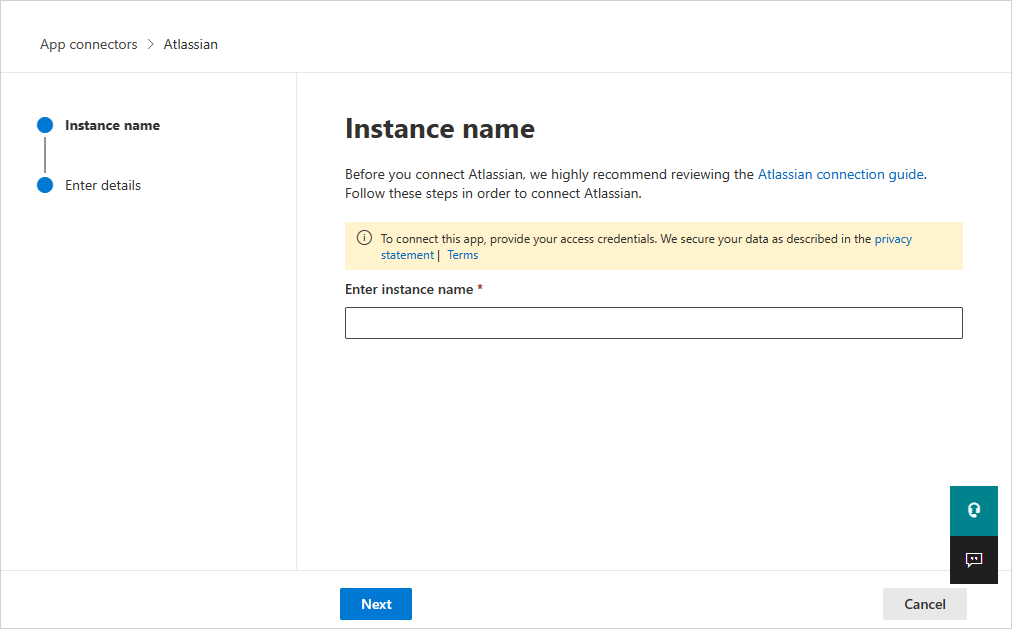

Wählen Sie auf der Seite App-Connectorsdie Option +App verbinden und dann Atlassian aus.

Geben Sie im nächsten Fenster dem instance einen aussagekräftigen Namen, und wählen Sie Weiter aus.

Geben Sie auf der nächsten Seite die Organisations-ID und den API-Schlüssel ein, die Sie zuvor gespeichert haben.

Hinweis

- Die erste Verbindung kann bis zu vier Stunden dauern, bis alle Benutzer und ihre Aktivitäten abgerufen werden.

- Die Aktivitäten, die angezeigt werden, sind die Aktivitäten, die ab dem Zeitpunkt generiert wurden, an dem der Connector verbunden ist.

- Aktivitäten aus dem Überwachungsprotokoll "Atlassian Access" werden von Defender für Cloud-Apps abgerufen. Andere Aktivitäten werden derzeit nicht abgerufen. Weitere Informationen finden Sie unter Produktüberwachungsprotokolle.

- Nachdem der Status des Connectors als Verbunden markiert wurde, ist der Connector live und funktioniert.

Widerrufen und Erneuern von API-Schlüsseln

Microsoft empfiehlt die Verwendung von kurzlebigen Schlüsseln oder Token zum Verbinden von Apps als bewährte Sicherheitsmethode.

Es wird empfohlen, den Atlassian-API-Schlüssel alle sechs Monate als bewährte Methode zu aktualisieren. Um den Schlüssel zu aktualisieren, widerrufen Sie den vorhandenen API-Schlüssel, und generieren Sie einen neuen Schlüssel.

Navigieren Sie zum Widerrufen des API-Schlüssels zu admin.atlassian.com>Einstellungen>API-Schlüssel, bestimmen Sie den api-Schlüssel, der für die Integration verwendet wird, und wählen Sie Widerrufen aus.

Erstellen Sie einen API-Schlüssel im Atlassian-Verwaltungsportal mit den oben beschriebenen Schritten neu.

Navigieren Sie anschließend im Microsoft Defender Portal zur Seite App-Connectors, und bearbeiten Sie den Connector:

Geben Sie den neu generierten neuen API-Schlüssel ein, und wählen Sie Atlassian verbinden aus.

Wählen Sie im Microsoft Defender Portal die Option Einstellungen aus. Wählen Sie dann Cloud-Apps aus. Wählen Sie unter Verbundene Appsdie Option App-Connectors aus. Stellen Sie sicher, dass der status des verbundenen App-Connectors Verbunden ist.

Hinweis

Standardmäßig ist der API-Schlüssel 1 Jahr gültig und läuft automatisch nach einem Jahr ab.

Verwandte Inhalte

Sichern der Zusammenarbeit mit externen Benutzern durch Erzwingen von Sitzungskontrollen in Echtzeit

Erkennen von Cloudbedrohungen, kompromittierten Konten und böswilligen Insidern

Verwenden des Überwachungspfads von Aktivitäten für forensische Untersuchungen

Ratenlimits und -einschränkungen

Die Ratengrenzwerte umfassen 1.000 Anforderungen pro Minute (pro API-Schlüssel/Connector instance).

Weitere Informationen zur Atlassian-API-Einschränkung finden Sie unter Atlassian-Administrator-REST-APIs.

Zu den Einschränkungen gehören:

Aktivitäten werden nur für Benutzer mit einer überprüften Domäne in Defender for Cloud Apps angezeigt.

Der API-Schlüssel hat einen maximalen Ablaufzeitraum von einem Jahr. Nach einem Jahr müssen Sie einen weiteren API-Schlüssel aus dem Atlassian Admin-Portal erstellen und ihn durch den alten API-Schlüssel in der Defender for Cloud Apps-Konsole ersetzen.

Sie können in Defender for Cloud Apps nicht sehen, ob ein Benutzer ein Administrator ist oder nicht.

Systemaktivitäten werden mit dem Kontonamen des internen Atlassian-Systems angezeigt.

Nächste Schritte

Wenn Probleme auftreten, helfen wir Ihnen gerne weiter. Um Unterstützung oder Support für Ihr Produktproblem zu erhalten, öffnen Sie bitte ein Supportticket.