Nyt arkiv til Microsoft Defender for Identity

Denne artikel indeholder en liste over Microsoft Defender for Identity produktbemærkninger til versioner og funktioner, der blev udgivet for mere end 6 måneder siden.

Du kan få oplysninger om de nyeste versioner og funktioner under Nyheder i Microsoft Defender for Identity.

Bemærk!

Fra og med den 15. juni 2022 understøtter Microsoft ikke længere Defender for Identity-sensoren på enheder, der kører Windows Server 2008 R2. Vi anbefaler, at du identificerer eventuelle resterende domænecontrollere eller AD FS-servere, der stadig kører Windows Server 2008 R2, som et operativsystem og planlægger at opdatere dem til et understøttet operativsystem.

I de to måneder efter den 15. juni 2022 vil sensoren fortsat fungere. Efter denne tomåneders periode, der starter den 15. august 2022, fungerer sensoren ikke længere på Windows Server R2-platforme fra 2008. Du kan finde flere oplysninger på: https://aka.ms/mdi/2008r2

Juli 2023

Defender for Identity Release 2.209

Denne version indeholder forbedringer og fejlrettelser for cloudtjenester og Defender for Identity-sensoren.

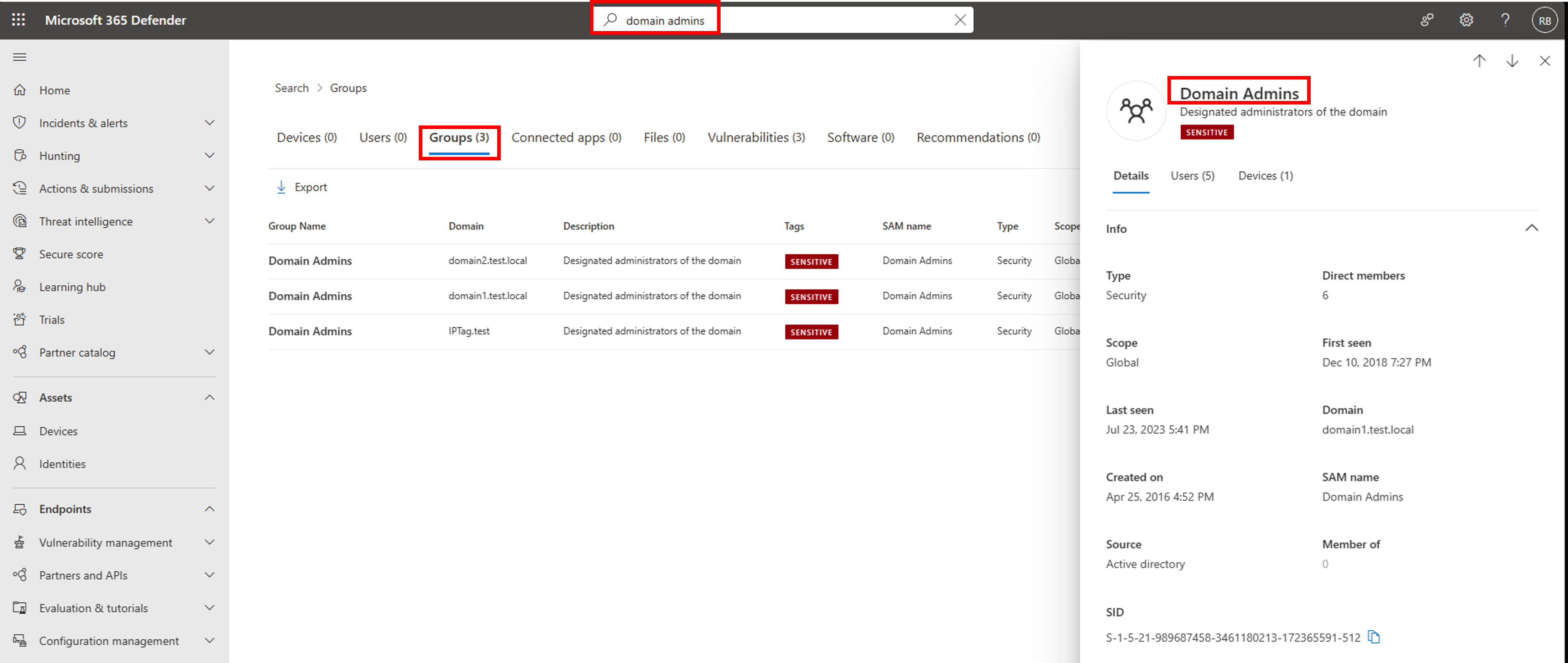

Søg efter Active Directory-grupper i Microsoft Defender XDR (eksempelvisning)

Microsoft Defender XDR global søgning understøtter nu søgning efter Active Directory-gruppenavn. Alle fundne grupper vises i resultaterne på en separat Grupper fane. Vælg en Active Directory-gruppe i søgeresultaterne for at få vist flere oplysninger, herunder:

- Type

- Omfanget

- Domæne

- SAM-navn

- SID

- Oprettelsestidspunkt for gruppe

- Første gang, en aktivitet udført af gruppen blev observeret

- Grupper, der indeholder den markerede gruppe

- En liste over alle gruppemedlemmer

Det kan f.eks. være:

Du kan få flere oplysninger under Microsoft Defender for Identity i Microsoft Defender XDR.

Nye rapporter om sikkerhedsholdning

Defender for Identity's vurderinger af identitetssikkerhedsholdninger registrerer og anbefaler proaktivt handlinger på tværs af dine Active Directory i det lokale miljø konfigurationer.

Følgende nye vurderinger af sikkerhedsholdning er nu tilgængelige i Microsoft Secure Score:

- Fjern adgangsrettigheder for mistænkelige konti med tilladelsen Administration SDHolder

- Fjern konti, der ikke er administrator, med DCSync-tilladelser

- Fjern lokale administratorer på identitetsaktiver

- Start din defender for identity-installation

Du kan få flere oplysninger under vurderinger af Microsoft Defender for Identity sikkerhedsholdning.

Automatisk omdirigering for den klassiske Defender for Identity-portal

Den Microsoft Defender for Identity portaloplevelse og -funktionalitet konvergeres til Microsofts XDR-platform (extended detection and response), Microsoft Defender XDR. Fra den 6. juli 2023 omdirigeres kunder, der bruger den klassiske Defender for Identity-portal, automatisk til Microsoft Defender XDR uden mulighed for at vende tilbage til den klassiske portal.

Du kan få flere oplysninger i vores blogindlæg og Microsoft Defender for Identity i Microsoft Defender XDR.

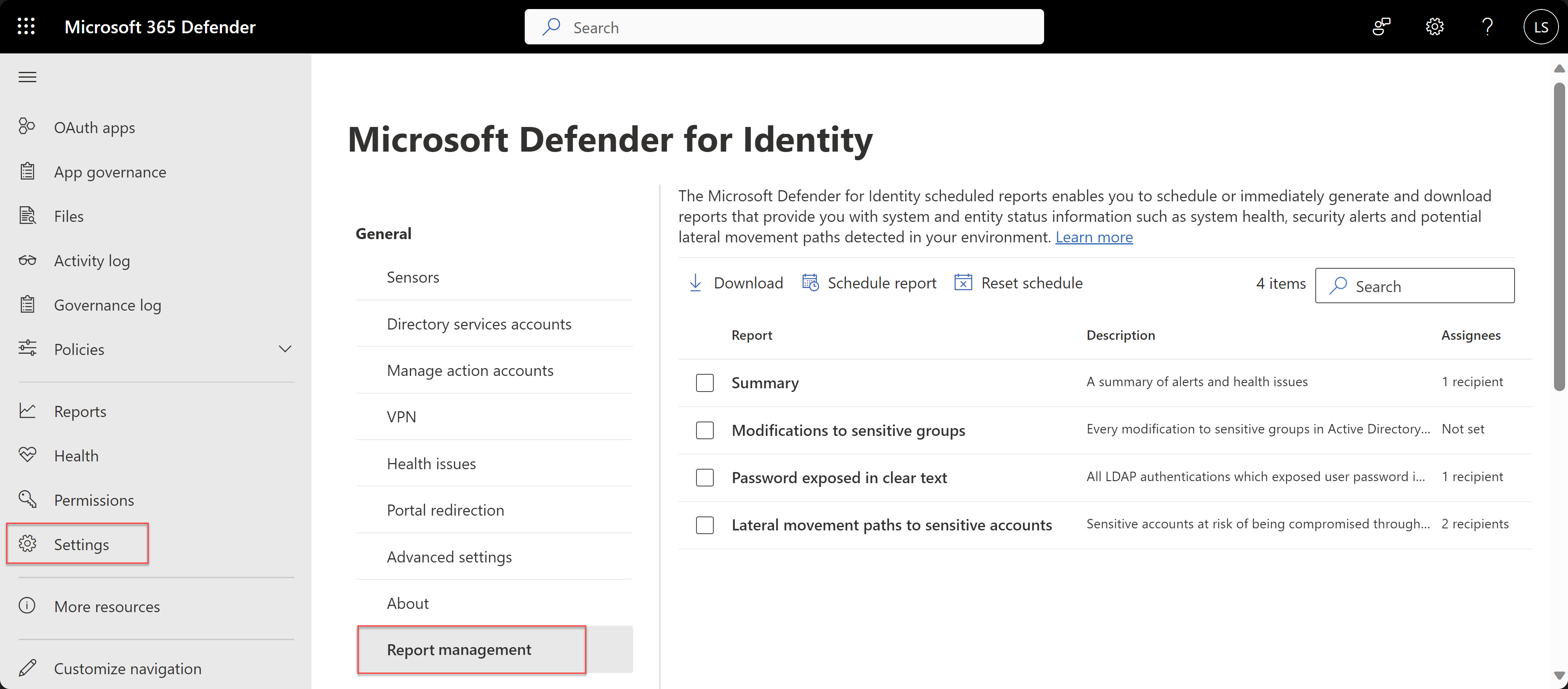

Downloads og planlægning af Defender for Identity-rapporter i Microsoft Defender XDR (prøveversion)

Nu kan du downloade og planlægge periodiske Defender for Identity-rapporter fra Microsoft Defender portalen og oprette paritet i rapportfunktioner med den ældre klassiske Defender for Identity-portal.

Download og planlæg rapporter i Microsoft Defender XDR fra siden Indstillinger > Identiteter > Rapportadministration. Det kan f.eks. være:

Du kan få flere oplysninger under Microsoft Defender for Identity rapporter i Microsoft Defender XDR.

Defender for Identity release 2.208

- Denne version indeholder forbedringer og fejlrettelser for cloudtjenester og Defender for Identity-sensoren.

Defender for Identity release 2.207

Denne version leverer den nye AccessKeyFile-installationsparameter . Brug parameteren AccessKeyFile under en uovervåget installation af en Defender for Identity-sensor til at angive adgangsnøglen til arbejdsområdet fra en angivet tekststi. Du kan få flere oplysninger under Installér Microsoft Defender for Identity-sensoren.

Denne version indeholder forbedringer og fejlrettelser for cloudtjenester og Defender for Identity-sensoren.

Juni 2023

Defender for Identity release 2.206

- Denne version indeholder forbedringer og fejlrettelser for cloudtjenester og Defender for Identity-sensoren.

Avanceret jagt med en udvidet IdentityInfo-tabel

- For lejere, hvor Defender for Identity er udrullet, indeholder den avancerede jagttabel Microsoft 365 IdentityInfo nu flere attributter pr. identitet og identiteter, der er registreret af Defender for Identity-sensoren fra dit lokale miljø.

Du kan finde flere oplysninger i dokumentationen til Microsoft Defender XDR avanceret jagt.

Defender for Identity release 2.205

- Denne version indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Maj 2023

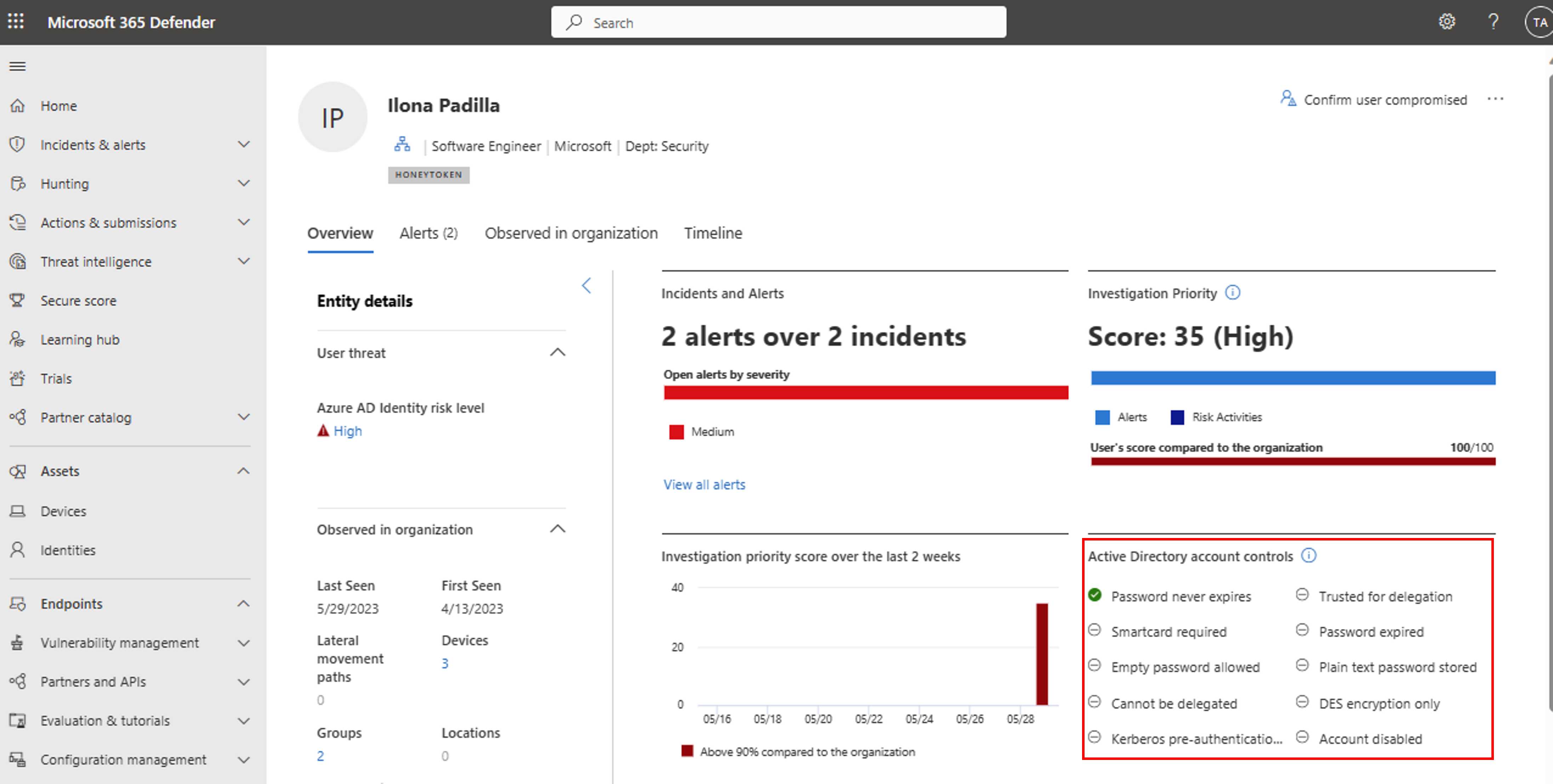

Forbedret fremhævninger af Active Directory-kontokontrol

Siden med brugeroplysninger om Microsoft Defender XDR-identitet> indeholder nu nye Active Directory-kontokontroldata.

Under fanen Oversigt over brugeroplysninger har vi tilføjet det nye active directory-kontokontrolkort for at fremhæve vigtige sikkerhedsindstillinger og Active Directory-kontrolelementer. Brug f.eks. dette kort til at få mere at vide om, hvorvidt en bestemt bruger kan tilsidesætte adgangskodekrav eller har en adgangskode, der aldrig udløber.

Det kan f.eks. være:

Du kan få flere oplysninger i dokumentationen til attributten User-Account-Control .

Defender for Identity release 2.204

Udgivet den 29. maj 2023

Ny tilstandsadvarsel for fejl i dataindtagelse ved integration af VPN (radius). Du kan få flere oplysninger under Microsoft Defender for Identity vigtige beskeder om sensortilstand.

Denne version indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Defender for Identity release 2.203

Udgivet den 15. maj 2023

Ny tilstandsbesked til bekræftelse af, at ADFS Container Auditing er konfigureret korrekt. Du kan få flere oplysninger under Microsoft Defender for Identity vigtige beskeder om sensortilstand.

Siden Microsoft Defender 365 Identity indeholder opdateringer af brugergrænsefladen for oplevelsen med tværgående bevægelsesstier. Der blev ikke ændret nogen funktioner. Du kan få flere oplysninger under Forstå og undersøge LSP'er (Lateral Movement Paths) med Microsoft Defender for Identity.

Denne version indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Forbedringer af identitetstidslinjen

Fanen Tidslinje for identitet indeholder nu nye og forbedrede funktioner! Med den opdaterede tidslinje kan du nu filtrere efter aktivitetstype, protokol og placering ud over de oprindelige filtre. Du kan også eksportere tidslinjen til en CSV-fil og finde yderligere oplysninger om aktiviteter, der er knyttet til MITRE ATT&CK-teknikker. Du kan få flere oplysninger under Undersøg brugere i Microsoft Defender XDR.

Indstilling af beskeder i Microsoft Defender XDR

Beskedjustering, der nu er tilgængelig i Microsoft Defender XDR, giver dig mulighed for at justere dine beskeder og optimere dem. Justering af beskeder reducerer falske positiver, giver dine SOC-teams mulighed for at fokusere på vigtige beskeder og forbedrer dækningen af trusselsregistrering på tværs af dit system.

I Microsoft Defender XDR skal du oprette regelbetingelser baseret på bevistyper og derefter anvende din regel på en hvilken som helst regeltype, der stemmer overens med dine betingelser. Du kan få flere oplysninger under Juster en besked.

April 2023

Defender for Identity release 2.202

Udgivet den 23. april 2023

- Ny tilstandsbesked til bekræftelse af, at Directory Services Configuration Container Auditing er konfigureret korrekt, som beskrevet på siden med tilstandsbeskeder.

- Nye arbejdsområder for AD-lejere, der er knyttet til New Zealand, oprettes i området Det østlige Australien. Du kan se den mest aktuelle liste over regional installation under Defender for Identity-komponenter.

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Marts 2023

Defender for Identity Release 2.201

Udgivet den 27. marts 2023

Vi er ved at deaktivere SAM-R honeytoken-beskeden. Selvom disse typer konti aldrig skal tilgås eller forespørges, kan visse ældre systemer bruge disse konti som en del af deres regelmæssige handlinger. Hvis denne funktionalitet er nødvendig for dig, kan du altid oprette en avanceret jagtforespørgsel og bruge den som en brugerdefineret registrering. Vi gennemgår også LDAP-honningtokenbeskeden i løbet af de kommende uger, men fungerer stadig lige nu.

Vi har løst problemer med registreringslogikken i tilstandsbeskeden for Directory Services Object Auditing for ikke-engelske operativsystemer og i Windows 2012 med Directory Services-skemaer, der er ældre end version 87.

Vi har fjernet forudsætningerne for at konfigurere en Directory Services-konto, så sensorerne kan starte. Du kan få flere oplysninger under anbefalinger til Microsoft Defender for Identity Directory Service-konto.

Vi kræver ikke længere logføring af 1644-hændelser. Hvis du har aktiveret denne indstilling i registreringsdatabasen, kan du fjerne den. Du kan få flere oplysninger under Hændelses-id 1644.

Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Defender for Identity Release 2.200

Udgivet den 16. marts 2023

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Defender for Identity Release 2.199

Udgivet 5. marts 2023

Nogle undtagelser for Honeytoken blev forespurgt via SAM-R-beskeden , som ikke fungerede korrekt. I disse tilfælde blev beskeder udløst, selv for udeladte enheder. Denne fejl er nu rettet.

Opdateret NTLM-protokolnavn for tabellerne Identity Advanced Hunting: Det gamle protokolnavn

Ntlmer nu angivet som det nye protokolnavnNTLMi tabeller med avanceret jagtidentitet: IdentityLogonEvents, IdentityQueryEvents, IdentityDirectoryEvents. Hvis du i øjeblikket brugerNtlmprotokollen i formatet forskel på store og små bogstaver fra tabellerne med identitetshændelser, skal du ændre den tilNTLM.Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Februar 2023

Defender for Identity Release 2.198

Udgivet 15. februar 2023

Id-tidslinjen er nu tilgængelig som en del af den nye identitetsside i Microsoft Defender XDR: Den opdaterede brugerside i Microsoft Defender XDR har nu et nyt udseende med en udvidet visning af relaterede aktiver og en ny dedikeret tidslinjefane. Tidslinjen repræsenterer aktiviteter og beskeder fra de seneste 30 dage, og den samler brugerens identitetsposter på tværs af alle tilgængelige arbejdsbelastninger (Defender for Identity/Defender for Cloud Apps/Defender for Endpoint). Ved hjælp af tidslinjen kan du nemt fokusere på aktiviteter, som brugeren udførte (eller blev udført på dem) inden for bestemte tidsrammer. Du kan få flere oplysninger under Undersøg brugere i Microsoft Defender XDR

Yderligere forbedringer af honningtokenbeskeder: I version 2.191 introducerede vi flere nye scenarier for honeytokenaktivitetsadvarslen.

Baseret på kundefeedback har vi besluttet at opdele honeytokenaktivitetsbeskeden i fem separate beskeder:

- Honeytoken-brugeren blev forespurgt via SAM-R.

- Honeytoken-brugeren blev forespurgt via LDAP.

- Godkendelsesaktivitet for honeytokenbruger

- Honeytokenbrugeren havde ændret attributter.

- Medlemskabet af honeytokengruppen blev ændret.

Derudover har vi tilføjet undtagelser for disse beskeder, hvilket giver en tilpasset oplevelse for dit miljø.

Vi ser frem til at høre din feedback, så vi kan fortsætte med at forbedre os.

Ny sikkerhedsadvarsel – Mistænkelig brug af certifikat via Kerberos-protokollen (PKINIT).: Mange af teknikkerne til misbrug af AD CS (Active Directory Certificate Services) involverer brugen af et certifikat i en fase af angrebet. Microsoft Defender for Identity giver nu brugerne besked, når de registrerer en sådan mistænkelig brug af certifikater. Denne tilgang til adfærdsovervågning giver omfattende beskyttelse mod AD CS-angreb og udløser en besked, når der forsøges at godkende et mistænkeligt certifikat mod en domænecontroller, hvor der er installeret en Defender for Identity-sensor. Du kan finde flere oplysninger under Microsoft Defender for Identity registrerer nu mistænkelig brug af certifikat.

Automatisk afbrydelse af angreb: Defender for Identity arbejder nu sammen med Microsoft Defender XDR om at tilbyde automatiseret afbrydelse af angreb. Denne integration betyder, at vi for signaler, der kommer fra Microsoft Defender XDR, kan udløse handlingen Deaktiver bruger. Disse handlinger udløses af XDR-signaler med høj pålidelighed kombineret med indsigt fra den fortsatte undersøgelse af tusindvis af hændelser foretaget af Microsofts forskningsteams. Handlingen afbryder den kompromitterede brugerkonto i Active Directory og synkroniserer disse oplysninger for at Microsoft Entra ID. Du kan få flere oplysninger om automatisk afbrydelse af angreb ved at læse blogindlægget af Microsoft Defender XDR.

Du kan også udelade bestemte brugere fra de automatiserede svarhandlinger. Du kan få flere oplysninger under Konfigurer Defender for Identity Automated Response Exclusions.

Fjern læringsperiode: De beskeder, der genereres af Defender for Identity, er baseret på forskellige faktorer, f.eks. profilering, deterministisk registrering, maskinel indlæring og adfærdsalgoritmer, som den har lært om dit netværk. Den fulde læringsproces for Defender for Identity kan tage op til 30 dage pr. domænecontroller. Der kan dog være tilfælde, hvor du gerne vil modtage beskeder, selv før hele læringsprocessen er fuldført. Når du f.eks. installerer en ny sensor på en domænecontroller, eller når du evaluerer produktet, kan det være en god idé at få besked med det samme. I sådanne tilfælde kan du slå læringsperioden for de berørte beskeder fra ved at aktivere funktionen Fjern læringsperiode . Du kan få flere oplysninger under Avancerede indstillinger.

Ny måde at sende beskeder til M365D på: For et år siden annoncerede vi, at alle Microsoft Defender for Identity oplevelser er tilgængelige på Microsoft Defender portalen. Vores primære beskedpipeline skifter nu gradvist fra Defender for Identity-Defender for Cloud Apps >> Microsoft Defender XDR til Defender for Identity-Microsoft Defender XDR>. Denne integration betyder, at statusopdateringer i Defender for Cloud Apps ikke afspejles i Microsoft Defender XDR og omvendt. Denne ændring bør reducere den tid, det tager for beskeder at blive vist på Microsoft Defender portalen. Som en del af denne migrering vil alle Defender for Identity-politikker ikke længere være tilgængelige på Defender for Cloud Apps-portalen fra den 5. marts. Som altid anbefaler vi, at du bruger Microsoft Defender-portalen til alle Defender for Identity-oplevelser.

Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Januar 2023

Defender for Identity Release 2.197

Udgivet den 22. januar 2023

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Defender for Identity Release 2.196

Udgivet den 10. januar 2023

Ny tilstandsbesked til bekræftelse af, at Directory Services Object Auditing er konfigureret korrekt, som beskrevet på siden med tilstandsbeskeder.

Ny tilstandsbesked til bekræftelse af, at sensorens strømindstillinger er konfigureret til optimal ydeevne, som beskrevet på siden med tilstandsbeskeder.

Vi har føjet MITRE ATT-&CK-oplysninger til tabellerne IdentityLogonEvents, IdentityDirectoryEvents og IdentityQueryEvents i Microsoft Defender XDR Advanced Hunting. I kolonnen AdditionalFields kan du finde oplysninger om angrebsteknikker og den taktik (kategori), der er knyttet til nogle af vores logiske aktiviteter.

Da alle overordnede Microsoft Defender for Identity funktioner nu er tilgængelige på Microsoft Defender portalen, aktiveres indstillingen for omdirigering af portalen automatisk for hver lejer fra den 31. januar 2023. Du kan få flere oplysninger under Omdirigering af konti fra Microsoft Defender for Identity til Microsoft Defender XDR.

December 2022

Defender for Identity Release 2.195

Udgivet 7. december 2022

Defender for Identity-datacentre er nu også udrullet i området Det østlige Australien. Du kan se den mest aktuelle liste over regional installation under Defender for Identity-komponenter.

Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

November 2022

Defender for Identity Release 2.194

Udgivet den 10. november 2022

Ny tilstandsbesked til bekræftelse af, at Directory Services Advanced Auditing er konfigureret korrekt, som beskrevet på siden med tilstandsbeskeder.

Nogle af de ændringer, der blev introduceret i Defender for Identity Version 2.191 vedrørende honeytokenbeskeder, blev ikke aktiveret korrekt. Disse problemer er blevet løst nu.

Fra slutningen af november understøttes manuel integration med Microsoft Defender for Endpoint ikke længere. Vi anbefaler dog på det kraftigste, at du bruger Microsoft Defender-portalen (https://security.microsoft.com), som integrationen er indbygget i.

Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Oktober 2022

Defender for Identity Release 2.193

Udgivet 30. oktober 2022

Ny sikkerhedsadvarsel: AD FS-godkendelse (Abnormal Active Directory Federation Services) ved hjælp af et mistænkeligt certifikat

Denne nye teknik er knyttet til den berygtede NOBELIUM skuespiller og blev kaldt "MagicWeb" - det giver en modstander til at implantere en bagdør på kompromitteret AD FS servere, som vil muliggøre repræsentation som ethvert domæne bruger og dermed adgang til eksterne ressourcer. Du kan få mere at vide om dette angreb ved at læse dette blogindlæg.Defender for Identity kan nu bruge LocalSystem-kontoen på domænecontrolleren til at udføre afhjælpningshandlinger (aktivere/deaktivere bruger, gennemtvinge adgangskode til brugernulstilling) ud over den gMSA-indstilling, der var tilgængelig før. Dette gør det muligt at understøtte afhjælpningshandlinger helt fra kassen. Du kan få flere oplysninger under Microsoft Defender for Identity handlingskonti.

Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Defender for Identity Release 2.192

Udgivet 23. oktober 2022

Ny tilstandsbesked til bekræftelse af, at NTLM Auditing er aktiveret, som beskrevet på siden med tilstandsbeskeder.

Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

September 2022

Defender for Identity Release 2.191

Udgivet 19. september 2022

-

Flere aktiviteter, der udløser honningtokenbeskeder

Microsoft Defender for Identity giver mulighed for at definere honningtokenkonti, der bruges som fælder for ondsindede aktører. Enhver godkendelse, der er knyttet til disse honeytoken-konti (normalt i dvale), udløser en honeytokenaktivitet (eksternt id 2014) besked. Ny til denne version udløser alle LDAP- eller SAMR-forespørgsler mod disse honeytoken-konti en besked. Hvis hændelse 5136 overvåges, udløses der desuden en besked, når en af attributterne for honeytokenet blev ændret, eller hvis gruppemedlemskabet for honningtokenet blev ændret.

Du kan få flere oplysninger under Konfigurer Windows-hændelsessamling.

Defender for Identity Release 2.190

Udgivet den 11. september 2022

Opdateret vurdering: Usikre domænekonfigurationer

Den usikre vurdering af domænekonfigurationen, der er tilgængelig via Microsoft Secure Score, vurderer nu konfigurationen af LDAP-signeringspolitikken for LDAP og beskeder, hvis den finder en usikker konfiguration. Du kan få flere oplysninger under Sikkerhedsvurdering: Usikre domænekonfigurationer.Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Defender for Identity Release 2.189

Udgivet 4. september 2022

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

August 2022

Defender for Identity release 2.188

Udgivet den 28. august 2022

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Defender for Identity release 2.187

Udgivet den 18. august 2022

Vi har ændret noget af logikken bag den måde, hvorpå vi udløser den mistænkte DCSync-angreb (replikering af katalogtjenester) (eksternt id 2006) -besked. Denne detektor dækker nu tilfælde, hvor kildens IP-adresse, der ses af sensoren, ser ud til at være en NAT-enhed.

Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Defender for Identity release 2.186

Udgivet den 10. august 2022

Tilstandsbeskeder viser nu sensorens fuldt kvalificerede domænenavn (FQDN) i stedet for NetBIOS-navnet.

Nye tilstandsbeskeder er tilgængelige til registrering af komponenttype og konfiguration, som beskrevet på siden med tilstandsbeskeder.

Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Juli 2022

Defender for Identity Release 2.185

Udgivet den 18. juli 2022

Et problem blev løst, hvor mistanke om brug af golden ticket (ikke-eksisterende konto) (eksternt id 2027) fejlagtigt ville registrere macOS-enheder.

Brugerhandlinger: Vi har besluttet at opdele handlingen Deaktiver bruger på brugersiden i to forskellige handlinger:

- Deaktiver Bruger – hvilket deaktiverer brugeren på Active Directory-niveauet

- Suspender bruger – hvilket deaktiverer brugeren på Microsoft Entra ID niveau

Vi forstår, at den tid, det tager at synkronisere fra Active Directory til Microsoft Entra ID, kan være afgørende, så nu kan du vælge at deaktivere brugere på den ene efter den anden for at fjerne afhængigheden af selve synkroniseringen. Bemærk, at en bruger, der kun er deaktiveret i Microsoft Entra ID, overskrives af Active Directory, hvis brugeren stadig er aktiv der.

Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Defender for Identity release 2.184

Udgivet den 10. juli 2022

Nye sikkerhedsvurderinger

Defender for Identity indeholder nu følgende nye sikkerhedsvurdering:- Ikke-sikre domænekonfigurationer

Microsoft Defender for Identity overvåger løbende dit miljø for at identificere domæner med konfigurationsværdier, der eksponerer en sikkerhedsrisiko, og rapporter på disse domæner for at hjælpe dig med at beskytte dit miljø. Du kan få flere oplysninger under Sikkerhedsvurdering: Usikre domænekonfigurationer.

- Ikke-sikre domænekonfigurationer

Defender for Identity-installationspakken installerer nu Npcap-komponenten i stedet for WinPcap-driverne. Du kan få flere oplysninger under WinPcap- og Npcap-drivere.

Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Juni 2022

Defender for Identity release 2.183.15436.10558 (Hotfix)

Udgivet den 20. juni 2022 (opdateret den 4. juli 2022)

- Ny sikkerhedsadvarsel: Mistanke om DFSCoerce-angreb ved hjælp af Distributed File System Protocol

Som svar på publiceringen af et nyligt angrebsværktøj, der udnytter et flow i DFS-protokollen, udløser Microsoft Defender for Identity en sikkerhedsadvarsel, når en hacker bruger denne angrebsmetode. Du kan få mere at vide om dette angreb ved at læse blogindlægget.

Defender for Identity Release 2.183

Udgivet den 20. juni 2022

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Defender for Identity release 2.182

Udgivet 4. juni 2022

- Der findes en ny side om Defender for Identity. Du kan finde den på Microsoft Defender-portalen under Indstillinger ->Identiteter ->Om. Den indeholder flere vigtige oplysninger om din Defender for Identity-forekomst, herunder instansnavnet, versionen, id'et og geoplaceringen af din instans. Disse oplysninger kan være nyttige, når du skal foretage fejlfinding af problemer og åbne supportanmodninger.

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Maj 2022

Defender for Identity Release 2.181

Udgivet den 22. maj 2022

Du kan nu foretage afhjælpningshandlinger direkte på dine lokale konti ved hjælp af Microsoft Defender for Identity.

- Deaktiver bruger – dette forhindrer midlertidigt en bruger i at logge på netværket. Det kan forhindre kompromitterede brugere i at flytte side om side og forsøge at eksfiltrere data eller kompromittere netværket yderligere.

- Nulstil brugeradgangskoden – Dette beder brugeren om at ændre sin adgangskode ved næste logon, så det sikres, at denne konto ikke kan bruges til yderligere repræsentationsforsøg.

Disse handlinger kan udføres fra flere steder i Microsoft Defender XDR: brugersiden, brugersidens sidepanel, avanceret jagt og endda brugerdefinerede registreringer. Dette kræver, at du konfigurerer en privilegeret gMSA-konto, som Microsoft Defender for Identity bruger til at udføre handlingerne. Du kan få flere oplysninger om kravene under Microsoft Defender for Identity handlingskonti.

Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Defender for Identity release 2.180

Udgivet den 12. maj 2022

Ny sikkerhedsadvarsel: Mistænkelig ændring af attributten dNSHostName (CVE-2022-26923)

Som svar på publiceringen af et nyligt CVE udløser Microsoft Defender for Identity en sikkerhedsadvarsel, når en hacker forsøger at udnytte CVE-2022 -26923. Du kan få mere at vide om dette angreb ved at læse blogindlægget.I version 2.177 har vi udgivet yderligere LDAP-aktiviteter, der kan dækkes af Defender for Identity. Vi fandt dog en fejl, der medfører, at hændelserne ikke præsenteres og indtages på Defender for Identity-portalen. Dette er blevet løst i denne version. Når du aktiverer hændelses-id 1644 fra og med version 2.180, får du ikke blot indblik i LDAP-aktiviteter via Active Directory-webtjenester, men også andre LDAP-aktiviteter omfatter den bruger, der udførte LDAP-aktiviteten på kildecomputeren. Dette gælder for sikkerhedsbeskeder og logiske aktiviteter, der er baseret på LDAP-hændelser.

Som svar på den seneste Udnyttelse af KrbRelayUp har vi frigivet en lydløs detektor for at hjælpe os med at evaluere vores svar på denne udnyttelse. Den stille detektor giver os mulighed for at evaluere effektiviteten af registreringen og indsamle oplysninger baseret på hændelser, vi indsamler. Hvis denne registrering vises i høj kvalitet, frigiver vi en ny sikkerhedsadvarsel i den næste version.

Vi har omdøbt fjernkørsel af kode via DNS til forsøg på fjernudførelse af kode via DNS, da det bedre afspejler logikken bag disse sikkerhedsbeskeder.

Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Defender for Identity Release 2.179

Udgivet den 1. maj 2022

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

April 2022

Defender for Identity Release 2.178

Udgivet den 10. april 2022

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Marts 2022

Defender for Identity Release 2.177

Udgivet den 27. marts 2022

Microsoft Defender for Identity kan nu overvåge yderligere LDAP-forespørgsler på netværket. Disse LDAP-aktiviteter sendes via Active Directory-webtjenesteprotokollen og fungerer som normale LDAP-forespørgsler. Hvis du vil have indblik i disse aktiviteter, skal du aktivere hændelse 1644 på dine domænecontrollere. Denne hændelse dækker LDAP-aktiviteter i dit domæne og bruges primært til at identificere dyre, ineffektive eller langsomme LDAP-søgninger (Lightweight Directory Access Protocol), der betjenes af Active Directory-domænecontrollere. Du kan få flere oplysninger under Ældre konfigurationer.

Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Defender for Identity Release 2.176

Udgivet den 16. marts 2022

Fra og med denne version vises sensorens version under Tilføj/fjern programmer med det fulde versionsnummer (f.eks. 2.176.x.y) i modsætning til den statiske 2.0.0.0, der tidligere blev vist. Den viser fortsat denne version (den, der er installeret via pakken), selvom versionen opdateres via de automatiske opdateringer fra cloudtjenesterne Defender for Identity. Den reelle version kan ses på siden med sensorindstillinger på portalen, i den eksekverbare sti eller i filversionen.

Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Defender for Identity Release 2.175

Udgivet den 6. marts 2022

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Februar 2022

Defender for Identity release 2.174

Udgivet 20. februar 2022

Vi har tilføjet shost FQDN for den konto, der er involveret i beskeden til den meddelelse, der sendes til SIEM. Du kan finde flere oplysninger under Microsoft Defender for Identity SIEM-logreference.

Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Defender for Identity Release 2.173

Udgivet 13. februar 2022

Alle Microsoft Defender for Identity funktioner, der nu er tilgængelige på Microsoft Defender-portalen. Du kan få flere oplysninger i dette blogindlæg.

Denne version løser problemer ved installation af sensoren på Windows Server 2019 med KB5009557 installeret eller på en server med hærdede EventLog-tilladelser.

Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Defender for Identity Release 2.172

Udgivet den 8. februar 2022

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Januar 2022

Defender for Identity Release 2.171

Udgivet den 31. januar 2022

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Defender for Identity Release 2.170

Udgivet 24. januar 2022

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Defender for Identity Release 2.169

Udgivet den 17. januar 2022

Vi er glade for at kunne frigive muligheden for at konfigurere en handlingskonto for Microsoft Defender for Identity. Dette er det første trin i muligheden for at udføre handlinger på brugere direkte fra produktet. Som det første trin kan du definere den gMSA-konto, Microsoft Defender for Identity skal bruge til at udføre handlingerne. Vi anbefaler på det kraftigste, at du begynder at oprette disse brugere for at nyde funktionen Handlinger, når den er live. Du kan få flere oplysninger under Administrer handlingskonti.

Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Defender for Identity release 2.168

Udgivet 9. januar 2022

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

December 2021

Defender for Identity release 2.167

Udgivet 29. december 2021

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Defender for Identity Release 2.166

Udgivet 27. december 2021

- Versionen indeholder en ny sikkerhedsadvarsel: Mistænkelig ændring af en sAMNameAccount-attribut (CVE-2021-42278 og CVE-2021-42287-udnyttelse) (eksternt id 2419).

Som svar på publiceringen af de seneste CVEs udløser Microsoft Defender for Identity en sikkerhedsadvarsel, når en hacker forsøger at udnytte CVE-2021-42278 og CVE-2021-42287. Du kan få mere at vide om dette angreb ved at læse blogindlægget. - Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Defender for Identity Release 2.165

Udgivet 6. december 2021

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

November 2021

Defender for Identity Release 2.164

Udgivet den 17. november 2021

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Defender for Identity Release 2.163

Udgivet 8. november 2021

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Defender for Identity release 2.162

Udgivet 1. november 2021

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

September 2021

Defender for Identity Release 2.161

Udgivet den 12. september 2021

- Versionen indeholder ny overvåget aktivitet: adgangskoden til gMSA-kontoen blev hentet af en bruger. Du kan få flere oplysninger under Microsoft Defender for Identity overvågede aktiviteter

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

August 2021

Defender for Identity Release 2.160

Udgivet den 22. august 2021

- Versionen omfatter forskellige forbedringer og dækker flere scenarier i henhold til de seneste ændringer i PetitPotam-udnyttelsen.

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Defender for Identity Release 2.159

Udgivet den 15. august 2021

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

- Versionen indeholder en forbedring af den nyligt publicerede besked: Mistænkelig netværksforbindelse via Encrypting File System Remote Protocol (eksternt id 2416).

Vi har udvidet understøttelsen af denne registrering, så den udløses, når en potentiel hacker kommunikerer via en krypteret EFS-RPCchannel. Beskeder, der udløses, når kanalen krypteres, behandles som en besked med mellem alvorsgrad i modsætning til Høj, når den ikke krypteres. Hvis du vil vide mere om beskeden, skal du se Mistænkelig netværksforbindelse via Encrypting File System Remote Protocol (eksternt id 2416).

Defender for Identity release 2.158

Udgivet den 8. august 2021

Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Versionen indeholder en ny sikkerhedsadvarsel: Mistænkelig netværksforbindelse via Encrypting File System Remote Protocol (eksternt id 2416).

I denne registrering udløser Microsoft Defender for Identity en sikkerhedsadvarsel, når en hacker forsøger at udnytte EFS-RPC'en mod domænecontrolleren. Denne angrebsvektor er forbundet med det nylige PetitPotam-angreb. Hvis du vil vide mere om beskeden, skal du se Mistænkelig netværksforbindelse via Encrypting File System Remote Protocol (eksternt id 2416).Versionen indeholder en ny sikkerhedsadvarsel: Exchange Server fjernudførelse af kode (CVE-2021-26855) (eksternt id 2414)

I denne registrering udløser Microsoft Defender for Identity en sikkerhedsadvarsel, når en hacker forsøger at ændre attributten "msExchExternalHostName" i Exchange-objektet til fjernkørsel af kode. Du kan få mere at vide om denne besked under Exchange Server Fjernudførelse af kode (CVE-2021-26855) (eksternt id 2414). Denne registrering er afhængig af Windows-hændelse 4662, så den skal aktiveres på forhånd. Du kan finde oplysninger om, hvordan du konfigurerer og indsamler denne hændelse, under Konfigurer Windows-hændelsessamling, og følg vejledningen for Aktivér overvågning på et Exchange-objekt.

Defender for Identity release 2.157

Udgivet 1. august 2021

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Juli 2021

Defender for Identity Release 2.156

Udgivet den 25. juli 2021

- Fra og med denne version føjer vi den eksekverbare Npcap-driver til sensorinstallationspakken. Du kan få flere oplysninger under WinPcap- og Npcap-drivere.

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Defender for Identity Release 2.155

Udgivet den 18. juli 2021

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Defender for Identity Release 2.154

Udgivet den 11. juli 2021

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

- Versionen indeholder yderligere forbedringer og registreringer for udnyttelse af printpooler, kendt som PrintNightmare-registrering, for at dække flere angrebsscenarier.

Defender for Identity Release 2.153

Udgivet den 4. juli 2021

Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Versionen indeholder en ny sikkerhedsadvarsel: Mistanke om udnyttelse af Windows Print Spooler-tjenesten (CVE-2021-34527-udnyttelse) (eksternt id 2415).

I denne registrering udløser Defender for Identity en sikkerhedsadvarsel, når en hacker forsøger at udnytte Tjenesten Windows Print Spooler mod domænecontrolleren. Denne angrebsvektor er knyttet til udnyttelsen af udskriftsspooleren og er kendt som PrintNightmare. Få mere at vide om denne besked.

Juni 2021

Defender for Identity Release 2.152

Udgivet den 27. juni 2021

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Defender for Identity Release 2.151

Udgivet den 20. juni 2021

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Defender for Identity Release 2.150

Udgivet den 13. juni 2021

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Maj 2021

Defender for Identity Release 2.149

Udgivet den 31. maj 2021

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Defender for Identity Release 2.148

Udgivet den 23. maj 2021

- Hvis du konfigurerer og indsamler hændelses-id 4662, rapporterer Defender for Identity, hvilken bruger der har foretaget USN-ændringen (Update Sequence Number) til forskellige Active Directory-objektegenskaber. Hvis en kontoadgangskode f.eks. ændres, og hændelsen 4662 er aktiveret, registrerer hændelsen, hvem der har ændret adgangskoden.

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Defender for Identity Release 2.147

Udgivet 9. maj 2021

- Baseret på kundefeedback øger vi standard antallet af tilladte sensorer fra 200 til 350 og legitimationsoplysningerne for Directory Services fra 10 til 30.

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Defender for Identity release 2.146

Udgivet 2. maj 2021

Mailmeddelelser for både tilstandsproblemer og sikkerhedsbeskeder har nu URL-adressen til undersøgelsen for både Microsoft Defender for Identity og Microsoft Defender XDR.

Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

I april 2021

Defender for Identity Release 2.145

Udgivet den 22. april 2021

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Defender for Identity Release 2.144

Udgivet den 12. april 2021

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Marts 2021

Defender for Identity Release 2.143

Udgivet 14. marts 2021

- Vi har tilføjet Windows Event 4741 for at registrere computerkonti, der er føjet til Active Directory-aktiviteter . Konfigurer den nye hændelse , der skal indsamles af Defender for Identity. Når de er konfigureret, vil indsamlede hændelser være tilgængelige for at få vist i aktivitetsloggen samt i Microsoft Defender XDR Advanced Hunting.

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Defender for Identity Release 2.142

Udgivet 7. marts 2021

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

I februar 2021

Defender for Identity release 2.141

Udgivet den 21. februar 2021

-

Ny sikkerhedsadvarsel: Mistanke om AS-REP-stegningsangreb (eksternt id 2412)

Sikkerhedsbeskeden Defender for Identity's Suspected AS-REP Roasting Attack (eksternt ID 2412) er nu tilgængelig. I denne registrering udløses sikkerhedsadvarslen Defender for Identity, når en hacker er målrettet konti med deaktiveret Kerberos-forhåndsgodkendelse og forsøger at hente Kerberos TGT-data. Hackerens hensigt kan være at udtrække legitimationsoplysningerne fra dataene ved hjælp af angreb, der slår adgangskoden til offline. Du kan få flere oplysninger under Stegningseksponering med Kerberos AS-REP (eksternt id 2412). - Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Defender for Identity Release 2.140

Udgivet den 14. februar 2021

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Januar 2021

Defender for Identity Release 2.139

Udgivet den 31. januar 2021

- Vi har opdateret alvorsgraden for den mistænkte Kerberos SPN-eksponering til høj for bedre at afspejle virkningen af beskeden. Du kan få flere oplysninger om beskeden under Mistanke om Kerberos SPN-eksponering (eksternt id 2410)

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Defender for Identity Release 2.138

Udgivet den 24. januar 2021

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Defender for Identity release 2.137

Udgivet den 17. januar 2021

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Defender for Identity release 2.136

Udgivet den 3. januar 2021

- Defender for Identity understøtter nu installation af sensorer på AD FS-servere (Active Directory Federation Services). Installation af sensoren på kompatible AD FS-servere udvider Microsoft Defender for Identity synlighed i hybridmiljø ved at overvåge denne kritiske infrastrukturkomponent. Vi har også opdateret nogle af vores eksisterende registreringer (mistænkelig tjenesteoprettelse, mistænkt Brute Force-angreb (LDAP), kontooptællingsrekognoscering) for også at arbejde med AD FS-data. Hvis du vil starte udrulningen af Microsoft Defender for Identity-sensoren til AD FS-serveren, skal du downloade den nyeste installationspakke fra siden til konfiguration af sensorer.

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

december 2020

Defender for Identity Release 2.135

Udgivet 20. december 2020

- Vi har forbedret vores besked om rekognoscering af Active Directory-attributter (LDAP) (eksternt ID 2210) for også at registrere teknikker, der bruges til at hente de oplysninger, der er nødvendige for at generere sikkerhedstokens, f.eks. set som en del af Solorigate-kampagnen.

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Defender for Identity release 2.134

Udgivet den 13. december 2020

- Vores nyligt udgivne NetLogon-detektor er blevet forbedret til også at fungere, når Netlogon-kanaltransaktionen sker via en krypteret kanal. Du kan få flere oplysninger om detektoren under Forsøg på udvidede rettigheder til formodede Netlogon-rettigheder.

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Defender for Identity release 2.133

Udgivet 6. december 2020

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

november 2020

Defender for Identity release 2.132

Udgivet den 17. november 2020

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Defender for Identity Release 2.131

Udgivet den 8. november 2020

-

Ny sikkerhedsadvarsel: Mistanke om Kerberos SPN-eksponering (eksternt id 2410)

Sikkerhedsadvarslen Defender for Identity's Suspected Kerberos SPN exposure (external ID 2410) er nu tilgængelig. I denne registrering udløses sikkerhedsbeskeden Defender for Identity, når en hacker optæller tjenestekonti og deres respektive SPN'er og derefter anmoder om Kerberos TGS-billetter til tjenesterne. Hackerens hensigt kan være at udtrække hashen fra billetterne og gemme dem til senere brug i offline angreb med brutal magt. Du kan få flere oplysninger under Kerberos SPN-eksponering. - Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Oktober 2020

Defender for Identity release 2.130

Udgivet 25. oktober 2020

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Azure ATP version 2.129

Udgivet den 18. oktober 2020

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

september 2020

Azure ATP version 2.128

Udgivet den 27. september 2020

-

Konfiguration af ændrede mailmeddelelser

Vi fjerner mailmeddelelsen til/fra for at aktivere mailmeddelelser. Hvis du vil modtage mailmeddelelser, skal du blot tilføje en adresse. Du kan få flere oplysninger under Angiv meddelelser. - Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Azure ATP version 2.127

Udgivet den 20. september 2020

-

Ny sikkerhedsadvarsel: Formodet forsøg på udvidede Netlogon-rettigheder (eksternt id 2411)

Der er nu adgang til azure ATP's formodede forsøg på udvidede rettigheder til Netlogon (CVE-2020-1472-udnyttelse) (eksternt id 2411). I denne registrering udløses en Azure ATP-sikkerhedsadvarsel, når en hacker etablerer en sårbar Netlogon Secure Channel-forbindelse til en domænecontroller ved hjælp af Netlogon Remote Protocol (MS-NRPC), også kendt som Sårbarheder i forbindelse med Udvidede rettigheder i Netlogon. Du kan få flere oplysninger under Forsøg på udvidede rettigheder til formodede Netlogon-rettigheder. - Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Azure ATP version 2.126

Udgivet den 13. september 2020

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Azure ATP version 2.125

Udgivet den 6. september 2020

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

August 2020

Azure ATP version 2.124

Udgivet den 30. august 2020

-

Nye sikkerhedsbeskeder

Azure ATP-sikkerhedsbeskeder omfatter nu følgende nye registreringer:-

LDAP (Active Directory-attributter reconnaissance) (eksternt id 2210)

I denne registrering udløses en Azure ATP-sikkerhedsadvarsel, når en hacker mistænkes for at få vigtige oplysninger om domænet til brug i deres kill chain for angreb. Du kan få flere oplysninger under Rekognoscering af Active Directory-attributter. -

Mistanke om brug af Kerberos-certifikat (eksternt id 2047)

I denne registrering udløses en Azure ATP-sikkerhedsadvarsel, når en hacker, der har fået kontrol over organisationen ved at kompromittere nøglecenterets server, mistænkes for at generere certifikater, der kan bruges som bagdørskonti i fremtidige angreb, f.eks. hvis du flytter lateralt i dit netværk. Du kan få flere oplysninger under Mistanke om brug af Kerberos-certifikat. -

Mistanke om brug af gyldne billetter (uregelmæssigheder for billet ved hjælp af RBCD) (eksternt id 2040)

Personer med rettigheder som domæneadministrator kan kompromittere KRBTGT-kontoen. Ved hjælp af KRBTGT-kontoen kan de oprette en Kerberos-billettildelingsbillet (TGT), der giver godkendelse til alle ressourcer.

Denne forfalskede TGT kaldes en "Golden Ticket", fordi den gør det muligt for hackere at opnå vedvarende netværkspersens ved hjælp af RBCD (Resource Based Constrained Delegering). Smedede gyldne billetter af denne type har unikke egenskaber, som denne nye registrering er designet til at identificere. Du kan få flere oplysninger under Mistanke om brug af gyldne billetter (afvigelse i billet ved hjælp af RBCD).

-

LDAP (Active Directory-attributter reconnaissance) (eksternt id 2210)

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Azure ATP version 2.123

Udgivet den 23. august 2020

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Azure ATP version 2.122

Udgivet den 16. august 2020

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Azure ATP version 2.121

Udgivet den 2. august 2020

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

juli 2020

Azure ATP version 2.120

Udgivet den 26. juli 2020

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Azure ATP version 2.119

Udgivet den 5. juli 2020

-

Funktionsforbedring: Ny fane udeladte domænecontrollere i Excel-rapport

For at forbedre nøjagtigheden af vores beregning af dækning af domænecontrollere udelukker vi domænecontrollere med eksterne tillidsforhold fra beregningen mod at opnå 100 % dækning. Udeladte domænecontrollere vises under den nye fane udeladte domænecontrollere i download af Excel-rapporten med domænedækning. Du kan finde oplysninger om, hvordan du downloader rapporten, under Status for domænecontroller. - Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Juni 2020

Azure ATP version 2.118

Udgivet den 28. juni 2020

Nye sikkerhedsvurderinger

Azure ATP-sikkerhedsvurderinger omfatter nu følgende nye vurderinger:-

Mest risikofulde tværgående bevægelsesstier

Denne vurdering overvåger løbende dit miljø for at identificere følsomme konti med de mest risikofulde tværgående flytningsstier, der eksponerer en sikkerhedsrisiko, og rapporter om disse konti for at hjælpe dig med at administrere dit miljø. Stier betragtes som risikable, hvis de har tre eller flere ikke-følsomme konti, der kan udsætte den følsomme konto for tyveri af legitimationsoplysninger af ondsindede aktører. Du kan få flere oplysninger under Sikkerhedsvurdering: Mest risikofulde tværgående bevægelsesstier (LMP). -

Ikke-sikre kontoattributter

I denne vurdering overvåger Azure ATP løbende dit miljø for at identificere konti med attributværdier, der eksponerer en sikkerhedsrisiko, og rapporter om disse konti for at hjælpe dig med at beskytte dit miljø. Du kan få flere oplysninger under Sikkerhedsvurdering: Usikre kontoattributter.

-

Mest risikofulde tværgående bevægelsesstier

Opdateret følsomhedsdefinition

Vi udvider vores følsomhedsdefinition for konti i det lokale miljø, så den omfatter objekter, der har tilladelse til at bruge Active Directory-replikering.

Azure ATP version 2.117

Udgivet den 14. juni 2020

Funktionsforbedring: Yderligere aktivitetsoplysninger er tilgængelige i den samlede SecOps-oplevelse

Vi har udvidet de enhedsoplysninger, vi sender, til Defender for Cloud Apps herunder enhedsnavne, IP-adresser, konto-UPN'er og brugt port. Du kan få flere oplysninger om vores integration med Defender for Cloud Apps under Brug af Azure ATP med Defender for Cloud Apps.Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Azure ATP version 2.116

Udgivet den 7. juni 2020

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

maj 2020

Azure ATP version 2.115

Udgivet den 31. maj 2020

Nye sikkerhedsvurderinger

Azure ATP-sikkerhedsvurderinger omfatter nu følgende nye vurderinger:-

Usikre attributter for SID-historik

Denne vurdering rapporterer om attributter for SID-historik, der kan bruges af ondsindede personer til at få adgang til dit miljø. Du kan få flere oplysninger under Sikkerhedsvurdering: Usikre attributter for SID-historik. -

Microsoft LAPS-forbrug

Denne vurdering rapporterer om lokale administratorkonti, der ikke bruger Microsofts "Local Administrator Password Solution" (LAPS) til at sikre deres adgangskoder. Brug af LAPS forenkler administration af adgangskoder og hjælper også med at forsvare sig mod cyberangreb. Du kan få flere oplysninger under Sikkerhedsvurdering: Microsoft LAPS-brug.

-

Usikre attributter for SID-historik

Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Azure ATP version 2.114

Udgivet den 17. maj 2020

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Azure ATP version 2.113

Udgivet den 5. maj 2020

Funktionsforbedring: Enriched Resource Access Activity med NTLMv1

Fra og med denne version indeholder Azure ATP nu oplysninger om aktiviteter for ressourceadgang, der viser, om ressourcen bruger NTLMv1-godkendelse. Denne ressourcekonfiguration er usikker og udgør en risiko for, at ondsindede aktører kan tvinge programmet til deres fordel. Du kan få flere oplysninger om risikoen under Brug af ældre protokoller.Funktionsforbedring: Mistanke om Brute Force-angreb (Kerberos, NTLM)

Brute Force-angreb bruges af hackere til at få fodfæste i din organisation og er en vigtig metode til trussels- og risikoregistrering i Azure ATP. For at hjælpe dig med at fokusere på de kritiske risici for dine brugere gør denne opdatering det nemmere og hurtigere at analysere og afhjælpe risici ved at begrænse og prioritere mængden af beskeder.

Marts 2020

Azure ATP version 2.112

Udgivet den 15. marts 2020

Nye Azure ATP-instanser integreres automatisk med Microsoft Defender for Cloud Apps

Når du opretter en Azure ATP-forekomst (tidligere forekomst), aktiveres integrationen med Microsoft Defender for Cloud Apps som standard. Du kan få flere oplysninger om integrationen under Brug af Azure ATP med Microsoft Defender for Cloud Apps.Nye overvågede aktiviteter

Følgende aktivitetsskærme er nu tilgængelige:Interaktivt logon med certifikat

Logon med certifikat mislykkedes

Delegeret ressourceadgang

Få mere at vide om, hvilke aktiviteter Azure ATP overvåger, og hvordan du filtrerer og søger efter overvågede aktiviteter på portalen.

Funktionsforbedring: Enriched Resource Access Activity

Fra og med denne version indeholder Azure ATP nu oplysninger om aktiviteter for ressourceadgang, der viser, om der er tillid til ressourcen til delegering uden begrænsninger. Denne ressourcekonfiguration er usikker og udgør en risiko for, at ondsindede aktører kan tvinge programmet til deres fordel. Du kan få flere oplysninger om risikoen under Sikkerhedsrisiko: Usikker Kerberos-delegering.Mistanke om manipulation af SMB-pakker (CVE-2020-0796 udnyttelse) – (prøveversion)

Sikkerhedsadvarslen om mistanke om SMB-pakkemanipulation i Azure ATP er nu tilgængelig som offentlig prøveversion. I denne registrering udløses en Azure ATP-sikkerhedsadvarsel, når SMBv3-pakker, der mistænkes for at udnytte CVE-2020-0796-sikkerhedsrisikoen , foretages mod en domænecontroller i netværket.

Azure ATP version 2.111

Udgivet den 1. marts 2020

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Februar 2020

Azure ATP version 2.110

Udgivet den 23. februar 2020

-

Ny sikkerhedsvurdering: Ikke-overvågede domænecontrollere

Azure ATP-sikkerhedsvurderinger indeholder nu en rapport om ikke-overvågede domænecontrollere, servere uden en sensor, som kan hjælpe dig med at administrere fuld dækning af dit miljø. Du kan få flere oplysninger under Ikke-overvågede domænecontrollere.

Azure ATP version 2.109

Udgivet den 16. februar 2020

-

Forbedringer af funktioner: Følsomme enheder

Fra og med denne version (2.109) mærkes computere, der er identificeret som Nøglecenter, DHCP eller DNS-servere af Azure ATP, nu automatisk mærket som følsomme.

Azure ATP version 2.108

Udgivet den 9. februar 2020

Ny funktion: Understøttelse af gruppeadministrerede tjenestekonti

Azure ATP understøtter nu brug af gMSA (Group Managed Service Accounts) til forbedret sikkerhed, når du forbinder Azure ATP-sensorer til dine Microsoft Entra skove. Du kan få flere oplysninger om brug af gMSA med Azure ATP-sensorer under Opret forbindelse til dit Active Directory-område.Funktionsforbedring: Planlagt rapport med for mange data

Når en planlagt rapport indeholder for mange data, informerer mailen dig nu om det ved at vise følgende tekst: Der var for mange data i den angivne periode til at generere en rapport. Dette erstatter den tidligere funktionsmåde for kun at finde fakta, når du har klikket på rapportlinket i mailen.Funktionsforbedring: Opdateret domænecontrollerdækningslogik

Vi har opdateret vores domænecontrollers dækningsrapportlogik, så den indeholder yderligere oplysninger fra Microsoft Entra ID, hvilket resulterer i en mere nøjagtig visning af domænecontrollere uden sensorer på dem. Denne nye logik bør også have en positiv effekt på den tilsvarende Microsoft Secure Score.

Azure ATP version 2.107

Udgivet den 3. februar 2020

Ny overvåget aktivitet: Ændring af SID-historik

Ændring af SID-historikken er nu en overvåget og filtreret aktivitet. Få mere at vide om, hvilke aktiviteter Azure ATP overvåger, og hvordan du filtrerer og søger efter overvågede aktiviteter på portalen.Funktionsforbedring: Lukkede eller undertrykte beskeder genåbnes ikke længere

Når en besked lukkes eller undertrykkes på Azure ATP-portalen, åbnes en ny besked, hvis den samme aktivitet registreres igen inden for kort tid. Tidligere blev beskeden genåbnet under de samme betingelser.TLS 1.2 kræves til portaladgang og sensorer

TLS 1.2 er nu påkrævet for at bruge Azure ATP-sensorer og cloudtjenesten. Det er ikke længere muligt at få adgang til Azure ATP-portalen ved hjælp af browsere, der ikke understøtter TLS 1.2.

januar 2020

Azure ATP version 2.106

Udgivet den 19. januar 2020

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Azure ATP version 2.105

Udgivet den 12. januar 2020

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

december 2019

Azure ATP version 2.104

Udgivet den 23. december 2019

Udløb af sensorversion er fjernet

Udrulning af Azure ATP-sensor og sensorinstallationspakker udløber ikke længere efter en række versioner og opdaterer nu kun sig selv én gang. Resultatet af denne funktion er, at tidligere downloadede sensorinstallationspakker nu kan installeres, selvom de er ældre end vores maksimale antal udløbne versioner.Bekræft kompromitteret

Du kan nu bekræfte, at bestemte Microsoft 365-brugere er kompromitteret, og angive deres risikoniveau til højt. Denne arbejdsproces giver dine sikkerhedsteams en anden svarfunktionalitet til at reducere deres sikkerhedshændelser tidsgrænser for løsning. Få mere at vide om, hvordan du bekræfter kompromitteret brug af Azure ATP og Defender for Cloud Apps.Banneret Ny oplevelse

På azure ATP-portalsider, hvor der er en ny oplevelse tilgængelig på Defender for Cloud Apps-portalen, vises der nye bannere, der beskriver, hvad der er tilgængeligt med adgangslinks.Denne version indeholder også forbedringer og fejlrettelser til intern sensorinfrastruktur.

Azure ATP version 2.103

Udgivet den 15. december 2019

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Azure ATP version 2.102

Udgivet den 8. december 2019

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

November 2019

Azure ATP version 2.101

Udgivet 24. november 2019

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Azure ATP version 2.100

Udgivet 17. november 2019

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Azure ATP version 2.99

Udgivet 3. november 2019

Forbedringer af funktioner: Der er tilføjet en meddelelse på brugergrænsefladen om Defender for Cloud Apps portaltilgængelighed på Azure ATP-portalen

Sørg for, at alle brugere er opmærksomme på tilgængeligheden af de forbedrede funktioner, der er tilgængelige ved hjælp af Defender for Cloud Apps-portalen, og at der blev tilføjet en meddelelse for portalen fra den eksisterende Azure ATP-beskedtidslinje.Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

oktober 2019

Azure ATP version 2.98

Udgivet 27. oktober 2019

Funktionsforbedring: Mistanke om advarsel om brute force-angreb

Forbedret beskeden mistanke om brute-kraftangreb (SMB) ved hjælp af yderligere analyse og forbedret registreringslogik for at reducere gode resultater for ægte positive (B-TP) og falske positive (FP).Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Azure ATP version 2.97

Udgivet 6. oktober 2019

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

september 2019

Azure ATP version 2.96

Udgivet 22. september 2019

Forbedrede NTLM-godkendelsesdata ved hjælp af Windows Event 8004

Azure ATP-sensorer kan nu automatisk læse og forbedre NTLM-godkendelsesaktiviteterne med dine adgangsserverdata, når NTLM-overvågning er aktiveret, og Windows Event 8004 er slået til. Azure ATP fortolker Windows Event 8004 til NTLM-godkendelser for at forbedre NTLM-godkendelsesdata, der bruges til Azure ATP-trusselsanalyser og -beskeder. Denne forbedrede funktion giver ressourceadgangsaktivitet via NTLM-data samt forbedrede mislykkede logonaktiviteter, herunder destinationscomputeren, som brugeren forsøgte, men ikke kunne få adgang til.Få mere at vide om NTLM-godkendelsesaktiviteter ved hjælp af Windows Event 8004.

Versionen indeholder også forbedringer og fejlrettelser til intern sensorinfrastruktur.

Azure ATP version 2.95

Udgivet 15. september 2019

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Azure ATP version 2.94

Udgivet den 8. september 2019

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Azure ATP version 2.93

Udgivet 1. september 2019

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

august 2019

Azure ATP version 2.92

Udgivet den 25. august 2019

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Azure ATP version 2.91

Udgivet den 18. august 2019

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Azure ATP version 2.90

Udgivet den 11. august 2019

- Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Azure ATP version 2.89

Udgivet 4. august 2019

Forbedringer af sensormetode

For at undgå generering af overskydende NTLM-trafik ved oprettelse af nøjagtige LMP-vurderinger (Lateral Movement Path) er der foretaget forbedringer af Azure ATP-sensormetoder for at stole mindre på NTLM-brug og gøre større brug af Kerberos.Advarselsforbedring: Mistanke om brug af golden ticket (ikke-eksisterende konto)

Ændringer af SAM-navne er føjet til de understøttende bevistyper, der er angivet i denne type besked. Hvis du vil vide mere om beskeden, herunder hvordan du forhindrer denne type aktivitet og afhjælper, skal du se Mistanke om brug af golden ticket (ikke-eksisterende konto).Generel tilgængelighed: Mistanke om manipulation af NTLM-godkendelse

Den formodede besked om ændring af NTLM-godkendelse er ikke længere i eksempelvisning og er nu offentlig tilgængelig.Versionen indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

juli 2019

Azure ATP version 2.88

Udgivet den 28. juli 2019

- Denne version indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Azure ATP version 2.87

Udgivet den 21. juli 2019

Funktionsforbedring: Automatiseret samling af Syslog-hændelser til separate Azure ATP-sensorer

Indgående Syslog-forbindelser til separate Azure ATP-sensorer er nu fuldt automatiserede, samtidig med at indstillingen til/fra fjernes fra konfigurationsskærmen. Disse ændringer påvirker ikke udgående Syslog-forbindelser.Denne version indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Azure ATP version 2.86

Udgivet den 14. juli 2019

Ny sikkerhedsadvarsel: Mistanke om manipulation af NTLM-godkendelse (eksternt id 2039)

Azure ATP's nye mistænkte NTLM-godkendelsesadvarsel om ændring af sikkerhedsadvarsel er nu en offentlig prøveversion. I denne registrering udløses en Azure ATP-sikkerhedsadvarsel, når brugen af "man-in-the-middle"-angreb mistænkes for at omgå NTLM Message Integrity Check (MIC), en sikkerhedsrisiko, der er beskrevet i Microsoft CVE-2019-040. Disse typer angreb forsøger at nedgradere NTLM-sikkerhedsfunktioner og godkende med det ultimative mål at udføre vellykkede tværgående bevægelser.Funktionsforbedring: Identifikation af forbedret operativsystem til enheder

Indtil nu har Azure ATP leveret oplysninger om enhedens operativsystem baseret på den tilgængelige attribut i Active Directory. Tidligere, hvis oplysninger om operativsystemet ikke var tilgængelige i Active Directory, var oplysningerne også utilgængelige på Azure ATP-enhedssider. Fra og med denne version leverer Azure ATP nu disse oplysninger til enheder, hvor Active Directory ikke har oplysningerne eller ikke er registreret i Active Directory, ved hjælp af forbedrede identifikationsmetoder for enhedens operativsystem.Tilføjelsen af identifikationsdata for operativsystem til enheder hjælper med at identificere ikke-registrerede og ikke-Windows-enheder, samtidig med at du hjælper med din undersøgelsesproces. Du kan få mere at vide om Løsning af netværksnavn i Azure ATP under Om NNR (Network Name Resolution).

Ny funktion: Godkendt proxy – prøveversion

Azure ATP understøtter nu godkendt proxy. Angiv proxy-URL-adressen ved hjælp af sensorkommandolinjen, og angiv Brugernavn/Adgangskode for at bruge proxyer, der kræver godkendelse. Du kan få flere oplysninger om, hvordan du bruger godkendt proxy, under Konfigurer proxyen.Funktionsforbedring: Automatiseret proces for domænesynkroniser

Processen med at udpege og mærke domænecontrollere som domænesynkroniserede kandidater under konfigurationen og den igangværende konfiguration er nu fuldt automatiseret. Indstillingen Til/fra for manuelt at vælge domænecontrollere som kandidater til domænesynkronsynkronering fjernes.Denne version indeholder også forbedringer og fejlrettelser til intern sensorinfrastruktur.

Azure ATP version 2.85

Udgivet den 7. juli 2019

- Denne version indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Azure ATP version 2.84

Udgivet den 1. juli 2019

Ny placeringssupport: Azure UK-datacenter

Azure ATP-instanser understøttes nu i Azure UK-datacenteret. Du kan få mere at vide om, hvordan du opretter Azure ATP-instanser og deres tilsvarende datacenterplaceringer, under Trin 1 i Azure ATP-installationen.Funktionsforbedring: Nyt navn og nye funktioner for beskeden Mistænkelige tilføjelser til følsomme grupper (eksternt id 2024)

Beskeden Mistænkelige tilføjelser til følsomme grupper blev tidligere kaldt beskeden Mistænkelige ændringer af følsomme grupper . Det eksterne id for beskeden (ID 2024) forbliver det samme. Ændringen af det beskrivende navn afspejler mere præcist formålet med at advare om tilføjelser til dine følsomme grupper. Den forbedrede besked indeholder også nye beviser og forbedrede beskrivelser. Du kan få flere oplysninger under Mistænkelige tilføjelser til følsomme grupper.Ny dokumentationsfunktion: Vejledning til flytning fra Advanced Threat Analytics til Azure ATP

Denne nye artikel indeholder forudsætninger, planlægningsvejledning samt konfigurations- og bekræftelsestrin til flytning fra ATA til Azure ATP-tjenesten. Du kan få flere oplysninger under Flyt fra ATA til Azure ATP.Denne version indeholder også forbedringer og fejlrettelser til intern sensorinfrastruktur.

Juni 2019

Azure ATP version 2.83

Udgivet den 23. juni 2019

Funktionsforbedring: Advarsel om mistænkelig tjenesteoprettelse (eksternt id 2026)

Denne besked indeholder nu en forbedret beskedside med yderligere beviser og en ny beskrivelse. Du kan få flere oplysninger under Sikkerhedsadvarsel om oprettelse af mistænkelig tjeneste.Understøttelse af navngivning af forekomst: Understøttelse tilføjet for domænepræfiks kun for ciffer

Understøttelse af oprettelse af Azure ATP-forekomster ved hjælp af indledende domænepræfikser, der kun indeholder cifre. Brug af ciffer kun indledende domænepræfikser, f.eks. 123456.contoso.com understøttes nu.Denne version indeholder også forbedringer og fejlrettelser til intern sensorinfrastruktur.

Azure ATP version 2.82

Udgivet den 18. juni 2019

Ny offentlig prøveversion

Undersøgelsesoplevelsen af identitetstrusler i Azure ATP findes nu i offentlig prøveversion og tilgængelig for alle Azure ATP-beskyttede lejere. Se Azure ATP Microsoft Defender for Cloud Apps undersøgelsesoplevelse for at få mere at vide.Generel tilgængelighed

Azure ATP-understøttelse af skove, der ikke er tillid til, er nu offentligt tilgængelig. Se Azure ATP-flere områder for at få mere at vide.Denne version indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Azure ATP version 2.81

Udgivet 10. juni 2019

- Denne version indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Azure ATP version 2.80

Udgivet 2. juni 2019

Funktionsforbedring: Advarsel om mistænkelig VPN-forbindelse

Denne advarsel indeholder nu forbedrede beviser og tekster, der giver bedre anvendelighed. Du kan finde flere oplysninger om beskedfunktioner og foreslåede afhjælpningstrin og forebyggelse i advarselsbeskrivelsen for mistænkelig VPN-forbindelse.Denne version indeholder også forbedringer og fejlrettelser til intern sensorinfrastruktur.

Maj 2019

Azure ATP version 2.79

Udgivet den 26. maj 2019

Generel tilgængelighed: LDAP (Security Principal Reconnaissance) (eksternt id 2038)

Denne besked er nu offentlig tilgængelig. Du kan få flere oplysninger om beskeden, beskedfunktionerne og den foreslåede afhjælpning og forebyggelse i beskrivelsen af sikkerhedsprincipalens rekognoscering (LDAP)

Denne version indeholder også forbedringer og fejlrettelser til intern sensorinfrastruktur.

Azure ATP version 2.78

Udgivet 19. maj 2019

Forbedringer af funktioner: Følsomme enheder

Manuel følsom mærkning for Exchange-servereDu kan nu manuelt mærke enheder som Exchange-servere under konfigurationen.

Sådan tagger du en enhed manuelt som en Exchange Server:

- Vælg Konfiguration på Azure ATP-portalen.

- Under Registrering skal du vælge Enhedskoder og derefter vælge Følsom.

- Vælg Exchange-servere , og tilføj derefter det objekt, du vil tagge.

Når du har tagget en computer som en Exchange Server, mærkes den som følsom og viser, at den er mærket som en Exchange Server. Koden Følsom vises i computerens enhedsprofil, og computeren vil blive taget i betragtning i alle registreringer, der er baseret på følsomme konti og tværgående bevægelsesstier.

Denne version indeholder også forbedringer og fejlrettelser til intern sensorinfrastruktur.

Azure ATP version 2.77

Udgivet 12. maj 2019

- Denne version indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Azure ATP version 2.76

Udgivet 6. maj 2019

- Denne version indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

April 2019

Azure ATP version 2.75

Udgivet den 28. april 2019

Forbedringer af funktioner: Følsomme enheder

Fra og med denne version (2.75) mærkes maskiner, der er identificeret som Exchange-servere af Azure ATP, nu automatisk som følsomme.Enheder, der automatisk mærkes som følsomme , fordi de fungerer som Exchange-servere, angiver denne klassificering som årsagen til, at de er mærket.

Denne version indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Azure ATP version 2.74

Udgivelse den 14. april 2019

- Denne version indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Azure ATP version 2.73

Udgivet 10. april 2019

- Denne version indeholder forbedringer og fejlrettelser til intern sensorinfrastruktur.

Marts 2019

Azure ATP version 2.72

Udgivet den 31. marts 2019

Funktionsforbedring: LMP-områdebaseret dybde (Lateral Movement Path)

LMP'er (Lateral Movement Paths) er en vigtig metode til trussels- og risikoregistrering i Azure ATP. For at hjælpe med at holde fokus på de kritiske risici for dine mest følsomme brugere gør denne opdatering det nemmere og hurtigere at analysere og afhjælpe risici for de følsomme brugere på hver LMP ved at begrænse omfanget og dybden af hver graf, der vises.Se Tværgående bevægelsesstier for at få mere at vide om, hvordan Azure ATP bruger LSP'er til at vise adgangsrisici for hvert objekt i dit miljø.

Denne version indeholder også forbedringer og fejlrettelser til intern sensorinfrastruktur.

Azure ATP version 2.71

Udgivet 24. marts 2019

Forbedringer af funktioner: NNR-tilstandsbeskeder (Network Name Resolution)

Der blev tilføjet tilstandsbeskeder for tillidsniveauer, der er knyttet til Azure ATP-sikkerhedsbeskeder, som er baseret på NNR. Hver tilstandsbesked indeholder handlingsvenlige og detaljerede anbefalinger, der kan hjælpe med at løse de lave NNR-succesrater.Se Hvad er løsning på netværksnavn for at få mere at vide om, hvordan Azure ATP bruger NNR, og hvorfor det er vigtigt for nøjagtigheden af beskeder.

Serversupport: Support tilføjet for Server 2019 med brug af KB4487044

Understøttelse tilføjet til brug af Windows Server 2019 med et patch-niveau af KB4487044. Brug af Server 2019 uden programrettelsen understøttes ikke og blokeres fra og med denne opdatering.Funktionsforbedring: Brugerbaseret udeladelse af beskeder

Udvidede indstillinger for udeladelse af beskeder giver nu mulighed for at udelukke bestemte brugere fra bestemte beskeder. Udeladelser kan hjælpe med at undgå situationer, hvor brug eller konfiguration af visse typer intern software gentagne gange udløste godartede sikkerhedsbeskeder.Denne version indeholder også forbedringer og fejlrettelser til intern sensorinfrastruktur.

Azure ATP version 2.70

Udgivet den 17. marts 2019

Forbedringer af funktioner: NNR-tillidsniveauet (Network Name Resolution) er føjet til flere beskeder NNR (Network Name Resolution) bruges til positivt at identificere kildeenhedsidentiteten for mistænkte angreb. Ved at føje NNR-tillidsniveauerne til Azure ATP-liste over vigtige beskeder kan du nu straks vurdere og forstå niveauet af NNR-tillid, der er relateret til de mulige identificerede kilder, og afhjælpe korrekt.

Der blev føjet beviser på NNR-tillidsniveau til følgende beskeder:

Yderligere scenarie for tilstandsadvarsel: Azure ATP-sensortjenesten kunne ikke starte

I de tilfælde, hvor Azure ATP-sensoren ikke kunne starte på grund af et problem med netværksregistrering af driveren, udløses der nu en besked om sensortilstand. Fejlfinding af Azure ATP-sensor med Azure ATP-logge for at få flere oplysninger om Azure ATP-logge, og hvordan du bruger dem.Denne version indeholder også forbedringer og fejlrettelser til intern sensorinfrastruktur.

Azure ATP version 2.69

Udgivet 10. marts 2019

Forbedringer af funktioner: Advarsel om mistanke om identitetstyveri (pass-the-ticket) Denne besked indeholder nu nye beviser, der viser oplysninger om forbindelser, der er oprettet ved hjælp af RDP (Remote Desktop Protocol). De tilføjede beviser gør det nemt at afhjælpe det kendte problem med (B-TP) Benign-True positive beskeder, der skyldes brugen af Remote Credential Guard via RDP-forbindelser.

Funktionsforbedring: Fjernkørsel af kode via DNS-besked

Denne besked indeholder nu nye beviser, der viser status for sikkerhedsopdateringen for domænecontrolleren, og som informerer dig, når der er behov for opdateringer.Ny dokumentationsfunktion: Azure ATP Security-besked MITRE ATT&CK Matrix™

For at forklare og gøre det nemmere at tilknytte relationen mellem Azure ATP-sikkerhedsbeskeder og den velkendte MITRE ATT&CK Matrix har vi føjet de relevante MITRE-teknikker til Azure ATP-sikkerhedsadvarsler. Denne yderligere reference gør det lettere at forstå den mistænkelige angrebsteknik, der potentielt bruges, når en Azure ATP-sikkerhedsadvarsel udløses. Få mere at vide om azure ATP-sikkerhedsadvarselsvejledningen.Denne version indeholder også forbedringer og fejlrettelser til intern sensorinfrastruktur.

Azure ATP version 2.68

Udgivet 3. marts 2019

Funktionsforbedring: Mistanke om LDAP-besked (Brute Force Attack)

Der blev foretaget betydelige forbedringer af anvendeligheden af denne sikkerhedsadvarsel, herunder en revideret beskrivelse, tilvejebringelse af yderligere kildeoplysninger og oplysninger om gætforsøg for at få hurtigere afhjælpning.

Få mere at vide om sikkerhedsadvarsler om formodet brute force attack (LDAP).Ny dokumentationsfunktion: Sikkerhedsadvarselslaboratorium

For at forklare, hvor effektivt Azure ATP kan registrere de virkelige trusler mod dit arbejdsmiljø, har vi føjet et nyt sikkerhedsadvarselslaboratorium til denne dokumentation. Sikkerhedsadvarselslaboratoriet hjælper dig med hurtigt at konfigurere et laboratorie eller et testmiljø og forklarer den bedste defensive holdning mod almindelige trusler og angreb fra den virkelige verden.Den trinvise øvelse er designet til at sikre, at du bruger minimal tid på at bygge og mere tid på at lære om dit trusselslandskab og tilgængelige Azure ATP-beskeder og -beskyttelse. Vi er glade for at høre din feedback.

Denne version indeholder også forbedringer og fejlrettelser til intern sensorinfrastruktur.

Februar 2019

Azure ATP version 2.67

Udgivet 24. februar 2019

Ny sikkerhedsadvarsel: Rekognoscering af sikkerhedsprincipal (LDAP) – (prøveversion)