Fejlfinding Microsoft Defender for Identity kendte problemer

I denne artikel beskrives det, hvordan du foretager fejlfinding af kendte problemer i Microsoft Defender for Identity.

Sensortjenesten kan ikke starte

Poster i sensorlog:

Warn DirectoryServicesClient CreateLdapConnectionAsync failed to retrieve group managed service account password. [DomainControllerDnsName=DC1.CONTOSO.LOCAL Domain=contoso.local UserName=mdiSvc01]

Årsag 1

Domænecontrolleren har ikke fået adgangsrettigheder til adgangskoden til gMSA-kontoen.

Løsning 1:

Kontrollér, at domænecontrolleren har fået adgangsrettigheder til adgangskoden. Du skal have en sikkerhedsgruppe i Active Directory, der indeholder computerkonti for domænecontrollere, Entra Connect, AD FS/AD CS-servere og separate sensorer. Hvis dette ikke findes, anbefaler vi, at du opretter en.

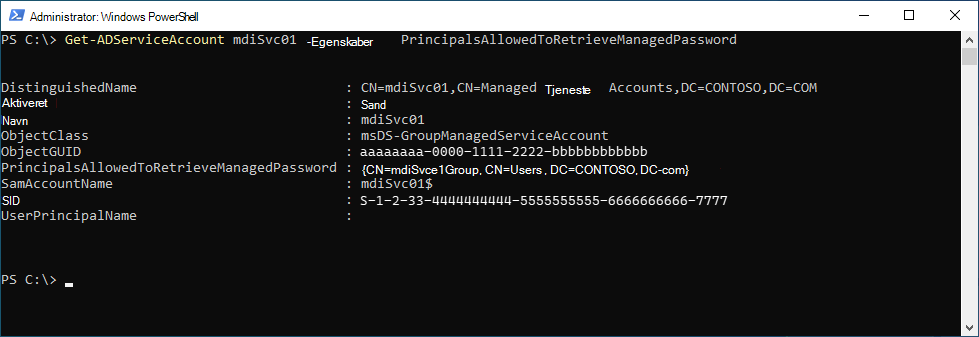

Du kan bruge følgende kommando til at kontrollere, om der er føjet en computerkonto eller sikkerhedsgruppe til parameteren. Erstat mdiSvc01 med det navn, du har oprettet.

Get-ADServiceAccount mdiSvc01 -Properties PrincipalsAllowedToRetrieveManagedPassword

Resultaterne skal se sådan ud:

I dette eksempel kan vi se, at der er tilføjet en gruppe med navnet mdiSvc01Group . Hvis domænecontrolleren eller sikkerhedsgruppen ikke er blevet tilføjet, kan du bruge følgende kommandoer til at tilføje den. Erstat mdiSvc01 med navnet på gMSA, og erstat DC1 med navnet på domænecontrolleren eller mdiSvc01Group med navnet på sikkerhedsgruppen.

# To set the specific domain controller only:

$specificDC = Get-ADComputer -Identity DC1

Set-ADServiceAccount mdiSvc01 -PrincipalsAllowedToRetrieveManagedPassword $specificDC

# To set a security group that contains the relevant computer accounts:

$group = Get-ADGroup -Identity mdiSvc01Group

Set-ADServiceAccount mdiSvc01 -PrincipalsAllowedToRetrieveManagedPassword $group

Hvis domænecontrolleren eller sikkerhedsgruppen allerede er tilføjet, men du stadig får vist fejlen, kan du prøve følgende trin:

- Genstart serveren for at synkronisere de seneste ændringer

- Fjern Kerberos-billetten, så serveren tvinges til at anmode om en ny Kerberos-billet. Kør følgende kommando fra en administratorkommandoprompt

klist -li 0x3e7 purge

Årsag 2

På grund af et kendt scenarie relateret til Secure Time Seeding kan gMSA-attributten PasswordLastSet angives til en fremtidig dato, hvilket medfører, at sensoren ikke kan starte.

Følgende kommando kan bruges til at bekræfte, om gMSA-kontoen falder i scenariet, når værdierne PasswordLastSet og LastLogonDate viser en fremtidig dato:

Get-ADServiceAccount mdiSvc01 -Properties PasswordLastSet, LastLogonDate

Løsning 2:

Som en midlertidig løsning kan der oprettes en ny gMSA, som har den korrekte dato for attributten. Det anbefales at åbne en supportanmodning med katalogtjenester for at identificere hovedårsagen og udforske mulighederne for en omfattende løsning.

Kommunikationsfejl i sensorfejl

Hvis du får vist følgende fejl i sensorfejl:

System.Net.Http.HttpRequestException:

An error occurred while sending the request. ---> System.Net.WebException:

Unable to connect to the remote server --->

System.Net.Sockets.SocketException: A connection attempt failed because the

connected party did not properly respond after a period of time, or established

connection failed because connected host has failed to respond...

Opløsning:

Sørg for, at kommunikation ikke er blokeret for localhost, TCP-port 444. Du kan få mere at vide om Microsoft Defender for Identity forudsætninger i porte.

Placering af installationslog

Defender for Identity-installationslogfilerne er placeret i mappen temp for den bruger, der installerede produktet. På standardinstallationsplaceringen kan du finde den på: C:\Users\Administrator\AppData\Local\Temp (eller en mappe over %temp%). Du kan finde flere oplysninger under Fejlfinding af Defender for Identity ved hjælp af logge.

Problemer med proxygodkendelse vises som en licensfejl

Hvis du får vist følgende fejl under installationen af sensoren: Sensoren kunne ikke registreres på grund af licensproblemer.

Poster i installationslog:

[1C60:1AA8][2018-03-24T23:59:13]i000: 2018-03-25 02:59:13.1237 Info InteractiveDeploymentManager ValidateCreateSensorAsync returned [validateCreateSensorResult=LicenseInvalid]]

[1C60:1AA8][2018-03-24T23:59:56]i000: 2018-03-25 02:59:56.4856 Info InteractiveDeploymentManager ValidateCreateSensorAsync returned [validateCreateSensorResult=LicenseInvalid]]

[1C60:1AA8][2018-03-25T00:27:56]i000: 2018-03-25 03:27:56.7399 Debug SensorBootstrapperApplication Engine.Quit [deploymentResultStatus=1602 isRestartRequired=False]]

[1C60:15B8][2018-03-25T00:27:56]i500: Shutting down, exit code: 0x642

Årsag:

I nogle tilfælde, når der kommunikeres via en proxy, kan det under godkendelse svare på Defender for Identity-sensoren med fejl 401 eller 403 i stedet for fejl 407. Defender for Identity-sensoren fortolker fejl 401 eller 403 som et licensproblem og ikke som et problem med proxygodkendelse.

Opløsning:

Sørg for, at sensoren kan gå til *.atp.azure.com via den konfigurerede proxy uden godkendelse. Du kan få flere oplysninger under Konfigurer proxy til aktivering af kommunikation.

Proxygodkendelsesproblemet vises som en forbindelsesfejl

Hvis du får vist følgende fejl under installationen af sensoren: Sensoren kunne ikke oprette forbindelse til tjenesten.

Årsag:

Problemet kan skyldes, at de rodnøglecentre, der er tillid til, og som kræves af Defender for Identity, mangler.

Opløsning:

Kør følgende PowerShell-cmdlet for at kontrollere, at de påkrævede certifikater er installeret.

I følgende eksempel skal du bruge certifikatet "DigiCert Baltimore Root" for alle kunder. Derudover skal du bruge certifikatet "DigiCert Global Root G2" til kommercielle kunder eller bruge certifikatet "DigiCert Global Root CA" for US Government GCC High-kunder som angivet.

# Certificate for all customers

Get-ChildItem -Path "Cert:\LocalMachine\Root" | where { $_.Thumbprint -eq "D4DE20D05E66FC53FE1A50882C78DB2852CAE474"} | fl

# Certificate for commercial customers

Get-ChildItem -Path "Cert:\LocalMachine\Root" | where { $_.Thumbprint -eq "df3c24f9bfd666761b268073fe06d1cc8d4f82a4"} | fl

# Certificate for US Government GCC High customers

Get-ChildItem -Path "Cert:\LocalMachine\Root" | where { $_.Thumbprint -eq "a8985d3a65e5e5c4b2d7d66d40c6dd2fb19c5436"} | fl

Output til certifikat for alle kunder:

Subject : CN=Baltimore CyberTrust Root, OU=CyberTrust, O=Baltimore, C=IE

Issuer : CN=Baltimore CyberTrust Root, OU=CyberTrust, O=Baltimore, C=IE

Thumbprint : D4DE20D05E66FC53FE1A50882C78DB2852CAE474

FriendlyName : DigiCert Baltimore Root

NotBefore : 5/12/2000 11:46:00 AM

NotAfter : 5/12/2025 4:59:00 PM

Extensions : {System.Security.Cryptography.Oid, System.Security.Cryptography.Oid, System.Security.Cryptography.Oid}

Output til certifikat til kommercielle kunders certifikat:

Subject : CN=DigiCert Global Root G2, OU=www.digicert.com, O=DigiCert Inc, C=US

Issuer : CN=DigiCert Global Root G2, OU=www.digicert.com, O=DigiCert Inc, C=US

Thumbprint : DF3C24F9BFD666761B268073FE06D1CC8D4F82A4

FriendlyName : DigiCert Global Root G2

NotBefore : 01/08/2013 15:00:00

NotAfter : 15/01/2038 14:00:00

Extensions : {System.Security.Cryptography.Oid, System.Security.Cryptography.Oid, System.Security.Cryptography.Oid}

Output for certifikat til GCC High-kunder i US Government:

Subject : CN=DigiCert Global Root CA, OU=www.digicert.com, O=DigiCert Inc, C=US

Issuer : CN=DigiCert Global Root CA, OU=www.digicert.com, O=DigiCert Inc, C=US

Thumbprint : A8985D3A65E5E5C4B2D7D66D40C6DD2FB19C5436

FriendlyName : DigiCert

NotBefore : 11/9/2006 4:00:00 PM

NotAfter : 11/9/2031 4:00:00 PM

Extensions : {System.Security.Cryptography.Oid, System.Security.Cryptography.Oid, System.Security.Cryptography.Oid, System.Security.Cryptography.Oid}

Hvis du ikke kan se det forventede output, skal du bruge følgende trin:

Download følgende certifikater til Server Core-computeren. For alle kunder kan du downloade Baltimore CyberTrust-rodcertifikatet .

Derudover:

- For kommercielle kunder skal du downloade DigiCert Global Root G2-certifikatet

- For GCC High-kunder i US Government skal du downloade DigiCert Global Root CA-certifikatet

Kør følgende PowerShell-cmdlet for at installere certifikatet.

# For all customers, install certificate Import-Certificate -FilePath "<PATH_TO_CERTIFICATE_FILE>\bc2025.crt" -CertStoreLocation Cert:\LocalMachine\Root # For commercial customers, install certificate Import-Certificate -FilePath "<PATH_TO_CERTIFICATE_FILE>\DigiCertGlobalRootG2.crt" -CertStoreLocation Cert:\LocalMachine\Root # For US Government GCC High customers, install certificate Import-Certificate -FilePath "<PATH_TO_CERTIFICATE_FILE>\DigiCertGlobalRootCA.crt" -CertStoreLocation Cert:\LocalMachine\Root

Der opstod en uovervåget installationsfejl under forsøg på at bruge PowerShell

Hvis du under installationen af lydløs sensor forsøger at bruge PowerShell og får vist følgende fejl:

"Azure ATP sensor Setup.exe" "/quiet" NetFrameworkCommandLineArguments="/q" Acce ... Unexpected token '"/quiet"' in expression or statement."

Årsag:

Hvis det ikke lykkes at inkludere det ./præfiks, der kræves for at installere, når PowerShell bruges, opstår denne fejl.

Opløsning:

Brug kommandoen complete til at installere.

./"Azure ATP sensor Setup.exe" /quiet NetFrameworkCommandLineArguments="/q" AccessKey="<Access Key>"

Problem med NIC-teaming for identitetssensor

Når du installerer Defender for Identity-sensoren på en computer, der er konfigureret med en NIC-teamingadapter og Winpcap-driveren, får du vist en installationsfejl. Hvis du vil installere Defender for Identity-sensoren på en computer, der er konfigureret med NIC-teaming, skal du sørge for at erstatte Winpcap-driveren med Npcap ved at følge vejledningen her.

Gruppetilstand med flere processorer

For Windows-operativsystemer 2008R2 og 2012 understøttes Defender for Identity-sensoren ikke i en multiprocessorgruppetilstand.

Foreslåede mulige løsninger:

Hvis hypertrådning er slået til, skal du slå den fra. Dette kan reducere antallet af logiske kerner nok til at undgå at skulle køre i flerprocessorgruppetilstand .

Hvis computeren har mindre end 64 logiske kerner og kører på en HP-vært, kan du muligvis ændre indstillingen for BIOS til optimering af NUMA-gruppestørrelse fra standarden Clustered til Flat.

Problemer med VMware-sensor til virtuelle maskiner

Hvis du har en Defender for Identity-sensor på virtuelle VMware-maskiner, modtager du muligvis tilstandsbeskeden Noget netværkstrafik analyseres ikke. Dette kan ske på grund af en konfigurationsuoverensstemmelse i VMware.

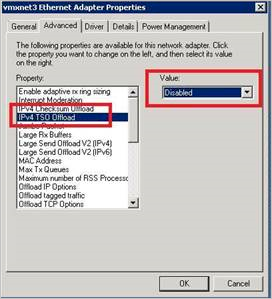

Sådan løser du problemet:

På gæsteoperativsystemet skal du angive følgende til Deaktiveret i den virtuelle maskines NIC-konfiguration: IPv4 TSO Offload.

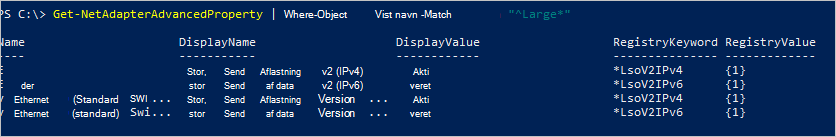

Brug følgende kommando til at kontrollere, om LSO (Large Send Offload) er aktiveret eller deaktiveret:

Get-NetAdapterAdvancedProperty | Where-Object DisplayName -Match "^Large*"

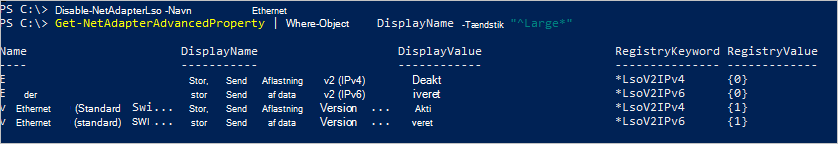

Hvis LSO er aktiveret, skal du bruge følgende kommando til at deaktivere den:

Disable-NetAdapterLso -Name {name of adapter}

Bemærk!

- Afhængigt af din konfiguration kan disse handlinger medføre et kort tab af netværksforbindelse.

- Du skal muligvis genstarte computeren, før ændringerne kan træde i kraft.

- Disse trin kan variere afhængigt af din VMWare-version. Se dokumentationen til VMWare for at få oplysninger om, hvordan du deaktiverer LSO/TSO for din VMWare-version.

Sensoren kunne ikke hente gMSA-legitimationsoplysningerne (managed service account) for gruppen

Hvis du modtager følgende tilstandsadvarsel: Brugerlegitimationsoplysninger for katalogtjenester er forkerte

Poster i sensorlog:

2020-02-17 14:01:36.5315 Info ImpersonationManager CreateImpersonatorAsync started [UserName=account_name Domain=domain1.test.local IsGroupManagedServiceAccount=True]

2020-02-17 14:01:36.5750 Info ImpersonationManager CreateImpersonatorAsync finished [UserName=account_name Domain=domain1.test.local IsSuccess=False]

Poster i sensoropdateringslog:

2020-02-17 14:02:19.6258 Warn GroupManagedServiceAccountImpersonationHelper GetGroupManagedServiceAccountAccessTokenAsync failed GMSA password could not be retrieved [errorCode=AccessDenied AccountName=account_name DomainDnsName=domain1.test.local]

Sensoren kunne ikke hente adgangskoden til gMSA-kontoen.

Årsag 1

Domænecontrolleren har ikke fået tilladelse til at hente adgangskoden til gMSA-kontoen.

Løsning 1:

Valider, at den computer, der kører sensoren, har fået tilladelse til at hente adgangskoden til gMSA-kontoen. Du kan finde flere oplysninger under Giv tilladelser til at hente gMSA-kontoens adgangskode.

Årsag 2

Sensortjenesten kører som LocalService og udfører repræsentation af katalogtjenestekontoen.

Hvis politikken for tildeling af brugerrettigheder Er konfigureret som en tjeneste for denne domænecontroller, mislykkes repræsentationen, medmindre gMSA-kontoen tildeles tilladelsen Log på som en tjeneste .

Løsning 2:

Konfigurer Log på som en tjeneste for gMSA-konti, når politikken for tildeling af brugerrettigheder Log på som en tjeneste er konfigureret på den pågældende domænecontroller. Du kan finde flere oplysninger under Kontrollér, at gMSA-kontoen har de nødvendige rettigheder.

Årsag 3

Hvis Kerberos-billetten for domænecontrolleren blev udstedt, før domænecontrolleren blev føjet til sikkerhedsgruppen med de korrekte tilladelser, vil denne gruppe ikke være en del af Kerberos-billetten. Adgangskoden til gMSA-kontoen kan derfor ikke hentes.

Løsning 3:

Benyt en af følgende fremgangsmåder for at løse problemet:

Genstart domænecontrolleren.

Fjern Kerberos-billetten, så domænecontrolleren tvinges til at anmode om en ny Kerberos-billet. Kør følgende kommando fra en administratorkommandoprompt på domænecontrolleren:

klist -li 0x3e7 purgeTildel tilladelsen til at hente gMSA-adgangskoden til en gruppe, som domænecontrolleren allerede er medlem af, f.eks. gruppen Domænecontrollere.

Adgang til registreringsdatabasenøglen 'Global' blev nægtet

Sensortjenesten kan ikke starte, og sensorloggen indeholder en post, der ligner:

2021-01-19 03:45:00.0000 Error RegistryKey System.UnauthorizedAccessException: Access to the registry key 'Global' is denied.

Årsag:

Den gMSA, der er konfigureret for denne domænecontroller eller AD FS/AD CS-server, har ikke tilladelser til ydelsestællerens registreringsdatabasenøgler.

Opløsning:

Føj gMSA til gruppen Brugere af ydelsesmåler på serveren.

Rapportoverførsler må ikke indeholde mere end 300.000 poster

Defender for Identity understøtter ikke downloads af rapporter, der indeholder mere end 300.000 poster pr. rapport. Rapporter gengives som ufuldstændige, hvis der inkluderes mere end 300.000 poster.

Årsag:

Dette er en teknisk begrænsning.

Opløsning:

Ingen kendt opløsning.

Sensoren kan ikke optælle hændelseslogge

Hvis du ser på et begrænset antal eller mangel på vigtige sikkerhedshændelser eller logiske aktiviteter i Defender for Identity-konsollen, men der udløses ingen tilstandsproblemer.

Poster i sensorlog:

Error EventLogException System.Diagnostics.Eventing.Reader.EventLogException: The handle is invalid at void System.Diagnostics.Eventing.Reader.EventLogException.Throw(int errorCode) at object System.Diagnostics.Eventing.Reader.NativeWrapper.EvtGetEventInfo(EventLogHandle handle, EvtEventPropertyId enumType) at string System.Diagnostics.Eventing.Reader.EventLogRecord.get_ContainerLog()

Årsag:

En skønsmæssig Access Control Liste begrænser adgangen til de påkrævede hændelseslogge for den lokale tjenestekonto.

Opløsning:

Sørg for, at DACL -listen (Discretionary Access Control List) indeholder følgende post (dette er SID'et for AATPSensor-tjenesten).

(A;;0x1;;;S-1-5-80-818380073-2995186456-1411405591-3990468014-3617507088)

Kontrollér, om DACL'en for sikkerhedshændelsesloggen blev konfigureret af et gruppepolitikobjekt:

Policies > Administrative Templates > Windows Components > Event Log Service > Security > Configure log access

Føj ovenstående post til den eksisterende politik. Kør C:\Windows\System32\wevtutil.exe gl security derefter for at kontrollere, at posten blev tilføjet.

De lokale Defender for Identity-logge bør nu blive vist:

Info WindowsEventLogReader EnableEventLogWatchers EventLogWatcher enabled [name=Security]

ApplyInternal mislykkedes tovejs SSL-forbindelse til tjenestefejl

Hvis du får vist følgende fejl under sensorinstallationen: ApplyInternal mislykkedes tovejs SSL-forbindelse til tjenesten , og sensorloggen indeholder en post, der ligner:

2021-01-19 03:45:00.0000 Error CommunicationWebClient+\<SendWithRetryAsync\>d__9`1 ApplyInternal mislykkedes tovejs SSL-forbindelse til tjenesten.

Problemet kan skyldes en proxy, hvor SSL-inspektion er aktiveret.

[_workspaceApplicationSensorApiEndpoint=Ikke angivet/contoso.atp.azure.com:443 Aftryk=7C039DA47E81E51F3DA3DF3DA7B5E1899B5B4AD0]'

Årsag:

Problemet kan skyldes, at registreringsdatabaseværdierne SystemDefaultTlsVersions eller SchUseStrongCrypto ikke er angivet til standardværdien 1.

Opløsning:

Kontrollér, at registreringsdatabaseværdierne SystemDefaultTlsVersions og SchUseStrongCrypto er angivet til 1:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319]

"SystemDefaultTlsVersions"=dword:00000001

"SchUseStrongCrypto"=dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319]

"SystemDefaultTlsVersions"=dword:00000001

"SchUseStrongCrypto"=dword:00000001

Der opstod et problem under installation af sensoren på Windows Server 2019, hvor KB5009557 er installeret, eller på en server med hærdede EventLog-tilladelser

Installationen af sensoren kan mislykkes med fejlmeddelelsen:

System.UnauthorizedAccessException: Attempted to perform an unauthorized operation.

Opløsning:

Der er to mulige løsninger på dette problem:

Installér sensoren med PSExec:

psexec -s -i "C:\MDI\Azure ATP Sensor Setup.exe"Installér sensoren med en planlagt opgave, der er konfigureret til at køre som LocalSystem. Den kommandolinjesyntaks, der skal bruges, er nævnt i uovervåget installation af Defender for Identity-sensor.

Sensorinstallationen mislykkes på grund af klienten til certifikatadministration

Hvis sensorinstallationen mislykkes, og filen Microsoft.Tri.Sensor.Deployment.Deployer.log indeholder en post, der ligner:

2022-07-15 03:45:00.0000 Error IX509CertificateRequestCertificate2 Deployer failed [arguments=128Ve980dtms0035h6u3Bg==] System.Runtime.InteropServices.COMException (0x80090008): CertEnroll::CX509CertificateRequestCertificate::Encode: Invalid algorithm specified. 0x80090008 (-2146893816 NTE_BAD_ALGID)

Årsag:

Problemet kan skyldes, at en klient til administration af certifikater, f.eks. Entrust Entelligence Security Provider (EESP), forhindrer sensorinstallationen i at oprette et selvsigneret certifikat på computeren.

Opløsning:

Fjern klienten til administration af certifikater, installér Defender for Identity-sensoren, og geninstaller derefter klienten til administration af certifikater.

Bemærk!

Det selvsignerede certifikat fornys hvert andet år, og processen til automatisk fornyelse mislykkes muligvis, hvis klienten til administration af certifikater forhindrer oprettelse af det selvsignerede certifikat. Dette medfører, at sensoren stopper kommunikationen med backend, hvilket kræver en geninstallation af sensoren ved hjælp af den løsning, der er nævnt ovenfor.

Sensorinstallationen mislykkes på grund af problemer med netværksforbindelsen

Hvis sensorinstallationen mislykkes med en fejlkode på 0x80070643, og installationslogfilen indeholder en post, der ligner:

[22B8:27F0][2016-06-09T17:21:03]e000: Error 0x80070643: Failed to install MSI package.

Årsag:

Problemet kan skyldes, at installationsprocessen ikke kan få adgang til Defender for Identity-cloudtjenesterne for sensorregistreringen.

Opløsning:

Sørg for, at sensoren kan gå til *.atp.azure.com direkte eller via den konfigurerede proxy. Hvis det er nødvendigt, skal du angive proxyserverindstillingerne for installationen ved hjælp af kommandolinjen:

"Azure ATP sensor Setup.exe" [ProxyUrl="http://proxy.internal.com"] [ProxyUserName="domain\proxyuser"] [ProxyUserPassword="ProxyPassword"]

Du kan få flere oplysninger under Kør en uovervåget installation med en proxykonfiguration og Installér Microsoft Defender for Identity-sensoren.

Vigtigt!

Microsoft anbefaler, at du bruger det mest sikre godkendelsesflow, der er tilgængeligt. Det godkendelsesflow, der er beskrevet i denne procedure, kræver en meget høj grad af tillid til programmet og medfører risici, der ikke findes i andre flow. Du bør kun bruge dette flow, når andre mere sikre flow, f.eks. administrerede identiteter, ikke er levedygtige.

Sensortjenesten kunne ikke køre og forbliver i starttilstand

Følgende fejl vises i systemloggen i Logbog:

- Open-proceduren for tjenesten ". NETFramework" i DLL-filen "C:\Windows\system32\mscoree.dll" mislykkedes med fejlkode Adgang nægtet. Ydelsesdata for denne tjeneste vil ikke være tilgængelige.

- Åbningsproceduren for tjenesten "Lsa" i DLL-filen "C:\Windows\System32\Secur32.dll" mislykkedes med fejlkoden Adgang nægtet. Ydelsesdata for denne tjeneste vil ikke være tilgængelige.

- Åbningsproceduren for tjenesten "WmiApRpl" i DLL-filen "C:\Windows\system32\wbem\wmiaprpl.dll" mislykkedes med fejlkoden "Enheden er ikke klar". Ydelsesdata for denne tjeneste vil ikke være tilgængelige.

Microsoft.TriSensorError.log indeholder en fejl, der ligner denne:

Microsoft.Tri.Sensor.DirectoryServicesClient.TryCreateLdapConnectionAsync(DomainControllerConnectionData domainControllerConnectionData, bool isGlobalCatalog, bool isTraversing) 2021-07-13 14:56:20.2976 Error DirectoryServicesClient Microsoft.Tri.Infrastructure.ExtendedException: Failed to communicate with configured domain controllers at new Microsoft.Tri.Sensor.DirectoryServicesClient(IConfigurationManager

Årsag:

NT Service\All Services har ikke ret til at logge på som en tjeneste.

Opløsning:

Tilføj politik for domænecontroller med logon som en tjeneste. Du kan finde flere oplysninger under Kontrollér, at gMSA-kontoen har de nødvendige rettigheder.

Arbejdsområdet blev ikke oprettet, fordi der allerede findes en sikkerhedsgruppe med det samme navn i Microsoft Entra ID

Årsag:

Problemet kan opstå, når en licens til arbejdsområdet Defender for Identity udløber og slettes, når opbevaringsperioden er udløbet, men de Microsoft Entra grupper ikke blev slettet.

Opløsning:

- Gå til Azure Portal ->Microsoft Entra ID ->Grupper

- Omdøb følgende tre grupper (hvor workspaceName er navnet på dit arbejdsområde) ved at føje suffikset " - old" til dem:

- "Azure ATP workspaceName Administrators" –> "Azure ATP workspaceName Administrators – old"

- "Azure ATP workspaceName Viewers" –> "Azure ATP workspaceName Viewers – old"

- "Azure ATP workspaceName Users" –> "Azure ATP workspaceName Users – old"

- Derefter kan du gå tilbage til portalen Microsoft Defender til sektionen Indstillinger ->Identiteter for at oprette det nye arbejdsområde til Defender for Identity.