Om sikkerhedsbeskeder

Microsoft Defender for Identity sikkerhedsadvarsler forklarer i klart sprog og grafik, hvilke mistænkelige aktiviteter der blev identificeret på dit netværk, samt de aktører og computere, der er involveret i truslerne. Beskeder sorteres efter alvorsgrad, farvekodes for at gøre dem nemme at filtrere visuelt og organiseret efter trusselsfase. Hver besked er designet til at hjælpe dig med hurtigt at forstå præcis, hvad der sker på dit netværk. Lister over vigtige beskeder indeholder direkte links til de involverede brugere og computere for at gøre dine undersøgelser nemme og direkte.

I denne artikel får du mere at vide om strukturen af sikkerhedsbeskeder i Defender for Identity, og hvordan du bruger dem.

- Struktur for sikkerhedsadvarsel

- Klassificeringer af sikkerhedsadvarsler

- Kategorier for sikkerhedsbeskeder

- Undersøgelse af avanceret sikkerhedsadvarsel

- Relaterede objekter

- Defender for Identity og NNR (Løsning af netværksnavn)

Struktur for sikkerhedsadvarsel

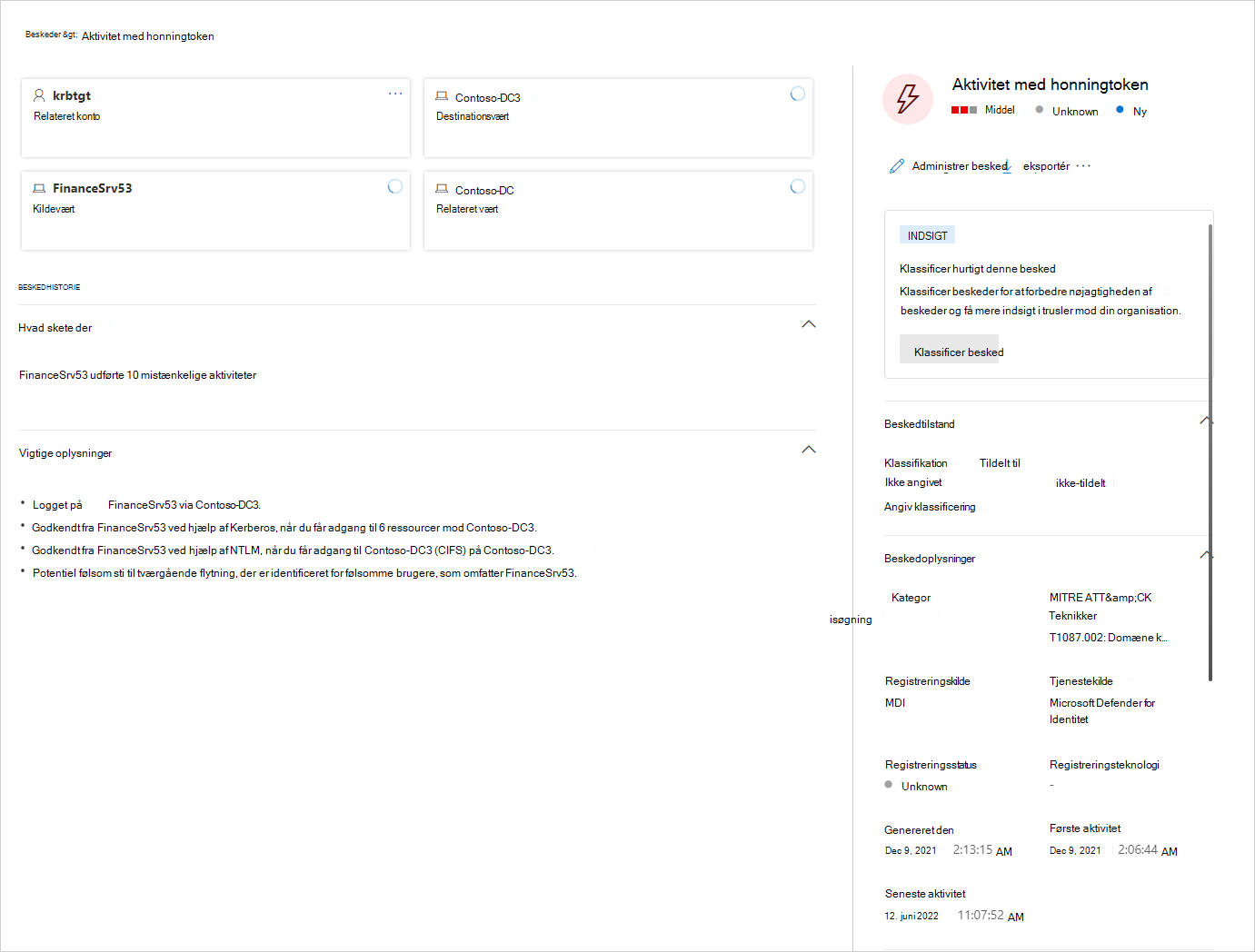

Hver sikkerhedsbesked fra Defender for Identity indeholder en beskedhistorie. Dette er kæden af hændelser, der er relateret til denne besked i kronologisk rækkefølge, og andre vigtige oplysninger, der er relateret til beskeden.

På beskedsiden kan du:

Administrer besked – rediger beskedens status, tildeling og klassificering. Du kan også tilføje en kommentar her.

Eksportér – download en detaljeret Excel-rapport til analyse

Linkbesked til en anden hændelse – link en besked til en ny eksisterende hændelse

Du kan få flere oplysninger om beskeder under Undersøg beskeder i Microsoft Defender XDR.

Klassificeringer af sikkerhedsadvarsler

Efter korrekt undersøgelse kan alle sikkerhedsbeskeder i Defender for Identity klassificeres som en af følgende aktivitetstyper:

Sand positiv (TP): En skadelig handling, der er registreret af Defender for Identity.

Godartet sand positiv (B-TP): En handling, der registreres af Defender for Identity, som er reel, men ikke ondsindet, f.eks. en indtrængningstest eller kendt aktivitet, der genereres af et godkendt program.

Falsk positiv (FP): En falsk alarm, hvilket betyder, at aktiviteten ikke fandt sted.

Er sikkerhedsadvarslen en TP-, B-TP- eller FP-besked?

For hver besked skal du stille følgende spørgsmål for at bestemme klassificeringen af beskeder og hjælpe med at beslutte, hvad du skal foretage dig:

- Hvor almindelig er denne specifikke sikkerhedsadvarsel i dit miljø?

- Blev beskeden udløst af de samme typer computere eller brugere? Det kan f.eks. være servere med samme rolle eller brugere fra den samme gruppe/afdeling? Hvis computerne eller brugerne var ens, kan du vælge at ekskludere dem for at undgå yderligere fremtidige beskeder om den fælles fp.

Bemærk!

En stigning af beskeder af præcis samme type reducerer typisk beskedens mistænkelige/vigtige niveau. Ved gentagne beskeder skal du bekræfte konfigurationer og bruge oplysninger og definitioner for sikkerhedsbeskeder til at forstå præcis, hvad der sker, der udløser gentagelserne.

Kategorier for sikkerhedsbeskeder

Sikkerhedsbeskeder fra Defender for Identity er opdelt i følgende kategorier eller faser, f.eks. de faser, der ses i en typisk dræberkæde for cyberangreb. Få mere at vide om hver fase og de beskeder, der er designet til at registrere hvert angreb, ved hjælp af følgende links:

- Beskeder om rekognoscering

- Beskeder om kompromitterede legitimationsoplysninger

- Beskeder om tværgående flytning

- Beskeder om domænedominans

- Exfiltrationsbeskeder

Avanceret undersøgelse af sikkerhedsadvarsel

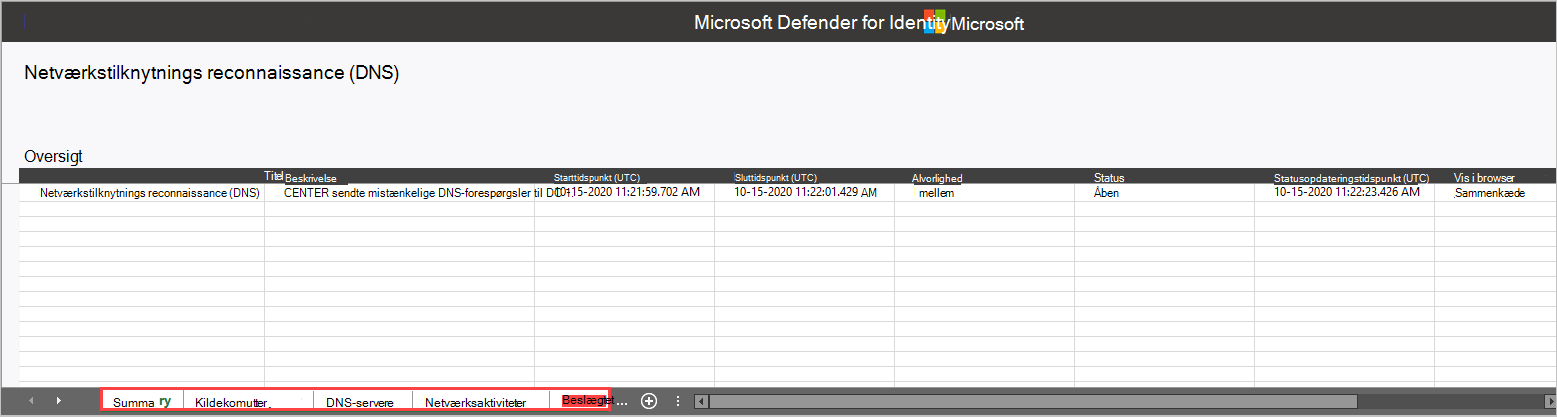

Hvis du vil have flere oplysninger om en sikkerhedsadvarsel, skal du vælge Eksportér på siden med beskedoplysninger for at downloade den detaljerede Excel-beskedrapport.

Den downloadede fil indeholder oversigtsoplysninger om beskeden under den første fane, herunder:

- Titel

- Beskrivelse

- Starttidspunkt (UTC)

- Sluttidspunkt (UTC)

- Alvorsgrad – lav/mellem/høj

- Status – åben/lukket

- Statusopdateringstidspunkt (UTC)

- Vis i browser

Alle involverede enheder, herunder konti, computere og ressourcer, vises adskilt af deres rolle. Der angives oplysninger om kilden, destinationen eller den angrebne enhed, afhængigt af beskeden.

De fleste af fanerne omfatter følgende data pr. enhed:

Navn

Detaljer

Type

SamName

Kildecomputer

Kildebruger (hvis tilgængelig)

Domænecontrollere

Ressource, der er adgang til: Tid, Computer, Navn, Detaljer, Type, Tjeneste.

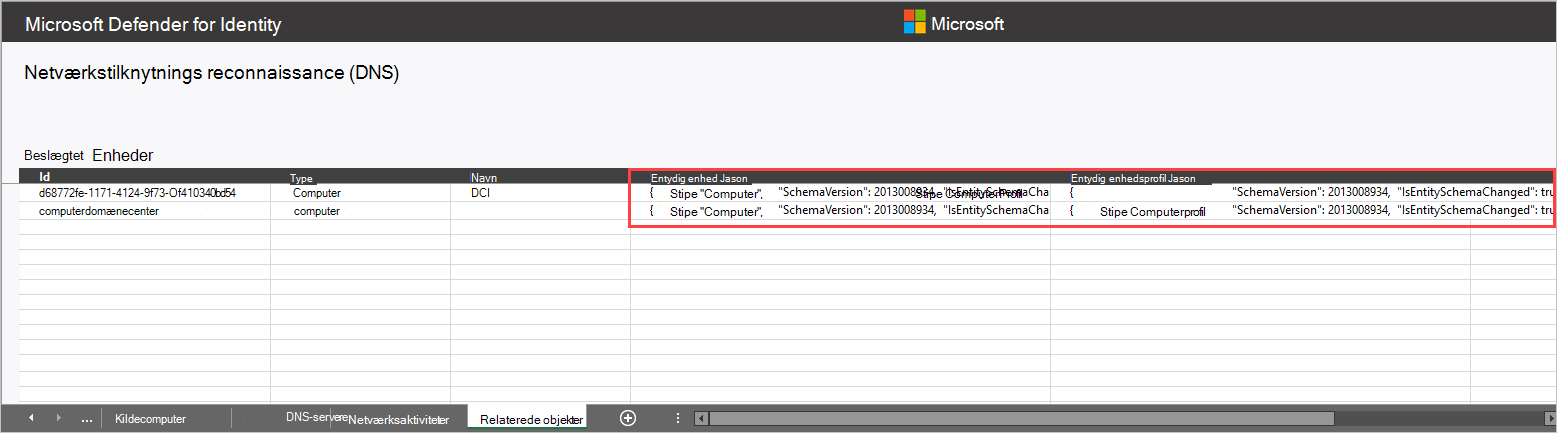

Relaterede objekter: ID, Type, Navn, Entydigt objekt Json, Entydigt objektprofil Json

Alle rå aktiviteter, der registreres af Defender for Identity Sensors relateret til beskeden (netværk eller begivenhedsaktiviteter), herunder:

- Netværksaktiviteter

- Begivenhedsaktiviteter

Nogle beskeder har ekstra faner, f.eks. oplysninger om:

- Angrebskonti, da det mistænkte angreb brugte Brute Force.

- DNS-servere (Domain Name System), når den mistænkte angreb involverede netværkstilknytnings reconnaissance (DNS).

Det kan f.eks. være:

Relaterede objekter

I hver besked vises relaterede objekter under den sidste fane. Relaterede objekter er alle enheder, der er involveret i en mistænkelig aktivitet, uden adskillelse af den "rolle", de spillede i beskeden. Hvert objekt har to Json-filer, Unique Entity Json og Unique Entity Profile Json. Brug disse to Json-filer til at få mere at vide om objektet og til at hjælpe dig med at undersøge beskeden.

Entydig Entity Json-fil

Omfatter de data, som Defender for Identity har lært fra Active Directory om kontoen. Dette omfatter alle attributter som Entydigt navn, SID, LockoutTime og PasswordExpiryTime. For brugerkonti omfatter data som f.eks. Afdeling, Mail og Telefonnummer. For computerkonti skal du inkludere data som f.eks. OperatingSystem, IsDomainController og DnsName.

Entydig Json-fil med enhedsprofil

Omfatter alle data Defender for Identity, der er profileret på enheden. Defender for Identity bruger de netværks- og hændelsesaktiviteter, der registreres, til at få mere at vide om miljøets brugere og computere. Defender for Identity-profiler relevante oplysninger pr. enhed. Disse oplysninger bidrager til Defender for Identity's trusselsidentifikationsfunktioner.

Hvordan kan jeg bruge Defender til identitetsoplysninger i en undersøgelse?

Undersøgelserne kan være så detaljerede, som det er nødvendigt. Her er nogle idéer til, hvordan du kan undersøge, hvordan du bruger de data, der leveres af Defender for Identity.

- Kontrollér, om alle relaterede brugere tilhører den samme gruppe eller afdeling.

- Deler relaterede brugere ressourcer, programmer eller computere?

- Er en konto aktiv, selvom dens PasswordExpiryTime allerede er bestået?

Defender for Identity og NNR (Løsning af netværksnavn)

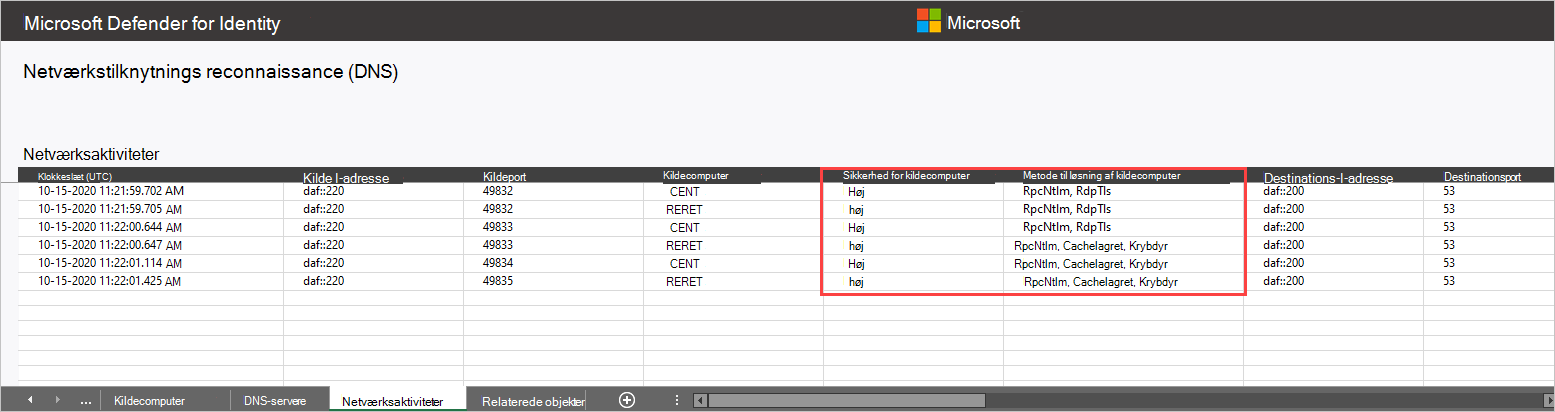

Funktionerne i Defender for Identity Detection er afhængige af aktiv NNR (Network Name Resolution) for at kunne oversætte IP-adresser til computere i din organisation. Ved hjælp af NNR kan Defender for Identity korrelere mellem rå aktiviteter (der indeholder IP-adresser) og de relevante computere, der er involveret i hver aktivitet. På baggrund af de rå aktiviteter genererer Defender for Identity-profiler enheder, herunder computere, beskeder.

NNR-data er afgørende for at registrere følgende beskeder:

- Mistanke om identitetstyveri (pass-the-ticket)

- Mistanke om DCSync-angreb (replikering af katalogtjenester)

- Netværkstilknytnings reconnaissance (DNS)

Brug de NNR-oplysninger, der er angivet under fanen Netværksaktiviteter i rapporten om download af beskeder, til at afgøre, om en besked er en FP. I tilfælde af en FP-advarsel er det almindeligt at have NNR-sikkerhed resultatet givet med lav genkendelsessikkerhed.

Download af rapportdata vises i to kolonner:

Kilde-/destinationscomputer

- Sikkerhed – vished med lav opløsning kan indikere forkert navneopløsning.

Kilde-/destinationscomputer

- Løsningsmetode – leverer de NNR-metoder, der bruges til at fortolke IP-adressen til computeren i organisationen.

Du kan få mere at vide om, hvordan du arbejder med Sikkerhedsbeskeder i Defender for Identity i Arbejde med sikkerhedsbeskeder.