Nyheder i Microsoft Defender for Identity

Denne artikel opdateres ofte for at fortælle dig, hvad der er nyt i de nyeste versioner af Microsoft Defender for Identity.

Nyheder i omfang og referencer

Defender for Identity-udgivelser udrulles gradvist på tværs af kundelejere. Hvis der er en funktion, der er dokumenteret her, som du endnu ikke kan se i din lejer, skal du vende tilbage senere for at få opdateringen.

Du kan få flere oplysninger i også:

- Nyheder i Microsoft Defender XDR

- Nyheder i Microsoft Defender for Endpoint

- Nyheder i Microsoft Defender for Cloud Apps

Du kan få opdateringer om versioner og funktioner, der blev udgivet for seks måneder siden eller tidligere, i Arkivet Nyheder for Microsoft Defender for Identity.

Marts 2025

Nye LDAP-forespørgselshændelser, der er føjet til tabellen IdentityQueryEvents i Avanceret jagt

Nye LDAP-forespørgselshændelser blev føjet til tabellen IdentityQueryEvents i Avanceret jagt for at give mere indsigt i yderligere LDAP-søgeforespørgsler, der kører i kundemiljøet.

Februar 2025

Opdateringer af DefenderForIdentity PowerShell-modulet (version 1.0.0.3)

Nye funktioner og forbedringer:

- Understøttelse af hentning, test og angivelse af Active Directory-papirkurven i Get/Set/Test MDIConfiguration.

- Understøttelse af hentning, test og angivelse af proxykonfigurationen på den nye MDI-sensor.

- Active Directory Certificate Services-registreringsdatabaseværdien for overvågningsfiltrering angiver nu typen korrekt.

- New-MDIConfigurationReport viser nu navnet på det testede gruppepolitikobjekt og understøtter server- og identitetsargumenter.

Fejlrettelser:

- Forbedret pålidelighed for objektbeholdertilladelser til DeletedObjects på ikke-engelske operativsystemer.

- Fast uvedkommende output til oprettelse af KDS-rodnøgle.

- Andre rettelser til pålidelighed.

Fanen Nye angrebsstier på profilsiden Identitet

Denne fane giver indblik i potentielle angrebsstier, der fører til en kritisk identitet eller involverer den i stien, hvilket hjælper med at vurdere sikkerhedsrisici. Du kan få flere oplysninger under Oversigt over angrebssti i Eksponeringsstyring.

Yderligere forbedringer af identitetssiden:

Nyt sidepanel med flere oplysninger om hver post på brugertidslinjen.

Filtreringsfunktioner under fanen Enheder under Observeret i organisationen.

Opdatering af "Beskyt og administrer lokale administratoradgangskoder med Microsoft LAPS"-indstilling

Denne opdatering justerer vurderingen af sikkerhedsniveauet i Secure Score i forhold til den nyeste version af Windows LAPS og sikrer, at den afspejler de aktuelle bedste fremgangsmåder for sikkerhed i forbindelse med administration af lokale administratoradgangskoder.

Nye og opdaterede hændelser i tabellen Advanced hunting IdentityDirectoryEvents

Vi har tilføjet og opdateret følgende hændelser i tabellen IdentityDirectoryEvents i Advanced Hunting:

Flaget Til kontrol af brugerkonti er blevet ændret

Oprettelse af sikkerhedsgruppe i Active Directory

Det mislykkedes at ændre adgangskoden til en konto

Ændring af adgangskoden til kontoen er udført

Kontoens primære gruppe-id er blevet ændret

Desuden er den indbyggede skemareference for Avanceret jagt i Microsoft Defender XDR blevet opdateret, så den indeholder detaljerede oplysninger om alle understøttede hændelsestyper (ActionTypeværdier) i identitetsrelaterede tabeller, så det sikres, at der er fuldstændig synlighed i tilgængelige hændelser. Du kan finde flere oplysninger under Oplysninger om avanceret jagtskema.

Januar 2025

Rundvisning i ny identitetsguide

Udforsk vigtige MDI-funktioner med den nye præsentation af identiteter på M365-portalen. Naviger til Hændelser, Jagt og Indstillinger for at forbedre identitetssikkerhed og trusselsundersøgelse.

December 2024

Ny vurdering af sikkerhedsholdning: Forbyd tilmelding af certifikat med vilkårlige programpolitikker (ESC15)

Defender for Identity har tilføjet den nye anbefaling Forbyd certifikatregistrering med vilkårlige programpolitikker (ESC15) i Microsoft Secure Score.

Denne anbefaling omhandler direkte de nyligt offentliggjorte CVE-2024-49019, som fremhæver sikkerhedsrisici, der er forbundet med sårbare AD CS-konfigurationer. Denne vurdering af sikkerhedsholdning viser alle sårbare certifikatskabeloner, der findes i kundemiljøer på grund af ikke-sendte AD CS-servere.

Den nye anbefaling føjes til andre AD CS-relaterede anbefalinger. Tilsammen tilbyder disse vurderinger rapporter om sikkerhedsholdning, der viser sikkerhedsproblemer og alvorlige fejlkonfigurationer, der sender risici for hele organisationen, sammen med relaterede registreringer.

Du kan finde flere oplysninger under:

Oktober 2024

MDI udvider dækningen med nye 10 anbefalinger til identitetsholdning (prøveversion)

De nye vurderinger af identitetssikkerhed (ISPMs) kan hjælpe kunderne med at overvåge forkert konfiguration ved at holde øje med svage punkter og reducere risikoen for potentielle angreb på infrastruktur i det lokale miljø.

Disse nye identitetsanbefalinger som en del af Microsoft Secure Score er nye rapporter om sikkerhedsholdning, der er relateret til Active Directory-infrastruktur og gruppepolitikobjekter:

Skift den gamle adgangskode til domænecontrollercomputerkontoen

Adgangskoder, der kan fortrydes, blev fundet i gruppepolitikobjekter

Derudover har vi opdateret den eksisterende anbefaling af "Rediger usikre Kerberos-delegeringer for at forhindre repræsentation" for at inkludere angivelse af Kerberos-begrænset delegering med protokolovergang til en privilegeret tjeneste.

August 2024

Ny Microsoft Entra Connect-sensor:

Som en del af vores løbende indsats for at forbedre Microsoft Defender for Identity dækning i hybride identitetsmiljøer har vi introduceret en ny sensor til Microsoft Entra Connect-servere. Derudover har vi udgivet nye hybride sikkerhedsregistreringer og nye anbefalinger til identitetsholdning specifikt til Microsoft Entra Connect, hvilket hjælper kunderne med at forblive beskyttede og afhjælpe potentielle risici.

Nye Microsoft Entra Anbefalinger til identitetsholdning:

-

Roter adgangskoden for Microsoft Entra Connect Connector-konto

- En kompromitteret Microsoft Entra Forbindelsesconnectorkonto (AD DS-connectorkonto, der ofte vises som MSOL_XXXXXXXX), kan give adgang til funktioner med rettigheder som replikering og nulstilling af adgangskoder, hvilket giver hackere mulighed for at ændre synkroniseringsindstillinger og kompromittere sikkerheden i både cloudmiljøer og lokale miljøer samt tilbyde flere stier til at kompromittere hele domænet. I denne vurdering anbefaler vi, at kunderne ændrer adgangskoden for MSOL-konti med den adgangskode, der sidst blev angivet for mere end 90 dage siden. Klik her for at få flere oplysninger.

-

Fjern unødvendige replikeringstilladelser for Microsoft Entra Opret forbindelseskonto

- Microsoft Entra Connect-connectorkontoen har som standard omfattende tilladelser til at sikre korrekt synkronisering (også selvom de faktisk ikke er påkrævet). Hvis synkronisering af adgangskodehash ikke er konfigureret, er det vigtigt at fjerne unødvendige tilladelser for at reducere den potentielle angrebsoverflade. Klik her for at få flere oplysninger

-

Skift adgangskode for Microsoft Entra problemfri konfiguration af SSO-konto

- I denne rapport vises alle Microsoft Entra problemfriE SSO-computerkonti med adgangskode, der sidst blev angivet for mere end 90 dage siden. Adgangskoden til Azure SSO-computerkontoen ændres ikke automatisk hver 30. dag. Hvis en hacker kompromitterer denne konto, kan vedkommende generere tjenesteanmodninger for AZUREADSSOACC-kontoen på vegne af en hvilken som helst bruger og repræsentere en hvilken som helst bruger i den Microsoft Entra lejer, der synkroniseres fra Active Directory. En hacker kan bruge dette til at flytte side om side fra Active Directory til Microsoft Entra ID. Klik her for at få flere oplysninger.

Nye Microsoft Entra Connect-registreringer:

-

Mistænkeligt interaktivt logon til Microsoft Entra Connect Server

- Direkte logon til Microsoft Entra Connect-servere er meget usædvanligt og potentielt skadeligt. Angribere målretter ofte disse servere for at stjæle legitimationsoplysninger for at få bredere netværksadgang. Microsoft Defender for Identity kan nu registrere unormalt logon til Microsoft Entra Connect-servere, hvilket hjælper dig med at identificere og reagere hurtigere på disse potentielle trusler. Den gælder specifikt, når Microsoft Entra Connect-serveren er en separat server og ikke fungerer som en domænecontroller.

-

Nulstil brugeradgangskode af Microsoft Entra Opret forbindelseskonto

- Den Microsoft Entra Connect-connectorkonto har ofte høje rettigheder, herunder muligheden for at nulstille brugerens adgangskoder. Microsoft Defender for Identity har nu indblik i disse handlinger og registrerer eventuel brug af disse tilladelser, der blev identificeret som skadelige og ikke-legitime. Denne besked udløses kun, hvis funktionen til tilbageførsel af adgangskode er deaktiveret.

-

Mistænkelig tilbageførsel fra Microsoft Entra Opret forbindelse på en følsom bruger

- Selvom Microsoft Entra Connect allerede forhindrer tilbageførsel for brugere i privilegerede grupper, udvider Microsoft Defender for Identity denne beskyttelse ved at identificere yderligere typer følsomme konti. Denne forbedrede registrering hjælper med at forhindre uautoriserede nulstilling af adgangskoder på kritiske konti, hvilket kan være et afgørende skridt i avancerede angreb, der er rettet mod både cloudmiljøer og lokale miljøer.

Yderligere forbedringer og funktioner:

- Ny aktivitet for enhver mislykket nulstilling af adgangskode på en følsom konto , der er tilgængelig i tabellen 'IdentityDirectoryEvents' i Advanced Hunting. Dette kan hjælpe kunderne med at spore mislykkede hændelser for nulstilling af adgangskode og oprette brugerdefineret registrering baseret på disse data.

- Forbedret nøjagtighed for DC-synkroniseringsangrebsregistrering .

- Nyt tilstandsproblem i tilfælde, hvor sensoren ikke kan hente konfigurationen fra Microsoft Entra Connect-tjenesten.

- Udvidet overvågning af sikkerhedsbeskeder, f.eks. PowerShell Remote Execution Detector, ved at aktivere den nye sensor på Microsoft Entra Oprette forbindelse til servere.

Få mere at vide om den nye sensor

Opdateret DefenderForIdentity PowerShell-modul

DefenderForIdentity PowerShell-modulet er blevet opdateret og omfatter ny funktionalitet og løser flere fejlrettelser. Vigtige forbedringer omfatter:

-

Ny

New-MDIDSACmdlet: Forenkler oprettelsen af tjenestekonti med en standardindstilling for gMSA (Group Managed Service Accounts) og en mulighed for at oprette standardkonti. - Automatisk PDCe-registrering: Forbedrer pålideligheden af oprettelse af Gruppepolitik objekt ved automatisk at målrette den primære domænecontrolleremulator (PDCe) til de fleste Active Directory-handlinger.

-

Manuel domænecontrollermålretning: Ny serverparameter for

Get/Set/Test-MDIConfigurationcmdlet'er, der giver dig mulighed for at angive en domænecontroller til målretning i stedet for PDCe.

Du kan finde flere oplysninger under:

- DefenderForIdentity PowerShell-modul (PowerShell-galleri)

- Dokumentation til DefenderForIdentity PowerShell-reference

Juli 2024

6 Nye registreringer er nye i offentlig prøveversion:

-

Muligt NetSync-angreb

- NetSync er et modul i Mimikatz, et værktøj efter udnyttelse, der anmoder om adgangskodehash for en destinationsenheds adgangskode ved at foregive at være en domænecontroller. En hacker kan udføre skadelige aktiviteter på netværket ved hjælp af denne funktion for at få adgang til organisationens ressourcer.

-

Mulig overtagelse af en Microsoft Entra problemfri SSO-konto

- Et Microsoft Entra problemfrit SSO-kontoobjekt (enkeltlogon), AZUREADSSOACC, blev ændret mistænkeligt. En hacker flytter muligvis lateralt fra det lokale miljø til cloudmiljøet.

-

Mistænkelig LDAP-forespørgsel

- Der blev fundet en mistænkelig LDAP-forespørgsel (Lightweight Directory Access Protocol), der er knyttet til et kendt angrebsværktøj. En hacker udfører muligvis rekognoscering for senere trin.

-

Mistænkelig SPN blev føjet til en bruger

- Et mistænkeligt tjenesteprincipalnavn (SPN) blev føjet til en følsom bruger. En hacker forsøger muligvis at få øget adgang til tværgående bevægelse i organisationen

-

Mistænkelig oprettelse af ESXi-gruppe

- Der blev oprettet en mistænkelig VMWare ESXi-gruppe i domænet. Dette kan indikere, at en hacker forsøger at få flere tilladelser til senere trin i et angreb.

-

Mistænkelig ADFS-godkendelse

- En domænetilsluttet konto, der er logget på ved hjælp af Active Directory Federation Services (ADFS) fra en mistænkelig IP-adresse. En hacker kan have stjålet en brugers legitimationsoplysninger og bruger dem til at flytte side om side i organisationen.

Defender for Identity release 2.238

Denne version indeholder forbedringer og fejlrettelser for cloudtjenester og Defender for Identity-sensoren.

Juni 2024

Gå nemt på jagt efter brugeroplysninger fra ITDR-dashboardet

ShieldWidgetten giver et hurtigt overblik over antallet af brugere i hybridmiljøer, cloudmiljøer og miljøer i det lokale miljø. Denne funktion indeholder nu direkte links til platformen Avanceret jagt, der tilbyder detaljerede brugeroplysninger lige ved hånden.

Widgetten ITDR-installationstilstand omfatter nu Microsoft Entra betinget adgang og Microsoft Entra-privatadgang

Nu kan du få vist licenstilgængeligheden for betinget adgang til Microsoft Entra arbejdsbelastning, Microsoft Entra betinget adgang til bruger og Microsoft Entra-privatadgang.

Defender for Identity release 2.237

Denne version indeholder forbedringer og fejlrettelser for cloudtjenester og Defender for Identity-sensoren.

Maj 2024

Defender for Identity release 2.236

Denne version indeholder forbedringer og fejlrettelser for cloudtjenester og Defender for Identity-sensoren.

Defender for Identity Release 2.235

Denne version indeholder forbedringer og fejlrettelser for cloudtjenester og Defender for Identity-sensoren.

April 2024

Registrer nemt sikkerhedsfunktionen CVE-2024-21427 Tilsidesætning af sikkerhedsfunktioner i Windows Kerberos

For at hjælpe kunderne med bedre at identificere og registrere forsøg på at omgå sikkerhedsprotokoller i henhold til denne sikkerhedsrisiko har vi tilføjet en ny aktivitet i Advanced Hunting, der overvåger Kerberos AS-godkendelse.

Med disse data kan kunder nu nemt oprette deres egne regler for brugerdefineret registrering i Microsoft Defender XDR og automatisk udløse beskeder for denne type aktivitet

Adgang Defender XDR portal -> Jagt -> Avanceret jagt.

Nu kan du kopiere vores anbefalede forespørgsel som angivet nedenfor og klikke på "Opret regel for registrering". Vær opmærksom på, at vores angivne forespørgsel også sporer mislykkede logonforsøg, hvilket kan generere oplysninger, der ikke er relateret til et potentielt angreb. Du er derfor velkommen til at tilpasse forespørgslen, så den passer til dine specifikke krav.

IdentityLogonEvents

| where Application == "Active Directory"

| where Protocol == "Kerberos"

| where LogonType in("Resource access", "Failed logon")

| extend Error = AdditionalFields["Error"]

| extend KerberosType = AdditionalFields['KerberosType']

| where KerberosType == "KerberosAs"

| extend Spns = AdditionalFields["Spns"]

| extend DestinationDC = AdditionalFields["TO.DEVICE"]

| where Spns !contains "krbtgt" and Spns !contains "kadmin"

| project Timestamp, ActionType, LogonType, AccountUpn, AccountSid, IPAddress, DeviceName, KerberosType, Spns, Error, DestinationDC, DestinationIPAddress, ReportId

Defender for Identity release 2.234

Denne version indeholder forbedringer og fejlrettelser for cloudtjenester og Defender for Identity-sensoren.

Defender for Identity release 2.233

Denne version indeholder forbedringer og fejlrettelser for cloudtjenester og Defender for Identity-sensoren.

Marts 2024

Nye skrivebeskyttede tilladelser til visning af Defender for Identity-indstillinger

Nu kan du konfigurere Defender for Identity-brugere med skrivebeskyttede tilladelser til at få vist indstillingerne for Defender for Identity.

Du kan få flere oplysninger under Påkrævede tilladelser Defender for Identity i Microsoft Defender XDR.

Ny Graph-baseret API til visning og administration af tilstandsproblemer

Nu kan du få vist og administrere Microsoft Defender for Identity tilstandsproblemer via Graph-API'en

Du kan få flere oplysninger under Administration af tilstandsproblemer via Graph API.

Defender for Identity release 2.232

Denne version indeholder forbedringer og fejlrettelser for cloudtjenester og Defender for Identity-sensoren.

Defender for Identity release 2.231

Denne version indeholder forbedringer og fejlrettelser for cloudtjenester og Defender for Identity-sensoren.

Februar 2024

Defender for Identity Release 2.230

Denne version indeholder forbedringer og fejlrettelser for cloudtjenester og Defender for Identity-sensoren.

Ny vurdering af sikkerhedsholdning for usikker KONFIGURATION af AD CS IIS-slutpunkt

Defender for Identity har tilføjet den nye anbefaling Edit insecure ADCS certificate enrollment IIS endpoints (ESC8) i Microsoft Secure Score.

AD CS (Active Directory Certificate Services) understøtter certifikatregistrering via forskellige metoder og protokoller, herunder tilmelding via HTTP ved hjælp af CES (Certificate Enrollment Service) eller grænsefladen Til webregistrering (Certsrv). Usikre konfigurationer af CES- eller Certsrv IIS-slutpunkterne kan skabe sikkerhedsrisici til relæangreb (ESC8).

Den nye anbefaling Edit insecure ADCS certificate enrollment IIS endpoints (ESC8) føjes til andre AD CS-relaterede anbefalinger, der for nylig er udgivet. Tilsammen tilbyder disse vurderinger rapporter om sikkerhedsholdning, der viser sikkerhedsproblemer og alvorlige fejlkonfigurationer, der sender risici for hele organisationen, sammen med relaterede registreringer.

Du kan finde flere oplysninger under:

- Sikkerhedsvurdering: Rediger usikre ADCS-certifikatregistrerings-IIS-slutpunkter (ESC8)

- Vurderinger af sikkerhedsholdning for AD CS-sensorer

- Microsoft Defender for Identity sikkerhedsvurderinger

Defender for Identity Release 2.229

Denne version indeholder forbedringer og fejlrettelser for cloudtjenester og Defender for Identity-sensoren.

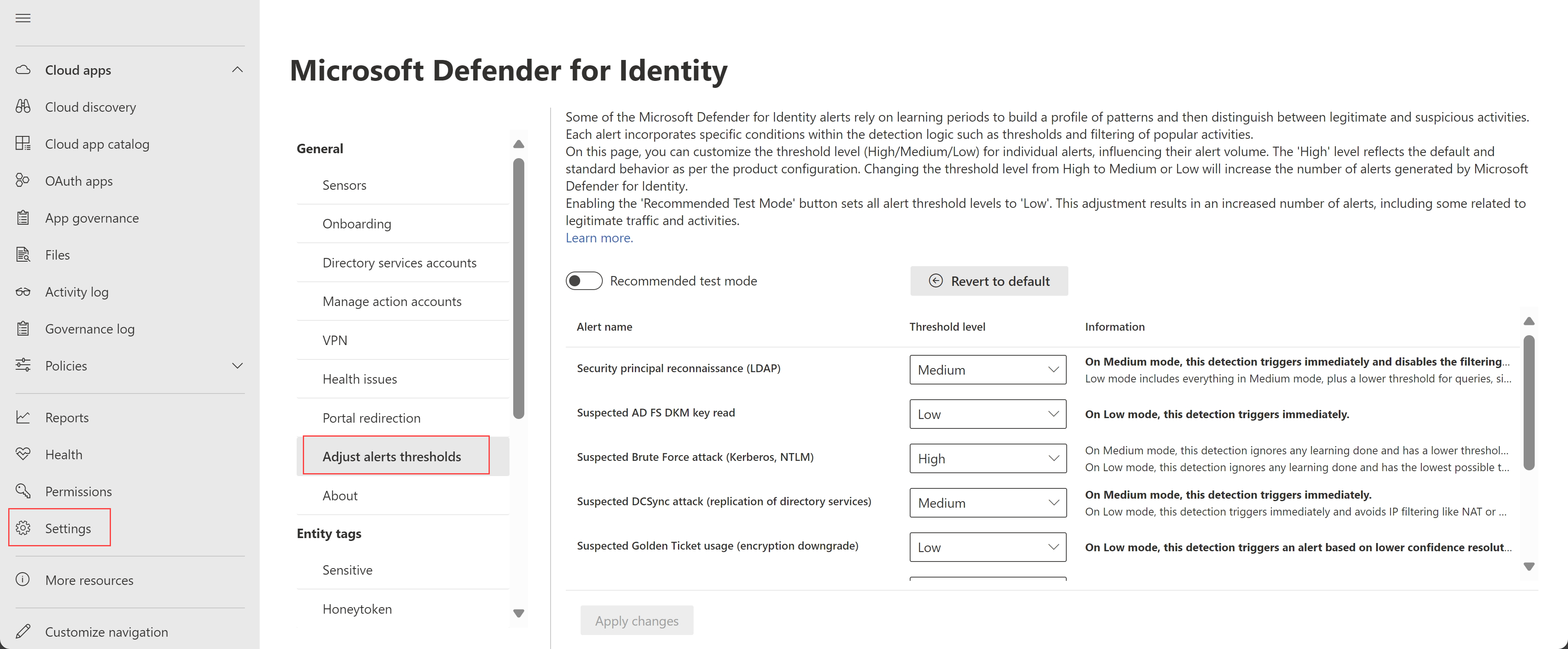

Forbedret brugeroplevelse ved justering af beskedtærskler (prøveversion)

Siden Avancerede indstillinger for identitet er nu omdøbt til Juster beskedtærskler og giver en opdateret oplevelse med forbedret fleksibilitet til justering af beskedtærskler.

Ændringerne omfatter:

Vi har fjernet den forrige indstilling Fjern læringsperiode og tilføjet en ny indstilling for anbefalet testtilstand . Vælg Anbefalet testtilstand for at angive alle tærskelniveauer til Lav, øge antallet af beskeder og angive alle andre tærskelniveauer til skrivebeskyttet.

Den forrige kolonne med følsomhedsniveau omdøbes nu til Tærskelniveau med nyligt definerede værdier. Alle beskeder er som standard angivet til en høj grænse, som repræsenterer standardfunktionsmåden og en standardkonfiguration for beskeder.

I følgende tabel vises tilknytningen mellem de forrige værdier for følsomhedsniveau og de nye værdier for Tærskelniveau :

| Følsomhedsniveau (forrige navn) | Grænseniveau (nyt navn) |

|---|---|

| Normal | Høj |

| Middel | Middel |

| Høj | Lav |

Hvis du havde defineret bestemte værdier på siden Avancerede indstillinger , har vi overført dem til den nye side Juster beskedtærskler på følgende måde:

| Sidekonfiguration for avancerede indstillinger | Ny konfiguration af siden Juster beskedtærskelværdier |

|---|---|

| Fjern læringsperioden slået til |

Anbefalet testtilstand slået fra. Konfigurationsindstillinger for beskedtærskel forbliver de samme. |

| Fjern læringsperioden slået fra |

Anbefalet testtilstand slået fra. Konfigurationsindstillinger for beskedtærskel nulstilles til deres standardværdier med et højt tærskelniveau. |

Beskeder udløses altid med det samme, hvis indstillingen Anbefalet testtilstand er valgt, eller hvis et tærskelniveau er angivet til Mellem eller Lav, uanset om beskedens læringsperiode allerede er fuldført.

Du kan få flere oplysninger under Juster tærskler for beskeder.

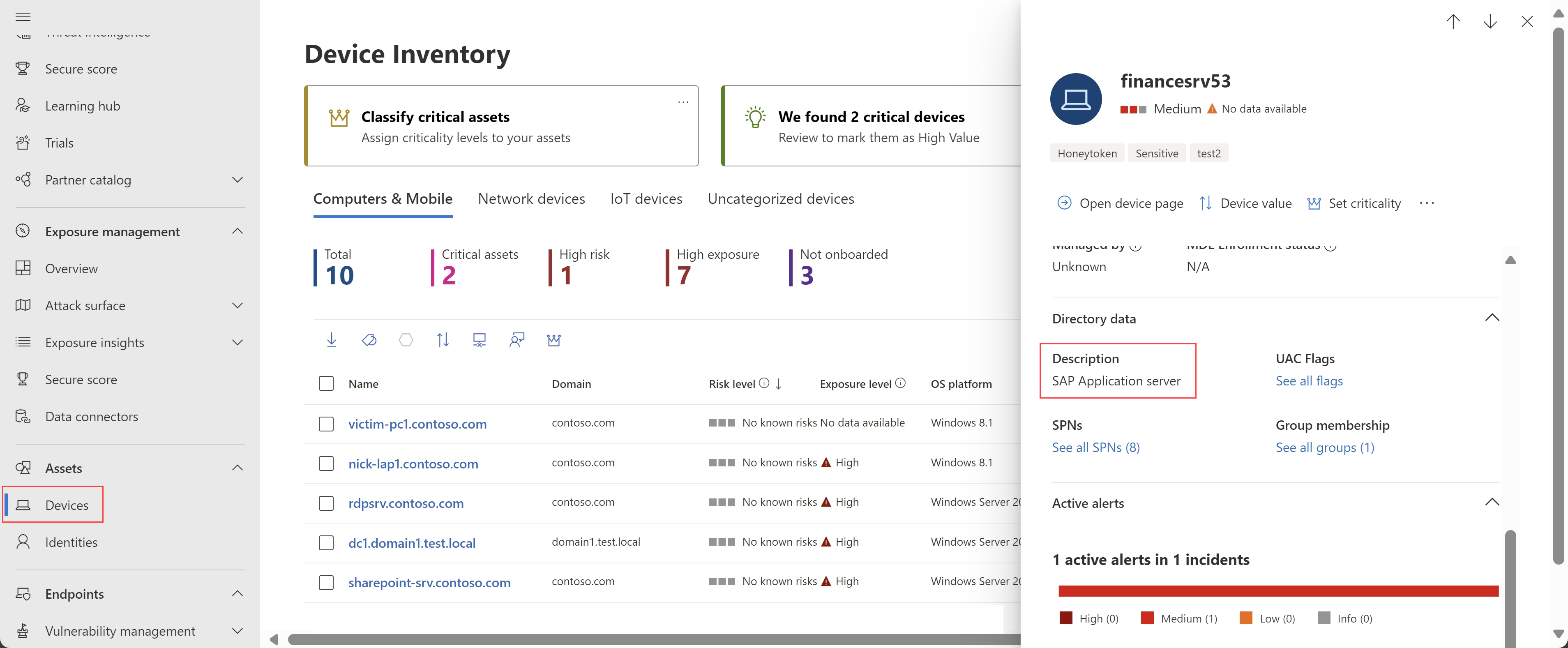

Sider med enhedsdetaljer indeholder nu enhedsbeskrivelser (prøveversion)

Microsoft Defender XDR indeholder nu enhedsbeskrivelser på ruderne med enhedsoplysninger og sider med enhedsoplysninger. Beskrivelserne udfyldes fra enhedens Active Directory Description-attribut .

I sideruden med enhedsoplysninger kan du f.eks.:

Du kan finde flere oplysninger under Undersøgelsestrin for mistænkelige enheder.

Defender for Identity release 2.228

Denne version indeholder forbedringer og fejlrettelser for cloudtjenester og Defender for Identity-sensoren og følgende nye beskeder:

- LDAP (Account Enumeration Reconnaissance) (eksternt id 2437) (prøveversion)

- Ændring af adgangskode til gendannelsestilstand for Katalogtjenester (eksternt id 2438) (prøveversion)

Januar 2024

Defender for Identity release 2.227

Denne version indeholder forbedringer og fejlrettelser for cloudtjenester og Defender for Identity-sensoren.

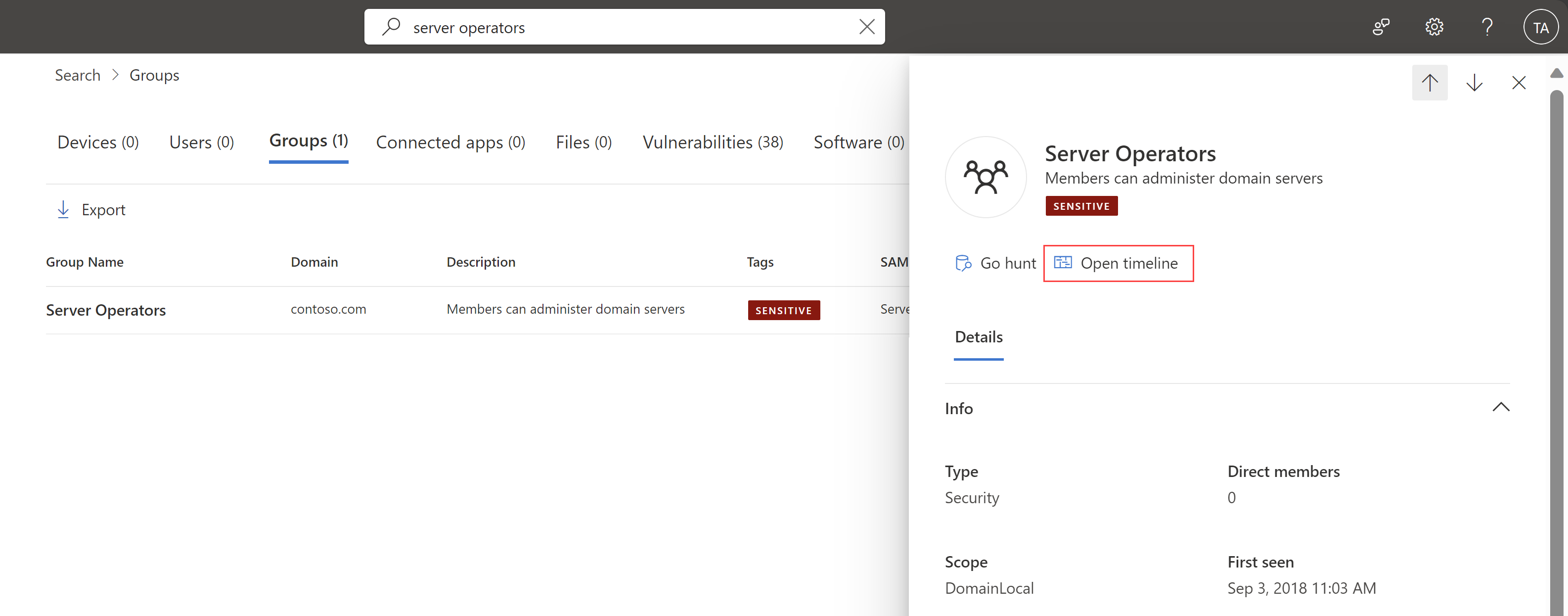

Fanen Tidslinje tilføjet for gruppeobjekter

Nu kan du få vist Active Directory-gruppeobjektrelaterede aktiviteter og beskeder fra de sidste 180 dage i Microsoft Defender XDR, f.eks. ændringer af gruppemedlemskab, LDAP-forespørgsler osv.

Hvis du vil have adgang til gruppens tidslinjeside, skal du vælge Åbn tidslinje i ruden med gruppeoplysninger.

Det kan f.eks. være:

Du kan finde flere oplysninger under Undersøgelsestrin for mistænkelige grupper.

Konfigurer og valider dit Defender for Identity-miljø via PowerShell

Defender for Identity understøtter nu det nye DefenderForIdentity PowerShell-modul, der er designet til at hjælpe dig med at konfigurere og validere dit miljø for at arbejde med Microsoft Defender for Identity.

Brug af PowerShell-kommandoerne til at undgå fejlkonfigurationer og spare tid og undgå unødvendig belastning af dit system.

Vi har føjet følgende procedurer til dokumentationen til Defender for Identity for at hjælpe dig med at bruge de nye PowerShell-kommandoer:

- Skift proxykonfiguration ved hjælp af PowerShell

- Konfigurer, hent og test overvågningspolitikker ved hjælp af PowerShell

- Generér en rapport med aktuelle konfigurationer via PowerShell

- Test dine DSA-tilladelser og -delegationer via PowerShell

- Test tjenesteforbindelsen ved hjælp af PowerShell

Du kan finde flere oplysninger under:

- DefenderForIdentity PowerShell-modul (PowerShell-galleri)

- Dokumentation til DefenderForIdentity PowerShell-reference

Defender for Identity Release 2.226

Denne version indeholder forbedringer og fejlrettelser for cloudtjenester og Defender for Identity-sensoren.

Defender for Identity Release 2.225

Denne version indeholder forbedringer og fejlrettelser for cloudtjenester og Defender for Identity-sensoren.

December 2023

Bemærk!

Hvis du får vist et reduceret antal beskeder om forsøg på fjernudførelse af kode , kan du se vores opdaterede meddelelser fra september, som omfatter en opdatering af Defender for Identity Detection-logikken. Defender for Identity registrerer fortsat fjernkørsel af kode som før.

Nyt identitetsområde og nyt dashboard i Microsoft 365 Defender (prøveversion)

Defender for Identity-kunder har nu et nyt identitetsområde i Microsoft 365 Defender for at få oplysninger om identitetssikkerhed med Defender for Identity.

I Microsoft 365 Defender skal du vælge Identiteter for at se en af følgende nye sider:

Dashboard: På denne side vises grafer og widgets, der hjælper dig med at overvåge registrering af identitetstrusler og svaraktiviteter. Det kan f.eks. være:

Du kan få flere oplysninger under Arbejd med Defender for Identity's ITDR-dashboard.

Tilstandsproblemer: Denne side flyttes fra området Indstillingers > identiteter og viser eventuelle aktuelle tilstandsproblemer for din generelle Defender for Identity-udrulning og specifikke sensorer. Du kan få flere oplysninger under Microsoft Defender for Identity problemer med sensortilstand.

Værktøjer: Denne side indeholder links til nyttige oplysninger og ressourcer, når du arbejder med Defender for Identity. På denne side kan du finde links til dokumentation, især om kapacitetsplanlægningsværktøjet og Test-MdiReadiness.ps1 scriptet.

Defender for Identity Release 2.224

Denne version indeholder forbedringer og fejlrettelser for cloudtjenester og Defender for Identity-sensoren.

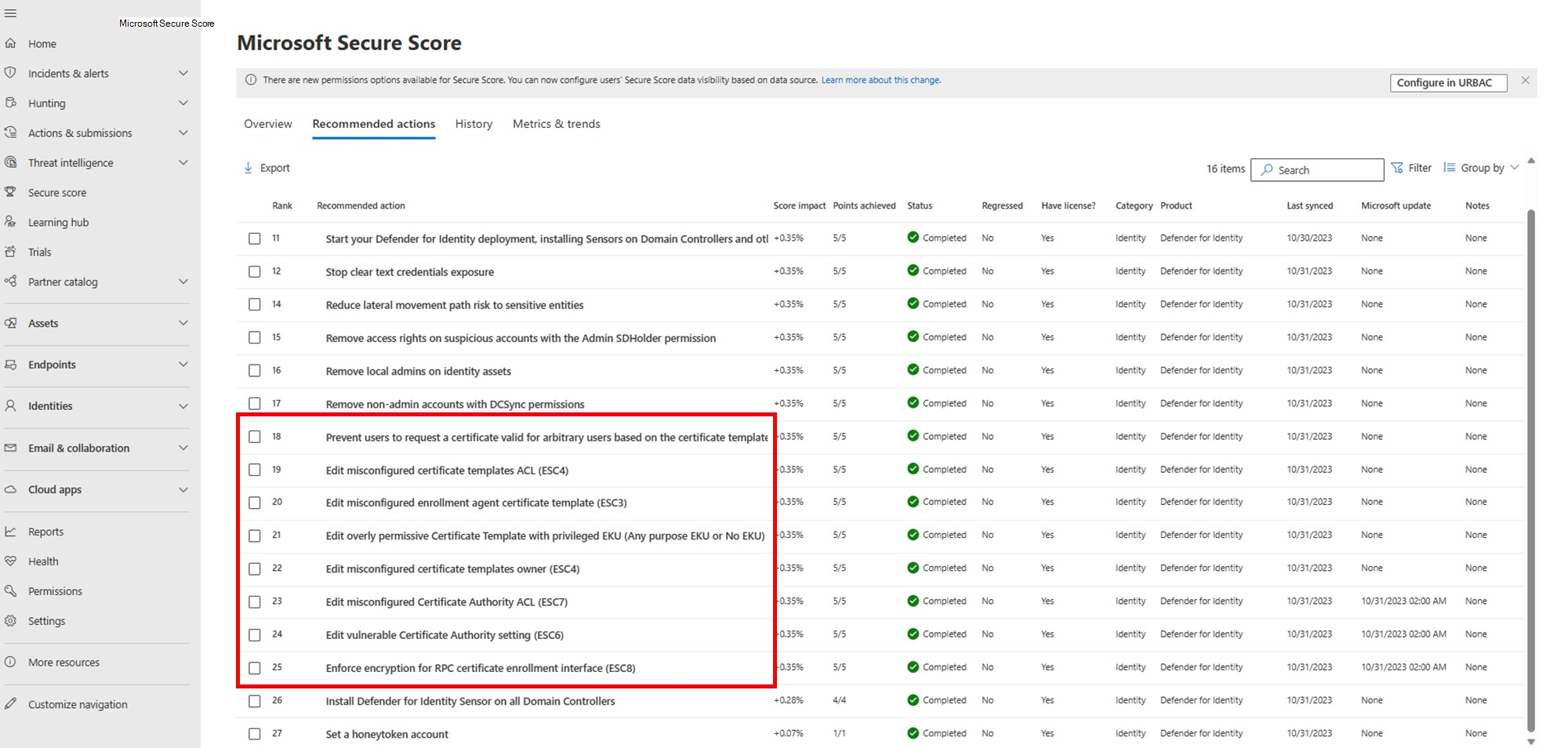

Vurderinger af sikkerhedsholdning for AD CS-sensorer (prøveversion)

Defender for Identity's vurderinger af sikkerhedsholdninger registrerer og anbefaler proaktivt handlinger på tværs af dine Active Directory i det lokale miljø konfigurationer.

Anbefalede handlinger omfatter nu følgende nye vurderinger af sikkerhedsholdning, især for certifikatskabeloner og certifikatcentre.

Anbefalede handlinger for certifikatskabeloner:

- Undgå, at brugerne anmoder om et certifikat, der er gyldigt for vilkårlige brugere baseret på certifikatskabelonen (ESC1)

- Rediger certifikatskabelonen med alt for tilladt adgang med privilegeret EKU (Any purpose EKU or No EKU) (ESC2)

- Forkert konfigureret certifikatskabelon for tilmeldingsagent (ESC3)

- Rediger forkert konfigurerede certifikatskabeloner ACL (ESC4)

- Rediger ejer af forkert konfigurerede certifikatskabeloner (ESC4)

Anbefalede handlinger for nøglecenter:

De nye vurderinger er tilgængelige i Microsoft Secure Score, der indeholder sikkerhedsproblemer og alvorlige fejlkonfigurationer, der udgør en risiko for hele organisationen, sammen med registreringer. Din score opdateres tilsvarende.

Det kan f.eks. være:

Du kan få flere oplysninger under vurderinger af Microsoft Defender for Identity sikkerhedsholdning.

Bemærk!

Selvom vurderinger af certifikatskabeloner er tilgængelige for alle kunder, der har AD CS installeret på deres miljø, er vurderinger af nøglecenter kun tilgængelige for kunder, der har installeret en sensor på en AD CS-server. Du kan få flere oplysninger under Ny sensortype for Active Directory Certificate Services (AD CS).

Defender for Identity Release 2.223

Denne version indeholder forbedringer og fejlrettelser for cloudtjenester og Defender for Identity-sensoren.

Defender for Identity Release 2.222

Denne version indeholder forbedringer og fejlrettelser for cloudtjenester og Defender for Identity-sensoren.

Defender for Identity release 2.221

Denne version indeholder forbedringer og fejlrettelser for cloudtjenester og Defender for Identity-sensoren.

November 2023

Defender for Identity Release 2.220

Denne version indeholder forbedringer og fejlrettelser for cloudtjenester og Defender for Identity-sensoren.

Defender for Identity Release 2.219

Denne version indeholder forbedringer og fejlrettelser for cloudtjenester og Defender for Identity-sensoren.

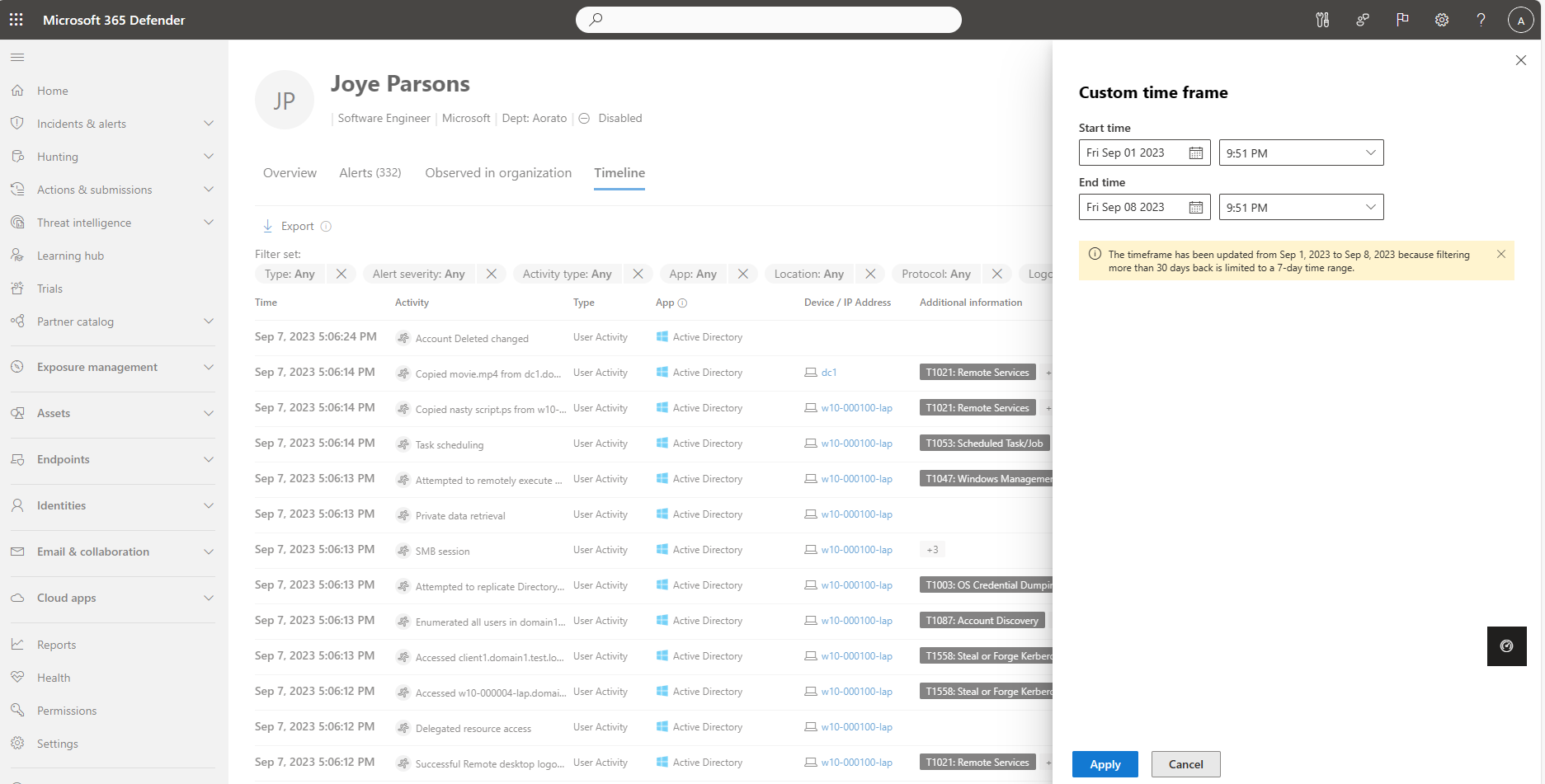

Identitetstidslinjen indeholder mere end 30 dages data (prøveversion)

Defender for Identity udruller gradvist udvidede dataopbevaringer på identitetsoplysninger til mere end 30 dage.

Siden Tidslinje for identitetsoplysninger, som omfatter aktiviteter fra Defender for Identity, Microsoft Defender for Cloud Apps og Microsoft Defender for Endpoint, indeholder i øjeblikket mindst 150 dage og vokser. Der kan være en vis variation i dataopbevaringsraterne i løbet af de næste par uger.

Hvis du vil have vist aktiviteter og beskeder på identitetstidslinjen inden for en bestemt tidsramme, skal du vælge standardintervallet 30 dage og derefter vælge Brugerdefineret område. Filtrerede data fra mere end 30 dage siden vises i højst syv dage ad gangen.

Det kan f.eks. være:

Du kan få flere oplysninger under Undersøg aktiver og Undersøg brugere i Microsoft Defender XDR.

Defender for Identity release 2.218

Denne version indeholder forbedringer og fejlrettelser for cloudtjenester og Defender for Identity-sensoren.

Oktober 2023

Defender for Identity Release 2.217

Denne version indeholder følgende forbedringer:

Oversigtsrapport: Oversigtsrapporten opdateres, så den indeholder to nye kolonner under fanen Tilstandsproblemer :

- Detaljer: Yderligere oplysninger om problemet, f.eks. en liste over påvirkede objekter eller specifikke sensorer, som problemet opstår på.

- Anbefalinger: En liste over anbefalede handlinger, der kan udføres for at løse problemet, eller hvordan du undersøger problemet yderligere.

Du kan få flere oplysninger under Download og planlæg Defender for Identity-rapporter i Microsoft Defender XDR (prøveversion).

Tilstandsproblemer: Til/fra-knappen "Fjern læringsperiode" blev automatisk slået fra for dette tilstandsproblem for lejer* .

Denne version indeholder også fejlrettelser til cloudtjenester og Defender for Identity-sensoren.

Defender for Identity Release 2.216

Denne version indeholder forbedringer og fejlrettelser for cloudtjenester og Defender for Identity-sensoren.

September 2023

Reduceret antal beskeder for forsøg på fjernudførelse af kode

For bedre at justere Defender for Identity- og Microsoft Defender for Endpoint-beskeder har vi opdateret registreringslogikken for defender for identity remote-forsøg på kørsel af kode.

Selvom denne ændring resulterer i et reduceret antal beskeder om forsøg på fjernudførelse af kode , registrerer Defender for Identity fortsat fjernkørselsaktiviteterne for kode. Kunder kan fortsætte med at oprette deres egne avancerede jagtforespørgsler og oprette brugerdefinerede registreringspolitikker.

Indstillinger for vigtig beskedfølsomhed og forbedringer af læringsperioden

Nogle Defender for Identity-beskeder venter i en læringsperiode , før beskeder udløses, mens der opbygges en profil af mønstre, der skal bruges, når der skelnes mellem legitime og mistænkelige aktiviteter.

Defender for Identity indeholder nu følgende forbedringer til læringsperioden:

Administratorer kan nu bruge indstillingen Fjern læringsperiode til at konfigurere den følsomhed, der bruges til bestemte beskeder. Definer følsomheden som Normal for at konfigurere indstillingen Fjern læringsperiode som Fra for den valgte type besked.

Når du har udrullet en ny sensor i et nyt Defender for Identity-arbejdsområde, aktiveres indstillingen Fjern læringsperiode automatisk i 30 dage. Når 30 dage er fuldført, slås indstillingen Fjern læringsperiode automatisk fra, og følsomhedsniveauer for beskeder returneres til deres standardfunktionalitet.

Hvis du vil have Defender for Identity til at bruge standardfunktionalitet for læringsperioden, hvor der ikke genereres beskeder, før læringsperioden er færdig, skal du konfigurere indstillingen Fjern læringsperioder til Fra.

Hvis du tidligere har opdateret indstillingen Fjern læringsperiode , forbliver din indstilling, som du havde konfigureret den.

Du kan få flere oplysninger under Avancerede indstillinger.

Bemærk!

Siden Avancerede indstillinger viste oprindeligt beskeden Kontooptællingskonvertering under indstillingerne Fjern læringsperiode som konfigurerbar for følsomhedsindstillinger. Denne besked blev fjernet fra listen og erstattes af LDAP-beskeden (Security Principal Reconnasance ). Denne brugergrænsefladefejl blev rettet i november 2023.

Defender for Identity Release 2.215

Denne version indeholder forbedringer og fejlrettelser for cloudtjenester og Defender for Identity-sensoren.

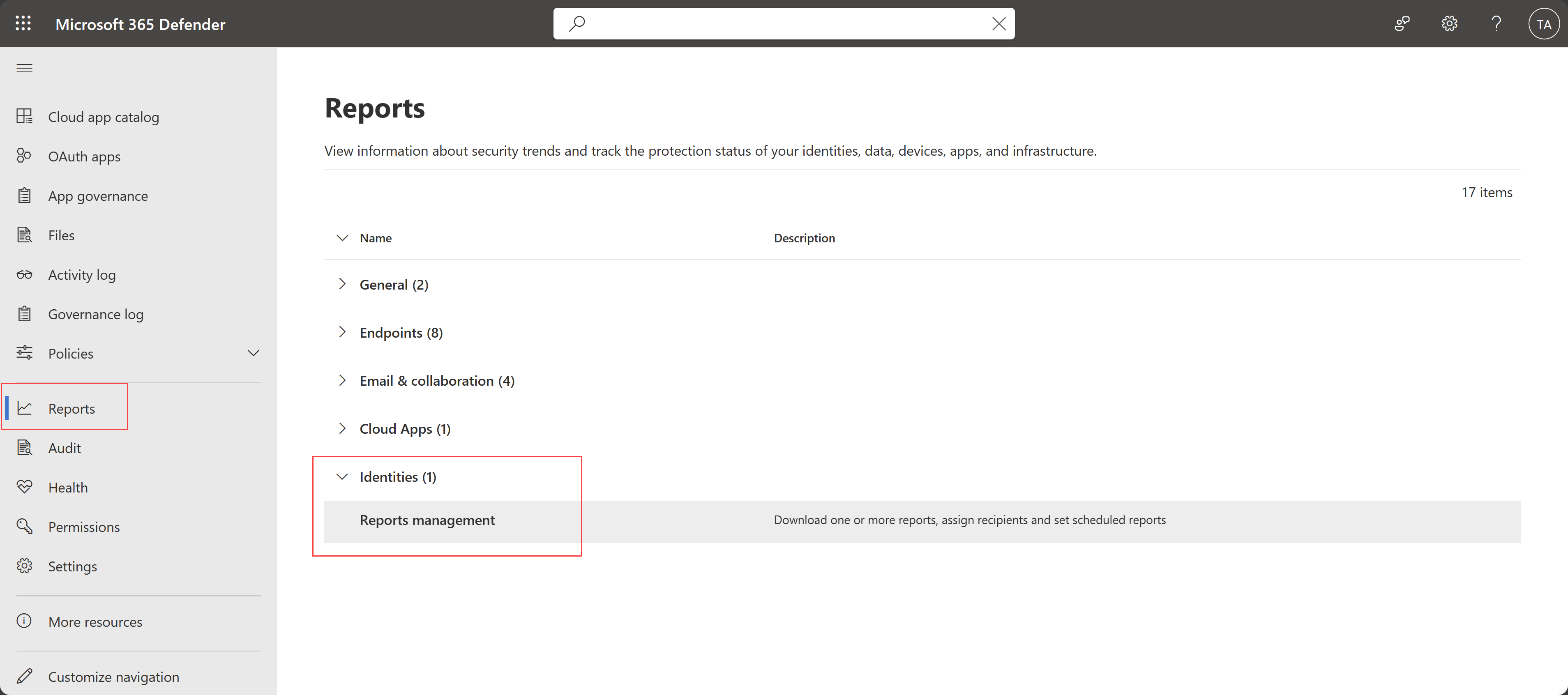

Defender for Identity-rapporter, der er flyttet til hovedområdet Rapporter

Nu kan du få adgang til Defender for Identity-rapporter fra Microsoft Defender XDR hovedområde Rapporter i stedet for området Indstillinger. Det kan f.eks. være:

Du kan få flere oplysninger under Download og planlæg Defender for Identity-rapporter i Microsoft Defender XDR (prøveversion).

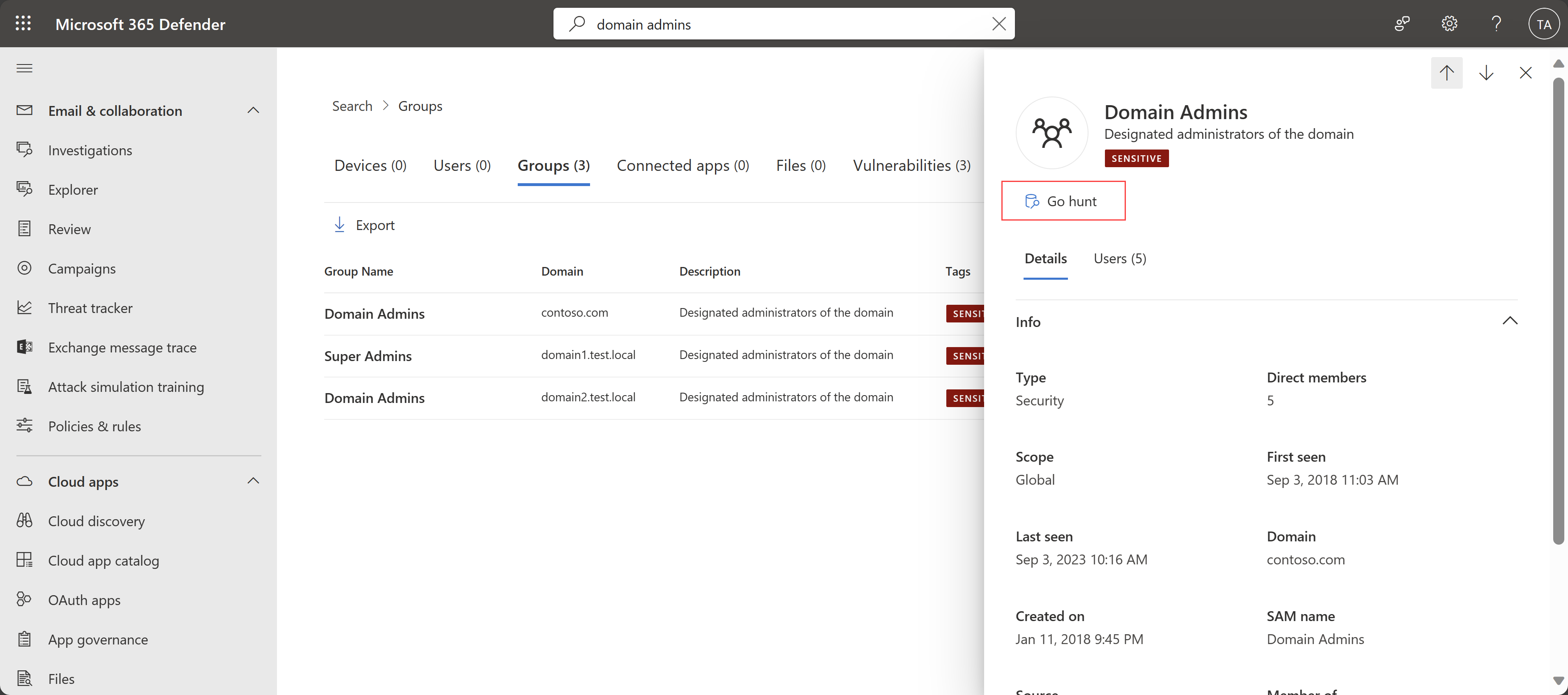

Knappen Gå på jagt efter grupper i Microsoft Defender XDR

Defender for Identity tilføjede knappen Gå jagt for grupper i Microsoft Defender XDR. Brugerne kan bruge knappen Gå jagt til at forespørge om grupperelaterede aktiviteter og beskeder under en undersøgelse.

Det kan f.eks. være:

Du kan finde flere oplysninger under Hurtig jagt efter enheds- eller begivenhedsoplysninger med go hunt.

Defender for Identity Release 2.214

Denne version indeholder forbedringer og fejlrettelser for cloudtjenester og Defender for Identity-sensoren.

Forbedringer af ydeevnen

Defender for Identity foretog interne forbedringer af ventetid, stabilitet og ydeevne, når hændelser i realtid overføres fra Defender for Identity-tjenester til Microsoft Defender XDR. Kunder bør ikke forvente forsinkelser i Defender for Identity-data, der vises i Microsoft Defender XDR, f.eks. beskeder eller aktiviteter til avanceret jagt.

Du kan finde flere oplysninger under:

- Sikkerhedsbeskeder i Microsoft Defender for Identity

- Microsoft Defender for Identity sikkerhedsvurderinger

- Proaktivt jagt efter trusler med avanceret jagt i Microsoft Defender XDR

August 2023

Defender for Identity release 2.213

Denne version indeholder forbedringer og fejlrettelser for cloudtjenester og Defender for Identity-sensoren.

Defender for Identity Release 2.212

Denne version indeholder forbedringer og fejlrettelser for cloudtjenester og Defender for Identity-sensoren.

Defender for Identity Release 2.211

Denne version indeholder forbedringer og fejlrettelser for cloudtjenester og Defender for Identity-sensoren.

Ny sensortype for Active Directory Certificate Services (AD CS)

Defender for Identity understøtter nu den nye ADCS-sensortype for en dedikeret server med ACTIVE Directory Certificate Services (AD CS) konfigureret.

Du kan se den nye sensortype, der er identificeret på siden Indstillinger > Identiteter > Sensorer i Microsoft Defender XDR. Du kan få flere oplysninger under Administrer og opdater Microsoft Defender for Identity sensorer.

Sammen med den nye sensortype indeholder Defender for Identity nu også relaterede AD CS-beskeder og Secure Score-rapporter. Hvis du vil have vist de nye beskeder og secure score-rapporter, skal du sørge for, at de påkrævede hændelser indsamles og logføres på din server. Du kan få flere oplysninger under Konfigurer overvågning for AD CS-hændelser (Active Directory Certificate Services).

AD CS er en Windows Server rolle, der udsteder og administrerer PKI-certifikater (Public Key Infrastructure) i sikre kommunikations- og godkendelsesprotokoller. Du kan få flere oplysninger under Hvad er Active Directory Certificate Services?

Defender for Identity Release 2.210

Denne version indeholder forbedringer og fejlrettelser for cloudtjenester og Defender for Identity-sensoren.