Sikkerhedsvurdering: Usikker Kerberos-delegering

Hvad er Kerberos-delegering?

Kerberos-delegering er en delegeringsindstilling, der gør det muligt for programmer at anmode om legitimationsoplysninger for slutbrugeradgang for at få adgang til ressourcer på vegne af den oprindelige bruger.

Hvilken risiko udgør usikker Kerberos-delegering for en organisation?

Usikker Kerberos-delegering giver et objekt mulighed for at repræsentere dig til en hvilken som helst anden valgt tjeneste. Forestil dig f.eks., at du har et IIS-websted, og at programgruppekontoen er konfigureret med delegering uden begrænsninger. Windows-godkendelse er også aktiveret på IIS-webstedet, hvilket giver mulighed for oprindelig Kerberos-godkendelse, og webstedet bruger en back end-SQL Server til forretningsdata. Med din Domain Administration-konto kan du gå til IIS-webstedet og godkende det. Webstedet, der bruger ikke-begrænset delegering, kan få en tjenestebillet fra en domænecontroller til SQL-tjenesten og gøre det i dit navn.

Det største problem med Kerberos-delegering er, at du skal have tillid til programmet for altid at gøre det rigtige. Ondsindede aktører kan i stedet tvinge programmet til at gøre det forkerte. Hvis du er logget på som domæneadministrator, kan webstedet oprette en billet til de andre tjenester, det ønsker, og fungere som dig, domæneadministratoren. Webstedet kan f.eks. vælge en domænecontroller og foretage ændringer i virksomhedsadministratorgruppen . På samme måde kan webstedet hente hashen af KRBTGT-kontoen eller downloade en interessant fil fra hr-afdelingen. Risikoen er klar, og mulighederne med usikker delegering er næsten uendelige.

Følgende er en beskrivelse af risikoen ved forskellige delegeringstyper:

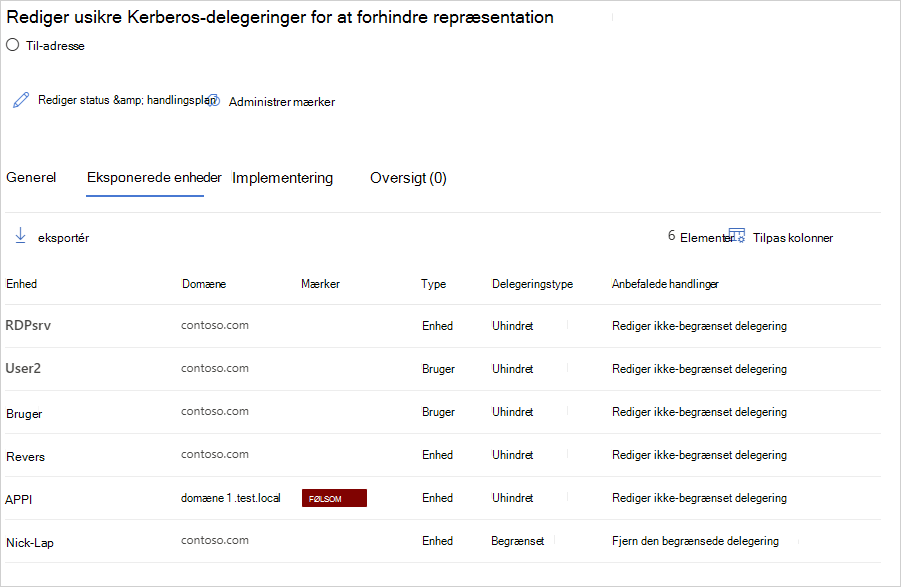

- Ikke-begrænset delegering: Alle tjenester kan misbruges, hvis en af deres delegeringsposter er følsomme.

- Begrænset delegering: Begrænsede enheder kan misbruges, hvis en af deres delegeringsposter er følsomme.

- Ressourcebaseret begrænset delegering (RBCD): Ressourcebaserede begrænsede enheder kan misbruges, hvis selve enheden er følsom.

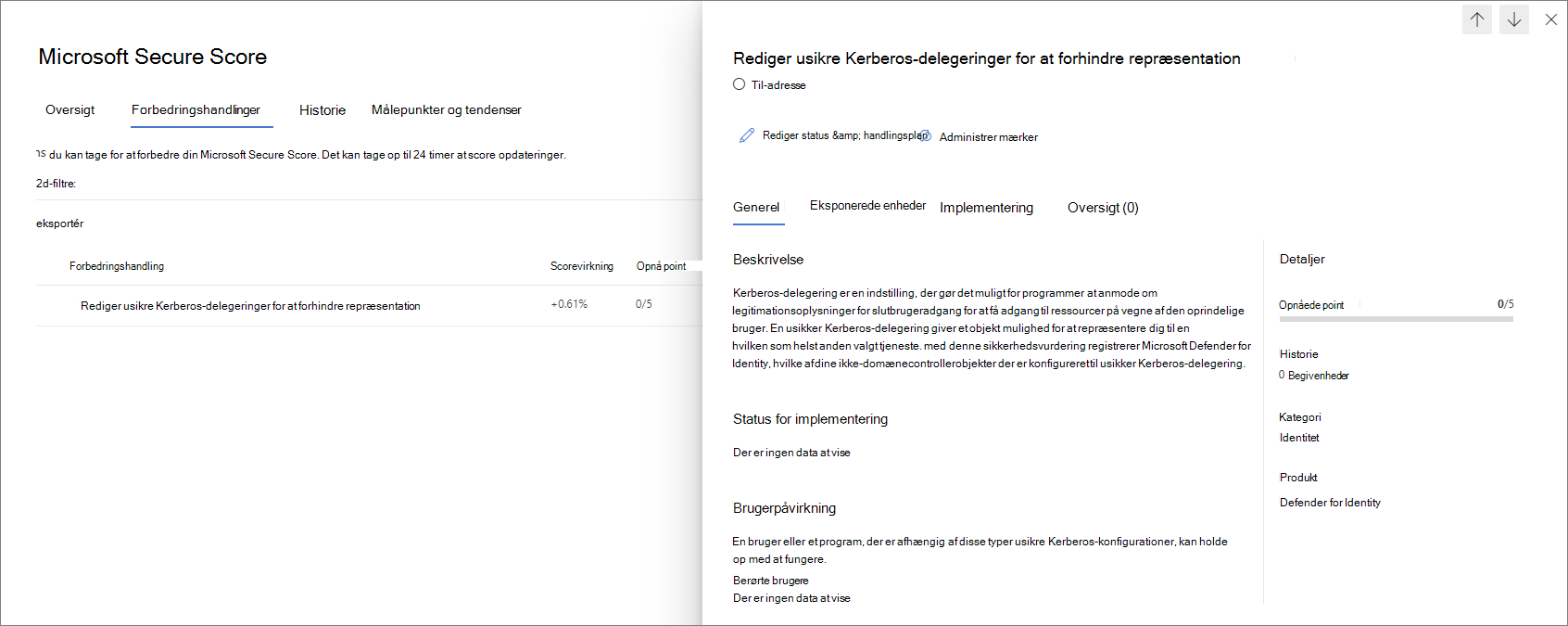

Hvordan gør jeg bruge denne sikkerhedsvurdering?

Gennemse den anbefalede handling på https://security.microsoft.com/securescore?viewid=actions for at finde ud af, hvilke af dine ikke-domænecontrollerobjekter der er konfigureret til usikker Kerberos-delegering.

Tag de relevante foranstaltninger over for de udsatte brugere, f.eks. ved at fjerne deres uforbeholdne attribut eller ændre den til en mere sikker begrænset delegering.

Bemærk!

Selvom vurderinger opdateres i næsten realtid, opdateres scorer og statusser hver 24. time. Selvom listen over påvirkede enheder opdateres inden for få minutter efter, at du har implementeret anbefalingerne, kan status stadig tage tid, indtil den er markeret som Fuldført.

Oprydning

Brug den afhjælpning, der passer til delegeringstypen.

Ikke-begrænset delegering

Deaktiver delegering, eller brug en af følgende KCD-typer (Begrænset Kerberos-delegering):

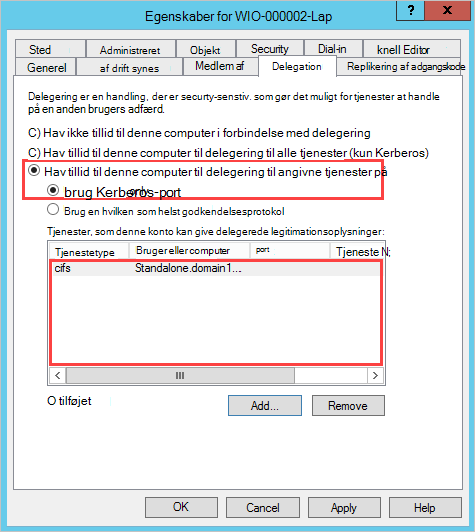

Begrænset delegering: Begrænser, hvilke tjenester denne konto kan repræsentere.

Vælg Hav kun tillid til denne computer til delegering til angivne tjenester.

Angiv de tjenester, som denne konto kan give delegerede legitimationsoplysninger.

Ressourcebaseret begrænset delegering: Begrænser, hvilke enheder der kan repræsentere denne konto.

Ressourcebaseret KCD konfigureres ved hjælp af PowerShell. Du bruger Set-ADComputer- eller Set-ADUser-cmdlet'erne , afhængigt af om den repræsenterende konto er en computerkonto eller en brugerkonto/tjenestekonto.

Begrænset delegering

Gennemse de følsomme brugere, der er angivet i anbefalingerne, og fjern dem fra de tjenester, som den pågældende konto kan præsentere delegerede legitimationsoplysninger for.

Ressourcebaseret begrænset delegering (RBCD)

Gennemse de følsomme brugere, der er angivet i anbefalingerne, og fjern dem fra ressourcen. Du kan få flere oplysninger om konfiguration af RBCD under Konfigurer Begrænset Kerberos-delegering (KCD) i Microsoft Entra-domæneservices.