Forstå og undersøg LSP'er (Lateral Movement Paths) med Microsoft Defender for Identity

Tværgående flytning er, når en hacker bruger ikke-følsomme konti til at få adgang til følsomme konti på hele netværket. Tværgående bevægelse bruges af hackere til at identificere og få adgang til de følsomme konti og computere i dit netværk, der deler gemte logonoplysninger på konti, grupper og computere. Når en person med ondsindede hensigter foretager tværgående flytninger mod dine vigtigste mål, kan personen med ondsindede hensigter også drage fordel af og få adgang til dine domænecontrollere. Tværgående bevægelsesangreb udføres ved hjælp af mange af de metoder, der er beskrevet i Microsoft Defender for Identity sikkerhedsadvarsler.

En vigtig komponent i Microsoft Defender for Identity sikkerhedsindsigt er tværgående bevægelsesstier eller LSP'er. Defender for Identity LMPs er visuelle vejledninger, der hjælper dig med hurtigt at forstå og identificere præcis, hvordan hackere kan bevæge sig side om side i dit netværk. Formålet med tværgående bevægelser i dræberkæden for cyberangreb er, at hackere kan få og kompromittere dine følsomme konti ved hjælp af ikke-følsomme konti. Når du kompromitterer dine følsomme konti, kommer de endnu et skridt tættere på deres endelige mål, domænedominans. For at forhindre, at disse angreb lykkes, giver Defender for Identity LMPs dig nem at fortolke, direkte visuel vejledning til dine mest sårbare følsomme konti. LSP'er hjælper dig med at afhjælpe og forhindre disse risici i fremtiden og lukke adgang til personer med ondsindede hensigter, før de opnår domæneminans.

Det kan f.eks. være:

Tværgående bevægelsesangreb udføres typisk ved hjælp af en række forskellige teknikker. Nogle af de mest populære metoder, der bruges af hackere, er tyveri af legitimationsoplysninger og Pass the Ticket. I begge metoder bruges dine ikke-følsomme konti af hackere til tværgående flytninger ved at udnytte ikke-følsomme computere, der deler gemte logonoplysninger på konti, grupper og computere med følsomme konti.

Se følgende video for at få mere at vide om reduktion af tværgående bevægelsesstier med Defender for Identity:

Hvor kan jeg finde Defender for Identity LMPs?

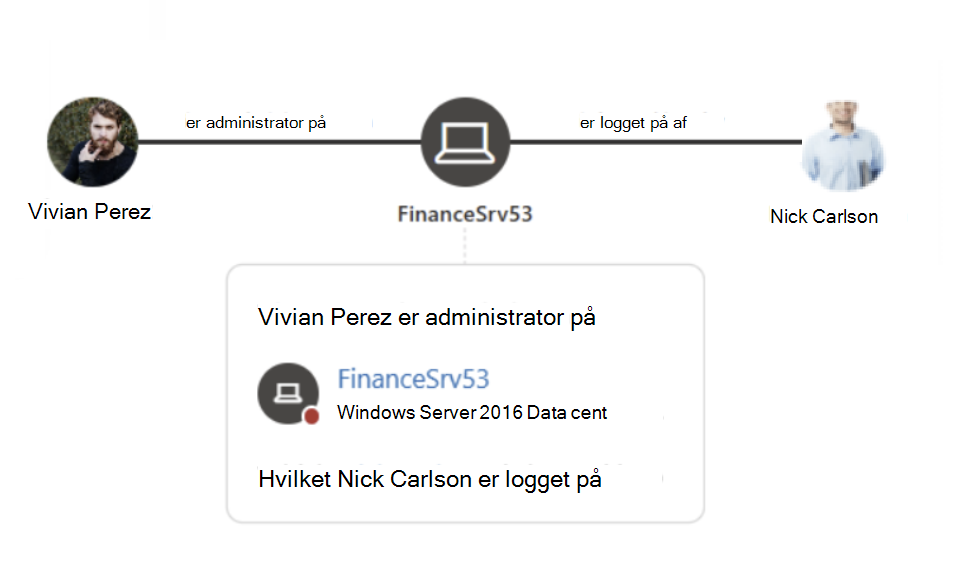

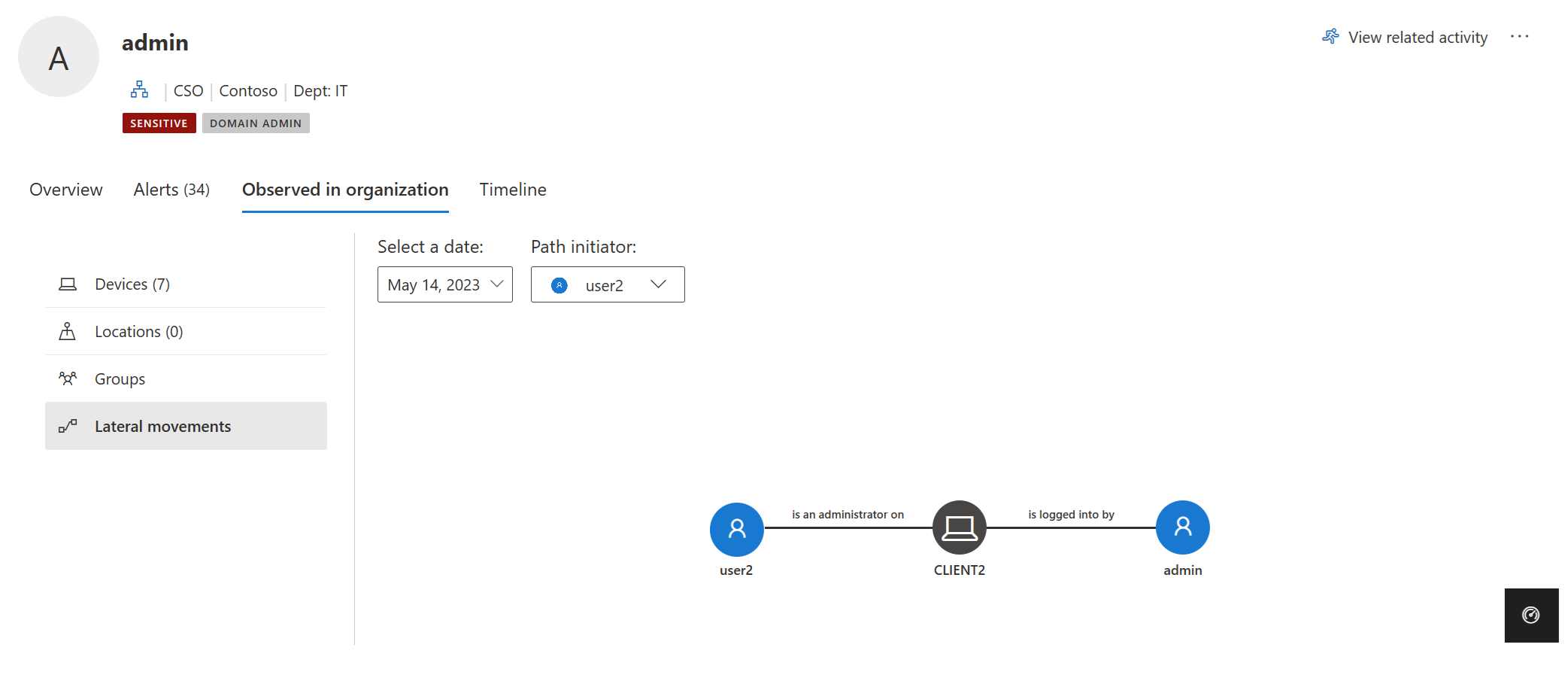

Alle identiteter, der registreres af Defender for Identity for at være i en LMP, har oplysninger om tværgående bevægelsesstier under fanen Observeret i organisation . For eksempel:

LMP for hvert objekt indeholder forskellige oplysninger, afhængigt af objektets følsomhed:

- Følsomme brugere – potentielle LMP(er), der fører til denne bruger, vises.

- Ikke-følsomme brugere og computere – potentielle LMP(er), som enheden er relateret til, vises.

Hver gang fanen vælges, viser Defender for Identity den senest registrerede LMP. Hver potentiel LMP gemmes i 48 timer efter registreringen. LMP-historik er tilgængelig. Få vist ældre LSP'er, der tidligere blev fundet, ved at vælge Vælg en dato. Du kan også vælge en anden bruger, der startede LMP, ved at vælge Stiinitiator.

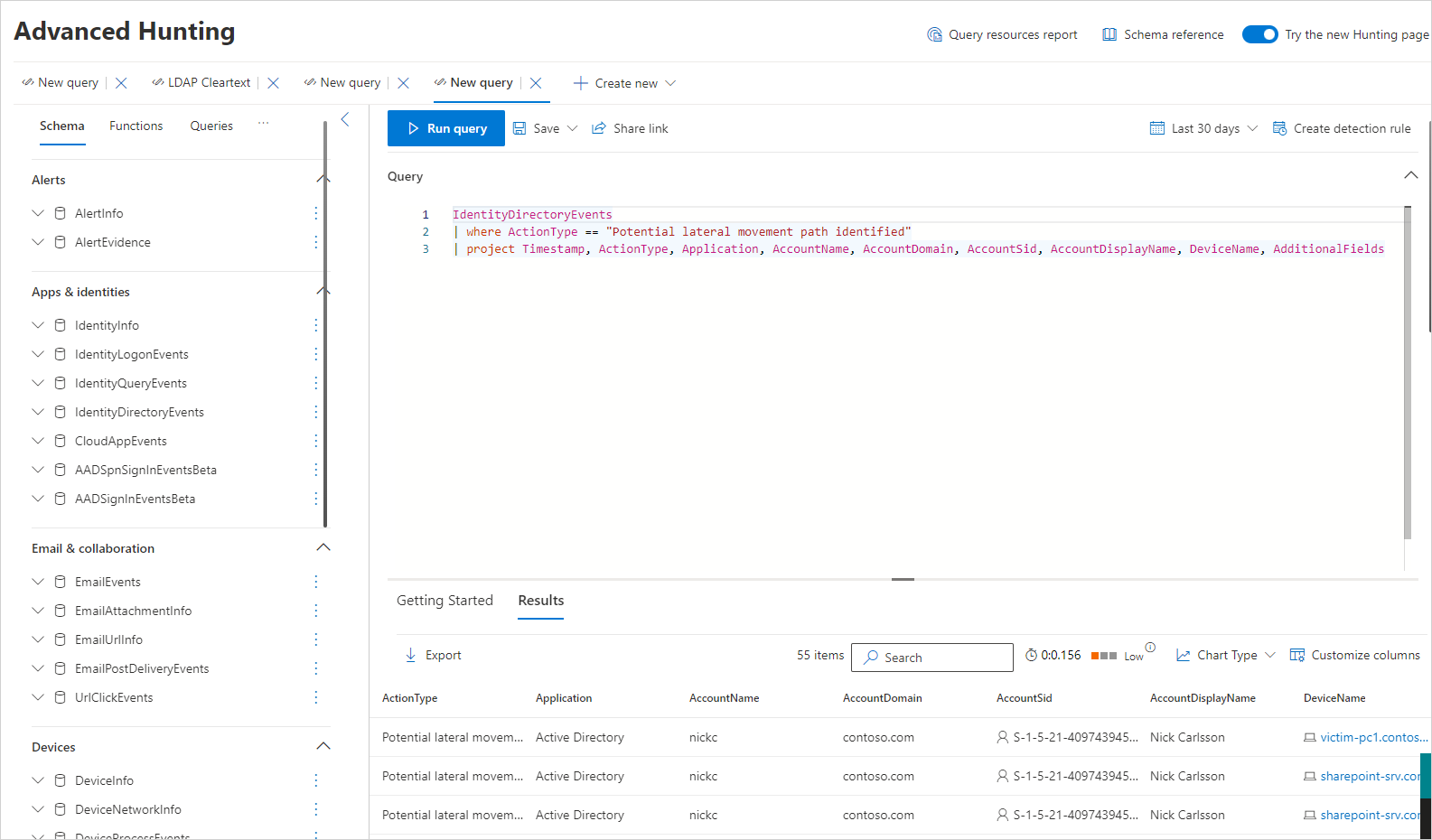

LMP-opdagelse ved hjælp af avanceret jagt

Hvis du proaktivt vil finde tværgående aktiviteter for bevægelsesstier, kan du køre en avanceret jagtforespørgsel.

Her er et eksempel på en sådan forespørgsel:

Du kan finde oplysninger om, hvordan du kører avancerede jagtforespørgsler, under Proaktiv jagt efter trusler med avanceret jagt i Microsoft Defender XDR.

LMP-relaterede objekter

LMP kan nu direkte hjælpe med din undersøgelsesproces. Bevislister for sikkerhedsadvarsel for Defender for Identity indeholder de relaterede enheder, der er involveret i hver potentiel tværgående bevægelsessti. Bevislisterne hjælper dit team med sikkerhedssvar direkte med at øge eller reducere vigtigheden af sikkerhedsadvarslen og/eller undersøgelsen af de relaterede enheder. Når der f.eks. sendes en besked om videregivelse af billetten, er kildecomputeren, den kompromitterede bruger og destinationscomputeren, som den stjålne billet blev brugt fra, en del af den potentielle tværgående bevægelsessti, der fører til en følsom bruger. Eksistensen af den registrerede LMP gør det endnu vigtigere at undersøge advarslen og se den mistænkte bruger endnu vigtigere for at forhindre din modstander fra yderligere tværgående flytninger. Sporbare beviser leveres i LSP'er for at gøre det nemmere og hurtigere for dig at forhindre hackere i at komme videre i dit netværk.

Sikkerhedsvurdering af tværgående bevægelsesstier

Microsoft Defender for Identity overvåger løbende dit miljø for at identificere følsomme konti med de mest risikofulde tværgående flytningsstier, der eksponerer en sikkerhedsrisiko, og rapporter om disse konti for at hjælpe dig med at administrere dit miljø. Stier betragtes som risikable, hvis de har tre eller flere ikke-følsomme konti, der kan udsætte den følsomme konto for tyveri af legitimationsoplysninger af ondsindede aktører. Hvis du vil finde ud af, hvilke af dine følsomme konti der har risikofulde tværgående bevægelsesstier, skal du gennemse sikkerhedsvurderingen af LMP (Riskiest Lateral Movement Paths). På baggrund af anbefalingerne kan du fjerne objektet fra gruppen eller fjerne tilladelserne som lokal administrator for enheden fra den angivne enhed.

Du kan få flere oplysninger under Sikkerhedsvurdering: Mest risikofulde tværgående bevægelsesstier (LMP).

Forebyggende bedste praksis

Sikkerhedsindsigt er aldrig for sent til at forhindre det næste angreb og afhjælpe skader. Af denne grund giver undersøgelse af et angreb selv under domæne-dominance-fasen et andet, men vigtigt eksempel. Når du undersøger en sikkerhedsadvarsel, f.eks. fjernkørsel af kode, er domænecontrolleren muligvis allerede kompromitteret, hvis beskeden er sand positiv. Men LSP'er informerer om, hvor hackeren fik rettigheder, og hvilken sti de brugte i dit netværk. På denne måde kan LSP'er også give vigtige indsigter i, hvordan du afhjælper.

Den bedste måde at forhindre tværgående bevægelseseksponering i din organisation på er at sikre, at følsomme brugere kun bruger deres administratorlegitimationsoplysninger, når de logger på hærdede computere. I eksemplet skal du kontrollere, om administratoren i stien faktisk har brug for adgang til den delte computer. Hvis de har brug for adgang, skal du sørge for, at de logger på den delte computer med et andet brugernavn og en anden adgangskode end deres administratorlegitimationsoplysninger.

Kontrollér, at dine brugere ikke har unødvendige administrative tilladelser. I eksemplet skal du kontrollere, om alle i den delte gruppe faktisk kræver administratorrettigheder på den eksponerede computer.

Sørg for, at brugerne kun har adgang til de nødvendige ressourcer. I eksemplet udvider Ron Harper Nick Cowleys eksponering markant. Er det nødvendigt for Ron Harper at blive inkluderet i gruppen? Er der undergrupper, der kan oprettes for at minimere tværgående bevægelseseksponering?

Tip

Når der ikke registreres nogen potentiel tværgående bevægelsesstiaktivitet for en enhed inden for de seneste 48 timer, skal du vælge Vælg en dato og kontrollere for tidligere potentielle tværgående bevægelsesstier.

Vigtigt!

Du kan finde oplysninger om, hvordan du angiver dine klienter og servere, så Defender for Identity kan udføre de SAM-R-handlinger, der er nødvendige for registrering af tværgående bevægelsesstier, under Konfigurer Microsoft Defender for Identity til at foretage fjernopkald til SAM.

Undersøg tværgående bevægelsesstier

Der er flere måder at bruge og undersøge LSP'er på. Søg efter objekt i Microsoft Defender-portalen, og udforsk derefter efter sti eller aktivitet.

Søg efter en bruger på portalen. Under Observed in organization (både under fanerne Overview og Observed ) kan du se, om brugeren registreres i en potentiel LMP.

Hvis brugeren bliver fundet, skal du vælge fanen Observeret i organisationen og vælge Tværgående bevægelsesstier.

Den graf, der vises, giver et kort over de mulige stier til den følsomme bruger i løbet af 48-timers tidsperioden. Brug indstillingen Vælg en dato for at få vist grafen for tidligere registreringer af tværgående bevægelsesstier for objektet.

Gennemse grafen for at se, hvad du kan få mere at vide om eksponering af dine følsomme brugeres legitimationsoplysninger. I stien skal du f.eks. følge pilene Logget på af for at se, hvor Nick loggede på med sine privilegerede legitimationsoplysninger. I dette tilfælde blev Nicks følsomme legitimationsoplysninger gemt på den viste computer. Læg nu mærke til, hvilke andre brugere der er logget på hvilke computere, der har skabt mest eksponering og sårbarhed. I dette eksempel har Elizabeth King mulighed for at få adgang til brugerlegitimationsoplysninger fra den pågældende ressource.