Konfigurer sensorer for AD FS, AD CS og Microsoft Entra Connect

Installér Defender for Identity-sensorer på Active Directory Federation Services (AD FS), AD CS (Active Directory Certificate Services), og Microsoft Entra Opret forbindelse til servere for at beskytte dem mod angreb i det lokale miljø og hybride angreb. I denne artikel beskrives installationstrinnene.

Disse overvejelser gælder:

- I FORBINDELSE med AD FS-miljøer understøttes Defender for Identity-sensorer kun på samlingsserverne. De er ikke påkrævet på WAP-servere (Web Programproxy).

- I AD CS-miljøer behøver du ikke at installere sensorer på AD CS-servere, der er offline.

- For Microsoft Entra Connect-servere skal du installere sensorerne på både aktive og midlertidige servere.

Forudsætninger

Forudsætninger for installation af Defender for Identity-sensorer på AD FS-, AD CS- eller Microsoft Entra Connect-servere er de samme som for installation af sensorer på domænecontrollere. Du kan få flere oplysninger under Microsoft Defender for Identity forudsætninger.

En sensor, der er installeret på en AD FS, AD CS eller Microsoft Entra Connect-serveren, kan ikke bruge den lokale tjenestekonto til at oprette forbindelse til domænet. Du skal i stedet konfigurere en katalogtjenestekonto.

Desuden understøtter Defender for Identity-sensoren for AD CS kun AD CS-servere med rolletjenesten Nøglecenter.

Konfigurer hændelsessamling

Hvis du arbejder med AD FS, AD CS eller Microsoft Entra Connect-servere, skal du sørge for, at du har konfigureret overvågning efter behov. Du kan finde flere oplysninger under:

AD FS:

AD CS:

Microsoft Entra forbindelse:

Konfigurer læsetilladelser for AD FS-databasen

Hvis sensorer, der kører på AD FS-servere, skal have adgang til AD FS-databasen, skal du tildele læsetilladelser (db_datareader) til den relevante Directory Service-konto.

Hvis du har mere end én AD FS-server, skal du sørge for at tildele denne tilladelse på tværs af dem alle. Databasetilladelser replikeres ikke på tværs af servere.

Konfigurer SQL-serveren for at tillade katalogtjenestekontoen med følgende tilladelser til AdfsConfiguration-databasen :

- forbinde

- Log på

- læse

- markere

Tildel adgang til AD FS-databasen

Tildel adgang til AD FS-databasen ved hjælp af SQL Server Management Studio, Transact-SQL (T-SQL) eller PowerShell.

Følgende kommandoer kan f.eks. være nyttige, hvis du bruger Intern Windows-database (WID) eller en ekstern SQL-server.

I disse eksempelkoder:

-

[DOMAIN1\mdiSvc01]er brugeren af katalogtjenesterne i arbejdsområdet. Hvis du arbejder med en gMSA, skal du føje$til slutningen af brugernavnet. For eksempel:[DOMAIN1\mdiSvc01$]. -

AdfsConfigurationV4er et eksempel på et AD FS-databasenavn og kan variere. -

server=\.\pipe\MICROSOFT##WID\tsql\queryer den forbindelsesstreng til databasen, hvis du bruger WID.

Tip

Hvis du ikke kender din forbindelsesstreng, skal du følge trinnene i dokumentationen til Windows Server.

Sådan giver du sensoren adgang til AD FS-databasen ved hjælp af T-SQL:

USE [master]

CREATE LOGIN [DOMAIN1\mdiSvc01] FROM WINDOWS WITH DEFAULT_DATABASE=[master]

USE [AdfsConfigurationV4]

CREATE USER [DOMAIN1\mdiSvc01] FOR LOGIN [DOMAIN1\mdiSvc01]

ALTER ROLE [db_datareader] ADD MEMBER [DOMAIN1\mdiSvc01]

GRANT CONNECT TO [DOMAIN1\mdiSvc01]

GRANT SELECT TO [DOMAIN1\mdiSvc01]

GO

Sådan giver du sensoren adgang til AD FS-databasen ved hjælp af PowerShell:

$ConnectionString = 'server=\\.\pipe\MICROSOFT##WID\tsql\query;database=AdfsConfigurationV4;trusted_connection=true;'

$SQLConnection= New-Object System.Data.SQLClient.SQLConnection($ConnectionString)

$SQLConnection.Open()

$SQLCommand = $SQLConnection.CreateCommand()

$SQLCommand.CommandText = @"

USE [master];

CREATE LOGIN [DOMAIN1\mdiSvc01] FROM WINDOWS WITH DEFAULT_DATABASE=[master];

USE [AdfsConfigurationV4];

CREATE USER [DOMAIN1\mdiSvc01] FOR LOGIN [DOMAIN1\mdiSvc01];

ALTER ROLE [db_datareader] ADD MEMBER [DOMAIN1\mdiSvc01];

GRANT CONNECT TO [DOMAIN1\mdiSvc01];

GRANT SELECT TO [DOMAIN1\mdiSvc01];

"@

$SqlDataReader = $SQLCommand.ExecuteReader()

$SQLConnection.Close()

Konfigurer tilladelser for ADSync-databasen (Microsoft Entra Connect)

Bemærk!

Dette afsnit gælder kun, hvis Entra Connect-databasen er hostet på en ekstern SQL-serverforekomst.

Sensorer, der kører på Microsoft Entra Connect-servere, skal have adgang til ADSync-databasen og have tilladelse til at udføre for de relevante lagrede procedurer. Hvis du har mere end én Microsoft Entra Connect-server, skal du sørge for at køre dette på tværs af dem alle.

Sådan tildeler du sensortilladelser til Microsoft Entra Connect ADSync-databasen ved hjælp af PowerShell:

$entraConnectServerDomain = $env:USERDOMAIN

$entraConnectServerComputerAccount = $env:COMPUTERNAME

$entraConnectDBName = (Get-ItemProperty 'registry::HKLM\SYSTEM\CurrentControlSet\Services\ADSync\Parameters' -Name 'DBName').DBName

$entraConnectSqlServer = (Get-ItemProperty 'registry::HKLM\SYSTEM\CurrentControlSet\Services\ADSync\Parameters' -Name 'Server').Server

$entraConnectSqlInstance = (Get-ItemProperty 'registry::HKLM\SYSTEM\CurrentControlSet\Services\ADSync\Parameters' -Name 'SQLInstance').SQLInstance

$ConnectionString = 'server={0}\{1};database={2};trusted_connection=true;' -f $entraConnectSqlServer, $entraConnectSqlInstance, $entraConnectDBName

$SQLConnection= New-Object System.Data.SQLClient.SQLConnection($ConnectionString)

$SQLConnection.Open()

$SQLCommand = $SQLConnection.CreateCommand()

$SQLCommand.CommandText = @"

USE [master];

CREATE LOGIN [{0}\{1}$] FROM WINDOWS WITH DEFAULT_DATABASE=[master];

USE [{2}];

CREATE USER [{0}\{1}$] FOR LOGIN [{0}\{1}$];

GRANT CONNECT TO [{0}\{1}$];

GRANT SELECT TO [{0}\{1}$];

GRANT EXECUTE ON OBJECT::{2}.dbo.mms_get_globalsettings TO [{0}\{1}$];

GRANT EXECUTE ON OBJECT::{2}.dbo.mms_get_connectors TO [{0}\{1}$];

"@ -f $entraConnectServerDomain, $entraConnectServerComputerAccount, $entraConnectDBName

$SqlDataReader = $SQLCommand.ExecuteReader()

$SQLConnection.Close()

Trin efter installation (valgfrit)

Under sensorinstallationen på en AD FS, AD CS eller Microsoft Entra Connect-server vælges den nærmeste domænecontroller automatisk. Brug følgende trin til at kontrollere eller redigere den valgte domænecontroller:

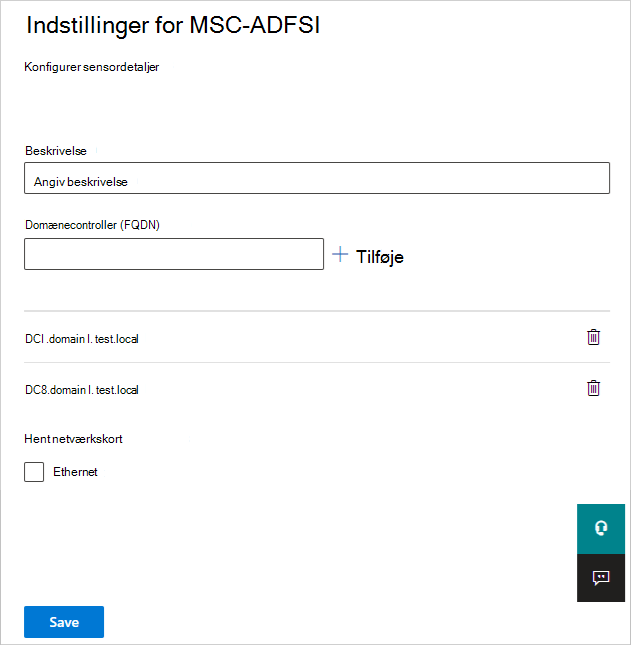

I Microsoft Defender XDR skal du gå til Indstillinger>Identiteter>Sensorer for at få vist alle dine Defender for Identity-sensorer.

Find og vælg den sensor, du har installeret på serveren.

Angiv det fuldt kvalificerede domænenavn (FQDN) for resolverdomænecontrollerne i feltet Domænecontroller (FQDN) i den rude, der åbnes. Vælg + Tilføj for at tilføje FQDN, og vælg derefter Gem.

Initialisering af sensoren kan tage et par minutter. Når den er færdig, er tjenestestatussen for AD FS, AD CS eller Microsoft Entra Connect-sensoren stoppet til at køre.

Valider en vellykket installation

Sådan validerer du, at du har installeret en Defender for Identity-sensor på en AD FS- eller AD CS-server:

Kontrollér, at Sensortjenesten for Azure Advanced Threat Protection kører. Når du har gemt indstillingerne for Defender for Identity-sensoren, kan det tage et par sekunder, før tjenesten starter.

Hvis tjenesten ikke starter, skal du gennemse

Microsoft.Tri.sensor-Errors.logfilen, der som standard er placeret på%programfiles%\Azure Advanced Threat Protection sensor\Version X\Logs.Brug AD FS eller AD CS til at godkende en bruger til et hvilket som helst program, og kontrollér derefter, at Defender for Identity overholder godkendelsen.

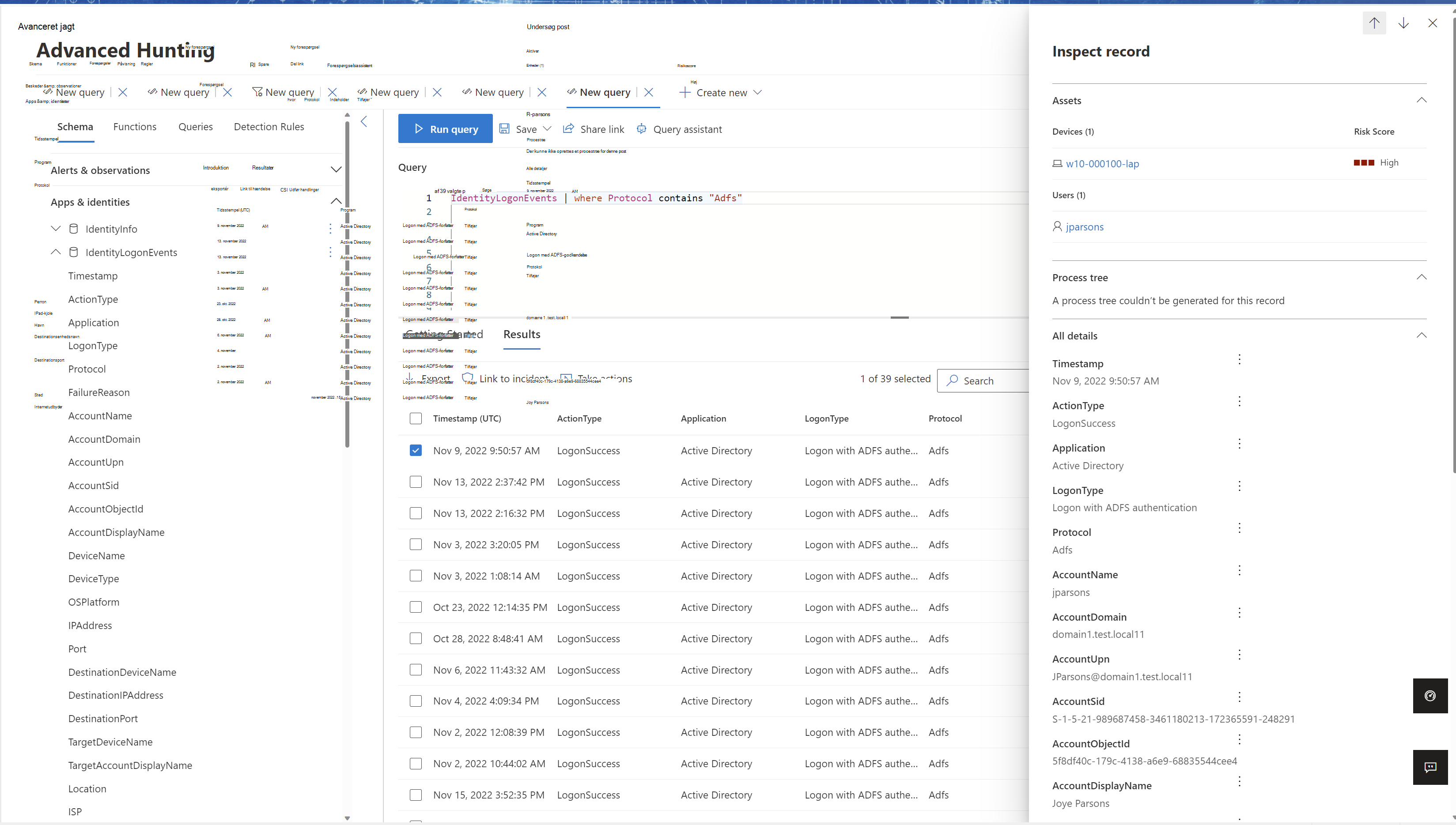

Vælg f.eks. Jagt>Avanceret jagt. I ruden Forespørgsel skal du angive og køre en af følgende forespørgsler:

For AD FS:

IdentityLogonEvents | where Protocol contains 'Adfs'Resultatruden skal indeholde en liste over hændelser med logontypeværdienLogon med ADFS-godkendelse.

For AD CS:

IdentityDirectoryEvents | where Protocol == "Adcs"I resultatruden vises en liste over hændelser for mislykket og vellykket certifikatudstedelse. Vælg en bestemt række for at få vist flere oplysninger i ruden Undersøg post .

Relateret indhold

Du kan finde flere oplysninger under: