Konfigurowanie zasad ochrony przed wyłudzaniem informacji w Ochrona usługi Office 365 w usłudze Microsoft Defender

Porada

Czy wiesz, że możesz bezpłatnie wypróbować funkcje w planie Ochrona usługi Office 365 w usłudze Microsoft Defender 2? Użyj 90-dniowej wersji próbnej Ochrona usługi Office 365 w usłudze Defender w centrum wersji próbnej portalu Microsoft Defender. Dowiedz się, kto może zarejestrować się i zapoznać się z warunkami wersji próbnej w witrynie Try Ochrona usługi Office 365 w usłudze Microsoft Defender.

W organizacjach z Ochrona usługi Office 365 w usłudze Microsoft Defender zasady ochrony przed wyłudzaniem informacji zapewniają następujące typy ochrony:

- Ta sama ochrona przed fałszowaniem, która jest dostępna w Exchange Online Protection (EOP). Aby uzyskać więcej informacji, zobacz Spoof settings (Ustawienia fałszowania).

- Ochrona przed personifikacją przed innymi typami ataków wyłudzania informacji. Aby uzyskać więcej informacji, zobacz Ustawienia wyłączności w zasadach ochrony przed wyłudzaniem informacji w Ochrona usługi Office 365 w usłudze Microsoft Defender.

Domyślne zasady ochrony przed wyłudzaniem informacji są automatycznie stosowane do wszystkich adresatów. Aby uzyskać większy stopień szczegółowości, możesz również utworzyć niestandardowe zasady ochrony przed wyłudzaniem informacji, które mają zastosowanie do określonych użytkowników, grup lub domen w organizacji.

Porada

Zamiast tworzyć niestandardowe zasady ochrony przed wyłudzaniem informacji i zarządzać nimi, zazwyczaj zalecamy włączenie i dodanie wszystkich użytkowników do standardowych i/lub ścisłych zasad zabezpieczeń wstępnie ustawionych. Aby uzyskać więcej informacji, zobacz Konfigurowanie zasad ochrony.

Aby zrozumieć, jak działa ochrona przed zagrożeniami w Ochrona usługi Office 365 w usłudze Microsoft Defender, zobacz Krok po kroku ochrona przed zagrożeniami w Ochrona usługi Office 365 w usłudze Microsoft Defender.

Zasady ochrony przed wyłudzaniem informacji można skonfigurować w portalu Microsoft Defender lub w programie Exchange Online programu PowerShell.

Aby zapoznać się z procedurami ochrony przed wyłudzaniem informacji w organizacjach bez Ochrona usługi Office 365 w usłudze Defender, zobacz Konfigurowanie zasad ochrony przed wyłudzaniem informacji w ramach EOP.

Co należy wiedzieć przed rozpoczęciem?

Otwórz portal Microsoft Defender pod adresem https://security.microsoft.com. Aby przejść bezpośrednio do strony ochrony przed wyłudzaniem informacji , użyj polecenia https://security.microsoft.com/antiphishing.

Aby nawiązać połączenie z programem Exchange Online programu PowerShell, zobacz Łączenie z programem PowerShell Exchange Online.

Aby można było wykonać procedury opisane w tym artykule, musisz mieć przypisane uprawnienia. Masz następujące możliwości:

Microsoft Defender XDR ujednolicona kontrola dostępu oparta na rolach (RBAC) (jeśli Email & współpracy>Ochrona usługi Office 365 w usłudze Defender uprawnienia to

Aktywne. Dotyczy tylko portalu usługi Defender, a nie programu PowerShell): autoryzacja i ustawienia/Ustawienia zabezpieczeń/Podstawowe ustawienia zabezpieczeń (zarządzanie) lub Autoryzacja i ustawienia/Ustawienia zabezpieczeń/Podstawowe ustawienia zabezpieczeń (odczyt).

Aktywne. Dotyczy tylko portalu usługi Defender, a nie programu PowerShell): autoryzacja i ustawienia/Ustawienia zabezpieczeń/Podstawowe ustawienia zabezpieczeń (zarządzanie) lub Autoryzacja i ustawienia/Ustawienia zabezpieczeń/Podstawowe ustawienia zabezpieczeń (odczyt).-

- Dodawanie, modyfikowanie i usuwanie zasad: członkostwo w grupach ról Zarządzanie organizacją lub Administrator zabezpieczeń .

- Dostęp tylko do odczytu do zasad: członkostwo w grupach ról Czytelnik globalny, Czytelnik zabezpieczeń lub Zarządzanie organizacją tylko do wyświetlania .

uprawnienia Microsoft Entra: członkostwo w rolach administratora* globalnego, administratora zabezpieczeń, czytelnika globalnego lub czytelnika zabezpieczeń zapewnia użytkownikom wymagane uprawnienia i uprawnienia do innych funkcji w usłudze Microsoft 365.

Ważna

* Firma Microsoft zaleca używanie ról z najmniejszą liczbą uprawnień. Korzystanie z kont o niższych uprawnieniach pomaga zwiększyć bezpieczeństwo organizacji. Administrator globalny to rola o wysokim poziomie uprawnień, która powinna być ograniczona do scenariuszy awaryjnych, gdy nie można użyć istniejącej roli.

Aby zapoznać się z zalecanymi ustawieniami zasad ochrony przed wyłudzaniem informacji w Ochrona usługi Office 365 w usłudze Defender, zobacz Zasady ochrony przed wyłudzaniem informacji w ustawieniach Ochrona usługi Office 365 w usłudze Defender.

Porada

Ustawienia domyślnych lub niestandardowych zasad ochrony przed wyłudzaniem informacji są ignorowane, jeśli adresat jest również uwzględniony w standardowych lub ścisłych zasadach zabezpieczeń wstępnie ustawionych. Aby uzyskać więcej informacji, zobacz Kolejność i pierwszeństwo ochrony poczty e-mail.

Zaczekaj do 30 minut na zastosowanie nowych lub zaktualizowanych zasad.

Tworzenie zasad ochrony przed wyłudzaniem informacji za pomocą portalu Microsoft Defender

W portalu Microsoft Defender pod adresem https://security.microsoft.comprzejdź do obszaru Zasady współpracy> Email && Reguły>— zasady>ochrony przed wyłudzaniem informacji w sekcji Zasady. Aby przejść bezpośrednio do strony ochrony przed wyłudzaniem informacji , użyj polecenia https://security.microsoft.com/antiphishing.

Na stronie Ochrona przed wyłudzaniem informacji wybierz pozycję

Utwórz , aby otworzyć nowy kreator zasad ochrony przed wyłudzaniem informacji.

Utwórz , aby otworzyć nowy kreator zasad ochrony przed wyłudzaniem informacji.Na stronie Nazwa zasad skonfiguruj następujące ustawienia:

- Nazwa: wprowadź unikatową, opisową nazwę zasad.

- Opis: wprowadź opcjonalny opis zasad.

Po zakończeniu na stronie Nazwa zasad wybierz pozycję Dalej.

Na stronie Użytkownicy, grupy i domeny zidentyfikuj wewnętrznych adresatów, których dotyczą zasady (warunki adresatów):

Użytkownicy: określone skrzynki pocztowe, użytkownicy poczty lub kontakty poczty e-mail.

Grupy:

- Członkowie określonych grup dystrybucyjnych lub grup zabezpieczeń z obsługą poczty (dynamiczne grupy dystrybucyjne nie są obsługiwane).

- Określona Grupy Microsoft 365.

Domeny: Wszyscy adresaci w organizacji z podstawowym adresem e-mail w określonej akceptowanej domenie.

Porada

Poddomeny są automatycznie dołączane, chyba że zostaną one specjalnie wykluczone. Na przykład zasady, które obejmują contoso.com, obejmują również marketing.contoso.com, chyba że marketing.contoso.com zostanie wykluczone.

Kliknij odpowiednie pole, zacznij wpisywać wartość i wybierz żądaną wartość z wyników. Powtórz ten proces tyle razy, ile jest to konieczne. Aby usunąć istniejącą wartość, wybierz obok

wartości.

wartości.W przypadku użytkowników lub grup można użyć większości identyfikatorów (nazwa, nazwa wyświetlana, alias, adres e-mail, nazwa konta itp.), ale w wynikach jest wyświetlana odpowiednia nazwa wyświetlana. W przypadku użytkowników lub grup wprowadź gwiazdkę (*), aby wyświetlić wszystkie dostępne wartości.

Warunek można użyć tylko raz, ale warunek może zawierać wiele wartości:

Wiele wartościtego samego warunku używa logiki OR (na przykład <adresat1> lub <adresat2>). Jeśli adresat pasuje do dowolnej z określonych wartości, zostaną do nich zastosowane zasady.

Różne typy warunków używają logiki AND. Adresat musi spełniać wszystkie określone warunki, aby zasady były do nich stosowane. Na przykład należy skonfigurować warunek z następującymi wartościami:

- Użytkowników:

romain@contoso.com - Grupy: Kadra kierownicza

Zasady są stosowane

romain@contoso.comtylko wtedy, gdy jest on również członkiem grupy Kierownictwo. W przeciwnym razie zasady nie są do niego stosowane.- Użytkowników:

Wyklucz tych użytkowników, grupy i domeny: aby dodać wyjątki dla wewnętrznych adresatów, których dotyczą zasady (wyjątki adresatów), wybierz tę opcję i skonfiguruj wyjątki.

Wyjątku można użyć tylko raz, ale wyjątek może zawierać wiele wartości:

- Wiele wartościtego samego wyjątku używa logiki OR (na przykład <adresat1> lub <adresat2>). Jeśli adresat pasuje do dowolnej z określonych wartości, zasady nie są do nich stosowane.

- Różne typy wyjątków używają logiki OR (na przykład <adresat1> lub <członek grupy1> lub <członek domeny domain1>). Jeśli adresat pasuje do żadnej z określonych wartości wyjątku, zasady nie są do nich stosowane.

Po zakończeniu na stronie Użytkownicy, grupy i domeny wybierz pozycję Dalej.

Na stronie Próg wyłudzania informacji & ochrony skonfiguruj następujące ustawienia:

Próg wiadomości e-mail wyłudzającej informacje: użyj suwaka, aby wybrać jedną z następujących wartości:

- 1 — Standardowa (jest to wartość domyślna).

- 2 — Agresywne

- 3 — Bardziej agresywne

- 4 - Najbardziej agresywne

Aby uzyskać więcej informacji na temat tego ustawienia, zobacz Zaawansowane progi wyłudzania informacji w zasadach ochrony przed wyłudzaniem informacji w Ochrona usługi Office 365 w usłudze Microsoft Defender.

Personifikacja: te ustawienia są warunkami dla zasad identyfikujących określonych nadawców do wyszukania (indywidualnie lub według domeny) w adresie od komunikatów przychodzących. Aby uzyskać więcej informacji, zobacz Ustawienia personifikacji w zasadach ochrony przed wyłudzaniem informacji w Ochrona usługi Office 365 w usłudze Microsoft Defender.

Włącz ochronę użytkowników: to ustawienie nie jest domyślnie zaznaczone. Aby włączyć ochronę przed personifikacją użytkowników, zaznacz pole wyboru, a następnie wybierz link Zarządzaj nadawcami (nn ). Akcję wykrywania personifikacji użytkowników można zidentyfikować na następnej stronie.

Należy zidentyfikować wewnętrznych i zewnętrznych nadawców do ochrony za pomocą kombinacji ich nazwy wyświetlanej i adresu e-mail.

Wybierz pozycję

Dodaj użytkownika. W wyświetlonym menu wysuwowym Dodawanie użytkownika wykonaj następujące czynności:

Dodaj użytkownika. W wyświetlonym menu wysuwowym Dodawanie użytkownika wykonaj następujące czynności:Użytkownicy wewnętrzni: kliknij pole Dodaj prawidłową wiadomość e-mail lub zacznij wpisywać adres e-mail użytkownika. Wybierz adres e-mail z wyświetlonej listy rozwijanej Sugerowane kontakty . Nazwa wyświetlana użytkownika jest dodawana do pola Dodaj nazwę (które można zmienić). Po zakończeniu wybierania użytkownika wybierz pozycję Dodaj.

Użytkownicy zewnętrzni: wpisz pełny adres e-mail użytkownika zewnętrznego w polu Dodaj prawidłową wiadomość e-mail , a następnie wybierz adres e-mail z wyświetlonej listy rozwijanej Sugerowane kontakty . Adres e-mail jest również dodawany w polu Dodaj nazwę (którą można zmienić na nazwę wyświetlaną).

Dodana lista użytkowników znajduje się w menu wysuwnym Dodawanie użytkownika według nazwy i adresu Email. Aby usunąć użytkownika, wybierz obok

wpisu.

wpisu.Po zakończeniu pracy z wysuwaną pozycją Dodaj użytkownika wybierz pozycję Dodaj.

Po powrocie do menu wysuwanego Zarządzanie nadawcami w celu ochrony przed personifikacją wybrani użytkownicy są wyświetlani według nazwy wyświetlanej i adresu e-mail nadawcy.

Aby zmienić listę wpisów z normalnego na kompaktowy, wybierz pozycję

Zmień odstępy między listami na kompaktowe lub normalne, a następnie wybierz pozycję

Zmień odstępy między listami na kompaktowe lub normalne, a następnie wybierz pozycję  Lista kompaktowa.

Lista kompaktowa.Użyj pola Wyszukaj,

aby znaleźć wpisy w wysuwanym okienku.

aby znaleźć wpisy w wysuwanym okienku.Aby dodać wpisy, wybierz pozycję

Dodaj użytkownika i powtórz poprzednie kroki.

Dodaj użytkownika i powtórz poprzednie kroki.Aby usunąć wpisy, wykonaj jedną z następujących czynności:

- Zaznacz co najmniej jeden wpis, zaznaczając okrągłe pole wyboru wyświetlane w pustym obszarze obok wartości nazwy wyświetlanej.

- Zaznacz wszystkie wpisy jednocześnie, zaznaczając okrągłe pole wyboru wyświetlane w pustym obszarze obok nagłówka kolumny Nazwa wyświetlana .

Po zakończeniu pracy z wysuwaną opcją Zarządzaj nadawcami na potrzeby ochrony przed personifikacją wybierz pozycję Gotowe , aby powrócić do strony & ochrony przed wyłudzaniem informacji .

Uwaga

W każdej polityce ochrony przed wyłudzaniem informacji można określić maksymalnie 350 użytkowników na potrzeby ochrony przed personifikacją użytkowników.

Ochrona przed personifikacją użytkownika nie działa, jeśli nadawca i adresat wcześniej komunikowali się za pośrednictwem poczty e-mail. Jeśli nadawca i adresat nigdy nie komunikowali się za pośrednictwem poczty e-mail, wiadomość może zostać zidentyfikowana jako próba personifikacji.

Błąd "Adres e-mail już istnieje", jeśli spróbujesz dodać użytkownika do ochrony przed personifikacją użytkowników, gdy ten adres e-mail jest już określony na potrzeby ochrony przed personifikacją użytkowników w innych zasadach ochrony przed wyłudzaniem informacji. Ten błąd występuje tylko w portalu usługi Defender. Błąd nie zostanie wyświetlony, jeśli użyjesz odpowiedniego parametru TargetedUsersToProtect w poleceniach cmdlet New-AntiPhishPolicy lub Set-AntiPhishPolicy w Exchange Online programu PowerShell.

Włącz ochronę domen: to ustawienie nie jest domyślnie zaznaczone. Aby włączyć ochronę przed personifikacją domeny, zaznacz pole wyboru, a następnie skonfiguruj jedno lub oba z następujących wyświetlanych ustawień. Akcję wykrywania personifikacji domeny można zidentyfikować na następnej stronie.

Dołącz domeny, których jestem właścicielem: aby włączyć to ustawienie, zaznacz pole wyboru. Aby wyświetlić domeny, których jesteś właścicielem, wybierz pozycję Wyświetl moje domeny.

Dołącz domeny niestandardowe: aby włączyć to ustawienie, zaznacz pole wyboru, a następnie wybierz link Zarządzaj domenami niestandardowymi (nn ). W wyświetlonym menu wysuwowym Zarządzanie domenami niestandardowymi na potrzeby ochrony przed personifikacją wykonaj następujące czynności:

Wybierz pozycję

Dodaj domeny.

Dodaj domeny.W wyświetlonym menu wysuwnym Dodawanie domen niestandardowych kliknij pole Domena , wprowadź wartość domeny, a następnie wybierz wartość wyświetlaną poniżej pola. Powtórz ten krok tyle razy, ile jest to konieczne.

Dodane domeny znajdują się na liście wysuwanej Dodawanie domen niestandardowych . Aby usunąć domenę, wybierz obok

wartości.

wartości.Po zakończeniu pracy z wysuwaną pozycją Dodaj domeny niestandardowe wybierz pozycję Dodaj domeny

Po powrocie do menu wysuwanego Zarządzanie domenami niestandardowymi w celu ochrony przed personifikacją zostaną wyświetlone wprowadzone domeny.

Aby zmienić listę wpisów z normalnego na kompaktowy, wybierz pozycję

Zmień odstępy między listami na kompaktowe lub normalne, a następnie wybierz pozycję

Zmień odstępy między listami na kompaktowe lub normalne, a następnie wybierz pozycję  Lista kompaktowa.

Lista kompaktowa.Użyj pola Wyszukaj,

aby znaleźć wpisy w wysuwanym okienku.

aby znaleźć wpisy w wysuwanym okienku.Aby dodać wpisy, wybierz pozycję

Dodaj domeny i powtórz poprzednie kroki.

Dodaj domeny i powtórz poprzednie kroki.Aby usunąć wpisy, wykonaj jedną z następujących czynności:

- Zaznacz co najmniej jeden wpis, zaznaczając okrągłe pole wyboru wyświetlane w pustym obszarze obok wartości domeny.

- Zaznacz wszystkie wpisy jednocześnie, zaznaczając okrągłe pole wyboru wyświetlane w pustym obszarze obok nagłówka kolumny Domeny .

Po zakończeniu pracy z wysuwaną opcją Zarządzaj domenami niestandardowymi na potrzeby ochrony przed personifikacją wybierz pozycję Gotowe , aby powrócić do strony & ochrona przed wyłudzaniem informacji .

Dodawanie zaufanych nadawców i domen: określ wyjątki ochrony przed personifikacją dla zasad, wybierając pozycję Zarządzaj zaufanymi nadawcami i domenami . Na zarządzać domenami niestandardowymi na potrzeby ochrony personifikacji , który zostanie otwarty, należy wprowadzić nadawców na karcie Nadawca i domen na karcie Domena .

Uwaga

Maksymalna liczba wpisów zaufanego nadawcy i domeny to 1024.

Karta Nadawca: wybierz pozycję

Dodaj nadawców.

Dodaj nadawców.W otwieranym menu wysuwnym Dodawanie zaufanych nadawców wprowadź adres e-mail w polu Dodaj prawidłową wiadomość e-mail , a następnie wybierz pozycję Dodaj. Powtórz ten krok tyle razy, ile jest to konieczne. Aby usunąć istniejący wpis, wybierz

pozycję dla wpisu.

pozycję dla wpisu.Po zakończeniu pracy z wysuwaną pozycją Dodaj zaufanych nadawców wybierz pozycję Dodaj.

Na karcie Nadawca są wyświetlane wprowadzone nadawcy.

Aby zmienić listę wpisów z normalnego na kompaktowy, wybierz pozycję

Zmień odstępy między listami na kompaktowe lub normalne, a następnie wybierz pozycję

Zmień odstępy między listami na kompaktowe lub normalne, a następnie wybierz pozycję  Lista kompaktowa.

Lista kompaktowa.Użyj pola Wyszukaj,

aby znaleźć wpisy w wysuwanym okienku.

aby znaleźć wpisy w wysuwanym okienku.Aby dodać wpisy, wybierz pozycję

Dodaj nadawców i powtórz poprzednie kroki.

Dodaj nadawców i powtórz poprzednie kroki.Aby usunąć wpisy, wykonaj jedną z następujących czynności:

- Zaznacz co najmniej jeden wpis, zaznaczając okrągłe pole wyboru wyświetlane w pustym obszarze obok wartości nadawcy.

- Zaznacz wszystkie wpisy jednocześnie, zaznaczając okrągłe pole wyboru wyświetlane w pustym obszarze obok nagłówka kolumny Nadawca .

Po zakończeniu pracy na karcie Nadawca w menu wysuwanym Zarządzanie domenami niestandardowymi na potrzeby ochrony przed personifikacją wybierz kartę Domena , aby dodać domeny, lub wybierz pozycję Gotowe , aby powrócić do progu wyłudzania informacji & ochrony .

Porada

Jeśli komunikaty systemowe platformy Microsoft 365 od następujących nadawców zostaną zidentyfikowane jako próby personifikacji, możesz dodać nadawców do listy zaufanych nadawców:

noreply@email.teams.microsoft.comnoreply@emeaemail.teams.microsoft.comno-reply@sharepointonline.comnoreply@planner.office365.com

Karta Domena : wybierz pozycję

Dodaj domeny. W wyświetlonym menu wysuwnym Dodawanie zaufanych domen wprowadź domenę w polu Domena , a następnie wybierz wyświetloną listę rozwijaną domenę. Powtórz ten krok tyle razy, ile jest to konieczne. Aby usunąć istniejący wpis, wybierz

Dodaj domeny. W wyświetlonym menu wysuwnym Dodawanie zaufanych domen wprowadź domenę w polu Domena , a następnie wybierz wyświetloną listę rozwijaną domenę. Powtórz ten krok tyle razy, ile jest to konieczne. Aby usunąć istniejący wpis, wybierz  pozycję dla wpisu.

pozycję dla wpisu.Po zakończeniu w menu wysuwnym Dodawanie zaufanych domen wybierz pozycję Dodaj domeny.

Po powrocie na kartę Domena zostaną wyświetlone dodane domeny.

Aby zmienić listę wpisów z normalnego na kompaktowy, wybierz pozycję

Zmień odstępy między listami na kompaktowe lub normalne, a następnie wybierz pozycję

Zmień odstępy między listami na kompaktowe lub normalne, a następnie wybierz pozycję  Lista kompaktowa.

Lista kompaktowa.Użyj pola Wyszukaj,

aby znaleźć wpisy na karcie.

aby znaleźć wpisy na karcie.Aby dodać wpisy, wybierz pozycję

Dodaj domeny i powtórz poprzednie kroki.

Dodaj domeny i powtórz poprzednie kroki.Aby usunąć wpisy, wykonaj jedną z następujących czynności:

- Zaznacz co najmniej jeden wpis, zaznaczając okrągłe pole wyboru wyświetlane w pustym obszarze obok wartości domeny.

- Zaznacz wszystkie wpisy jednocześnie, zaznaczając okrągłe pole wyboru wyświetlane w pustym obszarze obok nagłówka kolumny Domena .

Po zakończeniu pracy na karcie Domena wysuwanego Zarządzanie domenami niestandardowymi na potrzeby ochrony przed personifikacją wybierz kartę Nadawca , aby dodać nadawców, lub wybierz pozycję Gotowe , aby powrócić do progu wyłudzania informacji & ochrony .

Uwaga

Wpisy zaufanej domeny nie obejmują poddomen określonej domeny. Musisz dodać wpis dla każdej poddomeny.

Po zakończeniu pracy z wysuwem Zarządzanie domenami niestandardowymi na potrzeby ochrony przed personifikacją wybierz pozycję Gotowe, aby powrócić do strony & ochrona przed wyłudzaniem informacji .

Włącz analizę skrzynek pocztowych: to ustawienie jest domyślnie zaznaczone i zalecamy pozostawienie wybranego ustawienia. Aby wyłączyć analizę skrzynki pocztowej, wyczyść pole wyboru.

Włącz analizę pod kątem ochrony przed personifikacją: to ustawienie jest dostępne tylko wtedy, gdy wybrano opcję Włącz analizę skrzynek pocztowych . To ustawienie umożliwia analizie skrzynek pocztowych podjęcie akcji w przypadku wiadomości zidentyfikowanych jako próby personifikacji. Należy określić akcję do wykonania w przypadku wykrywania analizy skrzynki pocztowej na następnej stronie.

Uwaga

Ochrona przed analizą skrzynki pocztowej nie działa, jeśli nadawca i adresat wcześniej komunikowali się za pośrednictwem poczty e-mail. Jeśli nadawca i adresat nigdy nie komunikowali się za pośrednictwem poczty e-mail, wiadomość może zostać zidentyfikowana jako próba personifikacji przez analizę skrzynki pocztowej.

Aby włączyć ochronę przed analizą skrzynki pocztowej, zaznacz pole wyboru. Akcję wykrywania analizy skrzynki pocztowej należy określić na następnej stronie.

Sekcja Fałszowanie: użyj pola wyboru Włącz analizę fałszowania, aby włączyć lub wyłączyć analizę fałszowania. To ustawienie jest domyślnie zaznaczone i zalecamy pozostawienie wybranego ustawienia. Możesz określić akcję do wykonania w przypadku komunikatów od zablokowanych sfałszowanych nadawców na następnej stronie.

Aby wyłączyć analizę fałszowania, wyczyść pole wyboru.

Uwaga

Nie musisz wyłączać analizy fałszowania, jeśli rekord MX nie wskazuje na platformę Microsoft 365; Zamiast tego włączysz filtrowanie rozszerzone dla łączników. Aby uzyskać instrukcje, zobacz Rozszerzone filtrowanie łączników w Exchange Online.

Po zakończeniu na stronie & ochrony przed wyłudzaniem informacji wybierz pozycję Dalej.

Na stronie Akcje skonfiguruj następujące ustawienia:

Sekcja Akcje komunikatu: Skonfiguruj następujące akcje:

Jeśli komunikat zostanie wykryty jako personifikacja użytkownika: to ustawienie jest dostępne tylko wtedy, gdy wybrano opcję Włącz użytkownikom ochronę na poprzedniej stronie. Wybierz jedną z następujących akcji na liście rozwijanej:

Nie stosuj żadnej akcji (wartość domyślna)

Przekierowywanie wiadomości na inne adresy e-mail

Przenoszenie wiadomości do folderów Email wiadomości-śmieci adresatów

Kwarantanna komunikatu: Po wybraniu tej akcji zostanie wyświetlone pole Zastosuj zasady kwarantanny , w którym wybierzesz zasady kwarantanny, które mają zastosowanie do komunikatów poddawanych kwarantannie przez ochronę przed personifikacją użytkownika. Zasady kwarantanny określają, co użytkownicy mogą zrobić w przypadku komunikatów poddanych kwarantannie oraz czy użytkownicy otrzymują powiadomienia o kwarantannie. Aby uzyskać więcej informacji na temat zasad kwarantanny, zobacz Anatomia zasad kwarantanny.

Jeśli nie wybierzesz zasad kwarantanny, zostaną użyte domyślne zasady kwarantanny dla wykrywania personifikacji użytkowników (DefaultFullAccessPolicy). Gdy później wyświetlisz lub zmodyfikujesz ustawienia zasad ochrony przed wyłudzaniem informacji, zostanie wyświetlona nazwa zasad kwarantanny.

Dostarczanie komunikatu i dodawanie innych adresów do wiersza Bcc

Usuń wiadomość przed jej dostarczeniem

Jeśli komunikat zostanie wykryty jako domena personifikowana: to ustawienie jest dostępne tylko wtedy, gdy wybrano opcję Włącz domeny do ochrony na poprzedniej stronie. Wybierz jedną z następujących akcji na liście rozwijanej:

Nie stosuj żadnej akcji (wartość domyślna)

Przekierowywanie wiadomości na inne adresy e-mail

Przenoszenie wiadomości do folderów Email wiadomości-śmieci adresatów

Kwarantanna komunikatu: Jeśli wybierzesz tę akcję, zostanie wyświetlone pole Zastosuj zasady kwarantanny , w którym wybierzesz zasady kwarantanny, które mają zastosowanie do komunikatów poddawanych kwarantannie przez ochronę przed personifikacją domeny.

Jeśli nie wybierzesz zasad kwarantanny, zostaną użyte domyślne zasady kwarantanny dla wykrywania personifikacji domeny (DefaultFullAccessPolicy). Gdy później wyświetlisz lub zmodyfikujesz ustawienia zasad ochrony przed wyłudzaniem informacji, zostanie wyświetlona nazwa zasad kwarantanny.

Dostarczanie komunikatu i dodawanie innych adresów do wiersza Bcc

Usuń wiadomość przed jej dostarczeniem

Jeśli analiza skrzynki pocztowej wykryje personifikowanego użytkownika: to ustawienie jest dostępne tylko wtedy, gdy wybrano opcję Włącz analizę na potrzeby ochrony przed personifikacją na poprzedniej stronie. Wybierz jedną z następujących akcji na liście rozwijanej:

Nie stosuj żadnej akcji (wartość domyślna)

Przekierowywanie wiadomości na inne adresy e-mail

Przenoszenie wiadomości do folderów Email wiadomości-śmieci adresatów

Kwarantanna komunikatu: Po wybraniu tej akcji zostanie wyświetlone pole Zastosuj zasady kwarantanny , w którym wybierzesz zasady kwarantanny, które mają zastosowanie do wiadomości, które zostały poddane kwarantannie przez ochronę przed analizą skrzynki pocztowej.

Jeśli nie wybierzesz zasad kwarantanny, zostaną użyte domyślne zasady kwarantanny dla wykrywania analizy skrzynek pocztowych (DefaultFullAccessPolicy). Gdy później wyświetlisz lub zmodyfikujesz ustawienia zasad ochrony przed wyłudzaniem informacji, zostanie wyświetlona nazwa zasad kwarantanny.

Dostarczanie komunikatu i dodawanie innych adresów do wiersza Bcc

Usuń wiadomość przed jej dostarczeniem

Honor DMARC record policy when the message is detected as spoof: This setting is selected by default, and allows to control what happens to messages where the sender fails explicit DMARC checks and the DMARC policy is set to

p=quarantineorp=reject:Jeśli komunikat zostanie wykryty jako sfałszowany, a zasady DMARC są ustawione jako p=kwarantanna: Wybierz jedną z następujących akcji:

- Kwarantanna komunikatu: jest to wartość domyślna.

- Przenoszenie wiadomości do folderów Email wiadomości-śmieci adresatów

Jeśli komunikat zostanie wykryty jako sfałszowany, a zasady DMARC są ustawione jako p=reject: Wybierz jedną z następujących akcji:

- Kwarantanna komunikatu

- Odrzuć komunikat: jest to wartość domyślna.

Aby uzyskać więcej informacji, zobacz Ochrona przed fałszowaniem i zasady DMARC nadawcy.

Jeśli komunikat zostanie wykryty jako sfałszowany przez analizę fałszowania: to ustawienie jest dostępne tylko wtedy, gdy wybrano opcję Włącz analizę fałszowania na poprzedniej stronie. Wybierz jedną z następujących akcji na liście rozwijanej dla komunikatów od zablokowanych sfałszowanych nadawców:

Przenieś wiadomość do folderów Email wiadomości-śmieci adresatów (domyślnie)

Kwarantanna komunikatu: Po wybraniu tej akcji zostanie wyświetlone pole Zastosuj zasady kwarantanny , w którym wybierzesz zasady kwarantanny, które mają zastosowanie do komunikatów poddawanych kwarantannie przez ochronę przed fałszowaniem danych wywiadowczych.

Jeśli nie wybierzesz zasad kwarantanny, zostaną użyte domyślne zasady kwarantanny dla wykrywania fałszywych danych wywiadowczych (DefaultFullAccessPolicy). Gdy później wyświetlisz lub zmodyfikujesz ustawienia zasad ochrony przed wyłudzaniem informacji, zostanie wyświetlona nazwa zasad kwarantanny.

Wskazówki dotyczące bezpieczeństwa & sekcji wskaźników : Skonfiguruj następujące ustawienia:

- Pokaż pierwszą poradę dotyczącą bezpieczeństwa kontaktu: Aby uzyskać więcej informacji, zobacz Porada bezpieczeństwa pierwszego kontaktu.

- Pokaż poradę dotyczącą bezpieczeństwa personifikacji użytkownika: to ustawienie jest dostępne tylko wtedy, gdy na poprzedniej stronie wybrano pozycję Włącz użytkownikom ochronę .

- Pokaż poradę dotyczącą bezpieczeństwa personifikacji domeny: to ustawienie jest dostępne tylko wtedy, gdy wybrano opcję Włącz domeny do ochrony na poprzedniej stronie.

- Pokaż wskazówki bezpieczeństwa dotyczące personifikacji nietypowych znaków przez użytkownika To ustawienie jest dostępne tylko wtedy, gdy wybrano opcję Włącz użytkownikom ochronę lub Włącz domeny do ochrony na poprzedniej stronie.

- Pokaż (?) dla nieuwierzytelnionych nadawców pod kątem fałszowania: to ustawienie jest dostępne tylko wtedy, gdy wybrano opcję Włącz analizę fałszowania na poprzedniej stronie. Dodaje znak zapytania (?) do zdjęcia nadawcy w polu Od w programie Outlook, jeśli komunikat nie przekazuje testów SPF lub DKIM , a komunikat nie przekazuje uwierzytelniania DMARC ani uwierzytelniania złożonego. To ustawienie jest domyślnie zaznaczone.

- Pokaż tag "via": to ustawienie jest dostępne tylko wtedy, gdy wybrano opcję Włącz analizę fałszowania na poprzedniej stronie. Dodaje tag o nazwie via (chris@contoso.com za pośrednictwem fabrikam.com) do adresu Od, jeśli różni się on od domeny w podpisie DKIM lub adresu MAIL FROM . To ustawienie jest domyślnie zaznaczone.

Aby włączyć ustawienie, zaznacz pole wyboru. Aby go wyłączyć, wyczyść pole wyboru.

Po zakończeniu na stronie Akcje wybierz pozycję Dalej.

Na stronie Przegląd przejrzyj ustawienia. W każdej sekcji możesz wybrać pozycję Edytuj , aby zmodyfikować ustawienia w sekcji. Możesz też wybrać pozycję Wstecz lub określoną stronę w kreatorze.

Po zakończeniu na stronie Przegląd wybierz pozycję Prześlij.

Na utworzonej stronie Nowe zasady ochrony przed wyłudzaniem informacji możesz wybrać linki, aby wyświetlić zasady, wyświetlić zasady ochrony przed wyłudzaniem informacji i dowiedzieć się więcej o zasadach ochrony przed wyłudzaniem informacji.

Po zakończeniu pracy na stronie Utworzono nowe zasady ochrony przed wyłudzaniem informacji wybierz pozycję Gotowe.

Na stronie Ochrona przed wyłudzaniem informacji są wyświetlane nowe zasady.

Wyświetlanie szczegółów zasad ochrony przed wyłudzaniem informacji za pomocą portalu Microsoft Defender

W portalu Microsoft Defender przejdź do obszaru zasady współpracy> Email && Zasady dotyczące>zagrożeń— ochrona przed wyłudzaniem> informacji w sekcji Zasady. Aby przejść bezpośrednio do strony Anty-phishing , użyj polecenia https://security.microsoft.com/antiphishing.

Na stronie Ochrona przed wyłudzaniem informacji na liście zasad ochrony przed wyłudzaniem informacji są wyświetlane następujące właściwości:

- Nazwa

-

Stan: Wartości to:

- Zawsze włączone dla domyślnych zasad ochrony przed wyłudzaniem informacji.

- Włączone lub wyłączone w przypadku innych zasad ochrony przed spamem.

-

Priorytet: Aby uzyskać więcej informacji, zobacz sekcję Ustawianie priorytetu niestandardowych zasad ochrony przed spamem .

Aby zmienić listę zasad z normalnej na kompaktową, wybierz pozycję

Zmień odstępy między listami na kompaktowe lub normalne, a następnie wybierz pozycję

Zmień odstępy między listami na kompaktowe lub normalne, a następnie wybierz pozycję  Lista kompaktowa.

Lista kompaktowa.

Wybierz pozycję ![]() Filtruj , aby filtrować zasady według zakresu czasu (daty utworzenia) lub stanu.

Filtruj , aby filtrować zasady według zakresu czasu (daty utworzenia) lub stanu.

![]() Użyj pola Wyszukiwania i odpowiedniej wartości, aby znaleźć określone zasady ochrony przed wyłudzaniem informacji.

Użyj pola Wyszukiwania i odpowiedniej wartości, aby znaleźć określone zasady ochrony przed wyłudzaniem informacji.

Użyj opcji ![]() Eksportuj , aby wyeksportować listę zasad do pliku CSV.

Eksportuj , aby wyeksportować listę zasad do pliku CSV.

Wybierz zasady, klikając dowolne miejsce w wierszu innym niż pole wyboru obok nazwy, aby otworzyć wysuwane szczegóły zasad.

Porada

Aby wyświetlić szczegółowe informacje o innych zasadach ochrony przed wyłudzaniem informacji bez opuszczania wysuwanych szczegółów, użyj pozycji  Poprzedni element i Następny element w górnej części wysuwanego elementu.

Poprzedni element i Następny element w górnej części wysuwanego elementu.

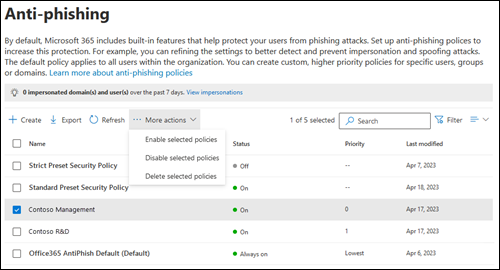

Korzystanie z portalu Microsoft Defender do podejmowania działań dotyczących zasad ochrony przed wyłudzaniem informacji

W portalu Microsoft Defender przejdź do obszaru zasady współpracy> Email && Zasady dotyczące>zagrożeń— ochrona przed wyłudzaniem> informacji w sekcji Zasady. Aby przejść bezpośrednio do strony Anty-phishing , użyj polecenia https://security.microsoft.com/antiphishing.

Na stronie Ochrona przed wyłudzaniem informacji wybierz zasady ochrony przed wyłudzaniem informacji przy użyciu jednej z następujących metod:

Wybierz zasady z listy, zaznaczając pole wyboru obok nazwy. Na wyświetlonej

liście rozwijanej Więcej akcji są dostępne następujące akcje:

liście rozwijanej Więcej akcji są dostępne następujące akcje:- Włącz wybrane zasady.

- Wyłącz wybrane zasady.

- Usuń wybrane zasady.

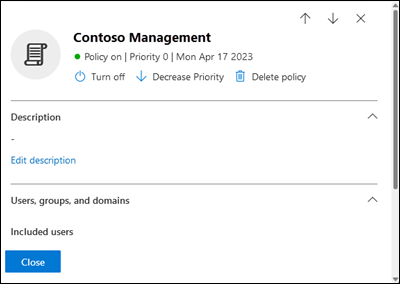

Wybierz zasady z listy, klikając dowolne miejsce w wierszu innym niż pole wyboru obok nazwy. Niektóre lub wszystkie następujące akcje są dostępne w wyświetlonym wysuwu szczegółów:

- Zmodyfikuj ustawienia zasad, wybierając pozycję Edytuj w każdej sekcji (zasady niestandardowe lub zasady domyślne)

-

Włączanie lub

Włączanie lub  wyłączanie (tylko zasady niestandardowe)

wyłączanie (tylko zasady niestandardowe) -

Zwiększ priorytet lub

Zwiększ priorytet lub  zmniejsz priorytet (tylko zasady niestandardowe)

zmniejsz priorytet (tylko zasady niestandardowe) -

Usuń zasady (tylko zasady niestandardowe)

Usuń zasady (tylko zasady niestandardowe)

Akcje są opisane w poniższych podsekcjach.

Modyfikowanie zasad ochrony przed wyłudzaniem informacji za pomocą portalu Microsoft Defender

Po wybraniu domyślnych zasad ochrony przed wyłudzaniem informacji lub zasad niestandardowych, klikając dowolne miejsce w wierszu innym niż pole wyboru obok nazwy, ustawienia zasad są wyświetlane w wyświetlonym wysuwie szczegółów. Wybierz pozycję Edytuj w każdej sekcji, aby zmodyfikować ustawienia w sekcji. Aby uzyskać więcej informacji na temat ustawień, zobacz sekcję tworzenie zasad ochrony przed wyłudzaniem informacji we wcześniejszej części tego artykułu.

W przypadku zasad domyślnych nie można zmodyfikować nazwy zasad i nie ma żadnych filtrów adresatów do skonfigurowania (zasady dotyczą wszystkich adresatów). Można jednak zmodyfikować wszystkie inne ustawienia w zasadach.

W przypadku zasad ochrony przed wyłudzaniem informacji o nazwach Standardowa wstępnie ustawiona zasada zabezpieczeń i Ścisłe wstępnie ustawione zasady zabezpieczeń skojarzone z wstępnie ustawionymi zasadami zabezpieczeń nie można modyfikować ustawień zasad w wysuwanych szczegółach. Zamiast tego wybierz pozycję ![]() Wyświetl wstępnie ustawione zasady zabezpieczeń w wysuwnym oknie szczegółów, aby przejść do strony Wstępnie ustawione zasady zabezpieczeń pod adresem https://security.microsoft.com/presetSecurityPolicies , aby zmodyfikować wstępnie ustawione zasady zabezpieczeń.

Wyświetl wstępnie ustawione zasady zabezpieczeń w wysuwnym oknie szczegółów, aby przejść do strony Wstępnie ustawione zasady zabezpieczeń pod adresem https://security.microsoft.com/presetSecurityPolicies , aby zmodyfikować wstępnie ustawione zasady zabezpieczeń.

Użyj portalu Microsoft Defender, aby włączyć lub wyłączyć niestandardowe zasady ochrony przed wyłudzaniem informacji

Nie można wyłączyć domyślnych zasad ochrony przed wyłudzaniem informacji (są zawsze włączone).

Nie można włączyć ani wyłączyć zasad ochrony przed wyłudzaniem informacji skojarzonych ze standardowymi i ścisłymi wstępnie ustawionymi zasadami zabezpieczeń. Zasady zabezpieczeń w warstwie Standardowa lub Ścisłe można włączyć lub wyłączyć na stronie Ustawienia wstępne zasad zabezpieczeń pod adresem https://security.microsoft.com/presetSecurityPolicies.

Po wybraniu włączonych niestandardowych zasad ochrony przed wyłudzaniem informacji (wartość Stan to Włączone) użyj jednej z następujących metod, aby je wyłączyć:

-

Na stronie Ochrona przed wyłudzaniem informacji: wybierz pozycję

Więcej akcji>Wyłącz wybrane zasady.

Więcej akcji>Wyłącz wybrane zasady. -

W wysuwu szczegółów zasad: wybierz pozycję

Wyłącz w górnej części wysuwanego menu.

Wyłącz w górnej części wysuwanego menu.

Po wybraniu wyłączonych niestandardowych zasad ochrony przed wyłudzaniem informacji (wartość Stan to Wyłączone) użyj jednej z następujących metod, aby je włączyć:

-

Na stronie Ochrona przed wyłudzaniem informacji: wybierz pozycję

Więcej akcji>Włącz wybrane zasady.

Więcej akcji>Włącz wybrane zasady. -

W wysuwu szczegółów zasad: wybierz pozycję

Włącz w górnej części wysuwanego menu.

Włącz w górnej części wysuwanego menu.

Na stronie Ochrona przed wyłudzaniem informacji wartość Stan zasad jest teraz włączona lub wyłączona.

Ustawianie priorytetu niestandardowych zasad ochrony przed wyłudzaniem informacji przy użyciu portalu Microsoft Defender

Zasady ochrony przed wyłudzaniem informacji są przetwarzane w kolejności, w jakiej są wyświetlane na stronie Ochrona przed wyłudzaniem informacji :

- Zasady ochrony przed wyłudzaniem informacji o nazwie Ścisłe wstępnie ustawione zasady zabezpieczeń skojarzone z rygorystycznymi wstępnie ustawionymi zasadami zabezpieczeń są zawsze stosowane jako pierwsze (jeśli włączono ścisłe wstępnie ustawione zasady zabezpieczeń).

- Zasady ochrony przed wyłudzaniem informacji o nazwie Standardowe wstępnie ustawione zasady zabezpieczeń skojarzone z wstępnie ustawionymi zasadami zabezpieczeń w warstwie Standardowa są zawsze stosowane w następnej kolejności (jeśli włączono wstępnie ustawione zasady zabezpieczeń w warstwie Standardowa).

- Niestandardowe zasady ochrony przed wyłudzaniem informacji są stosowane w kolejności priorytetowej (jeśli są włączone):

- Wartość o niższym priorytecie wskazuje wyższy priorytet (0 jest najwyższa).

- Domyślnie tworzone są nowe zasady o priorytecie niższym niż najniższa istniejąca zasada niestandardowa (pierwsza to 0, następna to 1 itp.).

- Żadna z dwóch zasad nie może mieć tej samej wartości priorytetu.

- Domyślne zasady ochrony przed wyłudzaniem informacji zawsze mają wartość priorytetu Najniższa i nie można jej zmienić.

Ochrona przed wyłudzaniem informacji zostanie zatrzymana dla odbiorcy po zastosowaniu pierwszych zasad (zasad o najwyższym priorytecie dla tego adresata). Aby uzyskać więcej informacji, zobacz Kolejność i pierwszeństwo ochrony poczty e-mail.

Po wybraniu niestandardowych zasad ochrony przed wyłudzaniem informacji, klikając dowolne miejsce w wierszu innym niż pole wyboru obok nazwy, możesz zwiększyć lub zmniejszyć priorytet zasad w wyświetlonym oknie wysuwnym szczegółów:

- Zasady niestandardowe z wartością Priorytet0 na stronie Ochrona przed wyłudzaniem informacji mają akcję

Zmniejsz priorytet w górnej części wysuwanego szczegółów.

Zmniejsz priorytet w górnej części wysuwanego szczegółów. - Zasady niestandardowe o najniższym priorytecie (wartość o najwyższym priorytecie , na przykład 3) mają akcję

Zwiększ priorytet u góry wysuwanego szczegółów.

Zwiększ priorytet u góry wysuwanego szczegółów. - Jeśli masz co najmniej trzy zasady, zasady między priorytetem 0 a najniższym priorytetem mają zarówno

akcje Zwiększ priorytet, jak i

akcje Zwiększ priorytet, jak i  Zmniejsz priorytet w górnej części wysuwanego szczegółów.

Zmniejsz priorytet w górnej części wysuwanego szczegółów.

Po zakończeniu wysuwanego szczegółów zasad wybierz pozycję Zamknij.

Po powrocie na stronę Ochrona przed wyłudzaniem informacji kolejność zasad na liście jest zgodna ze zaktualizowaną wartością Priorytet .

Usuwanie niestandardowych zasad ochrony przed wyłudzaniem informacji za pomocą portalu Microsoft Defender

Nie można usunąć domyślnych zasad ochrony przed wyłudzaniem informacji ani zasad ochrony przed wyłudzaniem informacji o nazwie Standardowe ustawienia wstępne zasad zabezpieczeń i ścisłych zasad zabezpieczeń wstępnie ustawionych , które są skojarzone z wstępnie ustawionymi zasadami zabezpieczeń.

Po wybraniu niestandardowych zasad ochrony przed wyłudzaniem informacji użyj jednej z następujących metod, aby ją usunąć:

-

Na stronie Ochrona przed wyłudzaniem informacji: wybierz pozycję

Więcej akcji>Usuń wybrane zasady.

Więcej akcji>Usuń wybrane zasady. -

W wysuwu szczegółów zasad: wybierz pozycję

Usuń zasady w górnej części wysuwanego menu.

Usuń zasady w górnej części wysuwanego menu.

Wybierz pozycję Tak w wyświetlonym oknie dialogowym ostrzeżenia.

Na stronie Ochrona przed wyłudzaniem informacji usunięte zasady nie są już wyświetlane.

Konfigurowanie zasad ochrony przed wyłudzaniem informacji przy użyciu programu Exchange Online PowerShell

W programie PowerShell podstawowe elementy zasad ochrony przed wyłudzaniem informacji to:

- Zasady anty-phish: określa ochronę przed wyłudzaniem informacji, aby włączyć lub wyłączyć, akcje do zastosowania dla tych zabezpieczeń i inne opcje.

- Reguła anty-phish: określa priorytet i filtry adresatów (których dotyczą zasady) skojarzonych zasad anty-phish.

Różnica między tymi dwoma elementami nie jest oczywista podczas zarządzania zasadami ochrony przed wyłudzaniem informacji w portalu Microsoft Defender:

- Podczas tworzenia zasad w portalu usługi Defender tworzysz regułę anty-phish i skojarzone zasady anty-phish w tym samym czasie, używając tej samej nazwy dla obu.

- Podczas modyfikowania zasad w portalu usługi Defender ustawienia związane z nazwą, priorytetem, włączoną lub wyłączoną, a filtry adresatów modyfikują regułę anty-phish. Wszystkie inne ustawienia modyfikują skojarzone zasady anty-phish.

- Po usunięciu zasad w portalu usługi Defender reguła anty-phish i skojarzone zasady anty-phish zostaną usunięte w tym samym czasie.

W Exchange Online programu PowerShell widoczna jest różnica między zasadami anty-phish i regułami anty-phish. Zasady antyfiszowe można zarządzać przy użyciu poleceń cmdlet *-AntiPhishPolicy i zarządzać regułami antyfiszowymi przy użyciu poleceń cmdlet *-AntiPhishRule .

- W programie PowerShell najpierw utworzysz zasady anty-phish, a następnie utworzysz regułę anty-phish, która identyfikuje skojarzone zasady, do których ma zastosowanie reguła.

- W programie PowerShell można oddzielnie modyfikować ustawienia zasad anty-phish i reguły anty-phish.

- Po usunięciu zasad anty-phish z programu PowerShell odpowiednia reguła anty-phish nie zostanie automatycznie usunięta i na odwrót.

Tworzenie zasad ochrony przed wyłudzaniem informacji przy użyciu programu PowerShell

Tworzenie zasad ochrony przed wyłudzaniem informacji w programie PowerShell to proces dwuetapowy:

- Utwórz zasady anty-phish.

- Utwórz regułę anty-phish określającą zasady anty-phish, do których ma zastosowanie reguła.

Uwagi:

- Możesz utworzyć nową regułę anty-phish i przypisać do niej istniejące, nieskojarzone zasady anty-phish. Reguła anty-phish nie może być skojarzona z więcej niż jedną zasadą anty-phish.

- Możesz skonfigurować następujące ustawienia dla nowych zasad anty-phish w programie PowerShell, które nie są dostępne w portalu Microsoft Defender, dopóki nie utworzysz zasad:

- Utwórz nowe zasady jako wyłączone (włączone

$falsew poleceniu cmdlet New-AntiPhishRule ). - Ustaw priorytet zasad podczas tworzenia (numer>priorytetu<) w poleceniu cmdlet New-AntiPhishRule).

- Utwórz nowe zasady jako wyłączone (włączone

- Nowe zasady anty-phish utworzone w programie PowerShell nie są widoczne w portalu Microsoft Defender, dopóki zasady nie zostaną przypisane do reguły anty-phish.

Krok 1. Tworzenie zasad anty-phish przy użyciu programu PowerShell

Aby utworzyć zasady anty-phish, użyj tej składni:

New-AntiPhishPolicy -Name "<PolicyName>" [-AdminDisplayName "<Comments>"] <Additional Settings>

W tym przykładzie utworzono zasady anty-phish o nazwie Kwarantanna badań z następującymi ustawieniami:

- Zasady są włączone (nie używamy parametru Włączone , a wartość domyślna to

$true). - Opis: Zasady działu badań.

- Włącza ochronę domen organizacji dla wszystkich zaakceptowanych domen i ochrony domen docelowych dla fabrikam.com.

- Określa kwarantannę jako akcję wykrywania personifikacji domeny i używa domyślnych zasad kwarantanny dla komunikatów poddanych kwarantannie (nie używamy parametru TargetedDomainQuarantineTag ).

- Określa mai Fujito (mfujito@fabrikam.com) jako użytkownika do ochrony przed personifikacją.

- Określa kwarantannę jako akcję wykrywania personifikacji użytkownika i używa domyślnych zasad kwarantanny dla komunikatów poddanych kwarantannie (nie używamy parametru TargetedUserQuarantineTag ).

- Włącza analizę skrzynek pocztowych (EnableMailboxIntelligence), umożliwia ochronę inteligencji skrzynek pocztowych w celu podjęcia akcji na komunikatach (EnableMailboxIntelligenceProtection), określa kwarantannę jako akcję dla wykrytych wiadomości i używa domyślnych zasad kwarantanny dla komunikatów poddanych kwarantannie (nie używamy parametru MailboxIntelligenceQuarantineTag ).

- Zmienia domyślną akcję wykrywania fałszowania na Kwarantanna i używa domyślnych zasad kwarantanny dla komunikatów poddanych kwarantannie (nie używamy parametru SpoofQuarantineTag ).

- Honorowanie

p=quarantineip=rejectzasady DMARC nadawcy są domyślnie włączone (nie używamy parametru HonorDmarcPolicy , a wartość domyślna to$true).- Komunikaty, które kończą się niepowodzeniem DMARC, gdzie zasady

p=quarantineDMARC nadawcy są poddawane kwarantannie (nie używamy parametru DmarcQuarantineAction , a wartość domyślna to Kwarantanna). - Komunikaty, które kończą się niepowodzeniem DMARC, w których zasady

p=rejectDMARC nadawcy są odrzucane (nie używamy parametru DmarcRejectAction , a wartość domyślna to Odrzuć).

- Komunikaty, które kończą się niepowodzeniem DMARC, gdzie zasady

- Włącza wszystkie wskazówki dotyczące bezpieczeństwa.

New-AntiPhishPolicy -Name "Monitor Policy" -AdminDisplayName "Research department policy" -EnableOrganizationDomainsProtection $true -EnableTargetedDomainsProtection $true -TargetedDomainsToProtect fabrikam.com -TargetedDomainProtectionAction Quarantine -EnableTargetedUserProtection $true -TargetedUsersToProtect "Mai Fujito;mfujito@fabrikam.com" -TargetedUserProtectionAction Quarantine -EnableMailboxIntelligence $true -EnableMailboxIntelligenceProtection $true -MailboxIntelligenceProtectionAction -AuthenticationFailAction Quarantine -EnableSimilarUsersSafetyTips $true -EnableSimilarDomainsSafetyTips $true -EnableUnusualCharactersSafetyTips $true

Aby uzyskać szczegółowe informacje o składni i parametrach, zobacz New-AntiPhishPolicy.

Porada

Aby uzyskać szczegółowe instrukcje dotyczące określania zasad kwarantanny do użycia w zasadach anty-phish, zobacz Używanie programu PowerShell do określania zasad kwarantanny w zasadach ochrony przed wyłudzaniem informacji.

Krok 2. Tworzenie reguły anty-phish przy użyciu programu PowerShell

Aby utworzyć regułę anty-phish, użyj tej składni:

New-AntiPhishRule -Name "<RuleName>" -AntiPhishPolicy "<PolicyName>" <Recipient filters> [<Recipient filter exceptions>] [-Comments "<OptionalComments>"]

W tym przykładzie utworzono regułę anty-phish o nazwie Dział badań z następującymi warunkami:

- Reguła jest skojarzona z zasadami anty-phish o nazwie Kwarantanna badań.

- Reguła ma zastosowanie do członków grupy o nazwie Dział badań.

- Ponieważ nie używamy parametru Priority , używany jest priorytet domyślny.

New-AntiPhishRule -Name "Research Department" -AntiPhishPolicy "Research Quarantine" -SentToMemberOf "Research Department"

Aby uzyskać szczegółowe informacje o składni i parametrach, zobacz New-AntiPhishRule.

Wyświetlanie zasad anty-phish przy użyciu programu PowerShell

Aby wyświetlić istniejące zasady anty-phish, użyj następującej składni:

Get-AntiPhishPolicy [-Identity "<PolicyIdentity>"] [| <Format-Table | Format-List> <Property1,Property2,...>]

Ten przykład zwraca listę podsumowania wszystkich zasad anty-phish wraz z określonymi właściwościami.

Get-AntiPhishPolicy | Format-Table Name,IsDefault

Ten przykład zwraca wszystkie wartości właściwości dla zasad anty-phish o nazwie Kierownictwo.

Get-AntiPhishPolicy -Identity "Executives"

Aby uzyskać szczegółowe informacje o składni i parametrach, zobacz Get-AntiPhishPolicy.

Wyświetlanie reguł anty-phish za pomocą programu PowerShell

Aby wyświetlić istniejące reguły anty-phish, użyj następującej składni:

Get-AntiPhishRule [-Identity "<RuleIdentity>"] [-State <Enabled | Disabled] [| <Format-Table | Format-List> <Property1,Property2,...>]

Ten przykład zwraca listę podsumowania wszystkich reguł anty-phish wraz z określonymi właściwościami.

Get-AntiPhishRule | Format-Table Name,Priority,State

Aby filtrować listę według reguł włączonych lub wyłączonych, uruchom następujące polecenia:

Get-AntiPhishRule -State Disabled | Format-Table Name,Priority

Get-AntiPhishRule -State Enabled | Format-Table Name,Priority

Ten przykład zwraca wszystkie wartości właściwości dla reguły anty-phish o nazwie Contoso Executives.

Get-AntiPhishRule -Identity "Contoso Executives"

Aby uzyskać szczegółowe informacje o składni i parametrach, zobacz Get-AntiPhishRule.

Modyfikowanie zasad anty-phish przy użyciu programu PowerShell

Inne niż następujące elementy, te same ustawienia są dostępne podczas modyfikowania zasad anty-phish w programie PowerShell, jak podczas tworzenia zasad zgodnie z opisem w kroku 1: Użyj programu PowerShell, aby utworzyć zasady anty-phish sekcji wcześniej w tym artykule.

Przełącznik MakeDefault , który przekształca określone zasady w zasady domyślne (stosowane do wszystkich użytkowników, zawsze najniższy priorytet i nie można ich usunąć) jest dostępny tylko po zmodyfikowaniu zasad anty-phish w programie PowerShell.

Nie można zmienić nazwy zasad anty-phish (polecenie cmdlet Set-AntiPhishPolicy nie ma parametru Name ). Po zmianie nazwy zasad ochrony przed wyłudzaniem informacji w portalu Microsoft Defender zmieniasz tylko nazwę reguły anty-phish.

Aby zmodyfikować zasady anty-phish, użyj tej składni:

Set-AntiPhishPolicy -Identity "<PolicyName>" <Settings>

Aby uzyskać szczegółowe informacje o składni i parametrach, zobacz Set-AntiPhishPolicy.

Porada

Aby uzyskać szczegółowe instrukcje dotyczące określania zasad kwarantanny do użycia w zasadach anty-phish, zobacz Używanie programu PowerShell do określania zasad kwarantanny w zasadach ochrony przed wyłudzaniem informacji.

Modyfikowanie reguł anty-phish przy użyciu programu PowerShell

Jedynym ustawieniem, które nie jest dostępne podczas modyfikowania reguły anty-phish w programie PowerShell, jest parametr Enabled , który umożliwia utworzenie wyłączonej reguły. Aby włączyć lub wyłączyć istniejące reguły anty-phish, zobacz następną sekcję.

W przeciwnym razie podczas modyfikowania reguły anty-phish w programie PowerShell nie są dostępne żadne dodatkowe ustawienia. Te same ustawienia są dostępne podczas tworzenia reguły zgodnie z opisem w sekcji Krok 2: Używanie programu PowerShell do utworzenia reguły anty-phish we wcześniejszej części tego artykułu.

Aby zmodyfikować regułę anty-phish, użyj tej składni:

Set-AntiPhishRule -Identity "<RuleName>" <Settings>

Aby uzyskać szczegółowe informacje o składni i parametrach, zobacz Set-AntiPhishRule.

Używanie programu PowerShell do włączania lub wyłączania reguł anty-phish

Włączenie lub wyłączenie reguły anty-phish w programie PowerShell włącza lub wyłącza całe zasady ochrony przed wyłudzaniem informacji (reguła anty-phish i przypisane zasady anty-phish). Nie można włączyć ani wyłączyć domyślnych zasad ochrony przed wyłudzaniem informacji (są zawsze stosowane do wszystkich adresatów).

Aby włączyć lub wyłączyć regułę anty-phish w programie PowerShell, użyj tej składni:

<Enable-AntiPhishRule | Disable-AntiPhishRule> -Identity "<RuleName>"

Ten przykład wyłącza regułę anty-phish o nazwie Dział marketingu.

Disable-AntiPhishRule -Identity "Marketing Department"

W tym przykładzie włączono tę samą regułę.

Enable-AntiPhishRule -Identity "Marketing Department"

Aby uzyskać szczegółowe informacje o składni i parametrach, zobacz Enable-AntiPhishRule i Disable-AntiPhishRule.

Ustawianie priorytetu reguł anty-phish przy użyciu programu PowerShell

Wartość o najwyższym priorytecie, którą można ustawić dla reguły, to 0. Najniższa wartość, którą można ustawić, zależy od liczby reguł. Jeśli na przykład masz pięć reguł, możesz użyć wartości priorytetu od 0 do 4. Zmiana priorytetu istniejącej reguły może mieć kaskadowy wpływ na inne reguły. Jeśli na przykład masz pięć reguł niestandardowych (priorytety od 0 do 4) i zmienisz priorytet reguły na 2, istniejąca reguła o priorytecie 2 zostanie zmieniona na priorytet 3, a reguła o priorytecie 3 zostanie zmieniona na priorytet 4.

Aby ustawić priorytet reguły anty-phish w programie PowerShell, użyj następującej składni:

Set-AntiPhishRule -Identity "<RuleName>" -Priority <Number>

W tym przykładzie ustawiono priorytet reguły o nazwie Dział marketingu na 2. Wszystkie istniejące reguły o priorytecie mniejszym lub równym 2 są zmniejszane o 1 (ich priorytety są zwiększane o 1).

Set-AntiPhishRule -Identity "Marketing Department" -Priority 2

Uwagi:

- Aby ustawić priorytet nowej reguły podczas jej tworzenia, użyj parametru Priority w poleceniu cmdlet New-AntiPhishRule .

- Domyślne zasady anty-phish nie ma odpowiedniej reguły anty-phish i zawsze ma niemodyfikowalną wartość priorytetu Najniższa.

Usuwanie zasad anty-phish przy użyciu programu PowerShell

W przypadku korzystania z programu PowerShell w celu usunięcia zasad anty-phish odpowiednia reguła anty-phish nie zostanie usunięta.

Aby usunąć zasady anty-phish w programie PowerShell, użyj tej składni:

Remove-AntiPhishPolicy -Identity "<PolicyName>"

W tym przykładzie usuwa zasady anty-phish o nazwie Dział marketingu.

Remove-AntiPhishPolicy -Identity "Marketing Department"

Aby uzyskać szczegółowe informacje o składni i parametrach, zobacz Remove-AntiPhishPolicy.

Usuwanie reguł anty-phish przy użyciu programu PowerShell

Jeśli używasz programu PowerShell do usunięcia reguły anty-phish, odpowiednie zasady anty-phish nie zostaną usunięte.

Aby usunąć regułę anty-phish w programie PowerShell, użyj tej składni:

Remove-AntiPhishRule -Identity "<PolicyName>"

W tym przykładzie usunięto regułę anty-phish o nazwie Dział marketingu.

Remove-AntiPhishRule -Identity "Marketing Department"

Aby uzyskać szczegółowe informacje o składni i parametrach, zobacz Remove-AntiPhishRule.

Skąd wiesz, że te procedury zadziałają?

Aby sprawdzić, czy zasady ochrony przed wyłudzaniem informacji zostały pomyślnie skonfigurowane w Ochrona usługi Office 365 w usłudze Defender, wykonaj dowolne z następujących czynności:

Na stronie Ochrona przed wyłudzaniem informacji w portalu Microsoft Defender pod adresem https://security.microsoft.com/antiphishingsprawdź listę zasad, ich wartości stanu i wartości Priorytet. Aby wyświetlić więcej szczegółów, wybierz zasady z listy, klikając dowolne miejsce w wierszu innym niż pole wyboru obok nazwy i wyświetlając szczegóły w wyświetlonym wysuwie.

W Exchange Online programu PowerShell zastąp <wartość Name> nazwą zasad lub reguły, a następnie uruchom następujące polecenie i sprawdź ustawienia:

Get-AntiPhishPolicy -Identity "<Name>"Get-AntiPhishRule -Identity "<Name>"