Konfigurowanie ustawień serwera na potrzeby uwierzytelniania certyfikatu usługi VPN Gateway punkt-lokacja

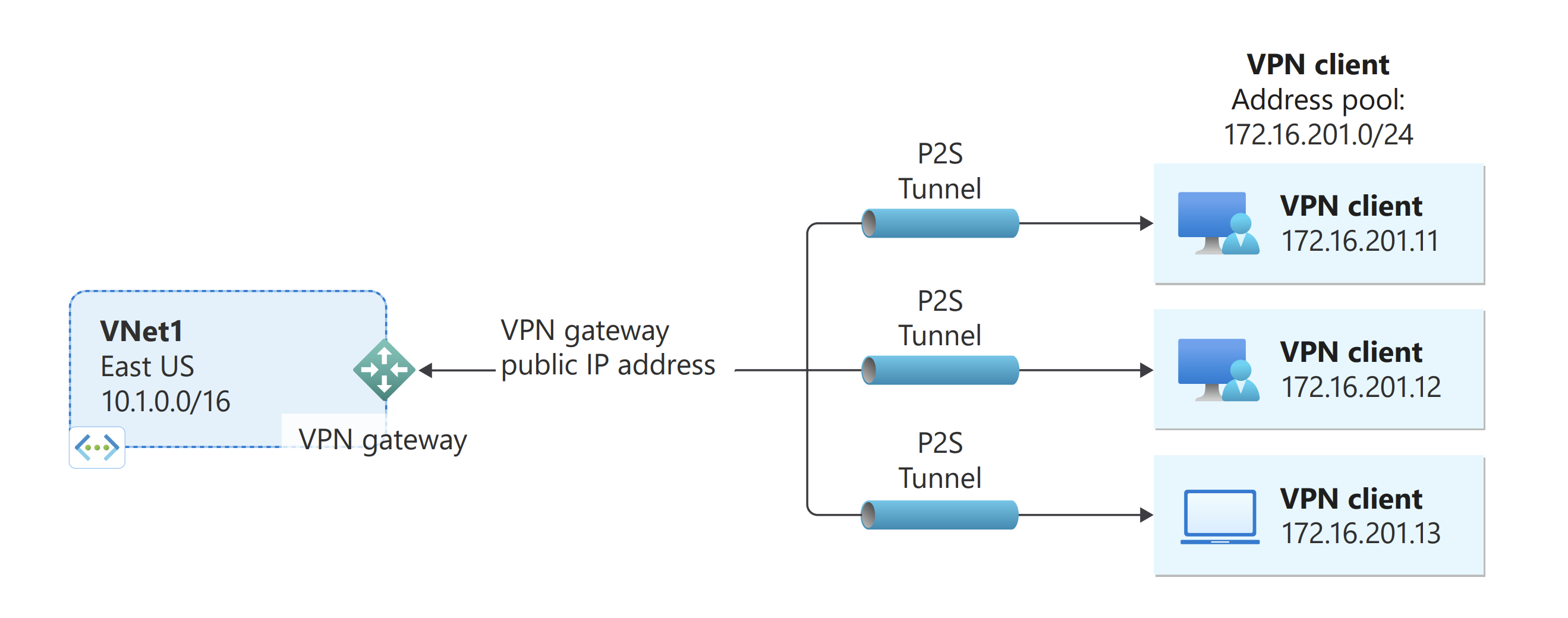

Ten artykuł ułatwia skonfigurowanie niezbędnych ustawień serwera punkt-lokacja (P2S) bramy sieci VPN w celu bezpiecznego łączenia poszczególnych klientów z systemem Windows, Linux lub macOS z siecią wirtualną platformy Azure. Połączenia sieci VPN typu punkt-lokacja są przydatne, gdy chcesz nawiązać połączenie z siecią wirtualną z lokalizacji zdalnej, na przykład podczas pracy zdalnej z domu lub konferencji. Możesz również użyć połączenia typu punkt-lokacja zamiast sieci VPN typu lokacja-lokacja (S2S), gdy masz tylko kilku klientów, którzy muszą nawiązać połączenie z siecią wirtualną.

Połączenia typu punkt-lokacja nie wymagają urządzenia sieci VPN ani publicznego adresu IP. Istnieją różne opcje konfiguracji dostępne dla połączenia punkt-lokacja. Aby uzyskać więcej informacji na temat sieci VPN typu punkt-lokacja, zobacz About point-to-site VPN (Informacje o sieci VPN typu punkt-lokacja).

Kroki opisane w tym artykule używają witryny Azure Portal do konfigurowania bramy sieci VPN platformy Azure na potrzeby uwierzytelniania certyfikatu typu punkt-lokacja.

Połączenia uwierzytelniania certyfikatów P2S platformy Azure używają następujących elementów:

- Brama sieci VPN oparta na trasach (nie oparta na zasadach). Aby uzyskać więcej informacji na temat typu sieci VPN, zobacz Ustawienia usługi VPN Gateway.

- Klucz publiczny (plik cer) dla certyfikatu głównego, przekazany na platformę Azure. Po przekazaniu certyfikatu jest uważany za zaufany certyfikat i jest używany do uwierzytelniania.

- Certyfikat klienta generowany na podstawie certyfikatu głównego. Certyfikat klienta instalowany na każdym komputerze klienckim, który będzie łączyć się z siecią wirtualną. Ten certyfikat jest używany do uwierzytelniania klientów.

- Pliki konfiguracji klienta sieci VPN. Klient sieci VPN jest skonfigurowany przy użyciu plików konfiguracji klienta sieci VPN. Te pliki zawierają informacje niezbędne do nawiązania połączenia z siecią wirtualną przez klienta. Każdy klient, który nawiązuje połączenie, musi być skonfigurowany przy użyciu ustawień w tych plikach konfiguracji.

Wymagania wstępne

W tym artykule przyjęto założenie, że są spełnione następujące wymagania wstępne:

- Sieć wirtualna platformy Azure.

- Brama sieci VPN oparta na trasach zgodna z konfiguracją punkt-lokacja, którą chcesz utworzyć, i łączącą klientów sieci VPN. Aby ułatwić określenie potrzebnej konfiguracji punkt-lokacja, zobacz tabelę klienta sieci VPN. Jeśli brama korzysta z jednostki SKU w warstwie Podstawowa, należy zrozumieć, że jednostka SKU w warstwie Podstawowa ma ograniczenia P2S i nie obsługuje uwierzytelniania IKEv2 lub RADIUS. Aby uzyskać więcej informacji, zobacz Informacje o jednostkach SKU bramy.

Jeśli nie masz jeszcze działającej bramy sieci VPN zgodnej z konfiguracją punkt-lokacja, którą chcesz utworzyć, zobacz Tworzenie bramy sieci VPN i zarządzanie nią. Utwórz zgodną bramę sieci VPN, a następnie wróć do tego artykułu, aby skonfigurować ustawienia punkt-lokacja.

Generowanie certyfikatów

Certyfikaty są używane przez platformę Azure do uwierzytelniania klientów łączących się z siecią wirtualną za pośrednictwem połączenia sieci VPN typu punkt-lokacja. Po uzyskaniu certyfikatu głównego należy przekazać informacje o kluczu publicznym do platformy Azure. Certyfikat główny jest następnie uznawany przez platformę Azure za zaufany dla połączeń typu punkt-lokacja z siecią wirtualną.

Ponadto certyfikaty klienta są generowane na podstawie zaufanego certyfikatu głównego, a następnie instalowane na każdym komputerze klienckim. Certyfikat klienta jest używany do uwierzytelniania klienta podczas inicjowania połączenia z siecią wirtualną.

Przed skonfigurowaniem ustawień bramy punkt-lokacja należy wygenerować i wyodrębnić certyfikat główny.

Generowanie certyfikatu głównego

Uzyskaj plik .cer dla certyfikatu głównego. Możesz użyć certyfikatu głównego wygenerowanego za pomocą rozwiązania przedsiębiorstwa (zalecane) lub wygenerować certyfikat z podpisem własnym. Po utworzeniu certyfikatu głównego wyeksportuj dane certyfikatu publicznego (nie klucz prywatny) jako plik cer X.509 z kodowaniem Base64. Ten plik zostanie przekazany później na platformę Azure.

Certyfikat przedsiębiorstwa: jeśli używasz rozwiązania dla przedsiębiorstw, możesz użyć istniejącego łańcucha certyfikatów. Uzyskaj plik cer dla certyfikatu głównego, którego chcesz użyć.

Certyfikat główny z podpisem własnym: jeśli nie używasz rozwiązania certyfikatu przedsiębiorstwa, utwórz certyfikat główny z podpisem własnym. W przeciwnym razie utworzone certyfikaty nie będą zgodne z połączeniami punkt-lokacja, a klienci otrzymają błąd połączenia podczas próby nawiązania połączenia. Możesz użyć programu Azure PowerShell, MakeCert lub protokołu OpenSSL. W poniższych artykułach opisano sposób generowania zgodnego certyfikatu głównego z podpisem własnym:

- Instrukcje programu PowerShell dla systemu Windows 10 lub nowszego: te instrukcje wymagają programu PowerShell na komputerze z systemem Windows 10 lub nowszym. Certyfikaty klienta generowane na podstawie certyfikatu głównego można instalować na dowolnym obsługiwanym kliencie typu punkt-lokacja.

- Instrukcje narzędzia MakeCert: Użyj narzędzia MakeCert, aby wygenerować certyfikaty, jeśli nie masz dostępu do komputera z systemem Windows 10 lub nowszym. Mimo iż narzędzie MakeCert jest przestarzałe, przy jego użyciu można nadal generować certyfikaty. Certyfikaty klienta generowane na podstawie certyfikatu głównego można instalować na dowolnym obsługiwanym kliencie typu punkt-lokacja.

- Linux — instrukcje dotyczące protokołu OpenSSL

- Linux — instrukcje strongSwan

Generowanie certyfikatów klienta

Każdy komputer kliencki połączony z siecią wirtualną z połączeniem punkt-lokacja musi mieć zainstalowany certyfikat klienta. Należy wygenerować go na podstawie certyfikatu głównego i zainstalować na każdym komputerze klienckim. Jeśli nie zainstalujesz prawidłowego certyfikatu klienta, uwierzytelnianie zakończy się niepowodzeniem, gdy klient spróbuje nawiązać połączenie z siecią wirtualną.

Można wygenerować unikatowy certyfikat dla każdego klienta lub można użyć tego samego certyfikatu dla wielu klientów. Zaletą generowania unikatowych certyfikatów klienta jest możliwość odwołania pojedynczego certyfikatu. W przeciwnym razie, jeśli wielu klientów korzysta z tego samego certyfikatu klienta do uwierzytelniania i odwołasz go, konieczne będzie wygenerowanie i zainstalowanie nowych certyfikatów dla każdego klienta korzystającego z tego certyfikatu.

Certyfikaty klienta można wygenerować, posługując się następującymi metodami:

Certyfikat przedsiębiorstwa:

Jeśli używasz rozwiązania z certyfikatem przedsiębiorstwa, wygeneruj certyfikat klienta przy użyciu formatu wartości nazwy pospolitej name@yourdomain.com. Użyj tego formatu zamiast formatu nazwa domeny\nazwa użytkownika.

Upewnij się, że certyfikat klienta jest oparty na szablonie certyfikatu użytkownika, którego pierwszym elementem na liście użytkownika jest Uwierzytelnienie klienta. Sprawdź certyfikat, dwukrotnie go klikając i wyświetlając obszar Ulepszone użycie klucza na karcie Szczegóły.

Certyfikat główny z podpisem własnym: wykonaj kroki opisane w jednym z następujących artykułów dotyczących certyfikatów P2S, aby utworzone certyfikaty klienta były zgodne z połączeniami punkt-lokacja.

Gdy certyfikat klienta jest generowany na podstawie certyfikatu głównego z podpisem własnym, jest on automatycznie instalowany na komputerze użytym do jego wygenerowania. Aby zainstalować certyfikat klienta na innym komputerze klienckim, wyeksportuj go jako plik pfx razem z całym łańcuchem certyfikatów. Spowoduje to utworzenie pliku pfx zawierającego informacje o certyfikacie głównym, który jest wymagany do uwierzytelnienia klienta.

Kroki opisane w tych artykułach generują zgodny certyfikat klienta, który można następnie wyeksportować i rozpowszechnić.

Instrukcje programu PowerShell dla systemu Windows 10 lub nowszego: te instrukcje wymagają systemu Windows 10 lub nowszego oraz programu PowerShell do generowania certyfikatów. Wygenerowane certyfikaty można zainstalować na dowolnym obsługiwanym kliencie typu punkt-lokacja.

Instrukcje narzędzia MakeCert: Użyj narzędzia MakeCert, jeśli nie masz dostępu do komputera z systemem Windows 10 lub nowszym do generowania certyfikatów. Mimo iż narzędzie MakeCert jest przestarzałe, przy jego użyciu można nadal generować certyfikaty. Możesz zainstalować wygenerowane certyfikaty na dowolnym obsługiwanym kliencie typu punkt-lokacja.

Linux: zobacz instrukcje strongSwan lub OpenSSL .

Dodawanie puli adresów klienta sieci VPN

Pula adresów klienta to określony przez Ciebie zakres prywatnych adresów IP. Klienci łączący się za pośrednictwem sieci VPN typu punkt-lokacja dynamicznie otrzymują adres IP z tego zakresu. Użyj zakresu prywatnych adresów IP, który nie nakłada się na lokalizację lokalną, z której nawiązujesz połączenie, lub z siecią wirtualną, z którą chcesz nawiązać połączenie. Jeśli skonfigurujesz wiele protokołów, a protokół SSTP jest jednym z protokołów, skonfigurowana pula adresów zostanie równomiernie podzielona między skonfigurowane protokoły.

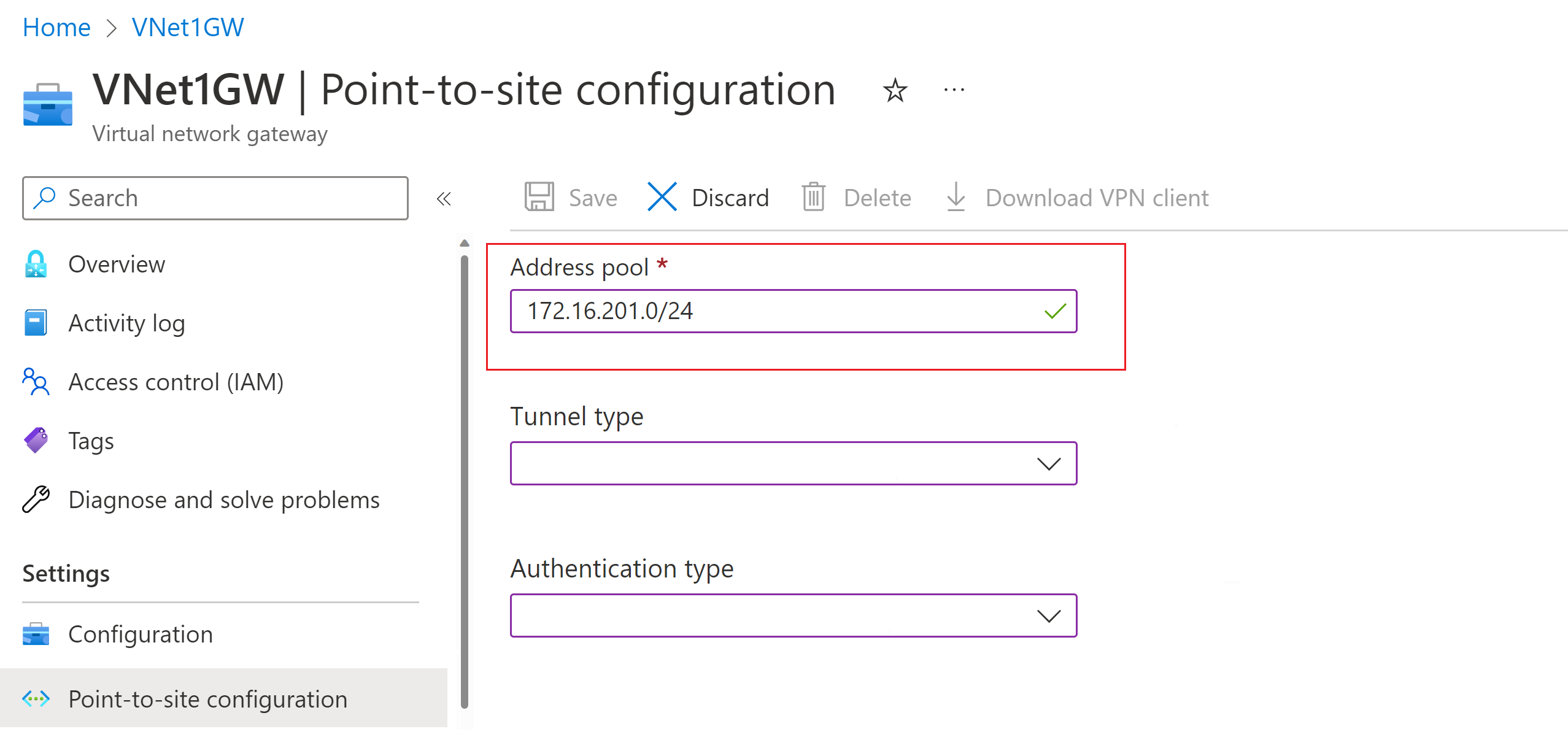

W witrynie Azure Portal przejdź do bramy sieci VPN.

Na stronie bramy w okienku po lewej stronie wybierz pozycję Konfiguracja punkt-lokacja.

Kliknij pozycję Skonfiguruj teraz, aby otworzyć stronę konfiguracji.

Na stronie konfiguracja połączenia Punkt-lokacja w polu Pula adresów dodaj zakres prywatnych adresów IP, z którego chcesz korzystać. Klienci sieci VPN dynamicznie otrzymują adres IP z określonego zakresu. Minimalna maska podsieci to 29 bitów dla konfiguracji aktywne/pasywnej i 28-bitowej dla konfiguracji aktywne/aktywne.

Przejdź do następnej sekcji, aby skonfigurować więcej ustawień.

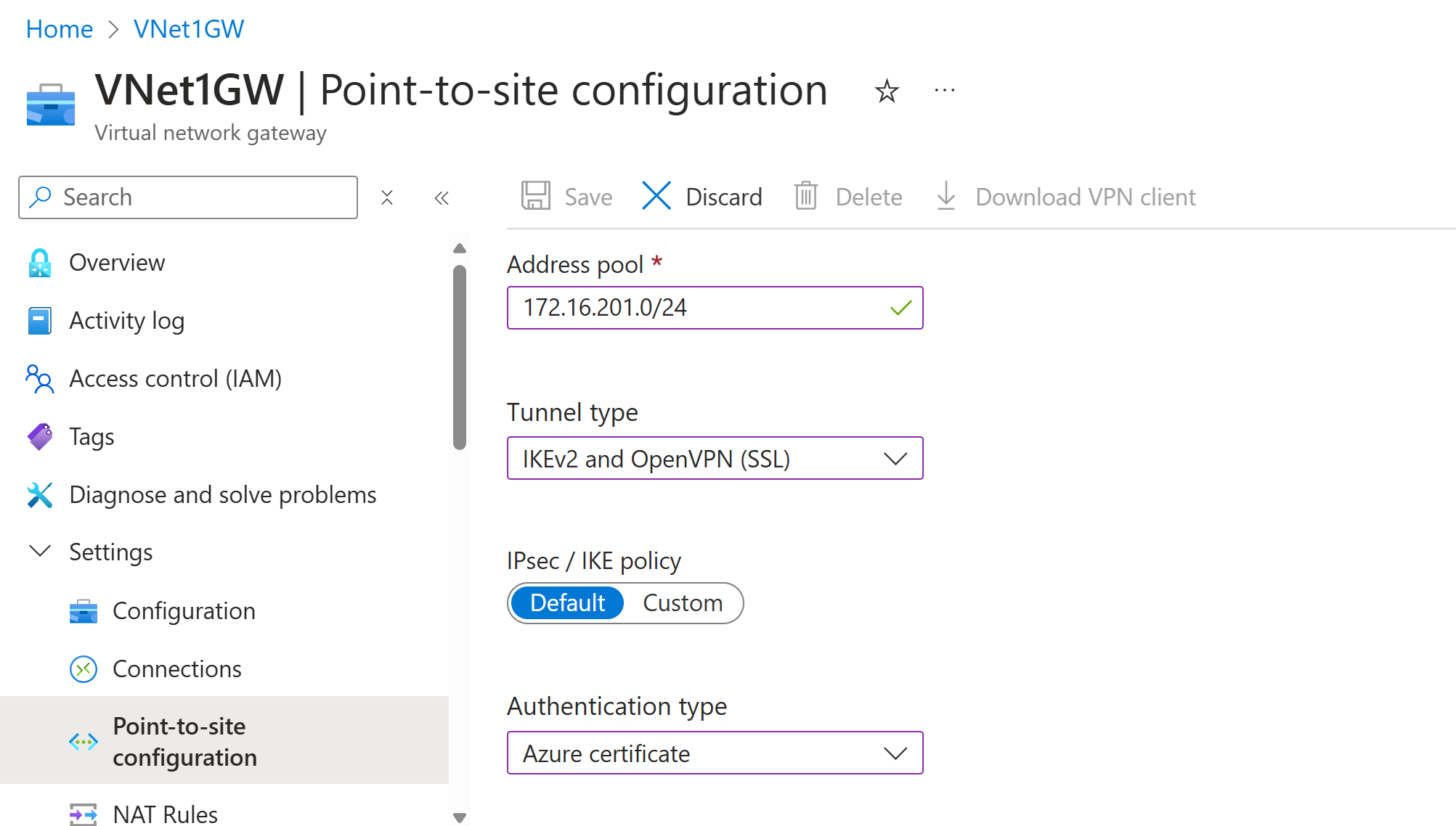

Określanie typu tunelu i uwierzytelniania

W tej sekcji określisz typ tunelu i typ uwierzytelniania. Te ustawienia mogą stać się złożone. Z listy rozwijanej można wybrać opcje zawierające wiele typów tuneli, takie jak IKEv2 i OpenVPN(SSL) lub IKEv2 i SSTP (SSL). Dostępne są tylko niektóre kombinacje typów tuneli i typów uwierzytelniania.

Typ tunelu i typ uwierzytelniania muszą odpowiadać oprogramowaniu klienckim sieci VPN, którego chcesz użyć do nawiązania połączenia z platformą Azure. Jeśli masz różnych klientów sieci VPN łączących się z różnych systemów operacyjnych, planowanie typu tunelu i typu uwierzytelniania jest ważne. W poniższej tabeli przedstawiono dostępne typy tuneli i typy uwierzytelniania związane z oprogramowaniem klienckim sieci VPN.

Tabela klienta sieci VPN

| Metoda uwierzytelniania | Typ tunelu | System operacyjny klienta | Klient sieci VPN |

|---|---|---|---|

| Certyfikat | |||

| IKEv2, SSTP | Windows | Natywny klient sieci VPN | |

| IKEv2 | macOS | Natywny klient sieci VPN | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows |

Klient sieci VPN platformy Azure Klient OpenVPN w wersji 2.x Klient OpenVPN w wersji 3.x |

|

| OpenVPN | macOS | Klient OpenVPN | |

| OpenVPN | iOS | Klient OpenVPN | |

| OpenVPN | Linux |

Azure VPN Client Klient OpenVPN |

|

| Microsoft Entra ID | |||

| OpenVPN | Windows | Klient sieci VPN platformy Azure | |

| OpenVPN | macOS | Azure VPN Client | |

| OpenVPN | Linux | Azure VPN Client |

Uwaga

Jeśli na stronie konfiguracji punkt-lokacja nie widzisz typu tunelu ani typu uwierzytelniania, brama korzysta z jednostki SKU w warstwie Podstawowa. Podstawowa jednostka SKU nie obsługuje uwierzytelniania za pomocą protokołu IKEv2 ani uwierzytelniania RADIUS. Jeśli chcesz użyć tych ustawień, musisz usunąć i ponownie utworzyć bramę przy użyciu innej jednostki SKU bramy.

W polu Typ tunelu wybierz typ tunelu, którego chcesz użyć. Na potrzeby tego ćwiczenia z listy rozwijanej wybierz pozycję IKEv2 i OpenVPN(SSL).

W polu Typ uwierzytelniania z listy rozwijanej wybierz pozycję Certyfikat platformy Azure.

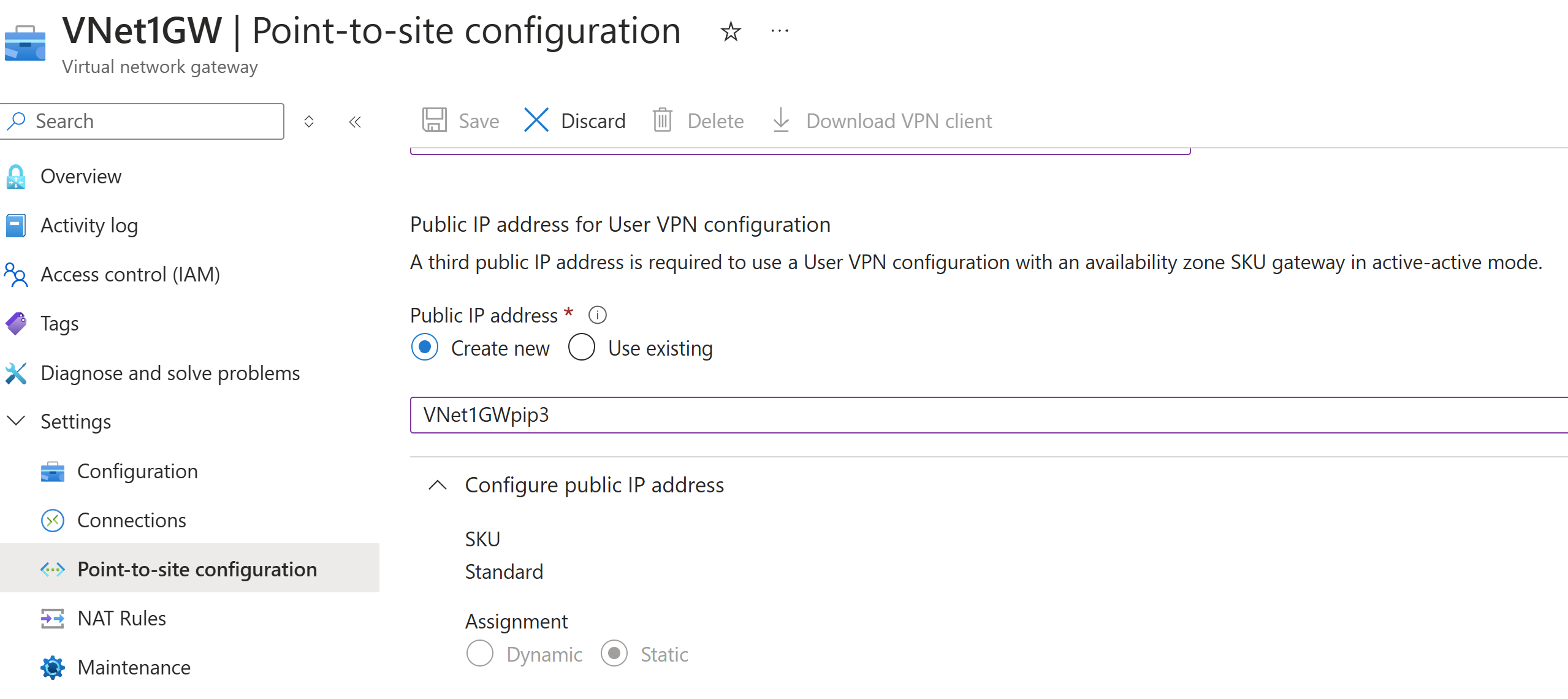

Dodawanie innego publicznego adresu IP

Jeśli masz bramę w trybie aktywny-aktywny, musisz określić trzeci publiczny adres IP, aby skonfigurować punkt-lokacja. W tym przykładzie utworzymy trzeci publiczny adres IP przy użyciu przykładowej wartości VNet1GWpip3. Jeśli brama nie jest w trybie aktywny-aktywny, nie musisz dodawać innego publicznego adresu IP.

Przekazywanie informacji o kluczu publicznym certyfikatu głównego

W tej sekcji przekażesz dane publicznego certyfikatu głównego na platformę Azure. Po przekazaniu danych certyfikatu publicznego platforma Azure używa ich do uwierzytelniania klientów łączących się. Klienci łączący mają zainstalowany certyfikat klienta wygenerowany na podstawie zaufanego certyfikatu głównego.

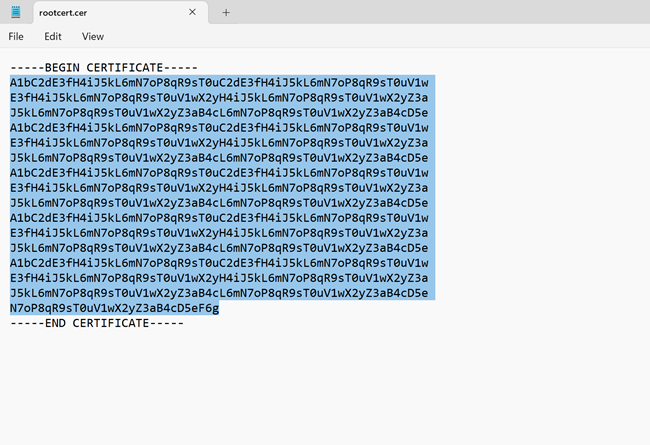

Upewnij się, że certyfikat główny został wyeksportowany jako kodowany algorytmem Base-64 X.509 (. Plik CER) w poprzednich krokach. Certyfikat należy wyeksportować w takim formacie, aby możliwe było jego otwarcie za pomocą edytora tekstów. Nie musisz eksportować klucza prywatnego.

Otwórz certyfikat za pomocą edytora tekstów, takiego jak Notatnik. Podczas kopiowania danych certyfikatu upewnij się, że tekst został skopiowany jako jeden ciągły wiersz:

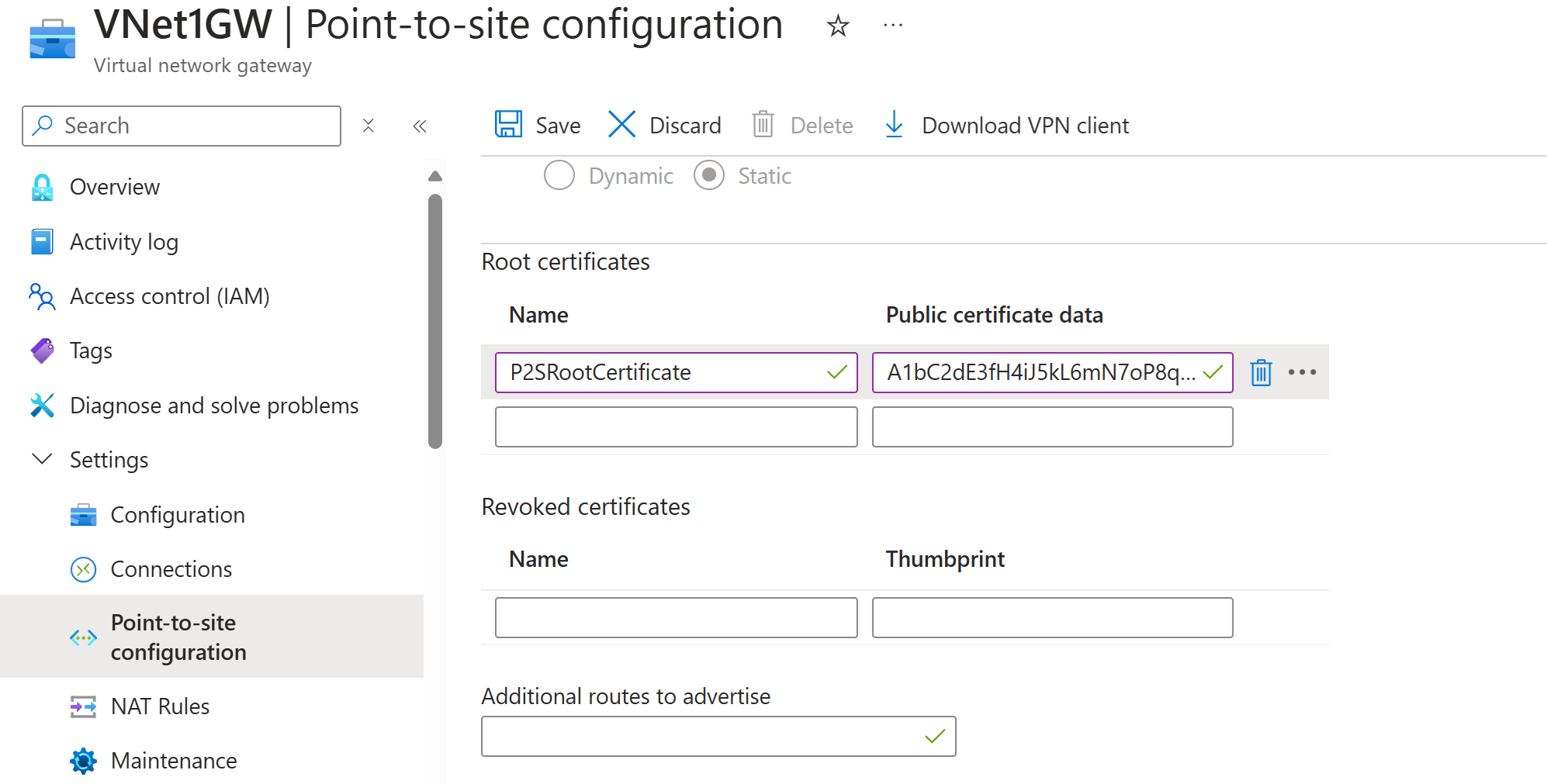

Przejdź do strony Brama sieci wirtualnej —> konfiguracja punkt-lokacja w sekcji Certyfikat główny. Ta sekcja jest widoczna tylko w przypadku wybrania certyfikatu platformy Azure dla typu uwierzytelniania.

W sekcji Certyfikat główny można dodać maksymalnie 20 zaufanych certyfikatów głównych.

- Wklej dane certyfikatu do pola Dane certyfikatu publicznego.

- Nadaj certyfikatowi nazwę .

Dodatkowe trasy nie są niezbędne w tym ćwiczeniu. Aby uzyskać więcej informacji na temat funkcji routingu niestandardowego, zobacz Anonsowanie tras niestandardowych.

Wybierz pozycję Zapisz w górnej części strony, aby zapisać wszystkie ustawienia konfiguracji.

Generowanie plików konfiguracji profilu klienta sieci VPN

Wszystkie niezbędne ustawienia konfiguracji dla klientów sieci VPN są zawarte w pliku zip konfiguracji profilu klienta sieci VPN. Pliki konfiguracji profilu klienta sieci VPN są specyficzne dla konfiguracji bramy sieci VPN punkt-lokacja dla sieci wirtualnej. Jeśli po wygenerowaniu plików zostaną wprowadzone jakiekolwiek zmiany w konfiguracji sieci VPN typu punkt-lokacja, takie jak zmiany typu protokołu sieci VPN lub typu uwierzytelniania, należy wygenerować nowe pliki konfiguracji profilu klienta sieci VPN i zastosować nową konfigurację do wszystkich klientów sieci VPN, z którymi chcesz nawiązać połączenie. Aby uzyskać więcej informacji na temat połączeń typu punkt-lokacja, zobacz About point-to-site VPN (Informacje o sieci VPN typu punkt-lokacja).

Pliki konfiguracji profilu klienta można wygenerować przy użyciu programu PowerShell lub witryny Azure Portal. W poniższych przykładach przedstawiono obie metody. Każda metoda zwraca ten sam plik zip.

Azure Portal

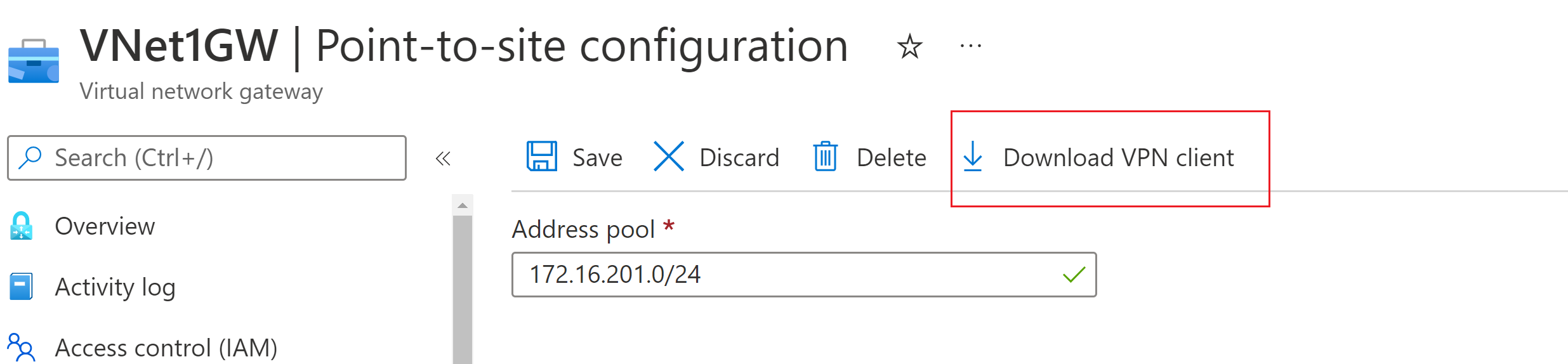

W witrynie Azure Portal przejdź do bramy sieci wirtualnej dla sieci wirtualnej, z którą chcesz nawiązać połączenie.

Na stronie bramy sieci wirtualnej wybierz pozycję Konfiguracja połączenia punkt-lokacja, aby otworzyć stronę konfiguracji punkt-lokacja.

W górnej części strony konfiguracja punkt-lokacja wybierz pozycję Pobierz klienta sieci VPN. Nie pobiera to oprogramowania klienckiego sieci VPN, generuje pakiet konfiguracji używany do konfigurowania klientów sieci VPN. Wygenerowanie pakietu konfiguracji klienta trwa kilka minut. W tym czasie może nie być widocznych żadnych wskazówek, dopóki pakiet nie zostanie wygenerowany.

Po wygenerowaniu pakietu konfiguracji przeglądarka wskazuje, że plik zip konfiguracji klienta jest dostępny. Ma ona taką samą nazwę jak brama.

Rozpakuj plik, aby wyświetlić foldery. Użyjesz niektórych lub wszystkich tych plików do skonfigurowania klienta sieci VPN. Wygenerowane pliki odpowiadają ustawieniu uwierzytelniania i typu tunelu skonfigurowanym na serwerze punkt-lokacja.

Konfigurowanie klientów sieci VPN i nawiązywanie połączenia z platformą Azure

Aby uzyskać instrukcje konfigurowania klientów sieci VPN i nawiązywania połączenia z platformą Azure, zobacz tabelę klienta sieci VPN w sekcji Określanie typu tunelu i uwierzytelniania. Tabela zawiera linki do artykułów, które zawierają szczegółowe kroki konfigurowania oprogramowania klienckiego sieci VPN.

Dodawanie lub usuwanie zaufanych certyfikatów głównych

Zaufane certyfikaty główne można dodawać do platformy Azure lub z niej usuwać. Po usunięciu certyfikatu głównego klienci, którzy mają certyfikat wygenerowany z tego katalogu głównego, nie będą mogli się uwierzytelnić, a w związku z tym nie będą mogli nawiązać połączenia. Jeśli chcesz, aby klienci mogli uwierzytelniać się i nawiązywać połączenia, musisz zainstalować nowy certyfikat klienta wygenerowany na podstawie certyfikatu głównego, który jest traktowany jako zaufany przez platformę Azure (przekazany na tę platformę).

Na platformie Azure można dodać maksymalnie 20 plików cer zaufanego certyfikatu głównego. Aby uzyskać instrukcje, zobacz sekcję Przekazywanie zaufanego certyfikatu głównego.

Aby usunąć zaufany certyfikat główny:

- Przejdź do strony konfiguracja punkt-lokacja dla bramy sieci wirtualnej.

- W sekcji Certyfikat główny na stronie znajdź certyfikat, który chcesz usunąć.

- Wybierz wielokropek obok certyfikatu, a następnie wybierz pozycję Usuń.

Odwoływanie certyfikatu klienta

Certyfikaty klienta można odwołać. Lista odwołania certyfikatów umożliwia selektywne odrzucanie łączności punkt-lokacja na podstawie poszczególnych certyfikatów klienta. Różni się to od usuwania zaufanego certyfikatu głównego. Jeśli usuniesz plik cer zaufanego certyfikatu głównego z platformy Azure, spowoduje to odwołanie dostępu dla wszystkich certyfikatów klienta wygenerowanych lub podpisanych przez odwołany certyfikat główny. W przypadku odwoływanie certyfikatu klienta, a nie certyfikatu głównego, umożliwia innym certyfikatom wygenerowanym na podstawie certyfikatu głównego, które będą nadal używane do uwierzytelniania.

Częstą praktyką jest użycie certyfikatu głównego do zarządzania dostępem na poziomach zespołu lub organizacji przy jednoczesnym korzystaniu z odwołanych certyfikatów klienta dla bardziej precyzyjnej kontroli dostępu poszczególnych użytkowników.

Certyfikat klienta można odwołać przez dodanie odcisku palca do listy odwołania.

- Pobierz odcisk palca certyfikatu klienta. Aby uzyskać więcej informacji, zobacz Jak pobrać odcisk palca certyfikatu.

- Skopiuj informacje do edytora tekstów i usuń wszystkie spacje, aby był to ciąg ciągły.

- Przejdź do strony Konfiguracja punktu do lokacji bramy sieci wirtualnej. Korzystając z tej samej strony, przekazano zaufany certyfikat główny.

- W sekcji Odwołane certyfikaty wprowadź przyjazną nazwę certyfikatu (nie musi to być nazwa pospolita certyfikatu).

- Skopiuj i wklej ciąg odcisku palca do pola Odcisk palca.

- Odcisk palca zostanie zweryfikowany i automatycznie dodany do listy odwołania. Na ekranie zobaczysz komunikat informujący o aktualizowaniu listy.

- Po zakończeniu aktualizowania nie będzie można już używać certyfikatu do nawiązywania połączeń. Klienci, którzy spróbują połączyć się za pomocą tego certyfikatu, zobaczą komunikat informujący o tym, że certyfikat nie jest już ważny.

Często zadawane pytania dotyczące połączeń punkt-lokacja

Aby uzyskać często zadawane pytania, zobacz często zadawane pytania.

Następne kroki

Po zakończeniu procesu nawiązywania połączenia można dodać do sieci wirtualnych maszyny wirtualne. Aby uzyskać więcej informacji, zobacz Virtual Machines (Maszyny wirtualne). Aby dowiedzieć się więcej o sieci i maszynach wirtualnych, zobacz Azure and Linux VM network overview (Omówienie sieci maszyny wirtualnej z systemem Linux i platformy Azure).

Aby uzyskać informacje dotyczące rozwiązywania problemów z połączeniem typu punkt-lokacja, zobacz Troubleshooting Azure point-to-site connections (Rozwiązywanie problemów z połączeniami typu punkt-lokacja na platformie Azure).