Konfigurowanie klienta sieci VPN platformy Azure — uwierzytelnianie identyfikatora entra firmy Microsoft — Linux (wersja zapoznawcza)

Ten artykuł ułatwia skonfigurowanie klienta sieci VPN platformy Azure na komputerze z systemem Linux (Ubuntu) w celu nawiązania połączenia z siecią wirtualną przy użyciu sieci VPN Gateway typu punkt-lokacja (P2S) i uwierzytelniania identyfikatora entra firmy Microsoft. Aby uzyskać więcej informacji na temat połączeń punkt-lokacja, zobacz About Point-to-Site connections (Informacje o połączeniach punkt-lokacja).

Kroki opisane w tym artykule dotyczą uwierzytelniania identyfikatora entra firmy Microsoft przy użyciu zarejestrowanej przez firmę Microsoft aplikacji klienckiej sieci VPN platformy Azure ze skojarzonymi wartościami Identyfikator aplikacji i Odbiorcy. Ten artykuł nie dotyczy starszej, ręcznie zarejestrowanej aplikacji klienta sieci VPN platformy Azure dla dzierżawy. Aby uzyskać więcej informacji, zobacz About point-to-site VPN - Microsoft Entra ID authentication (Informacje o sieci VPN typu punkt-lokacja — uwierzytelnianie identyfikatora entra firmy Microsoft).

Chociaż możliwe jest, że klient sieci VPN platformy Azure dla systemu Linux może działać w innych dystrybucjach i wydaniach systemu Linux, klient sieci VPN platformy Azure dla systemu Linux jest obsługiwany tylko w następujących wersjach:

- Ubuntu 20.04

- Ubuntu 22.04

Wymagania wstępne

Wykonaj kroki konfiguracji serwera punkt-lokacja. Zobacz Konfigurowanie bramy sieci VPN punkt-lokacja na potrzeby uwierzytelniania identyfikatora entra firmy Microsoft.

Przepływ pracy

Po zakończeniu konfiguracji serwera P2S usługi Azure VPN Gateway następne kroki są następujące:

- Pobierz i zainstaluj klienta sieci VPN platformy Azure dla systemu Linux.

- Zaimportuj ustawienia profilu klienta do klienta sieci VPN.

- Utwórz połączenie.

Instalowanie klienta sieci VPN platformy Azure

Wykonaj poniższe kroki, aby pobrać i zainstalować najnowszą wersję klienta sieci VPN platformy Azure dla systemu Linux.

Uwaga

Dodaj tylko listę repozytoriów systemu Ubuntu w wersji 20.04 lub 22.04. Aby uzyskać więcej informacji, zobacz Repozytorium oprogramowania systemu Linux dla produktów firmy Microsoft.

# install curl utility

sudo apt-get install curl

# Install Microsoft's public key

curl -sSl https://packages.microsoft.com/keys/microsoft.asc | sudo tee /etc/apt/trusted.gpg.d/microsoft.asc

# Install the production repo list for focal

# For Ubuntu 20.04

curl https://packages.microsoft.com/config/ubuntu/20.04/prod.list | sudo tee /etc/apt/sources.list.d/microsoft-

ubuntu-focal-prod.list

# Install the production repo list for jammy

# For Ubuntu 22.04

curl https://packages.microsoft.com/config/ubuntu/22.04/prod.list | sudo tee /etc/apt/sources.list.d/microsoft-

ubuntu-jammy-prod.list

sudo apt-get update

sudo apt-get install microsoft-azurevpnclient

Wyodrębnianie pakietu konfiguracji profilu klienta sieci VPN

Aby skonfigurować profil klienta sieci VPN platformy Azure, należy pobrać pakiet konfiguracji profilu klienta sieci VPN z bramy usługi Azure P2S. Ten pakiet zawiera niezbędne ustawienia do skonfigurowania klienta sieci VPN.

Jeśli użyto kroków konfiguracji serwera punkt-lokacja, jak wspomniano w sekcji Wymagania wstępne , wygenerowano i pobrano pakiet konfiguracji profilu klienta sieci VPN zawierający potrzebne pliki konfiguracji profilu sieci VPN. Jeśli chcesz wygenerować pliki konfiguracji, zobacz Pobieranie pakietu konfiguracji profilu klienta sieci VPN.

Jeśli konfiguracja bramy punkt-lokacja została wcześniej skonfigurowana do używania starszych, ręcznie zarejestrowanych wersji identyfikatora aplikacji, konfiguracja połączenia punkt-lokacja nie obsługuje klienta sieci VPN systemu Linux. Zobacz Informacje o identyfikatorze aplikacji zarejestrowanej przez firmę Microsoft dla klienta sieci VPN platformy Azure.

Znajdź i wyodrębnij plik zip zawierający pakiet konfiguracji profilu klienta sieci VPN. Plik zip zawiera folder AzureVPN . W folderze AzureVPN zobaczysz plik azurevpnconfig_aad.xml lub plik azurevpnconfig.xml w zależności od tego, czy konfiguracja P2S zawiera wiele typów uwierzytelniania. Plik .xml zawiera ustawienia używane do konfigurowania profilu klienta sieci VPN.

Modyfikowanie plików konfiguracji profilu

Jeśli konfiguracja punkt-lokacja używa niestandardowej grupy odbiorców z zarejestrowanym przez firmę Microsoft identyfikatorem aplikacji, może zostać wyświetlone wyskakujące okienka za każdym razem, gdy połączysz się, które wymagają ponownego wprowadzenia poświadczeń i ukończenia uwierzytelniania. Ponawianie próby uwierzytelniania zwykle rozwiązuje problem. Dzieje się tak, ponieważ profil klienta sieci VPN wymaga zarówno niestandardowego identyfikatora odbiorców, jak i identyfikatora aplikacji firmy Microsoft. Aby temu zapobiec, zmodyfikuj plik konfiguracji profilu .xml, aby uwzględnić zarówno identyfikator aplikacji niestandardowej, jak i identyfikator aplikacji firmy Microsoft.

Uwaga

Ten krok jest niezbędny w przypadku konfiguracji bramy typu punkt-lokacja, które używają niestandardowej wartości odbiorców, a zarejestrowana aplikacja jest skojarzona z identyfikatorem aplikacji klienta sieci VPN platformy Azure zarejestrowanym przez firmę Microsoft. Jeśli nie ma to zastosowania do konfiguracji bramy punkt-lokacja, możesz pominąć ten krok.

Aby zmodyfikować plik .xml konfiguracji klienta sieci VPN platformy Azure, otwórz plik przy użyciu edytora tekstów, takiego jak Notatnik.

Następnie dodaj wartość i

applicationidzapisz zmiany. W poniższym przykładzie przedstawiono wartośćc632b3df-fb67-4d84-bdcf-b95ad541b5c8identyfikatora aplikacji .Przykład

<aad> <audience>{customAudienceID}</audience> <issuer>https://sts.windows.net/{tenant ID value}/</issuer> <tenant>https://login.microsoftonline.com/{tenant ID value}/</tenant> <applicationid>c632b3df-fb67-4d84-bdcf-b95ad541b5c8</applicationid> </aad>

Importowanie ustawień konfiguracji profilu klienta

W tej sekcji skonfigurujesz klienta sieci VPN platformy Azure dla systemu Linux.

Na stronie Klient sieci VPN platformy Azure w lewym dolnym okienku wybierz pozycję Importuj.

Wybierz pozycję Importuj profil i przejdź, aby znaleźć plik XML profilu. Wybierz plik. Po wybraniu pliku wybierz przycisk OK.

Wyświetl informacje o profilu połączenia. Zmień wartość Informacje o certyfikacie, aby wyświetlić domyślną wartość DigiCert_Global_Root G2.pem lub DigiCert_Global_Root_CA.pem. Nie pozostawiaj wartości pustej.

Jeśli profil klienta sieci VPN zawiera wiele uwierzytelnień klienta, w polu Uwierzytelnianie klienta typ uwierzytelniania wybierz pozycję Microsoft Entra ID z listy rozwijanej.

W polu Dzierżawa określ adres URL dzierżawy firmy Microsoft. Upewnij się, że adres URL dzierżawy nie ma (ukośnika odwrotnego

\) na końcu. Ukośnik do przodu jest dopuszczalny.Identyfikator dzierżawy ma następującą strukturę:

https://login.microsoftonline.com/{Entra TenantID}W polu Odbiorcy określ identyfikator aplikacji (identyfikator aplikacji).

Identyfikator aplikacji dla zarejestrowanego przez firmę Microsoft klienta sieci VPN platformy Azure to:

c632b3df-fb67-4d84-bdcf-b95ad541b5c8. Obsługujemy również niestandardowy identyfikator aplikacji dla tego pola.W polu Wystawca określ adres URL usługi bezpiecznego tokenu. Dołącz ukośnik końcowy na końcu wartości wystawcy. W przeciwnym razie połączenie może zakończyć się niepowodzeniem.

Przykład:

https://sts.windows.net/{AzureAD TenantID}/Po wypełnieniu pól kliknij przycisk Zapisz.

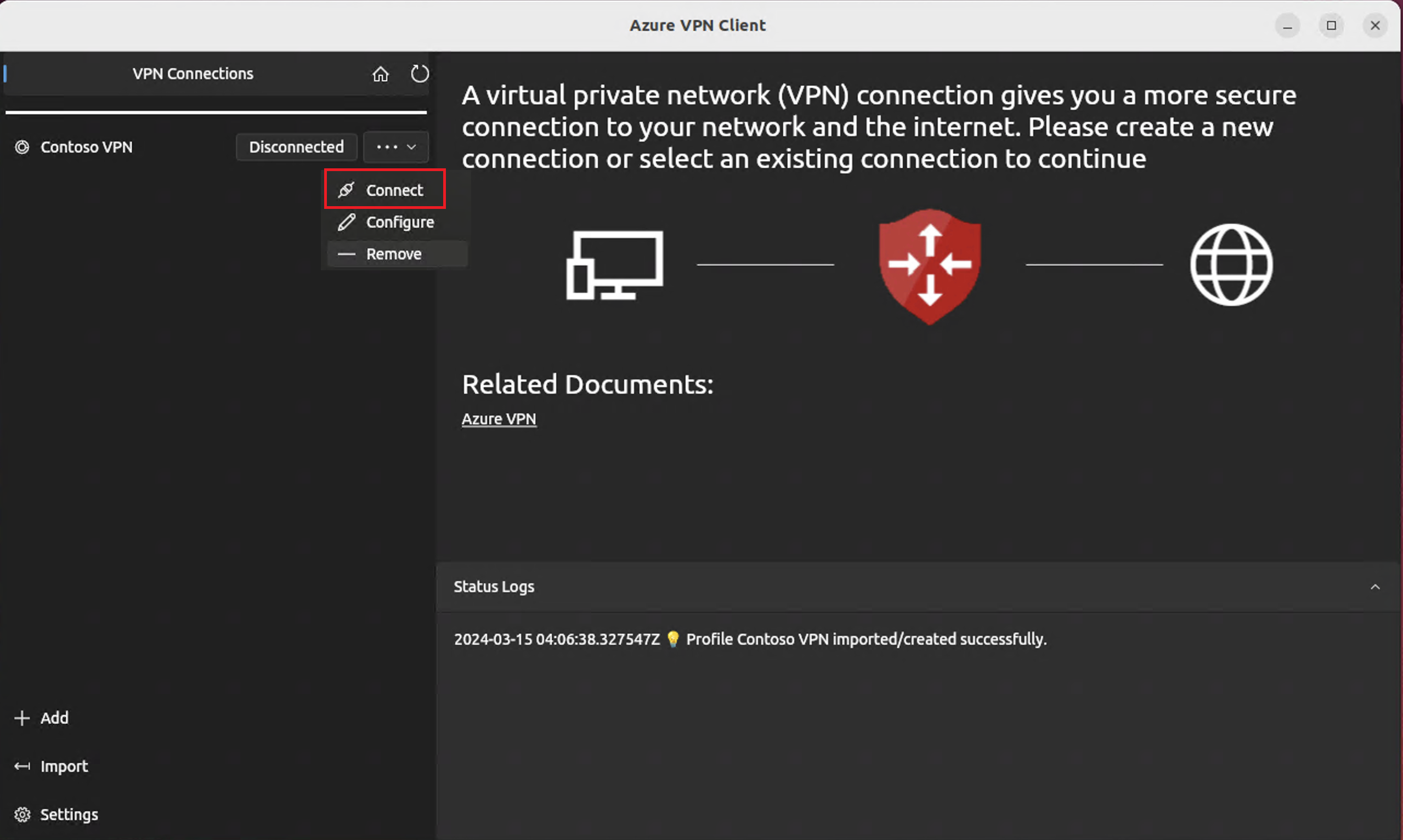

W okienku Połączenia sieci VPN wybierz zapisany profil połączenia. Następnie z listy rozwijanej kliknij pozycję Połącz.

Zostanie automatycznie wyświetlona przeglądarka internetowa. Wypełnij poświadczenia nazwy użytkownika/hasła dla uwierzytelniania identyfikatora entra firmy Microsoft, a następnie nawiąż połączenie.

Po pomyślnym zakończeniu połączenia sieci VPN profil klienta wyświetli zieloną ikonę, a w oknie Dzienniki stanu jest wyświetlany stan = Połączono w okienku po lewej stronie.

Po nawiązaniu połączenia stan zmieni się na Połączono. Aby odłączyć się od sesji, z listy rozwijanej wybierz pozycję Rozłącz.

Usuwanie profilu klienta sieci VPN

Na kliencie sieci VPN platformy Azure wybierz połączenie, które chcesz usunąć. Następnie z listy rozwijanej wybierz pozycję Usuń.

W obszarze Usuń połączenie sieci VPN?, wybierz przycisk OK.

Sprawdzanie dzienników

Aby zdiagnozować problemy, możesz użyć dzienników klienta sieci VPN platformy Azure.

W kliencie sieci VPN platformy Azure przejdź do pozycji Ustawienia. W okienku po prawej stronie wybierz pozycję Pokaż katalog dzienników.

Aby uzyskać dostęp do pliku dziennika, przejdź do folderu /var/log/azurevpnclient i znajdź plik AzureVPNClient.log .

Następne kroki

- Aby uzyskać więcej informacji na temat usługi VPN Gateway, zobacz Brama sieci VPN — często zadawane pytania.

- Aby uzyskać więcej informacji na temat połączeń punkt-lokacja, zobacz About Point-to-Site connections (Informacje o połączeniach punkt-lokacja).