Konfigurowanie klienta sieci VPN platformy Azure — uwierzytelnianie identyfikatora entra firmy Microsoft — macOS

Ten artykuł ułatwia skonfigurowanie komputera klienckiego z systemem macOS w celu nawiązania połączenia z siecią wirtualną platformy Azure przy użyciu połączenia punkt-lokacja (P2S) bramy sieci VPN. Te kroki dotyczą bram sieci VPN platformy Azure skonfigurowanych do uwierzytelniania identyfikatora entra firmy Microsoft. Uwierzytelnianie identyfikatora Entra firmy Microsoft obsługuje tylko połączenia protokołu OpenVPN® i wymaga klienta sieci VPN platformy Azure. Klient sieci VPN platformy Azure dla systemu macOS jest obecnie niedostępny we Francji i Chinach ze względu na lokalne przepisy i wymagania.

Wymagania wstępne

Przed wykonaniem kroków opisanych w tym artykule upewnij się, że masz następujące wymagania wstępne:

- Skonfiguruj bramę sieci VPN dla połączeń sieci VPN typu punkt-lokacja, które określają uwierzytelnianie identyfikatora Entra firmy Microsoft. Zobacz Konfigurowanie bramy sieci VPN punkt-lokacja na potrzeby uwierzytelniania identyfikatora entra firmy Microsoft.

Sprawdź, czy na obsługiwanym procesorze jest uruchomiony obsługiwany system operacyjny.

- Obsługiwane wersje systemu macOS: 15 (Sequoia), 14 (Sonoma), 13 (Ventura), 12 (Monterey)

- Obsługiwane procesory: x64, Arm64

Jeśli urządzenie ma mikroukład serii M i klienta sieci VPN wydane wcześniej 2.7.101, należy zainstalować oprogramowanie Rosetta. Aby uzyskać więcej informacji, zobacz artykuł pomocy technicznej firmy Apple

Jeśli używasz klienta sieci VPN platformy Azure w wersji 2.7.101 lub nowszej, nie musisz instalować oprogramowania Rosetta.

Przepływ pracy

- Pobierz i zainstaluj klienta sieci VPN platformy Azure dla systemu macOS.

- Wyodrębnij pliki konfiguracji profilu klienta sieci VPN.

- Zaimportuj ustawienia profilu klienta do klienta sieci VPN.

- Utwórz połączenie i połącz się z platformą Azure.

Pobieranie klienta sieci VPN platformy Azure

- Pobierz najnowszego klienta sieci VPN platformy Azure ze sklepu Apple Store.

- Zainstaluj klienta na komputerze.

Wyodrębnianie plików konfiguracji profilu klienta

Znajdź wygenerowany pakiet konfiguracji profilu klienta sieci VPN. Jeśli musisz ponownie wygenerować te pliki, zobacz sekcję Wymagania wstępne . Pakiet konfiguracji profilu klienta sieci VPN zawiera pliki konfiguracji profilu sieci VPN.

Podczas generowania i pobierania pakietu konfiguracji profilu klienta sieci VPN wszystkie niezbędne ustawienia konfiguracji dla klientów sieci VPN są zawarte w pliku zip konfiguracji profilu klienta sieci VPN. Pliki konfiguracji profilu klienta sieci VPN są specyficzne dla konfiguracji bramy sieci VPN punkt-lokacja dla sieci wirtualnej. Jeśli po wygenerowaniu plików zostaną wprowadzone jakiekolwiek zmiany w konfiguracji sieci VPN typu punkt-lokacja, takie jak zmiany typu protokołu sieci VPN lub typu uwierzytelniania, należy wygenerować nowe pliki konfiguracji profilu klienta sieci VPN i zastosować nową konfigurację do wszystkich klientów sieci VPN, z którymi chcesz nawiązać połączenie.

Znajdź i rozpakuj pakiet konfiguracji profilu klienta sieci VPN i otwórz folder AzureVPN . W tym folderze zobaczysz plik azurevpnconfig_aad.xml lub plik azurevpnconfig.xml w zależności od tego, czy konfiguracja P2S zawiera wiele typów uwierzytelniania. Plik .xml zawiera ustawienia używane do konfigurowania profilu klienta sieci VPN.

Modyfikowanie plików konfiguracji profilu

Jeśli konfiguracja punkt-lokacja używa niestandardowej grupy odbiorców z zarejestrowanym przez firmę Microsoft identyfikatorem aplikacji, może zostać wyświetlone wyskakujące okienka za każdym razem, gdy połączysz się, które wymagają ponownego wprowadzenia poświadczeń i ukończenia uwierzytelniania. Ponawianie próby uwierzytelniania zwykle rozwiązuje problem. Dzieje się tak, ponieważ profil klienta sieci VPN wymaga zarówno niestandardowego identyfikatora odbiorców, jak i identyfikatora aplikacji firmy Microsoft. Aby temu zapobiec, zmodyfikuj plik konfiguracji profilu .xml, aby uwzględnić zarówno identyfikator aplikacji niestandardowej, jak i identyfikator aplikacji firmy Microsoft.

Uwaga

Ten krok jest niezbędny w przypadku konfiguracji bramy typu punkt-lokacja, które używają niestandardowej wartości odbiorców, a zarejestrowana aplikacja jest skojarzona z identyfikatorem aplikacji klienta sieci VPN platformy Azure zarejestrowanym przez firmę Microsoft. Jeśli nie ma to zastosowania do konfiguracji bramy punkt-lokacja, możesz pominąć ten krok.

Aby zmodyfikować plik .xml konfiguracji klienta sieci VPN platformy Azure, otwórz plik przy użyciu edytora tekstów, takiego jak Notatnik.

Następnie dodaj wartość i

applicationidzapisz zmiany. W poniższym przykładzie przedstawiono wartośćc632b3df-fb67-4d84-bdcf-b95ad541b5c8identyfikatora aplikacji .Przykład

<aad> <audience>{customAudienceID}</audience> <issuer>https://sts.windows.net/{tenant ID value}/</issuer> <tenant>https://login.microsoftonline.com/{tenant ID value}/</tenant> <applicationid>c632b3df-fb67-4d84-bdcf-b95ad541b5c8</applicationid> </aad>

Importowanie plików konfiguracji profilu klienta sieci VPN

Uwaga

Trwa zmiana pól klienta sieci VPN platformy Azure dla usługi Azure Active Directory na identyfikator Entra firmy Microsoft. Jeśli w tym artykule zostaną wyświetlone pola Identyfikator entra firmy Microsoft, do których się odwołujesz, ale nie widzisz jeszcze tych wartości odzwierciedlonych w kliencie, wybierz porównywalne wartości usługi Azure Active Directory.

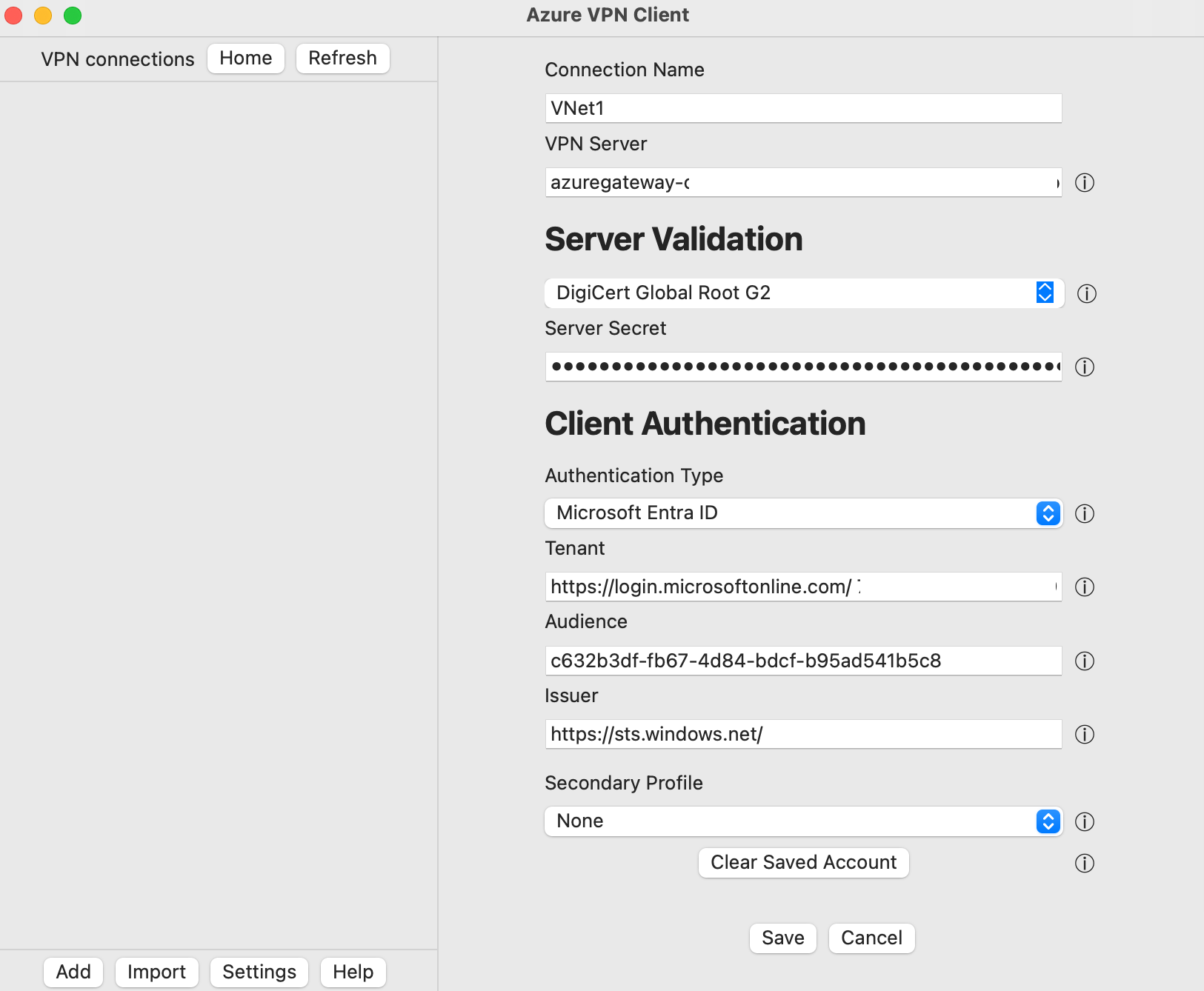

Na stronie Klient sieci VPN platformy Azure wybierz pozycję Importuj.

Przejdź do folderu zawierającego plik, który chcesz zaimportować, wybierz go, a następnie kliknij przycisk Otwórz.

Na tym ekranie zwróć uwagę, że wartości połączenia są wypełniane przy użyciu wartości w zaimportowanych plikach konfiguracji klienta sieci VPN.

- Sprawdź, czy wartość Informacje o certyfikacie zawiera globalny katalog główny firmy DigiCert G2, a nie wartość domyślną lub pustą. Dostosuj wartość w razie potrzeby.

- Zwróć uwagę, że wartości uwierzytelniania klienta są zgodne z wartościami użytymi do skonfigurowania bramy sieci VPN na potrzeby uwierzytelniania identyfikatora Entra firmy Microsoft. To pole musi odzwierciedlać tę samą wartość, która została skonfigurowana do użycia przez bramę.

Kliknij przycisk Zapisz , aby zapisać konfigurację profilu połączenia.

W okienku Połączenia sieci VPN wybierz zapisany profil połączenia. Następnie kliknij przycisk Połącz.

Po nawiązaniu połączenia stan zmieni się na Połączono. Aby odłączyć się od sesji, kliknij przycisk Rozłącz.

Ręczne tworzenie połączenia

Otwórz klienta sieci VPN platformy Azure. W dolnej części klienta wybierz pozycję Dodaj , aby utworzyć nowe połączenie.

Na stronie Klient sieci VPN platformy Azure można skonfigurować ustawienia profilu. Zmień wartość Informacje o certyfikacie, aby wyświetlić globalny katalog główny firmy DigiCert G2, a nie wartość domyślną lub pustą, a następnie kliknij przycisk Zapisz.

Skonfiguruj wymienione poniżej ustawienia:

- Nazwa połączenia: nazwa, za pomocą której chcesz odwoływać się do profilu połączenia.

- Serwer sieci VPN: ta nazwa to nazwa, której chcesz użyć do odwoływania się do serwera. Wybrana tutaj nazwa nie musi być formalną nazwą serwera.

-

Walidacja serwera

- Informacje o certyfikacie: Globalny katalog główny G2 firmy DigiCert

- Wpis tajny serwera: wpis tajny serwera.

-

Uwierzytelnianie klienta

- Typ uwierzytelniania: Identyfikator entra firmy Microsoft

- Dzierżawa: nazwa dzierżawy.

-

Odbiorcy: wartość Odbiorcy musi być zgodna z wartością skonfigurowaną do użycia przez bramę P2S. Zazwyczaj ta wartość to

c632b3df-fb67-4d84-bdcf-b95ad541b5c8. - Wystawca: nazwa wystawcy.

Po wypełnieniu pól kliknij przycisk Zapisz.

W okienku Połączenia sieci VPN wybierz skonfigurowany profil połączenia. Następnie kliknij przycisk Połącz.

Usuwanie profilu połączenia sieci VPN

Profil połączenia sieci VPN można usunąć z komputera.

- Otwórz klienta sieci VPN platformy Azure.

- Wybierz połączenie sieci VPN, które chcesz usunąć, a następnie kliknij przycisk Usuń.

Opcjonalne ustawienia konfiguracji klienta

Klienta sieci VPN platformy Azure można skonfigurować przy użyciu opcjonalnych ustawień konfiguracji, takich jak dodatkowe serwery DNS, niestandardowe ustawienia DNS, wymuszone tunelowanie, trasy niestandardowe i inne dodatkowe ustawienia. Opis dostępnych opcjonalnych ustawień i kroków konfiguracji można znaleźć w temacie Ustawienia opcjonalne klienta sieci VPN platformy Azure.

Następne kroki

Aby uzyskać więcej informacji, zobacz Configure P2S VPN Gateway for Microsoft Entra ID authentication (Konfigurowanie bramy sieci VPN P2S dla uwierzytelniania identyfikatora entra firmy Microsoft).