VPN Gateway — często zadawane pytania

Ten artykuł zawiera odpowiedzi na często zadawane pytania dotyczące połączeń obejmujących wiele lokalizacji usługi Azure VPN Gateway, połączeń konfiguracji hybrydowej i bram sieci wirtualnej. Zawiera on kompleksowe informacje na temat ustawień konfiguracji punkt-lokacja (P2S), lokacja-lokacja (S2S) i ustawień konfiguracji między sieciami wirtualnymi, w tym protokołów Zabezpieczeń protokołu internetowego (IPsec) i protokołu Internet Key Exchange (IKE).

Łączenie z sieciami wirtualnymi

Czy można połączyć sieci wirtualne z różnych regionów świadczenia usługi Azure?

Tak. Nie ma ograniczenia regionu. Jedna sieć wirtualna może łączyć się z inną siecią wirtualną w tym samym regionie świadczenia usługi Azure lub w innym regionie.

Czy można połączyć sieci wirtualne należące do różnych subskrypcji?

Tak.

Czy mogę określić prywatne serwery DNS w sieci wirtualnej podczas konfigurowania bramy sieci VPN?

W przypadku określenia serwera systemu nazw domen (DNS) lub serwerów podczas tworzenia sieci wirtualnej brama wirtualnej sieci prywatnej (VPN) używa tych serwerów DNS. Sprawdź, czy określone serwery DNS mogą rozpoznawać nazwy domen wymagane dla platformy Azure.

Czy można łączyć się z wieloma lokalizacjami z jednej sieci wirtualnej?

Można nawiązać połączenie z wieloma lokalizacjami za pomocą programu Windows PowerShell oraz interfejsów API REST Azure. Zobacz sekcję Często zadawane pytania dotyczące łączności między lokacjami i sieciami wirtualnymi.

Czy istnieje dodatkowy koszt konfigurowania bramy sieci VPN jako aktywne-aktywne?

L.p. Jednak opłaty za dodatkowe publiczne adresy IP są naliczane odpowiednio. Zobacz Cennik adresów IP.

Jakie są dostępne możliwości połączeń obejmujących wiele lokalizacji?

Usługa Azure VPN Gateway obsługuje następujące połączenia bramy obejmujące wiele lokalizacji:

- Lokacja-lokacja: połączenie sieci VPN za pośrednictwem protokołu IPsec (IKEv1 i IKEv2). Ten typ połączenia wymaga urządzenia sieci VPN lub routingu systemu Windows Server i dostępu zdalnego. Aby uzyskać więcej informacji, zobacz Tworzenie połączenia sieci VPN typu lokacja-lokacja w witrynie Azure Portal.

- Punkt-lokacja: połączenie sieci VPN za pośrednictwem protokołu SSTP (Secure Socket Tunneling Protocol) lub IKEv2. To połączenie nie wymaga urządzenia sieci VPN. Aby uzyskać więcej informacji, zobacz Configure server settings for point-to-site VPN Gateway certificate authentication (Konfigurowanie ustawień serwera na potrzeby uwierzytelniania certyfikatu usługi VPN Gateway typu punkt-lokacja).

- Sieć wirtualna-sieć wirtualna: ten typ połączenia jest taki sam jak konfiguracja lokacja-lokacja. Sieć wirtualna-sieć wirtualna to połączenie sieci VPN za pośrednictwem protokołu IPsec (IKEv1 i IKEv2). Nie wymaga urządzenia sieci VPN. Aby uzyskać więcej informacji, zobacz Konfigurowanie połączenia bramy sieci VPN między sieciami wirtualnymi.

- Azure ExpressRoute: Usługa ExpressRoute to prywatne połączenie z platformą Azure z sieci rozległej (WAN), a nie połączenie sieci VPN za pośrednictwem publicznego Internetu. Aby uzyskać więcej informacji, zobacz Artykuł ExpressRoute technical overview (Omówienie techniczne usługi ExpressRoute) i ExpressRoute FAQ (Usługa ExpressRoute — często zadawane pytania).

Aby uzyskać więcej informacji na temat połączeń bramy sieci VPN, zobacz Co to jest usługa Azure VPN Gateway?.

Jaka jest różnica między połączeniami typu lokacja-lokacja i połączeniami punkt-lokacja?

Konfiguracje tunelu VPN typu lokacja-lokacja (tunel IPsec/IKE) znajdują się między lokalizacją lokalną a platformą Azure. Możesz nawiązać połączenie z dowolnego komputera znajdującego się lokalnie z dowolną maszyną wirtualną lub wystąpieniem roli w sieci wirtualnej, w zależności od sposobu konfigurowania routingu i uprawnień. Jest to świetna opcja dla zawsze dostępnego połączenia obejmującego wiele lokalizacji i jest odpowiednia dla konfiguracji hybrydowych.

Ten typ połączenia opiera się na urządzeniu sieci VPN IPsec (urządzeniu sprzętowym lub urządzeniu miękkim). Urządzenie musi zostać wdrożone na brzegu sieci. Aby utworzyć ten typ połączenia, musisz mieć zewnętrzny adres IPv4.

Konfiguracje typu punkt-lokacja (VPN za pośrednictwem protokołu SSTP) umożliwiają nawiązywanie połączenia z jednego komputera z dowolnego miejsca do dowolnego miejsca znajdującego się w sieci wirtualnej. Używa wbudowanego klienta sieci VPN systemu Windows.

W ramach konfiguracji punkt-lokacja należy zainstalować certyfikat i pakiet konfiguracji klienta sieci VPN. Pakiet zawiera ustawienia, które umożliwiają komputerowi łączenie się z dowolną maszyną wirtualną lub wystąpieniem roli w sieci wirtualnej.

Ta konfiguracja jest przydatna, gdy chcesz nawiązać połączenie z siecią wirtualną, ale nie znajduje się lokalnie. Jest to również dobra opcja, jeśli nie masz dostępu do sprzętu sieci VPN ani zewnętrznego adresu IPv4, z których oba są wymagane do połączenia lokacja-lokacja.

Sieć wirtualną można skonfigurować pod kątem jednoczesnego używania połączenia lokacja-lokacja i połączenia typu punkt-lokacja, o ile połączenie lokacja-lokacja jest tworzone przy użyciu typu sieci VPN opartego na trasach dla bramy. Typy sieci VPN oparte na trasach są nazywane bramami dynamicznymi w klasycznym modelu wdrażania.

Czy nieprawidłowa konfiguracja niestandardowej usługi DNS przerywa normalne działanie bramy sieci VPN?

W przypadku normalnego działania brama sieci VPN musi ustanowić bezpieczne połączenie z płaszczyzną sterowania platformy Azure, ułatwione za pośrednictwem publicznych adresów IP. To połączenie polega na rozpoznawaniu punktów końcowych komunikacji za pośrednictwem publicznych adresów URL. Domyślnie sieci wirtualne platformy Azure używają wbudowanej usługi Azure DNS (168.63.129.16), aby rozpoznać te publiczne adresy URL. To domyślne zachowanie pomaga zapewnić bezproblemową komunikację między bramą sieci VPN a płaszczyzną sterowania platformy Azure.

Podczas implementowania niestandardowego systemu DNS w sieci wirtualnej kluczowe jest skonfigurowanie usługi przesyłania dalej DNS wskazującego usługę Azure DNS (168.63.129.16). Ta konfiguracja pomaga zachować nieprzerwaną komunikację między bramą sieci VPN a płaszczyzną sterowania. Nie można skonfigurować usługi przesyłania dalej DNS do usługi Azure DNS może uniemożliwić firmie Microsoft wykonywanie operacji i konserwację bramy sieci VPN, co stanowi zagrożenie bezpieczeństwa.

Aby zapewnić odpowiednią funkcjonalność i stan dobrej kondycji dla bramy sieci VPN, należy wziąć pod uwagę jedną z następujących konfiguracji DNS w sieci wirtualnej:

- Przywróć domyślną usługę Azure DNS, usuwając niestandardowy system DNS w ustawieniach sieci wirtualnej (zalecana konfiguracja).

- Dodaj niestandardową konfigurację DNS usługi przesyłania dalej DNS, która wskazuje usługę Azure DNS (168.63.129.16). W zależności od określonych reguł i charakteru niestandardowego systemu DNS ta konfiguracja może nie rozwiązać problemu zgodnie z oczekiwaniami.

Czy dwóch klientów sieci VPN połączonych w punkcie-lokacja z tą samą bramą sieci VPN może komunikować się?

L.p. Klienci sieci VPN połączeni w punkcie-lokacja z tą samą bramą sieci VPN nie mogą komunikować się ze sobą.

Gdy dwóch klientów sieci VPN jest połączonych z tą samą bramą sieci VPN typu punkt-lokacja, brama może automatycznie kierować ruch między nimi, określając adres IP przypisany przez każdego klienta z puli adresów. Jeśli jednak klienci sieci VPN są połączeni z różnymi bramami sieci VPN, routing między klientami sieci VPN nie jest możliwy, ponieważ każda brama sieci VPN nie zna adresu IP przypisanego do klienta.

Czy potencjalna luka w zabezpieczeniach nazywana "wizją tunelu" może mieć wpływ na połączenia sieci VPN typu punkt-lokacja?

Firma Microsoft zna raporty dotyczące techniki sieciowej, która pomija hermetyzację sieci VPN. Jest to problem obejmujący całą branżę. Ma to wpływ na każdy system operacyjny, który implementuje klienta protokołu DHCP (Dynamic Host Configuration Protocol) zgodnie ze specyfikacją RFC i ma obsługę tras DHCP 121, w tym systemu Windows.

Jak zauważa badania, środki zaradcze obejmują uruchamianie sieci VPN wewnątrz maszyny wirtualnej, która uzyskuje dzierżawę z zwirtualizowanego serwera DHCP, aby zapobiec całkowitej instalacji tras przez serwer DHCP sieci lokalnej. Więcej informacji na temat tej luki w zabezpieczeniach można znaleźć w krajowej bazie danych luk w zabezpieczeniach NIST.

Prywatność

Czy usługa sieci VPN przechowuje lub przetwarza dane klienta?

L.p.

Bramy sieci wirtualnej

Czy brama sieci VPN jest bramą sieci wirtualnej?

Brama sieci VPN to typ bramy sieci wirtualnej. Brama sieci VPN przesyła zaszyfrowany ruch sieciowy między siecią wirtualną a lokalizacją lokalną za pośrednictwem połączenia publicznego. Za pomocą bramy sieci VPN można również przesyłać ruch sieciowy między sieciami wirtualnymi. Podczas tworzenia bramy sieci VPN należy użyć -GatewayType wartości Vpn. Aby uzyskać więcej informacji, zobacz temat About VPN Gateway configuration settings (Informacje o ustawieniach konfiguracji bramy VPN Gateway).

Dlaczego nie mogę określić typów sieci VPN opartych na zasadach i opartych na trasach?

Od 1 października 2023 r. nie można utworzyć bramy sieci VPN opartej na zasadach za pośrednictwem witryny Azure Portal. Wszystkie nowe bramy sieci VPN są tworzone automatycznie jako oparte na trasach. Jeśli masz już bramę opartą na zasadach, nie musisz uaktualniać bramy do opartej na trasach. Do utworzenia bram opartych na zasadach można użyć programu Azure PowerShell lub interfejsu wiersza polecenia platformy Azure.

Wcześniej starsze warstwy produktów bramy (SKU) nie obsługiwały protokołu IKEv1 dla bram opartych na trasach. Obecnie większość bieżących jednostek SKU bramy obsługuje zarówno protokół IKEv1, jak i protokół IKEv2.

| Typ sieci VPN bramy | Jednostka SKU bramy | Obsługiwane wersje protokołu IKE |

|---|---|---|

| Brama oparta na zasadach | Podstawowy | IKEv1 |

| Brama oparta na trasach | Podstawowy | IKEv2 |

| Brama oparta na trasach | VpnGw1, VpnGw2, VpnGw3, VpnGw4, VpnGw5 | IKEv1 i IKEv2 |

| Brama oparta na trasach | VpnGw1AZ, VpnGw2AZ, VpnGw3AZ, VpnGw4AZ, VpnGw5AZ | IKEv1 i IKEv2 |

Czy mogę zaktualizować bramę sieci VPN opartą na zasadach do opartej na trasach?

L.p. Nie można zmienić typu bramy z opartego na zasadach na opartego na trasach ani z opartego na trasach na oparte na zasadach. Aby zmienić typ bramy, należy usunąć i ponownie utworzyć bramę, wykonując następujące kroki. Ten proces trwa około 60 minut. Podczas tworzenia nowej bramy nie można zachować adresu IP oryginalnej bramy.

Usuń wszystkie połączenia skojarzone z bramą.

Usuń bramę przy użyciu jednego z następujących artykułów:

Utwórz nową bramę przy użyciu żądanego typu bramy, a następnie ukończ konfigurację sieci VPN. Aby uzyskać instrukcje, zobacz samouczek lokacja-lokacja.

Czy mogę określić własne selektory ruchu oparte na zasadach?

Tak, selektory ruchu można zdefiniować przy użyciu atrybutu w połączeniu trafficSelectorPolicies za pomocą polecenia New-AzIpsecTrafficSelectorPolicy programu Azure PowerShell. Aby określony selektor ruchu zaczęły obowiązywać, pamiętaj, aby włączyć selektory ruchu oparte na zasadach.

Selektory ruchu skonfigurowanego niestandardowego są proponowane tylko wtedy, gdy brama sieci VPN inicjuje połączenie. Brama sieci VPN akceptuje wszystkie selektory ruchu proponowane przez bramę zdalną (lokalne urządzenie sieci VPN). To zachowanie jest spójne we wszystkich trybach połączenia (Default, InitiatorOnly, i ResponderOnly).

Czy potrzebuję podsieci bramy?

Tak. Podsieć bramy zawiera adresy IP używane przez usługi bramy sieci wirtualnej. Należy utworzyć podsieć bramy dla sieci wirtualnej, aby skonfigurować bramę sieci wirtualnej.

Aby wszystkie podsieci bramy działały prawidłowo, muszą być nazwane GatewaySubnet . Nie należy nadawać podsieci bramy innej nazwy. Nie należy także wdrażać maszyn wirtualnych ani innych elementów w ramach podsieci bramy.

Podczas tworzenia podsieci bramy należy określić liczbę zawartych w niej adresów IP. Adresy IP w podsieci bramy są przydzielone do usługi bramy.

Niektóre konfiguracje wymagają przydzielenia większej liczby adresów IP do usług bramy niż inne. Upewnij się, że podsieć bramy zawiera wystarczającą liczbę adresów IP, aby uwzględnić przyszły wzrost i możliwe nowe konfiguracje połączeń.

Mimo że można utworzyć podsieć bramy tak małą jak /29, zalecamy utworzenie podsieci bramy /27 lub większej (/27, /26, /25 itd.). Sprawdź, czy istniejąca podsieć bramy spełnia wymagania konfiguracji, którą chcesz utworzyć.

Czy mogę wdrożyć maszyny wirtualne lub wystąpienia roli w podsieci bramy?

L.p.

Czy można użyć adresu IP bramy sieci VPN przed jej utworzeniem?

Zasoby publicznego adresu IP jednostki SKU platformy Azure w warstwie Standardowa muszą używać metody alokacji statycznej. Publiczny adres IP bramy sieci VPN będzie używany natychmiast po utworzeniu zasobu publicznego adresu IP jednostki SKU w warstwie Standardowa, który ma być używany.

Czy mogę zażądać statycznego publicznego adresu IP dla bramy sieci VPN?

Zasoby publicznego adresu IP jednostki SKU w warstwie Standardowa używają metody alokacji statycznej. W przyszłości należy użyć publicznego adresu IP jednostki SKU w warstwie Standardowa podczas tworzenia nowej bramy sieci VPN. To wymaganie dotyczy wszystkich jednostek SKU bramy z wyjątkiem jednostki SKU w warstwie Podstawowa. Podstawowa jednostka SKU obecnie obsługuje tylko publiczne adresy IP jednostki SKU w warstwie Podstawowa. Pracujemy nad dodaniem obsługi publicznych adresów IP jednostek SKU w warstwie Standardowa dla jednostki SKU w warstwie Podstawowa.

W przypadku bram innych niż strefowo nadmiarowe i nienależące do stref, które zostały wcześniej utworzone (jednostki SKU bramy, które nie mają modułu AZ w nazwie), dynamiczne przypisanie adresu IP jest obsługiwane, ale jest wycofywane. W przypadku korzystania z dynamicznego adresu IP adres IP nie zmienia się po przypisaniu go do bramy sieci VPN. Jedyną zmianą adresu IP bramy sieci VPN jest usunięcie bramy, a następnie jej ponowne utworzenie. Publiczny adres IP nie zmienia się w przypadku zmiany rozmiaru, zresetowania ani ukończenia innej wewnętrznej konserwacji i uaktualnień bramy sieci VPN.

Jak wycofanie publicznych adresów IP jednostki SKU w warstwie Podstawowa wpływa na moje bramy sieci VPN?

Podejmujemy działania, aby zapewnić ciągłą obsługę wdrożonych bram sieci VPN, które używają publicznych adresów IP podstawowej jednostki SKU do wycofania podstawowego adresu IP we wrześniu 2025 r. Przed wycofaniem udostępnimy klientom ścieżkę migracji z podstawowego do standardowego adresu IP.

Jednak publiczne adresy IP jednostki SKU w warstwie Podstawowa są wycofywane. W przyszłości podczas tworzenia bramy sieci VPN należy użyć publicznego adresu IP jednostki SKU w warstwie Standardowa. Szczegółowe informacje na temat wycofania publicznych adresów IP jednostki SKU w warstwie Podstawowa można znaleźć w ogłoszeniu o aktualizacjach platformy Azure.

Jak jest uwierzytelniony tunel VPN?

Usługa Azure VPN Gateway używa uwierzytelniania klucza wstępnego (PSK). Generujemy klucz psk podczas tworzenia tunelu sieci VPN. Automatycznie wygenerowany klucz psk można zmienić na własny przy użyciu polecenia cmdlet Set Pre-Shared Key REST API (Ustawianie interfejsu API REST klucza wstępnego lub programu PowerShell).

Czy mogę skonfigurować sieć VPN bramy opartej na zasadach (routing statyczny) przy użyciu interfejsu API REST ustaw klucz wstępny?

Tak. Możesz użyć polecenia cmdlet Set Pre-Shared Key REST API i PowerShell, aby skonfigurować zarówno sieci VPN oparte na zasadach platformy Azure (statyczne), jak i sieci VPN routingu opartego na trasach (dynamicznych).

Czy są dostępne inne opcje uwierzytelniania?

Do uwierzytelniania można używać kluczy wstępnych.

Jak określić, który ruch danych przechodzi przez bramę sieci VPN?

W przypadku modelu wdrażania przy użyciu usługi Azure Resource Manager:

- Azure PowerShell: służy

AddressPrefixdo określania ruchu dla bramy sieci lokalnej. - Witryna Azure Portal: przejdź do obszaru Konfiguracja bramy>>sieci lokalnej.

W przypadku klasycznego modelu wdrażania:

- Witryna Azure Portal: przejdź do klasycznej sieci wirtualnej, a następnie przejdź do obszaru Połączenia sieci VPN Połączenia>>sieci VPN typu lokacja-lokacja lokalnej nazwa>lokacji lokalnej>Przestrzeń adresowa klienta.

Czy mogę używać translatora adresów sieciOWYCH w połączeniach sieci VPN?

Tak, obsługiwane jest przechodzenie translacji adresów sieciowych (NAT-T). Usługa Azure VPN Gateway nie wykonuje żadnych funkcji podobnych do translatora adresów sieciowych w pakietach wewnętrznych do lub z tuneli IPsec. W tej konfiguracji upewnij się, że urządzenie lokalne inicjuje tunel IPSec.

Czy można wdrożyć własny serwer sieci VPN na platformie Azure i używać go do nawiązywania połączenia z siecią lokalną?

Tak. Możesz wdrożyć własne bramy sieci VPN lub serwery na platformie Azure z witryny Azure Marketplace lub utworzyć własne routery sieci VPN. Należy skonfigurować trasy zdefiniowane przez użytkownika w sieci wirtualnej, aby upewnić się, że ruch jest prawidłowo kierowany między sieciami lokalnymi a podsieciami sieci wirtualnej.

Dlaczego niektóre porty są otwierane w bramie sieci wirtualnej?

Są one wymagane do komunikacji z infrastrukturą platformy Azure. Certyfikaty platformy Azure pomagają je chronić, blokując je. Bez odpowiednich certyfikatów jednostki zewnętrzne, w tym klienci tych bram, nie mogą mieć żadnego wpływu na te punkty końcowe.

Brama sieci wirtualnej to zasadniczo urządzenie wieloadresowe. Jedna karta sieciowa korzysta z sieci prywatnej klienta, a jedna karta sieciowa stoi w sieci publicznej. Jednostki infrastruktury platformy Azure nie mogą korzystać z sieci prywatnych klientów ze względów zgodności, dlatego muszą używać publicznych punktów końcowych do komunikacji infrastruktury. Inspekcja zabezpieczeń platformy Azure okresowo skanuje publiczne punkty końcowe.

Czy mogę utworzyć bramę sieci VPN przy użyciu podstawowej jednostki SKU w portalu?

L.p. Podstawowa jednostka SKU nie jest dostępna w portalu. Bramę sieci VPN podstawowej jednostki SKU można utworzyć przy użyciu interfejsu wiersza polecenia platformy Azure lub kroków programu Azure PowerShell .

Gdzie można znaleźć informacje o typach bramy, wymaganiach i przepływności?

Odwiedź następujące artykuły:

Wycofanie starszych jednostek SKU

30 września 2025 r. jednostki SKU standardowe i o wysokiej wydajności zostaną wycofane. Ogłoszenie można wyświetlić w witrynie Aktualizacje platformy Azure. Zespół produktu udostępni ścieżkę migracji dla tych jednostek SKU do 30 listopada 2024 r. Aby uzyskać więcej informacji, zobacz artykuł Dotyczący starszych jednostek SKU usługi VPN Gateway.

Obecnie nie ma żadnej akcji, którą należy wykonać.

Czy mogę utworzyć nową bramę używającą jednostki SKU o standardowej lub wysokiej wydajności po ogłoszeniu o wycofaniu 30 listopada 2023 r.?

L.p. Od 1 grudnia 2023 r. nie można tworzyć bram korzystających ze standardowych lub o wysokiej wydajności jednostek SKU. Bramy korzystające z jednostek SKU VpnGw1 i VpnGw2 można utworzyć dla tej samej ceny co jednostki SKU standardowe i o wysokiej wydajności wymienione odpowiednio na stronie cennika.

Jak długo moje istniejące bramy będą obsługiwane w jednostkach SKU o standardowej i wysokiej wydajności?

Wszystkie istniejące bramy korzystające z jednostki SKU w warstwie Standardowa lub Wysokiej wydajności będą obsługiwane do 30 września 2025 r.

Czy muszę teraz migrować bramy z jednostki SKU o standardowej lub wysokiej wydajności?

Nie, obecnie nie jest wymagana żadna akcja. Bramy można migrować od grudnia 2024 r. Wyślemy komunikację ze szczegółową dokumentacją dotyczącą kroków migracji.

Do której jednostki SKU mogę przeprowadzić migrację bramy?

Gdy migracja jednostki SKU bramy stanie się dostępna, jednostki SKU można migrować w następujący sposób:

- Standard to VpnGw1

- Wysoka wydajność do sieci VpnGw2

Co zrobić, jeśli chcę przeprowadzić migrację do jednostki SKU az?

Nie można migrować przestarzałej jednostki SKU do jednostki SKU AZ. Jednak wszystkie bramy, które nadal używają jednostki SKU standardowej lub wysokiej wydajności po 30 września 2025 r., zostaną zmigrowane i uaktualnione automatycznie do jednostek SKU AZ w następujący sposób:

- Standard to VpnGw1AZ

- Wysoka wydajność do sieci VpnGw2AZ

Za pomocą tej strategii można automatycznie migrować i uaktualniać jednostki SKU az do jednostki SKU az. W razie potrzeby możesz zmienić rozmiar jednostki SKU w ramach tej rodziny jednostek SKU. Aby uzyskać informacje o cenach jednostek SKU modułu AZ, zobacz stronę cennika. Aby uzyskać informacje o przepływności według jednostki SKU, zobacz Informacje o jednostkach SKU bramy.

Czy po migracji będą występować różnice cenowe bram?

W przypadku migracji jednostek SKU do 30 września 2025 r. nie będzie żadnych różnic cenowych. Jednostki SKU VpnGw1 i VpnGw2 są oferowane odpowiednio w tej samej cenie co jednostki SKU standardowe i o wysokiej wydajności.

Jeśli nie przeprowadzisz migracji do tej daty, jednostki SKU zostaną automatycznie zmigrowane i uaktualnione do jednostek SKU AZ. W takim przypadku istnieje różnica cenowa.

Czy w przypadku tej migracji będzie jakikolwiek wpływ na wydajność bram?

Tak. Lepszą wydajność można uzyskać dzięki sieci VpnGw1 i VpnGw2. Obecnie vpnGw1 przy 650 Mb/s zapewnia 6,5-krotną poprawę wydajności w tej samej cenie co jednostka SKU w warstwie Standardowa. VpnGw2 przy 1 Gb/s zapewnia 5-krotną poprawę wydajności w tej samej cenie co jednostka SKU o wysokiej wydajności. Aby uzyskać więcej informacji na temat przepływności jednostki SKU, zobacz Informacje o jednostkach SKU bramy.

Co się stanie, jeśli nie zmigruję do 30 września 2025 r.?

Wszystkie bramy, które nadal używają jednostki SKU w warstwie Standardowa lub Wysokiej wydajności, zostaną automatycznie zmigrowane i uaktualnione do następujących jednostek SKU AZ:

- Standard to VpnGw1AZ

- Wysoka wydajność do sieci VpnGw2AZ

Przed zainicjowaniem migracji na wszystkich bramach wyślemy komunikację.

Czy podstawowa jednostka SKU usługi VPN Gateway jest również wycofywalna?

Nie, podstawowa jednostka SKU bramy sieci VPN nie jest wycofywalna. Bramę sieci VPN można utworzyć przy użyciu jednostki SKU w warstwie Podstawowa za pośrednictwem programu Azure PowerShell lub interfejsu wiersza polecenia platformy Azure.

Obecnie jednostka SKU podstawowa usługi VPN Gateway obsługuje tylko zasób publicznego adresu IP jednostki SKU w warstwie Podstawowa (który znajduje się na ścieżce do wycofania). Pracujemy nad dodaniem obsługi zasobu publicznego adresu IP jednostki SKU w warstwie Standardowa do jednostki SKU usługi VPN Gateway w warstwie Podstawowa.

Połączenia typu lokacja-lokacja i urządzenia sieci VPN

Co należy wziąć pod uwagę przy wyborze urządzenia sieci VPN?

Zweryfikowaliśmy zestaw standardowych urządzeń sieci VPN typu lokacja-lokacja we współpracy z dostawcami urządzeń. Listę znanych zgodnych urządzeń sieci VPN, odpowiednie instrukcje konfiguracji lub przykłady oraz specyfikacje urządzeń można znaleźć w artykule Informacje o urządzeniach sieci VPN.

Wszystkie urządzenia w rodzinach urządzeń wymienionych jako znane zgodne powinny współpracować z sieciami wirtualnymi. Aby ułatwić skonfigurowanie urządzenia sieci VPN, zapoznaj się z przykładem konfiguracji urządzenia lub linkiem odpowiadającym odpowiedniej rodzinie urządzeń.

Gdzie można znaleźć ustawienia konfiguracji urządzenia sieci VPN?

W zależności od posiadanego urządzenia sieci VPN może być możliwe pobranie skryptu konfiguracji urządzenia sieci VPN. Aby uzyskać więcej informacji, zobacz Pobieranie skryptów konfiguracji urządzenia sieci VPN.

Poniższe linki zawierają więcej informacji o konfiguracji:

Aby uzyskać informacje o zgodnych urządzeniach sieci VPN, zobacz About VPN devices (Informacje o urządzeniach sieci VPN).

Przed skonfigurowaniem urządzenia sieci VPN sprawdź, czy nie występują znane problemy ze zgodnością urządzeń.

Aby uzyskać linki do ustawień konfiguracji urządzenia, zobacz Zweryfikowane urządzenia sieci VPN. Udostępniamy linki do konfiguracji urządzeń w oparciu o najlepsze rozwiązanie, ale zawsze najlepiej jest sprawdzić u producenta urządzenia najnowsze informacje o konfiguracji.

Lista zawiera przetestowane wersje. Jeśli wersja systemu operacyjnego dla urządzenia sieci VPN nie znajduje się na liście, nadal może być zgodna. Sprawdź producenta urządzenia.

Aby uzyskać podstawowe informacje na temat konfiguracji urządzenia sieci VPN, zobacz Omówienie konfiguracji urządzeń sieci VPN partnera.

Aby uzyskać informacje na temat edytowania przykładów konfiguracji urządzeń, zobacz Edytowanie przykładów.

Aby poznać wymagania w zakresie usług kryptograficznych, zobacz artykuł About cryptographic requirements and Azure VPN gateways (Informacje dotyczące wymagań w zakresie usług kryptograficznych oraz bram VPN platformy Azure).

Aby uzyskać informacje o parametrach potrzebnych do ukończenia konfiguracji, zobacz Domyślne parametry protokołu IPsec/IKE. Informacje obejmują wersję protokołu IKE, grupę Diffie-Hellman (DH), metodę uwierzytelniania, algorytmy szyfrowania i skrótu, okres istnienia skojarzenia zabezpieczeń (SA), doskonałą tajemnicę przesyłania dalej (PFS) i wykrywanie utraconych elementów równorzędnych (DPD).

Aby uzyskać instrukcje konfiguracji zasad protokołu IPsec/IKE, zobacz Konfigurowanie niestandardowych zasad połączeń protokołu IPsec/IKE dla sieci VPN S2S i między sieciami wirtualnymi.

Aby połączyć wiele urządzeń sieci VPN opartych na zasadach, zobacz Łączenie bramy sieci VPN z wieloma lokalnymi urządzeniami sieci VPN opartymi na zasadach.

Jak edytować przykłady konfiguracji urządzenia sieci VPN?

Zobacz Edytowanie przykładów konfiguracji urządzeń.

Gdzie można znaleźć parametry protokołów IPsec i IKE?

Zobacz temat Domyślne parametry protokołu IPsec/IKE.

Dlaczego mój oparty na zasadach tunel VPN przestaje działać, gdy ruch jest w stanie bezczynności?

To zachowanie jest oczekiwane w przypadku bram sieci VPN opartych na zasadach (nazywanych również routingiem statycznym). Gdy ruch przez tunel jest bezczynny przez ponad pięć minut, tunel zostanie zburzony. Gdy ruch zacznie przepływać w obu kierunkach, tunel zostanie natychmiast ponownie opublikowany.

Czy można użyć oprogramowania pełniącego rolę sieci VPN do nawiązania połączenia z usługą Azure?

Obsługujemy serwery routingu i dostępu zdalnego systemu Windows Server 2012 na potrzeby konfiguracji obejmującej wiele lokalizacji.

Inne rozwiązania sieci VPN oprogramowania powinny współpracować z bramą, o ile są one zgodne ze standardami branżowymi implementacji protokołu IPsec. Aby uzyskać instrukcje dotyczące konfiguracji i pomocy technicznej, skontaktuj się z dostawcą oprogramowania.

Czy mogę nawiązać połączenie z bramą sieci VPN za pośrednictwem połączenia typu punkt-lokacja, gdy znajduje się w lokacji z aktywnym połączeniem typu lokacja-lokacja?

Tak, ale publiczne adresy IP klienta typu punkt-lokacja muszą być inne niż publiczne adresy IP używane przez urządzenie sieci VPN typu lokacja-lokacja lub inne połączenia punkt-lokacja nie będą działać. Połączenia typu punkt-lokacja z protokołem IKEv2 nie mogą być inicjowane z tych samych publicznych adresów IP, w których połączenie sieci VPN typu lokacja-lokacja jest skonfigurowane w tej samej bramie sieci VPN.

Połączenia typu punkt-lokacja

Ile punktów końcowych klienta sieci VPN można mieć w konfiguracji punkt-lokacja?

To zależy od jednostki SKU bramy. Aby uzyskać więcej informacji na temat obsługiwanej liczby połączeń, zobacz Jednostki SKU bramy.

Jakich systemów operacyjnych klienta można używać z punkt-lokacja?

Obsługiwane są następujące systemy operacyjne klientów:

- Windows Server 2008 R2 (tylko 64-bitowy)

- Windows 8.1 (32-bitowy i 64-bitowy)

- Windows Server 2012 (tylko 64-bitowy)

- Windows Server 2012 R2 (tylko 64-bitowy)

- Windows Server 2016 (tylko 64-bitowy)

- Windows Server 2019 (tylko 64-bitowy)

- Windows Server 2022 (tylko 64-bitowy)

- Windows 10

- Windows 11

- macOS w wersji 10.11 lub nowszej

- Linux (strongSwan)

- iOS

Czy można przechodzić przez serwery proxy i zapory przy użyciu funkcji punkt-lokacja?

pomoc techniczna platformy Azure trzy typy opcji sieci VPN typu punkt-lokacja:

Protokół SSTP (Secure Socket Tunneling Protocol): zastrzeżone rozwiązanie oparte na protokole SSL firmy Microsoft, które może przeniknąć przez zapory, ponieważ większość zapór otwiera wychodzący port TCP używany przez protokół SSL 443.

OpenVPN: oparte na protokole SSL rozwiązanie, które może przeniknąć przez zapory, ponieważ większość zapór otwiera wychodzący port TCP używany przez protokół SSL 443.

IKEv2 VPN: oparte na standardach rozwiązanie sieci VPN IPsec, które używa wychodzących portów UDP 500 i 4500, wraz z numerem protokołu IP 50. Zapory nie zawsze otwierają te porty, więc istnieje możliwość, że sieć VPN IKEv2 nie może przejść przez serwery proxy i zapory.

Jeśli uruchomię ponownie komputer kliencki skonfigurowany dla połączenia punkt-lokacja, czy sieć VPN zostanie automatycznie ponownie nawiązana?

Automatyczne ponowne łączenie jest funkcją używanego klienta. System Windows obsługuje automatyczne ponowne nawiązywanie połączenia za pośrednictwem funkcji klienta zawsze włączonej sieci VPN .

Czy punkt-lokacja obsługuje sieci DDNS na klientach sieci VPN?

Dynamiczny system DNS (DDNS) nie jest obecnie obsługiwany w sieci VPN typu punkt-lokacja.

Czy konfiguracje lokacja-lokacja i punkt-lokacja mogą współistnieć dla tej samej sieci wirtualnej?

Tak. W przypadku modelu wdrażania usługi Resource Manager musisz mieć typ sieci VPN oparty na trasach dla bramy. W przypadku klasycznego modelu wdrażania należy użyć bramy dynamicznej. Nie obsługujemy punkt-lokacja dla bram sieci VPN routingu statycznego ani bram sieci VPN opartych na zasadach.

Czy można skonfigurować klienta typu punkt-lokacja w celu nawiązania połączenia z wieloma bramami sieci wirtualnej w tym samym czasie?

W zależności od używanego oprogramowania klienckiego sieci VPN może być możliwe nawiązanie połączenia z wieloma bramami sieci wirtualnej. Jednak tak jest tylko wtedy, gdy sieci wirtualne, z którymi nawiązujesz połączenie, nie mają konfliktowych przestrzeni adresowych między nimi lub z siecią, z której nawiązuje połączenie klient. Mimo że klient sieci VPN platformy Azure obsługuje wiele połączeń sieci VPN, w dowolnym momencie można mieć tylko jedno połączenie.

Czy można skonfigurować klienta typu punkt-lokacja w celu nawiązania połączenia z wieloma sieciami wirtualnymi w tym samym czasie?

Tak. Połączenia klienta typu punkt-lokacja z bramą sieci VPN wdrożone w sieci wirtualnej równorzędnej z innymi sieciami wirtualnymi mogą mieć dostęp do innych równorzędnych sieci wirtualnych, o ile spełniają określone kryteria konfiguracji. Aby klient typu punkt-lokacja miał dostęp do równorzędnej sieci wirtualnej, równorzędna sieć wirtualna (sieć wirtualna bez bramy) musi być skonfigurowana za pomocą atrybutu Użyj bram zdalnych . Sieć wirtualna z bramą sieci VPN musi być skonfigurowana z ustawieniem Zezwalaj na tranzyt bramy. Aby uzyskać więcej informacji, zobacz About point-to-site VPN routing (Informacje o routingu sieci VPN typu punkt-lokacja).

Ile przepływności można oczekiwać za pośrednictwem połączeń typu lokacja-lokacja lub połączenia typu punkt-lokacja?

Trudno jest utrzymać dokładną przepływność tuneli VPN. Protokoły IPsec i SSTP należą do niejawnie ciężkich protokołów sieci VPN. Opóźnienie i przepustowość między środowiskiem lokalnym a Internetem mogą również ograniczyć przepływność.

W przypadku bramy sieci VPN z tylko połączeniami sieci VPN typu punkt-lokacja IKEv2 całkowita przepływność, której można oczekiwać, zależy od jednostki SKU bramy. Aby uzyskać więcej informacji o przepływności, zobacz Gateway SKUs (Jednostki SKU bramy).

Czy mogę użyć dowolnego oprogramowania klienta sieci VPN dla połączenia typu punkt-lokacja, który obsługuje protokół SSTP lub IKEv2?

L.p. Można użyć tylko natywnego klienta sieci VPN w systemie Windows dla protokołu SSTP i natywnego klienta sieci VPN na komputerze Mac dla protokołu IKEv2. Można jednak użyć klienta OpenVPN na wszystkich platformach, aby nawiązać połączenie za pośrednictwem protokołu OpenVPN. Zapoznaj się z listą obsługiwanych systemów operacyjnych klienta.

Czy mogę zmienić typ uwierzytelniania połączenia typu punkt-lokacja?

Tak. W portalu przejdź do pozycji Konfiguracja punkt-lokacja bramy sieci>VPN. W polu Typ uwierzytelniania wybierz typ uwierzytelniania, którego chcesz użyć.

Po zmianie typu uwierzytelniania bieżący klienci mogą nie być w stanie nawiązać połączenia do momentu wygenerowania nowego profilu konfiguracji klienta sieci VPN, pobrania go i zastosowania do każdego klienta sieci VPN.

Kiedy muszę wygenerować nowy pakiet konfiguracji dla profilu klienta sieci VPN?

Po wprowadzeniu zmian w ustawieniach konfiguracji bramy sieci VPN typu punkt-lokacja, takich jak dodanie typu tunelu lub zmiana typu uwierzytelniania, należy wygenerować nowy pakiet konfiguracji dla profilu klienta sieci VPN. Nowy pakiet zawiera zaktualizowane ustawienia, których klienci sieci VPN potrzebują do nawiązania połączenia z bramą punkt-lokacja. Po wygenerowaniu pakietu użyj ustawień w plikach, aby zaktualizować klientów sieci VPN.

Czy platforma Azure obsługuje sieć VPN z protokołem IKEv2 w systemie Windows?

Protokół IKEv2 jest obsługiwany w systemach Windows 10 i Windows Server 2016. Aby jednak używać protokołu IKEv2 w niektórych wersjach systemu operacyjnego, należy zainstalować aktualizacje i ustawić lokalnie wartość klucza rejestru. Wersje systemu operacyjnego starsze niż Windows 10 nie są obsługiwane i mogą używać tylko protokołu SSTP lub OpenVPN.

Uwaga

System operacyjny Windows tworzy nowsze wersje niż Windows 10 w wersji 1709 i Windows Server 2016 w wersji 1607, nie wymagają tych kroków.

Aby przygotować system Windows 10 lub Windows Server 2016 dla protokołu IKEv2:

Zainstaluj aktualizację na podstawie wersji systemu operacyjnego:

Wersja systemu operacyjnego Data Numer/link Windows Server 2016

Windows 10 w wersji 160717 stycznia 2018 r. KB4057142 Windows 10 w wersji 1703 17 stycznia 2018 r. KB4057144 Windows 10 w wersji 1709 22 marca 2018 r. KB4089848 Ustaw wartość klucza rejestru. Utwórz lub ustaw

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\RasMan\ IKEv2\DisableCertReqPayloadREG_DWORDklucz w rejestrze na wartość1.

Jaki jest limit selektora ruchu IKEv2 dla połączeń punkt-lokacja?

System Windows 10 w wersji 2004 (wydany we wrześniu 2021 r.) zwiększył limit selektora ruchu do 255. Starsze wersje systemu Windows mają limit selektora ruchu 25.

Limit selektora ruchu w systemie Windows określa maksymalną liczbę przestrzeni adresowych w sieci wirtualnej oraz maksymalną sumę sieci lokalnych, połączeń między sieciami wirtualnymi i równorzędnymi sieciami wirtualnymi połączonymi z bramą. Klienci punkt-lokacja z systemem Windows nie mogą nawiązać połączenia za pośrednictwem protokołu IKEv2, jeśli przekroczą ten limit.

Jaki jest limit selektora ruchu openVPN dla połączeń punkt-lokacja?

Limit selektora ruchu dla protokołu OpenVPN to 1000 tras.

Co się stanie po jednoczesnym skonfigurowaniu protokołów SSTP i IKEv2 dla połączeń sieci VPN P2S?

Podczas konfigurowania protokołów SSTP i IKEv2 w środowisku mieszanym składającym się z urządzeń z systemem Windows i Mac klient sieci VPN systemu Windows zawsze próbuje najpierw wykonać tunel IKEv2. Klient wraca do protokołu SSTP, jeśli połączenie IKEv2 nie powiedzie się. System macOS łączy się tylko za pośrednictwem protokołu IKEv2.

W przypadku włączenia zarówno protokołu SSTP, jak i protokołu IKEv2 w bramie pula adresów punkt-lokacja jest statycznie podzielona między te dwa, więc klienci korzystający z różnych protokołów to adresy IP z obu podgrup. Maksymalna liczba klientów SSTP wynosi zawsze 128, nawet jeśli zakres adresów jest większy niż /24. Wynikiem jest większa liczba adresów dostępnych dla klientów IKEv2. W przypadku mniejszych zakresów pula jest równie o połowę zmniejszona. Selektory ruchu używane przez bramę mogą nie zawierać bloku Routing międzydomenowy bezklasowy (CIDR) dla zakresu adresów punkt-lokacja, ale obejmują blok CIDR dla dwóch podgrup.

Które platformy pomoc techniczna platformy Azure dla sieci VPN punkt-lokacja?

pomoc techniczna platformy Azure systemu Windows, Mac i Linux dla sieci VPN P2S.

Mam już wdrożona brama sieci VPN. Czy mogę włączyć sieć VPN RADIUS lub IKEv2?

Tak. Jeśli używana jednostka SKU bramy obsługuje protokół RADIUS lub IKEv2, możesz włączyć te funkcje w bramach, które zostały już wdrożone przy użyciu programu Azure PowerShell lub witryny Azure Portal. Podstawowa jednostka SKU nie obsługuje protokołu RADIUS ani IKEv2.

Dlaczego rozłączam się z klientem sieci VPN platformy Azure? Co mogę zrobić, aby zmniejszyć częstotliwość rozłączenia?

Może zostać wyświetlony jeden z następujących komunikatów:

- W kliencie sieci VPN platformy Azure dla systemu Windows w wersji 3.4.0.0: "Twoje uwierzytelnianie za pomocą usługi Microsoft Entra wygasło. Aby uzyskać nowy token, należy ponownie uwierzytelnić się w usłudze Entra. Limit czasu uwierzytelniania można dostosować przez administratora.

- W kliencie sieci VPN platformy Azure dla systemu macOS w wersji 2.7.101: "Twoje uwierzytelnianie w usłudze Microsoft Entra wygasło, więc musisz ponownie uwierzytelnić się, aby uzyskać nowy token. Spróbuj ponownie nawiązać połączenie. Zasady uwierzytelniania i limit czasu są konfigurowane przez administratora w dzierżawie Entra.

Połączenie typu punkt-lokacja rozłącza się, ponieważ bieżący token odświeżania w kliencie sieci VPN platformy Azure uzyskany z identyfikatora Entra wygasł lub stał się nieprawidłowy. Ten token jest odnawiany mniej więcej co godzinę. Administratorzy dzierżawy entra mogą rozszerzyć częstotliwość logowania, dodając zasady dostępu warunkowego. Skontaktuj się z administratorami dzierżawy entra, aby przedłużyć interwał wygaśnięcia tokenu odświeżania.

Aby uzyskać więcej informacji, zobacz: Błąd klienta sieci VPN: Uwierzytelnianie w usłudze Microsoft Entra wygasło.

Jak mogę usunąć konfigurację połączenia P2S?

Konfigurację typu punkt-lokacja można usunąć przy użyciu następujących poleceń programu Azure PowerShell lub interfejsu wiersza polecenia platformy Azure:

$gw=Get-AzVirtualNetworkGateway -name <gateway-name>`

$gw.VPNClientConfiguration = $null`

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $gw`

az network vnet-gateway update --name <gateway-name> --resource-group <resource-group name> --remove "vpnClientConfiguration"

Połączenia typu punkt-lokacja z uwierzytelnianiem certyfikatu

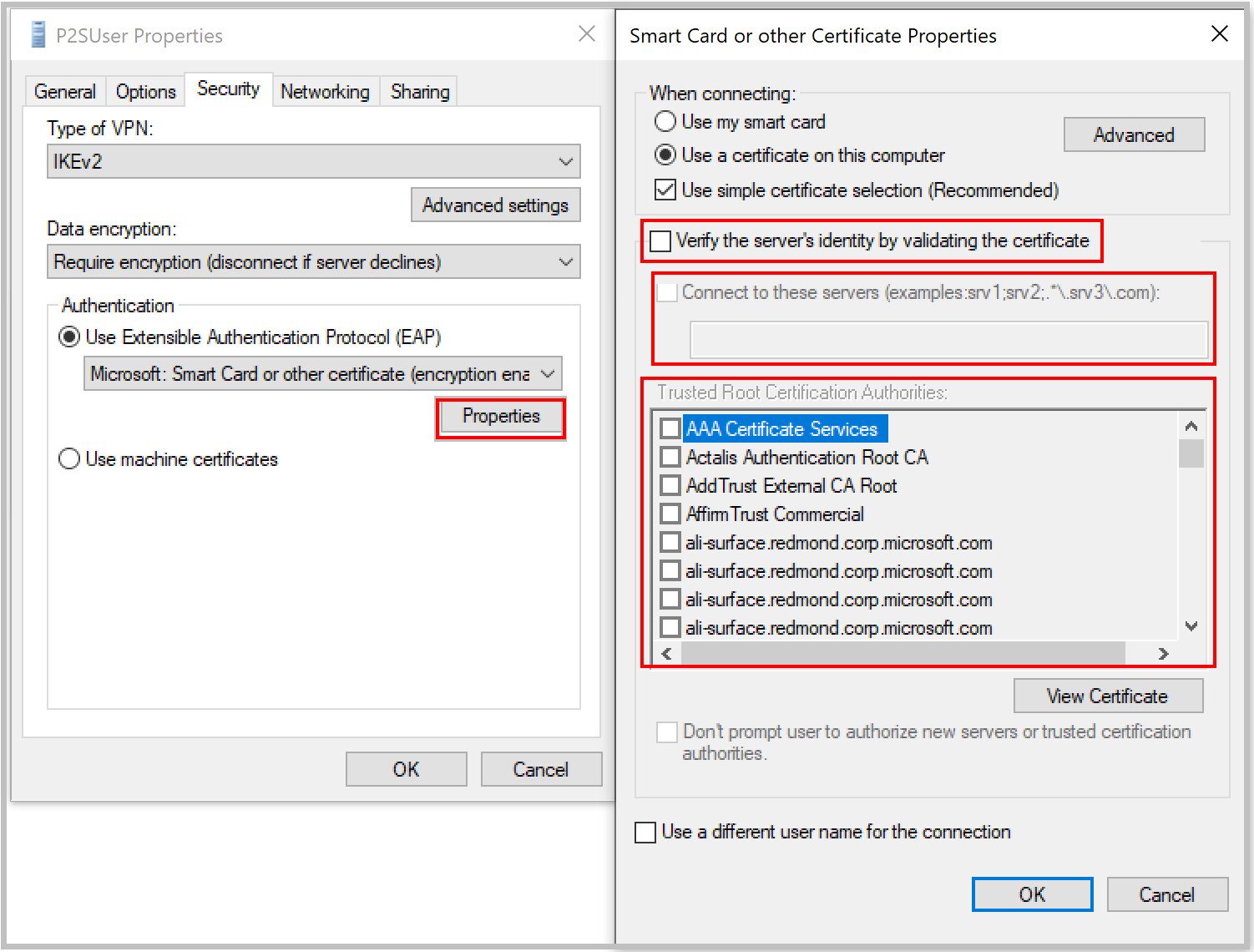

Co należy zrobić, jeśli otrzymuję niezgodność certyfikatu dla połączenia uwierzytelniania certyfikatu typu punkt-lokacja?

Wyczyść pole wyboru Sprawdź tożsamość serwera, sprawdzając poprawność certyfikatu. Możesz też dodać w pełni kwalifikowaną nazwę domeny (FQDN) serwera wraz z certyfikatem podczas ręcznego tworzenia profilu. Możesz to zrobić, uruchamiając polecenie rasphone w wierszu polecenia i wybierając profil z listy rozwijanej.

Nie zalecamy pomijania weryfikacji tożsamości serwera w ogóle. Jednak w przypadku uwierzytelniania certyfikatu platformy Azure ten sam certyfikat jest używany do weryfikacji serwera w protokole tunelowania sieci VPN (IKEv2 lub SSTP) i protokołu EAP (Extensible Authentication Protocol). Ponieważ protokół tunelowania sieci VPN już weryfikuje certyfikat serwera i nazwę FQDN, jest ono nadmiarowe w celu ponownego zweryfikowania ich w protokole EAP.

Czy mogę użyć własnego wewnętrznego głównego urzędu certyfikacji PKI do generowania certyfikatów dla łączności punkt-lokacja?

Tak. Wcześniej można było używać tylko certyfikatów głównych z podpisem własnym. Nadal można przesłać 20 certyfikatów głównych.

Czy mogę używać certyfikatów z usługi Azure Key Vault?

L.p.

Jakie narzędzia umożliwiają tworzenie certyfikatów?

Możesz użyć rozwiązania infrastruktury kluczy publicznych przedsiębiorstwa (PKI) (wewnętrznego infrastruktury kluczy publicznych), programu Azure PowerShell, programu MakeCert i biblioteki OpenSSL.

Czy są dostępne instrukcje dotyczące ustawień i parametrów certyfikatów?

Aby uzyskać .cer i formaty plików pfx, zobacz:

Aby uzyskać format pliku pem, zobacz:

Połączenia typu punkt-lokacja z uwierzytelnianiem usługi RADIUS

Czy uwierzytelnianie za pomocą protokołu RADIUS jest obsługiwane na wszystkich jednostkach SKU bramy Azure VPN Gateway?

Uwierzytelnianie usługi RADIUS jest obsługiwane dla wszystkich jednostek SKU z wyjątkiem jednostki SKU w warstwie Podstawowa.

W przypadku starszych jednostek SKU uwierzytelnianie usługi RADIUS jest obsługiwane w jednostkach SKU o standardowej i wysokiej wydajności.

Czy uwierzytelnianie za pomocą protokołu RADIUS jest obsługiwane dla klasycznego modelu wdrażania ?

L.p.

Jaki jest limit czasu dla żądań usługi RADIUS wysyłanych do serwera RADIUS?

Żądania usługi RADIUS są ustawiane na limit czasu po 30 sekundach. Wartości limitu czasu zdefiniowane przez użytkownika nie są obecnie obsługiwane.

Czy obsługiwane są serwery RADIUS innych firm?

Tak.

Jakie są wymagania dotyczące łączności, aby upewnić się, że brama platformy Azure może uzyskać dostęp do lokalnego serwera RADIUS?

Potrzebujesz połączenia sieci VPN typu lokacja-lokacja z lokacją lokalną z skonfigurowanymi odpowiednimi trasami.

Czy ruch do lokalnego serwera RADIUS (z bramy sieci VPN) może być kierowany za pośrednictwem połączenia usługi ExpressRoute?

L.p. Można ją kierować tylko za pośrednictwem połączenia lokacja-lokacja.

Czy istnieje zmiana liczby obsługiwanych połączeń SSTP z uwierzytelnianiem usługi RADIUS? Jaka jest maksymalna liczba obsługiwanych połączeń SSTP i IKEv2?

Nie ma żadnych zmian w maksymalnej liczbie obsługiwanych połączeń SSTP w bramie z uwierzytelnianiem usługi RADIUS. Pozostaje 128 dla protokołu SSTP, ale zależy od jednostki SKU bramy dla protokołu IKEv2. Aby uzyskać więcej informacji na temat liczby obsługiwanych połączeń, zobacz Informacje o jednostkach SKU bramy.

Jaka jest różnica między uwierzytelnianiem certyfikatu za pośrednictwem serwera RADIUS i uwierzytelniania certyfikatu natywnego platformy Azure za pośrednictwem przekazywania zaufanego certyfikatu?

W przypadku uwierzytelniania certyfikatu usługi RADIUS żądanie uwierzytelniania jest przekazywane do serwera RADIUS obsługującego weryfikację certyfikatu. Ta opcja jest przydatna, gdy chce się przeprowadzić integrację za pośrednictwem protokołu RADIUS z już posiadaną infrastrukturą uwierzytelniania certyfikatów.

W przypadku korzystania z platformy Azure do uwierzytelniania certyfikatów brama sieci VPN przeprowadza walidację certyfikatu. Swój klucz publiczny certyfikatu trzeba przekazać do bramy. Można również określić listę odwołanych certyfikatów, które nie powinny być dozwolone do nawiązania połączenia.

Czy uwierzytelnianie usługi RADIUS obsługuje integrację serwera zasad sieciowych na potrzeby uwierzytelniania wieloskładnikowego?

Jeśli uwierzytelnianie wieloskładnikowe jest oparte na tekście (na przykład sms lub kod weryfikacyjny aplikacji mobilnej) i wymaga od użytkownika wprowadzenia kodu lub tekstu w interfejsie użytkownika klienta sieci VPN, uwierzytelnianie nie powiedzie się i nie jest obsługiwanym scenariuszem. Zobacz Integrowanie uwierzytelniania usługi RADIUS bramy sieci VPN platformy Azure z serwerem NPS na potrzeby uwierzytelniania wieloskładnikowego.

Czy uwierzytelnianie usługi RADIUS działa zarówno z siecią VPN IKEv2, jak i SSTP?

Tak, uwierzytelnianie usługi RADIUS jest obsługiwane zarówno dla sieci VPN IKEv2, jak i SSTP.

Czy uwierzytelnianie usługi RADIUS działa z klientem OpenVPN?

Uwierzytelnianie usługi RADIUS jest obsługiwane w przypadku protokołu OpenVPN.

Połączenia między sieciami wirtualnymi i połączeniami obejmującymi wiele lokacji

Informacje o sieci wirtualnej w tej sekcji dotyczą połączeń bramy sieci VPN. Aby uzyskać informacje na temat komunikacji równorzędnej sieci wirtualnych, zobacz Komunikacja równorzędna sieci wirtualnych.

Czy w ramach platformy Azure są naliczane opłaty za ruch danych między sieciami wirtualnymi?

Ruch między sieciami wirtualnymi w tym samym regionie jest bezpłatny w obu kierunkach podczas korzystania z połączenia bramy sieci VPN. Opłaty za ruch wychodzący między sieciami wirtualnymi między regionami są naliczane opłaty za transfer danych wychodzących między sieciami wirtualnymi na podstawie regionów źródłowych. Aby uzyskać więcej informacji, zobacz Cennik usługi Azure VPN Gateway. Jeśli łączysz sieci wirtualne przy użyciu komunikacji równorzędnej sieci wirtualnych zamiast bramy sieci VPN, zobacz Cennik usługi Azure Virtual Network.

Czy ruch sieciowy między sieciami wirtualnymi jest przesyłany przez Internet?

L.p. Ruch między sieciami wirtualnymi jest przesyłany przez sieć szkieletową platformy Microsoft Azure, a nie przez Internet.

Czy mogę ustanowić połączenie między sieciami wirtualnymi w dzierżawach firmy Microsoft Entra?

Tak. Połączenia między sieciami wirtualnymi korzystające z bram sieci VPN działają w dzierżawach firmy Microsoft Entra.

Czy ruch sieciowy w ramach połączenia między sieciami wirtualnymi jest bezpieczny?

Szyfrowanie IPsec i IKE pomaga chronić ruch między sieciami wirtualnymi.

Czy do połączenia sieci wirtualnych jest potrzebne urządzenie sieci VPN?

L.p. Łączenie wielu sieci wirtualnych platformy Azure nie wymaga urządzenia sieci VPN, chyba że potrzebujesz łączności obejmującej wiele lokalizacji.

Czy sieci wirtualne muszą znajdować się w tym samym regionie?

L.p. Sieci wirtualne mogą znajdować się w tym samym regionie lub w różnych regionach (lokalizacjach) świadczenia usługi Azure.

Jeśli sieci wirtualne nie są w tej samej subskrypcji, czy subskrypcje muszą być skojarzone z tą samą dzierżawą firmy Microsoft Entra?

L.p.

Czy połączenia między sieciami wirtualnymi można używać do łączenia sieci wirtualnych między osobnymi wystąpieniami platformy Azure?

L.p. Połączenie między sieciami wirtualnymi obsługuje łączenie sieci wirtualnych w tym samym wystąpieniu platformy Azure. Na przykład nie można utworzyć połączenia między globalnymi wystąpieniami platformy Azure i chińskiej, niemieckiej lub amerykańskiej instytucji rządowych platformy Azure. W tych scenariuszach rozważ użycie połączenia sieci VPN typu lokacja-lokacja.

Czy połączenia między sieciami wirtualnymi można używać wraz z połączeniami obejmującymi wiele lokacji?

Tak. Możesz używać łączności sieci wirtualnej jednocześnie z sieciami VPN z wieloma lokacjami.

Z iloma lokacjami lokalnymi i sieciami wirtualnymi może połączyć się jedna sieć wirtualna?

Zobacz tabelę wymagań bramy.

Czy można używać sieci wirtualnej do łączenia maszyn wirtualnych lub usług w chmurze poza siecią wirtualną?

L.p. Połączenie między sieciami wirtualnymi obsługuje sieci wirtualne. Nie obsługuje ona łączenia maszyn wirtualnych ani usług w chmurze, które nie znajdują się w sieci wirtualnej.

Czy usługa w chmurze lub punkt końcowy równoważenia obciążenia może obejmować sieci wirtualne?

L.p. Usługa w chmurze lub punkt końcowy równoważenia obciążenia nie może obejmować sieci wirtualnych, nawet jeśli są połączone ze sobą.

Czy mogę użyć typu sieci VPN opartej na zasadach dla połączeń między sieciami wirtualnymi lub z wieloma lokacjami?

L.p. Połączenia między sieciami wirtualnymi i wieloma lokacjami wymagają bram sieci VPN z typami sieci VPN opartymi na trasach (wcześniej nazywanymi routingiem dynamicznym).

Czy mogę połączyć sieć wirtualną z typem sieci VPN opartej na trasach z inną siecią wirtualną z typem sieci VPN opartej na zasadach?

L.p. Obie sieci wirtualne muszą używać sieci VPN opartych na trasach (wcześniej nazywanych routingiem dynamicznym).

Czy tunele VPN współdzielą przepustowość?

Tak. Wszystkie tunele vpn sieci wirtualnej współdzielą dostępną przepustowość w bramie sieci VPN i tę samą umowę dotyczącą poziomu usług dla czasu działania bramy sieci VPN na platformie Azure.

Czy nadmiarowe tunele są obsługiwane?

Nadmiarowe tunele między dwiema sieciami wirtualnymi są obsługiwane, jeśli jedna brama sieci wirtualnej jest w konfiguracji aktywne-aktywne.

Czy w konfiguracjach połączeń między sieciami wirtualnymi mogą występować nakładające się przestrzenie adresowe?

L.p. Nakładające się przestrzenie adresowe nie są dopuszczalne.

Czy wśród połączonych sieci wirtualnych i lokacji lokalnych mogą występować nakładające się przestrzenie adresowe?

L.p. Nakładające się przestrzenie adresowe nie są dopuszczalne.

Jak mogę włączyć routing między połączeniem sieci VPN typu lokacja-lokacja i usługą ExpressRoute?

Jeśli chcesz włączyć routing między gałęzią połączoną z usługą ExpressRoute i gałęzią połączoną z siecią VPN typu lokacja-lokacja, musisz skonfigurować usługę Azure Route Server.

Czy mogę użyć bramy sieci VPN do przesyłania ruchu między lokacjami lokalnymi lub do innej sieci wirtualnej?

Model wdrażania usługi Resource Manager

Tak. Aby uzyskać więcej informacji, zobacz sekcję BGP i routingu .

Klasyczny model wdrażania

Przesyłanie ruchu za pośrednictwem bramy sieci VPN jest możliwe w przypadku korzystania z klasycznego modelu wdrażania, ale opiera się na statycznie zdefiniowanych przestrzeniach adresowych w pliku konfiguracji sieci. Protokół BGP (Border Gateway Protocol) nie jest obecnie obsługiwany w przypadku sieci wirtualnych platformy Azure i bram sieci VPN za pośrednictwem klasycznego modelu wdrażania. Bez protokołu BGP ręczne definiowanie przestrzeni adresowych tranzytowych jest podatne na błędy i nie jest zalecane.

Czy platforma Azure generuje ten sam klucz wstępny protokołu IPsec/IKE dla wszystkich połączeń sieci VPN dla tej samej sieci wirtualnej?

L.p. Domyślnie platforma Azure generuje różne klucze wstępnego udostępniania dla różnych połączeń sieci VPN. Można jednak użyć interfejsu API REST ustaw klucz bramy sieci VPN lub polecenia cmdlet programu PowerShell, aby ustawić preferowaną wartość klucza. Klucz musi zawierać tylko drukowalne znaki ASCII, z wyjątkiem spacji, łącznika (-) lub tyldy (~).

Czy mam większą przepustowość przy użyciu większej liczby sieci VPN typu lokacja-lokacja niż w przypadku pojedynczej sieci wirtualnej?

L.p. Wszystkie tunele sieci VPN, w tym sieci VPN typu punkt-lokacja, współdzielą tę samą bramę sieci VPN i dostępną przepustowość.

Czy można skonfigurować wiele tuneli między siecią wirtualną a witryną lokalną przy użyciu sieci VPN obejmującej wiele lokacji?

Tak, ale należy skonfigurować protokół BGP w obu tunelach do tej samej lokalizacji.

Czy usługa Azure VPN Gateway honoruje wstępną ścieżkę AS, aby mieć wpływ na decyzje dotyczące routingu między wieloma połączeniami z lokacjami lokalnymi?

Tak, usługa Azure VPN Gateway honoruje dołączanie ścieżek systemu autonomicznego (AS), aby ułatwić podejmowanie decyzji dotyczących routingu po włączeniu protokołu BGP. W przypadku zaznaczenia ścieżki BGP preferowana jest krótsza ścieżka AS.

Czy mogę użyć właściwości RoutingWeight podczas tworzenia nowego połączenia vpn VirtualNetworkGateway?

L.p. Takie ustawienie jest zarezerwowane dla połączeń bramy usługi ExpressRoute. Jeśli chcesz wpływać na decyzje dotyczące routingu między wieloma połączeniami, musisz użyć dołączania ścieżki AS.

Czy można używać sieci VPN typu punkt-lokacja z siecią wirtualną z wieloma tunelami sieci VPN?

Tak. Sieci VPN typu punkt-lokacja można używać z bramami sieci VPN łączącymi się z wieloma lokacjami lokalnymi i innymi sieciami wirtualnymi.

Czy można połączyć sieć wirtualną z sieciami VPN wykorzystującymi protokół IPsec z obwodem ExpressRoute?

Tak, takie rozwiązanie jest obsługiwane. Aby uzyskać więcej informacji, zobacz Konfigurowanie współistniejących połączeń usługi ExpressRoute i połączeń typu lokacja-lokacja.

Zasady protokołu IPsec/IKE

Czy niestandardowe zasady protokołu IPsec/IKE są obsługiwane we wszystkich jednostkach SKU usługi Azure VPN Gateway?

Niestandardowe zasady protokołu IPsec/IKE są obsługiwane we wszystkich jednostkach SKU usługi Azure VPN Gateway z wyjątkiem podstawowej jednostki SKU.

Ile zasad można określić dla połączenia?

Dla połączenia można określić tylko jedną kombinację zasad.

Czy mogę określić częściowe zasady połączenia (na przykład tylko algorytmy IKE, ale nie protokół IPsec)?

Nie, należy określić wszystkie algorytmy i parametry zarówno dla protokołu IKE (tryb główny), jak i protokołu IPsec (tryb szybki). Specyfikacja zasad częściowych nie jest dozwolona.

Jakie algorytmy i kluczowe mocne strony obsługują zasady niestandardowe?

W poniższej tabeli wymieniono obsługiwane algorytmy kryptograficzne i mocne strony klucza, które można skonfigurować. Należy wybrać jedną opcję dla każdego pola.

| IPsec/IKEv2 | Opcje |

|---|---|

| Szyfrowanie IKEv2 | GCMAES256, GCMAES128, AES256, AES192, AES128 |

| Integralność IKEv2 | SHA384, SHA256, SHA1, MD5 |

| Grupa DH | DHGroup24, ECP384, ECP256, DHGroup14, DHGroup2048, DHGroup2, DHGroup1, None |

| Szyfrowanie IPsec | GCMAES256, GCMAES192, GCMAES128, AES256, AES192, AES128, DES3, DES, Brak |

| Integralność protokołu IPsec | GCMAES256, GCMAES192, GCMAES128, SHA256, SHA1, MD5 |

| Grupa PFS | PFS24, ECP384, ECP256, PFS2048, PFS2, PFS1, Brak |

| Okres istnienia skojarzenia zabezpieczeń trybu szybkiego | (Opcjonalnie; wartości domyślne, jeśli nie zostaną określone) Sekundy (liczba całkowita; minimalna 300, domyślna 27 000) Kilobajty (liczba całkowita; minimalna 1024, domyślna 10 2400 000) |

| Selektor ruchu | UsePolicyBasedTrafficSelectors ($True lub $False, ale opcjonalnie; wartość domyślna $False , jeśli nie zostanie określona) |

| Limit czasu usługi DPD | Sekundy (liczba całkowita; minimalna 9, maksymalna 3600, domyślna 45) |

Konfiguracja lokalnego urządzenia sieci VPN musi być zgodna z następującymi algorytmami i parametrami określonymi w zasadach protokołu IPsec lub IKE platformy Azure:

- Algorytm szyfrowania IKE (tryb główny, faza 1)

- Algorytm integralności IKE (tryb główny, faza 1)

- Grupa DH (tryb główny, faza 1)

- Algorytm szyfrowania IPsec (tryb szybki, faza 2)

- Algorytm integralności IPsec (tryb szybki, faza 2)

- Grupa PFS (tryb szybki, faza 2)

- Selektor ruchu (jeśli używasz

UsePolicyBasedTrafficSelectors) - Okresy istnienia skojarzenia zabezpieczeń (specyfikacje lokalne, które nie muszą być zgodne)

Jeśli używasz GCMAES dla algorytmu szyfrowania IPsec, musisz wybrać ten sam algorytm GCMAES i długość klucza dla integralności IPsec. Na przykład użyj GCMAES128 dla obu.

W tabeli algorytmów i kluczy:

- IKE odpowiada trybowi głównemu lub fazie 1.

- Protokół IPsec odpowiada trybowi szybkiemu lub 2.

- Grupa DH określa grupę Diffie-Hellman używaną w trybie głównym lub 1.

- Grupa PFS określa grupę Diffie-Hellman używaną w trybie szybkim lub 2.

Okres istnienia skojarzenia zabezpieczeń trybu głównego IKE jest stały na poziomie 28 800 sekund w bramach sieci VPN platformy Azure.

UsePolicyBasedTrafficSelectorsjest opcjonalnym parametrem połączenia. Jeśli ustawionoUsePolicyBasedTrafficSelectors$Truewartość na połączenie, brama sieci VPN zostanie skonfigurowana tak, aby łączyła się z lokalną zaporą sieci VPN opartą na zasadach.Jeśli włączysz opcję

UsePolicyBasedTrafficSelectors, upewnij się, że urządzenie sieci VPN ma zgodne selektory ruchu zdefiniowane ze wszystkimi kombinacjami prefiksów sieci lokalnej (bramy sieci lokalnej) do lub z prefiksów sieci wirtualnej platformy Azure, a nie dowolnych. Brama sieci VPN akceptuje dowolny selektor ruchu proponowany przez zdalną bramę sieci VPN niezależnie od tego, co zostało skonfigurowane w bramie sieci VPN.Na przykład jeśli prefiksy sieci lokalnej to 10.1.0.0/16 i 10.2.0.0/16, a prefiksy sieci wirtualnej to 192.168.0.0/16 i 172.16.0.0/16, trzeba określić następujące selektory ruchu:

- 10.1.0.0/16 <=*> 192.168.0.0/16

- 10.1.0.0/16 <=*> 172.16.0.0/16

- 10.2.0.0/16 <=*> 192.168.0.0/16

- 10.2.0.0/16 <=*> 172.16.0.0/16

Aby uzyskać więcej informacji na temat selektorów ruchu opartych na zasadach, zobacz Łączenie bramy sieci VPN z wieloma lokalnymi urządzeniami sieci VPN opartymi na zasadach.

Ustawienie limitu czasu na krótsze okresy powoduje, że klucz IKE jest bardziej agresywny. Połączenie może być następnie rozłączone w niektórych przypadkach. Taka sytuacja może nie być pożądana, jeśli lokalizacje lokalne znajdują się dalej od regionu świadczenia usługi Azure, w którym znajduje się brama sieci VPN, lub jeśli warunek połączenia fizycznego może spowodować utratę pakietów. Zazwyczaj zaleca się ustawienie limitu czasu na wartość od 30 do 45 sekund.

Aby uzyskać więcej informacji, zobacz Łączenie bramy sieci VPN z wieloma lokalnymi urządzeniami sieci VPN opartymi na zasadach.

Które grupy Diffie-Hellman obsługują zasady niestandardowe?

W poniższej tabeli wymieniono odpowiednie grupy Diffie-Hellman obsługiwane przez zasady niestandardowe:

| Grupa Diffie-Hellman | DHGroup | PFSGroup | Długość klucza |

|---|---|---|---|

| 1 | DHGroup1 | PFS1 | MODP, 768-bitowy |

| 2 | DHGroup2 | PFS2 | MODP, 1024-bitowy |

| 14 | DHGroup14 DHGroup2048 |

PFS2048 | MODP, 2048-bitowy |

| 19 | ECP256 | ECP256 | ECP, 256-bitowy |

| 20 | ECP384 | ECP384 | ECP, 384-bitowy |

| 24 | DHGroup24 | PFS24 | MODP, 2048-bitowy |

Aby uzyskać więcej informacji, zobacz RFC3526 i RFC5114.

Czy zasady niestandardowe zastępują domyślne zestawy zasad protokołu IPsec/IKE dla bram sieci VPN?

Tak. Po określeniu zasad niestandardowych w połączeniu usługa Azure VPN Gateway używa tylko tych zasad w połączeniu, zarówno jako inicjatora IKE, jak i obiektu odpowiadającego za pomocą protokołu IKE.

Czy jeśli usunę niestandardowe zasady protokołu IPsec/IKE, połączenie stanie się niechronione?

Nie, protokół IPsec/IKE nadal pomaga chronić połączenie. Po usunięciu zasad niestandardowych z połączenia brama sieci VPN zostanie przywrócona do domyślnej listy propozycji protokołu IPsec/IKE i ponownie uruchomi uzgadnianie protokołu IKE za pomocą lokalnego urządzenia sieci VPN.

Czy dodanie lub aktualizacja zasad protokołu IPsec/IKE zakłóci moje połączenie sieci VPN?

Tak. Może to spowodować niewielkie zakłócenia (kilka sekund), ponieważ brama sieci VPN usuwa istniejące połączenie i ponownie uruchamia uzgadnianie protokołu IKE w celu ponownego opublikowania tunelu IPsec przy użyciu nowych algorytmów kryptograficznych i parametrów. Upewnij się, że lokalne urządzenie sieci VPN jest również skonfigurowane przy użyciu pasujących algorytmów i kluczowych mocnych stron w celu zminimalizowania zakłóceń.

Czy można użyć różnych zasad dla różnych połączeń?

Tak. Zasady niestandardowe są stosowane dla poszczególnych połączeń. Można utworzyć i zastosować różne zasady protokołu IPsec/IKE dla różnych połączeń.

Można również zastosować zasady niestandardowe dla podzestawu połączeń. Pozostałe połączenia korzystają z domyślnych zestawów zasad protokołu IPsec/IKE platformy Azure.

Czy mogę używać zasad niestandardowych w połączeniach między sieciami wirtualnymi?

Tak. Zasady niestandardowe można stosować zarówno w przypadku połączeń między sieciami lokalnymi IPsec, jak i połączeń między sieciami wirtualnymi.

Czy trzeba określić te same zasady dla obu zasobów połączenia między sieciami wirtualnymi?

Tak. Tunel połączenia między sieciami wirtualnymi zawiera dwa zasoby połączenia na platformie Azure, po jednym dla każdego kierunku. Upewnij się, że oba zasoby połączenia mają te same zasady. W przeciwnym razie połączenie między sieciami wirtualnymi nie zostanie nawiązane.

Jaka jest domyślna wartość limitu czasu usługi DPD? Czy mogę określić inny limit czasu usługi DPD?

Domyślny limit czasu usługi DPD wynosi 45 sekund w bramach sieci VPN. Dla każdego połączenia IPsec lub VNet-to-VNet można określić inną wartość limitu czasu dpD z zakresu od 9 sekund do 3600 sekund.

Uwaga

Ustawienie limitu czasu na krótsze okresy powoduje, że klucz IKE jest bardziej agresywny. Połączenie może być następnie rozłączone w niektórych przypadkach. Taka sytuacja może nie być pożądana, jeśli lokalizacje lokalne znajdują się dalej od regionu świadczenia usługi Azure, w którym znajduje się brama sieci VPN, lub jeśli warunek połączenia fizycznego może spowodować utratę pakietów. Zazwyczaj zaleca się ustawienie limitu czasu na wartość od 30 do 45 sekund.

Czy niestandardowe zasady protokołu IPsec/IKE działają na połączeniach usługi ExpressRoute?

L.p. Zasady protokołu IPsec/IKE działają tylko w przypadku połączeń S2S VPN i VNet-to-VNet za pośrednictwem bram sieci VPN.

Jak mogę utworzyć połączenia z typem protokołu IKEv1 lub IKEv2?

Można utworzyć połączenia IKEv1 na wszystkich jednostkach SKU typu sieci VPN opartych na trasach, z wyjątkiem jednostek SKU w warstwie Podstawowa, Jednostka SKU w warstwie Standardowa i innych starszych jednostek SKU.

Podczas tworzenia połączeń można określić typ protokołu połączenia IKEv1 lub IKEv2. Jeśli nie określisz typu protokołu połączenia, protokół IKEv2 jest używany jako opcja domyślna, jeśli ma to zastosowanie. Aby uzyskać więcej informacji, zobacz dokumentację poleceń cmdlet programu Azure PowerShell.

Aby uzyskać informacje o typach jednostek SKU i obsłudze protokołów IKEv1 i IKEv2, zobacz Łączenie bramy sieci VPN z wieloma lokalnymi urządzeniami sieci VPN opartymi na zasadach.

Czy tranzyt między połączeniami IKEv1 i IKEv2 jest dozwolony?

Tak.

Czy mogę mieć połączenia IKEv1 typu lokacja-lokacja w jednostce SKU w warstwie Podstawowa dla typu sieci VPN opartej na trasach?

L.p. Podstawowa jednostka SKU nie obsługuje tej konfiguracji.

Czy mogę zmienić typ protokołu połączenia po utworzeniu połączenia (IKEv1 na IKEv2 i odwrotnie)?

L.p. Po utworzeniu połączenia nie można zmienić protokołów IKEv1 i IKEv2. Musisz usunąć i ponownie utworzyć nowe połączenie z żądanym typem protokołu.

Dlaczego moje połączenie IKEv1 jest często ponownie połączone?

Jeśli połączenie IKEv1 oparte na routingu statycznym lub opartym na trasach rozłącza się w rutynowych odstępach czasu, prawdopodobnie bramy sieci VPN nie obsługują kluczy w miejscu. Gdy tryb główny jest zmieniany, tunele IKEv1 rozłączyć się i ponownie nawiązać połączenie do 5 sekund. Wartość limitu czasu negocjacji trybu głównego określa częstotliwość ponownego tworzenia kluczy. Aby zapobiec ponownym połączeniom, możesz przełączyć się na użycie protokołu IKEv2, który obsługuje w miejscu ponowne klucza.

Jeśli połączenie jest ponownie połączone w losowych godzinach, postępuj zgodnie z przewodnikiem rozwiązywania problemów.

Gdzie można znaleźć więcej informacji i kroków dotyczących konfiguracji?

Odwiedź następujące artykuły:

- Konfigurowanie niestandardowych zasad połączeń protokołu IPsec/IKE dla sieci VPN S2S i sieci wirtualnej między sieciami wirtualnymi: Azure Portal

- Konfigurowanie niestandardowych zasad protokołu IPsec/IKE dla połączeń międzylokacyjnej sieci VPN lub połączeń typu sieć wirtualna-sieć wirtualna: PowerShell

Protokół BGP i routing

Czy protokół BGP jest obsługiwany na wszystkich jednostkach SKU bramy sieci VPN platformy Azure?

Protokół BGP jest obsługiwany we wszystkich jednostkach SKU usługi Azure VPN Gateway z wyjątkiem podstawowej jednostki SKU.

Czy mogę używać protokołu BGP z bramami sieci VPN usługi Azure Policy?

Nie, protokół BGP jest obsługiwany tylko w bramach sieci VPN opartych na trasach.

Jakich numerów ASN mogę używać?

Możesz użyć własnych publicznych numerów systemu autonomicznego (ASN) lub prywatnych numerów ASN zarówno dla sieci lokalnych, jak i sieci wirtualnych platformy Azure.

Nie można używać następujących zarezerwowanych numerów ASN:

Zarezerwowane przez platformę Azure:

- Publiczne numery ASN: 8074, 8075, 12076

- Prywatne numery ASN: 65515, 65517, 65518, 65519, 65520

-

- 23456, 64496-64511, 65535-65551, 429496729

Nie można określić tych numerów ASN dla lokalnych urządzeń sieci VPN podczas nawiązywania połączenia z bramami sieci VPN.

Czy mogę używać 32-bitowych (4-bajtowych) nazw ASN?

Tak, usługa Azure VPN Gateway obsługuje teraz 32-bitowe (4-bajtowe) sieci ASN. Aby skonfigurować przy użyciu usługi ASN w formacie dziesiętny, użyj programu Azure PowerShell, interfejsu wiersza polecenia platformy Azure lub zestawu Azure SDK.

Jakich prywatnych numerów ASN mogę używać?

Zakresy możliwych do użycia prywatnych numerów ASN to:

- 64512-65514 i 65521-65534

Ani usługa IANA, ani platforma Azure nie rezerwuje tych numerów ASN, aby można je było przypisać do bramy sieci VPN.

Jakiego adresu używa usługa Azure VPN Gateway dla adresu IP elementu równorzędnego BGP?

Domyślnie usługa Azure VPN Gateway przydziela pojedynczy adres IP z GatewaySubnet zakresu bram sieci VPN typu aktywne-rezerwowe lub dwa adresy IP dla bram sieci VPN aktywne-aktywne. Te adresy są przydzielane automatycznie podczas tworzenia bramy sieci VPN.

Przydzielony adres IP protokołu BGP można znaleźć przy użyciu programu Azure PowerShell lub witryny Azure Portal. W programie PowerShell użyj polecenia Get-AzVirtualNetworkGatewayi wyszukaj bgpPeeringAddress właściwość . W witrynie Azure Portal na stronie Konfiguracja bramy sprawdź właściwość Configure BGP ASN (Konfigurowanie nazwy ASN protokołu BGP).

Jeśli lokalne routery sieci VPN używają adresów IP automatycznego prywatnego adresowania IP (APIPA) (169.254.x.x) jako adresów IP protokołu BGP protokołu BGP, należy określić co najmniej jeden adres IP protokołu BGP usługi Azure APIPA w bramie sieci VPN. Usługa Azure VPN Gateway wybiera adresy APIPA do użycia z lokalnym elementem równorzędnym BGP apiPA określonym w bramie sieci lokalnej lub prywatnym adresem IP dla elementu równorzędnego BGP innego niż APIPA, lokalnego elementu równorzędnego protokołu BGP. Aby uzyskać więcej informacji, zobacz Konfigurowanie protokołu BGP dla usługi Azure VPN Gateway.

Jakie są wymagania dotyczące adresów IP równorzędnych protokołu BGP na urządzeniu sieci VPN?

Lokalny adres równorzędny protokołu BGP nie może być taki sam jak publiczny adres IP urządzenia sieci VPN lub przestrzeń adresowa sieci wirtualnej bramy sieci VPN. Na urządzeniu sieci VPN należy użyć innego adresu IP dla adresu IP elementu równorzędnego protokołu BGP. Może to być adres przypisany do interfejsu sprzężenia zwrotnego na urządzeniu (zwykły adres IP lub adres APIPA).

Jeśli urządzenie używa adresu APIPA dla protokołu BGP, należy określić co najmniej jeden adres IP protokołu BGP protokołu APIPA w bramie sieci VPN zgodnie z opisem w temacie Konfigurowanie protokołu BGP dla usługi Azure VPN Gateway. Określ te adresy w odpowiedniej bramie sieci lokalnej, która reprezentuje lokalizację.

Co należy określić jako prefiksy adresów dla bramy sieci lokalnej, gdy używam protokołu BGP?

Ważne

Jest to zmiana z wcześniej udokumentowanego wymagania.

Usługa Azure VPN Gateway dodaje trasę hosta wewnętrznie do lokalnego adresu IP elementu równorzędnego protokołu BGP za pośrednictwem tunelu IPsec. Nie dodawaj trasy /32 w polu Przestrzeń adresowa, ponieważ jest ona nadmiarowa. Jeśli używasz adresu APIPA jako lokalnego adresu IP protokołu BGP urządzenia sieci VPN, nie możesz dodać go do tego pola.

Jeśli dodasz inne prefiksy w polu Przestrzeń adresowa, zostaną one dodane jako trasy statyczne w bramie sieci VPN platformy Azure, oprócz tras poznanych za pośrednictwem protokołu BGP.

Czy mogę użyć tej samej nazwy ASN zarówno dla lokalnych sieci VPN, jak i sieci wirtualnych platformy Azure?

L.p. Jeśli łączysz je razem z BGP, musisz przypisać różne sieci ASN między sieciami lokalnymi i sieciami wirtualnymi platformy Azure.

Bramy sieci VPN platformy Azure mają przypisaną domyślną nazwę ASN 65515, niezależnie od tego, czy protokół BGP jest włączony, czy nie dla łączności między lokalizacjami. Tę wartość domyślną można zastąpić, przypisując inną nazwę ASN podczas tworzenia bramy sieci VPN lub możesz zmienić numer ASN po utworzeniu bramy. Musisz przypisać lokalne sieci ASN do odpowiednich bram sieci lokalnej platformy Azure.

Jakie prefiksy adresów są anonsowane dla bram sieci VPN platformy Azure?

Bramy anonsują następujące trasy do lokalnych urządzeń BGP:

- Prefiksy adresów sieci wirtualnej użytkownika

- Prefiksy adresów dla każdej bramy sieci lokalnej połączonej z bramą sieci VPN

- Trasy poznane na podstawie innych sesji komunikacji równorzędnej BGP połączonych z bramą sieci VPN, z wyjątkiem trasy domyślnej lub tras nakładających się na dowolny prefiks sieci wirtualnej

Ile prefiksów można anonsować do usługi Azure VPN Gateway?

Usługa Azure VPN Gateway obsługuje maksymalnie 4000 prefiksów. Sesja protokołu BGP zostanie przerwana, jeśli liczba prefiksów przekroczy limit.

Czy mogę anonsować trasę domyślną (0.0.0.0/0) do bram sieci VPN?

Tak. Pamiętaj, że reklama trasy domyślnej wymusza cały ruch wychodzący sieci wirtualnej do lokacji lokalnej. Uniemożliwia to również maszynom wirtualnym sieci wirtualnej akceptowanie publicznej komunikacji z Internetu bezpośrednio, takich jak Protokół RDP (Remote Desktop Protocol) lub Secure Shell (SSH) z Internetu do maszyn wirtualnych.

Czy w konfiguracjach tunelu typu lokacja-lokacja można anonsować dokładne prefiksy jako prefiksy sieci wirtualnej?

Możliwość anonsowania dokładnych prefiksów zależy od tego, czy tranzyt bramy jest włączony, czy nie jest włączony.

- Po włączeniu przesyłania bramy: nie można anonsować dokładnych prefiksów jako prefiksów sieci wirtualnej (w tym równorzędnych sieci wirtualnych). Platforma Azure blokuje lub filtruje anons wszystkich prefiksów pasujących do prefiksów adresów sieci wirtualnej. Można jednak anonsować prefiks, który jest nadzbiorem przestrzeni adresowej sieci wirtualnej. Jeśli na przykład sieć wirtualna używa przestrzeni adresowej 10.0.0.0/16, możesz anonsować 10.0.0.0/8, ale nie 10.0.0.0/16 lub 10.0.0.0/24.

- Gdy tranzyt bramy nie jest włączony: brama nie uczy się prefiksów równorzędnej sieci wirtualnej, co umożliwia anonsowanie dokładnych prefiksów jako równorzędnej sieci wirtualnej.

Czy mogę używać protokołu BGP z połączeniami między sieciami wirtualnymi?

Tak. Protokół BGP można używać zarówno dla połączeń obejmujących wiele lokalizacji, jak i połączeń między sieciami wirtualnymi.

Czy można mieszać połączenia BGP z połączeniami protokołów innych niż BGP dla bram sieci VPN użytkownika platformy Azure?

Tak, dla tej samej bramy sieci VPN platformy Azure można łączyć zarówno połączenia protokołu BGP, jak i połączenia innych protokołów.

Czy usługa Azure VPN Gateway obsługuje routing tranzytowy protokołu BGP?

Tak. Routing tranzytowy protokołu BGP jest obsługiwany, z wyjątkiem, że bramy sieci VPN nie anonsują domyślnych tras do innych elementów równorzędnych protokołu BGP. Aby włączyć routing tranzytowy w wielu bramach sieci VPN, należy włączyć protokół BGP na wszystkich połączeniach pośrednich między sieciami wirtualnymi. Aby uzyskać więcej informacji, zobacz About BGP and VPN Gateway (Informacje o protokole BGP i bramie sieci VPN).

Czy mogę mieć więcej niż jeden tunel między bramą sieci VPN i siecią lokalną?

Tak, można ustanowić więcej niż jeden tunel vpn typu lokacja-lokacja między bramą sieci VPN i siecią lokalną. Wszystkie te tunele są liczone względem łącznej liczby tuneli dla bram sieci VPN platformy Azure i należy włączyć protokół BGP w obu tunelach.

Jeśli na przykład masz dwa nadmiarowe tunele między bramą sieci VPN i jedną z sieci lokalnych, zużywają dwa tunele z całkowitego limitu przydziału dla bramy sieci VPN.

Czy mogę mieć wiele tuneli między dwiema sieciami wirtualnymi platformy Azure z protokołem BGP?

Tak, ale co najmniej jedna z bram sieci wirtualnej musi być w konfiguracji aktywne-aktywne.

Czy mogę używać protokołu BGP dla sieci VPN S2S w konfiguracji współistnienia usług Azure ExpressRoute i S2S sieci VPN?

Tak.

Co należy dodać do lokalnego urządzenia sieci VPN dla sesji połączenia równorzędnego protokołu BGP?

Dodaj trasę hosta adresu IP elementu równorzędnego BGP platformy Azure na urządzeniu sieci VPN. Ta trasa wskazuje tunel sieci VPN protokołu IPsec S2S.

Jeśli na przykład adres IP elementu równorzędnego sieci VPN platformy Azure to 10.12.255.30, należy dodać trasę hosta dla adresu 10.12.255.30 z interfejsem następnego przeskoku pasującego interfejsu tunelu IPsec na urządzeniu sieci VPN.

Czy brama sieci wirtualnej obsługuje protokół BFD dla połączeń S2S z protokołem BGP?

L.p. Dwukierunkowe wykrywanie przekazywania (BFD) to protokół, którego można używać z protokołem BGP do wykrywania przestojów sąsiadów szybciej niż w przypadku standardowych interwałów utrzymania aktywności protokołu BGP. BFD używa podsekundowych czasomierzy przeznaczonych do pracy w środowiskach SIECI LAN, ale nie przez publiczny Internet lub połączenia WAN.

W przypadku połączeń przez publiczny Internet niektóre pakiety opóźnione lub nawet porzucone nie są niezwykłe, więc wprowadzenie tych agresywnych czasomierzy może zwiększyć niestabilność. Ta niestabilność może spowodować tłumienie tras protokołu BGP.

Alternatywnie możesz skonfigurować urządzenie lokalne przy użyciu czasomierzy niższych niż domyślny 60-sekundowy interwał utrzymania aktywności lub krótszy niż czasomierz blokady 180 sekund. Ta konfiguracja zapewnia szybszy czas zbieżności. Jednak czasomierze poniżej domyślnego 60-sekundowego interwału utrzymania aktywności lub poniżej domyślnego 180-sekundowego czasomierza wstrzymania nie są niezawodne. Zalecamy przechowywanie czasomierzy z wartościami domyślnymi lub wyższymi.

Czy bramy sieci VPN inicjują sesje lub połączenia komunikacji równorzędnej BGP?

Bramy sieci VPN inicjują sesje komunikacji równorzędnej BGP z lokalnymi adresami IP równorzędnych protokołu BGP określonymi w zasobach bramy sieci lokalnej przy użyciu prywatnych adresów IP w bramach sieci VPN. Ten proces jest niezależnie od tego, czy lokalne adresy IP protokołu BGP znajdują się w zakresie APIPA, czy są zwykłymi prywatnymi adresami IP. Jeśli lokalne urządzenia sieci VPN używają adresów APIPA jako adresu IP protokołu BGP, należy skonfigurować głośnik BGP w celu zainicjowania połączeń.

Czy mogę skonfigurować wymuszone tunelowanie?

Tak. Zobacz artykuł Configure forced tunneling (Konfiguracja wymuszonego tunelowania).

NAT

Czy translator adresów sieciowych jest obsługiwany we wszystkich jednostkach SKU usługi Azure VPN Gateway?

Translator adresów sieciowych jest obsługiwany w sieci VpnGw2 do sieci VpnGw25 i w sieci VpnGw2AZ do sieci VpnGw5AZ.

Czy można używać translatora adresów sieciowych w połączeniach typu sieć wirtualna-sieć wirtualna lub połączenia typu punkt-lokacja?

L.p.

Ile reguł translatora adresów sieciowych można używać w bramie sieci VPN?

W bramie sieci VPN można utworzyć maksymalnie 100 reguł NAT (reguły ruchu przychodzącego i ruchu wychodzącego).

Czy mogę użyć ukośnika (/) w nazwie reguły translatora adresów sieciowych?

L.p. Zostanie wyświetlony błąd.

Czy translator adresów sieciowych jest stosowany do wszystkich połączeń w bramie sieci VPN?

Translator adresów sieciowych jest stosowany do połączeń z regułami NAT. Jeśli połączenie nie ma reguły translatora adresów sieciowych, translator adresów sieciowych nie będzie mieć wpływu na to połączenie. W tej samej bramie sieci VPN można mieć pewne połączenia z translatorem adresów sieciowych i innymi połączeniami bez współpracy translatora adresów sieciowych.

Jakie typy translatora adresów sieciOWYCH obsługują bramy sieci VPN?

Bramy sieci VPN obsługują tylko statyczny translator adresów sieciowych 1:1 i dynamiczny translator adresów sieciowych. Nie obsługują translatora adresów sieciowych NAT64.

Czy translator adresów sieciowych działa na bramach sieci VPN aktywne-aktywne?

Tak. Translator adresów sieciowych działa zarówno na bramach sieci VPN active-active-active-standby. Każda reguła translatora adresów sieciowych jest stosowana do pojedynczego wystąpienia bramy sieci VPN. W bramach aktywnych-aktywnych utwórz oddzielną regułę translatora adresów sieciowych dla każdego wystąpienia bramy za pomocą pola Identyfikator konfiguracji adresu IP.

Czy translator adresów sieciowych działa z połączeniami BGP?

Tak, możesz użyć protokołu BGP z translatorem adresów sieciowych. Oto kilka ważnych zagadnień:

Aby upewnić się, że poznane trasy i anonsowane trasy są tłumaczone na prefiksy adresów post-NAT (mapowania zewnętrzne) na podstawie reguł NAT skojarzonych z połączeniami, wybierz pozycję Włącz tłumaczenie tras BGP na stronie konfiguracji reguł NAT. Lokalne routery protokołu BGP muszą anonsować dokładne prefiksy zgodnie z definicją w regułach IngressSNAT .

Jeśli lokalny router sieci VPN używa zwykłego, innego niż APIPA adresu i koliduje z przestrzenią adresową sieci wirtualnej lub innymi lokalnymi przestrzeniami sieciowymi, upewnij się, że reguła IngressSNAT przetłumaczy adres IP elementu równorzędnego BGP na unikatowy, nienakładujący się adres. Umieść adres post-NAT w polu adres IP równorzędnego adresu IP protokołu BGP bramy sieci lokalnej.

Translator adresów sieciowych nie jest obsługiwany w przypadku adresów APIPA protokołu BGP.

Czy muszę utworzyć pasujące reguły DNAT dla reguły SNAT?

L.p. Jedna reguła translacji adresów sieciowych (SNAT) definiuje tłumaczenie dla obu kierunków określonej sieci:

Reguła IngressSNAT definiuje tłumaczenie źródłowych adresów IP przychodzących do bramy sieci VPN z sieci lokalnej. Obsługuje również tłumaczenie docelowych adresów IP wychodzących z sieci wirtualnej do tej samej sieci lokalnej.

Reguła EgressSNAT definiuje tłumaczenie źródłowych adresów IP sieci wirtualnej, pozostawiając bramę sieci VPN do sieci lokalnych. Obsługuje również tłumaczenie docelowych adresów IP dla pakietów przychodzących do sieci wirtualnej za pośrednictwem połączeń mających regułę EgressSNAT .