Konfigurowanie klienta OpenVPN na potrzeby połączeń uwierzytelniania certyfikatów typu punkt-lokacja — Linux

Ten artykuł ułatwia nawiązywanie połączenia z siecią wirtualną platformy Azure przy użyciu połączenia punkt-lokacja (P2S) i uwierzytelniania certyfikatów z systemu Linux przy użyciu klienta openVPN.

Zanim rozpoczniesz

Sprawdź, czy jesteś w prawidłowym artykule. W poniższej tabeli przedstawiono artykuły konfiguracji dostępne dla klientów sieci VPN P2S usługi Azure VPN Gateway. Kroki różnią się w zależności od typu uwierzytelniania, typu tunelu i systemu operacyjnego klienta.

| Metoda uwierzytelniania | Typ tunelu | System operacyjny klienta | Klient sieci VPN |

|---|---|---|---|

| Certyfikat | |||

| IKEv2, SSTP | Windows | Natywny klient sieci VPN | |

| IKEv2 | macOS | Natywny klient sieci VPN | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows | Klient sieci VPN platformy Azure Klient OpenVPN w wersji 2.x Klient OpenVPN w wersji 3.x |

|

| OpenVPN | macOS | Klient OpenVPN | |

| OpenVPN | iOS | Klient OpenVPN | |

| OpenVPN | Linux | Azure VPN Client Klient OpenVPN |

|

| Microsoft Entra ID | |||

| OpenVPN | Windows | Klient sieci VPN platformy Azure | |

| OpenVPN | macOS | Azure VPN Client | |

| OpenVPN | Linux | Azure VPN Client |

Wymagania wstępne

W tym artykule założono, że zostały już spełnione następujące wymagania wstępne:

- Utworzono i skonfigurowano bramę sieci VPN na potrzeby uwierzytelniania certyfikatu typu punkt-lokacja oraz typu tunelu OpenVPN. Aby uzyskać instrukcje, zobacz Konfigurowanie ustawień serwera dla połączeń bramy sieci VPN typu punkt-lokacja — uwierzytelnianie certyfikatu.

- Wygenerowano i pobrano pliki konfiguracji klienta sieci VPN. Aby uzyskać instrukcje, zobacz Generowanie plików konfiguracji profilu klienta sieci VPN.

- Możesz wygenerować certyfikaty klienta lub uzyskać odpowiednie certyfikaty klienta niezbędne do uwierzytelniania.

Wymagania dotyczące połączenia

Aby nawiązać połączenie z platformą Azure przy użyciu klienta OpenVPN przy użyciu uwierzytelniania certyfikatu, każdy klient łączący wymaga następujących elementów:

- Oprogramowanie open VPN Client musi być zainstalowane i skonfigurowane na każdym kliencie.

- Klient musi mieć zainstalowane lokalnie poprawne certyfikaty.

Przepływ pracy

Przepływ pracy dla tego artykułu to:

- Zainstaluj klienta OpenVPN.

- Wyświetl pliki konfiguracji profilu klienta sieci VPN zawarte w wygenerowanych pakietach konfiguracji profilu klienta sieci VPN.

- Skonfiguruj klienta OpenVPN.

- Nawiązywanie połączenia z platformą Azure.

Informacje o certyfikatach

W przypadku uwierzytelniania certyfikatu należy zainstalować certyfikat klienta na każdym komputerze klienckim. Certyfikat klienta, którego chcesz użyć, musi zostać wyeksportowany z kluczem prywatnym i musi zawierać wszystkie certyfikaty w ścieżce certyfikacji. Ponadto w przypadku niektórych konfiguracji należy również zainstalować informacje o certyfikacie głównym.

Klient OpenVPN w tym artykule używa certyfikatów wyeksportowanych z formatem pfx . Certyfikat klienta można łatwo wyeksportować do tego formatu, korzystając z instrukcji systemu Windows. Zobacz Eksportowanie certyfikatu klienta — pfx. Jeśli nie masz komputera z systemem Windows, jako obejście tego problemu możesz użyć małej maszyny wirtualnej z systemem Windows do wyeksportowania certyfikatów do wymaganego formatu pfx . W tej chwili instrukcje dla systemu Linux openSSL udostępniamy tylko w formacie pem .

Kroki w konfiguracji

Ta sekcja ułatwia skonfigurowanie klientów systemu Linux na potrzeby uwierzytelniania certyfikatu korzystającego z typu tunelu OpenVPN. Aby nawiązać połączenie z platformą Azure, pobierz klienta openVPN i skonfiguruj profil połączenia.

Uwaga

Klient OpenVPN w wersji 2.6 nie jest jeszcze obsługiwany.

Otwórz nową sesję terminalu. Możesz otworzyć nową sesję, naciskając jednocześnie "Ctrl + Alt + t".

Wprowadź następujące polecenie, aby zainstalować potrzebne składniki:

sudo apt-get install openvpn sudo apt-get -y install network-manager-openvpn sudo service network-manager restartNastępnie przejdź do folderu profilu klienta sieci VPN i rozpakuj, aby wyświetlić pliki.

Wyeksportuj utworzony i przekazany certyfikat klienta P2S do konfiguracji P2S w bramie. Aby uzyskać instrukcje, zobacz punkt-lokacja bramy sieci VPN.

Wyodrębnij klucz prywatny i odcisk palca base64 z pliku PFX. Istnieje wiele sposobów, aby to zrobić. Korzystanie z biblioteki OpenSSL na komputerze jest jednym ze sposobów.

openssl pkcs12 -in "filename.pfx" -nodes -out "profileinfo.txt"Plik profileinfo.txt zawiera klucz prywatny i odcisk palca urzędu certyfikacji oraz certyfikat klienta. Pamiętaj, aby użyć odcisku palca certyfikatu klienta.

Otwórz profileinfo.txt w edytorze tekstów. Aby uzyskać odcisk palca certyfikatu klienta (podrzędnego), wybierz tekst zawierający tekst zawierający tekst "-----BEGIN CERTIFICATE-----" i "-----END CERTIFICATE-----" dla certyfikatu podrzędnego i skopiuj go. Certyfikat podrzędny można zidentyfikować, przeglądając wiersz tematu=/.

Otwórz plik vpnconfig.ovpn i znajdź sekcję w poniższym przykładzie. Zastąp wszystko między elementami "cert" i "/cert".

# P2S client certificate # please fill this field with a PEM formatted cert <cert> $CLIENTCERTIFICATE </cert>Otwórz profileinfo.txt w edytorze tekstów. Aby uzyskać klucz prywatny, zaznacz tekst zawierający i między ciągami "-----BEGIN PRIVATE KEY-----" i "-----END PRIVATE KEY-----" i skopiuj go.

Otwórz plik vpnconfig.ovpn w edytorze tekstów i znajdź tę sekcję. Wklej klucz prywatny, zastępując wszystko między kluczem a "/kluczem".

# P2S client root certificate private key # please fill this field with a PEM formatted key <key> $PRIVATEKEY </key>Nie zmieniaj żadnych innych pól. Użyj konfiguracji wprowadzonej w danych wejściowych klienta, aby nawiązać połączenie z siecią VPN.

Aby nawiązać połączenie przy użyciu wiersza polecenia, wpisz następujące polecenie:

sudo openvpn --config <name and path of your VPN profile file>&Aby rozłączyć się przy użyciu wiersza polecenia, wpisz następujące polecenie:

sudo pkill openvpnAby nawiązać połączenie przy użyciu graficznego interfejsu użytkownika, przejdź do ustawień systemowych.

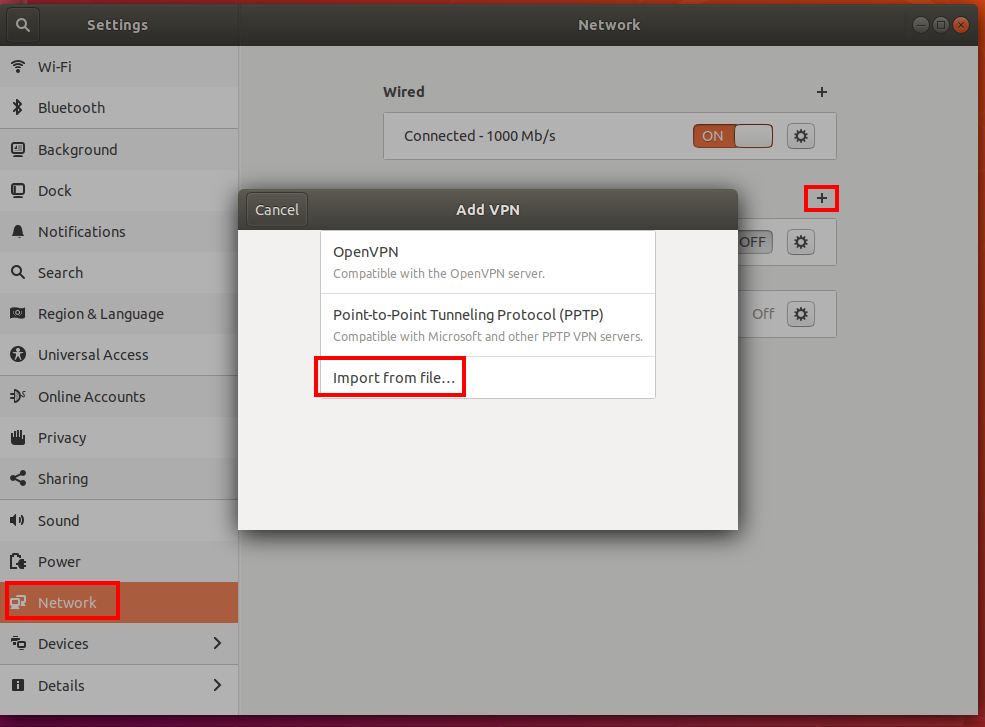

Wybierz + , aby dodać nowe połączenie sieci VPN.

W obszarze Dodaj sieć VPN wybierz pozycję Importuj z pliku....

Przejdź do pliku profilu i kliknij dwukrotnie lub wybierz pozycję Otwórz.

Wybierz pozycję Dodaj w oknie Dodawanie sieci VPN .

Połączenie można nawiązać, włączając sieć VPN NA stronie Ustawienia sieci lub w obszarze ikony sieci na pasku zadań systemowych.

Następne kroki

Aby uzyskać dodatkowe kroki, wróć do artykułu P2S w witrynie Azure Portal .