Konfigurowanie klienta OpenVPN Connect 3.x dla połączeń uwierzytelniania certyfikatów P2S — Windows

Jeśli brama sieci VPN typu punkt-lokacja (P2S) jest skonfigurowana do korzystania z protokołu OpenVPN i uwierzytelniania certyfikatu, możesz nawiązać połączenie z siecią wirtualną przy użyciu klienta OpenVPN. W tym artykule opisano kroki konfigurowania klienta OpenVPN Connect 3.x i nawiązywania połączenia z siecią wirtualną. Istnieją pewne różnice konfiguracji między klientem OpenVPN 2.x a klientem OpenVPN Connect 3.x. Ten artykuł koncentruje się na kliencie OpenVPN Connect 3.x.

Zanim rozpoczniesz

Przed rozpoczęciem kroków konfiguracji klienta sprawdź, czy znajdujesz się w odpowiednim artykule dotyczącym konfiguracji klienta sieci VPN. W poniższej tabeli przedstawiono artykuły konfiguracji dostępne dla klientów sieci VPN typu punkt-lokacja bramy sieci VPN. Kroki różnią się w zależności od typu uwierzytelniania, typu tunelu i systemu operacyjnego klienta.

| Metoda uwierzytelniania | Typ tunelu | System operacyjny klienta | Klient sieci VPN |

|---|---|---|---|

| Certyfikat | |||

| IKEv2, SSTP | Windows | Natywny klient sieci VPN | |

| IKEv2 | macOS | Natywny klient sieci VPN | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows |

Klient sieci VPN platformy Azure Klient OpenVPN w wersji 2.x Klient OpenVPN w wersji 3.x |

|

| OpenVPN | macOS | Klient OpenVPN | |

| OpenVPN | iOS | Klient OpenVPN | |

| OpenVPN | Linux |

Azure VPN Client Klient OpenVPN |

|

| Microsoft Entra ID | |||

| OpenVPN | Windows | Klient sieci VPN platformy Azure | |

| OpenVPN | macOS | Azure VPN Client | |

| OpenVPN | Linux | Azure VPN Client |

Uwaga

Klient OpenVPN jest zarządzany niezależnie, a nie pod kontrolą firmy Microsoft. Oznacza to, że firma Microsoft nie nadzoruje kodu, kompilacji, planu działania ani aspektów prawnych. Jeśli klienci napotykają jakiekolwiek błędy lub problemy z klientem OpenVPN, powinni skontaktować się bezpośrednio z pomocą techniczną firmy OpenVPN Inc. Wytyczne zawarte w tym artykule są dostarczane "tak, jak to jest" i nie zostały zweryfikowane przez OpenVPN Inc. Mają one pomóc klientom, którzy są już zaznajomieni z klientem i chcą używać go do łączenia się z usługą Azure VPN Gateway w konfiguracji sieci VPN typu punkt-lokacja.

Wymagania wstępne

W tym artykule założono, że zostały już spełnione następujące wymagania wstępne:

- Utworzono i skonfigurowano bramę sieci VPN na potrzeby uwierzytelniania certyfikatu typu punkt-lokacja oraz typu tunelu OpenVPN. Aby uzyskać instrukcje, zobacz Konfigurowanie ustawień serwera dla połączeń bramy sieci VPN typu punkt-lokacja — uwierzytelnianie certyfikatu.

- Wygenerowano i pobrano pliki konfiguracji klienta sieci VPN. Aby uzyskać instrukcje, zobacz Generowanie plików konfiguracji profilu klienta sieci VPN.

- Możesz wygenerować certyfikaty klienta lub uzyskać odpowiednie certyfikaty klienta niezbędne do uwierzytelniania.

Wymagania dotyczące połączenia

Aby nawiązać połączenie z platformą Azure przy użyciu klienta OpenVPN Connect 3.x przy użyciu uwierzytelniania certyfikatu, każdy połączony komputer kliencki wymaga następujących elementów:

- Oprogramowanie klienckie OpenVPN Connect musi być zainstalowane i skonfigurowane na każdym komputerze klienckim.

- Komputer kliencki musi mieć zainstalowany lokalnie certyfikat klienta.

- Jeśli łańcuch certyfikatów zawiera certyfikat pośredni, najpierw zapoznaj się z sekcją Certyfikaty pośrednie, aby sprawdzić, czy konfiguracja bramy sieci VPN P2S jest skonfigurowana w celu obsługi tego łańcucha certyfikatów. Zachowanie uwierzytelniania certyfikatu dla klientów 3.x różni się od poprzednich wersji, gdzie można określić certyfikat pośredni w profilu klienta.

Przepływ pracy

Przepływ pracy dla tego artykułu to:

- Wygeneruj i zainstaluj certyfikaty klienta, jeśli jeszcze tego nie zrobiono.

- Wyświetl pliki konfiguracji profilu klienta sieci VPN zawarte w wygenerowanych pakietach konfiguracji profilu klienta sieci VPN.

- Skonfiguruj klienta OpenVPN Connect.

- Nawiązywanie połączenia z platformą Azure.

Generowanie i instalowanie certyfikatów klienta

W przypadku uwierzytelniania certyfikatu należy zainstalować certyfikat klienta na każdym komputerze klienckim. Certyfikat klienta, którego chcesz użyć, musi zostać wyeksportowany z kluczem prywatnym i musi zawierać wszystkie certyfikaty w ścieżce certyfikacji. Ponadto w przypadku niektórych konfiguracji należy również zainstalować informacje o certyfikacie głównym.

W wielu przypadkach można zainstalować certyfikat klienta bezpośrednio na komputerze klienckim, klikając dwukrotnie. Jednak w przypadku niektórych konfiguracji klienta OpenVPN może być konieczne wyodrębnienie informacji z certyfikatu klienta w celu ukończenia konfiguracji.

- Aby uzyskać informacje na temat pracy z certyfikatami, zobacz Punkt-lokacja: Generowanie certyfikatów.

- Aby wyświetlić zainstalowany certyfikat klienta, otwórz pozycję Zarządzaj certyfikatami użytkowników. Certyfikat klienta jest instalowany w folderze Current User\Personal\Certificates.

Instalowanie certyfikatu klienta

Każdy komputer potrzebuje certyfikatu klienta w celu uwierzytelnienia. Jeśli certyfikat klienta nie został jeszcze zainstalowany na komputerze lokalnym, możesz go zainstalować, wykonując następujące czynności:

- Znajdź certyfikat klienta. Aby uzyskać więcej informacji na temat certyfikatów klienta, zobacz Instalowanie certyfikatów klienta.

- Zainstaluj certyfikat klienta. Zazwyczaj można zainstalować certyfikat, klikając dwukrotnie plik certyfikatu i podając hasło (jeśli jest to wymagane).

- W dalszej części tego ćwiczenia użyjesz certyfikatu klienta, aby skonfigurować ustawienia profilu klienta OpenVPN Connect.

Wyświetlanie plików konfiguracji

Pakiet konfiguracji profilu klienta sieci VPN zawiera określone foldery. Pliki w folderach zawierają ustawienia wymagane do skonfigurowania profilu klienta sieci VPN na komputerze klienckim. Pliki i zawarte w nich ustawienia są specyficzne dla bramy sieci VPN, a typ uwierzytelniania i tunel bramy sieci VPN jest skonfigurowany do użycia.

Znajdź i rozpakuj wygenerowany pakiet konfiguracji profilu klienta sieci VPN. W przypadku uwierzytelniania certyfikatów i protokołu OpenVPN powinien zostać wyświetlony folder OpenVPN . Jeśli folder nie jest widoczny, sprawdź następujące elementy:

- Sprawdź, czy brama sieci VPN jest skonfigurowana do używania typu tunelu OpenVPN.

- Jeśli używasz uwierzytelniania microsoft Entra ID, być może nie masz folderu OpenVPN. Zamiast tego zapoznaj się z artykułem dotyczącym konfiguracji identyfikatora Entra firmy Microsoft.

Konfigurowanie klienta

Pobierz i zainstaluj klienta OpenVPN w wersji 3.x z oficjalnej witryny internetowej OpenVPN.

Znajdź wygenerowany i pobrany na komputer pakiet konfiguracji profilu klienta sieci VPN. Wyodrębnij pakiet. Przejdź do folderu OpenVPN i otwórz plik konfiguracji vpnconfig.ovpn przy użyciu Notatnika.

Następnie znajdź utworzony certyfikat podrzędny. Jeśli nie masz certyfikatu, użyj jednego z poniższych linków, aby wykonać kroki eksportowania certyfikatu. Informacje o certyfikacie będą używane w następnym kroku.

Z certyfikatu podrzędnego wyodrębnij klucz prywatny i odcisk palca base64 z pliku PFX. Istnieje wiele sposobów, aby to zrobić. Korzystanie z biblioteki OpenSSL na komputerze jest jednym ze sposobów. Plik profileinfo.txt zawiera klucz prywatny oraz odcisk palca urzędu certyfikacji i certyfikatu klienta. Pamiętaj, aby użyć odcisku palca certyfikatu klienta.

openssl pkcs12 -in "filename.pfx" -nodes -out "profileinfo.txt"Przejdź do pliku vpnconfig.ovpn otwartego w Notatniku. Wypełnij sekcję między

<cert>i</cert>, uzyskując wartości dla$CLIENT_CERTIFICATE, i$ROOT_CERTIFICATE, jak pokazano w poniższym przykładzie.# P2S client certificate # please fill this field with a PEM formatted cert <cert> $CLIENT_CERTIFICATE $ROOT_CERTIFICATE </cert>- Otwórz profileinfo.txt z poprzedniego kroku w Notatniku. Każdy certyfikat można zidentyfikować, przeglądając

subject=wiersz. Jeśli na przykład certyfikat podrzędny nosi nazwę P2SChildCert, certyfikat klienta będzie znajdować się po atrybuciesubject=CN = P2SChildCert. - Dla każdego certyfikatu w łańcuchu skopiuj tekst (w tym między) "-----BEGIN CERTIFICATE-----" i "-----END CERTIFICATE-----".

- Otwórz profileinfo.txt z poprzedniego kroku w Notatniku. Każdy certyfikat można zidentyfikować, przeglądając

Otwórz profileinfo.txt w Notatniku. Aby uzyskać klucz prywatny, zaznacz tekst (w tym między) "-----BEGIN PRIVATE KEY-----" i "-----END PRIVATE KEY-----" i skopiuj go.

Wróć do pliku vpnconfig.ovpn w Notatniku i znajdź tę sekcję. Wklej klucz prywatny, zastępując wszystko między elementami i i

<key></key>.# P2S client root certificate private key # please fill this field with a PEM formatted key <key> $PRIVATEKEY </key>Oznacz jako komentarz wiersz "log openvpn.log". Jeśli nie zostanie on skomentowany, klient OpenVPN zgłasza, że dziennik nie jest już obsługiwaną opcją. Zobacz przykład profilu użytkownika, aby zapoznać się z przykładem sposobu komentowania wiersza dziennika. Po oznaczeniu komentarza w wierszu dziennika nadal możesz uzyskać dostęp do dzienników za pośrednictwem interfejsu klienta OpenVPN. Aby uzyskać dostęp, kliknij ikonę dziennika w prawym górnym rogu interfejsu użytkownika klienta. Firma Microsoft zaleca klientom sprawdzenie dokumentacji programu OpenVPN connect pod kątem lokalizacji pliku dziennika, ponieważ rejestrowanie jest kontrolowane przez klienta OpenVPN.

Nie zmieniaj żadnych innych pól. Użyj konfiguracji wprowadzonej w danych wejściowych klienta, aby nawiązać połączenie z siecią VPN.

Zaimportuj plik vpnconfig.ovpn w kliencie OpenVPN.

Kliknij prawym przyciskiem myszy ikonę OpenVPN na pasku zadań systemowych, a następnie kliknij przycisk Połącz.

Przykład profilu użytkownika

W poniższym przykładzie przedstawiono plik konfiguracji profilu użytkownika dla klientów 3.x OpenVPN Connect. W tym przykładzie pokazano komentarz do pliku dziennika i dodano opcję "ping-restart 0", aby zapobiec okresowym ponownym połączeniom z powodu braku ruchu wysyłanego do klienta.

client

remote <vpnGatewayname>.ln.vpn.azure.com 443

verify-x509-name <IdGateway>.ln.vpn.azure.com name

remote-cert-tls server

dev tun

proto tcp

resolv-retry infinite

nobind

auth SHA256

cipher AES-256-GCM

persist-key

persist-tun

tls-timeout 30

tls-version-min 1.2

key-direction 1

#log openvpn.log

#inactive 0

ping-restart 0

verb 3

# P2S CA root certificate

<ca>

-----BEGIN CERTIFICATE-----

……

……..

……..

……..

-----END CERTIFICATE-----

</ca>

# Pre Shared Key

<tls-auth>

-----BEGIN OpenVPN Static key V1-----

……..

……..

……..

-----END OpenVPN Static key V1-----

</tls-auth>

# P2S client certificate

# Please fill this field with a PEM formatted client certificate

# Alternatively, configure 'cert PATH_TO_CLIENT_CERT' to use input from a PEM certificate file.

<cert>

-----BEGIN CERTIFICATE-----

……..

……..

……..

-----END CERTIFICATE-----

</cert>

# P2S client certificate private key

# Please fill this field with a PEM formatted private key of the client certificate.

# Alternatively, configure 'key PATH_TO_CLIENT_KEY' to use input from a PEM key file.

<key>

-----BEGIN PRIVATE KEY-----

……..

……..

……..

-----END PRIVATE KEY-----

</key>

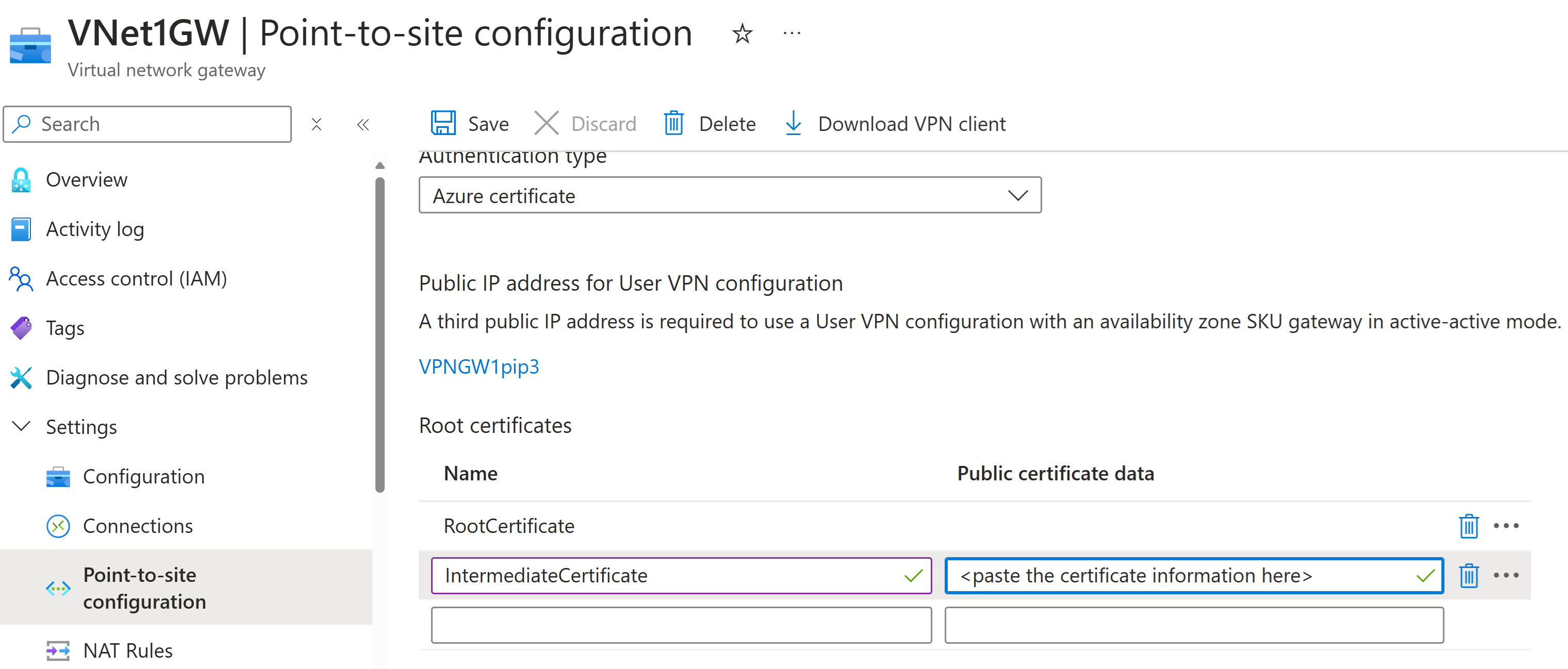

Certyfikaty pośrednie

Jeśli łańcuch certyfikatów zawiera certyfikaty pośrednie, należy przekazać certyfikaty pośrednie do bramy sieci VPN platformy Azure. Jest to preferowana metoda do użycia, niezależnie od klienta sieci VPN, z którego chcesz nawiązać połączenie. W poprzednich wersjach można określić certyfikaty pośrednie w profilu użytkownika. Nie jest to już obsługiwane w kliencie OpenVPN Connect w wersji 3.x.

Podczas pracy z certyfikatami pośrednimi certyfikaty należy przekazać certyfikat pośredni po certyfikacie głównym.

Podłączy się ponownie

Jeśli występują okresowe ponowne nawiązywanie połączeń z powodu braku ruchu wysyłanego do klienta, możesz dodać do profilu opcję "ping-restart 0", aby zapobiec ponownemu nawiązywaniu połączeń. Opisano to w dokumentacji programu OpenVPN Connect w następujący sposób: --ping-restart n Similar to --ping-exit, but trigger a SIGUSR1 restart after n seconds pass without reception of a ping or other packet from remote.

Zobacz przykład profilu użytkownika, aby zapoznać się z przykładem dodawania tej opcji.

Następne kroki

Postępuj zgodnie z dodatkowymi ustawieniami serwera lub połączenia. Zobacz Kroki konfiguracji punkt-lokacja.