インサイダー リスク管理でポリシー インジケーターを構成する

重要

Microsoft Purview インサイダー リスク管理は、IP の盗難、データの漏洩、セキュリティ違反など、潜在的な悪意のある、または不注意なインサイダー リスクを特定するために、さまざまな信号を関連付けます。 インサイダー リスク管理により、お客様はセキュリティとコンプライアンスを管理するためのポリシーを作成できます。 プライバシー バイ デザインで構築されており、ユーザーは既定で仮名化され、ユーザー レベルのプライバシーを確保するのに役立つロールベースのアクセス制御と監査ログが用意されています。

Microsoft Purview インサイダー リスク管理のインサイダー リスク ポリシー テンプレートでは、検出して調査するリスク アクティビティの種類を定義します。 各ポリシー テンプレートは、特定のトリガーとリスク アクティビティに対応する特定のインジケーターに基づいています。 既定では、すべてのグローバル インジケーターが無効になっています。 インサイダー リスク管理ポリシーを構成するには、1 つ以上のインジケーターを選択する必要があります。

シグナルは収集され、ユーザーがインジケーターに関連するアクティビティを実行すると、ポリシーによってアラートがトリガーされます。

ヒント

E5 のお客様でない場合は、90 日間の Microsoft Purview ソリューション試用版を使用して、Purview の追加機能が組織のデータ セキュリティとコンプライアンスのニーズの管理にどのように役立つかを確認してください。 Microsoft Purview 試用版ハブから開始します。 サインアップと試用期間の詳細については、こちらをご覧ください。

イベントとインジケーターの種類

インサイダー リスク管理では、さまざまな種類のイベントとインジケーターを使用してシグナルを収集し、アラートを作成します。

イベントのトリガー: ユーザーがインサイダー リスク管理ポリシーでアクティブかどうかを判断するイベント。 トリガーイベントのないインサイダー リスク管理ポリシーにユーザーが追加された場合、そのユーザーは潜在的なリスクとしてポリシーによって評価されません。 たとえば、ユーザー A は、ユーザー ポリシー テンプレートを離れ、ポリシーと Microsoft 365 HR コネクタが適切に構成 されていることによって、データの盗難 から作成されたポリシーに追加されます。 ユーザー A が HR コネクタによって終了日を報告するまで、ユーザー A は潜在的なリスクについて、このインサイダー リスク管理ポリシーによって評価されません。 トリガー イベントのもう 1 つの例は、データ リーク ポリシーを使用するときに、ユーザーが 重大度の高い データ損失防止 (DLP) ポリシー アラート を 持っている場合です。

グローバル設定インジケーター: インサイダー リスク管理のグローバル設定で有効になっているインジケーターは、ポリシーの構成に使用できるインジケーターと、インサイダー リスク管理によって収集されるイベント シグナルの種類の両方を定義します。 たとえば、ユーザーが個人のクラウド ストレージ サービスまたはポータブル ストレージ デバイスにデータをコピーし、これらのインジケーターがグローバル設定でのみ選択されている場合、ユーザーのリスクの高いアクティビティはアクティビティ エクスプローラーで確認できます。 このユーザーがインサイダー リスク管理ポリシーで定義されていない場合、ユーザーは潜在的なリスクとしてポリシーによって評価されないため、リスク スコアが割り当てられず、アラートが生成されません。

ポリシー インジケーター: 内部リスク管理ポリシーに含まれるインジケーターは、スコープ内ユーザーのリスク スコアを決定するために使用されます。 ポリシー インジケーターは、グローバル設定で定義されているインジケーターから有効になり、ユーザーに対してトリガー イベントが発生した後にのみアクティブ化されます。 ポリシー インジケーターの例を次に示します。

- ユーザーは、個人のクラウド ストレージ サービスまたはポータブル ストレージ デバイスにデータをコピーします。

- ユーザー アカウントがMicrosoft Entra IDから削除されます。

- ユーザーは、権限のない外部関係者と内部ファイルとフォルダーを共有します。

特定のポリシー インジケーターとシーケンスは、特定のポリシー テンプレートのトリガー イベントをカスタマイズするためにも使用できます。 [ 一般データ リーク ] または [優先ユーザーによるデータ リーク ] テンプレートのポリシー ワークフローで構成した場合、これらのインジケーターまたはシーケンスを使用すると、ポリシーの柔軟性とカスタマイズが向上し、ユーザーがポリシーのスコープ内にある場合に使用できます。 また、これらのトリガー インジケーターに対してリスク管理アクティビティのしきい値を定義して、ポリシーのより細かい制御を行うこともできます。

すべてのインサイダー リスク ポリシーで有効になっているインサイダー リスク ポリシー インジケーターを定義する

[ 設定] を選択し、[ ポリシー インジケーター] を選択します。

1 つ以上のポリシー インジケーターを選択します。 [ポリシー インジケーターの設定] ページで選択したインジケーターは、ポリシー ワークフローでインサイダー リスク ポリシーを作成または編集するときに個別に構成することはできません。

注:

新しい手動で追加されたユーザーが [ ユーザー] ダッシュボードに表示されるまでに数時間かかる場合があります。 これらのユーザーの過去 90 日間のアクティビティは、表示に最大 24 時間かかることがあります。 手動で追加したユーザーのアクティビティを表示するには、[ ユーザー] ダッシュボード でユーザーを選択し、詳細ウィンドウで [ ユーザー アクティビティ ] タブを開きます。## 2 種類のポリシー インジケーター: 組み込みのインジケーターとカスタム インジケーター

インジケーターと従量課金制

インサイダー リスク管理に含まれる一部のインジケーターでは、organizationの従量課金制課金モデルを有効にする必要があります。 構成済みの課金モデルによっては、これらのインジケーターを使用するように従量課金を構成するように求める通知が表示される場合があります。

組み込みのインジケーターとカスタム インジケーター

ポリシー インジケーターは、次の 2 つのタブに編成されています。

- 組み込みインジケーター: Insider リスク管理には、ポリシーですぐに使用できるさまざまなシナリオの多くの組み込みインジケーターが含まれています。 アクティブ化するインジケーターを選択し、インサイダー リスク ポリシーを作成するときに、インジケーター レベルごとにインジケーターのしきい値をカスタマイズします。 組み込みのインジケーターについては、この記事で詳しく説明します。

- カスタム インジケーター: カスタム インジケーターと Insider Risk Indicators (プレビュー) コネクタ を使用して、Microsoft 以外の検出をインサイダー リスク管理に取り込みます。 たとえば、検出を拡張して Salesforce と Dropbox を含め、Microsoft ワークロード (SharePoint Online や Exchange Online など) に焦点を当てたインサイダー リスク管理ソリューションによって提供される組み込みの検出と共に使用できます。 カスタム インジケーターの作成の詳細

組み込みのインジケーター

インサイダー リスク管理には、次の組み込みインジケーターが含まれています。

Office インジケーター

これには、SharePoint サイト、Microsoft Teams、電子メール メッセージングのポリシー インジケーターが含まれます。

クラウド ストレージ インジケーター (プレビュー)

重要

このインジケーターでは、organizationでこの機能の従量課金制課金モデルを有効にする必要があります。

これには、Google Drive、Box、Dropbox のポリシー インジケーターが含まれます。このインジケーターを使用して、環境の特定、データの収集と盗み、可用性の中断、システムの整合性の侵害に使用される手法を検出できます。 クラウド ストレージ インジケーターから選択するには、まず、Microsoft Defenderで関連するクラウド ストレージ アプリに接続する必要があります。

構成後、設定で使用しないアプリのインジケーターをオフにすることができます。 たとえば、Box と Google Drive のコンテンツ ダウンロード インジケーターを選択できますが、Dropbox は選択できません。

クラウド サービス インジケーター (プレビュー)

重要

このインジケーターでは、organizationでこの機能の従量課金制課金モデルを有効にする必要があります。

これには、検出または危険なアクティビティを回避するために使用される手法の検出に使用できる Amazon S3 と Azure (SQL Server とストレージ) のポリシー インジケーターが含まれます。 次のものが含まれる場合があります。

- トレース ログの無効化

- ファイアウォール規則の更新または削除SQL Server

- 機密ドキュメントなどのデータを盗むために使用される手法

- 可用性の中断やシステムの整合性の侵害に使用される手法

- システムとデータに対するより高いレベルのアクセス許可を取得するために使用される手法。

クラウド サービス インジケーターから選択するには、まず、Microsoft Defenderで関連するソース サービス アプリに接続する必要があります。

Microsoft Entra IDインジケーター (プレビュー)

これには、Microsoft Entra ID 保護からのリスク検出が含まれます。 リスク検出は、ディレクトリ内のユーザー アカウントに関連する疑わしいアクティビティや異常なアクティビティを含めることができる強力なリソースです。 Microsoft Entra ID 保護リスク検出は、個々のユーザーまたはサインイン イベントにリンクできます。

ユーザー リスク検出では、潜在的な脅威アクターが資格情報を侵害してアカウントにアクセスしたり、何らかの種類の異常なユーザー アクティビティを検出したりすると、正当なユーザー アカウントにリスクがあるとフラグが設定される可能性があります。 サインイン リスク検出は、特定の認証要求がアカウントの承認された所有者ではない可能性を表します。

インサイダー リスク管理ポリシーに対するインジケーターの関連性を維持するために、 ConfirmedCompromed または Remediated 状態の Entra アラートのみが評価されます。 Microsoft Entra ID 保護のリスク検出の詳細については、「Microsoft Entra ID 保護のリスク検出」を参照してください。

Microsoft Fabric インジケーター (プレビュー)

重要

このインジケーターでは、organizationでこの機能の従量課金制課金モデルを有効にする必要があります。

これには、環境を把握するために使用される手法 (Power BI レポートやダッシュボードの表示など) と、目的のデータを収集するために使用される手法 (Power BI レポートのダウンロードなど) を検出するために使用できる Microsoft Power BI のポリシー インジケーターが含まれます。

生成 AI アプリインジケーター (プレビュー)

これには、多数のジェネレーティブ AI アプリケーションのポリシー インジケーターが含まれます。 ポリシーでこれらのインジケーターを使用して、これらのアプリケーションに入力された対話 (プロンプトと応答) を分析し、不適切または危険な相互作用や機密情報の共有を検出するのに役立ちます。 これらのインジケーターは、次の生成 AI アプリケーションです。

- Microsoft Copilot エクスペリエンス: Microsoft Copilot Studioを使用して構築されたMicrosoft 365 Copilotやその他の Copilots でのユーザー操作のサポート。

- エンタープライズ AI アプリ: Microsoft Entra コネクタとMicrosoft Purview データ マップ コネクタを使用して接続されている Copilot 以外の AI アプリケーション。

- その他の AI アプリケーション: ブラウザーから検出された AI アプリケーションと、organization内のユーザーによるネットワーク アクティビティ。

- Azure AI Content Safetyインジケーター: プロンプト シールドや保護されたマテリアルなどのAzure AI Content Safetyによって提供される分類子に一致するプロンプトと応答を識別するための通信コンプライアンス インジケーターのサポート。

注:

個別の Teams、Copilot、AI アプリの場所がロールアウトされており、現時点では Purview テナントにはまだ表示されていない可能性があります。

コミュニケーション コンプライアンス インジケーター

これには、感情的な暴発、いじめ、批判の失敗、チームやグループとの仕事やコミュニケーションの不能、差別、暴力的な脅威、過激な行動など、雇用のストレス要因のイベントを検出するポリシー インジケーターが含まれます。 インサイダー リスク管理は、Microsoft Purview コミュニケーション コンプライアンス ソリューションと連携して、異常な職場環境を示すこれらの種類のストレッサーを検出します。 雇用ストレッサー イベントは、インサイダー リスクに関連するいくつかの方法で、危険なペルソナ (イニシエーターまたは不適切な行動のターゲット) のユーザーの行動に影響を与える可能性があります。 逆効果な作業行動は、会社の資産の破壊や機密情報の漏洩など、より深刻な違反の前兆となる可能性があります。

さらに、特定の 秘密度情報の種類 (SID) に一致するメッセージを検出することもできます。 ユーザー リスク スコアとそのアクティビティ履歴へのメッセージに不注意または悪意を持って含まれる機密情報を含めることにより、調査担当者は、潜在的なデータ漏洩を軽減するためのアクションを迅速に実行するのに役立つ詳細情報を提供します。 ポリシーには最大 30 個の SID を選択できます。 一部のシナリオには、検出の支援が含まれる場合があります。

- 外国人採用

- 状態アクターの密猟

- シークレット数式、財務レポート、その他の独自のプロパティなどの機密情報の共有

- パスワードの共有

注:

また、通信コンプライアンス ポリシーをトリガーとして使用することもできます。

メカニズム

次の通信コンプライアンス インジケーターから選択できます。

- 不適切なコンテンツの送信

- リスクの高い財務規制テキストの送信

- 不適切な画像の送信

メッセージに含まれる機密情報の種類を検出することもできます。

[コミュニケーション コンプライアンス インジケーター] セクションから [ポリシーの作成] を選択すると、次の手順が実行されます。

通信コンプライアンスでは、Microsoft Exchange Online、Microsoft Teams、Microsoft Viva Engage、およびMicrosoft 365 CopilotとMicrosoft 365 Copilot Chatのメッセージを検出する 1 つのポリシーが作成されます。 通信コンプライアンス ポリシーは、選択したインジケーターと SID に基づいています。 各インジケーターは、通信コンプライアンスによって使用される特定 のトレーニング可能な分類子 に関連付けられます。 各インジケーターは、特定のトレーニング可能な分類子と機密情報の種類に関連付けられています。 詳細については、「 大きな言語モデルに基づくコンテンツ の安全性分類子」を参照してください。

ヒント

各インジケーターの横にある情報アイコンを選択すると、インジケーターで使用されるトレーニング可能な分類子を表示できます。

通信コンプライアンスでは、トレーニング可能な分類子と SID がポリシーの条件として一覧表示されます。

通信コンプライアンス ポリシーには、"Insider リスク インジケーター" とタイムスタンプという名前が付けられます。たとえば、"Insider リスク インジケーター 24-05-01T09.27.17Z" または "Insider risk SIT Indicator 24-05-01T09.27.17Z" などです。

インサイダー リスク管理で Insider Risk Investigators ロールを持つすべてのユーザーが、コミュニケーション コンプライアンス ポリシーのレビュー担当者として自動的に追加されます。

注:

コミュニケーション コンプライアンス ポリシーが作成されたら、レビュー担当者をポリシーに追加するには、 レビュー担当者を手動で コミュニケーション コンプライアンス調査担当者 ロール グループに追加する必要があります。

[ポリシー インジケーター] 設定のすべてのインジケーターをオフにすると、通信コンプライアンス ポリシーが一時停止されます。 いずれかのインジケーターを再度オンにすると、ポリシーが再び有効になります。

コミュニケーション コンプライアンス インジケーターは、 データの盗難 または データ リーク テンプレートに基づくインサイダー リスク管理の新しいポリシーと既存のポリシーで使用できます。

メッセージで送信されたコンテンツがトレーニング可能な分類子のいずれかに一致する場合は、通信コンプライアンスでポリシーが一致し、[ポリシー] ページから修復できます。

インサイダー リスク管理ポリシーに含まれるインジケーターは、スコープ内ユーザーのリスク スコアを決定するために使用されます。 ユーザーに対してトリガーイベントが発生した後にのみアクティブ化されます。

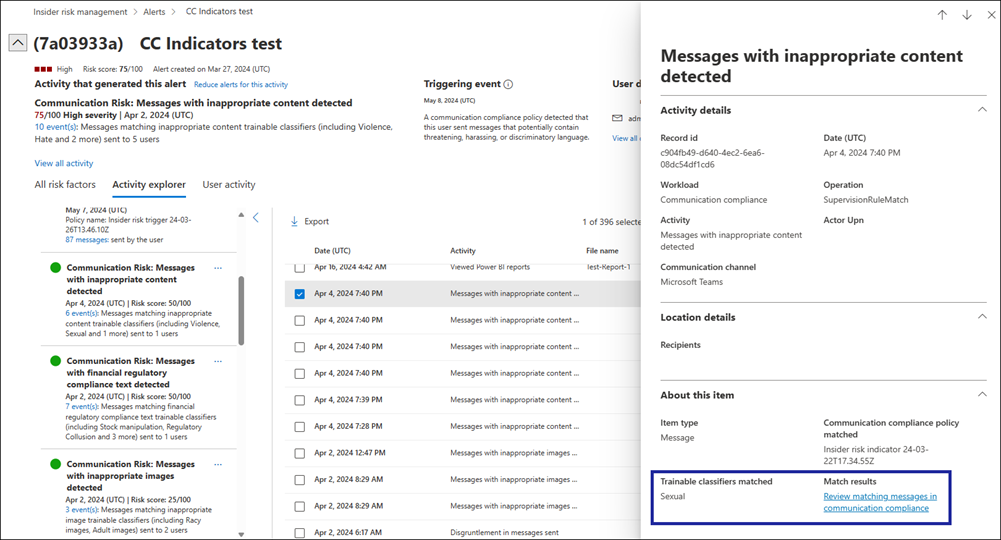

コミュニケーション リスク の分析情報は、インサイダー リスク管理の [アクティビティ エクスプローラー ] タブと [ ユーザー アクティビティ ] タブに表示されます。 アクティビティ エクスプローラーまたは [ユーザー アクティビティ] タブからポリシーの一致にドリルダウンすると、アクティビティの詳細を確認し、通信コンプライアンス ポリシーを開くリンクにアクセスできます。 通信コンプライアンス ポリシーでは、送信されたメッセージの内容を確認できます。

注:

コミュニケーション コンプライアンス リンクにアクセスするには、コミュニケーション コンプライアンス ロールまたはコミュニケーション コンプライアンス調査担当者ロールが必要です。

インサイダー リスク管理でコミュニケーション コンプライアンス インジケーターを有効にする

インサイダー リスク管理で、[設定>ポリシー インジケーター] に移動し、[コミュニケーション コンプライアンス インジケーター (プレビュー)] セクションまでスクロールします。

[ 特定のトレーニング可能な分類子に一致するメッセージを検出する (プレビュー)] で、[ ポリシーの作成] を選択します。

ポリシーは通信コンプライアンスで作成され、コミュニケーション コンプライアンス インジケーターは [ポリシー インジケーター ] 設定で使用できるようになります。

注:

この方法で既に通信コンプライアンス ポリシーを作成したが、何らかの理由で一時停止している場合は、[ ポリシーの作成 ] を選択すると、通信コンプライアンス ポリシーが再開されます。 この場合、通信コンプライアンス ポリシーの一覧の [状態] 列に "再開" と表示されます。

[ポリシー インジケーター] 設定で、1 つ以上の通信コンプライアンス インジケーターを選択します 。

注:

既に通信コンプライアンス ポリシーを作成していた場合、別のインジケーターを選択すると、適切なトレーニング可能な分類子を反映するように通信コンプライアンス ポリシーが変更されます。 すべてのインジケーターをオフにすると、通信コンプライアンス ポリシーが一時停止します。

[保存] を選択します。

インジケーターを使用するには、 新しいインサイダー リスク ポリシーを作成 するか、 既存のポリシーを編集します。 インジケーターは、ポリシー ワークフローの [インジケーター ] ページに表示されます。 インサイダー リスク管理ポリシーの他のインジケーターと同様に、インジケーターのしきい値を調整できます。

注:

現時点では、通信コンプライアンス インジケーターでは、インジケーターのしきい値設定のリアルタイム分析は使用できません。

データ損失防止アラート インジケーター (プレビュー)

これには、 データ損失防止 (DLP) ポリシーと統合されたポリシー インジケーターが含まれます。 内部リスク管理ポリシーのインジケーターとして DLP ポリシーを選択すると、接続された DLP ポリシーにユーザーが既存のアラートを持っているかどうかを自動的に検出できます。 DLP ポリシーは、機密情報を保護し、不適切なユーザーや組織とのデータの過剰共有のリスクを軽減するのに役立ちます。

ユーザーに対してインサイダー リスク管理アラートが生成されると、Microsoft Purview ポータルで DLP ソリューションに移動することなく、ユーザーがorganizationの DLP ポリシーに関連付けられているリスクの高いアラートがあるかどうかを迅速に判断できます。 インサイダー リスク管理アクティビティと関連する DLP アラートを、統合ビューでインサイダー リスク管理内で確認および評価できます。

DLP アラート インジケーターを構成する (プレビュー)

手順 1: DLP アラートをインジケーターとして有効にするには、次の手順を実行します。

- インサイダー リスク管理設定で、[ ポリシー インジケーター ] を選択し、[ 組み込みインジケーター ] タブを選択します。

- [データ損失防止 (DLP)] インジケーター (プレビュー) に移動します

- [ DLP ポリシーの追加] を選択します

- インサイダー リスク管理でアラートを表示する DLP ポリシーを選択します。

- [追加] を選択します。

- [ 選択した DLP ポリシーからのアラートの生成 ] チェック ボックスをオンにします。

- [保存] を選択します。

手順 2: DLP アラート インジケーターを特定のインサイダー リスク管理ポリシーに割り当てるには、次の手順を実行します。

次のいずれかのテンプレートを使用してカスタム ポリシーを作成します。

- 離職するユーザーによるデータ盗難

- データ漏えい

- 優先ユーザーによるデータ漏洩

- 危険なユーザーによるデータ 漏洩

- 危険な AI の使用

[インジケーター] ページに到達するまで、該当するポリシー を 構成します。

[インジケーター] ページ で 、[ データ損失防止 (DLP) インジケーター (プレビュー)] に移動します。

[ 選択した DLP ポリシーからのアラートの生成 ] チェック ボックスをオンにします。

ポリシー構成ワークフローを完了し、新しいポリシーを保存します。

デバイス インジケーター

これには、ネットワーク経由またはデバイスでのファイルの共有などのアクティビティのポリシー インジケーターが含まれます。 インジケーターには、実行可能ファイル (.exe) とダイナミック リンク ライブラリ (.dll) ファイル アクティビティを除く、すべてのファイルの種類に関連するアクティビティが含まれます。 [デバイス インジケーター] を選択すると、Windows 10ビルド 1809 以上のデバイスと macOS (3 つの最新リリースバージョン) デバイスのアクティビティが処理されます。 Windows デバイスと macOS デバイスの両方で、 最初にデバイスをオンボードする必要があります。 デバイス インジケーターには、Microsoft Edge と Google Chrome で表示、コピー、共有、または印刷された実行できないファイルの流出信号を検出して処理するorganizationに役立つブラウザー信号検出も含まれます。 インサイダー リスクとの統合のために Windows デバイスを構成する方法の詳細については、この記事の「 デバイス インジケーターを有効にして Windows デバイスをオンボードする 」を参照してください。 インサイダー リスクとの統合のために macOS デバイスを構成する方法の詳細については、この記事の「 デバイス インジケーターを有効にし、macOS デバイスをオンボードする 」を参照してください。 ブラウザー信号検出の詳細については、「 インサイダー リスク管理ブラウザーシグナル検出の詳細と構成」を参照してください。

Microsoft Defender for Endpointインジケーター (プレビュー)

これには、承認されていないソフトウェアまたは悪意のあるソフトウェアのインストールまたはセキュリティ制御のバイパスに関連するMicrosoft Defender for Endpointからのインジケーターが含まれます。 インサイダー リスク管理でアラートを受信するには、アクティブな Defender for Endpoint ライセンスとインサイダー リスク統合が有効になっている必要があります。 インサイダー リスク管理統合用に Defender for Endpoint を構成する方法の詳細については、「Microsoft Defender for Endpointの高度な機能を構成する」を参照してください。

正常性レコードのアクセス インジケーター

これには、患者の医療記録へのアクセスに関するポリシー インジケーターが含まれます。 たとえば、電子カルテ (EMR) システム ログ内の患者の医療記録へのアクセスを試みた場合は、インサイダー リスク管理医療ポリシーと共有できます。 インサイダー リスク管理でこれらの種類のアラートを受信するには、医療固有のデータ コネクタと HR データ コネクタ が構成されている必要があります。

物理アクセス インジケーター

これには、機密性の高い資産への物理的なアクセスに関するポリシー インジケーターが含まれます。 たとえば、物理的な不正なシステム ログ内の制限された領域へのアクセスを試みた場合、インサイダー リスク管理ポリシーと共有できます。 インサイダー リスク管理でこれらの種類のアラートを受信するには、インサイダー リスク管理で有効になっている優先順位の物理資産と、 物理バッジ データ コネクタが 構成されている必要があります。 物理アクセスの構成の詳細については、この記事の 「優先物理アクセス」セクション を参照してください。

Microsoft Defender for Cloud Appsインジケーター

これには、Defender for Cloud Appsからの共有アラートからのポリシー インジケーターが含まれます。 Defender for Cloud Appsの異常検出を自動的に有効にすると、結果の検出と照合がすぐに開始され、ユーザーとネットワークに接続されているマシンとデバイス全体で多数の動作異常が対象になります。 これらのアクティビティをインサイダー リスク管理ポリシー アラートに含める場合は、このセクションで 1 つ以上のインジケーターを選択します。 Defender for Cloud Apps分析と異常検出の詳細については、「行動分析と異常検出を取得する」を参照してください。

危険な AI 使用状況インジケーター (プレビュー)

これには、Microsoft AI ツールとアプリケーションのポリシー インジケーターが含まれます。 これらのインジケーターには、ユーザーからの危険なプロンプト動作と、機密情報を含む AI によって生成された応答の両方が含まれます。 たとえば、ユーザーが AI ツールやアプリケーションで機密情報を共有しようとした場合、危険なアクティビティと見なされます。 同様に、機密情報を含む応答を返す AI ツールまたはアプリケーションも、危険な動作と見なされます。

危険な閲覧インジケーター (プレビュー)

これには、悪意のある、または危険と見なされ、セキュリティまたはコンプライアンス インシデントにつながる可能性のあるインサイダー リスクを引き起こす可能性がある Web サイトに関連する閲覧アクティビティのポリシー インジケーターが含まれます。 危険な閲覧アクティビティとは、マルウェア、ポルノ、暴力、その他の許可されていないアクティビティに関連する Web サイトなど、危険な可能性のある Web サイトにアクセスするユーザーを指します。 これらのリスク管理アクティビティをポリシー アラートに含める場合は、このセクションで 1 つ以上のインジケーターを選択します。 ブラウザー流出シグナルの構成については、「 Insider リスク管理ブラウザーシグナル検出」を参照してください。

累積流出検出

過去 30 日間のすべての流出チャネルにわたるユーザーの流出アクティビティが、organizationまたはピア グループの規範を超えたときを検出します。 たとえば、ユーザーが販売ロールを務め、organization外の顧客やパートナーと定期的に通信する場合、外部の電子メール アクティビティはorganizationの平均よりも高くなる可能性があります。 ただし、ユーザーのアクティビティは、ユーザーのチームメイトや同様の役職を持つ他のユーザーと比較して珍しいものではありません。 ユーザーの累積流出アクティビティが異常であり、organizationまたはピア グループの規範を超える場合、リスク スコアが割り当てられます。

注:

ピア グループは、organization階層、共有 SharePoint リソースへのアクセス、およびMicrosoft Entra ID内のジョブ タイトルに基づいて定義されます。 累積流出検出を有効にした場合、organizationは、organization階層や役職など、Microsoft Entraデータをコンプライアンス ポータルと共有することに同意します。 organizationがこの情報を維持するためにMicrosoft Entra IDを使用しない場合、検出の精度が低下する可能性があります。

リスク スコア ブースター

これには、次の理由でアクティビティのリスク スコアを上げることが含まれます。

その日のユーザーの通常のアクティビティを上回るアクティビティ: 検出されたアクティビティがユーザーの一般的な動作から逸脱するとスコアがブーストされます。

ユーザーが以前のケースをポリシー違反として解決しました:ポリシー違反として解決されたインサイダー リスク管理で以前のケースがあった場合、スコアがブーストされます。

ユーザーが優先度ユーザー グループのメンバーである: スコアは、ユーザーが優先度ユーザー グループのメンバーである場合にブーストされます。

ユーザーが潜在的な影響の大きいユーザーとして検出される: これを有効にすると、ユーザーは次の条件に基づいて、影響の大きい可能性のあるユーザーとして自動的にフラグが設定されます。

- ユーザーは、organization内の他のコンテンツと比較して、より機密性の高いコンテンツと対話します。

- organizationのMicrosoft Entra階層内のユーザーのレベル。

- Microsoft Entra階層に基づいてユーザーにレポートするユーザーの合計数。

- ユーザーは、昇格されたアクセス許可を持つMicrosoft Entra組み込みロールのメンバーです。

注:

潜在的な影響の大きいユーザー リスク スコア ブースターを有効にすると、Microsoft Entraデータをコンプライアンス ポータルと共有することに同意します。 organizationが秘密度ラベルを使用しない場合、またはMicrosoft Entra IDで階層organization構成されていない場合、この検出の精度が低下する可能性があります。 優先度の高いユーザー グループのメンバーと、影響の大きい可能性のあるユーザーの両方としてユーザーが検出された場合、リスク スコアは 1 回だけブーストされます。

場合によっては、organizationのインサイダー リスク ポリシーに適用されるインサイダー リスク ポリシー インジケーターを制限することが必要になる場合があります。 グローバル設定のすべてのインサイダー リスク ポリシーから無効にすることで、特定の領域のポリシー インジケーターをオフにすることができます。 トリガー イベントは、優先ユーザー テンプレートによるデータ リークまたはデータ リークから作成されたポリシーに対してのみ変更できます。 他のすべてのテンプレートから作成されたポリシーには、カスタマイズ可能なトリガー インジケーターやイベントはありません。

カスタム インジケーター

[カスタム インジケーター] タブを使用して、トリガーとして、またはポリシーのポリシー インジケーターとして使用するカスタム インジケーターを作成します。

注:

サードパーティのインジケーター データをインポートするカスタム インジケーターを作成する前に、 Insider Risk Indicators コネクタ (プレビュー) を作成する必要があります。

インサイダー リスク管理設定で、[ ポリシー インジケーター ] を選択し、[ カスタム インジケーター ] タブを選択します。

[ カスタム インジケーターの追加] を選択します。

インジケーター名と説明を入力します (省略可能)。

[ データ コネクタ ] の一覧で、前に作成した Insider Risk Indicator コネクタを選択します。

データ コネクタを選択する場合:

- コネクタの作成時に選択したソース列の名前が、[ マッピング ファイルのソース列 ] フィールドに表示されます。 コネクタの作成時にソース列を選択しなかった場合、このフィールドに [なし] が表示され、選択する必要はありません。

- [ ソース列の値] ボックスの 一覧で、カスタム インジケーターに割り当てる値を選択します。 これらは、コネクタの作成時に指定したソース列に関連する値です。 たとえば、2 つのインジケーター (Salesforce と Dropbox) のデータを含む 1 つのコネクタを作成した場合、それらの値が一覧に表示されます。

列を使用してしきい値を設定する場合は、[ マッピング ファイルからのデータ ] の一覧で、しきい値設定に使用する列を選択します。それ以外の場合は、[ しきい値なしでトリガー イベントとしてのみ使用する ] オプションを選択します。

注:

数値データ型はしきい値を設定する必要があるため、[マッピング ファイルからのデータ] ボックスの一覧には数値データ型を持つフィールドのみが表示されます。 データ型は、コネクタを設定するときに指定します。

[ インジケーターの追加] を選択します。 インジケーターが [カスタム インジケーター ] リストに追加されます。

これで、作成または編集したデータの盗難またはデータ 漏洩ポリシーでカスタム インジケーターを使用できるようになりました。

- カスタム インジケーターをトリガーとして使用している場合は、ポリシーを作成または編集するときに、[トリガー] ページでカスタム トリガー を選択します。

- カスタム インジケーターをポリシー インジケーターとして使用している場合は、ポリシーを作成または編集するときに、[ インジケーター ] ページでカスタム インジケーターを選択します。

注:

カスタム トリガーまたはインジケーターを選択したら、必ずカスタムしきい値を設定してください (既定のしきい値を使用することはお勧めしません)。 [しきい値なしトリガー イベントとしてのみ使用する] オプションを選択した場合、カスタム インジケーターで トリガーしきい値を 設定することはできません。

カスタム インジケーターをポリシーに追加すると、カスタム インジケーターに基づいて生成されたトリガーと分析情報が、[アラート] ダッシュボード、アクティビティ エクスプローラー、および [ユーザー タイムライン] に表示されます。

重要

- カスタム インジケーターと関連するポリシーが更新された後 、データをアップロードする 前に 24 時間待ってください。 これは、すべてのコンポーネントの同期に数時間かかる場合があるためです。 更新プログラムの同期中にデータをすぐにアップロードすると、一部のデータにリスクのスコアが付かない可能性があります。

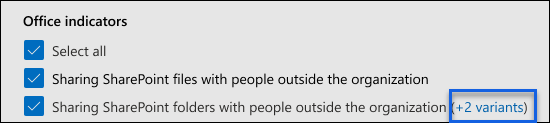

組み込みインジケーターのバリアントを作成する

検出グループ (プレビュー) を作成し、組み込みのインジケーター (プレビュー) のバリエーションと共に使用して、さまざまなユーザー セットの検出を調整できます。 たとえば、電子メール アクティビティの誤検知の数を減らすために、organization組み込みインジケーターの外部にある受信者に添付ファイルを含む電子メールを送信するインジケーターのバリエーションを作成して、個人ドメインに送信されたメールのみを検出できます。 バリアントは、組み込みインジケーターのすべてのプロパティを継承します。 その後、除外または包含を使用してバリアントを変更できます。

インサイダー リスク管理設定で、[ ポリシー インジケーター] を選択します。

[ 新しいインジケーターバリアント (プレビュー)] を選択します。 これにより、画面の右側に [新しいインジケーターバリアント (プレビュー)] ウィンドウが開きます。

[ 基本インジケーター ] の一覧で、バリアントを作成するインジケーターを選択します。

注:

組み込みインジケーターごとに最大 3 つのバリアントを作成できます。 特定の組み込みインジケーターに対して 3 つのバリアントを既に作成している場合、組み込みインジケーターは一覧で淡色表示されます。 バリアントをサポートしていない組み込みのインジケーター (Microsoft Defender for Endpoint インジケーターなど) もあります。

バリアントの名前を追加します (または、推奨される名前をそのまま使用します)。 バリアント名は 110 文字を超えることはできません。

バリアントの説明を追加します (省略可能)。 説明がポリシーに表示され、他のインジケーターまたはインジケーターバリアントとの区別に役立ちます。 バリアントの説明は、256 文字以下にすることはできません。

[ 検出グループ] で、次のいずれかのオプションを選択します。

選択したグループ内のアイテムに関連するアクティビティを無視します。 いくつかの除外を除くすべてをキャプチャする場合は、このオプション を選択します。 たとえば、このオプションを使用して、特定のドメインに送信されたメールを除くすべての送信メールをキャプチャできます。

選択したグループ内のアイテムに関連するアクティビティのみを検出します。 キャプチャする包含を指定する場合 は、 このオプションを選択します。 たとえば、特定のドメインに送信されたメールのみをキャプチャする場合は、このオプションを選択します。

注:

検出グループをまだ作成していない場合は、[検出グループ] セクションでオプションを選択することはできません。

[ 1 つ以上の検出グループの選択 ] ボックスの一覧で、バリアントに適用する検出グループを選択します。 検出グループは、適切なグループを見つけるのに役立つ適切な検出の種類の見出しの下に一覧表示されます。 1 つのバリアントの場合、1 つの種類の検出グループを最大 5 つ追加できます。 たとえば、ドメインの最大 5 つのグループ、ファイルの種類の 5 つのグループなどを追加できます。

注:

バリアントに適用できる検出グループのみが一覧に表示されます。 たとえば、ファイルの種類の検出グループは、organizationインジケーターの外部のユーザーと共有 SharePoint フォルダーには表示されません。これは該当しないためです。

[保存] を選択します。

[ 次の手順 ] ダイアログ ボックスで、新しいバリアントを特定のポリシーに適用する場合は、[ ポリシー] ページリンクを 選択します。

ヒント

バリアントによって検出するすべての重要なアクティビティが確実にキャプチャされるように、組み込みインジケーターと組み込みインジケーターのバリアントを同じポリシーに適用できます。 その後、各インジケーターがアラートでキャプチャするアクティビティを確認し、すべてが検出されたことを確認した後、バリアント インジケーターのみを使用できます。

ポリシーでバリアントを使用する

ポリシー ワークフローの [インジケーター ] ページに移動します。

1 つ以上のバリアントを含む組み込みのインジケーターを見つけます。 バリアントがある組み込みのインジケーターは、バリアント チェックボックスに小さな青いボックスでマークされ、選択したバリアントの数を示すインジケーター記述子テキストの末尾に一覧が表示されます。 一覧を開いてバリアントを表示します。

注:

バリアント リストで 1 つまたはすべてのチェック ボックスをオンにした場合、組み込みインジケーターの最初のレベルのチェック ボックスが青色のチェックボックスに点灯します。 バリアント リストのボックスが選択されていない場合、最初のレベルのチェック ボックスは空白になります。

[次へ] を選択します。

[ しきい値のカスタマイズ ] ページでは、バリアントのしきい値を個別にカスタマイズできます。

バリアントによって提供される分析情報を調査する

バリアントがポリシーに追加されると、ダッシュボードにアラートが生成され、調査担当者は アクティビティ エクスプローラー と [ユーザー アクティビティ ] タブで詳細を表示できます。

バリアントを編集する

インジケーターの説明テキストの末尾にある青いテキストを選択します。 たとえば、次のスクリーンショットの例に示すように、[ +2 バリアント] を選択します。

[ インジケーターの表示/編集] ページで 、[ 編集] を選択します。

変更を加えます。

バリアントの制限事項

- 組み込みインジケーターごとに最大 3 つのバリアントを作成できます。

- 1 つのバリアントの場合、1 つの種類の検出グループを最大 5 つ追加できます。 たとえば、ドメインの最大 5 つのグループ、ファイルの種類の 5 つのグループなどを追加できます。

- 検出グループ プレビューでは、バリアントはシーケンス、累積流出アクティビティ、リスク スコア ブースター、リアルタイム 分析をサポートしていません。

グローバル除外と優先度コンテンツに対してバリアントを優先順位付けする方法

アクティビティのスコープは、インサイダー リスク管理の複数の場所で行われます。 スコーピングは、次の優先順位で行われます。

グローバル除外

バリアント スコープの除外/包含

優先度の高いコンテンツ

デバイス インジケーターを有効にし、Windows デバイスをオンボードする

Windows デバイスでリスク アクティビティの検出を有効にし、これらのアクティビティのポリシー インジケーターを含めるために、Windows デバイスは次の要件を満たす必要があり、次のオンボード手順を完了する必要があります。 デバイスのオンボード要件の詳細を確認する

手順 1: エンドポイントを準備する

インサイダー リスク管理でレポートを計画しているWindows 10 デバイスが、これらの要件を満たしていることを確認します。

- デバイスは x64 ビルド 1809 以降Windows 10実行している必要があり、2020 年 2 月 20 日からのWindows 10更新プログラム (OS ビルド 17763.1075) をインストールする必要があります。

- Windows 10 デバイスへのログインに使用するユーザー アカウントは、アクティブなMicrosoft Entra アカウントである必要があります。 Windows 10 デバイスは、Microsoft Entra ID、ハイブリッドMicrosoft Entra、参加済み、または登録されている可能性があります。

- エンドポイント デバイスに Microsoft Edge ブラウザーをインストールして、クラウド アップロード アクティビティのアクションを検出します。 「Chromiumに基づいて新しい Microsoft Edge をダウンロードする」を参照してください。

注:

エンドポイント DLP では仮想化環境がサポートされるようになりました。つまり、インサイダー リスク管理ソリューションはエンドポイント DLP を介して仮想化された環境をサポートします。 エンドポイント DLP での仮想化環境のサポートの詳細

手順 2: デバイスのオンボード

デバイスでインサイダー リスク管理アクティビティを検出する前に、デバイスのチェックを有効にし、エンドポイントをオンボードする必要があります。 どちらのアクションも Microsoft Purview で実行されます。

まだオンボードされていないデバイスを有効にする場合は、この記事で説明されているように、適切なスクリプトをダウンロードしてデプロイする必要があります。

既にMicrosoft Defender for Endpointにオンボードされているデバイスがある場合は、管理対象デバイスの一覧に表示されます。

デバイスのオンボード

この展開シナリオでは、まだオンボードされていないデバイスを有効にし、Windows デバイス上のインサイダー リスク アクティビティを検出するだけです。

現在使用しているポータルに該当するタブを選択してください。 Microsoft 365 プランによっては、Microsoft Purview コンプライアンス ポータルは廃止されるか、間もなく廃止されます。

Microsoft Purview ポータルの詳細については、Microsoft Purview ポータルを参照してください。 コンプライアンス ポータルの詳細については、「Microsoft Purview コンプライアンス ポータル」を参照してください。

Microsoft 365 organizationの管理者アカウントの資格情報を使用して、Microsoft Purview ポータルにサインインします。

ページの右上隅にある [設定] を選択します。

[ デバイス オンボード] で、[ デバイス] を選択します。 デバイスがオンボードされるまで、一覧は空です。

[ デバイスのオンボードを有効にする] を選択します。

注:

通常、デバイスのオンボードを有効にするには約 60 秒かかりますが、Microsoft サポートに参加するまでに最大 30 分かかります。

[ 展開方法 ] ボックスの一覧からこれらのデバイスに展開する方法を選択し、[ パッケージのダウンロード] を選択します。

「Windows マシンのオンボード ツールとメソッド」の適切な手順に従います。 このリンクをクリックすると、手順 5 で選択した導入パッケージと一致する Microsoft Defender for Endpoint の手順にアクセスできるランディング ページが表示されます。

- グループ ポリシーを利用した Windows マシンの登録

- Microsoft Endpoint Configuration Manager を使用した Windows 10 マシンのオンボード

- Mobile Device Management ツールを使用した Windows マシンの登録

- ローカル スクリプトを使用した Windows マシンの登録

- 非永続的仮想デスクトップ インフラストラクチャ (VDI) マシンのオンボード

完了し、エンドポイント デバイスがオンボードされると、デバイスの一覧に表示され、エンドポイント デバイスは監査アクティビティ ログのインサイダー リスク管理へのレポートを開始します。

注:

これは、ライセンス執行時でのエクスペリエンスです。 必要なライセンスがないと、データは表示またはアクセスできなくなります。

デバイスが既にMicrosoft Defender for Endpointにオンボードされている場合

Microsoft Defender for Endpointが既にデプロイされていて、エンドポイント デバイスがレポートされている場合は、エンドポイント デバイスがマネージド デバイスの一覧に表示されます。 「手順 2: デバイスのオンボード」に進むことで、新しいデバイスをインサイダー リスク管理にオンボードし続けてカバレッジを拡大できます。

デバイス インジケーターを有効にし、macOS デバイスをオンボードする

macOS デバイス (Catalina 10.15 以降) を Microsoft 365 にオンボードして、Intuneまたは JAMF Pro を使用したインサイダー リスク管理ポリシーをサポートできます。 詳細と構成ガイダンスについては、「 MacOS デバイスを Microsoft 365 にオンボードする概要 (プレビュー)」を参照してください。

インジケーター レベルの設定

ポリシー ワークフローを使用してポリシーを作成する場合、1 日のリスク イベント数がインサイダー リスク アラートのリスク スコアにどのように影響するかを構成できます。 これらのインジケーター設定は、organizationのリスク イベントの発生回数が、これらのイベントのリスク スコア (および関連するアラート重大度) にどのように影響するかを制御するのに役立ちます。

たとえば、インサイダー リスク ポリシー設定で SharePoint インジケーターを有効にし、新しいインサイダー リスク データ リーク ポリシーのインジケーターを構成するときに SharePoint イベントのカスタムしきい値を選択するとします。 インサイダー リスク ポリシー ワークフローでは、SharePoint インジケーターごとに 3 つの異なる日次イベント レベルを構成し、これらのイベントに関連付けられたアラートのリスク スコアに影響を与えます。

最初の 1 日のイベント レベルでは、しきい値を 次のように設定します。

- イベントのリスク スコアへの影響が小さい場合は、1 日あたり 10 個以上のイベント

- イベントのリスク スコアに中程度の影響がある場合は、1 日あたり 20 以上のイベント

- イベントのリスク スコアへの影響が高い場合は、1 日あたり 30 以上のイベント

これらの設定は、実質的に次を意味します。

- トリガー イベントの後に 1 から 9 個の SharePoint イベントが発生した場合、リスク スコアは最小限の影響を受け、アラートを生成しない傾向があります。

- トリガー イベントの後に発生する SharePoint イベントが 10 から 19 個ある場合、リスク スコアは本質的に低く、アラートの重大度レベルは低いレベルになる傾向があります。

- トリガー イベントの後に発生する SharePoint イベントが 20 から 29 個ある場合、リスク スコアは本質的に高くなり、アラートの重大度レベルは中程度のレベルになる傾向があります。

- トリガー イベントの後に発生する SharePoint イベントが 30 個以上ある場合、リスク スコアは本質的に高くなり、アラートの重大度レベルは高いレベルになる傾向があります。

ポリシーのしきい値のもう 1 つのオプションは、ポリシートリガー イベントを、一般的な 1 日のユーザー数を超えるリスク管理アクティビティに割り当てることです。 特定のしきい値設定によって定義されるのではなく、スコープ内ポリシー ユーザーに対して検出された異常なアクティビティに対して、各しきい値が動的にカスタマイズされます。 個々のインジケーターで異常なアクティビティのしきい値アクティビティがサポートされている場合は、そのインジケーターのポリシー ワークフローで [ アクティビティがユーザーの通常のアクティビティを超 えています] を選択できます。 このオプションが一覧にない場合、異常なアクティビティトリガーはインジケーターで使用できません。 アクティビティが日のユーザーの通常のアクティビティを上回っている場合は、インジケーターの一覧が表示されますが、選択できない場合は、Insider リスク設定>Policy インジケーターでこのオプションを有効にする必要があります。

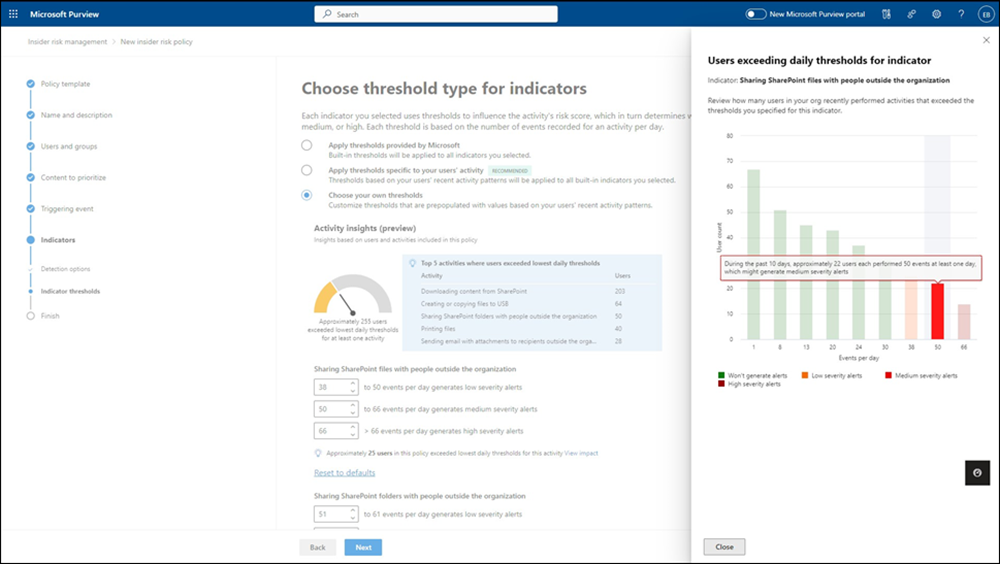

リアルタイム分析の推奨事項を使用してしきい値を設定する

リアルタイム分析 (プレビュー) を使用して、ガイド付き (データドリブン) のしきい値構成エクスペリエンスを利用できます。これにより、ポリシー インジケーターの適切なしきい値をすばやく選択できます。 このガイド付きエクスペリエンスは、アクティビティ発生のインジケーターとしきい値の選択を効率的に調整するのに役立ち、ポリシー アラートが少なすぎる、または多すぎることがないようにすることができます。

分析が有効になっている場合:

[ ユーザーのアクティビティに固有のしきい値を適用する ] オプションは、ポリシー ワークフローの [インジケーター ] ページで有効になっています。 organizationでの過去 10 日間のユーザー アクティビティに基づいて、インサイダー リスク管理にインジケーターしきい値の推奨事項を提供する場合は、このオプションを選択します。

注:

このオプションを使用するには、少なくとも 1 つの組み込みポリシー インジケーターを選択する必要があります。 インサイダー リスク管理では、 カスタム インジケーター や 組み込みインジケーターのバリエーションに推奨されるしきい値は提供されません。

ポリシー ワークフローの [インジケーター] ページで [独自のしきい値の選択] オプションを選択した場合、しきい値設定の既定値は、組み込みの既定値ではなく推奨されるしきい値 (organizationのアクティビティに基づく) に基づきます。 また、ゲージ、上位 5 つのインジケーターの一覧、各インジケーターの分析情報も表示されます。

A. ゲージには、過去 10 日間のアクティビティが、ポリシーに対して選択した組み込みインジケーターの少なくとも 1 つの 日あたりの最小しきい値 を超えたスコープ付きユーザーのおおよその数が表示されます。 このゲージは、ポリシーに含まれるすべてのユーザーにリスク スコアが割り当てられた場合に生成される可能性があるアラートの数を見積もるのに役立ちます。

B. 上位 5 つのインジケーター の一覧は、 1 日のしきい値を超えるユーザーの数で並べ替えられます。 ポリシーで生成されるアラートが多すぎる場合は、"ノイズ" を減らすために焦点を当てる必要があるインジケーターです。

C. 各インジケーターの分析情報は、そのインジケーターのしきい値設定のセットの下に表示されます。 分析情報は、過去 10 日間のアクティビティがインジケーターの指定された 低しきい値 を超えたユーザーのおおよその数を示します。 たとえば、[ SharePoint からコンテンツをダウンロードする ] の低しきい値設定が 100 に設定されている場合、分析情報には、過去 10 日間に平均で 100 を超えるダウンロード アクティビティを実行したユーザーの数が表示されます。

注:

グローバル除外 (インテリジェント検出) は、リアルタイム分析に考慮されます。

しきい値の設定を手動で調整する

[ 独自のしきい値の選択] オプションを選択 し、特定のインジケーターのしきい値設定を手動で調整すると、インジケーターの下の分析情報がリアルタイムで更新されます。 これにより、各インジケーターの適切なしきい値を構成して、ポリシーをアクティブ化する前に最高レベルのアラートの有効性を実現できます。

時間を節約し、しきい値への手動変更の影響を理解しやすくするには、分析情報の [ 影響の表示 ] リンクを選択して、インジケーター グラフの 1 日のしきい値を超えたユーザー を表示します。 このグラフは、各ポリシー インジケーターの秘密度分析を提供します。

重要

このグラフは、ポリシーの作成時に [ 特定のユーザーを含める] オプションを選択した場合は使用できません。 [ すべてのユーザーとグループを含める] オプションを 選択する必要があります。

このグラフを使用して、選択したインジケーターのorganizationのユーザーのアクティビティ パターンを分析できます。 たとえば、上の図では、organization外のユーザーと SharePoint ファイルを共有するためのしきい値インジケーターは 38 に設定されています。 グラフには、そのしきい値を超えたアクションを実行したユーザーの数と、それらのアクションに対する低、中、高の重大度のアラートの分布が表示されます。 バーを選択すると、各値の分析情報が表示されます。 たとえば、前の図では、50 の値のバーが選択されており、そのしきい値では、過去 10 日間に少なくとも 1 日に約 22 人のユーザーがそれぞれ少なくとも 50 のイベントを実行したことを示しています。

リアルタイム分析を使用するための前提条件

リアルタイム分析 (プレビュー) を使用するには、 インサイダー リスク分析の分析情報を有効にする必要があります。 分析が有効になった後、分析情報と推奨事項が表示されるまでに 24 時間から 48 時間かかることがあります。