インサイダー リスクの管理の概要

重要

Microsoft Purview インサイダー リスク管理は、IP の盗難、データの漏洩、セキュリティ違反など、潜在的な悪意のある、または不注意なインサイダー リスクを特定するために、さまざまな信号を関連付けます。 インサイダー リスク管理により、お客様はセキュリティとコンプライアンスを管理するためのポリシーを作成できます。 プライバシー バイ デザインで構築されており、ユーザーは既定で仮名化され、ユーザー レベルのプライバシーを確保するのに役立つロールベースのアクセス制御と監査ログが用意されています。

インサイダー リスク管理ポリシーを使用して、リスクのあるアクティビティと管理ツールを特定し、organizationのリスク アラートに対処します。 前提条件を設定し、インサイダー リスク管理ポリシーを構成するには、次の手順を実行します。

重要

インサイダー リスク管理ソリューションは、顧客がユーザー レベルで内部ガバナンスを容易にするのに役立つテナント レベルのオプションを提供します。 テナント レベルの管理者は、organizationのメンバーにこのソリューションへのアクセスを提供するアクセス許可を設定し、Microsoft Purview ポータルまたはMicrosoft Purview コンプライアンス ポータルでデータ コネクタを設定して、リスクの高いアクティビティのユーザー レベルの識別をサポートするために関連データをインポートできます。 お客様は、雇用に関連する個々のユーザーの行動、特性、または業績に関連する分析情報を管理者が計算し、organizationの他のユーザーが利用できることを確認します。 さらに、お客様は、インサイダー リスク管理サービスからの分析情報だけでなく、雇用に関連する個々のユーザーの行動、特性、またはパフォーマンスに関連する独自の完全な調査を行う必要があることを認識しています。 お客様は、インサイダー リスク管理サービスおよび関連する機能またはサービスを、個々のユーザー識別および修復アクションに関連する法律を含む、適用されるすべての法律に準拠して使用することに単独で責任を負います。

インサイダー リスク ポリシーがorganizationのリスク管理にどのように役立つかの詳細については、「インサイダー リスク管理について学習する」を参照してください。

ヒント

E5 のお客様でない場合は、90 日間の Microsoft Purview ソリューション試用版を使用して、Purview の追加機能が組織のデータ セキュリティとコンプライアンスのニーズの管理にどのように役立つかを確認してください。 Microsoft Purview 試用版ハブから開始します。 サインアップと試用期間の詳細については、こちらをご覧ください。

サブスクリプションとライセンス

インサイダー リスク管理を開始する前に、 Microsoft 365 サブスクリプション とアドオンを確認する必要があります。 インサイダー リスク管理にアクセスして使用するには、管理者は、organizationにサポートされているサブスクリプションがあり、適切なライセンスがユーザーに割り当てられているかどうかを確認する必要があります。 サブスクリプションとライセンスの詳細については、インサイダー リスク管理の サブスクリプション要件 に関するページを参照してください。

重要

現在、インサイダー リスク管理は、Azure サービスの依存関係によってサポートされている地理的リージョンと国でホストされているテナントで利用できます。 organizationに対してインサイダー リスク管理がサポートされていることを確認するには、「国/リージョン別の Azure 依存関係の可用性」を参照してください。

既存のMicrosoft 365 Enterprise E5 プランを持っていなくても、インサイダー リスク管理を試したい場合は、既存のサブスクリプションに Microsoft 365 を追加するか、E5 Microsoft 365 Enterprise試用版にサインアップできます。

従量課金制

インサイダー リスク管理に含まれる一部のインジケーターは、organizationの従量課金制課金モデルを有効にした場合にのみ使用できます。 詳細については、「 インサイダー リスク管理でポリシー インジケーターを構成する」を参照してください。

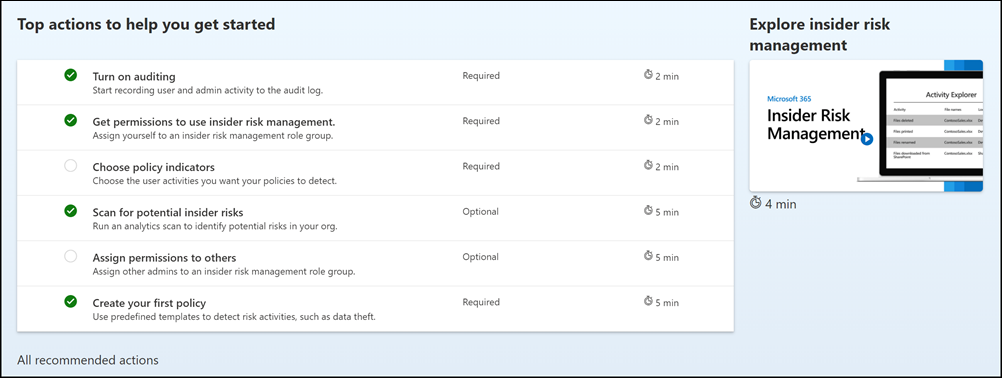

推奨処理

推奨されるアクションは、organizationがインサイダー リスク管理を迅速に行うのに役立ちます。 [ 概要 ] ページに含まれている推奨されるアクションは、ポリシーを構成して展開する手順のガイドに役立ちます。

インサイダー リスク管理の構成を開始または最大化するために、次の推奨事項を使用できます。

- 監査を有効にする: オンにすると、organizationのユーザーと管理者のアクティビティが Microsoft 365 監査ログに記録されます。 インサイダー リスク ポリシーと分析スキャンでは、このログを使用してリスク アクティビティを検出します。

- インサイダー リスク管理を使用するためのアクセス許可を取得する: インサイダー リスク管理機能に対するアクセスレベルは、割り当てられたロール グループによって異なります。 推奨されるアクションにアクセスして構成するには、ユーザーを Insider Risk Management または Insider Risk Management Admins ロール グループに割り当てる必要があります。

- ポリシー インジケーターの選択: インジケーターは、基本的に、検出して調査するリスク管理アクティビティです。 インジケーターを選択すると、複数の Microsoft 365 の場所とサービスにわたるアクティビティを検出できます。

- 潜在的なインサイダー リスクをスキャンする: 分析スキャンを実行して、組織で発生している潜在的なインサイダー リスクを検出します。結果を評価した後、推奨されるポリシーを確認して設定します。

- 他のユーザーにアクセス許可を割り当てる: インサイダー リスク機能の管理を担当する追加のチーム メンバーが存在する場合は、適切なロール グループに割り当てる必要があります。

- 最初のポリシーを作成する: 危険な可能性のあるアクティビティに関するアラートを受信するには、検出して調査するユーザー アクティビティを定義する定義済みのテンプレートに基づいてポリシーを設定する必要があります。

このエクスペリエンスに含まれる推奨される各アクションには、次の 4 つの属性があります。

- アクション: 推奨されるアクションの名前と説明。

- 状態: 推奨されるアクションの状態。 値は [未開始]、[ 進行中]、[ 後で保存]、または [完了] です。

- 必須または省略可能: インサイダー リスク管理機能が期待どおりに機能するために推奨されるアクションが必要か、オプションであるか。

- 推定完了時間: 推奨されるアクションを完了するための推定時間 (分単位)。

一覧から推奨事項を選択して、インサイダー リスク管理の構成を開始します。 推奨される各アクションでは、要件、想定される内容、organizationで機能を構成することの影響など、推奨事項に必要なアクションについて説明します。 推奨される各アクションは、構成時に自動的に完了としてマークされるか、構成時に完了したアクションを手動で選択する必要があります。

手順 1 (必須): インサイダー リスク管理のアクセス許可を有効にする

重要

ロール グループを構成した後、ロール グループのアクセス許可が組織全体の割り当てられたユーザーに適用されるまでに最大 30 分かかる場合があります。

インサイダー リスク管理機能の構成に使用される役割グループは 6 つあります。 Microsoft Purview のメニュー オプションとして Insider リスク管理 を使用できるようにし、これらの構成手順を続行するには、次のいずれかのロールまたはロール グループに割り当てる必要があります。

- グローバル管理者ロールのMicrosoft Entra ID

- Microsoft Entra IDコンプライアンス管理者ロール

- Microsoft Purview Organization Management ロール グループ

- Microsoft Purview コンプライアンス管理者 ロール グループ

- Insider Risk Management ロール グループ

- Insider Risk Management Admins ロール グループ

インサイダー リスク管理ポリシーとアラートを管理する方法に応じて、特定の役割グループにユーザーを割り当てて、さまざまなインサイダー リスク管理機能のセットを管理する必要があります。 異なるコンプライアンス責任を持つユーザーを特定のロール グループに割り当てて、インサイダー リスク管理機能のさまざまな領域を管理できます。 または、指定された管理者、アナリスト、調査担当者、閲覧者のすべてのユーザー アカウントを Insider Risk Management ロール グループに割り当てることを決定できます。 コンプライアンス管理の要件に最適な 1 つのロール グループまたは複数のロール グループを使用します。

インサイダー リスク管理を使用する場合は、次のロール グループ オプションとソリューション アクションから選択します。

| アクション | インサイダー リスクの管理 | Insider Risk Management 管理者 | インサイダー リスク管理アナリスト | インサイダー リスク管理調査担当者 | インサイダーリスク管理監査人 | インサイダー リスク管理の承認者 |

|---|---|---|---|---|---|---|

| ポリシーと設定を構成する | はい | はい | いいえ | いいえ | いいえ | いいえ |

| 分析分析情報にアクセスする | はい | はい | はい | いいえ | いいえ | いいえ |

| アラートの調査 & アクセス | はい | いいえ | はい | はい | いいえ | いいえ |

| ケース & 調査にアクセスする | はい | いいえ | はい | はい | いいえ | いいえ |

| コンテンツ エクスプローラーを表示 & アクセスする | はい | いいえ | いいえ | はい | いいえ | いいえ |

| 通知テンプレートを構成する | はい | いいえ | はい | はい | いいえ | いいえ |

| エクスポート監査ログ & 表示する | はい | いいえ | いいえ | いいえ | はい | いいえ |

| フォレンジック証拠キャプチャ & 表示する | はい | いいえ | いいえ | はい | いいえ | いいえ |

| フォレンジック証拠キャプチャ要求を作成する | はい | はい | いいえ | いいえ | いいえ | いいえ |

| フォレンジック証拠のキャプチャ要求を承認する | はい | いいえ | いいえ | いいえ | いいえ | はい |

| Adaptive Protection の構成 | はい | はい | いいえ | いいえ | いいえ | いいえ |

| [Adaptive Protection ユーザーの表示] タブ | はい | いいえ | はい | はい | いいえ | いいえ |

| アラート レポートとケース レポートを表示する | はい | はい | はい | はい | いいえ | いいえ |

重要

組み込みの Insider Risk Management ロール グループまたは Insider Risk Management 管理者ロール グループに常に少なくとも 1 人のユーザーがあることを確認します (選択 organizationしたオプションに応じて)。

次のロールのメンバーは、インサイダー リスク管理ロール グループにユーザーを割り当てることができ、 Insider Risk Management Admins ロール グループに含まれているのと同じソリューション アクセス許可を持つことができます。

- グローバル管理者Microsoft Entra ID

- Microsoft Entra IDコンプライアンス管理者

- Microsoft Purview Organization Management

- Microsoft Purview コンプライアンス管理者

重要

Microsoft では、アクセス許可が可能な限りで少ないロールを使用することをお勧めします。 グローバル管理者ロールを持つユーザーの数を最小限に抑えることで、organizationのセキュリティを向上させることができます。 Microsoft Purview のロールとアクセス許可の詳細については、こちらをご覧ください。

Insider Risk Management ロール グループにユーザーを追加する

現在使用しているポータルに該当するタブを選択してください。 Microsoft 365 プランによっては、Microsoft Purview コンプライアンス ポータルは廃止されるか、間もなく廃止されます。

Microsoft Purview ポータルの詳細については、Microsoft Purview ポータルを参照してください。 コンプライアンス ポータルの詳細については、「Microsoft Purview コンプライアンス ポータル」を参照してください。

- Microsoft 365 organizationの管理者アカウントの資格情報を使用して、Microsoft Purview ポータルにサインインします。

- ページの右上隅にある [ 設定] を選択し、[ ロールとグループ] を選択し、左側のナビゲーション ウィンドウで [ ロール グループ ] を選択します。

- Insider Risk Management ロール グループを選択し、[編集] を選択します。

- [ ユーザーの選択] を選択し、ロール グループに追加するすべてのユーザーのチェック ボックスをオンにします。

- [ 選択] を選択し、[ 次へ] を選択します。

- [ 保存] を 選択してユーザーをロール グループに追加し、[ 完了] を選択します。

ユーザーのアクセス許可をリージョンまたは部署にスコープを設定する場合は、管理単位を検討してください

インサイダー リスク管理 (プレビュー) の管理単位を使用して、特定の地域または部門にユーザーのアクセス許可をスコープできます。 たとえば、世界中に子会社を持つグローバル企業は、ドイツのユーザーのユーザー アクティビティのみを表示できるように、調査担当者にドイツ語のスコープを提供する管理単位を作成する必要がある場合があります。

インサイダー リスク管理で管理ユニットを使用するには、まず (まだ作成されていない場合) 、管理者ユニットを作成 してから、役割グループのメンバーに管理ユニットを割り当てる必要があります。 役割グループのメンバーに管理者ユニットを割り当てると、それらのメンバーは制限付き管理者になり、organization内のインサイダー リスク管理設定、ポリシー、およびユーザー データへのアクセスが制限されます。 管理単位が割り当てられていないメンバーは 無制限の管理者 であり、すべての設定、ポリシー、およびユーザー データにアクセスできます。

重要

制限付き管理者は、管理単位で追加されたセキュリティ グループまたは配布グループを通じて、割り当てられたユーザーのアラートにアクセスできません。 このようなユーザー アラートは、無制限の管理者にのみ表示されます。 Microsoft では、管理単位が割り当てられている制限付き管理者にもアラートが表示されるように、ユーザーを管理単位に直接追加することをお勧めします。

管理者ユニットのスコープがインサイダー リスク管理ロールに与える影響

次の表は、管理者ユニットが適用されると、インサイダー リスク管理タスク/ロールの各組み合わせにどのように影響するかを示しています。

注:

次の表のスコープは、そのロールの管理者アクションが割り当てられた管理者ユニットによって制限されることを意味します。

| タスク | スコープ付きインサイダー リスク管理 | スコープを設定した Insider Risk Management 管理 | スコープ付きインサイダー リスク管理アナリスト | スコープ付きインサイダーリスク管理調査員 | スコープ付きインサイダー リスク管理の承認者 |

|---|---|---|---|---|---|

| グローバル設定を構成する | Unrestricted | Unrestricted | 許可なし | 許可なし | 許可なし |

| ポリシーを構成する | スコープ | スコープ | 許可なし | 許可なし | 許可なし |

| ユーザーのスコアリング アクティビティを開始する | スコープ | スコープ | スコープ | スコープ | 許可なし |

| 分析分析情報にアクセスする | スコープが設定されている場合は許可されません | スコープが設定されている場合は許可されません | スコープが設定されている場合は許可されません | 許可なし | 許可なし |

| アラートへのアクセスと調査 | スコープ | 許可なし | スコープ | スコープ | 許可なし |

| ユーザー アクティビティを調査する | スコープ | 許可なし | 許可なし | スコープ | 許可なし |

| ケースへのアクセスと調査 | スコープ | 許可なし | スコープ | スコープ | 許可なし |

| コンテンツ エクスプローラーにアクセスして表示する | Unrestricted | 許可なし | 許可なし | Unrestricted | 許可なし |

| 通知テンプレートを構成する | Unrestricted | 許可なし | Unrestricted | Unrestricted | 許可なし |

| フォレンジック証拠キャプチャにアクセスして表示する | スコープが設定されている場合は許可されません | 許可なし | 許可なし | スコープが設定されている場合は許可されません | 許可なし |

| フォレンジック証拠キャプチャ要求を作成する | スコープが設定されている場合は許可されません | スコープが設定されている場合は許可されません | 許可なし | 許可なし | 許可なし |

| フォレンジック証拠のキャプチャ要求を承認する | スコープが設定されている場合は許可されません | 許可なし | 許可なし | 許可なし | スコープが設定されている場合は許可されません |

| Adaptive Protection の構成 | スコープが設定されている場合は許可されません | スコープが設定されている場合は許可されません | 許可なし | 許可なし | 許可なし |

| [Adaptive Protection ユーザーの表示] タブ | スコープが設定されている場合は許可されません | 許可なし | スコープが設定されている場合は許可されません | スコープが設定されている場合は許可されません | 許可なし |

| デバイス正常性レポートを表示する | スコープが設定されている場合は許可されません | スコープが設定されている場合は許可されません | 許可なし | 許可なし | 許可なし |

| クイック ポリシーを作成する | スコープが設定されている場合は許可されません | スコープが設定されている場合は許可されません | 許可なし | 許可なし | 許可なし |

| priority-user 固有のポリシーを構成する | スコープが設定されている場合は許可されません | スコープが設定されている場合は許可されません | 許可なし | 許可なし | 許可なし |

| 優先度ユーザー グループを構成する | スコープが設定されている場合は許可されません | スコープが設定されている場合は許可されません | 許可なし | 許可なし | 許可なし |

| アラートの割り当てまたは再割り当て | スコープが設定されている場合は許可されません | 許可なし | スコープが設定されている場合は許可されません | スコープが設定されている場合は許可されません | 許可なし |

| ケースの割り当てまたは再割り当て | スコープが設定されている場合は許可されません | 許可なし | スコープが設定されている場合は許可されません | スコープが設定されている場合は許可されません | 許可なし |

| アラート レポートとケース レポートを表示する | スコープ | スコープ | スコープ | スコープ | スコープ |

注:

アダプティブ スコープ (インサイダー リスク管理のプレビュー) を管理者ユニットと共に使用できます。 ロール グループのスコープが、organizationの 1 つ以上の管理者ユニットによって設定されている場合、ポリシーを作成または編集するときに選択できるアダプティブ スコープは、管理者ユニットによって制限されます。

手順 2 (必須): Microsoft 365 監査ログを有効にする

インサイダー リスク管理では、ポリシーと分析分析情報で識別されたユーザー分析情報とリスク管理アクティビティに Microsoft 365 監査ログが使用されます。 Microsoft 365 監査ログは、organization内のすべてのアクティビティの概要であり、インサイダー リスク管理ポリシーでは、これらのアクティビティを使用してポリシー分析情報を生成できます。

Microsoft 365 の組織では、監査が既定で有効になっています。 組織によっては、特定の理由で監査を無効にしている場合があります。 組織の監査が無効になっている場合は、別の管理者が無効にしている可能性があります。 この手順を完了する場合は、監査を再びオンにしても問題ないか確認することをお勧めします。

監査を有効にする詳しい手順については、「監査ログ検索を有効または無効する」を参照してください。 監査を有効にすると、監査ログの準備中で、準備が完了してから数時間で検索を実行できるというメッセージが表示されます。 このアクションを行う必要があるのは 1 回だけです。 Microsoft 365 監査ログの使用に関する詳細については、「監査ログを検索する」を参照してください。

手順 3 (省略可能): インサイダー リスク分析の分析情報を有効にして表示する

インサイダー リスク管理分析を有効にすると、次のことができます。

- ポリシーを作成する前に、潜在的なインサイダー リスクをスキャンします。 インサイダー リスク ポリシーを構成することなく、organization内の潜在的なインサイダー リスクの評価を行うことができます。 この評価は、organizationユーザー リスクの高い潜在的な領域を特定し、構成する可能性があるインサイダー リスク管理ポリシーの種類と範囲を決定するのに役立ちます。 この評価は、既存のポリシーの追加ライセンスまたは将来の最適化のニーズを判断するのにも役立ちます。 分析スキャン結果は、分析情報がレポートとして確認できるようになるまで最大 48 時間かかる場合があります。 分析分析の分析情報の詳細については、「Insider リスク管理設定: 分析」を参照し、Insider Risk Management Analytics ビデオをチェックして、分析が潜在的なインサイダー リスクの特定を促進し、迅速にアクションを実行するのに役立つ方法を理解するのに役立ちます。

- インジケーターのしきい値設定に関するリアルタイムの推奨事項を受け取ります。 "ノイズ" を減らすためにポリシーを手動で調整すると、非常に時間がかかる場合があります。これには、ポリシーの目的の構成を決定するために多くの試行錯誤を行う必要があります。 分析が有効になっている場合、インサイダー リスク管理では、インジケーターのしきい値に関するリアルタイムの推奨事項を提供できます。 また、提供された推奨事項を手動で調整し、行った変更に基づいてポリシーのスコープに取り込まれたユーザーの数をリアルタイムで確認することもできます。 リアルタイム インジケーターのしきい値に関する推奨事項の詳細

注:

インサイダー リスク分析を有効にするには、 Insider Risk Management、 Insider Risk Management Admins、または Microsoft 365 グローバル管理者 ロール グループのメンバーである必要があります。

重要

Microsoft では、アクセス許可が可能な限りで少ないロールを使用することをお勧めします。 グローバル管理者ロールを持つユーザーの数を最小限に抑えることで、organizationのセキュリティを向上させることができます。 Microsoft Purview のロールとアクセス許可の詳細については、こちらをご覧ください。

インサイダー リスク分析を有効にする

現在使用しているポータルに該当するタブを選択してください。 Microsoft 365 プランによっては、Microsoft Purview コンプライアンス ポータルは廃止されるか、間もなく廃止されます。

Microsoft Purview ポータルの詳細については、Microsoft Purview ポータルを参照してください。 コンプライアンス ポータルの詳細については、「Microsoft Purview コンプライアンス ポータル」を参照してください。

- Microsoft 365 organizationの管理者アカウントの資格情報を使用して、Microsoft Purview ポータルにサインインします。

- Insider Risk Management ソリューションに移動します。

- [概要] タブの [organization カード内のインサイダー リスクのスキャン] で、[スキャンの実行] を選択します。 このアクションにより、organizationの分析スキャンが有効になります。 [ Insider risk settings>Analytics ] に移動し、[ テナントのユーザー アクティビティをスキャンしてインサイダー リスクの可能性を特定する] を有効にして、スキャンを有効にすることもできます。

- [分析の詳細] ウィンドウで、[スキャンの実行] を選択して、organizationのスキャンを開始します。 分析スキャン結果は、分析情報がレポートとして確認できるようになるまで最大 48 時間かかる場合があります。

分析分析情報を確認した後、インサイダー リスク ポリシーを選択し、organizationのインサイダー リスク軽減戦略に最適な関連する前提条件を構成します。

手順 4 (推奨): ポリシーの前提条件を構成する

ほとんどのインサイダー リスク管理ポリシーには、関連するアクティビティ アラートを生成するためにポリシー インジケーター用に構成する必要がある前提条件があります。 organization用に構成する予定のポリシーに応じて、適切な前提条件を構成します。

Microsoft Defenderでクラウド アプリに接続する

インサイダー リスク管理には、次のクラウド インジケーター (プレビュー) が含まれています。

- Google ドライブ、Box、Dropbox などのクラウド ストレージ インジケーター

- Amazon S3 や Azure を含むクラウド サービス インジケーター (ストレージとSQL Server)

クラウド ストレージ インジケーター

クラウド ストレージ インジケーターを使用して、Google ドライブ、Box、Dropbox で次のアクティビティを検出します。

- 発見: 環境を把握するために使用される手法

- 徴収: 関心のあるデータを収集するために使用される手法

- 流出: 機密ドキュメントなどのデータを盗むために使用される手法

- 削除 (影響): 可用性の中断やシステムの整合性の侵害に使用される手法

クラウド サービス インジケーター

クラウド サービス インジケーターを使用して、Amazon S3 と Azure で次のアクティビティを検出します。

- 防御回避:トレース ログを無効にするか、ファイアウォール規則を更新または削除することによって、危険なアクティビティの検出を回避するために使用SQL Server手法

- 流出: 機密ドキュメントなどのデータを盗むために使用される手法

- 削除 (影響): 可用性の中断やシステムの整合性の侵害に使用される手法

- 特権エスカレーション: システムとデータに対するより高いレベルのアクセス許可を得るために使用される手法

クラウド インジケーターにアクセスするための前提条件

インサイダー リスク管理の設定とポリシーのクラウド インジケーターから選択するには、まだ接続していない場合は、まずMicrosoft Defenderで関連するクラウド アプリに接続する必要があります。

アプリに接続した後、インジケーターは [ポリシー インジケーターの設定 ] ページと個々のポリシーから使用できます。

Insider Risk Indicator (プレビュー) コネクタを構成する

Microsoft 以外 (サード パーティ) ワークロードの検出をインポートすることで、インサイダー リスク管理を拡張できます。 たとえば、検出を拡張して Salesforce アクティビティと Dropbox アクティビティを含め、SharePoint Online や Exchange Online などの Microsoft サービスに焦点を当てたインサイダー リスク管理ソリューションによって提供される組み込みの検出と共に使用できます。

内部リスク管理ソリューションに独自の検出を適用するには、Microsoft Sentinelや Splunk などのセキュリティ情報とイベント管理 (SIEM) ソリューションから前処理された集計された検出をインポートします。 これを行うには、Insider Risk Indicators コネクタ ワークフローにサンプル ファイルをインポートします。 コネクタ ワークフローは、サンプル ファイルを分析し、必要なスキーマを構成します。

注:

現時点では、"生" 検出シグナルをインサイダー リスク管理にインポートすることはできません。 事前に処理された集計は、ファイルとしてのみインポートできます。

カスタム インジケーターは、次のように使用できます。

- ユーザーをポリシーのスコープに取り込むために使用されるトリガー。

- ユーザーにリスクのスコアを付けるために使用されるポリシー インジケーター。

organizationの Insider Risk Indicators コネクタを構成するための詳細なガイダンスについては、Insider Risk Indicators コネクタの記事を参照してください。 コネクタを構成したら、次の構成手順に戻ります。

Microsoft 365 HR コネクタを構成する

インサイダー リスク管理では、サード パーティのリスク管理と人事プラットフォームからインポートされたユーザー データとログ データのインポートがサポートされます。 Microsoft 365 人事 (HR) データ コネクタを使用すると、ユーザーの終了日、最終雇用日、パフォーマンス向上計画通知、パフォーマンス レビュー アクション、ジョブ レベルの変更状態など、CSV ファイルから人事データを取得できます。 このデータは、インサイダー リスク管理ポリシーでアラート インジケーターを駆動するのに役立ち、組織で完全なリスク管理範囲を構成する上で重要な要素です。 organizationに複数の HR コネクタを構成すると、インサイダー リスク管理によってすべての HR コネクタからインジケーターが自動的にプルされます。

次のポリシー テンプレートを使用する場合は、Microsoft 365 HR コネクタが必要です。

- 危険なユーザーによるデータ 漏洩

- ユーザー データの盗難を離れる

- 患者データの誤用

- 離職するユーザーによるセキュリティ ポリシー違反

- 危険なユーザーによるセキュリティ ポリシー違反

organization用に Microsoft 365 HR コネクタを構成する詳細なガイダンスについては、HR データをインポートするためのコネクタの設定に関する記事を参照してください。 HR コネクタを構成したら、次の構成手順に戻ります。

Microsoft Healthcare コネクタを構成する

インサイダー リスク管理では、既存の電子カルテ (EMR) システムでサード パーティからインポートされたユーザーデータとログ データのインポートがサポートされています。 Microsoft Healthcare コネクタを使用すると、不適切な患者記録へのアクセス、疑わしいボリューム アクティビティ、アクティビティの編集とエクスポートなど、CSV ファイルを使用して EMR システムからアクティビティ データをプルできます。 このデータは、インサイダー リスク管理ポリシーでアラート インジケーターを駆動するのに役立ち、組織で完全なリスク管理範囲を構成する上で重要な要素です。

organization用に複数の Healthcare コネクタを構成する場合、インサイダー リスク管理では、すべての Healthcare コネクタからのイベントとアクティビティのシグナルが自動的にサポートされます。 次のポリシー テンプレートを使用する場合は、Microsoft 365 Healthcare が必要です。

- 患者データの誤用

organizationの医療固有のコネクタを構成する詳細なガイダンスについては、医療データをインポートするためのコネクタの設定に関する記事を参照してください。 コネクタを構成したら、次の構成手順に戻ります。

データ損失防止 (DLP) ポリシーを構成する

インサイダー リスク管理では、DLP ポリシーを使用して、重大度レベルの高い DLP アラートの不要な関係者への機密情報の意図的または偶発的な公開を特定するのに役立ちます。 いずれかのデータ リーク テンプレートを使用してインサイダー リスク管理ポリシーを構成する場合は、これらの種類のアラートのポリシーに特定の DLP ポリシーを割り当てることができます。

ヒント

また、インサイダー リスク管理で Adaptive Protection を使用して、リスクの低いユーザーの生産性を維持しながら、リスクの高いユーザーに DLP 保護制御を動的に適用することもできます。 Adaptive Protection の詳細

データ損失ポリシーは、機密情報に対する重大度の高い DLP アラートのインサイダー リスク管理でリスク スコアリングをアクティブ化するユーザーを特定するのに役立ち、organizationで完全なリスク管理カバレッジを構成する上で重要な部分です。 インサイダー リスク管理と DLP ポリシーの統合と計画に関する考慮事項の詳細については、「 Insider リスク管理ポリシー」を参照してください。

重要

次の手順を完了していることを確認します。

- DLP と Insider の両方のリスク管理ポリシーでスコープ内ユーザーを理解し、適切に構成して、予想されるポリシー カバレッジを生成します。

- これらのテンプレートで使用されるインサイダー リスク管理の DLP ポリシーの [インシデント レポート] 設定は、重大度レベルの 高い アラート用に構成されています。 [ インシデント レポート ] フィールドが [低 ] または [ 中] に設定されている DLP ポリシーからインサイダー リスク管理アラートは生成されません。

DLP ポリシーは、次のポリシー テンプレートを使用する場合は省略可能です。

- データ漏えい

- 優先ユーザーによるデータ漏洩

organizationの DLP ポリシーを構成する詳細なガイダンスについては、データ損失防止ポリシーの作成と展開に関する記事を参照してください。 DLP ポリシーを構成したら、次の構成手順に戻ります。

注:

エンドポイント DLP では仮想化環境がサポートされるようになりました。つまり、インサイダー リスク管理ソリューションはエンドポイント DLP を介して仮想化された環境をサポートします。 エンドポイント DLP での仮想化環境のサポートの詳細について説明します。

Microsoft Defenderと DLP アラートを使用してインサイダー リスク レベルの共有を構成する

インサイダー リスク管理 (プレビュー) からインサイダー リスク レベルを共有して、一意のユーザー コンテキストをMicrosoft Defenderおよび DLP アラートに取り込むことができます。 インサイダー リスク管理は、90 日から 120 日間のユーザー アクティビティを分析し、その期間の異常な動作を探します。 このデータをMicrosoft Defenderおよび DLP アラートに追加すると、アナリストがアラートの優先順位を付けるのに役立つ、これらのソリューションで使用できるデータが強化されます。 ユーザー リスクの重大度レベルをMicrosoft Defenderおよび DLP アラートと共有する方法について詳しくは、こちらをご覧ください。

インサイダー リスク管理ユーザー リスクの重大度レベルを共有すると、Microsoft Security Copilotも強化されます。 たとえば、Security Copilotでは、まず Copilot に DLP アラートの要約を依頼し、アラートにフラグが設定されたユーザーに関連付けられているインサイダー リスク レベルを表示するように Copilot に依頼します。 または、ユーザーがリスクの高いユーザーと見なされる理由を確認することもできます。 この場合のユーザー リスク情報は、インサイダー リスク管理から取得されます。 Security Copilotは、内部リスク管理と DLP をシームレスに統合して、調査を支援します。 DLP/Insider リスク管理の調査を組み合わせたスタンドアロン バージョンの Copilot の使用について詳しく説明します。

優先度ユーザー グループを構成する

インサイダー リスク管理には、重要なポジションを持つユーザーの固有のリスク アクティビティ、高レベルのデータとネットワーク アクセス、または過去のリスク動作履歴を特定するのに役立つ、優先度の高いユーザー グループをポリシーに割り当てるサポートが含まれています。 優先度の高いユーザー グループを作成し、グループにユーザーを割り当てることは、これらのユーザーが提示する一意の状況にポリシーをスコープするのに役立ちます。

優先度の高いユーザー グループを作成し、ユーザーをグループに割り当てることで、特定されたユーザーが提示する固有の状況に固有のポリシーのスコープを設定するのに役立ちます。 優先度ユーザー グループのリスク スコア ブースターを有効にするには、[Insider リスク管理設定] ページに移動し、[ポリシー インジケーター] と [リスク スコア ブースター] を選択します。 これらの特定されたユーザーはアラートを受け取る可能性が高くなります。アナリストや調査担当者は、これらのユーザーのリスク重大度を確認して優先順位を付け、organizationのリスク ポリシーと標準に従ってアラートをトリアージできます。

次のポリシー テンプレートを使用する場合は、優先度ユーザー グループが必要です。

- 優先ユーザーによるセキュリティ ポリシー違反

- 優先ユーザーによるデータ漏洩

詳細な構成ガイダンスについては、 インサイダー リスク管理設定 の概要に関する記事を参照してください。

物理バッジ コネクタを構成する

インサイダー リスク管理では、物理制御プラットフォームとアクセス プラットフォームからのユーザー データとログ データのインポートがサポートされています。 物理バッジ コネクタを使用すると、ユーザー ID、アクセス ポイント ID、アクセス時刻と日付、アクセス状態など、JSON ファイルからアクセス データをプルできます。 このデータは、インサイダー リスク管理ポリシーでアラート インジケーターを駆動するのに役立ち、組織で完全なリスク管理範囲を構成する上で重要な要素です。 organization用に複数の物理バッジ コネクタを構成した場合、インサイダー リスク管理は、すべての物理バッジ コネクタからインジケーターを自動的にプルします。 すべてのインサイダー リスク ポリシー テンプレートを使用する場合、物理バッジ コネクタからの情報は、他のインサイダー リスクシグナルを補完します。

重要

インサイダー リスク管理ポリシーで、出発および終了したユーザーに関連するシグナル データを、物理的な制御およびアクセス プラットフォームからのイベント データと関連付けるためには、Microsoft 365 HR コネクタも構成する必要があります。 Microsoft 365 HR コネクタを有効にせずに物理バッジ コネクタを有効にした場合、インサイダー リスク管理ポリシーは、organization内のユーザーに対する未承認の物理的アクセスに関するイベントのみを処理します。

organizationの物理バッジ コネクタを構成する詳細なガイダンスについては、物理バッジ データをインポートするためのコネクタの設定に関する記事を参照してください。 コネクタを構成したら、次の構成手順に戻ります。

Microsoft Defender for Endpoint を構成する

Microsoft Defender for Endpointは、エンタープライズ ネットワークが高度な脅威を防止、検出、調査、対応できるように設計されたエンタープライズ エンドポイント セキュリティ プラットフォームです。 organizationでのセキュリティ違反の可視性を高めるために、内部リスク管理セキュリティ違反ポリシー テンプレートから作成されたポリシーで使用されるアクティビティについて Defender for Endpoint アラートをインポートしてフィルター処理できます。

セキュリティ違反ポリシーを作成する場合は、organizationでMicrosoft Defender for Endpointを構成し、Defender Security Center でインサイダー リスク管理統合のために Defender for Endpoint を有効にしてセキュリティ違反アラートをインポートする必要があります。 要件の詳細については、Microsoft Defender for Endpointの最小要件に関する記事を参照してください。

インサイダー リスク管理統合用 に Defender for Endpoint を構成 するための詳細なガイダンスについては、Defender for Endpoint での高度な機能の構成に関する記事を参照してください。 Microsoft Defender for Endpointを構成したら、次の構成手順に戻ります。

フォレンジック証拠を構成する

セキュリティ インシデントにつながる可能性のある危険なユーザー アクティビティに関するより良い分析情報を得るには、フォレンジック調査中にセキュリティ チームが視覚的なコンテキストを持つことが重要です。 カスタマイズ可能なイベント トリガーと組み込みのユーザー プライバシー保護コントロールを使用すると、フォレンジック証拠を使用すると、デバイス間でカスタマイズ可能なキャプチャが可能になり、organizationは機密データの不正なデータ流出などの潜在的なデータ リスクの軽減、理解、対応を強化できます。

organizationのフォレンジック証拠を構成するための詳細なガイダンスについては、インサイダー リスク管理フォレンジック証拠の概要に関する記事を参照してください。

光学式文字認識を構成する

Microsoft Purview では、ドキュメント内の機密性の高いコンテンツをスキャンして、不適切な露出からドキュメントを保護できます。 Microsoft Purview で光学式文字認識 (OCR) を有効にすると、機密情報の種類やトレーニング可能な分類子などのデータ分類子で、スタンドアロン イメージ内の文字を検出することもできます。 OCR 設定 (プレビュー) を構成すると、既存のインサイダー リスク ポリシーが画像とドキュメントの両方に適用されます。

OCR プレビューの場合、インサイダー リスク管理では、Windows エンドポイント デバイス、SharePoint Online、Teams の各場所でのスキャンがサポートされます。 Exchange Onlineと OneDrive はプレビューではサポートされていません。

OCR 設定は、インサイダー リスク管理のフォレンジック 証拠クリップには適用されません。

OCR スキャンと従量課金制の設定について詳しくは、こちらをご覧ください。

手順 5 (必須): インサイダー リスク設定を構成する

インサイダー リスク設定 は、ポリシーの作成時に選択したテンプレートに関係なく、すべてのインサイダー リスク管理ポリシーに適用されます。 設定は、インサイダー リスク管理ページの上部にある [設定] を使用して構成されます。 これらの設定は、プライバシー、インジケーター、グローバル除外、検出グループ、インテリジェント検出などを制御します。 ポリシーを作成する前に考慮する設定の詳細を確認してください。

手順 6 (必須): インサイダー リスク管理ポリシーを作成する

インサイダー リスク管理ポリシーには、ユーザーが割り当てられており、アラート用に構成されているリスク インジケーターの種類が定義されています。 危険な可能性のあるアクティビティがアラートをトリガーする前に、ポリシーを構成する必要があります。 ポリシー ワークフローを使用して、新しいインサイダー リスク管理ポリシーを作成します。

注:

Microsoft 以外のワークロードのカスタム トリガーまたはインジケーターを作成するには、「 カスタム インジケーター」を参照してください。

ポリシーの作成

現在使用しているポータルに該当するタブを選択してください。 Microsoft 365 プランによっては、Microsoft Purview コンプライアンス ポータルは廃止されるか、間もなく廃止されます。

Microsoft Purview ポータルの詳細については、Microsoft Purview ポータルを参照してください。 コンプライアンス ポータルの詳細については、「Microsoft Purview コンプライアンス ポータル」を参照してください。

Microsoft 365 organizationの管理者アカウントの資格情報を使用して、Microsoft Purview ポータルにサインインします。

Insider Risk Management ソリューションに移動します。

左側のナビゲーションで [ ポリシー] を選択します。

[ ポリシーの作成 ] を選択して、ポリシー ワークフローを開きます。

[ポリシー テンプレート] ページで、ポリシー カテゴリを選択し、新しいポリシーのテンプレートを選択します。 これらのテンプレートは、検出および調査するリスク アクティビティを定義する条件とインジケーターで構成されています。 テンプレートの前提条件を確認し、トリガーとなるイベントと検出されたアクティビティを確認し、このポリシー テンプレートがニーズに適していることを確認します。

重要

一部のポリシー テンプレートには、ポリシーに関連するアラートを生成するための構成が必要となる前提条件があります。 該当するポリシーの前提条件を構成していない場合は、 手順 4 を参照してください。

[次へ] を選んで続行します。

[名前と説明] ページで、次のフィールドを入力します。

- 名前 (必須): ポリシーのフレンドリ名を入力します。 この名前は、ポリシーの作成後は変更できません。

- 説明 (省略可能): ポリシーの説明を入力します。

[次へ] を選んで続行します。

テナントに対して管理ユニットが作成されている場合は、[管理 ユニット] ページが表示されます。 それ以外の場合は、[ ユーザーとグループ ] ページが表示され、次の手順に進むことができます。

ポリシーのスコープを 1 つ以上の管理者ユニットに設定する場合は、[ 管理ユニットの追加] を選択し、ポリシーに適用する管理単位を選択します。

注:

表示できるのは、自分のロールにスコープが設定されている管理ユニットのみです。 無制限の管理者の場合は、テナントのすべての管理ユニットを表示できます。 割り当てられている役割グループと管理ユニットの概要を表示するには、[ アクセス許可の表示] を選択します。

[次へ] を選んで続行します。

[ ユーザーとグループ ] ページで、次のいずれかのオプションを選択します。

すべてのユーザーとグループを含めます。 このオプションを選択すると、インサイダー リスク管理は、organization内のすべてのユーザーとグループのトリガー イベントを検索して、ポリシーのリスク スコアの割り当てを開始します。

ポリシーのスコープが 1 つ以上の管理単位の場合、このオプションは管理単位内のすべてのユーザーとグループを選択します。

注:

インジケーターのしきい値設定に対してリアルタイム分析 (プレビュー) を利用するには、ポリシーのスコープを [ すべてのユーザーとグループを含める] にする必要があります。 リアルタイム分析を使用すると、特定のポリシー条件のセットと一致する可能性があるユーザーの数の見積もりをリアルタイムで確認できます。 これにより、アクティビティ発生のインジケーターとしきい値の選択を効率的に調整できるため、ポリシー アラートの数が少なすぎる、または多すぎることがないようにします。 ポリシーを [すべてのユーザーとグループを含める] にスコープを設定すると、テナント全体の全体的な保護も強化されます。 インジケーターのしきい値設定のリアルタイム分析の詳細については、「 インジケーター レベルの設定」を参照してください。

特定のユーザーとグループを含めます。 ポリシーに含めるユーザーまたはグループを定義するには、このオプションを選択します。

ポリシーのスコープが 1 つ以上の管理者ユニットの場合は、管理ユニットスコープ内のユーザーのみを選択できます。

注:

ゲスト アカウントはサポートされていません。

アダプティブ スコープ。 [ 特定のユーザーとグループを含める ] オプションを選択すると、このオプション (インサイダー リスク管理のプレビュー) が表示されます。 [ アダプティブ スコープの追加または編集] を選択して 、アダプティブ スコープをポリシーに適用します。 ポリシーを作成または編集する前に、アダプティブ スコープを作成する必要があります。 ポリシーの スコープが 1 つ以上の管理ユニットによっても設定されている場合、使用可能なアダプティブ スコープは管理ユニットによって制限されます。 アダプティブ スコープが管理ユニットと連携するしくみについて説明します。

優先度の高いユーザー グループを追加または編集します。 このオプションは、[ 優先ユーザー別のデータ リーク ] テンプレートを選択した場合にのみ表示されます。 このオプションを選択し、優先度のユーザー グループを追加または編集します。

注:

ポリシー テンプレートが優先度のユーザー グループに基づいている場合、ポリシーのスコープを設定する 管理単位 を選択することはできません。 優先度の高いユーザー グループは、現在、管理ユニットでの使用はサポートされていません。

[次へ] を選んで続行します。

前の手順で [すべてのユーザーとグループを含める ] を選択した場合は、[ ユーザーとグループを除外する (省略可能) (プレビュー)] ページが表示されます。

注:

この時点で、[ すべてのユーザーとグループを含める ] を選択して、ユーザーとグループを除外する必要があります。

特定のユーザーまたはグループをポリシー スコープから除外する場合は、このページを使用します。 たとえば、organization全体のユーザーに対して潜在的に危険なアクションを検出し、エグゼクティブ レベルのセールス マネージャーを除外するポリシーを作成できます。 [ ユーザーの追加または編集] または [グループの追加または編集] を選択して、除外するユーザーまたはグループを選択します。 ポリシーのスコープが 1 つ以上の管理者ユニットの場合は、管理者ユニットスコープ内のユーザーまたはグループのみを除外できます。

[優先するコンテンツ] ページで、(必要に応じて) 優先するソースを割り当てることができるので、その結果、これらのソースに対して重大度 High のアラートが生成される可能性が高くなります。 次のいずれかを選択します。

コンテンツに優先順位を付けたい。 このオプションを選択すると、 SharePoint サイト、 秘密度ラベル、 機密情報の種類、 およびファイル拡張子 のコンテンツ タイプに優先順位を付けられます。 このオプションを選択する場合は、少なくとも 1 つの優先度コンテンツ タイプを選択する必要があります。

今は優先度の高いコンテンツを指定したくありません。 このオプションを選択すると、ワークフロー内の優先コンテンツ詳細ページはスキップされます。

[次へ] を選んで続行します。

前の手順で [コンテンツに優先順位を付ける ] を選択した場合は、 SharePoint サイト、 秘密度ラベル、 機密情報の種類、 ファイル拡張子、 スコアリングの詳細ページが表示されます。 これらの詳細ページを使用して、SharePoint、機密情報の種類、秘密度ラベル、トレーニング可能な分類子、およびファイル拡張子を定義して、ポリシーに優先順位を付けます。 スコアリングの詳細ページでは、ポリシーのスコープを設定してリスク スコアのみを割り当て、優先度コンテンツを含む指定されたアクティビティに対してアラートを生成できます。

SharePoint サイト: [SharePoint サイトの追加] を選択し、アクセスして優先化する SharePoint サイトを選択します。 たとえば、 "group1@contoso.sharepoint.com/sites/group1" です。

注:

ポリシーのスコープが 1 つ以上の管理者ユニットの場合でも、管理者ユニットは SharePoint サイトをサポートしていないため、管理ユニットにスコープが設定された SharePoint サイトだけでなく、すべての SharePoint サイトが引き続き表示されます。

機密情報の種類: [優先する機密情報 の種類を追加する] を選択し、優先順位を付ける機密性の高い種類を選択します。 たとえば、"米国の銀行口座番号" と "クレジット カード番号" を入力。

秘密度ラベル: [秘密度ラベルの追加] を選択して優先化したいラベルを選択します。 たとえば、"機密情報" や "シークレット"。

トレーニング可能な分類子: [ トレーニング可能な分類子の追加] を選択し、優先順位を付けるトレーニング可能な分類子を選択します。 たとえば、 ソース コードです。

ファイル拡張子: 最大 50 個のファイル拡張子を追加します。 '.' をファイル拡張子と共に含めたり省略したりできます。 たとえば、 .py または py は Python ファイルに優先順位を付けます。

スコアリング: このポリシーによって検出されたすべてのリスク管理アクティビティにリスク スコアを割り当てるか、優先度コンテンツを含むアクティビティにのみリスク スコアを割り当てるかを決定します。 [ すべてのアクティビティのアラートを取得する ] または [優先度の高いコンテンツを含むアクティビティについてのみアラートを取得する] を選択します。

[次へ] を選んで続行します。

[優先度ユーザー別のデータ リーク] または [データ リーク] テンプレートを選択した場合は、カスタム トリガーイベントとポリシー インジケーターの [このポリシーのトリガー] ページにオプションが表示されます。 アクティビティ スコアリングのスコープ内でユーザーをポリシーに割り当てるイベントをトリガーするための DLP ポリシーまたはインジケーターを選択できます。 [ ユーザーがデータ損失防止 (DLP) ポリシートリガー イベントに一致する ] オプションを選択した場合は、DLP ポリシードロップダウン リストから DLP ポリシーを選択して、このインサイダー リスク管理ポリシーの DLP ポリシーのトリガー インジケーターを有効にする必要があります。 [ ユーザーが流出アクティビティトリガー イベントを実行する ] オプションを選択した場合は、ポリシー トリガー イベントの一覧に表示されているインジケーターの 1 つ以上を選択する必要があります。

注:

優先度ユーザー グループは、現在、管理ユニットではサポートされていません。 [優先度ユーザー別データ リーク] テンプレートまたは [優先度ユーザー別のセキュリティ ポリシー違反] テンプレートに基づいてポリシーを作成する場合、ポリシーのスコープを設定する管理者ユニットを選択することはできません。 無制限の管理者は、管理者ユニットを選択せずに優先度の高いユーザー グループを選択できますが、制限付き管理者またはスコープ管理者は、これらのポリシーをまったく作成できません。

重要

表示されているインジケーターまたはシーケンスを選択できない場合は、organizationに対して現在有効になっていないためです。 ポリシーを選択して割り当てるようにするには、[ インジケーターを有効にする ] プロンプトを選択します。

他のポリシー テンプレートを選択した場合、カスタム トリガー イベントはサポートされません。 組み込みのポリシートリガー イベントが適用されます。 ポリシー属性を定義せずに手順 15 に進みます。

危険なユーザーによるデータ リークまたは危険なユーザーによるセキュリティ ポリシー違反テンプレートを選択した場合は、[このポリシーのトリガー] ページに、コミュニケーション コンプライアンスと人事データ コネクタ イベントとの統合に関するオプションが表示されます。 危険なユーザー イベントが人事システムで報告された後、ユーザーが脅威、嫌がらせ、または差別的な言語を含むメッセージを送信する場合、またはユーザーをポリシー スコープに取り込む場合は、リスク スコアを割り当てることができます。 [ 通信コンプライアンスからのリスク トリガー (プレビュー)] オプションを選択した場合は、既定の通信コンプライアンス ポリシー (自動的に作成) を受け入れるか、このトリガーに対して以前に作成したポリシー スコープを選択するか、別のスコープポリシーを作成できます。 HR データ コネクタ イベントを選択する場合は、organizationの HR データ コネクタを構成する必要があります。

[次へ] を選んで続行します。

[優先ユーザーによるデータ リーク] または [データ リーク] テンプレートを選択し、[ユーザーが流出アクティビティと関連インジケーターを実行する] を選択した場合は、選択したイベントをトリガーするインジケーターのカスタムしきい値または既定のしきい値を選択できます。 [既定の しきい値を使用する (推奨)] または [ トリガーするイベントにカスタムしきい値を使用する] を選択します。

[次へ] を選んで続行します。

[ トリガーするイベントにカスタムしきい値を使用する] を選択した場合は、手順 10 で選択したトリガー イベント インジケーターごとに、適切なレベルを選択して目的のレベルのアクティビティ アラートを生成します。 ユーザーの 1 日の基準を超える異常なアクティビティ (特定のインジケーター) に基づいて、推奨されるしきい値、カスタムしきい値、またはしきい値を使用できます。

[次へ] を選んで続行します。

[ポリシー インジケーター] ページには、[Insider risk settings>Indicators] ページで使用可能として定義したインジケーターが表示されます。このページには、インジケーターバリアントが定義されている場合に含まれます。 ポリシーに適用するインジケーターを選択します。

重要

このページのインジケーターを選択できない場合、すべてのポリシーを有効にするインジケーターを選択する必要があります。 ワークフローで [インジケーターを有効にする] を使用するか、[Insider リスク管理] ページ>[設定>ポリシー インジケーター] ページでインジケーターを選択できます。

Office または Device インジケーターが少なくとも 1 つ以上選択されている場合は、必要に応じて リスク スコアブースター を選択します。 リスク スコア ブースターは、選択されたインジケーターにのみ適用されます。 データの盗難 または データ漏洩 ポリシー テンプレートを選択した場合は、ポリシーに適用する シーケンス検出 メソッドを少なくとも 1 つ以上と、累積流出検出 メソッドを 1 つ選択します。 危険なブラウザー使用状況ポリシー テンプレートを選択した場合は、1 つ以上の閲覧インジケーターを選択します。

[次へ] を選んで続行します。

[ 既定のインジケーターしきい値とカスタム インジケーターのしきい値のどちらを使用するかを決定する ] ページで、選択したポリシー インジケーターのカスタムしきい値または既定のしきい値を選択します。 [ すべてのインジケーターに既定のしきい値を使用する ] または [選択したポリシー インジケーターの カスタムしきい値を指定 する] を選択します。 [ カスタムしきい値の指定] を選択した場合は、適切なレベルを選択して、ポリシー インジケーターごとに目的のレベルのアクティビティ アラートを生成します。

ヒント

しきい値設定の各セットの下にある分析情報の [ 影響 の表示] リンクを選択して、適切なしきい値設定を決定するのに役立つグラフを表示します。 しきい値を手動でカスタマイズする方法について詳しくは、こちらをご覧ください。

[次へ] を選んで続行します。

[レビュー] ページで、ポリシーに選択した設定、選択に対する提案または警告を確認します。 [編集] を選んで、ポリシー値を変更するか、ポリシーを作成してアクティブ化するには [送信] を選択します。

次の手順

これらの手順を完了して、最初のインサイダー リスク管理ポリシーを作成したら、約 24 時間後にアクティビティ インジケーターからアラートの受信を開始します。 この記事の手順 4 のガイダンスまたは 「新しいインサイダー リスク ポリシーを作成する」の手順を使用して、必要に応じて追加のポリシーを構成します。

インサイダー リスク アラートとアラート ダッシュボードの調査の詳細については、「 Insider リスク管理アクティビティ」を参照してください。