インサイダー リスク管理の詳細

重要

Microsoft Purview インサイダー リスク管理は、IP の盗難、データの漏洩、セキュリティ違反など、潜在的な悪意のある、または不注意なインサイダー リスクを特定するために、さまざまな信号を関連付けます。 インサイダー リスク管理により、お客様はセキュリティとコンプライアンスを管理するためのポリシーを作成できます。 プライバシー バイ デザインで構築されており、ユーザーは既定で仮名化され、ユーザー レベルのプライバシーを確保するのに役立つロールベースのアクセス制御と監査ログが用意されています。

Microsoft Purview インサイダー リスク管理は、組織内の悪意のあるアクティビティや不注意によるアクティビティを検出、調査、および操作できるようにすることで、内部リスクを最小限に抑えるのに役立つコンプライアンス ソリューションです。 インサイダー リスク ポリシーを使用すると、ケースに対応したり、必要に応じて Microsoft 電子情報開示 (Premium) にケースをエスカレートしたりするなど、組織内で識別および検出するリスクの種類を定義できます。 組織内のリスク アナリストは、ユーザーが組織のコンプライアンス基準に準拠していることを確認するために、適切なアクションをすばやく実行できます。

セキュリティ インシデントにつながる可能性のあるorganizationでのリスクの高いアクティビティに対処するための計画プロセスの詳細と概要については、「インサイダー リスク管理プログラムの開始」を参照してください。

以下のビデオを参照して、organizationのリスクを防止、検出、封じ込めながら、organization値、カルチャ、ユーザー エクスペリエンスを優先する方法について説明します。

インサイダー リスク管理ソリューション & 開発:

インサイダー リスク管理ワークフロー:

organizationのユーザーからのデータ リスクを最小限に抑えるために、インサイダー リスク管理とコミュニケーション コンプライアンスがどのように連携するかについては、Microsoft Mechanics のビデオをご覧ください。

重要

現在、インサイダー リスク管理は、Azure サービスの依存関係によってサポートされている地理的リージョンと国でホストされているテナントで利用できます。 organizationに対してインサイダー リスク管理がサポートされていることを確認するには、「国/リージョン別の Azure 依存関係の可用性」を参照してください。

ヒント

E5 のお客様でない場合は、90 日間の Microsoft Purview ソリューション試用版を使用して、Purview の追加機能が組織のデータ セキュリティとコンプライアンスのニーズの管理にどのように役立つかを確認してください。 Microsoft Purview 試用版ハブから開始します。 サインアップと試用期間の詳細については、こちらをご覧ください。

最新のリスクの問題点

組織内のリスクを管理して最小化するには、まずモダンワークプレースで見つかったリスクの種類を理解します。 一部のリスクは、外部のイベントと、直接制御外の要因によって駆動されます。 その他のリスクは、最小限に抑え、回避できる内部イベントとユーザー アクションによって駆動されます。 たとえば、organization内のユーザーによる違法、不適切、承認されていない、または非倫理的な行動や行動によるリスクなどがあります。 これらの動作には、ユーザーからの広範な内部リスクが含まれます。

- 機密データとデータ流出のリーク

- 機密保持違反

- 知的財産権 (IP) 侵害

- 詐欺

- インサイダー取引

- 規制遵守違反

最新の職場のユーザーは、さまざまなプラットフォームやサービスにわたってデータを作成、管理、共有できます。 ほとんどの場合、組織には、ユーザーのプライバシー基準を満たしながら、organization全体のリスクを特定して軽減するためのリソースとツールが限られています。

インサイダー リスク管理では、幅広いサービスとサードパーティのインジケーターを使用して、リスク アクティビティをすばやく特定、トリアージ、および行動するのに役立ちます。 Microsoft 365 と Microsoft Graph のログを使用すると、インサイダー リスク管理を使用して、リスク インジケーターを識別するための特定のポリシーを定義できます。 これらのポリシーを使用すると、危険なアクティビティを特定し、これらのリスクを軽減するために行動できます。

インサイダー リスク管理は、次の原則を中心にしています。

- 透明性: ユーザーのプライバシーとorganizationリスクのバランスを、プライバシー バイ デザイン アーキテクチャと組み合わせて使用します。

- 構成可能: 業界、地理的、ビジネス グループに基づいて構成可能なポリシー。

- 統合: Microsoft Purview ソリューション全体の統合ワークフロー。

- アクション可能: レビュー担当者の通知、データ調査、ユーザー調査を有効にする分析情報を提供します。

分析を使用して潜在的なリスクを特定する

Insider リスク分析では、インサイダー リスク ポリシーを構成することなく、組織内の潜在的なインサイダー リスクの評価を行うことができます。 この評価は、organizationユーザー リスクの高い潜在的な領域を特定するのに役立ち、構成を検討する可能性があるインサイダー リスク管理ポリシーの種類と範囲を決定するのに役立ちます。 この評価は、既存のインサイダー リスク ポリシーの追加ライセンスまたは将来の最適化のニーズを判断するのにも役立ちます。

インサイダー リスク分析の詳細については、「 Insider リスク管理の設定: 分析」を参照してください。

推奨されるアクションの概要

インサイダー リスク管理を初めて設定する場合も、新しいポリシーの作成を開始する場合でも、新しい 推奨アクション エクスペリエンスは、インサイダー リスク管理機能を最大限に活用するのに役立ちます。 推奨されるアクションには、アクセス許可の設定、ポリシー インジケーターの選択、ポリシーの作成などがあります。

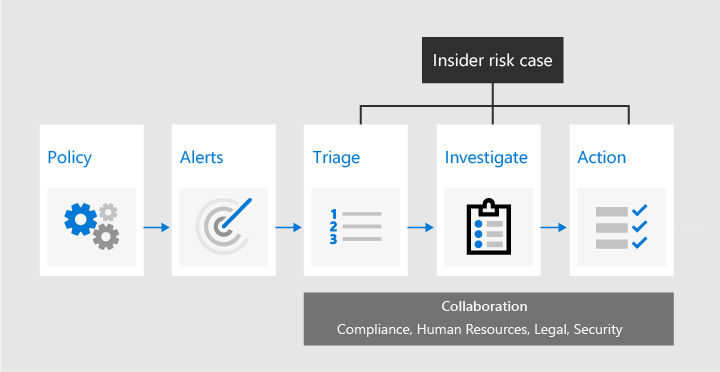

ワークフロー

インサイダー リスク管理ワークフローは、organization内の内部リスクを特定、調査、対処するのに役立ちます。 焦点を絞ったポリシー テンプレート、Microsoft 365 サービス全体の包括的なアクティビティ シグナリング、アラートとケース管理ツールを使用すると、実用的な分析情報を使用して、リスクの高い動作をすばやく特定して対処できます。

インサイダー リスク管理に関する内部リスク アクティビティとコンプライアンスの問題を特定して解決するには、次のワークフローを使用します。

ポリシー

インサイダー リスク管理ポリシーは、定義済みのテンプレートとポリシー条件を使用して作成され、organizationで調べるトリガー イベントとリスク インジケーターを定義します。 これらの条件には、アラートにリスク インジケーターがどのように使用されるか、ポリシーにユーザーが含まれているか、どのサービスが優先されるか、検出期間が含まれます。

インサイダー リスク管理をすぐに開始するには、次のポリシー テンプレートから選択できます。

- 離職するユーザーによるデータ盗難

- データ漏えい

- 優先ユーザーによるデータ漏洩

- 危険なユーザーによるデータ 漏洩

- 患者データの誤用 (プレビュー)

- AI の使用リスク (プレビュー)

- 危険なブラウザーの使用 (プレビュー)

- セキュリティ ポリシー違反 (プレビュー)

- 離職するユーザーによるセキュリティ ポリシー違反 (プレビュー)

- 危険なユーザーによるセキュリティ ポリシー違反 (プレビュー)

- 優先ユーザーによるセキュリティ ポリシー違反 (プレビュー)

アラート

アラートは、ポリシー条件に一致するリスク インジケーターによって自動的に生成され、[ アラート] ダッシュボードに表示されます。 このダッシュボードを使用すると、レビューが必要なすべてのアラートのクイック ビュー、時間の経過に伴うアラートのオープン、および組織のアラートの統計情報が表示されます。 すべてのポリシー アラートが次の情報と共に表示され、アクションが必要な既存のアラートと新しいアラートの状態をすばやく特定するのに役立ちます。

- ID

- ユーザー

- 通知

- 状態

- アラートの重大度

- 検出された時間

- ケース

- ケースの状態

- リスク要因

トリアージ

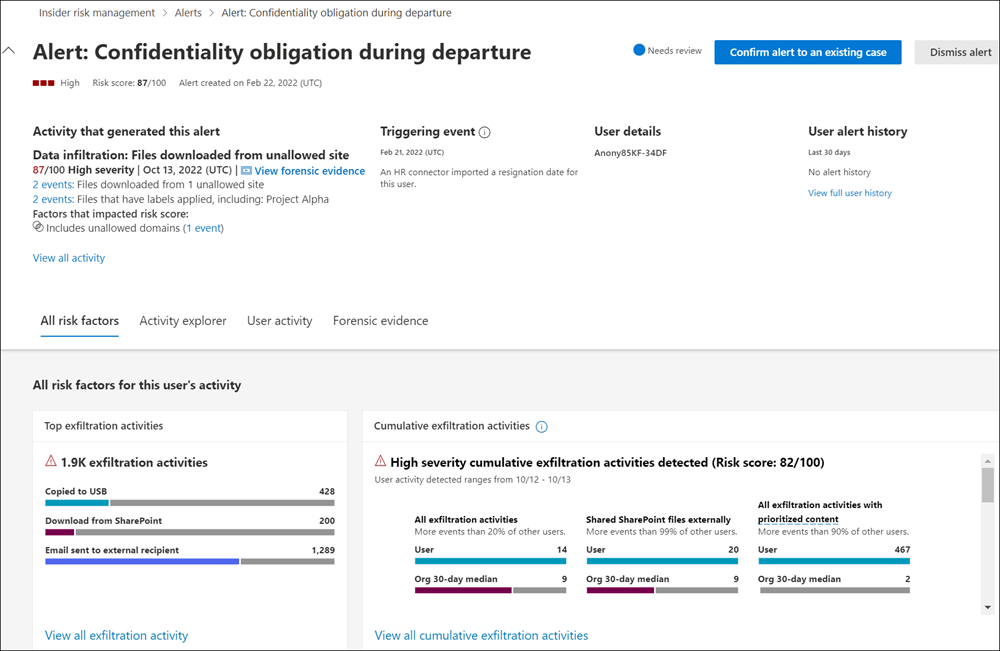

調査が必要な新しいユーザー アクティビティによって、 確認が必要 な状態が割り当てられたアラートが自動的に生成されます。 レビュー担当者は、これらのアラートをすばやく特定し、確認、評価、トリアージできます。

新しいケースを開いて、既存のケースに警告を割り当てるか、警告を無視すれば警告を解決できます。 アラート フィルターを使用すると、検出された状態、重大度、または時間によってアラートをすばやく識別できます。 トリアージ プロセスの一環として、レビュー担当者は、ポリシーによって識別されたアクティビティのアラートの詳細を表示したり、ポリシーの一致に関連付けられているユーザー アクティビティを表示したり、アラートの重大度を確認したり、ユーザー プロファイル情報を確認したりできます。

調査

ユーザー アクティビティ レポート (プレビュー) を使用して、選択したユーザーのすべてのリスク アクティビティをすばやく調査します。 これらのレポートを使用すると、organizationの調査担当者は、内部リスク管理ポリシーに一時的または明示的に割り当てることなく、定義された期間の特定のユーザーのアクティビティを調べることができます。 ユーザーのアクティビティを調査した後、調査担当者は個々のアクティビティを問題のないものとして無視したり、レポートへのリンクを他の調査員と共有または電子メールで送信したり、ユーザーを一時的または明示的にインサイダー リスク管理ポリシーに割り当てることを選択したりできます。

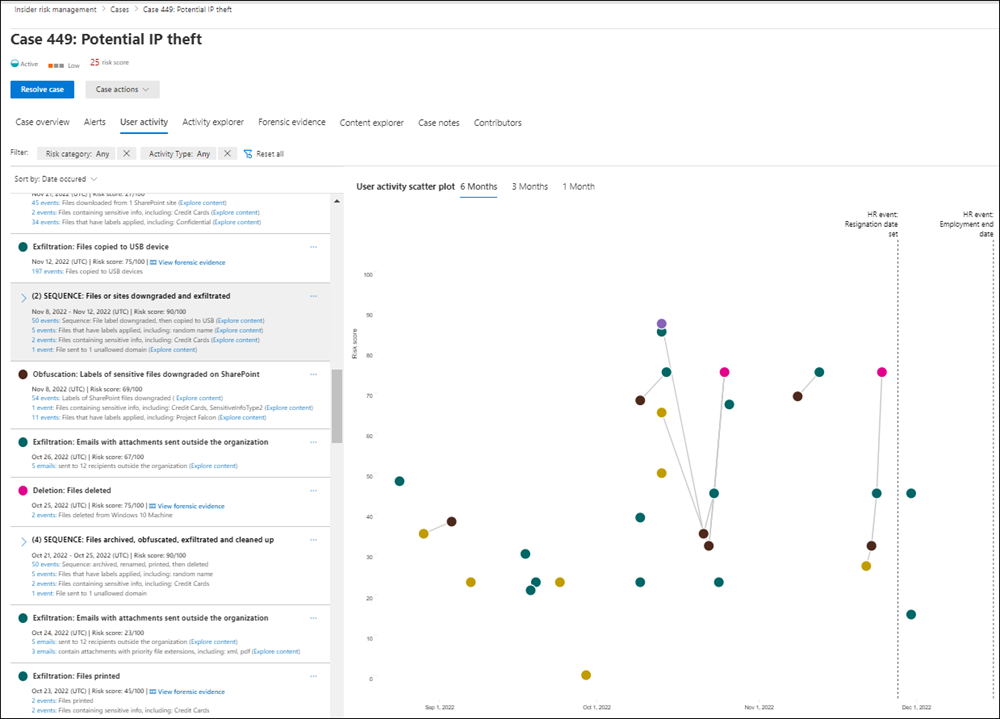

ポリシー の一致に関するアクティビティの詳細と状況の詳細なレビューと調査を必要とするアラートに対してケースが作成されます。 ケース ダッシュボードには、組織のすべてのアクティブなケース、時間の経過に伴うオープン ケース、およびケースの統計情報がすべて表示されます。 レビュー担当者は、状態、ケースが開かれた日付、ケースが最後に更新された日付でケースをすばやくフィルター処理できます。

ケース ダッシュボードでケースを選択すると、ケースが開き、調査とレビューが行えます。 この手順は、インサイダー リスク管理ワークフローの中心です。 この領域では、リスク アクティビティ、ポリシー条件、アラートの詳細、およびユーザーの詳細が、レビュー担当者の統合ビューに合成されます。 この領域の主な調査ツールは次のとおりです。

- ユーザー アクティビティ: ユーザー リスク アクティビティは、現在または過去のリスク アクティビティの時間とリスク レベルに応じてアクティビティをプロットする対話型グラフに自動的に表示されます。 レビュー担当者は、ユーザーのリスク履歴全体をすばやくフィルター処理して表示し、特定のアクティビティにドリルダウンして詳細を確認できます。

- コンテンツ エクスプローラー: アラート アクティビティに関連付けられているすべてのデータ ファイルと電子メール メッセージが自動的にキャプチャされ、コンテンツ エクスプローラーに表示されます。 校閲者は、データ ソース、ファイルの種類、タグ、会話、その他の多くの属性でファイルとメッセージをフィルター処理して表示できます。

- ケース ノート: レビュー担当者は、[ケース ノート] セクションでケースのメモを提供できます。 この一覧には、すべてのノートが中央ビューに統合され、レビュー担当者と送信日の情報が含まれます。

さらに、新しい 監査ログ (プレビュー) を使用すると、インサイダー リスク管理機能で実行されたアクションを常に把握できます。 このリソースを使用すると、1 つ以上のインサイダー リスク管理ロール グループに割り当てられたユーザーが実行したアクションを個別に確認できます。

アクション

ケースが調査された後、レビュー担当者は迅速に対処してケースを解決したり、organization内の他のリスク関係者と共同作業したりできます。 ユーザーが誤ってまたは誤ってポリシー条件に違反した場合は、organization用にカスタマイズできる通知テンプレートから簡単なリマインダー通知をユーザーに送信できます。 これらの通知は、単純なリマインダーとして機能する場合や、将来の危険な動作を防ぐために、ユーザーにトレーニングやガイダンスの更新を指示する場合があります。 詳細については、「インサイダー リスク管理通知テンプレート」をご覧ください。

より深刻な状況では、organization内の他のレビュー担当者やサービスとインサイダー リスク管理ケース情報を共有する必要がある場合があります。 インサイダー リスク管理は、エンド ツー エンドのリスク解決に役立つ他の Microsoft Purview ソリューションと緊密に統合されています。

- 電子情報開示 (Premium): 調査のためにケースをエスカレートすると、ケースのデータと管理をMicrosoft Purview eDiscovery (Premium) に転送できます。 電子情報開示 (プレミアム) は、組織の内部および外部の調査と関連性のあるコンテンツを保管、収集、確認、分析、エクスポートするための、エンドツーエンドのワークフローを提供します。 これにより、法務チームは訴訟ホールド通知ワークフロー全体を管理できます。 電子情報開示 (Premium) ケースの詳細については、「Microsoft Purview eDiscoveryの概要 (Premium)」を参照してください。

- Office 365管理 API の統合 (プレビュー): Insider リスク管理では、Office 365 Management API を介してセキュリティ情報とイベント管理 (SIEM) サービスへのアラート情報のエクスポートがサポートされます。 organizationのリスク プロセスに最適なプラットフォーム内のアラート情報にアクセスすると、リスク アクティビティに対処する方法の柔軟性が高まります。 Office 365管理 API を使用したアラート情報のエクスポートの詳細については、「アラートのエクスポート」を参照してください。

シナリオ

インサイダー リスク管理は、いくつかの一般的なシナリオで、organizationの内部リスクを検出、調査、および軽減するためのアクションを実行するのに役立ちます。

離職するユーザーによるデータ盗難

ユーザーが自発的に、または終了の結果としてorganizationを離れると、多くの場合、会社、顧客、およびユーザーのデータが危険にさらされるという正当な懸念があります。 ユーザーは、プロジェクト データが独自のデータではないことを無邪気に想定したり、個人の利益のために会社のデータを取得したり、会社のポリシーや法的基準に違反したりする可能性があります。 ユーザーの出発によるデータの盗難を使用するインサイダー リスク管理ポリシー ポリシー テンプレートは、通常、この種類の盗難に関連するアクティビティを自動的に検出します。 このポリシーを使用すると、ユーザーを離れてデータの盗難に関連する疑わしいアクティビティに関するアラートを自動的に受け取り、適切な調査アクションを実行できます。 このポリシー テンプレートには、organization用に Microsoft 365 HR コネクタを構成する必要があります。

機密情報または機密情報の意図的または意図しない漏洩

ほとんどの場合、ユーザーは機密情報または機密情報を適切に処理するように最善を尽くします。 ただし、ユーザーが間違いを犯したり、情報が誤ってorganization外で共有されたり、情報保護ポリシーに違反したりする場合があります。 その他の状況では、ユーザーは意図的に機密情報や機密情報を悪意を持って漏洩または共有し、個人的な利益を得る可能性があります。 次のポリシー テンプレートを使用して作成されたインサイダー リスク管理ポリシーは、通常、機密情報または機密情報の共有に関連するアクティビティを自動的に検出します。

意図的または意図しないセキュリティ ポリシー違反 (プレビュー)

ユーザーは通常、最新の職場でデバイスを管理する際に大きな制御を行います。 この制御には、職務の遂行に必要なアプリケーションをインストールまたはアンインストールするためのアクセス許可や、デバイスのセキュリティ機能を一時的に無効にする機能が含まれる場合があります。 このリスク アクティビティが不注意、偶発的、悪意のいずれであっても、この行為はorganizationにリスクをもたらす可能性があり、最小限に抑えるために特定して行動することが重要です。 これらの危険なセキュリティ アクティビティを特定するために、次のインサイダー リスク管理セキュリティ ポリシー違反テンプレートは、セキュリティ リスク インジケーターをスコア付けし、Microsoft Defender for Endpoint アラートを使用してセキュリティ関連のアクティビティに関する分析情報を提供します。

- セキュリティ ポリシー違反 (プレビュー)

- 離職するユーザーによるセキュリティ ポリシー違反 (プレビュー)

- 優先ユーザーによるセキュリティ ポリシー違反 (プレビュー)

- 危険なユーザーによるセキュリティ ポリシー違反 (プレビュー)

位置、アクセス レベル、またはリスク履歴に基づくユーザーのポリシー (プレビュー)

organizationのユーザーの位置、機密情報へのアクセスのレベル、またはリスク履歴に応じて、異なるレベルのリスクが発生する可能性があります。 この構造には、organizationのエグゼクティブ リーダーシップ チームのメンバー、広範なデータとネットワーク アクセス権限を持つ IT 管理者、または危険なアクティビティの過去の履歴を持つユーザーが含まれる場合があります。 このような状況では、調査と迅速なアクションのためのアラートを表示するために、より詳細な検査とより積極的なリスク スコアリングが重要です。 これらの種類のユーザーの危険なアクティビティを特定するために、優先度の高いユーザー グループを作成し、次のポリシー テンプレートからポリシーを作成できます。

医療 (プレビュー)

医療業界の組織にとって、最近の調査ではインサイダー関連のデータ侵害の割合が非常に高くなっています。 患者データと健康記録情報の誤用の検出は、患者のプライバシーを保護し、医療保険の移植性と説明責任に関する法律 (HIPAA) や医療情報技術 (HITECH) 法などのコンプライアンス規制に準拠するうえで重要な要素です。患者データの誤用は、特権患者レコードへのアクセスから、悪意のある家族や隣人からの患者の記録へのアクセスまで多岐に及びます。 これらの種類の危険なアクティビティを特定するために、次のインサイダー リスク管理ポリシー テンプレートでは、Microsoft 365 HR コネクタと医療固有のデータ コネクタを使用して、電子ヒース レコード (EHR) システム内で発生する可能性のある動作に関連するリスク インジケーターのスコア付けを開始します。

危険なユーザーによるアクションと動作 (プレビュー)

雇用ストレッサー イベントは、インサイダー リスクに関連するいくつかの方法でユーザーの行動に影響を与える可能性があります。 これらのストレッサーは、パフォーマンス レビューの低下、位置の降格、またはユーザーがパフォーマンス レビュー 計画に配置されている可能性があります。 また、スレッサーは、ユーザーが電子メールやその他のメッセージで脅迫、嫌がらせ、差別的な言葉を送信するなど、不適切な可能性のある行動を引き起こす可能性があります。 ほとんどのユーザーはこれらのイベントに悪意を持って応答しませんが、これらのアクションのストレスにより、一部のユーザーは通常の状況では考慮されない方法で動作する可能性があります。 このようなリスクの可能性のあるアクティビティを特定するために、次のインサイダー リスク管理ポリシー テンプレートでは、人事コネクタや 専用のコミュニケーション コンプライアンス ポリシー との統合を使用して、ユーザーをインサイダー リスク管理ポリシーの対象にし、発生する可能性のある動作に関連するリスク インジケーターのスコア付けを開始できます。

フォレンジック証拠を使用したリスクの高いユーザー アクティビティの視覚的コンテキスト

セキュリティ インシデントにつながる可能性のある危険なユーザー アクティビティに関するより良い分析情報を得るには、フォレンジック調査中にセキュリティ チームが視覚的なコンテキストを持つことが重要です。 これには、これらのアクティビティが実際に危険であるか、コンテキストから取り除かれ、潜在的に危険ではないかどうかを評価するのに役立つ、これらのアクティビティの視覚的なキャプチャが含まれる場合があります。 危険であると判断されたアクティビティの場合、フォレンジック証拠キャプチャを持つことは、調査官とorganizationがこれらのアクティビティの軽減、理解、対応を改善するのに役立ちます。 このシナリオを支援するには、organizationでオンラインデバイスとオフラインデバイスのフォレンジック証拠キャプチャを有効にします。

始める準備はいいですか。

- organizationでインサイダー リスク管理ポリシーを有効にするための準備については、「インサイダー リスク管理の計画」を参照してください。

- インサイダー リスク ポリシーのグローバル設定を構成するには、「 インサイダー リスク管理設定の概要 」を参照してください。

- 前提条件の構成、ポリシーの作成、アラートの受信の開始については、「 インサイダー リスク管理 の概要」を参照してください。