インサイダー リスク管理ポリシーを作成して管理する

重要

Microsoft Purview インサイダー リスク管理は、IP の盗難、データの漏洩、セキュリティ違反など、悪意のある、または不注意の可能性のあるインサイダー リスクを特定するために、さまざまな信号を関連付けます。 Insider Risk Management を使用すると、お客様はセキュリティとコンプライアンスを管理するためのポリシーを作成できます。 プライバシー バイ デザインで構築されており、ユーザーは既定で仮名化され、ユーザー レベルのプライバシーを確保するのに役立つロールベースのアクセス制御と監査ログが用意されています。

インサイダー リスク管理ポリシーには、範囲内のユーザーとアラートに設定されているリスク インジケーターの種類が定義されています。 organization内のすべてのユーザーに適用されるセキュリティ ポリシーをすばやく作成したり、ポリシー内の管理のために個々のユーザーまたはグループを定義したりできます。 ポリシーは、複数または特定の Microsoft Teams、SharePoint サイト、データの秘密度レベルの種類、およびデータ ラベルにポリシー条件をフォーカスするためのコンテンツの優先度をサポートしています。 テンプレートを使用すると、特定のリスク インジケーターを選択し、ポリシー インジケーター用にイベントのしきい値をカスタマイズし、リスク スコア、リスク レベルと頻度を効果的にカスタマイズできます。

また、最新の分析の結果に基づいてポリシー条件を自動的に定義するユーザー ポリシーを削除することで、クイック データ 漏洩ポリシーとデータ盗難ポリシーを構成することもできます。 また、リスク スコア ブースターと異常検出は、重要度が高い、または異常なリスクの可能性のあるユーザー アクティビティを特定するのに役立ちます。 ポリシー ウィンドウを使用すると、ポリシーを適用してアクティビティにアラートを発する期間を定義することができます。また、一度アクティブ化されたポリシーの期間を決定することもできます。

組み込みのポリシー テンプレートを使用して作成されたポリシーが潜在的なリスクに迅速に対処する方法の概要については、 Insider リスク管理ポリシーの構成ビデオ を参照してください。

ヒント

Microsoft Security Copilotの使用を開始して、AI の力を使用して、よりスマートかつ迅速に作業するための新しい方法を検討します。 Microsoft Purview のMicrosoft Security Copilotの詳細については、こちらをご覧ください。

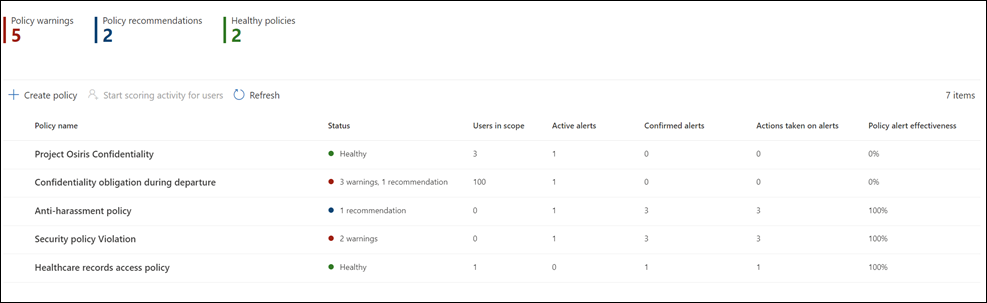

ポリシー ダッシュボード

[ポリシー] ダッシュボードを使用すると、organizationのポリシー、ポリシーの正常性をすばやく確認したり、セキュリティ ポリシーにユーザーを手動で追加したり、各ポリシーに関連付けられているアラートの状態を表示したりできます。

- ポリシー名: ポリシー ワークフロー内のポリシーに割り当てられた名前。

- 状態: 各ポリシーの正常性状態。 ポリシーの警告と推奨事項の数、または問題のないポリシー [正常性] の状態が表示されます。 ポリシーを選択すると、警告または推奨事項の正常性状態の詳細を表示できます。

- アクティブなアラート: 各ポリシーのアクティブなアラートの数。

- 確認されたアラート: 過去 365 日間にポリシーから発生したアラートの合計数。

- アラートに対して実行されたアクション: 過去 365 日間に確認または却下されたアラートの合計数。

- ポリシー アラートの有効性: 確認されたアラートの合計によって決定される割合を、アラートに対して実行された合計アクションで割った割合 (過去 1 年間に確認または却下されたアラートの合計)。

分析からのポリシーの推奨事項

インサイダー リスク分析を使用すると、セキュリティとコンプライアンスに関連する匿名化されたユーザー アクティビティの集計ビューが提供され、インサイダー リスク ポリシーを構成することなく、organization内の潜在的なインサイダー リスクを評価できます。 この評価は、organizationがリスクの高い潜在的な領域を特定するのに役立ち、構成を検討する可能性があるインサイダー リスク管理ポリシーの種類と範囲を決定するのに役立ちます。 ユーザー ポリシーを逸脱して データ リーク や データの盗難 に関する分析スキャン結果に対処する場合は、これらの結果に基づいて迅速なポリシーを構成することもできます。

インサイダー リスク分析とポリシーの推奨事項の詳細については、「 Insider リスク管理設定: 分析」を参照してください。

注:

分析分析情報にアクセスするには、無制限の管理者である必要があります。 管理グループがアクセス許可に与える影響について説明します。

クイック ポリシー

多くの組織にとって、最初のポリシーの使用を開始することは困難な場合があります。 インサイダー リスク管理を初めて使用している場合、または推奨されるアクションを使用して作業を開始する場合は、クイック ポリシーを使用して新しいポリシーを作成して構成できます。 クイック ポリシー設定は、推奨されるベスト プラクティスから、またはorganizationの最新の分析スキャンの結果に自動的に設定されます。 たとえば、分析チェックorganizationで潜在的なデータ リーク アクティビティが検出された場合、Date leaks クイック ポリシーには、それらのアクティビティを検出するために使用されるインジケーターが自動的に含まれます。

次のクイック ポリシーから選択できます。

- 重要な資産保護: organizationの最も価値のある資産に関連するアクティビティを検出します。 これらの資産の損失は、法的責任、財務上の損失、または評判の損害につながる可能性があります。

- データ リーク: organization内のすべてのユーザーからの潜在的なデータ リークを検出します。これは、機密情報の偶発的な過剰共有から悪意のあるデータの盗難まで、さまざまな可能性があります。

- 出発ユーザーによるデータの盗難: 辞任日または終了日近くのユーザー、またはMicrosoft Entra IDから削除されたアカウントに基づいて、ユーザーによる潜在的なデータの盗難を検出します。

- Email流出: ユーザーがorganizationの外部にある機密性の高い資産を電子メールで送信するタイミングを検出します。 たとえば、機密性の高い資産を個人用メール アドレスに電子メールで送信するユーザーなどです。

作業を開始するには、Insider Risk Management>Policies に移動し、[ポリシー>クイック ポリシーの作成] を選択します。 分析レポートを確認する場合は、[詳細の表示] を選択できます>該当する領域のクイック ポリシーの使用を開始します。

クイック ポリシー ワークフローを開始したら、ポリシー設定を確認し、1 つの選択でポリシーを構成します。 クイック ポリシーをカスタマイズする必要がある場合は、ポリシーの作成後に条件を変更できます。 ポリシー警告があるたびに、またはポリシーによって重大度の高いアラートが生成されるたびに電子メール通知を構成することで、迅速なポリシーの検出結果を最新の状態に保ちます。

注:

クイック ポリシーを作成するには、無制限の管理者である必要があります。 管理グループがアクセス許可に与える影響について説明します。

ポリシー内のコンテンツの優先化

インサイダー リスク管理ポリシーでは、コンテンツの保存場所、コンテンツの種類、またはコンテンツの分類方法に応じて、コンテンツの優先度を高く指定することがサポートされています。 また、ポリシーによって検出されたすべてのアクティビティにリスク スコアを割り当てるか、優先度の高いコンテンツを含むアクティビティにのみリスク スコアを割り当てるかを選択することもできます。 コンテンツを優先と指定すると、関連するアクティビティのリスク スコアが高くなります。その結果、重大度 High のアラートが生成される確率が高くなります。 ただし、関連するコンテンツに組み込みの機密情報の種類またはカスタムの機密情報の種類が含まれているか、ポリシーで優先として指定されていない限り、一部のアクティビティは通知を生成しません。

たとえば、組織に機密性の高いプロジェクト用の SharePoint 専用サイトがある場合です。 この SharePoint サイトの情報が漏洩すると、プロジェクトが侵害され、プロジェクトの成功に大きな影響を与える可能性があります。 データ漏洩ポリシーでこの SharePoint サイトを優先化すると、条件を満たすアクティビティのリスク スコアが自動的に上がっていきます。 この優先化の方法では、これらのアクティビティでインサイダー リスクのアラートが生成される可能性が高まり、アラートの重大度レベルが上がります。

さらに、このプロジェクトの優先度コンテンツのみを含む SharePoint サイト アクティビティにこのポリシーを重点的に設定することもできます。 リスク スコアが割り当てられ、指定されたアクティビティに優先度コンテンツが含まれている場合にのみアラートが生成されます。 優先度の高いコンテンツを含まないアクティビティはスコア付けされませんが、アラートが生成された場合でも確認できます。

注:

優先度コンテンツを含むアクティビティに対してのみアラートを生成するようにポリシーを構成した場合、リスク スコア ブースターに変更は適用されません。

ポリシー ワークフローでインサイダー リスク管理ポリシーを作成する場合は、次の優先順位から選択できます。

- SharePoint サイト: 定義された SharePoint サイト内のすべての種類のファイルに関連付けられたすべてのアクティビティに、より高いリスク スコアが割り当てられます。 ポリシーを構成し、優先 SharePoint サイトを選択するユーザーは、アクセス許可を持つ SharePoint サイトを選択できます。 現在のユーザーがポリシーで SharePoint サイトを選択できない場合は、必要なアクセス許可を持つ別のユーザーが後でポリシーのサイトを選択するか、現在のユーザーに必要なサイトへのアクセス権を付与する必要があります。

- 機密情報の種類: 機密情報の種類 を含むコンテンツに関連するすべてのアクティビティに、より高いリスク スコアが割り当てられます。

- 秘密度ラベル: 秘密度ラベル を有するコンテンツに関連するすべてのアクティビティに、より高いリスク スコアが割り当てられます。

- ファイル拡張子: 特定のファイル拡張子を持つコンテンツに関連付けられているすべてのアクティビティ。 ポリシー ワークフローで 優先するファイル拡張子 を選択するデータ盗難/漏洩ポリシーを構成するユーザーは、ポリシーで優先順位を付けるために最大 50 個のファイル拡張子を定義できます。 入力された拡張機能には、優先順位付けされた拡張機能の最初の文字として '.' を含めたり省略したりできます。

- トレーニング可能な分類子: トレーニング可能な分類子に含まれるコンテンツに関連付けられているすべてのアクティビティ。 ポリシー ワークフローでトレーニング可能な分類子を選択するポリシーを構成するユーザーは、ポリシーに適用するトレーニング可能な分類子を最大 5 つ選択できます。 これらの分類子は、社会保障、信用カード、銀行口座番号、またはorganizationで作成されたカスタム分類子などの機密情報のパターンを識別する既存の分類子です。

シーケンス検出

リスク管理アクティビティは、分離されたイベントとして発生しない可能性があります。 これらのリスクは、多くの場合、大規模なイベント シーケンスの一部となっています。 シーケンスは、リスクが高まる可能性がある 2 つ以上の危険なアクティビティのグループです。 これらの関連するユーザー アクティビティを特定することは、全体的なリスクを評価する上で重要な部分です。 データの盗難またはデータ 漏洩ポリシーに対してシーケンス検出が選択されると、インサイダー リスク管理ケース内の [ ユーザー アクティビティ ] タブにシーケンス情報アクティビティからの分析情報が表示されます。 次のポリシー テンプレートは、シーケンス検出をサポートしています。

- 離職するユーザーによるデータ盗難

- データ漏えい

- 優先ユーザーによるデータ漏洩

- 危険なユーザーによるデータ 漏洩

- 危険な AI の使用

これらのインサイダー リスク管理ポリシーでは、特定のインジケーターと、それらインジケーターの発生する順序を利用して、リスクのシーケンスの各ステップを検出します。 優先ユーザー テンプレートによるデータ リークとデータ リークから作成されたポリシーの場合は、ポリシーをトリガーするシーケンスを選択することもできます。 ファイル名は、シーケンス全体でアクティビティをマッピングするときに使用します。 これらのリスクは、 4 つ主なアクティビティ カテゴリに分類されます。

- コレクション: スコープ内のポリシー ユーザーによるダウンロード アクティビティを検出します。 リスク管理アクティビティの例としては、SharePoint サイトからのファイルのダウンロード、サードパーティのクラウド サービス、未承認ドメイン、圧縮フォルダーへのファイルの移動などがあります。

- 流出: スコープ内ポリシー ユーザーによる内部および外部ソースへの共有または抽出アクティビティを検出します。 リスク管理アクティビティの例としては、organizationからの添付ファイルを含む電子メールの外部受信者への送信が含まれます。

- 難読化: スコープ内のポリシー ユーザーによるリスクの可能性のあるアクティビティのマスクを検出します。 リスク管理アクティビティの例としては、デバイス上のファイルの名前変更が含まれます。

- クリーンアップ: スコープ内のポリシー ユーザーによる削除アクティビティを検出します。 リスク管理アクティビティの例としては、デバイスからのファイルの削除が含まれます。

注:

シーケンス検出では、インサイダー リスク管理のグローバル設定で有効になっているインジケーターが使用されます。 適切なインジケーターが選択されていない場合は、ポリシー ワークフローのシーケンス検出ステップでこれらのインジケーターをオンにすることができます。

ポリシーで構成されている場合、シーケンス検出の種類ごとに個別のしきい値の設定をカスタマイズできます。 これらのしきい値設定は、シーケンスの種類に関連付けられているファイルの量に基づいてアラートを調整します。

注:

シーケンスには、設定の構成に基づいてリスク スコアリングから除外される 1 つ以上のイベントが含まれている場合があります。 たとえば、organizationではグローバル除外設定を使用して、.png ファイルは通常危険ではないため、.png ファイルをリスク スコアリングから除外できます。 ただし、.png ファイルを使用して、悪意のあるアクティビティを難読化することができます。 このため、リスク スコアリングから除外されるイベントが難読化アクティビティのためにシーケンスの一部である場合、そのイベントはシーケンスのコンテキストで興味深い可能性があるため、シーケンスに含まれます。 シーケンスの一部である除外をアクティビティ エクスプローラーに表示する方法の詳細を確認します。

[ユーザー アクティビティ] 管理] ビューでのシーケンス検出の詳細については、「インサイダー リスク管理ケース: ユーザー アクティビティ」をご覧ください。

累積流出検出

プライバシーを既定でオンにすると、インサイダー リスク インジケーターは、インサイダー リスク ポリシーのスコープ内のユーザーに対して毎日評価される異常なレベルのリスク アクティビティを特定するのに役立ちます。 累積流出検出では、機械学習モデルを使用して、ユーザーが一定の時間にわたって実行する流出アクティビティが、複数の流出アクティビティの種類に対して過去 30 日間、organizationのユーザーによって実行された通常の量を超えている場合を特定するのに役立ちます。 たとえば、ユーザーが過去 1 か月間にほとんどのユーザーよりも多くのファイルを共有した場合、このアクティビティは検出され、累積流出アクティビティとして分類されます。

インサイダー リスク管理アナリストと調査担当者は、累積的な流出検出分析情報を使用して、通常はアラートを生成しない可能性がありますが、organizationの一般的なアクティビティを超える流出アクティビティを特定するのに役立ちます。 一部の例では、ユーザーが一連の日数にわたってデータを徐々に流出させたり、ユーザーがorganizationのデータ共有のために通常よりも多くの複数のチャネル間でデータを繰り返し共有したり、ピア グループと比較したりすることがあります。

注:

既定では、累積流出検出では、ユーザーの累積流出アクティビティに基づいて、organization規範と比較してリスク スコアが生成されます。 [Insider リスク管理設定] ページの [ポリシー インジケーター] セクションで、累積流出検出オプションを有効にすることができます。 より高いリスク スコアは、SharePoint サイト、機密情報の種類、および秘密度ラベルがポリシーの優先度コンテンツとして構成されているコンテンツ、またはMicrosoft Purview Information Protectionで優先度が高いラベルが構成されたアクティビティに対する累積流出アクティビティに割り当てられます。

次のポリシー テンプレートを使用すると、既定で累積流出検出が有効になります。

- 離職するユーザーによるデータ盗難

- データ漏えい

- 優先ユーザーによるデータ漏洩

- 危険なユーザーによるデータ 漏洩

累積流出検出用のピア グループ

インサイダー リスク管理は、ユーザーによって実行される流出アクティビティを分析するための 3 種類のピア グループを識別します。 ユーザーに対して定義されたピア グループは、次の条件に基づいています。

SharePoint サイト: Insider リスク管理は、類似の SharePoint サイトにアクセスするユーザーに基づいてピア グループを識別します。

同様のorganization: organization階層に基づくレポートとチーム メンバーを持つユーザー。 このオプションでは、organizationが階層を維持するためにMicrosoft Entra ID organization使用する必要があります。

類似の役職: 組織の距離と類似の役職の組み合わせを持つユーザー。 たとえば、同じorganizationのリードセールスマネージャーと同様のロール指定を持つシニアセールスマネージャータイトルを持つユーザーは、同様の役職として識別されます。 このオプションでは、organizationがMicrosoft Entra IDを使用して、階層、ロールの指定、および役職organization維持する必要があります。 organization構造と役職に対してMicrosoft Entra IDが構成されていない場合、インサイダー リスク管理は、共通の SharePoint サイトに基づいてピア グループを識別します。

累積流出検出を有効にした場合、organizationは、organization階層や役職など、Microsoft Entraデータをコンプライアンス ポータルと共有することに同意します。 organizationがこの情報を維持するためにMicrosoft Entra IDを使用していない場合、検出の精度が低下する可能性があります。

注:

累積流出検出では、インサイダー リスク管理のグローバル設定で有効になっている流出インジケーターと、ポリシーで選択されている流出インジケーターを使用します。 そのため、累積流出検出は、選択された必要な流出インジケーターに対してのみ評価されます。 優先度コンテンツで構成された 秘密度ラベル の累積流出アクティビティにより、リスク スコアが高くなります。

データの盗難またはデータ漏洩のポリシーで累積流出検出を有効にすると、インサイダー リスク管理ケース内の [ユーザー アクティビティ] タブに累積流出アクティビティからの分析情報が表示されます。 ユーザー アクティビティ管理の詳細については、「 Insider リスク管理ケース: ユーザー アクティビティ」を参照してください。

ポリシーの正常性

注:

ポリシーのスコープが 1 つ以上の管理単位の場合は、スコープが設定されているポリシーのポリシー正常性のみを表示できます。 無制限の管理者の場合は、テナント内のすべてのポリシーのポリシー正常性を表示できます。

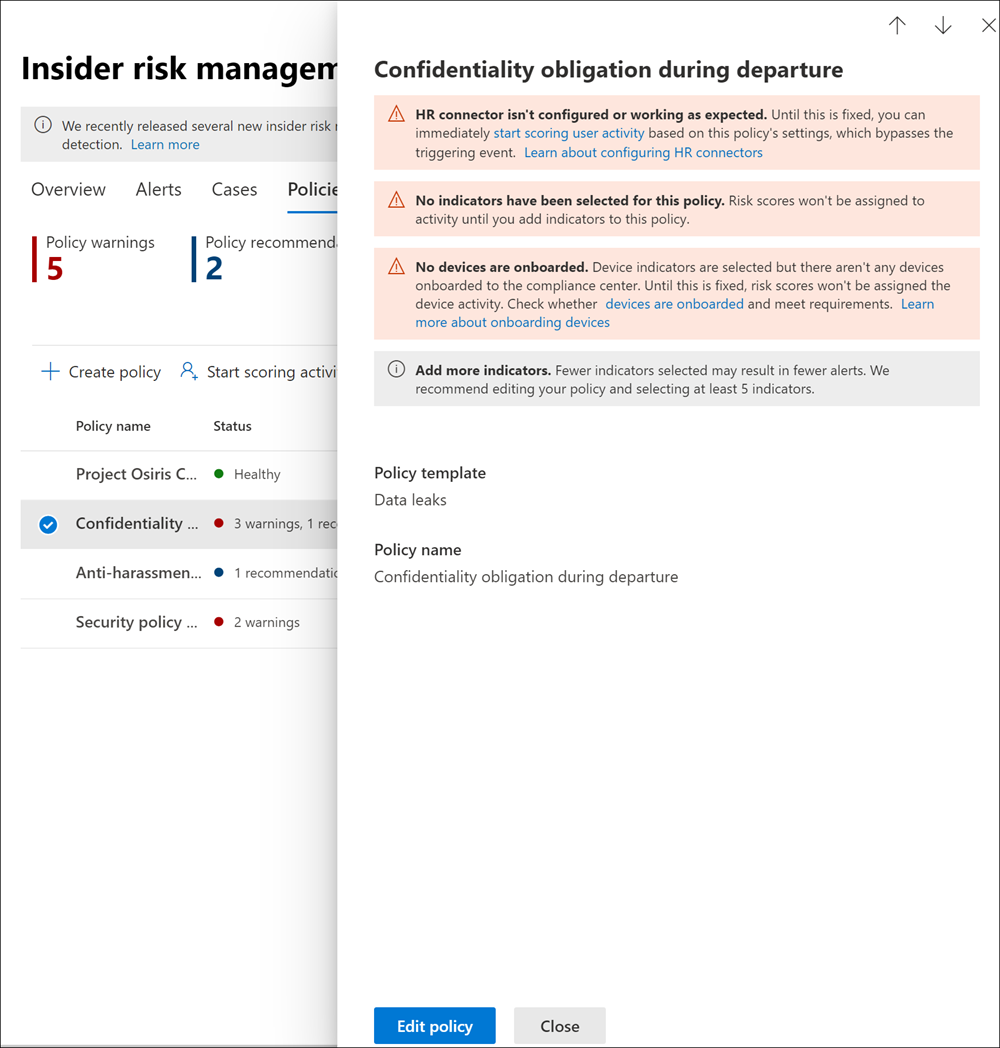

ポリシーの正常性状態は、インサイダー リスク管理ポリシーで発生する可能性のある問題の分析情報が得られます。 [ポリシー] タブの [状態] 列では、ユーザー アクティビティの報告を妨げる可能性があるポリシーの問題や、アクティビティ アラートの数が異常な理由を警告できます。 ポリシーの正常性の状態は、ポリシーが正常であり、注意や構成変更を必要としないということも確認できます。

重要

ポリシーの正常性にアクセスするには、 Insider リスク管理 または Insider Risk Management 管理者 ロールが必要です。

ポリシーに問題がある場合、ポリシーの正常性の状態には、ポリシーの問題を解決するためのアクションを実行するのに役立つ通知の警告と推奨事項が表示されます。 これらの通知は、次の問題を解決するのに役立ちます:

- 構成が不完全なポリシー。 これらの問題には、ポリシーにユーザーやグループが不足している場合や、その他のポリシー構成段階が不完全な場合が含まれます。

- インジケーターの構成に関する問題があるポリシー。 インジケーターは、各ポリシーの重要な部分です。 インジケーターが構成されていない場合、またはインジケーターが少なすぎる場合は、ポリシーでリスクの高いアクティビティが期待通り評価されない場合があります。

- ポリシー トリガーが機能しないか、ポリシー トリガーの要件が正しく構成されていません。 ポリシー機能は、ポリシー内のユーザーにリスク スコアの割り当てをアクティブ化するトリガー イベントを効果的に検出するために、他のサービスや構成要件に依存する場合があります。 この依存関係には、コネクタの構成の問題、Microsoft Defender for Endpoint のアラート共有、データ損失防止ポリシー構成設定が含まれる場合があります。

- ボリュームの制限が近いか、制限を超えています。 インサイダー リスク管理ポリシーでは、多数の Microsoft 365 サービスとエンドポイントを使用して、リスク アクティビティ シグナルを集計しています。 ポリシーのユーザー数に応じて、ボリューム制限により、リスクアクティビティの識別やレポートが遅れる場合があります。 これらの制限の詳細については、この記事の「ポリシー テンプレートの制限」セクションを参照してください。

ポリシーの正常性状態をすばやく表示するには、[ ポリシー ] タブと [ 状態 ] 列に移動します。 ここでは、各ポリシーの次のポリシー正常性状態オプションが表示されます。

- 正常: ポリシーで問題が特定されていません。

- 推奨事項: ポリシーが予期したとおりに動作しなくなる可能性があるポリシーに関する問題。

- 警告: リスクの高い可能性のあるアクティビティを特定できなくなる可能性があるポリシーに関する問題。

推奨事項または警告の詳細については、[ポリシー] タブでポリシーを選択して、ポリシーの詳細カードを開きます。 これらの問題に対処する方法に関するガイダンスなど、推奨事項と警告の詳細については、カードの詳細の [通知] セクションに表示されます。

通知メッセージ

次の表では、推奨事項、警告通知、および潜在的な問題を解決するために実行するアクションについて説明します。

| 通知メッセージ | ポリシー テンプレート | 原因 / このアクションを試して解決する |

|---|---|---|

| ポリシーによるアクティビティへのリスク スコアの割り当ては行われていません。 | すべてのポリシー テンプレート | ポリシーがアクティビティにリスク スコアを割り当てることができるように、ポリシースコープとトリガー イベント構成を確認できます 1. ポリシーに対して選択されているユーザーを確認します。 選択したユーザーが少数の場合は、追加のユーザーを選択できます。 2. HR コネクタを使用している場合は、HR コネクタが正しいデータを送信していることを確認します。 3. DLP ポリシーをトリガー イベントとして使用している場合は、DLP ポリシー構成をチェックして、このポリシーで使用するように構成されていることを確認します。 4. セキュリティ違反ポリシーの場合は、[インサイダー リスク設定] > [インテリジェント検出] で選択されているMicrosoft Defender for Endpointアラートトリアージの状態を確認します。 アラート フィルターが狭すぎないかを確認します。 |

| ポリシーはアラートを生成していません。 | すべてのポリシー テンプレート | 最も関連性の高いスコアリング アクティビティを分析できるように、ポリシー構成を確認できます。 1. スコアを付けしたいインジケーターを選択していることを確認します。 選択したインジケーターの数が多いほど、多くのアクティビティにリスク スコアが割り当てられます。 2. ポリシーのしきい値のカスタマイズを確認します。 選択したしきい値がorganizationのリスク許容度と一致しない場合は、推奨されるしきい値に基づいてアラートが作成されるように、選択内容を調整します。 3.. ポリシーに対して選択されているユーザーおよびグループを確認します。 該当するユーザーおよびグループのすべてを選択していることを確認します。 4. セキュリティ違反ポリシーの場合、設定のインテリジェント検出で Microsoft Defender for Endpoint アラートのスコアを付けしたいアラート トリアージ状態が選択済みであることを確認します。 |

| このポリシーには、ユーザーまたはグループは含まれません。 | すべてのポリシー テンプレート | ユーザーまたはグループがポリシーに割り当てられていない。 ポリシーを編集し、ポリシーのユーザーまたはグループを選択します。 |

| このポリシーに対してインジケーターが選択されていない | すべてのポリシー テンプレート | このポリシーに対してインジケーターが選択されていません。 ポリシーを編集し、ポリシーに適したポリシー インジケーターを選択します。 |

| このポリシーには、優先ユーザー グループは含まれません。 | - 優先ユーザーによるデータ漏洩 - 優先ユーザーによるセキュリティ ポリシー違反 |

優先ユーザー グループがポリシーに割り当てられていない。 さらに、インサイダー リスクマネジメント設定で優先ユーザー グループを構成し、優先ユーザー グループをポリシーに割り当てます。 |

| トリガーとなるイベントがこのポリシーでは選択されていません。 | すべてのポリシー テンプレート | トリガーとなるイベントがポリシーに対して構成されていない リスク スコアは、ポリシーを編集してトリガーとなるイベントを選択するまで、ユーザー アクティビティには割り当てられません。 |

| HR コネクタが構成されていないか、期待どおりに機能していない | - 離職するユーザーによるデータ盗難 - 離職するユーザーによるセキュリティ ポリシー違反 - リスクの高いユーザーによるデータ リーク - 危険なユーザーによるセキュリティ ポリシー違反 |

HR コネクタに問題があります。 1. HR コネクタを使用している場合は、HR コネクタが正しいデータを送信していることを確認します。 または 2. 削除されたMicrosoft Entraアカウントのトリガー イベントを選択します。 |

| デバイスがオンボードされていない。 | - 離職するユーザーによるデータ盗難 - データ リーク - リスクの高いユーザーによるデータ リーク - 優先ユーザーによるデータ漏洩 |

デバイス インジケーターが選択されているが、コンプライアンス ポータルにオンボードされているデバイスがない デバイスがオンボード済みであり、要件を満たしていることを確認します。 |

| HR コネクタが最近データをアップロードしていない | - 離職するユーザーによるデータ盗難 - 離職するユーザーによるセキュリティ ポリシー違反 - リスクの高いユーザーによるデータ リーク - 危険なユーザーによるセキュリティ ポリシー違反 |

HR コネクタは、7 日を超える間にデータをインポートしていません。 HR コネクタが正しく構成され、データを送信しているかを確認します。 |

| 現在、人事コネクタの状態をチェックできません。後でもう一度チェックしてください | - 離職するユーザーによるデータ盗難 - 離職するユーザーによるセキュリティ ポリシー違反 - リスクの高いユーザーによるデータ リーク - 危険なユーザーによるセキュリティ ポリシー違反 |

インサイダー リスク管理ソリューションでは、HR コネクタの状態を確認できません。 HR コネクタが正しく構成され、データを送信しているかを確認します。または、戻ってポリシー状態を確認します。 |

| トリガー イベントとして DLP ポリシーが選択されていません。 | - データ リーク - 優先ユーザーによるデータ漏洩 |

DLP ポリシーがトリガー イベントとして選択されていないか、選択した DLP ポリシーが削除されました。 ポリシーを編集して、ポリシー構成でアクティブな DLP ポリシーを選択するか、トリガーとなるイベントとして 'ユーザーが流出アクティビティを実行する' を選択します。 |

| このポリシーで使用される DLP ポリシーがオフになっている | - データ リーク - 優先ユーザーによるデータ漏洩 |

このポリシーで使用される DLP ポリシーがオフになっています。 1. このポリシーに割り当てられている DLP ポリシーを有効にする。 または 2. ポリシーを編集して、ポリシー構成でアクティブな DLP ポリシーを選択するか、トリガーとなるイベントとして 'ユーザーが流出アクティビティを実行する' を選択します。 |

| DLP ポリシーが要件を満たしていない | - データ リーク - 優先ユーザーによるデータ漏洩 |

トリガーとなるイベントとして使用される DLP ポリシーを、高重大度 High のアラートを生成するように構成する必要があります。 1. DLP ポリシーを編集して、重大度 High として適正なアラートを割り当てます。 または 2. このポリシーを編集し、トリガーとなるイベントとして ユーザーが流出アクティビティを実行 を選択します。 |

| 組織に Microsoft Defender for Endpoint サブスクリプションがない | - セキュリティ ポリシー違反 - 離職するユーザーによるセキュリティ ポリシー違反 - 危険なユーザーによるセキュリティ ポリシー違反 - 優先ユーザーによるセキュリティ ポリシー違反 |

組織に Microsoft Defender for Endpoint のアクティブなサブスクリプションが見つかりませんでした。 Microsoft Defender for Endpoint のサブスクリプションが追加されるまで、これらのポリシーによりユーザー アクティビティにリスク スコアは割り当てられません。 |

| Microsoft Defender for Endpointアラートがコンプライアンス ポータルと共有されていない | - セキュリティ ポリシー違反 - 離職するユーザーによるセキュリティ ポリシー違反 - 危険なユーザーによるセキュリティ ポリシー違反 - 優先ユーザーによるセキュリティ ポリシー違反 |

Microsoft Defender for Endpointアラートはコンプライアンス ポータルと共有されていません。 Microsoft Defender for Endpoint のアラートの共有を構成します。 |

| このポリシー テンプレートに対してアクティブにスコア付けされるユーザーの上限に近づいている | すべてのポリシー テンプレート | 各ポリシー テンプレートには、範囲内のユーザーの最大数があります。 テンプレートの制限に関するセクションの詳細を参照してください。 [ユーザー] タブでユーザーを確認し、スコア付けする必要がなくなったユーザーを削除します。 |

| このポリシーの 15% を超えるユーザーに対してイベントのトリガーが繰り返し発生している | すべてのポリシー テンプレート | トリガー イベントを調整して、ユーザーがポリシー スコープに取り込まれる頻度を減らすのに役立ちます。 |

新しいポリシーの作成

新しいインサイダー リスク管理ポリシーを作成するには、通常、Microsoft Purview コンプライアンス ポータルの Insider リスク管理ソリューションのポリシー ワークフローを使用します。 また、必要に応じてユーザーを分析チェックから離すことで、一般的なデータ 漏洩やデータの盗難に関するクイック ポリシーを作成することもできます。

「手順 6: インサイダー リスク管理ポリシーを作成して、新しいインサイダー リスク ポリシーを構成する」を完了します。

ポリシーの更新

現在使用しているポータルに該当するタブを選択してください。 Microsoft 365 プランによっては、Microsoft Purview コンプライアンス ポータルは廃止されるか、間もなく廃止されます。

Microsoft Purview ポータルの詳細については、Microsoft Purview ポータルを参照してください。 コンプライアンス ポータルの詳細については、「Microsoft Purview コンプライアンス ポータル」を参照してください。

- Microsoft 365 organizationの管理者アカウントの資格情報を使用して、Microsoft Purview ポータルにサインインします。

- Insider Risk Management ソリューションに移動します。

- 左側のナビゲーションで [ ポリシー] を選択します。

- ポリシー ダッシュボードで、更新するポリシーを選択します。

- ポリシーの詳細ページで、[ ポリシーの編集] を選択します。

- [ 名前と説明 ] ページで、必要に応じて、ポリシーの説明を更新できます。

注:

[ポリシー テンプレート] フィールドまたは [名前] フィールドは編集できません。

- [次へ] を選んで続行します。

- ポリシーの作成手順の手順 7 に進みます。

ポリシーのコピー

既存のポリシーに似た新しいポリシーを作成する必要がある場合がありますが、構成の変更はわずかで済みます。 新しいポリシーを最初から作成する代わりに、既存のポリシーをコピーし、新しいポリシーで更新する必要がある領域を変更することができます。

現在使用しているポータルに該当するタブを選択してください。 Microsoft 365 プランによっては、Microsoft Purview コンプライアンス ポータルは廃止されるか、間もなく廃止されます。

Microsoft Purview ポータルの詳細については、Microsoft Purview ポータルを参照してください。 コンプライアンス ポータルの詳細については、「Microsoft Purview コンプライアンス ポータル」を参照してください。

- Microsoft 365 organizationの管理者アカウントの資格情報を使用して、Microsoft Purview ポータルにサインインします。

- Insider Risk Management ソリューションに移動します。

- 左側のナビゲーションで [ ポリシー] を選択します。

- ポリシー ダッシュボードで、コピーするポリシーを選択します。

- ポリシーの詳細ページで、[コピー] を選択 します。

- ポリシー ワークフローで、新しいポリシーに名前を付け、必要に応じてポリシー構成を更新します。

ユーザー アクティビティのスコアリングをすぐに開始する

イベント ワークフローをトリガーするインサイダー リスク管理の外部で、インサイダー リスク ポリシーを持つユーザーにリスク スコアの割り当てを開始する必要があるシナリオがある場合があります。 [ポリシー] タブのユーザーのスコア付けアクティビティの開始を使用して、ユーザー (またはユーザー) を特定の時間の 1 つ以上のインサイダー リスク ポリシーに手動で追加し、そのアクティビティにリスク スコアを割り当て始め、ユーザーがトリガー インジケーター (DLP ポリシーの一致や HR コネクタからの雇用終了日など) を持つ必要を回避します。

[スコア付けアクティビティの理由] フィールドの値は、ユーザーのアクティビティ タイムラインに表示されます。 ポリシーに手動で追加されたユーザーが [ユーザー ] ダッシュボードに表示され、アクティビティがポリシー アラートのしきい値を満たしている場合にアラートが作成されます。 ユーザーの スコアリングの開始アクティビティ 機能を使用して手動で追加されたスコープには、いつでも最大 4,000 人のユーザーを含めることができます。

ユーザー アクティビティのスコア付けをすぐに開始するシナリオには、次のようなものがあります。

- ユーザーがリスクの懸念を持って識別され、1 つ以上のポリシーに対するリスク スコアのアクティビティへの割り当てをすぐに開始する場合。

- 1 つ以上のポリシーについて、関連するユーザーのアクティビティにリスク スコアの割り当てを直ちに開始する必要があるインシデントがある場合。

- HR コネクタをまだ構成していないが、.csv ファイルをアップロードして、HR イベントのユーザー アクティビティにリスク スコアを割り当て始める場合。

注:

手動で追加したユーザーが [ ユーザー] ダッシュボード に表示されるまでに数時間かかる場合があります。 これらのユーザーの過去 90 日間のアクティビティは、表示に最大 24 時間かかる場合があります。 手動で追加されたユーザーのアクティビティを表示するには、[ ユーザー ] タブに移動し、[ ユーザー ] ダッシュボードでユーザーを選択し、詳細ウィンドウの [ ユーザー アクティビティ ] タブを開きます。

1 つ以上のインサイダー リスク管理ポリシーでユーザーのスコアリング アクティビティを手動で開始する

現在使用しているポータルに該当するタブを選択してください。 Microsoft 365 プランによっては、Microsoft Purview コンプライアンス ポータルは廃止されるか、間もなく廃止されます。

Microsoft Purview ポータルの詳細については、Microsoft Purview ポータルを参照してください。 コンプライアンス ポータルの詳細については、「Microsoft Purview コンプライアンス ポータル」を参照してください。

Microsoft 365 organizationの管理者アカウントの資格情報を使用して、Microsoft Purview ポータルにサインインします。

Insider Risk Management ソリューションに移動します。

左側のナビゲーションで [ ポリシー] を選択します。

ポリシー ダッシュボードで、ユーザーを追加するポリシーを選択します。

[ユーザーのスコアリングを開始] を選択します。

[ 複数のポリシーにユーザーを追加 する] ウィンドウの [ 理由 ] フィールドに、ユーザーを追加する理由を追加します。

[ This should last for (5 日から 30 日を選択)] フィールドで、ユーザーのアクティビティをスコア付けする日数を定義します。

追加するユーザーの名前を入力するか、[ ユーザーを検索してポリシーに追加する ] フィールドを使用してユーザーを検索し、ユーザー名を選択します。 このプロセスを繰り返して、追加のユーザーを割り当てます。 選択したユーザーの一覧は、[ 複数のポリシーにユーザーを追加 する] ウィンドウの [ユーザー] セクションに表示されます。

注:

ポリシーのスコープが 1 つ以上の管理単位の場合は、スコープが設定されているユーザーのみが表示されます。

ユーザーの一覧をインポートするには、[ インポート ] を選択して .csv (コンマ区切り値) ファイルをインポートします。 ファイルは次の形式である必要があります。ファイルにユーザー プリンシパル名をリストする必要があります。

user principal name user1@domain.com user2@domain.com[ ポリシーにユーザーを追加する] を 選択して、変更を受け入れます。

ポリシーでユーザーのスコアリングを停止する

ポリシー内のユーザーに対してスコアリングを停止するには、「インサイダー リスク管理ユーザー: ポリシーの範囲内割り当てからユーザーを削除する」 を参照してください。

ポリシーを削除する

重要

ポリシーの削除を元に戻すことはできません。

ポリシーを削除する場合、2 つのオプションがあります。 次の操作を行うことができます:

- ポリシーのみを削除します。

- ポリシーと、関連付けられているすべてのアラートとユーザーを削除します。

2 つ目のオプションを選択した場合:

- そのポリシーによって生成されたすべてのアラートは、ケースに関連付けられていない限り削除されます。 ポリシーを削除しても、関連付けられているケースは削除されません。

- そのポリシーのアラートに関連付けられているすべてのユーザーは、[ ユーザー ] ページから削除されます。

- ユーザーが複数のポリシーのスコープ内にある場合、そのユーザーは削除されるポリシーからのみ削除されます。 他のアクティブなポリシーからは削除されません。

たとえば、テスト目的のポリシーを作成してから、organizationにロールアウトするとします。 テストが完了したら、ポリシーと関連するすべてのテスト データをすばやく削除して、ポリシーをライブでプッシュする準備ができたら新たに開始できます。

ポリシーの削除が完了するまでに最大 72 時間かかることがあります。

注:

インサイダー リスク管理 Adaptive Protection に関連付けられているポリシーを削除すると、Adaptive Protection で別のポリシーを選択するまで、Adaptive Protection がユーザーへのインサイダー リスク レベルの割り当てを停止するという警告が表示されます。 これは、Adaptive Protection を有効にするポリシーに関連付ける必要があるためです。

ポリシーを削除するには

現在使用しているポータルに該当するタブを選択してください。 Microsoft 365 プランによっては、Microsoft Purview コンプライアンス ポータルは廃止されるか、間もなく廃止されます。

Microsoft Purview ポータルの詳細については、Microsoft Purview ポータルを参照してください。 コンプライアンス ポータルの詳細については、「Microsoft Purview コンプライアンス ポータル」を参照してください。

Microsoft 365 organizationの管理者アカウントの資格情報を使用して、Microsoft Purview ポータルにサインインします。

Insider Risk Management ソリューションに移動します。

左側のナビゲーションで [ ポリシー] を選択します。

ポリシー ダッシュボードで、削除する場所のポリシーを選択します。

ダッシュボード ツール バーで [削除] を選択します。

次のいずれかの操作を行います。

- [ ポリシーのみを削除する] を選択します。

- [ ポリシーと関連付けられているすべてのアラートとユーザーを削除する] を選択します。

重要

ポリシーの削除を元に戻すことはできません。

[確認] を選択します。

削除が成功したかどうか、または保留中かどうかを示すメッセージが画面の上部に表示されます。