物理バッジ データをインポートするコネクタを設定する

従業員の未加工の物理アクセス イベントや、organizationのバッジ システムによって生成された物理アクセス アラームなど、物理的な不正データをインポートするデータ コネクタを設定できます。 物理的なアクセス ポイントの例としては、建物へのエントリ、またはサーバー ルームまたはデータ センターへのエントリがあります。 Microsoft Purview Insider Risk Management ソリューションでは、organization内の悪意のあるアクティビティやデータの盗難からorganizationを保護するために、物理的な悪意のあるデータを使用できます。

物理バッジ コネクタの設定は、次のタスクで構成されます。

Microsoft Entra IDでアプリを作成して、物理的な不正アクセス データを含む JSON ペイロードを受け入れる API エンドポイントにアクセスします。

物理バッジ データ コネクタによって定義されたスキーマを使用して JSON ペイロードを作成する。

Microsoft Purview ポータルまたはMicrosoft Purview コンプライアンス ポータルで物理的な不良データ コネクタを作成する。

API エンドポイントに物理バッジ データをプッシュするスクリプトを実行する。

必要に応じて、スクリプトを自動的に実行するようにスケジュールして、現在物理的な不良データをインポートします。

ヒント

E5 のお客様でない場合は、90 日間の Microsoft Purview ソリューション試用版を使用して、Purview の追加機能が組織のデータ セキュリティとコンプライアンスのニーズの管理にどのように役立つかを確認してください。 Microsoft Purview 試用版ハブから開始します。 サインアップと試用期間の詳細については、こちらをご覧ください。

コネクタを設定する前に

手順 3 で物理バッジ コネクタを作成するユーザーには、Data Connector 管理 ロールを割り当てる必要があります。 このロールは、Microsoft Purview ポータルまたはコンプライアンス ポータルの [データ コネクタ ] ページにコネクタを追加するために必要です。 このロールは、既定で複数の役割グループに追加されます。 これらの役割グループの一覧については、「Microsoft Defender for Office 365および Microsoft Purview コンプライアンスのロール」を参照してください。 または、organizationの管理者がカスタム ロール グループを作成し、Data Connector 管理 ロールを割り当ててから、適切なユーザーをメンバーとして追加することもできます。 手順については、以下を参照してください。

- Microsoft Purview ポータルのアクセス許可

- コンプライアンス ポータルでのアクセス許可

- Microsoft Defender for Office 365および Microsoft Purview コンプライアンスのロールとロール グループ

注:

Data Connector 管理 ロールは、現在、米国政府機関 GCC High および DoD 環境ではサポートされていません。 そのため、GCC High 環境と DoD 環境で HR コネクタを作成するユーザーには、Exchange Onlineでメールボックスインポートエクスポートロールを割り当てる必要があります。 既定では、この役割は Exchange Online のどの役割グループにも割り当てられていません。 メールボックスインポートエクスポートロールは、Exchange Onlineの組織管理役割グループに追加できます。 または、新しい役割グループを作成し、メールボックスインポートエクスポートロールを割り当ててから、適切なユーザーをメンバーとして追加することもできます。 詳細については、「Exchange Onlineでの役割グループの管理」の「役割グループの作成」または「役割グループの変更」セクションを参照してください。

organizationの物理バッジ システム (毎日) からデータを取得またはエクスポートする方法を決定し、手順 2 で説明されている JSON ファイルを作成する必要があります。 手順 4 で実行したスクリプトは、JSON ファイル内のデータを API エンドポイントにプッシュします。

手順 4 で実行したサンプル スクリプトは、内部リスク管理ソリューションで使用できるように、JSON ファイルからコネクタ API に物理的な不良データをプッシュします。 このサンプル スクリプトは、Microsoft 標準サポート プログラムまたはサービスではサポートされていません。 サンプル スクリプトは現状のまま提供され、いかなる保証も伴いません。 さらに、Microsoft は、商品性、特定目的への適合性の黙示の保証を含む、一切の黙示の保証をいたしかねます。 本サンプル スクリプトおよびドキュメントの使用または性能に起因するすべてのリスクは、お客様が負うものとします。 サンプル スクリプトおよびドキュメントを使用したこと、または使用できなかったことに伴って生じるいかなる損害 (業務利益の損失、業務の中断、業務情報の損失、金銭上の損失、その他一切の損害) についても、Microsoft、Microsoft に帰属する作者、スクリプトの作成、製造、または納入に関与したその他のすべての人員は、いかなる場合も責めを負わないものとします。

このコネクタは、Microsoft 365 US Government クラウドの GCC 環境で使用できます。 サード パーティのアプリケーションとサービスには、Microsoft 365 インフラストラクチャの外部にあり、Microsoft Purview とデータ保護のコミットメントの対象外であるサード パーティのシステムで、organizationの顧客データの格納、送信、処理が含まれる場合があります。 Microsoft は、この製品を使用してサード パーティ製アプリケーションに接続することを表明していません。これらのサード パーティ製アプリケーションが FEDRAMP に準拠していることを意味します。

手順 1: Microsoft Entra IDでアプリを作成する

最初の手順は、Microsoft Entra IDで新しいアプリを作成して登録することです。 アプリは、手順 3 で作成した物理的なバッジ コネクタに対応します。 このアプリを作成すると、Microsoft Entra IDは物理バッジ データを含む JSON ペイロードのプッシュ要求を認証できます。 このMicrosoft Entra アプリの作成時に、次の情報を必ず保存してください。 これらの値は、後の手順で使用します。

Microsoft Entra アプリケーション ID (アプリ ID またはクライアント ID とも呼ばれます)

アプリケーション シークレットMicrosoft Entra (クライアント シークレットとも呼ばれます)

テナント ID ( ディレクトリ ID とも呼ばれます)

Microsoft Entra IDでアプリを作成する手順については、「Microsoft ID プラットフォームにアプリケーションを登録する」を参照してください。

手順 2: 物理的な不良データを含む JSON ファイルを準備する

次の手順では、従業員の物理的なアクセス データに関する情報を含む JSON ファイルを作成します。 「開始する前に」セクションで説明したように、organizationの物理バッジ システムからこの JSON ファイルを生成する方法を決定する必要があります。

注:

英語以外の文字を JSON ファイルに追加しないでください。 コネクタでは英語の文字のみがサポートされています。JSON に英語以外の文字が含まれている場合、データのインジェストが失敗する可能性があります。

JSON ファイルは、コネクタで必要なスキーマ定義に準拠している必要があります。 JSON ファイルに必要なスキーマ プロパティの説明を次に示します。

| プロパティ | 説明 | データ型 |

|---|---|---|

| UserId | 従業員は、システム全体で複数のデジタル ID を持つことができます。 入力には、ソース システムによってMicrosoft Entra IDが既に解決されている必要があります。 | UPN またはメール アドレス |

| AssetId | 物理資産または物理アクセス ポイントの参照 ID。 | 英数字の文字列 |

| AssetName | 物理資産または物理アクセス ポイントのフレンドリ名。 | 英数字の文字列 |

| EventTime | アクセスのタイム スタンプ。 | 日付と時刻 (UTC 形式) |

| AccessStatus |

Success または の値Failed |

String |

必要なスキーマに準拠する JSON ファイルの例を次に示します。

[

{

"UserId":"sarad@contoso.com",

"AssetId":"Mid-Sec-7",

"AssetName":"Main Building 1st Floor Mid Section",

"EventTime":"2019-07-04T01:57:49",

"AccessStatus":"Failed"

},

{

"UserId":"pilarp@contoso.com",

"AssetId":"Mid-Sec-7",

"AssetName":"Main Building 1st Floor Mid Section",

"EventTime":"2019-07-04T02:57:49",

"AccessStatus":"Success"

}

]

手順 3 で物理バッジ コネクタを作成するときに、ワークフローから JSON ファイルの次のスキーマ定義をダウンロードすることもできます。

{

"title" : "Physical Badging Signals",

"description" : "Access signals from physical badging systems",

"DataType" : {

"description" : "Identify what is the data type for input signal",

"type" : "string",

},

"type" : "object",

"properties": {

"UserId" : {

"description" : "Unique identifier AAD Id resolved by the source system",

"type" : "string",

},

"AssetId": {

"description" : "Unique ID of the physical asset/access point",

"type" : "string",

},

"AssetName": {

"description" : "friendly name of the physical asset/access point",

"type" : "string",

},

"EventTime" : {

"description" : "timestamp of access",

"type" : "string",

},

"AccessStatus" : {

"description" : "what was the status of access attempt - Success/Failed",

"type" : "string",

},

}

"required" : ["UserId", "AssetId", "EventTime" "AccessStatus"]

}

手順 3: 物理バッジ コネクタを作成する

次の手順では、Microsoft Purview ポータルまたはコンプライアンス ポータルで物理バッジ コネクタを作成します。 手順 4 でスクリプトを実行すると、手順 3 で作成した JSON ファイルが処理され、手順 1 で構成した API エンドポイントにプッシュされます。 この手順では、コネクタの作成時に生成される JobId を必ずコピーしてください。 スクリプトを実行するときに JobId を使用します。

現在使用しているポータルに該当するタブを選択してください。 Microsoft 365 プランによっては、Microsoft Purview コンプライアンス ポータルは廃止されるか、間もなく廃止されます。

Microsoft Purview ポータルの詳細については、Microsoft Purview ポータルを参照してください。 コンプライアンス ポータルの詳細については、「Microsoft Purview コンプライアンス ポータル」を参照してください。

Microsoft Purview ポータルにサインインします。

[設定>Data コネクタ] を選択します。

[ 個人用コネクタ] を選択し、[ コネクタの追加] を選択します。

一覧から [ 物理バッジ] を選択します。

[ 認証資格情報 ] ページで、次の操作を行い、[ 次へ] を選択します。

手順 1 で作成した Azure アプリのMicrosoft Entra アプリケーション ID を入力または貼り付けます。

参照のサンプル スキーマをダウンロードして JSON ファイルを作成します。

物理バッジ コネクタの一意の名前を入力します。

[ レビュー ] ページで設定を確認し、[完了] を選択してコネクタを作成 します 。

コネクタが作成されたことを確認する状態ページが表示されます。 このページには、ジョブ ID も含まれています。 このページまたはコネクタのポップアップ ページからジョブ ID をコピーできます。 スクリプトの実行時には、このジョブ ID が必要です。

状態ページには、スクリプトへのリンクも含まれています。 JSON ファイルを API エンドポイントにポストする方法については、このスクリプトを参照してください。

[完了] を選択します。

[コネクタ] タブの一覧に新しい コネクタが 表示されます。

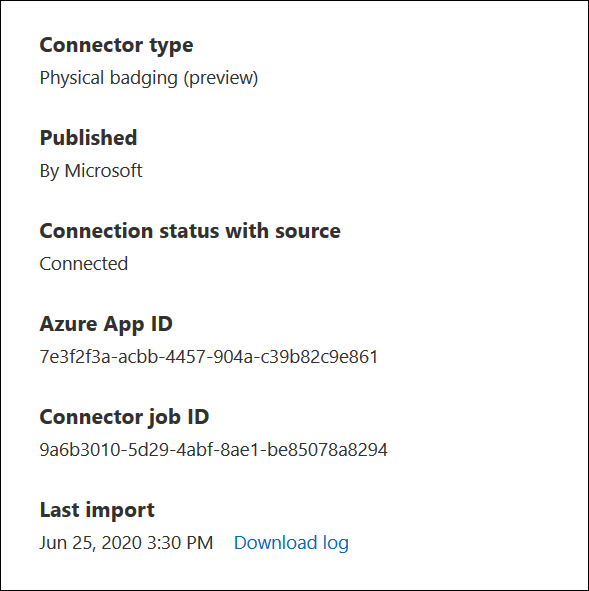

作成した物理的なバッジ コネクタを選択して、コネクタに関するプロパティやその他の情報を含むポップアップ ページを表示します。

手順 4: スクリプトを実行して、物理的な不良データを含む JSON ファイルを POST する

物理バッジ コネクタを設定する次の手順は、JSON ファイル (手順 2 で作成した) 内の物理バッジ データを手順 1 で作成した API エンドポイントにプッシュするスクリプトを実行することです。 参照用のサンプル スクリプトが用意されており、それを使用するか、独自のスクリプトを作成して JSON ファイルを API エンドポイントに投稿することができます。

スクリプトを実行すると、物理的な不正データを含む JSON ファイルが Microsoft 365 organizationにプッシュされ、インサイダー リスク管理ソリューションからアクセスできるようになります。 物理的な悪いデータを毎日投稿することをお勧めします。 これを行うには、物理的なバッジ システムから JSON ファイルを毎日生成するプロセスを自動化し、スクリプトをスケジュールしてデータをプッシュします。

注:

API で処理できる JSON ファイル内のレコードの最大数は 50,000 レコードです。

この GitHub サイトに移動して、サンプル スクリプトにアクセスします。

[ 未加工 ] ボタンを選択して、スクリプトをテキスト ビューに表示します

サンプル スクリプト内のすべての行をコピーし、テキスト ファイルに保存します。

必要に応じて、organizationのサンプル スクリプトを変更します。

.ps1 のファイル名サフィックスを使用して、テキスト ファイルをWindows PowerShell スクリプト ファイルとして保存します(たとえば、PhysicalBadging.ps1)。

ローカル コンピューターでコマンド プロンプトを開き、スクリプトを保存したディレクトリに移動します。

次のコマンドを実行して、JSON ファイル内の物理的な不良データを Microsoft クラウドにプッシュします。例えば:

.\PhysicalBadging.ps1 -tenantId "<Tenant Id>" -appId "<Azure AD App Id>" -appSecret "<Azure AD App Secret>" -jobId "Job Id" -jsonFilePath "<records file path>"次の表では、このスクリプトで使用するパラメーターとその必要な値について説明します。 前の手順で取得した情報は、これらのパラメーターの値で使用されます。

パラメーター 説明 tenantId これは、手順 1 で取得した Microsoft 365 organizationの ID です。 Microsoft Entra 管理センターの [概要] ブレードで、organizationの tenantId を取得することもできます。 これは、organizationを識別するために使用されます。 appId これは、手順 1 のMicrosoft Entra IDで作成したアプリのMicrosoft Entra アプリケーション ID です。 これは、スクリプトが Microsoft 365 organizationにアクセスしようとしたときに認証にMicrosoft Entra IDによって使用されます。 appSecret これは、手順 1 のMicrosoft Entra IDで作成したアプリのMicrosoft Entra アプリケーション シークレットです。 これは認証にも使用されます。 jobId これは、手順 3 で作成した物理バッジ コネクタのジョブ ID です。 これは、Microsoft クラウドにプッシュされた物理バッジ データを物理バッジ コネクタに関連付けるために使用されます。 JsonFilePath これは、手順 2 で作成した JSON ファイルのローカル コンピューター (スクリプトの実行に使用するファイル) のファイル パスです。 このファイルは、手順 3 で説明されているサンプル スキーマに従う必要があります。 各パラメーターの実際の値を使用した物理バッジ コネクタ スクリプトの構文の例を次に示します。

.\PhysicalBadging.ps1 -tenantId d5723623-11cf-4e2e-b5a5-01d1506273g9 -appId 29ee526e-f9a7-4e98-a682-67f41bfd643e -appSecret MNubVGbcQDkGCnn -jobId b8be4a7d-e338-43eb-a69e-c513cd458eba -jsonFilePath 'C:\Users\contosoadmin\Desktop\Data\physical_badging_data.json'アップロードが成功した場合、スクリプトは アップロード成功 メッセージを表示します。

複数の JSON ファイルがある場合は、ファイルごとにスクリプトを実行する必要があります。

手順 5: 物理バッジ コネクタを監視する

物理バッジ コネクタを作成し、物理的なバッジ データをプッシュした後、Microsoft Purview ポータルまたはコンプライアンス ポータルでコネクタを表示し、状態をアップロードできます。 スクリプトを定期的に自動的に実行するようにスケジュールする場合は、スクリプトが最後に実行された後の現在の状態を表示することもできます。

現在使用しているポータルに該当するタブを選択してください。 Microsoft 365 プランによっては、Microsoft Purview コンプライアンス ポータルは廃止されるか、間もなく廃止されます。

Microsoft Purview ポータルの詳細については、Microsoft Purview ポータルを参照してください。 コンプライアンス ポータルの詳細については、「Microsoft Purview コンプライアンス ポータル」を参照してください。

Microsoft Purview ポータルにサインインします。

[設定>Data コネクタ] を選択します。

[ マイ コネクタ] を選択し、ポップアップ ページを表示するために作成した物理バッジ コネクタを選択します。 このページには、コネクタに関するプロパティと情報が含まれています。

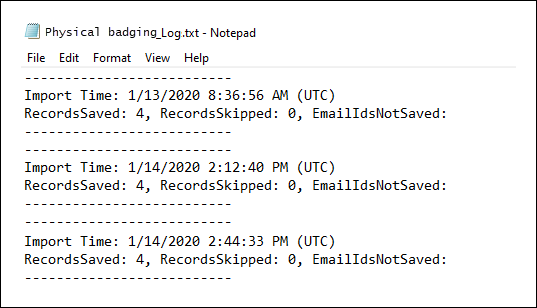

[ 最終インポート] で、[ ログのダウンロード ] リンクを選択して、コネクタの状態ログを開く (または保存) します。 このログには、スクリプトが実行されるたびに関する情報が含まれており、JSON ファイルから Microsoft クラウドにデータがアップロードされます。

[RecordsSaved] フィールドは、アップロードされた JSON ファイル内のレコードの数を示します。 たとえば、JSON ファイルに 4 つのレコードが含まれている場合、スクリプトが JSON ファイル内のすべてのレコードを正常にアップロードした場合、 RecordsSaved フィールドの値は 4 になります。 RecordsSkipped フィールドは、スキップされた JSON ファイル内のレコードの数を示します。 JSON ファイル内のレコードをアップロードする前に、レコードのEmail ID が検証されます。 無効なEmail ID を持つレコードはすべてスキップされ、対応するEmail ID が EmailIdsNotSaved フィールドに表示されます

手順 4 でスクリプトを実行していない場合は、[ 最後のインポート] にスクリプトをダウンロードするためのリンクが表示されます。 スクリプトをダウンロードし、手順 4 の手順に従って実行できます。

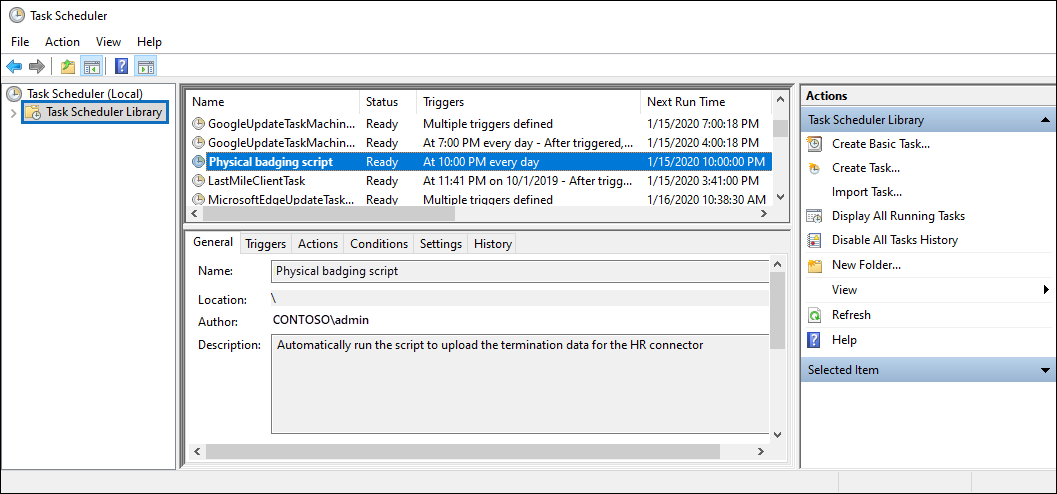

(省略可能)手順 6: スクリプトを自動的に実行するようにスケジュールする

インサイダー リスク管理ソリューションなどのツールで、organizationの最新の物理的な不正データを使用できるようにするには、1 日に 1 回など、定期的にスクリプトを自動的に実行するようにスケジュールすることをお勧めします。 また、同様の (同じではないにしても) スケジュールに従って、物理的な不良データを JSON ファイルに更新して、organizationを離れる従業員に関する最新情報が含まれるようにする必要もあります。 目標は、物理的なバッジ コネクタがインサイダー リスク管理ソリューションで使用できるように、最新の物理的なバッジ データをアップロードすることです。

Windows のタスク スケジューラ アプリを使用すると、毎日スクリプトを自動的に実行できます。

ローカル コンピューターで、[Windows スタート ] ボタンを選択し、「 タスク スケジューラ」と入力します。

タスク スケジューラ アプリを選択して開きます。

[アクション] セクションで、[タスクの作成] を選択します。

[ 全般 ] タブで、スケジュールされたタスクのわかりやすい名前を入力します。たとえば、 物理バッジ コネクタスクリプトなどです。 オプションの説明を追加することもできます。

[ セキュリティ オプション] で、次の操作を行います。

コンピューターにログオンしたときにのみスクリプトを実行するか、ログオンした場合に実行するかを決定します。

[ 最高の特権で実行] チェック ボックスがオンになっていることを確認します。

[トリガー] タブ を 選択し、[ 新規] を選択し、次の操作を行います。

[ 設定] で [ 毎日 ] オプションを選択し、スクリプトを初めて実行する日付と時刻を選択します。 スクリプトは、指定した時刻に毎日実行されます。

[ 詳細設定] で、[ 有効] チェック ボックスがオンになっていることを確認します。

OK を選択します。

[ アクション ] タブを選択し、[ 新規] を選択し、次の操作を行います。

[ アクション ] ドロップダウン リストで、[ プログラムの開始] が選択されていることを確認します。

[ プログラム/スクリプト ] ボックスで [ 参照] を選択し、次の場所に移動し、パスがボックスに表示されるように選択します:C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe。

[ 引数の追加 (省略可能)] ボックスに、手順 4 で実行したのと同じスクリプト コマンドを貼り付けます。 たとえば、 .\PhysicalBadging.ps1-tenantId "d5723623-11cf-4e2e-b5a5-01d1506273g9" -appId "c12823b7-b55a-4989-faba-02de41bb97c3" -appSecret "MNubVGbcQDkGCnn" -jobId "e081f4f4-3831-48d6-7bb3-fcfab1581458" -jsonFilePath "C:\Users\contosoadmin\Desktop\Data\physical_badging_data.json"

[ Start in (省略可能)] ボックスに 、手順 4 で実行したスクリプトのフォルダーの場所を貼り付けます。 たとえば、C:\Users\contosoadmin\Desktop\Scripts です。

[ OK] を 選択して、新しいアクションの設定を保存します。

[ タスクの作成 ] ウィンドウで、[ OK] を 選択してスケジュールされたタスクを保存します。 ユーザー アカウントの資格情報を入力するように求められる場合があります。

新しいタスクがタスク スケジューラ ライブラリに表示されます。

スクリプトが最後に実行され、次回実行がスケジュールされている時刻が表示されます。 タスクをダブルクリックして編集できます。

また、コンプライアンス センターの対応する物理バッジ コネクタのポップアップ ページでスクリプトが最後に実行された時刻を確認することもできます。