Microsoft Defender for Identityの新しいアーカイブ

この記事では、6 か月前Microsoft Defender for Identityリリースされたバージョンと機能のリリース ノートを一覧表示します。

最新バージョンと機能の詳細については、「Microsoft Defender for Identityの新機能」を参照してください。

注:

2022 年 6 月 15 日から、Microsoft は、Windows Server 2008 R2 を実行しているデバイスで Defender for Identity センサーをサポートしなくなりました。 2008 R2 をオペレーティング システムとして Windows Serverまだ実行している残りのドメイン コントローラー (DC) または AD FS サーバーを特定し、サポートされているオペレーティング システムに更新する計画を立てるようにすることをお勧めします。

2022 年 6 月 15 日以降の 2 か月間、センサーは引き続き機能します。 この 2 か月間の 2022 年 8 月 15 日以降、センサーは Windows Server 2008 R2 プラットフォームでは機能しなくなります。 詳細については、次のページを参照してください。 https://aka.ms/mdi/2008r2

2023 年 7 月

Defender for Identity リリース 2.209

このバージョンには、クラウド サービスと Defender for Identity センサーの機能強化とバグ修正が含まれています。

Microsoft Defender XDRで Active Directory グループを検索する (プレビュー)

Microsoft Defender XDR グローバル検索では、Active Directory グループ名による検索がサポートされるようになりました。 見つかったグループは、別の [グループ] タブの結果に表示されます。検索結果から Active Directory グループを選択すると、次のような詳細が表示されます。

- 型

- 範囲

- ドメイン

- SAM 名

- SID

- グループの作成時間

- グループによるアクティビティが初めて観察されたとき

- 選択したグループを含むグループ

- すべてのグループ メンバーの一覧

以下に例を示します。

詳細については、「Microsoft Defender XDRのMicrosoft Defender for Identity」を参照してください。

新しいセキュリティ体制レポート

Defender for Identity の ID セキュリティ体制評価では、オンプレミスの Active Directory構成全体のアクションを事前に検出して推奨します。

Microsoft Secure Score では、次の新しいセキュリティ体制評価を利用できるようになりました。

- 管理 SDHolder アクセス許可を持つ不審なアカウントのアクセス権を削除する

- DCSync アクセス許可を持つ管理者以外のアカウントを削除する

- ID 資産のローカル管理者を削除する

- Defender for Identity のデプロイを開始する

詳細については、「Microsoft Defender for Identityのセキュリティ体制評価」を参照してください。

従来の Defender for Identity ポータルの自動リダイレクト

Microsoft Defender for Identity ポータルのエクスペリエンスと機能は、Microsoft の拡張検出と応答 (XDR) プラットフォーム (Microsoft Defender XDR) に集約されます。 2023 年 7 月 6 日の時点で、従来の Defender for Identity ポータルを使用しているお客様は、クラシック ポータルに戻すオプションがなく、Microsoft Defender XDRに自動的にリダイレクトされます。

詳細については、Microsoft Defender XDRのブログ投稿とMicrosoft Defender for Identityを参照してください。

Microsoft Defender XDRでの Defender for Identity レポートのダウンロードとスケジュール設定 (プレビュー)

Microsoft Defender ポータルから定期的な Defender for Identity レポートをダウンロードしてスケジュールし、従来の従来の Defender for Identity ポータルを使用してレポート機能にパリティを作成できるようになりました。

[設定] > [ID] > [レポート管理] ページからMicrosoft Defender XDRでレポートをダウンロードしてスケジュールします。 以下に例を示します。

詳細については、「Microsoft Defender XDRのレポートをMicrosoft Defender for Identityする」を参照してください。

Defender for Identity リリース 2.208

- このバージョンには、クラウド サービスと Defender for Identity センサーの機能強化とバグ修正が含まれています。

Defender for Identity リリース 2.207

このバージョンでは、新しい AccessKeyFile インストール パラメーターが提供されます。 Defender for Identity センサーのサイレント インストール中に AccessKeyFile パラメーターを使用して、指定されたテキスト パスからワークスペース アクセス キーを設定します。 詳細については、「Microsoft Defender for Identity センサーをインストールする」を参照してください。

このバージョンには、クラウド サービスと Defender for Identity センサーの機能強化とバグ修正が含まれています。

2023 年 6 月

Defender for Identity リリース 2.206

- このバージョンには、クラウド サービスと Defender for Identity センサーの機能強化とバグ修正が含まれています。

拡張 IdentityInfo テーブルを使用した高度なハンティング

- Defender for Identity が展開されているテナントの場合、Microsoft 365 IdentityInfo の高度なハンティング テーブルには、ID ごとにさらに多くの属性と、オンプレミス環境から Defender for Identity センサーによって検出された ID が含まれるようになりました。

詳細については、Microsoft Defender XDRの高度なハンティング に関するドキュメントを参照してください。

Defender for Identity リリース 2.205

- このバージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

2023 年 5 月

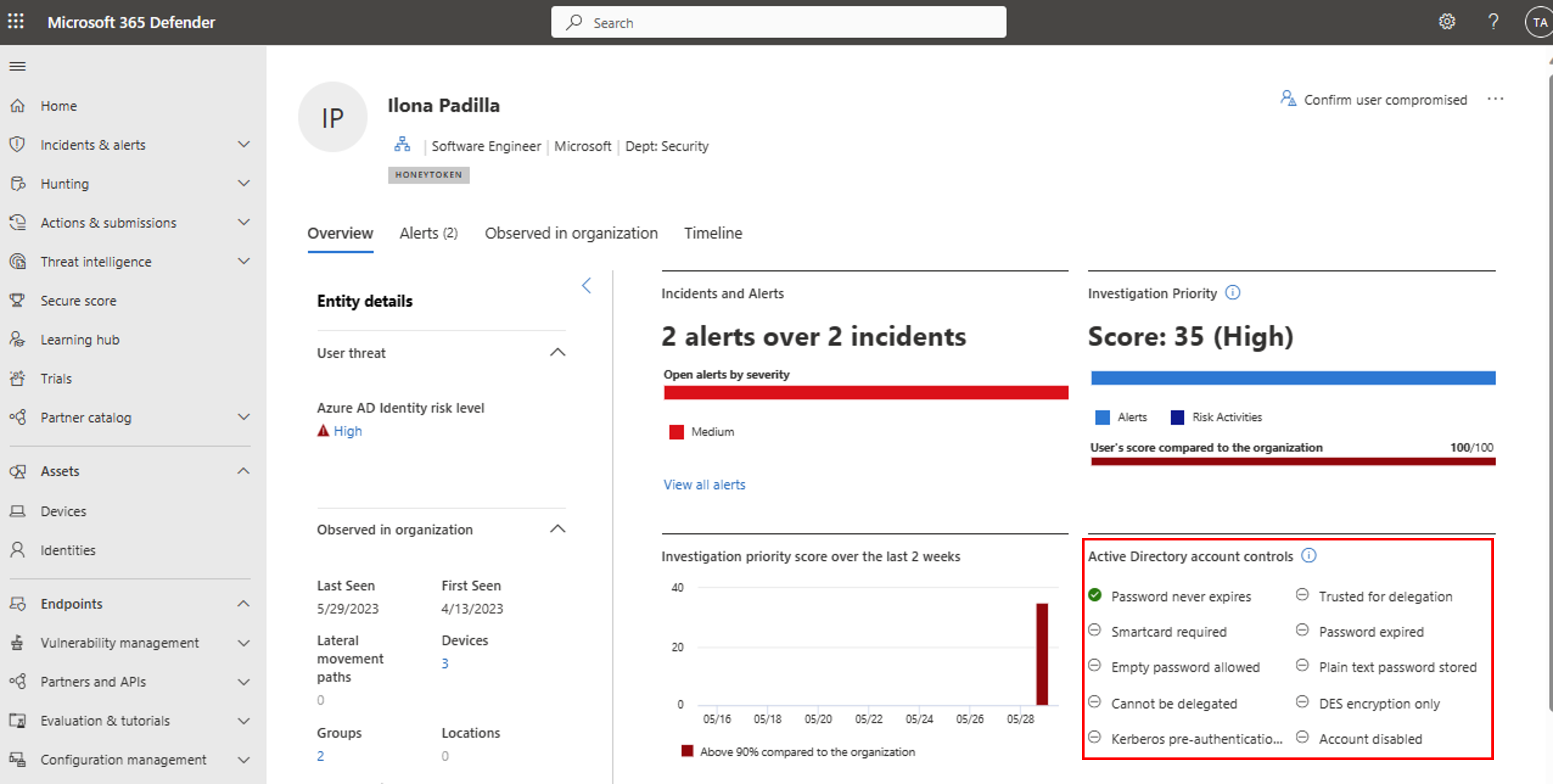

拡張 Active Directory アカウント制御の強調表示

Microsoft Defender XDR ID>ユーザーの詳細ページに、新しい Active Directory アカウント制御データが含まれるようになりました。

[ユーザーの詳細] タブで、重要なセキュリティ設定と Active Directory コントロールを強調表示するために、新しい Active Directory アカウント コントロールカードを追加しました。 たとえば、このカードを使用して、特定のユーザーがパスワード要件をバイパスできるか、期限切れのないパスワードを持っているかを確認します。

以下に例を示します。

詳細については、 User-Account-Control 属性 のドキュメントを参照してください。

Defender for Identity リリース 2.204

リリース日: 2023 年 5 月 29 日

VPN (radius) 統合データ インジェスト エラーに関する新しい正常性アラート。 詳細については、「センサー正常性アラートのMicrosoft Defender for Identity」を参照してください。

このバージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Defender for Identity リリース 2.203

リリース日: 2023 年 5 月 15 日

ADFS コンテナー監査が正しく構成されていることを確認するための新しい正常性アラート。 詳細については、「センサー正常性アラートのMicrosoft Defender for Identity」を参照してください。

Microsoft Defender 365 ID ページには、横移動パス エクスペリエンスの UI 更新プログラムが含まれています。 機能は変更されませんでした。 詳細については、「Microsoft Defender for Identityを使用した横移動パス (LMP) の理解と調査」を参照してください。

このバージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

ID タイムラインの機能強化

[ID タイムライン ] タブに、新機能と強化された機能が含まれるようになりました。 更新されたタイムラインを使用して、元のフィルターに加えて、アクティビティの種類、プロトコル、および場所でフィルター処理できるようになりました。 タイムラインを CSV ファイルにエクスポートし、MITRE ATT&CK 手法に関連するアクティビティに関する追加情報を見つけることもできます。 詳細については、「Microsoft Defender XDRでユーザーを調査する」を参照してください。

Microsoft Defender XDRでのアラートのチューニング

Microsoft Defender XDRで使用可能になったアラートチューニングを使用すると、アラートを調整して最適化できます。 アラートのチューニングにより、誤検知が減少し、SOC チームが優先度の高いアラートに集中でき、システム全体の脅威検出カバレッジが向上します。

Microsoft Defender XDRで、証拠の種類に基づいてルールの条件を作成し、条件に一致するすべてのルールの種類にルールを適用します。 詳細については、「 アラートの調整」を参照してください。

2023 年 4 月

Defender for Identity リリース 2.202

リリース日: 2023 年 4 月 23 日

- [正常性アラート] ページで説明されているように、Directory Services 構成コンテナー監査が正しく構成されていることを確認するための新しい 正常性アラート。

- ニュージーランドにマップされた AD テナントの新しいワークスペースは、オーストラリア東部リージョンに作成されます。 リージョンデプロイの最新の一覧については、「 Defender for Identity コンポーネント」を参照してください。

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

2023 年 3 月

Defender for Identity リリース 2.201

リリース日: 2023 年 3 月 27 日

SAM-R honeytoken アラートを無効にする処理中です。 これらの種類のアカウントにアクセスしたりクエリしたりしないでくださいが、一部のレガシ システムでは、通常の操作の一部としてこれらのアカウントを使用する場合があります。 この機能が必要な場合は、常に高度なハンティング クエリを作成し、カスタム検出として使用できます。 また、今後数週間にわたって LDAP honeytoken アラートも確認していますが、現時点では機能したままです。

英語以外のオペレーティング システムと、バージョン 87 より前の Directory Services スキーマを使用する Windows 2012 の場合の Directory Services オブジェクト監査正常性アラート の検出ロジックの問題を修正しました。

センサーを開始するための Directory Services アカウントの構成の前提条件を削除しました。 詳細については、「Microsoft Defender for Identity Directory Service アカウントの推奨事項」を参照してください。

1644 イベントのログ記録は不要です。 このレジストリ設定を有効にしている場合は、削除できます。 詳細については、「 イベント ID 1644」を参照してください。

バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Defender for Identity リリース 2.200

リリース日: 2023 年 3 月 16 日

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Defender for Identity リリース 2.199

リリース日: 2023 年 3 月 5 日

SAM-R アラートを介して Honeytoken の一部の除外が照会されましたが、正しく機能していません。 これらのインスタンスでは、除外されたエンティティに対してもアラートがトリガーされていました。 このエラーは修正されました。

Identity Advanced Hunting テーブルの NTLM プロトコル名を更新しました:古いプロトコル名

Ntlmが、高度なハンティング ID テーブル (IdentityLogonEvents、IdentityQueryEvents、IdentityDirectoryEvents) にNTLM新しいプロトコル名として一覧表示されるようになりました。 現在、ID イベント テーブルの大文字と小文字を区別する形式でNtlmプロトコルを使用している場合は、NTLMに変更する必要があります。バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

2023 年 2 月

Defender for Identity リリース 2.198

リリース日: 2023 年 2 月 15 日

ID タイムラインは、Microsoft Defender XDRの新しい [ID] ページの一部として使用できるようになりました。Microsoft Defender XDRの更新された [ユーザー] ページに、関連する資産の拡大ビューと新しい専用タイムライン タブが表示され、新しい外観が追加されました。タイムラインは、過去 30 日間のアクティビティとアラートを表し、使用可能なすべてのワークロード (Defender for Identity/Defender for Cloud Apps/Defender for Endpoint) 全体でユーザーの ID エントリを統合します。 タイムラインを使用すると、特定の時間枠でユーザーが実行した (または実行された) アクティビティに簡単に焦点を当てることができます。 詳細については、「Microsoft Defender XDRでのユーザーの調査」を参照してください。

honeytoken アラートのさらに改善: リリース 2.191 では、honeytoken アクティビティ アラートにいくつかの新しいシナリオを導入しました。

お客様からのフィードバックに基づいて、honeytoken アクティビティ アラートを 5 つの個別のアラートに分割することにしました。

- Honeytoken ユーザーは SAM-R 経由でクエリを実行しました。

- Honeytoken ユーザーが LDAP 経由でクエリを実行されました。

- Honeytoken ユーザー認証アクティビティ

- Honeytoken ユーザーが属性を変更しました。

- Honeytoken グループメンバーシップが変更されました。

さらに、これらのアラートの除外が追加され、環境に合わせてカスタマイズされたエクスペリエンスが提供されます。

引き続き改善できるよう、フィードバックをお待ちしております。

新しいセキュリティ アラート - Kerberos プロトコル (PKINIT) を介した疑わしい証明書の使用:Active Directory Certificate Services (AD CS) を悪用する手法の多くは、攻撃の一部のフェーズで証明書を使用する必要があります。 Microsoft Defender for Identityは、このような疑わしい証明書の使用状況を確認したときにユーザーにアラートを送信するようになりました。 この動作監視アプローチは、AD CS 攻撃に対する包括的な保護を提供し、Defender for Identity センサーがインストールされているドメイン コントローラーに対して疑わしい証明書認証が試行されたときにアラートをトリガーします。 詳細については、「不審な証明書の使用状況Microsoft Defender for Identity検出する」を参照してください。

自動攻撃の中断: Defender for Identity がMicrosoft Defender XDRと連携して、自動攻撃の中断を提供できるようになりました。 この統合は、Microsoft Defender XDRからのシグナルに対して、[ユーザーの無効化] アクションをトリガーできることを意味します。 これらのアクションは、忠実度の高い XDR 信号によってトリガーされ、Microsoft の調査チームによる何千ものインシデントの継続的な調査からの分析情報と組み合わされます。 このアクションにより、Active Directory で侵害されたユーザー アカウントが一時停止され、この情報がMicrosoft Entra IDに同期されます。 自動攻撃の中断の詳細については、Microsoft Defender XDR別のブログ記事を参照してください。

自動応答アクションから特定のユーザーを除外することもできます。 詳細については、「 Defender for Identity の自動応答除外の構成」を参照してください。

学習期間の削除: Defender for Identity によって生成されるアラートは、プロファイル、決定論的検出、機械学習、ネットワークについて学習した動作アルゴリズムなど、さまざまな要因に基づいています。 Defender for Identity の完全な学習プロセスには、ドメイン コントローラーあたり最大 30 日かかる場合があります。 ただし、完全な学習プロセスが完了する前にアラートを受け取りたい場合があります。 たとえば、ドメイン コントローラーに新しいセンサーをインストールする場合や、製品を評価する場合は、すぐにアラートを受け取ることができます。 このような場合は、[学習期間の削除] 機能を有効にすることで、影響を受けるアラートの 学習期間 をオフにすることができます。 詳細については、「Advanced settings」を参照してください。

M365D にアラートを送信する新しい方法: 1 年前に、Microsoft Defender ポータルですべてのMicrosoft Defender for Identity エクスペリエンスを利用できるようになったことを発表しました。 プライマリ アラート パイプラインは、Defender for Identity > Defender for Cloud Apps > Microsoft Defender XDR から Defender for Identity > Microsoft Defender XDRに段階的に切り替えることができるようになりました。 この統合は、Defender for Cloud Appsの状態の更新がMicrosoft Defender XDRに反映されないことを意味し、その逆も同様です。 この変更により、Microsoft Defender ポータルにアラートが表示されるまでにかかる時間が大幅に短縮されます。 この移行の一環として、すべての Defender for Identity ポリシーは、3 月 5 日の時点でDefender for Cloud Apps ポータルで使用できなくなります。 常に、すべての Defender for Identity エクスペリエンスにMicrosoft Defender ポータルを使用することをお勧めします。

バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

2023 年 1 月

Defender for Identity リリース 2.197

リリース日: 2023 年 1 月 22 日

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Defender for Identity リリース 2.196

リリース日: 2023 年 1 月 10 日

[正常性アラート] ページで説明されているように、Directory Services オブジェクト監査が正しく構成されていることを確認するための新しい 正常性アラート。

[正常性アラート] ページで説明されているように、最適なパフォーマンスのためにセンサーの電源設定が構成されていることを確認するための新しい 正常性アラート。

高度なハンティングの IdentityLogonEvents、IdentityDirectoryEvents、IdentityQueryEvents テーブルに MITRE ATT&CK 情報Microsoft Defender XDR追加しました。 [AdditionalFields] 列には、一部の論理アクティビティに関連付けられている攻撃手法と戦術 (カテゴリ) の詳細が表示されます。

Microsoft Defender ポータルですべての主要なMicrosoft Defender for Identity機能を使用できるようになったため、ポータル リダイレクト設定は、2023 年 1 月 31 日からテナントごとに自動的に有効になります。 詳細については、「アカウントをMicrosoft Defender for IdentityからMicrosoft Defender XDRにリダイレクトする」を参照してください。

2022 年 12 月

Defender for Identity リリース 2.195

リリース日: 2022 年 12 月 7 日

Defender for Identity データ センターもオーストラリア東部リージョンにデプロイされるようになりました。 リージョンデプロイの最新の一覧については、「 Defender for Identity コンポーネント」を参照してください。

バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

2022 年 11 月

Defender for Identity リリース 2.194

リリース日: 2022 年 11 月 10 日

[正常性アラート] ページで説明されているように、Directory Services Advanced Auditing が正しく構成されていることを確認するための新しい 正常性アラート。

ハニートークン アラートに関する Defender for Identity リリース 2.191 で導入された変更の一部が正しく有効になっていませんでした。 これらの問題は現在解決されています。

11 月末から、Microsoft Defender for Endpoint との手動統合はサポートされなくなりました。 ただし、統合が組み込まれているMicrosoft Defender ポータル (https://security.microsoft.com) を使用することを強くお勧めします。

バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

2022 年 10 月

Defender for Identity リリース 2.193

リリース日: 2022 年 10 月 30 日

新しいセキュリティ アラート: 不審な証明書を使用した異常なActive Directory フェデレーション サービス (AD FS) (AD FS) 認証

この新しい手法は、悪名高い NOBELIUM アクターとリンクされ、"MagicWeb" と呼ばれていました。これにより、敵対者は侵害された AD FS サーバーにバックドアを埋め込み、ドメイン ユーザーとしての偽装を可能にし、外部リソースにアクセスできます。 この攻撃の詳細については、 このブログ記事を参照してください。Defender for Identity では、ドメイン コントローラーの LocalSystem アカウントを使用して、以前に使用可能だった gMSA オプションに加えて、修復アクション (ユーザーの有効化/無効化、パスワードの強制的なユーザー リセット) を実行できるようになりました。 これにより、修復アクションをすぐにサポートできます。 詳細については、「アクション アカウントのMicrosoft Defender for Identity」を参照してください。

バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Defender for Identity リリース 2.192

リリース日: 2022 年 10 月 23 日

[正常性アラート] ページで説明されているように、NTLM 監査が有効になっていることを確認するための新しい 正常性アラート。

バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

2022 年 9 月

Defender for Identity リリース 2.191

リリース日: 2022 年 9 月 19 日

-

honeytoken アラートをトリガーするその他のアクティビティ

Microsoft Defender for Identityは、悪意のあるアクターのトラップとして使用される honeytoken アカウントを定義する機能を提供します。 これらの honeytoken アカウントに関連付けられている認証 (通常は休止状態) は、honeytoken アクティビティ (外部 ID 2014) アラートをトリガーします。 このバージョンの新機能では、これらの honeytoken アカウントに対する LDAP または SAMR クエリによってアラートがトリガーされます。 さらに、イベント 5136 が監査された場合、honeytoken の属性の 1 つが変更されたとき、または honeytoken のグループ メンバーシップが変更された場合にアラートがトリガーされます。

詳細については、「 Windows イベント コレクションの構成」を参照してください。

Defender for Identity リリース 2.190

リリース日: 2022 年 9 月 11 日

更新された評価: セキュリティで保護されていないドメイン構成

Microsoft Secure Score で利用できるセキュリティで保護されていないドメイン構成評価では、ドメイン コントローラーの LDAP 署名ポリシー構成が評価され、セキュリティで保護されていない構成が見つかるとアラートが表示されるようになりました。 詳細については、「 セキュリティ評価: セキュリティで保護されていないドメイン構成」を参照してください。バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Defender for Identity リリース 2.189

リリース日: 2022 年 9 月 4 日

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

2022 年 8 月

Defender for Identity リリース 2.188

リリース日: 2022 年 8 月 28 日

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Defender for Identity リリース 2.187

リリース日: 2022 年 8 月 18 日

DCSync 攻撃の疑い (ディレクトリ サービスのレプリケーション) (外部 ID 2006) アラートをトリガーする方法の背後にあるロジックの一部を変更しました。 この検出器では、センサーによって見られるソース IP アドレスが NAT デバイスと見なされるケースについて説明します。

バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Defender for Identity リリース 2.186

リリース日: 2022 年 8 月 10 日

正常性アラートには、NetBIOS 名ではなく、センサーの完全修飾ドメイン名 (FQDN) が表示されるようになりました。

[正常性アラート] ページで説明されているように、コンポーネントの種類と構成をキャプチャするために新しい 正常性アラートを使用できます。

バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

2022 年 7 月

Defender for Identity リリース 2.185

リリース日: 2022 年 7 月 18 日

ゴールデン チケットの使用状況が疑われる (存在しないアカウント) (外部 ID 2027) で macOS デバイスが誤って検出される問題が修正されました。

ユーザー アクション: ユーザー ページの [ユーザーの無効化] アクションを 2 つの異なるアクションに分割することにしました。

- [ユーザーの無効化] – Active Directory レベルでユーザーを無効にします

- ユーザーの一時停止 – Microsoft Entra ID レベルでユーザーを無効にします

Active Directory から Microsoft Entra ID への同期にかかる時間が重要になる可能性があるため、同期自体への依存関係を削除するために、ユーザーを 1 つずつ無効にすることを選択できるようになりました。 Microsoft Entra IDでのみ無効になっているユーザーは Active Directory によって上書きされることに注意してください(ユーザーがまだアクティブな場合)。

バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Defender for Identity リリース 2.184

リリース日: 2022 年 7 月 10 日

新しいセキュリティ評価

Defender for Identity には、次の新しいセキュリティ評価が含まれるようになりました。- セキュリティで保護されていないドメイン構成

Microsoft Defender for Identityは、環境を継続的に監視して、セキュリティ リスクを公開する構成値を持つドメインを特定し、環境の保護に役立つこれらのドメインに関するレポートを行います。 詳細については、「 セキュリティ評価: セキュリティで保護されていないドメイン構成」を参照してください。

- セキュリティで保護されていないドメイン構成

Defender for Identity インストール パッケージは、WinPcap ドライバーの代わりに Npcap コンポーネントをインストールするようになりました。 詳細については、「 WinPcap ドライバーと Npcap ドライバー」を参照してください。

バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

2022 年 6 月

Defender for Identity リリース 2.183.15436.10558 (修正プログラム)

リリース日: 2022 年 6 月 20 日 (2022 年 7 月 4 日更新)

- 新しいセキュリティ アラート: 分散ファイル システム プロトコルを使用した DFSCoerce 攻撃の疑い

DFS プロトコルのフローを利用する最近の攻撃ツールの公開に対応して、Microsoft Defender for Identityは、攻撃者がこの攻撃方法を使用するたびにセキュリティ アラートをトリガーします。 この攻撃の詳細については、 ブログ記事を参照してください。

Defender for Identity リリース 2.183

リリース日: 2022 年 6 月 20 日

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Defender for Identity リリース 2.182

リリース日: 2022 年 6 月 4 日

- Defender for Identity の新しい [バージョン情報 ] ページを使用できます。 Microsoft Defender ポータルの [設定] ->Identities ->About にあります。 これは、インスタンス名、バージョン、ID、インスタンスの位置情報など、Defender for Identity インスタンスに関するいくつかの重要な詳細を提供します。 この情報は、問題のトラブルシューティングやサポート チケットの開き方に役立ちます。

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

2022 年 5 月

Defender for Identity リリース 2.181

リリース日: 2022 年 5 月 22 日

Microsoft Defender for Identityを使用して、オンプレミス アカウントで修復アクションを直接実行できるようになりました。

- ユーザーを無効にする – これにより、ユーザーがネットワークにログインできなくなります。 これにより、侵害されたユーザーが横方向に移動したり、データを流出させたり、ネットワークをさらに侵害したりするのを防ぐことができます。

- ユーザー パスワードのリセット – これにより、ユーザーは次回のサインイン時にパスワードを変更するように求められます。これにより、このアカウントをそれ以上の偽装の試行に使用できなくなります。

これらのアクションは、ユーザー ページ、ユーザー ページ側パネル、高度なハンティング、さらにはカスタム検出など、Microsoft Defender XDRの複数の場所から実行できます。 これには、アクションの実行に使用する特権 gMSA アカウントMicrosoft Defender for Identity設定する必要があります。 要件の詳細については、「アクション アカウントのMicrosoft Defender for Identity」を参照してください。

バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Defender for Identity リリース 2.180

リリース日: 2022 年 5 月 12 日

新しいセキュリティ アラート: dNSHostName 属性の疑わしい変更 (CVE-2022-26923)

最近の CVE の公開に対応して、Microsoft Defender for Identityは、攻撃者が CVE-2022 -26923 を悪用しようとするたびにセキュリティ アラートをトリガーします。 この攻撃の詳細については、 ブログ記事を参照してください。バージョン 2.177 では、Defender for Identity でカバーできる追加の LDAP アクティビティをリリースしました。 ただし、Defender for Identity ポータルでイベントが表示および取り込まれていない原因となるバグが見つかりました。 これは、このリリースで修正されています。 バージョン 2.180 以降では、イベント ID 1644 を有効にすると、Active Directory Web サービスを介して LDAP アクティビティが可視化されるだけでなく、その他の LDAP アクティビティにも、ソース コンピューターで LDAP アクティビティを実行したユーザーが含まれます。 これは、LDAP イベントに基づくセキュリティ アラートと論理アクティビティに適用されます。

最近の KrbRelayUp の悪用に対する応答として、この悪用に対する応答を評価するのに役立つサイレント検出器をリリースしました。 サイレント検出器を使用すると、検出の有効性を評価し、収集しているイベントに基づいて情報を収集できます。 この検出が高品質であることが示される場合は、次のバージョンで新しいセキュリティ アラートをリリースします。

これらのセキュリティ アラートの背後にあるロジックをより適切に反映するため、 DNS 経由のリモート コード実行 の名前を DNS 経由のリモート コード実行に変更しました。

バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Defender for Identity リリース 2.179

リリース日: 2022 年 5 月 1 日

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

2022 年 4 月

Defender for Identity リリース 2.178

リリース日: 2022 年 4 月 10 日

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

2022 年 3 月

Defender for Identity リリース 2.177

リリース日: 2022 年 3 月 27 日

Microsoft Defender for Identityネットワーク内の追加の LDAP クエリを監視できるようになりました。 これらの LDAP アクティビティは Active Directory Web Service プロトコル経由で送信され、通常の LDAP クエリと同様に動作します。 これらのアクティビティを可視化するには、ドメイン コントローラーでイベント 1644 を有効にする必要があります。 このイベントは、ドメイン内の LDAP アクティビティを対象としており、主に Active Directory ドメイン コントローラーによって処理される、コストが高く、非効率的、または低速のライトウェイト ディレクトリ アクセス プロトコル (LDAP) 検索を特定するために使用されます。 詳細については、「 レガシ構成」を参照してください。

バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Defender for Identity リリース 2.176

リリース日: 2022 年 3 月 16 日

このバージョン以降、新しいパッケージからセンサーをインストールすると、[ プログラムの追加と削除 ] の下のセンサーのバージョンは、以前に表示された静的な 2.0.0.0 ではなく、完全なバージョン番号 (2.176.x.y など) で表示されます。 Defender for Identity クラウド サービスからの自動更新によってバージョンが更新される場合でも、そのバージョン (パッケージからインストールされたもの) が引き続き表示されます。 実際のバージョンは、ポータルの センサー設定ページ 、実行可能パス、またはファイル バージョンで確認できます。

バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Defender for Identity リリース 2.175

リリース日: 2022 年 3 月 6 日

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

2022 年 2 月

Defender for Identity リリース 2.174

リリース日: 2022 年 2 月 20 日

アラートに関係するアカウントの shost FQDN が SIEM に送信されたメッセージに追加されました。 詳細については、「SIEM ログ リファレンスMicrosoft Defender for Identity」を参照してください。

バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Defender for Identity リリース 2.173

リリース日: 2022 年 2 月 13 日

Microsoft Defender ポータルですべてのMicrosoft Defender for Identity機能を使用できるようになりました。 詳細については、このブログ投稿を参照してください。

バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Defender for Identity リリース 2.172

リリース日: 2022 年 2 月 8 日

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

2022 年 1 月

Defender for Identity リリース 2.171

リリース日: 2022 年 1 月 31 日

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Defender for Identity リリース 2.170

リリース日: 2022 年 1 月 24 日

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Defender for Identity リリース 2.169

リリース日: 2022 年 1 月 17 日

Microsoft Defender for Identityのアクション アカウントを構成する機能をリリースさせていただきます。 これは、製品から直接ユーザーに対してアクションを実行する機能の最初の手順です。 最初の手順として、アクションを実行するために使用Microsoft Defender for Identity gMSA アカウントを定義できます。 これらのユーザーの作成を開始して、ライブになったらアクション機能を利用することを強くお勧めします。 詳細については、「 アクション アカウントの管理」を参照してください。

バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Defender for Identity リリース 2.168

リリース日: 2022 年 1 月 9 日

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

2021 年 12 月

Defender for Identity リリース 2.167

リリース日: 2021 年 12 月 29 日

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Defender for Identity リリース 2.166

リリース日: 2021 年 12 月 27 日

- バージョンには、 sAMNameAccount 属性の疑わしい変更 (CVE-2021-42278 および CVE-2021-42287 の悪用) (外部 ID 2419) という新しいセキュリティ アラートが含まれています。

最近の CVE の公開に対応して、Microsoft Defender for Identityは、攻撃者が CVE-2021-42278 と CVE-2021-42287 を悪用しようとするたびにセキュリティ アラートをトリガーします。 この攻撃の詳細については、 ブログ記事を参照してください。 - バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Defender for Identity リリース 2.165

リリース日: 2021 年 12 月 6 日

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

2021 年 11 月

Defender for Identity リリース 2.164

リリース日: 2021 年 11 月 17 日

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Defender for Identity リリース 2.163

リリース日: 2021 年 11 月 8 日

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Defender for Identity リリース 2.162

リリース日: 2021 年 11 月 1 日

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

2021 年 9 月

Defender for Identity リリース 2.161

リリース日: 2021 年 9 月 12 日

- バージョンには、監視対象の新しいアクティビティが含まれます。gMSA アカウントのパスワードはユーザーによって取得されました。 詳細については、「監視対象アクティビティのMicrosoft Defender for Identity」を参照してください。

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

2021 年 8 月

Defender for Identity リリース 2.160

リリース日: 2021 年 8 月 22 日

- バージョンにはさまざまな機能強化が含まれており、PetitPotam の悪用の最新の変更に従って、より多くのシナリオがカバーされています。

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Defender for Identity リリース 2.159

リリース日: 2021 年 8 月 15 日

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

- バージョンには、新しく発行されたアラートの機能強化が含まれています。暗号化ファイル システム リモート プロトコル (外部 ID 2416) 経由の疑わしいネットワーク接続。

暗号化された EFS-RPCchannel を介して潜在的な攻撃者が通信するときにトリガーされるように、この検出のサポートを拡張しました。 チャネルが暗号化されたときにトリガーされるアラートは、暗号化されていない場合は高ではなく、中程度の重大度アラートとして扱われます。 アラートの詳細については、「 暗号化ファイル システム リモート プロトコル (外部 ID 2416) 経由の疑わしいネットワーク接続」を参照してください。

Defender for Identity リリース 2.158

リリース日: 2021 年 8 月 8 日

バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

バージョンには、新しいセキュリティ アラートが含まれています。暗号化ファイル システム リモート プロトコル (外部 ID 2416) 経由の疑わしいネットワーク接続。

この検出では、Microsoft Defender for Identityは、攻撃者がドメイン コントローラーに対して EFS-RPC を悪用しようとするたびにセキュリティ アラートをトリガーします。 この攻撃ベクトルは、最近の PetitPotam 攻撃に関連付けられています。 アラートの詳細については、「 暗号化ファイル システム リモート プロトコル (外部 ID 2416) 経由の疑わしいネットワーク接続」を参照してください。バージョンには、新しいセキュリティ アラートが含まれています: Exchange Server リモート コード実行 (CVE-2021-26855) (外部 ID 2414)

この検出では、Microsoft Defender for Identityは、攻撃者がリモート コード実行のために Exchange オブジェクトの "msExchExternalHostName" 属性を変更しようとするたびに、セキュリティ アラートをトリガーします。 このアラートの詳細については、「Exchange Serverリモート コード実行 (CVE-2021-26855) (外部 ID 2414)」を参照してください。 この検出は Windows イベント 4662 に依存するため、事前に有効にする必要があります。 このイベントを構成して収集する方法については、「 Windows イベント コレクションの構成」を参照し、「 Exchange オブジェクトの監査を有効にする」の手順に従ってください。

Defender for Identity リリース 2.157

リリース日: 2021 年 8 月 1 日

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

2021 年 7 月

Defender for Identity リリース 2.156

リリース日: 2021 年 7 月 25 日

- このバージョンから、Npcap ドライバー実行可能ファイルをセンサー インストール パッケージに追加します。 詳細については、「 WinPcap ドライバーと Npcap ドライバー」を参照してください。

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Defender for Identity リリース 2.155

リリース日: 2021 年 7 月 18 日

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Defender for Identity リリース 2.154

リリース日: 2021 年 7 月 11 日

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

- バージョンには、より多くの攻撃シナリオをカバーするために、PrintNightmare 検出と呼ばれる印刷スプーラーの悪用に対する機能強化と検出が追加されています。

Defender for Identity リリース 2.153

リリース日: 2021 年 7 月 4 日

バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

バージョンには、新しいセキュリティ アラートが含まれています。 Windows Print Spooler サービスの悪用の疑い (CVE-2021-34527 の悪用) (外部 ID 2415)。

この検出では、Defender for Identity は、攻撃者がドメイン コントローラーに対して Windows 印刷スプーラー サービスを悪用しようとするたびに、セキュリティ アラートをトリガーします。 この攻撃ベクトルは、印刷スプーラーの悪用に関連付けられており、PrintNightmare と呼ばれます。 このアラートの詳細については、こちらをご覧ください。

2021 年 6 月

Defender for Identity リリース 2.152

リリース日: 2021 年 6 月 27 日

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Defender for Identity リリース 2.151

リリース日: 2021 年 6 月 20 日

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Defender for Identity リリース 2.150

リリース日: 2021 年 6 月 13 日

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

2021 年 5 月

Defender for Identity リリース 2.149

リリース日: 2021 年 5 月 31 日

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Defender for Identity リリース 2.148

リリース日: 2021 年 5 月 23 日

- イベント ID 4662 を 構成して収集 した場合、Defender for Identity は、更新 シーケンス番号 (USN) をさまざまな Active Directory オブジェクト プロパティに変更したユーザーを報告します。 たとえば、アカウントのパスワードが変更され、イベント 4662 が有効になっている場合、そのイベントにはパスワードを変更したユーザーが記録されます。

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Defender for Identity リリース 2.147

リリース日: 2021 年 5 月 9 日

- お客様からのフィードバックに基づいて、許可されるセンサーの既定の数を 200 から 350 に、Directory Services 資格情報を 10 から 30 に増やしています。

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Defender for Identity リリース 2.146

リリース日: 2021 年 5 月 2 日

正常性の問題とセキュリティ アラートの両方に対するEmail通知に、Microsoft Defender for IdentityとMicrosoft Defender XDRの両方の調査 URL が表示されるようになりました。

バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

2021 年 4 月

Defender for Identity リリース 2.145

リリース日: 2021 年 4 月 22 日

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Defender for Identity リリース 2.144

リリース日: 2021 年 4 月 12 日

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

2021 年 3 月

Defender for Identity リリース 2.143

リリース日: 2021 年 3 月 14 日

- Active Directory アクティビティに追加されたコンピューター アカウントを検出するために、Windows イベント 4741 が追加 されました。 Defender for Identity によって収集される新しいイベントを構成します。 構成が完了すると、収集されたイベントをアクティビティ ログとMicrosoft Defender XDR Advanced Hunting で表示できるようになります。

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Defender for Identity リリース 2.142

リリース日: 2021 年 3 月 7 日

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

2021 年 2 月

Defender for Identity リリース 2.141

リリース日: 2021 年 2 月 21 日

-

新しいセキュリティ アラート: AS-REP ロースト攻撃の疑い (外部 ID 2412)

Defender for Identity の AS-REP ロースト攻撃の疑い (外部 ID 2412) セキュリティ アラートが利用可能になりました。 この検出では、攻撃者が Kerberos 事前認証が無効なアカウントをターゲットにし、Kerberos TGT データを取得しようとすると、Defender for Identity セキュリティ アラートがトリガーされます。 攻撃者の意図は、オフラインパスワードクラッキング攻撃を使用してデータから資格情報を抽出することです。 詳細については、「 Kerberos AS-REP ロースト露出 (外部 ID 2412)」を参照してください。 - バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Defender for Identity リリース 2.140

リリース日: 2021 年 2 月 14 日

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

2021 年 1 月

Defender for Identity リリース 2.139

リリース日: 2021 年 1 月 31 日

- アラートの影響をより適切に反映するために、Kerberos SPN の疑いのある公開の重大度を高に更新しました。 アラートの詳細については、「Kerberos SPN の公開の疑い (外部 ID 2410)」を参照してください。

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Defender for Identity リリース 2.138

リリース日: 2021 年 1 月 24 日

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Defender for Identity リリース 2.137

リリース日: 2021 年 1 月 17 日

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Defender for Identity リリース 2.136

リリース日: 2021 年 1 月 3 日

- Defender for Identity では、Active Directory フェデレーション サービス (AD FS) (AD FS) サーバーへのセンサーのインストールがサポートされるようになりました。 互換性のある AD FS サーバーにセンサーをインストールすると、この重要なインフラストラクチャ コンポーネントを監視することで、ハイブリッド環境Microsoft Defender for Identity可視性が向上します。 また、AD FS データで動作するように、既存の検出の一部 (不審なサービスの作成、 ブルート フォース攻撃 (LDAP)、 アカウント列挙偵察) も更新しました。 AD FS サーバー用のMicrosoft Defender for Identity センサーの展開を開始するには、センサー構成ページから最新の展開パッケージをダウンロードします。

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

2020 年 12 月

Defender for Identity リリース 2.135

リリース日: 2020 年 12 月 20 日

- Active Directory 属性偵察 (LDAP) (外部 ID 2210) アラートを改善し、Solorigate キャンペーンの一部と見なされるセキュリティ トークンを生成するために必要な情報を取得するために使用される手法も検出しました。

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Defender for Identity リリース 2.134

リリース日: 2020 年 12 月 13 日

- 最近リリースされた NetLogon 検出機能は、暗号化されたチャネルで Netlogon チャネル トランザクションが発生したときにも機能するように強化されました。 ディテクタの詳細については、「 疑わしい Netlogon 特権昇格の試行」を参照してください。

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Defender for Identity リリース 2.133

リリース日: 2020 年 12 月 6 日

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

2020 年 11 月

Defender for Identity リリース 2.132

リリース日: 2020 年 11 月 17 日

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Defender for Identity リリース 2.131

リリース日: 2020 年 11 月 8 日

-

新しいセキュリティ アラート: Kerberos SPN の公開の疑い (外部 ID 2410)

Defender for Identity の Kerberos SPN 露出の疑い (外部 ID 2410) セキュリティ アラートが利用可能になりました。 この検出では、攻撃者がサービス アカウントとそれぞれの SPN を列挙し、サービスの Kerberos TGS チケットを要求すると、Defender for Identity セキュリティ アラートがトリガーされます。 攻撃者の意図は、チケットからハッシュを抽出し、後でオフラインブルート フォース攻撃で使用するためにそれらを保存することです。 詳細については、「 Kerberos SPN の公開」を参照してください。 - バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

2020 年 10 月

Defender for Identity リリース 2.130

リリース日: 2020 年 10 月 25 日

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Azure ATP リリース 2.129

リリース日: 2020 年 10 月 18 日

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

2020 年 9 月

Azure ATP リリース 2.128

リリース日: 2020 年 9 月 27 日

-

変更された電子メール通知の構成

メール通知を有効にするための [メール通知 ] トグルを削除します。 メール通知を受信するには、アドレスを追加するだけです。 詳細については、「通知の 設定」を参照してください。 - バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Azure ATP リリース 2.127

リリース日: 2020 年 9 月 20 日

-

新しいセキュリティ アラート: Netlogon 特権昇格の試行の疑い (外部 ID 2411)

Azure ATP の Netlogon 特権昇格の疑い (CVE-2020-1472 の悪用) (外部 ID 2411) セキュリティ アラートが利用可能になりました。 この検出では、攻撃者が Netlogon リモート プロトコル (MS-NRPC) (Netlogon の特権の昇格の脆弱性) を使用して、脆弱な Netlogon セキュリティ チャネル接続をドメイン コントローラーに確立すると、Azure ATP セキュリティ アラートがトリガーされます。 詳細については、「 疑わしい Netlogon 特権昇格の試行」を参照してください。 - バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Azure ATP リリース 2.126

リリース日: 2020 年 9 月 13 日

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Azure ATP リリース 2.125

リリース日: 2020 年 9 月 6 日

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

2020 年 8 月

Azure ATP リリース 2.124

リリース日: 2020 年 8 月 30 日

-

新しいセキュリティ アラート

Azure ATP セキュリティ アラートには、次の新しい検出が含まれるようになりました。-

Active Directory 属性偵察 (LDAP) (外部 ID 2210)

この検出では、攻撃者が攻撃キル チェーンで使用するためにドメインに関する重要な情報を正常に取得したと疑われると、Azure ATP セキュリティ アラートがトリガーされます。 詳細については、「 Active Directory 属性の偵察」を参照してください。 -

不正な Kerberos 証明書の使用の疑い (外部 ID 2047)

この検出では、証明機関サーバーを侵害してorganizationを制御した攻撃者が、ネットワーク内を横方向に移動するなど、将来の攻撃でバックドア アカウントとして使用できる証明書を生成する疑いがある場合に、Azure ATP セキュリティ アラートがトリガーされます。 詳細については、「 不正な Kerberos 証明書の使用状況の疑い」を参照してください。 -

ゴールデン チケットの使用状況の疑い (RBCD を使用したチケットの異常) (外部 ID 2040)

ドメイン管理者権限を持つ攻撃者は、KRBTGT アカウントを侵害する可能性があります。 KRBTGT アカウントを使用すると、任意のリソースに承認を提供する Kerberos チケット許可チケット (TGT) を作成できます。

この偽造された TGT は、攻撃者がリソース ベースの制約付き委任 (RBCD) を使用して永続的なネットワーク永続化を実現できるため、"ゴールデン チケット" と呼ばれます。 このタイプの偽造ゴールデンチケットは、この新しい検出が識別するように設計されたユニークな特性を持っています。 詳細については、「 ゴールデン チケットの使用状況の疑い (RBCD を使用したチケットの異常)」を参照してください。

-

Active Directory 属性偵察 (LDAP) (外部 ID 2210)

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Azure ATP リリース 2.123

リリース日: 2020 年 8 月 23 日

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Azure ATP リリース 2.122

リリース日: 2020 年 8 月 16 日

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Azure ATP リリース 2.121

リリース日: 2020 年 8 月 2 日

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

2020 年 7 月

Azure ATP リリース 2.120

リリース日: 2020 年 7 月 26 日

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Azure ATP リリース 2.119

リリース日: 2020 年 7 月 5 日

-

機能拡張: Excel レポートの [ 除外されたドメイン コントローラー ] タブの新規作成

ドメイン コントローラーカバレッジの計算の精度を向上させるために、100% カバレッジを実現するために、外部信頼を持つドメイン コントローラーを計算から除外します。 除外されたドメイン コントローラーは、ドメイン カバレッジの [Excel レポートのダウンロード] の新しい [除外されたドメイン コントローラー ] タブに表示されます。 レポートのダウンロードの詳細については、「 ドメイン コントローラーの状態」を参照してください。 - バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

2020 年 6 月

Azure ATP リリース 2.118

リリース日: 2020 年 6 月 28 日

新しいセキュリティ評価

Azure ATP のセキュリティ評価には、次の新しい評価が含まれるようになりました。-

最も危険な横移動パス

この評価では、環境を継続的に監視して、セキュリティ リスクを公開する最も危険な横移動パスを持つ 機密性の高 いアカウントを特定し、これらのアカウントに関するレポートを作成して環境の管理を支援します。 パスは、悪意のあるアクターによる資格情報の盗難に機密性の高いアカウントを公開できる 3 つ以上の機密性の高いアカウントがある場合、危険と見なされます。 詳細については、「 セキュリティ評価: 最も危険な横移動パス (LMP)」を参照してください。 -

セキュリティで保護されていないアカウント属性

この評価 Azure ATP は、環境を継続的に監視して、セキュリティ リスクを公開する属性値を持つアカウントを特定し、環境の保護に役立つこれらのアカウントに関するレポートを行います。 詳細については、「 セキュリティ評価: セキュリティで保護されていないアカウント属性」を参照してください。

-

最も危険な横移動パス

秘密度の定義を更新しました

オンプレミス アカウントの秘密度定義を拡張し、Active Directory レプリケーションを使用できるエンティティを含めます。

Azure ATP リリース 2.117

リリース日: 2020 年 6 月 14 日

機能拡張: 統合 SecOps エクスペリエンスで利用できる追加のアクティビティの詳細

デバイス名、IP アドレス、アカウント UPN、使用ポートなど、送信するデバイス情報をDefender for Cloud Appsに拡張しました。 Defender for Cloud Appsとの統合の詳細については、「Defender for Cloud Appsでの Azure ATP の使用」を参照してください。バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Azure ATP リリース 2.116

リリース日: 2020 年 6 月 7 日

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

2020 年 5 月

Azure ATP リリース 2.115

リリース日: 2020 年 5 月 31 日

新しいセキュリティ評価

Azure ATP のセキュリティ評価には、次の新しい評価が含まれるようになりました。-

セキュリティで保護されていない SID 履歴属性

この評価では、悪意のある攻撃者が環境にアクセスするために使用できる SID 履歴属性について報告します。 詳細については、「 セキュリティ評価: セキュリティで保護されていない SID 履歴属性」を参照してください。 -

Microsoft LAPS の使用状況

この評価では、Microsoft の "ローカル管理者パスワード ソリューション" (LAPS) を使用してパスワードをセキュリティで保護していないローカル管理者アカウントについて報告します。 LAPS を使用すると、パスワード管理が簡素化され、サイバー攻撃からの防御にも役立ちます。 詳細については、「 セキュリティ評価: Microsoft LAPS の使用状況」を参照してください。

-

セキュリティで保護されていない SID 履歴属性

バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Azure ATP リリース 2.114

リリース日: 2020 年 5 月 17 日

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Azure ATP リリース 2.113

リリース日: 2020 年 5 月 5 日

機能拡張: NTLMv1 を使用したエンリッチされたリソース アクセス アクティビティ

このバージョン以降、Azure ATP は、リソースが NTLMv1 認証を使用しているかどうかを示すリソース アクセス アクティビティに関する情報を提供するようになりました。 このリソース構成は安全ではなく、悪意のあるアクターがアプリケーションを強制的に利用できるリスクがあります。 リスクの詳細については、「 レガシ プロトコルの使用」を参照してください。機能拡張: ブルート フォース攻撃の疑い (Kerberos、NTLM) アラート

ブルート フォース攻撃は、攻撃者がorganizationに足がかりを得るために使用され、Azure ATP での脅威とリスク検出の重要な方法です。 ユーザーにとって重要なリスクに焦点を当てるのに役立つこの更新プログラムを使用すると、アラートの量を制限して優先順位を付けることで、リスクの分析と修復が容易かつ迅速になります。

2020 年 3 月

Azure ATP リリース 2.112

リリース日: 2020 年 3 月 15 日

新しい Azure ATP インスタンスは、Microsoft Defender for Cloud Appsと自動的に統合されます

Azure ATP インスタンス (旧称インスタンス) を作成する場合、Microsoft Defender for Cloud Appsとの統合は既定で有効になります。 統合の詳細については、「Microsoft Defender for Cloud Appsでの Azure ATP の使用」を参照してください。監視対象の新しいアクティビティ

次のアクティビティ モニターを使用できるようになりました。証明書を使用した対話型ログオン

証明書を使用した失敗したログオン

委任されたリソース アクセス

Azure ATP が監視するアクティビティと、監視対象のアクティビティをポータルでフィルター処理して検索する方法について詳しく説明します。

機能拡張: エンリッチされたリソース アクセス アクティビティ

このバージョン以降、Azure ATP は、リソースが制約のない委任に対して信頼されているかどうかを示すリソース アクセス アクティビティに関する情報を提供するようになりました。 このリソース構成は安全ではなく、悪意のあるアクターがアプリケーションを強制的に利用できるリスクがあります。 リスクの詳細については、「 セキュリティ評価: セキュリティ保護されていない Kerberos 委任」を参照してください。SMB パケット操作の疑い (CVE-2020-0796 の悪用) - (プレビュー)

Azure ATP の SMB パケット操作の疑いのある セキュリティ アラートがパブリック プレビューになりました。 この検出では、 CVE-2020-0796 セキュリティの脆弱性を悪用したと疑われる SMBv3 パケットがネットワーク内のドメイン コントローラーに対して行われると、Azure ATP セキュリティ アラートがトリガーされます。

Azure ATP リリース 2.111

リリース日: 2020 年 3 月 1 日

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

2020 年 2 月

Azure ATP リリース 2.110

リリース日: 2020 年 2 月 23 日

-

新しいセキュリティ評価: 監視されていないドメイン コントローラー

Azure ATP のセキュリティ評価には、監視されていないドメイン コントローラー、センサーのないサーバーに関するレポートが含まれるようになり、環境の完全なカバレッジを管理するのに役立ちます。 詳細については、「 監視されていないドメイン コントローラー」を参照してください。

Azure ATP リリース 2.109

リリース日: 2020 年 2 月 16 日

-

機能拡張: 機密性の高いエンティティ

このバージョン (2.109) 以降では、Azure ATP によって証明機関、DHCP、または DNS サーバーとして識別されたマシンに、 機密として自動的にタグが付けられます。

Azure ATP リリース 2.108

リリース日: 2020 年 2 月 9 日

新機能: グループ管理サービス アカウントのサポート

Azure ATP では、Azure ATP センサーを Microsoft Entra フォレストに接続するときのセキュリティを強化するために、グループマネージド サービス アカウント (gMSA) の使用がサポートされるようになりました。 Azure ATP センサーで gMSA を使用する方法の詳細については、「 Active Directory フォレストに接続する」を参照してください。機能拡張: データが多すぎるスケジュールされたレポート

スケジュールされたレポートにデータが多すぎる場合は、次のテキストを表示して、メールから事実が通知されるようになりました。指定された期間中にデータが多すぎてレポートを生成できません。 これは、メール内のレポート リンクをクリックした後にのみファクトを検出するという以前の動作に置き換わります。機能拡張: ドメイン コントローラー カバレッジ ロジックを更新しました

ドメイン コントローラーカバレッジレポートロジックを更新して、Microsoft Entra IDからの追加情報を含め、センサーを使用せずにドメイン コントローラーをより正確に表示できるようになりました。 この新しいロジックは、対応する Microsoft Secure Score にもプラスの影響を与える必要があります。

Azure ATP リリース 2.107

リリース日: 2020 年 2 月 3 日

監視対象の新しいアクティビティ: SID の履歴の変更

SID 履歴の変更が、監視およびフィルター可能なアクティビティになりました。 Azure ATP が監視するアクティビティと、監視対象のアクティビティをポータルでフィルター処理して検索する方法について詳しく説明します。機能拡張: 閉じられたアラートまたは抑制されたアラートが再度開かなくなった

Azure ATP ポータルでアラートが閉じられたり抑制されたりすると、同じアクティビティが短時間で再度検出されると、新しいアラートが開きます。 以前は、同じ条件下でアラートが再度開かれていました。ポータルのアクセスとセンサーに必要な TLS 1.2

Azure ATP センサーとクラウド サービスを使用するために TLS 1.2 が必要になりました。 TLS 1.2 をサポートしていないブラウザーを使用して、Azure ATP ポータルにアクセスできなくなります。

2020 年 1 月

Azure ATP リリース 2.106

リリース日: 2020 年 1 月 19 日

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Azure ATP リリース 2.105

リリース日: 2020 年 1 月 12 日

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

2019 年 12 月

Azure ATP リリース 2.104

リリース日: 2019 年 12 月 23 日

センサー のバージョンの有効期限が解消されました

Azure ATP センサーのデプロイとセンサーのインストール パッケージは、複数のバージョンの後に有効期限が切れなくなり、1 回だけ更新されるようになりました。 この機能の結果、以前にダウンロードしたセンサー インストール パッケージは、失効したバージョンの最大数より古い場合でもインストールできるようになりました。侵害を確認する

特定の Microsoft 365 ユーザーの侵害を確認し、リスク レベルを 高に設定できるようになりました。 このワークフローを使用すると、セキュリティ運用チームが別の対応機能を使用して、セキュリティ インシデントの解決までの時間のしきい値を減らすことができます。 Azure ATP とDefender for Cloud Appsを使用して侵害を確認する方法について詳しくは、こちらをご覧ください。新しいエクスペリエンス バナー

Defender for Cloud Apps ポータルで新しいエクスペリエンスを利用できる Azure ATP ポータル ページでは、アクセス リンクで利用できる内容を説明する新しいバナーが表示されます。このバージョンには、内部センサー インフラストラクチャの機能強化とバグ修正も含まれています。

Azure ATP リリース 2.103

リリース日: 2019 年 12 月 15 日

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Azure ATP リリース 2.102

リリース日: 2019 年 12 月 8 日

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

2019 年 11 月

Azure ATP リリース 2.101

リリース日: 2019 年 11 月 24 日

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Azure ATP リリース 2.100

リリース日: 2019 年 11 月 17 日

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Azure ATP リリース 2.99

リリース日: 2019 年 11 月 3 日

機能拡張: Azure ATP ポータルにポータルの可用性Defender for Cloud Appsユーザー インターフェイス通知を追加しました

Defender for Cloud Apps ポータルを使用して使用可能な拡張機能の可用性をすべてのユーザーが確実に把握できるように、既存の Azure ATP アラート タイムラインからポータルに通知が追加されました。バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

2019 年 10 月

Azure ATP リリース 2.98

リリース日: 2019 年 10 月 27 日

機能拡張: ブルート フォース攻撃の疑いのあるアラート

追加の分析を使用 して疑わしいブルート フォース攻撃 (SMB) アラートを改善し、 良性の真陽性 (B-TP) と 偽陽性 (FP) アラートの結果を減らすための検出ロジックを改善しました。バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Azure ATP リリース 2.97

リリース日: 2019 年 10 月 6 日

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

2019 年 9 月

Azure ATP リリース 2.96

リリース日: 2019 年 9 月 22 日

Windows イベント 8004 を使用した強化された NTLM 認証データ

NTLM 監査が有効になっており、Windows イベント 8004 が有効になっている場合、Azure ATP センサーは、アクセスされたサーバー データを使用して NTLM 認証アクティビティを自動的に読み取り、強化できるようになりました。 Azure ATP では、Windows イベント 8004 で NTLM 認証が解析され、Azure ATP の脅威の分析とアラートに使用される NTLM 認証データが強化されます。 この強化された機能により、NTLM データに対するリソース アクセス アクティビティと、ユーザーが試みたがアクセスできなかった移動先コンピューターを含む、エンリッチされた失敗したログオン アクティビティが提供されます。Windows イベント 8004 を使用した NTLM 認証アクティビティの詳細について説明します。

バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正も含まれています。

Azure ATP リリース 2.95

リリース日: 2019 年 9 月 15 日

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Azure ATP リリース 2.94

リリース日: 2019 年 9 月 8 日

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Azure ATP リリース 2.93

リリース日: 2019 年 9 月 1 日

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

2019 年 8 月

Azure ATP リリース 2.92

リリース日: 2019 年 8 月 25 日

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Azure ATP リリース 2.91

リリース日: 2019 年 8 月 18 日

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Azure ATP リリース 2.90

リリース日: 2019 年 8 月 11 日

- バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Azure ATP リリース 2.89

リリース日: 2019 年 8 月 4 日

センサーメソッドの機能強化

正確な横移動パス (LMP) 評価を作成する際の NTLM トラフィックの過剰な生成を回避するために、NTLM の使用状況に依存し、Kerberos をより重要に使用するように Azure ATP センサー方法が強化されました。アラートの強化: ゴールデン チケットの使用状況の疑い (存在しないアカウント)

SAM 名の変更は、この種類のアラートに記載されているサポート証拠の種類に追加されました。 この種類のアクティビティを防ぎ、修復する方法など、アラートの詳細については、「 ゴールデン チケットの使用状況の疑い (存在しないアカウント)」を参照してください。一般提供: NTLM 認証の改ざんの疑い

疑わしい NTLM 認証改ざんアラートはプレビュー モードではなくなり、一般公開されました。バージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

2019 年 7 月

Azure ATP リリース 2.88

リリース日: 2019 年 7 月 28 日

- このバージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Azure ATP リリース 2.87

リリース日: 2019 年 7 月 21 日

機能拡張: Azure ATP スタンドアロン センサーの自動 Syslog イベント 収集

構成画面からトグル オプションを削除しながら、Azure ATP スタンドアロン センサーの受信 Syslog 接続が完全に自動化されるようになりました。 これらの変更は、発信 Syslog 接続には影響しません。このバージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Azure ATP リリース 2.86

リリース日: 2019 年 7 月 14 日

新しいセキュリティ アラート: NTLM 認証の改ざんの疑い (外部 ID 2039)

Azure ATP の新しい NTLM 認証改ざんの疑い のあるセキュリティ アラートがパブリック プレビューになりました。 この検出では、Microsoft CVE-2019-040 で詳しく説明されているセキュリティの脆弱性である NTLM メッセージ整合性チェック (MIC) を正常にバイパスすると疑われる "man-in-the-middle" 攻撃を使用すると、Azure ATP セキュリティ アラートがトリガーされます。 これらの種類の攻撃は、NTLM セキュリティ機能をダウングレードし、認証に成功することを試み、横方向の移動を成功させるという最終的な目標を達成します。機能拡張: エンリッチされたデバイス オペレーティング システムの識別

これまで、Azure ATP は Active Directory で使用可能な属性に基づいてエンティティ デバイスのオペレーティング システム情報を提供しました。 以前は、Active Directory でオペレーティング システム情報を使用できなかった場合、Azure ATP エンティティ ページでも情報を使用できませんでした。 このバージョン以降、Azure ATP は、強化されたデバイス オペレーティング システム識別方法を使用して、Active Directory に情報がないデバイス、または Active Directory に登録されていないデバイスに対して、この情報を提供するようになりました。エンリッチされたデバイス オペレーティング システムの識別データを追加すると、未登録のデバイスと Windows 以外のデバイスを識別しながら、調査プロセスを同時に支援できます。 Azure ATP でのネットワーク名解決の詳細については、「 ネットワーク名解決 (NNR) について」を参照してください。

新機能: 認証済みプロキシ - プレビュー

Azure ATP で認証プロキシがサポートされるようになりました。 センサー コマンド ラインを使用してプロキシ URL を指定し、認証を必要とするプロキシを使用するには Username/Password を指定します。 認証されたプロキシを使用する方法の詳細については、「プロキシ の構成」を参照してください。機能拡張: 自動ドメイン シンクロナイザー プロセス

セットアップ中および進行中の構成中にドメイン コントローラーをドメイン シンクロナイザー候補として指定およびタグ付けするプロセスが完全に自動化されるようになりました。 ドメイン シンクロナイザー候補としてドメイン コントローラーを手動で選択するためのトグル オプションが削除されます。このバージョンには、内部センサー インフラストラクチャの機能強化とバグ修正も含まれています。

Azure ATP リリース 2.85

リリース日: 2019 年 7 月 7 日

- このバージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Azure ATP リリース 2.84

リリース日: 2019 年 7 月 1 日

新しい場所のサポート: Azure UK データ センター

Azure ATP インスタンスは、Azure UK データ センターでサポートされるようになりました。 Azure ATP インスタンスとその対応するデータ センターの場所の作成の詳細については、 Azure ATP のインストールの手順 1 を参照してください。機能拡張: 機密グループへの不審な追加アラートの新しい名前と機能 (外部 ID 2024)

機密性の高いグループへの不審な追加アラートは、以前は機密グループに対する疑わしい変更アラートという名前でした。 アラートの外部 ID (ID 2024) は変わりません。 わかりやすい名前の変更は、 機密性の高 いグループへの追加に関するアラートの目的をより正確に反映します。 強化されたアラートには、新しい証拠と改善された説明も備えています。 詳細については、「 機密グループへの疑わしい追加」を参照してください。新しいドキュメント機能: Advanced Threat Analytics から Azure ATP への移行ガイド

この新しい記事には、ATA から Azure ATP サービスに移行するための前提条件、計画ガイダンス、構成と検証手順が含まれています。 詳細については、「 ATA から Azure ATP への移動」を参照してください。このバージョンには、内部センサー インフラストラクチャの機能強化とバグ修正も含まれています。

2019 年 6 月

Azure ATP リリース 2.83

リリース日: 2019 年 6 月 23 日

機能拡張: 疑わしいサービス作成アラート (外部 ID 2026)

このアラートには、追加の証拠と新しい説明を含む改善されたアラート ページが表示されるようになりました。 詳細については、「 疑わしいサービス作成のセキュリティ アラート」を参照してください。インスタンスの名前付けのサポート: 数字のみのドメイン プレフィックスのサポートが追加されました

数字のみを含む初期ドメイン プレフィックスを使用した Azure ATP インスタンス作成のサポートが追加されました。 たとえば、123456.contoso.com などの初期ドメイン プレフィックスのみの数字の使用がサポートされるようになりました。このバージョンには、内部センサー インフラストラクチャの機能強化とバグ修正も含まれています。

Azure ATP リリース 2.82

リリース日: 2019 年 6 月 18 日

新しいパブリック プレビュー

Azure ATP の ID 脅威調査エクスペリエンスが パブリック プレビューに入り、すべての Azure ATP で保護されたテナントで使用できるようになりました。 詳細については、「Azure ATP Microsoft Defender for Cloud Apps調査エクスペリエンス」を参照してください。一般可用性

信頼されていないフォレストに対する Azure ATP のサポートが一般提供されるようになりました。 詳細については、「 Azure ATP マルチフォレスト 」を参照してください。このバージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Azure ATP リリース 2.81

リリース日: 2019 年 6 月 10 日

- このバージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Azure ATP リリース 2.80

リリース日: 2019 年 6 月 2 日

機能拡張: 疑わしい VPN 接続アラート

このアラートには、使いやすさを高めるための強化された証拠とテキストが含まれるようになりました。 アラート機能と推奨される修復手順と防止の詳細については、 疑わしい VPN 接続アラートの説明を参照してください。このバージョンには、内部センサー インフラストラクチャの機能強化とバグ修正も含まれています。

2019 年 5 月

Azure ATP リリース 2.79

リリース日: 2019 年 5 月 26 日

一般提供: セキュリティ プリンシパル偵察 (LDAP) (外部 ID 2038)

このアラートは GA (一般提供) になりました。 アラート、アラート機能、推奨される修復と防止の詳細については、セキュリティ プリンシパル偵察 (LDAP) アラートの説明を参照してください。

このバージョンには、内部センサー インフラストラクチャの機能強化とバグ修正も含まれています。

Azure ATP リリース 2.78

リリース日: 2019 年 5 月 19 日

機能拡張: 機密性の高いエンティティ

Exchange サーバーの手動機密タグ付けこれで、構成中にエンティティに Exchange サーバーとして手動でタグを付けることができます。

エンティティにExchange Serverとして手動でタグ付けするには:

- Azure ATP ポータルで、[構成] を選択 します。

- [ 検出] で[ エンティティ タグ] を選択し、[ 機密] を選択します。

- [ Exchange サーバー] を 選択し、タグ付けするエンティティを追加します。

コンピューターにExchange Serverとしてタグを付けた後、機密としてタグ付けされ、Exchange Serverとしてタグ付けされたことが表示されます。 機密タグはコンピューターのエンティティ プロファイルに表示され、コンピューターは機密アカウントと横移動パスに基づくすべての検出で考慮されます。

このバージョンには、内部センサー インフラストラクチャの機能強化とバグ修正も含まれています。

Azure ATP リリース 2.77

リリース日: 2019 年 5 月 12 日

- このバージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Azure ATP リリース 2.76

リリース日: 2019 年 5 月 6 日

- このバージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

2019 年 4 月

Azure ATP リリース 2.75

リリース日: 2019 年 4 月 28 日

機能拡張: 機密性の高いエンティティ

このバージョン (2.75) 以降では、Azure ATP によって Exchange サーバーとして識別されたマシンに、 機密として自動的にタグが付けられます。Exchange サーバーとして機能するため、自動的に 機密 としてタグ付けされるエンティティは、タグ付けされた理由としてこの分類を一覧表示します。

このバージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Azure ATP リリース 2.74

リリース日: 2019 年 4 月 14 日

- このバージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Azure ATP リリース 2.73

リリース日: 2019 年 4 月 10 日

- このバージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

2019 年 3 月

Azure ATP リリース 2.72

リリース日: 2019 年 3 月 31 日

機能拡張: 横移動パス (LMP) スコープの深さ

横移動パス (LMP) は、Azure ATP での脅威とリスク検出の重要な方法です。 この更新プログラムは、最も機密性の高いユーザーにとって重要なリスクに焦点を当て続けるために、表示される各グラフの範囲と深さを制限することで、各 LMP 上の機密ユーザーに対するリスクの分析と修復を容易かつ迅速に行うことができます。Azure ATP が LMP を使用して環境内の各エンティティへのアクセス リスクを表示する方法の詳細については、「 横移動パス 」を参照してください。

このバージョンには、内部センサー インフラストラクチャの機能強化とバグ修正も含まれています。

Azure ATP リリース 2.71

リリース日: 2019 年 3 月 24 日

機能拡張: ネットワーク名解決 (NNR) 正常性アラート

NNR に基づく Azure ATP セキュリティ アラートに関連付けられている信頼度レベルの正常性アラートが追加されました。 各正常性アラートには、NNR 成功率の低い解決に役立つ実用的で詳細な推奨事項が含まれています。Azure ATP での NNR の使用方法と、アラートの精度にとって重要な理由については、「 ネットワーク名解決 とは」を参照してください。

サーバーのサポート: KB4487044を使用して Server 2019 のサポートが追加されました

Windows Server 2019 の使用に対するサポートが追加され、パッチ レベルは KB4487044。 パッチを適用しない Server 2019 の使用はサポートされておらず、この更新プログラム以降はブロックされています。機能拡張: ユーザー ベースのアラートの除外

拡張アラート除外オプションで、特定のユーザーを特定のアラートから除外できるようになりました。 除外は、特定の種類の内部ソフトウェアの使用または構成によって問題のないセキュリティ アラートが繰り返しトリガーされる状況を回避するのに役立ちます。このバージョンには、内部センサー インフラストラクチャの機能強化とバグ修正も含まれています。

Azure ATP リリース 2.70

リリース日: 2019 年 3 月 17 日

機能拡張: 複数のアラートに追加されたネットワーク名解決 (NNR) 信頼レベル ネットワーク名解決または (NNR) は、疑わしい攻撃のソース エンティティ ID を肯定的に識別するために使用されます。 AZURE ATP アラート証拠リストに NNR 信頼レベルを追加することで、特定された可能性のあるソースに関連する NNR 信頼レベルを即座に評価して理解し、適切に修復できるようになりました。

NNR 信頼レベルの証拠が次のアラートに追加されました。

追加の正常性アラート シナリオ: Azure ATP センサー サービスの開始に失敗しました

ネットワーク キャプチャ ドライバーの問題が原因で Azure ATP センサーの起動に失敗した場合、センサーの正常性アラートがトリガーされるようになりました。 Azure ATP ログとその使用方法の詳細については、Azure ATP ログを使用した Azure ATP センサーのトラブルシューティング。このバージョンには、内部センサー インフラストラクチャの機能強化とバグ修正も含まれています。

Azure ATP リリース 2.69

リリース日: 2019 年 3 月 10 日

機能拡張: ID の盗難の疑い (パス ザ チケット) アラート このアラートには、リモート デスクトップ プロトコル (RDP) を使用して行われた接続の詳細を示す新しい証拠が表示されるようになりました。 追加された証拠により、RDP 接続でのリモート資格情報ガードの使用によって発生する (B-TP) Benign-True 肯定的なアラートの既知の問題を簡単に修復できます。

機能拡張: DNS アラートを介したリモート コード実行

このアラートには、ドメイン コントローラーのセキュリティ更新プログラムの状態を示す新しい証拠が表示され、更新プログラムが必要な場合に通知されます。新しいドキュメント機能: Azure ATP セキュリティ アラート MITRE ATT&CK Matrix™

Azure ATP セキュリティ アラートと使い慣れた MITRE ATT&CK Matrix の関係を説明し、より簡単にマップできるように、関連する MITRE 手法を Azure ATP セキュリティ アラートの一覧に追加しました。 この追加リファレンスを使用すると、Azure ATP セキュリティ アラートがトリガーされたときに使用される可能性がある攻撃手法を簡単に理解できます。 Azure ATP セキュリティ アラート ガイドの詳細については、こちらをご覧ください。このバージョンには、内部センサー インフラストラクチャの機能強化とバグ修正も含まれています。

Azure ATP リリース 2.68

リリース日: 2019 年 3 月 3 日

機能拡張: ブルート フォース攻撃 (LDAP) の疑いのあるアラート

このセキュリティ アラートに対して、修正された説明、追加のソース情報の提供、修復を高速化するための試行の詳細の推測など、使いやすさが大幅に向上しました。

ブルート フォース攻撃 (LDAP) の疑いのあるセキュリティ アラートについて詳しくは、こちらをご覧ください。新しいドキュメント機能: セキュリティ アラート ラボ

作業環境に対する実際の脅威を検出する Azure ATP の機能を説明するために、このドキュメントに新しい セキュリティ アラート ラボ を追加しました。 セキュリティ アラート ラボは、ラボまたはテスト環境をすばやく設定するのに役立ち、一般的な実際の脅威や攻撃に対する防御的な最善の防御方法について説明します。このステップ バイ ステップ ラボは、構築に最小限の時間を費やし、脅威の状況と使用可能な Azure ATP のアラートと保護についてより多くの時間を学習できるように設計されています。 皆様からのフィードバックをお待ちしております。

このバージョンには、内部センサー インフラストラクチャの機能強化とバグ修正も含まれています。

2019 年 2 月

Azure ATP リリース 2.67

リリース日: 2019 年 2 月 24 日

新しいセキュリティ アラート: セキュリティ プリンシパル偵察 (LDAP) – (プレビュー)

Azure ATP の セキュリティ プリンシパル偵察 (LDAP) - プレビュー セキュリティ アラートがパブリック プレビューになりました。 この検出では、セキュリティ プリンシパルの偵察を攻撃者が使用してドメイン環境に関する重要な情報を取得すると、Azure ATP セキュリティ アラートがトリガーされます。 この情報は、攻撃者がドメイン構造をマップし、攻撃キル チェーンの後の手順で使用する特権アカウントを特定するのに役立ちます。ライトウェイト ディレクトリ アクセス プロトコル (LDAP) は、Active Directory を照会するために正当な目的と悪意のある目的の両方で使用される最も一般的な方法の 1 つです。 LDAP に重点を置いたセキュリティ プリンシパルの偵察は、Kerberoasting 攻撃の最初のフェーズとして一般的に使用されます。 Kerberoasting 攻撃は、セキュリティ プリンシパル名 (SPN) のターゲット リストを取得するために使用され、攻撃者はチケット許可サーバー (TGS) チケットの取得を試みます。

機能拡張: アカウント列挙偵察 (NTLM) アラート

追加の分析を使用して アカウント列挙偵察 (NTLM) アラートを改善し、検出ロジックを改善して B-TP と FP アラートの結果 を 減らしました。機能拡張: ネットワーク マッピング偵察 (DNS) アラート

ネットワーク マッピング偵察 (DNS) アラートに追加された新しい種類の検出。 Azure ATP では、疑わしい AXFR 要求の検出に加えて、多数の要求を使用して、DNS 以外のサーバーから送信された疑わしい種類の要求を検出できるようになりました。このバージョンには、内部センサー インフラストラクチャの機能強化とバグ修正も含まれています。

Azure ATP リリース 2.66

リリース日: 2019 年 2 月 17 日

機能拡張: DCSync 攻撃の疑い (ディレクトリ サービスのレプリケーション) アラート

このセキュリティ アラートでは、変更された説明、追加のソース情報の提供、新しいインフォグラフィック、その他の証拠など、使いやすさの向上が行われました。 DCSync 攻撃の疑い (ディレクトリ サービスのレプリケーション) セキュリティ アラートの詳細を確認します。このバージョンには、内部センサー インフラストラクチャの機能強化とバグ修正も含まれています。

Azure ATP リリース 2.65

リリース日: 2019 年 2 月 10 日

新しいセキュリティ アラート: NTLM リレー攻撃の疑い (Exchange アカウント) – (プレビュー)

Azure ATP の NTLM リレー攻撃の疑い (Exchange アカウント) - プレビュー セキュリティ アラートがパブリック プレビューになりました。 この検出では、疑わしいソースからの Exchange アカウント資格情報の使用が特定されると、Azure ATP セキュリティ アラートがトリガーされます。 これらの種類の攻撃は、NTLM リレー手法を利用してドメイン コントローラーの交換特権を取得しようとします。これは ExchangePriv と呼ばれます。 ExchangePriv 手法の詳細については、2019 年 1 月 31 日に最初に発行されたADV190007 アドバイザリと Azure ATP アラート応答を参照してください。一般提供: DNS 経由でのリモート コード実行

このアラートは GA (一般提供) になりました。 詳細とアラート機能については、 DNS アラートの説明に対するリモート コード実行に関するページを参照してください。一般提供: SMB 上のデータ流出

このアラートは GA (一般提供) になりました。 詳細とアラート機能については、「 SMB アラートに対するデータ流出」の説明ページを参照してください。このバージョンには、内部センサー インフラストラクチャの機能強化とバグ修正も含まれています。

Azure ATP リリース 2.64

リリース日: 2019 年 2 月 4 日

一般提供: ゴールデン チケットの使用状況の疑い (チケットの異常)

このアラートは GA (一般提供) になりました。 詳細とアラート機能については、 ゴールデン チケットの使用状況の疑い (チケットの異常) アラートの説明ページを参照してください。機能拡張: ネットワーク マッピング偵察 (DNS)

誤検知とアラート ノイズを最小限に抑えるために、このアラートに対してデプロイされるアラート検出ロジックが改善されました。 このアラートには、アラートが初めてトリガーされる 8 日前の学習期間が設定されました。 このアラートの詳細については、「 ネットワーク マッピング偵察 (DNS) アラートの説明」ページを参照してください。このアラートが強化されたため、初期構成時に nslookup メソッドを使用して Azure ATP 接続をテストする必要はなくなりました。

機能拡張:

このバージョンには、再設計されたアラート ページと新しい証拠が含まれており、より良いアラート調査が提供されます。このバージョンには、内部センサー インフラストラクチャの機能強化とバグ修正も含まれています。

2019 年 1 月

Azure ATP リリース 2.63

リリース日: 2019 年 1 月 27 日

新機能: 信頼されていないフォレストのサポート – (プレビュー)

信頼されていないフォレストでのセンサーに対する Azure ATP のサポートがパブリック プレビューになりました。 Azure ATP portal の [ディレクトリ サービス ] ページで、Azure ATP センサーが異なる Active Directory フォレストに接続し、Azure ATP サービスに報告できるように、追加の資格情報セットを構成します。 詳細については、「 Azure ATP マルチフォレスト 」を参照してください。新機能: ドメイン コントローラーカバレッジ

Azure ATP では、Azure ATP で監視されるドメイン コントローラーのカバレッジ情報が提供されるようになりました。

Azure ATP portal の [センサー ] ページで、環境内の Azure ATP によって検出された監視対象および監視されていないドメイン コントローラーの数を表示します。 監視対象のドメイン コントローラーの一覧をダウンロードして詳細な分析を行い、アクション プランを作成します。 詳細については、 ドメイン コントローラー監視 のハウツー ガイドを参照してください。機能拡張: アカウント列挙偵察

Azure ATP アカウントの列挙偵察検出で、Kerberos と NTLM を使用した列挙試行のアラートが検出され、発行されるようになりました。 以前は、検出は Kerberos を使用した試行に対してのみ機能しました。 詳細については、「 Azure ATP 偵察アラート 」を参照してください。機能拡張: リモート コード実行試行アラート

- サービスの作成、WMI 実行、新しい PowerShell 実行など、すべてのリモート実行アクティビティが、移行先マシンのプロファイル タイムラインに追加されました。 宛先マシンは、コマンドが実行されたドメイン コントローラーです。

- PowerShell の実行が、エンティティ プロファイル アラート タイムラインに一覧表示されているリモート コード実行アクティビティの一覧に追加されました。

- 詳細については、「 リモート コード実行の試行 」を参照してください。

Windows Server 2019 LSASS の問題と Azure ATP

この更新プログラムには、2019 年Windows Server実行されているドメイン コントローラーでの Azure ATP の使用状況に関するお客様からのフィードバックに応じて、Windows Server 2019 コンピューターで報告された動作をトリガーしないようにするための追加のロジックが含まれています。 Windows Server 2019 での Azure ATP センサーの完全なサポートは、今後の Azure ATP 更新プログラムに向けて計画されていますが、Windows Server 2019 での Azure ATP のインストールと実行は現在サポートされていません。 詳細については、「 Azure ATP センサーの要件 」を参照してください。このバージョンには、内部センサー インフラストラクチャの機能強化とバグ修正も含まれています。

Azure ATP リリース 2.62

リリース日: 2019 年 1 月 20 日

新しいセキュリティ アラート: DNS 経由でのリモート コード実行 – (プレビュー)

DNS セキュリティ アラート に対する Azure ATP のリモート コード実行 がパブリック プレビューになりました。 この検出では、セキュリティの脆弱性 CVE-2018-8626 の悪用が疑われる DNS クエリがネットワーク内のドメイン コントローラーに対して行われると、Azure ATP セキュリティ アラートがトリガーされます。機能拡張: 72 時間遅延センサーの更新

Azure ATP の各リリース更新後に、選択したセンサーのセンサー更新を (以前の 24 時間の遅延ではなく) 72 時間に遅延させるオプションを変更しました。 構成手順については、「 Azure ATP センサーの更新」 を参照してください。このバージョンには、内部センサー インフラストラクチャの機能強化とバグ修正も含まれています。

Azure ATP リリース 2.61

リリース日: 2019 年 1 月 13 日

新しいセキュリティ アラート: SMB 上のデータ流出 - (プレビュー)

SMB セキュリティ アラート に対する Azure ATP のデータ流出がパブリック プレビューになりました。 ドメイン管理者権限を持つ攻撃者は、KRBTGT アカウントを侵害する可能性があります。 KRBTGT アカウントを使用して、攻撃者は、任意のリソースに承認を提供する Kerberos チケット許可チケット (TGT) を作成できます。機能拡張: リモート コード実行試行 セキュリティ アラート

新しいアラートの説明と追加の証拠が追加され、アラートの理解が容易になり、調査ワークフローが改善されました。機能拡張: DNS クエリ論理アクティビティ

AZURE ATP で監視されるアクティビティに、TXT、MX、NS、SRV、ANY、DNSKEY などのクエリの種類が追加されました。機能強化: ゴールデン チケットの使用状況の疑い (チケットの異常) とゴールデン チケットの使用状況の疑い (存在しないアカウント)

FP アラートの数を減らし、より正確な結果を提供するために、両方のアラートに改善された検出ロジックが適用されています。機能拡張: Azure ATP セキュリティ アラートのドキュメント

Azure ATP のセキュリティ アラート ドキュメントが強化され、より適切なアラートの説明、より正確なアラート分類、証拠、修復、防止の説明が含まれるようになりました。 次のリンクを使用して、新しいセキュリティ アラート ドキュメントの設計について理解します。このバージョンには、内部センサー インフラストラクチャの機能強化とバグ修正も含まれています。

Azure ATP リリース 2.60

リリース日: 2019 年 1 月 6 日

- このバージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

2018 年 12 月

Azure ATP リリース 2.59

リリース日: 2018 年 12 月 16 日

- このバージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Azure ATP リリース 2.58

リリース日: 2018 年 12 月 9 日

-

セキュリティ アラートの強化: 異常なプロトコル実装アラートの分割

以前に 1 つの externalId (2002) を共有していた Azure ATP の一連の異常なプロトコル実装セキュリティ アラートは、対応する一意の外部 ID を持つ 4 つの特徴的なアラートに分割されるようになりました。

新しいアラート externalIds

新しいセキュリティ アラート名 以前のセキュリティ アラート名 一意の外部 ID ブルート フォース攻撃の疑い (SMB) 通常とは異なるプロトコルの実装 (ハイドラなどの悪意のあるツールの潜在的な使用) 2033 オーバーパスザハッシュ攻撃の疑い (Kerberos) 異常な Kerberos プロトコルの実装 (潜在的なオーバーパス the ハッシュ攻撃) 2002 メタスプロイトハッキングフレームワークの使用の疑い 通常とは異なるプロトコルの実装 (メタスプロイト ハッキング ツールの潜在的な使用) 2034 WannaCry ランサムウェア攻撃の疑い 異常なプロトコルの実装 (WannaCry ランサムウェア攻撃の可能性) 2035

監視対象の新しいアクティビティ: SMB 経由のファイル コピー

SMB を使用したファイルのコピーが、監視およびフィルター可能なアクティビティになりました。 Azure ATP が監視するアクティビティと、監視対象のアクティビティをポータルでフィルター処理して検索する方法について詳しく説明します。大きな横移動パスイメージの強化

大きな横移動パスを表示するときに、Azure ATP では、他のノードをぼかしるのではなく、選択したエンティティに接続されているノードのみが強調表示されるようになりました。 この変更により、LMP レンダリング速度が大幅に向上します。このバージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

Azure ATP リリース 2.57

リリース日: 2018 年 12 月 2 日

新しいセキュリティ アラート: ゴールデン チケットの使用状況の疑い - チケットの異常 (プレビュー)

Azure ATP の ゴールデン チケットの使用状況の疑い - チケットの異常セキュリティ アラートがパブリック プレビューになりました。 ドメイン管理者権限を持つ攻撃者は、KRBTGT アカウントを侵害する可能性があります。 KRBTGT アカウントを使用して、攻撃者は、任意のリソースに承認を提供する Kerberos チケット許可チケット (TGT) を作成できます。この偽造された TGT は、攻撃者が永続的なネットワーク永続化を実現できるため、"ゴールデン チケット" と呼ばれます。 このタイプの偽造ゴールデンチケットは、この新しい検出が識別するように設計されたユニークな特性を持っています。

機能拡張: Azure ATP インスタンス (インスタンス) の自動作成

現在から、Azure ATP インスタンスの 名前は Azure ATP インスタンスに変更されています。 Azure ATP では、Azure ATP アカウントごとに 1 つの Azure ATP インスタンスがサポートされるようになりました。 新しい顧客のインスタンスは、 Azure ATP ポータルのインスタンス作成ウィザードを使用して作成されます。 既存の Azure ATP インスタンスは、この更新プログラムを使用して Azure ATP インスタンスに自動的に変換されます。- Azure ATP インスタンスの作成を使用して、デプロイと保護を高速化するためのインスタンス の作成を簡略化しました。

- データのプライバシーとコンプライアンスはすべて同じです。

Azure ATP インスタンスの詳細については、「 Azure ATP インスタンスを作成する」を参照してください。

このバージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

2018 年 11 月

Azure ATP リリース 2.56

リリース日: 2018 年 11 月 25 日

機能拡張: 横移動パス (LMP)

Azure ATP 横移動パス (LMP) 機能を強化するために、次の 2 つの機能が追加されています。- LMP 履歴が保存され、エンティティごとに、および LMP レポートを使用するときに検出できるようになりました。

- アクティビティ タイムラインを介して LMP 内のエンティティに従い、潜在的な攻撃パスの検出に関する追加の証拠を使用して調査します。

強化された LMP を使用して調査する方法の詳細については、「 Azure ATP の横移動パス 」を参照してください。

ドキュメントの機能強化: 横移動パス、セキュリティ アラート名

横移動パスの説明と機能を説明する Azure ATP の記事に追加と更新が加えられました。新しい名前と externalIds に古いセキュリティ アラート名のすべてのインスタンスに名前マッピングが追加されました。- 詳細については、「 Azure ATP の横移動パス」、「 横移動パスの調査」、「 セキュリティ アラート ガイド 」を参照してください。

このバージョンには、内部センサー インフラストラクチャの機能強化とバグ修正が含まれています。

リリース 2.55 以前 (およびリリース 2.55 を含む) の各 Defender for Identity リリースの詳細については、 Defender for Identity リリース リファレンスを参照してください。

![Microsoft Defender XDR グローバル検索の [グループ] タブのスクリーンショット。](media/whats-new/group-search.png)

![[レポート管理] ページのスクリーンショット。](media/whats-new/report-management.png)