Microsoft Defender for Identityを使用して横移動パス (LMP) を理解して調査する

横移動とは、攻撃者が機密性の高いアカウントを使用して、ネットワーク全体で機密性の高いアカウントにアクセスする場合です。 横移動は、アカウント、グループ、マシンに格納されているサインイン資格情報を共有するネットワーク内の機密性の高いアカウントとマシンを特定してアクセスするために攻撃者によって使用されます。 攻撃者が主要なターゲットに向かって横移動を成功すると、攻撃者はドメイン コントローラーを利用してアクセスすることもできます。 横移動攻撃は、「Microsoft Defender for Identity セキュリティ アラート」で説明されている多くの方法を使用して実行されます。

Microsoft Defender for Identityのセキュリティ分析情報の重要なコンポーネントは、横移動パスまたは LMP です。 Defender for Identity LMP は、攻撃者がネットワーク内を横方向に移動する方法をすばやく理解し、特定するのに役立つビジュアル ガイドです。 サイバー攻撃キル チェーン内の横移動の目的は、攻撃者が機密性の高いアカウントを使用して機密性の高いアカウントを取得して侵害することです。 機密性の高いアカウントを侵害すると、最終的な目標であるドメインの優位性にさらに近づきます。 これらの攻撃の成功を阻止するために、Defender for Identity LMP を使用すると、最も脆弱で機密性の高いアカウントに関する視覚的なガイダンスを簡単に解釈して指示できます。 LMP は、将来これらのリスクを軽減して防止し、ドメインの支配を達成する前に攻撃者のアクセスを閉じるのに役立ちます。

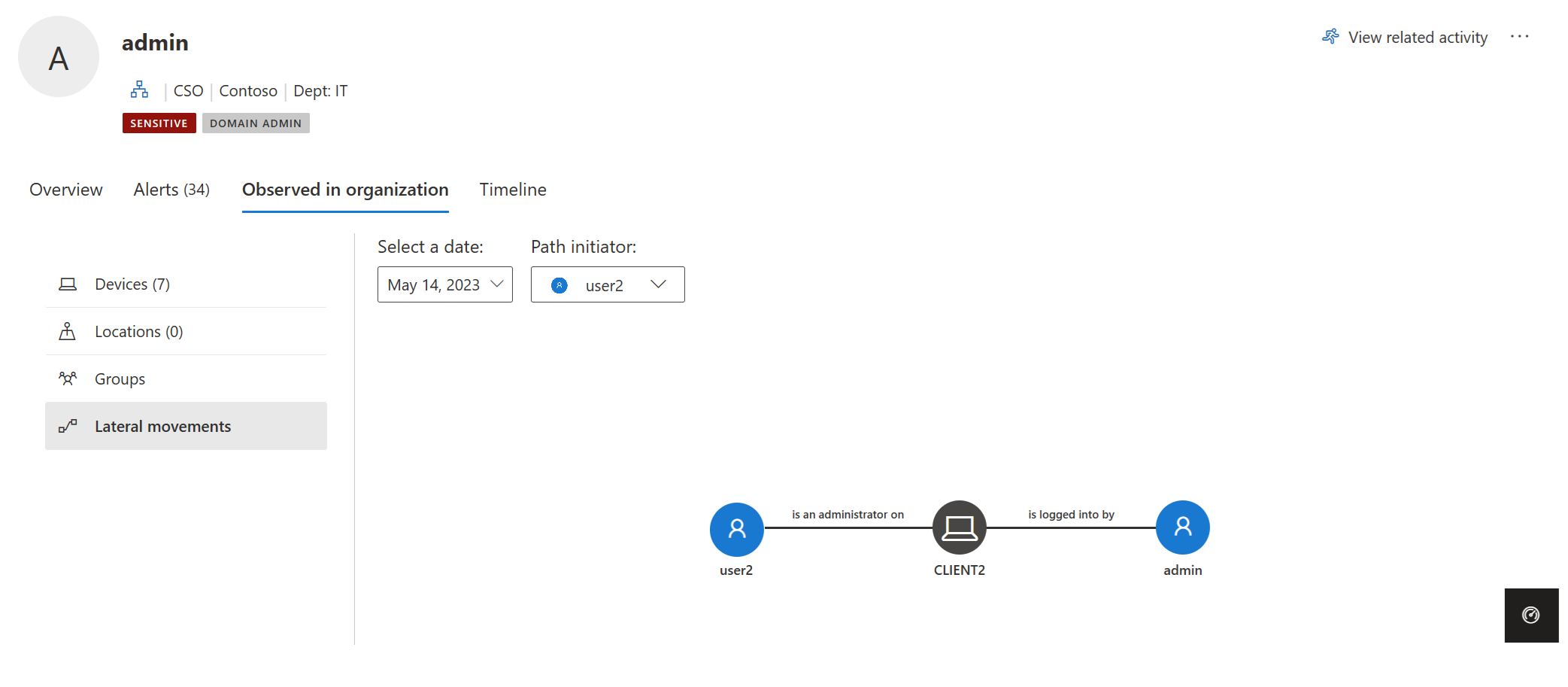

以下に例を示します。

横移動攻撃は、通常、さまざまな手法を使用して実行されます。 攻撃者が使用する最も一般的な方法の一部は、資格情報の盗難とチケットの渡しです。 どちらの方法でも、機密性の高いアカウントを持つアカウント、グループ、マシンに格納されているサインイン資格情報を共有する機密性の高いマシンを悪用することで、機密性の高いアカウントは攻撃者によって横移動に使用されます。

Defender for Identity を使用して横移動パスを減らす方法の詳細については、次のビデオをご覧ください。

Defender for Identity LMP はどこで見つけることができますか?

Defender for Identity が LMP 内に存在することを検出したすべての ID には、[organizationで観察済み] タブの下に横移動パスの情報があります。例えば:

各エンティティの LMP は、エンティティの機密性に応じて異なる情報を提供します。

- 機密性の高いユーザー – このユーザーにつながる潜在的な LMP が表示されます。

- 機密性の高いユーザーとコンピューター – エンティティが関連している可能性のある LMP が表示されます。

タブが選択されるたびに、Defender for Identity に最近検出された LMP が表示されます。 検出後、各潜在的な LMP が 48 時間保存されます。 LMP 履歴を使用できます。 [ 日付の選択] を選択して、過去に検出された古い LMP を表示します。 [ パス イニシエーター] を選択して、LMP を開始した別のユーザーを選択することもできます。

高度なハンティングを使用した LMP 検出

横移動パス アクティビティを事前に検出するには、高度なハンティング クエリを実行します。

このようなクエリの例を次に示します。

高度なハンティング クエリを実行する方法については、「Microsoft Defender XDRで高度なハンティングを使用して脅威を事前に検出する」を参照してください。

LMP 関連エンティティ

LMP は、調査プロセスを直接支援できるようになりました。 Defender for Identity セキュリティ アラートの証拠リストは、潜在的な横移動パスごとに関連するエンティティを提供します。 証拠リストは、セキュリティ対応チームが関連エンティティのセキュリティ アラートや調査の重要性を高めたり減らしたりするのに直接役立ちます。 たとえば、Pass the Ticket アラートが発行されると、盗まれたチケットが使用されたソース コンピューター、侵害されたユーザー、宛先コンピューターはすべて、機密性の高いユーザーにつながる潜在的な横移動パスの一部です。 検出された LMP が存在すると、敵対者が追加の横移動を防ぐために、アラートを調査し、疑わしいユーザーを監視することがさらに重要になります。 追跡可能な証拠は、攻撃者がネットワーク内を進むのを防ぐために、より簡単かつ迅速に行えるように、LMP で提供されます。

横移動パスのセキュリティ評価

Microsoft Defender for Identityは、環境を継続的に監視して、セキュリティ リスクを公開する最も危険な横移動パスを持つ機密性の高いアカウントを特定し、これらのアカウントに関するレポートを作成して環境の管理を支援します。 パスは、悪意のあるアクターによる資格情報の盗難に機密性の高いアカウントを公開できる 3 つ以上の機密性の高いアカウントがある場合、危険と見なされます。 リスクの高い横移動パスを持つ機密性の高いアカウントを検出するには、 リスクの高い横移動パス (LMP) のセキュリティ評価を確認します。 推奨事項に基づいて、グループからエンティティを削除するか、指定したデバイスからエンティティのローカル管理者アクセス許可を削除できます。

詳細については、「 セキュリティ評価: 最も危険な横移動パス (LMP)」を参照してください。

予防のベスト プラクティス

セキュリティ分析情報は、次の攻撃を防ぎ、損傷を修復するのに遅すぎることはありません。 このため、ドメインの支配フェーズ中でも攻撃を調査すると、別の重要な例が提供されます。 通常、リモート コード実行などのセキュリティ アラートの調査中に、アラートが真の陽性である場合は、ドメイン コントローラーが既に侵害されている可能性があります。 ただし、LMP は、攻撃者が特権を取得した場所と、ネットワークに使用されたパスについて通知します。 このようにすると、LMP は修復方法に関する重要な分析情報を提供することもできます。

organization内での横移動の露出を防ぐ最善の方法は、セキュリティが強化されたコンピューターにログインするときに、機密性の高いユーザーが管理者の資格情報のみを使用するようにすることです。 この例では、パスの管理者が実際に共有コンピューターにアクセスする必要があるかどうかをチェックします。 アクセスが必要な場合は、管理者の資格情報以外のユーザー名とパスワードを使用して共有コンピューターにサインインしていることを確認します。

ユーザーに不要な管理アクセス許可がないことを確認します。 この例では、共有グループのすべてのユーザーが実際に公開されているコンピューターの管理者権限を必要とする場合にチェックします。

ユーザーが必要なリソースにのみアクセスできることを確認します。 この例では、ロン・ハーパーはニック・カウリーの露出を大幅に広げます。 ロン・ハーパーはグループに含める必要がありますか? 横移動の露出を最小限に抑えるために作成できるサブグループはありますか?

ヒント

過去 48 時間以内にエンティティに対して潜在的な横移動パス アクティビティが検出されない場合は、以前の潜在的な横移動パスの日付とチェックを選択します。

重要

Defender for Identity が横移動パスの検出に必要な SAM-R 操作を実行できるようにクライアントとサーバーを設定する手順については、「SAM へのリモート呼び出しを行うためにMicrosoft Defender for Identityを構成する」を参照してください。

横方向の移動パスを調査する

LMP を使用して調査するには、複数の方法があります。 Microsoft Defender ポータルで、エンティティで検索し、パスまたはアクティビティで探索します。

ポータルから、ユーザーを検索します。 [organizationで観察済み] ([概要] タブと [監視済み] タブの両方) で、ユーザーが潜在的な LMP で検出されたかどうかを確認できます。

ユーザーが検出された場合は、[organizationで監視] タブを選択し、[横移動パス] を選択します。

表示されるグラフは、48 時間の間に機密性の高いユーザーへの可能なパスのマップを提供します。 エンティティの以前の横移動パス検出のグラフを表示するには、[ 日付の選択] オプションを使用します。

グラフを確認して、機密性の高いユーザーの資格情報の公開について学習できる内容を確認します。 たとえば、パスで [ ログイン済み ] 矢印に従って、Nick が特権資格情報でログインした場所を確認します。 この場合、Nick の機密性の高い資格情報が表示されているコンピューターに保存されました。 次に、最も露出と脆弱性を作成したコンピューターにログインした他のユーザーに注目してください。 この例では、エリザベス キングは、そのリソースからユーザーの資格情報にアクセスする機能を持っています。