セキュリティ評価: セキュリティ保護されていないドメイン構成

セキュリティで保護されていないドメイン構成とは

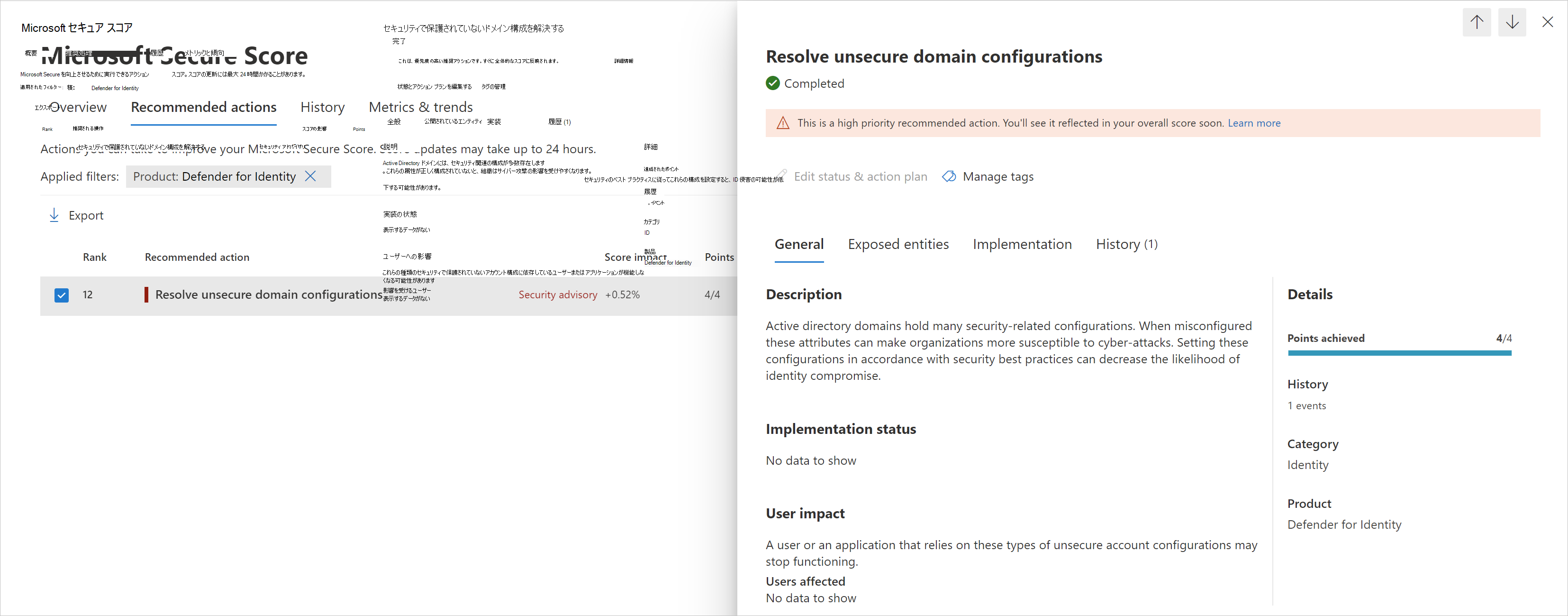

Microsoft Defender for Identityは、環境を継続的に監視して、セキュリティ リスクを公開する構成値を持つドメインを特定し、環境の保護に役立つこれらのドメインに関するレポートを行います。

セキュリティで保護されていないドメイン構成にはどのようなリスクがありますか?

ドメイン構成をセキュリティで保護できない組織は、悪意のあるアクターに対してドアのロックを解除したままにします。

悪意のあるアクターは、多くの場合、任意の環境に最も簡単で静かな方法を探します。 セキュリティで保護されていない構成で構成されたドメインは、攻撃者にとってチャンスの窓であり、リスクを公開する可能性があります。

たとえば、LDAP 署名が強制されていない場合、攻撃者はドメイン アカウントを侵害する可能性があります。 これは、KrbRelayUp 攻撃と同様に、アカウントが他のリソースへの特権アクセス権を持っている場合に特に危険です。

このセキュリティ評価操作方法使用しますか?

-

https://security.microsoft.com/securescore?viewid=actionsで推奨されるアクションを確認して、セキュリティで保護されていない構成を持つドメインを検出します。

- 関連する構成を変更または削除して、これらのドメインに対して適切なアクションを実行します。

注:

評価はほぼリアルタイムで更新されますが、スコアと状態は 24 時間ごとに更新されます。 影響を受けるエンティティの一覧は、推奨事項を実装してから数分以内に更新されますが、状態は 完了としてマークされるまで時間がかかる場合があります。

修復

次の表に示すように、関連する構成に適した修復を使用します。

| 推奨される操作 | 修復 | 理由 |

|---|---|---|

| LDAP 署名ポリシーを "署名が必要" に適用する | ドメイン コントローラー レベルの LDAP 署名が必要です。 LDAP サーバーの署名の詳細については、「 ドメイン コントローラー LDAP サーバーの署名要件」を参照してください。 | 署名されていないネットワーク トラフィックは、中間者攻撃の影響を受けやすいです。 |

| ms-DS-MachineAccountQuota を "0" に設定する | MS-DS-Machine-Account-Quota 属性を "0" に設定します。 | 特権のないユーザーがドメインにデバイスを登録する機能を制限する。 この特定のプロパティとそのデバイス登録への影響の詳細については、「 ユーザーがドメインに参加できるワークステーションの数に対する既定の制限」を参照してください。 |