AD FS、AD CS、Microsoft Entra Connect 用のセンサーを構成する

Active Directory フェデレーション サービス (AD FS) (AD FS)、Active Directory Certificate Services (AD CS)、Microsoft Entra Connect サーバーに Defender for Identity センサーをインストールして、オンプレミスおよびハイブリッド攻撃から保護します。 この記事では、インストール手順について説明します。

次の考慮事項が適用されます。

- AD FS 環境の場合、Defender for Identity センサーはフェデレーション サーバーでのみサポートされます。 Web アプリケーション プロキシ (WAP) サーバーでは必要ありません。

- AD CS 環境の場合、オフラインの AD CS サーバーにセンサーをインストールする必要はありません。

- Microsoft Entra Connect サーバーの場合は、アクティブ サーバーとステージング サーバーの両方にセンサーをインストールする必要があります。

前提条件

AD FS、AD CS、または Microsoft Entra Connect サーバーに Defender for Identity センサーをインストールするための前提条件は、ドメイン コントローラーにセンサーをインストールする場合と同じです。 詳細については、「Microsoft Defender for Identity前提条件」を参照してください。

AD FS、AD CS、または Microsoft Entra Connect サーバーにインストールされているセンサーは、ローカル サービス アカウントを使用してドメインに接続できません。 代わりに、 ディレクトリ サービス アカウントを構成する必要があります。

さらに、AD CS の Defender for Identity センサーでは、証明機関ロール サービスを持つ AD CS サーバーのみがサポートされます。

イベント収集を構成する

AD FS、AD CS、または Microsoft Entra Connect サーバーを使用している場合は、必要に応じて監査を構成していることを確認します。 詳細については、以下を参照してください:

AD FS:

AD CS:

Microsoft Entra接続:

AD FS データベースの読み取りアクセス許可を構成する

AD FS サーバーで実行されているセンサーが AD FS データベースにアクセスできるようにするには、関連するディレクトリ サービス アカウントの読み取り (db_datareader) アクセス許可を付与する必要があります。

複数の AD FS サーバーがある場合は、すべての AD FS サーバーでこのアクセス許可を必ず付与してください。 データベースのアクセス許可は、サーバー間でレプリケートされません。

AdfsConfiguration データベースに対する次のアクセス許可を持つディレクトリ サービス アカウントを許可するように SQL サーバーを構成します。

- 繋ぐ

- ログイン

- 読む

- select

AD FS データベースへのアクセスを許可する

SQL Server Management Studio、Transact-SQL (T-SQL)、または PowerShell を使用して AD FS データベースへのアクセスを許可します。

たとえば、Windows Internal Database (WID) または外部 SQL サーバーを使用している場合は、次のコマンドが役立つ場合があります。

次のサンプル コードでは、次のコードを実行します。

-

[DOMAIN1\mdiSvc01]は、ワークスペースのディレクトリ サービス ユーザーです。 gMSA を使用している場合は、ユーザー名の末尾に$を追加します。 例:[DOMAIN1\mdiSvc01$]。 -

AdfsConfigurationV4は AD FS データベース名の例であり、異なる場合があります。 -

server=\.\pipe\MICROSOFT##WID\tsql\queryは、WID を使用している場合のデータベースへの接続文字列です。

ヒント

接続文字列がわからない場合は、Windows Serverドキュメントの手順に従ってください。

T-SQL を使用して AD FS データベースへのアクセス権をセンサーに付与するには、

USE [master]

CREATE LOGIN [DOMAIN1\mdiSvc01] FROM WINDOWS WITH DEFAULT_DATABASE=[master]

USE [AdfsConfigurationV4]

CREATE USER [DOMAIN1\mdiSvc01] FOR LOGIN [DOMAIN1\mdiSvc01]

ALTER ROLE [db_datareader] ADD MEMBER [DOMAIN1\mdiSvc01]

GRANT CONNECT TO [DOMAIN1\mdiSvc01]

GRANT SELECT TO [DOMAIN1\mdiSvc01]

GO

PowerShell を使用して AD FS データベースへのアクセス権をセンサーに付与するには、

$ConnectionString = 'server=\\.\pipe\MICROSOFT##WID\tsql\query;database=AdfsConfigurationV4;trusted_connection=true;'

$SQLConnection= New-Object System.Data.SQLClient.SQLConnection($ConnectionString)

$SQLConnection.Open()

$SQLCommand = $SQLConnection.CreateCommand()

$SQLCommand.CommandText = @"

USE [master];

CREATE LOGIN [DOMAIN1\mdiSvc01] FROM WINDOWS WITH DEFAULT_DATABASE=[master];

USE [AdfsConfigurationV4];

CREATE USER [DOMAIN1\mdiSvc01] FOR LOGIN [DOMAIN1\mdiSvc01];

ALTER ROLE [db_datareader] ADD MEMBER [DOMAIN1\mdiSvc01];

GRANT CONNECT TO [DOMAIN1\mdiSvc01];

GRANT SELECT TO [DOMAIN1\mdiSvc01];

"@

$SqlDataReader = $SQLCommand.ExecuteReader()

$SQLConnection.Close()

Microsoft Entra Connect (ADSync) データベースのアクセス許可を構成する

注:

このセクションは、Entra Connect データベースが外部 SQL サーバー インスタンスでホストされている場合にのみ適用されます。

Microsoft Entra Connect サーバーで実行されているセンサーは、ADSync データベースにアクセスでき、関連するストアド プロシージャの実行アクセス許可を持っている必要があります。 複数の Microsoft Entra Connect サーバーがある場合は、すべてのサーバーでこれを実行してください。

PowerShell を使用して Microsoft Entra Connect ADSync データベースにセンサーのアクセス許可を付与するには:

$entraConnectServerDomain = $env:USERDOMAIN

$entraConnectServerComputerAccount = $env:COMPUTERNAME

$entraConnectDBName = (Get-ItemProperty 'registry::HKLM\SYSTEM\CurrentControlSet\Services\ADSync\Parameters' -Name 'DBName').DBName

$entraConnectSqlServer = (Get-ItemProperty 'registry::HKLM\SYSTEM\CurrentControlSet\Services\ADSync\Parameters' -Name 'Server').Server

$entraConnectSqlInstance = (Get-ItemProperty 'registry::HKLM\SYSTEM\CurrentControlSet\Services\ADSync\Parameters' -Name 'SQLInstance').SQLInstance

$ConnectionString = 'server={0}\{1};database={2};trusted_connection=true;' -f $entraConnectSqlServer, $entraConnectSqlInstance, $entraConnectDBName

$SQLConnection= New-Object System.Data.SQLClient.SQLConnection($ConnectionString)

$SQLConnection.Open()

$SQLCommand = $SQLConnection.CreateCommand()

$SQLCommand.CommandText = @"

USE [master];

CREATE LOGIN [{0}\{1}$] FROM WINDOWS WITH DEFAULT_DATABASE=[master];

USE [{2}];

CREATE USER [{0}\{1}$] FOR LOGIN [{0}\{1}$];

GRANT CONNECT TO [{0}\{1}$];

GRANT SELECT TO [{0}\{1}$];

GRANT EXECUTE ON OBJECT::{2}.dbo.mms_get_globalsettings TO [{0}\{1}$];

GRANT EXECUTE ON OBJECT::{2}.dbo.mms_get_connectors TO [{0}\{1}$];

"@ -f $entraConnectServerDomain, $entraConnectServerComputerAccount, $entraConnectDBName

$SqlDataReader = $SQLCommand.ExecuteReader()

$SQLConnection.Close()

インストール後の手順 (省略可能)

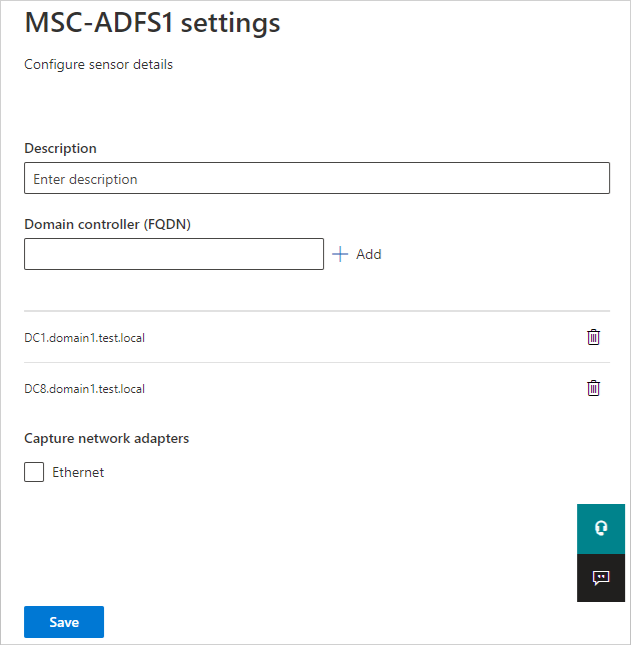

AD FS、AD CS、または Microsoft Entra Connect サーバーでのセンサーのインストール中に、最も近いドメイン コントローラーが自動的に選択されます。 次の手順を使用して、選択したドメイン コントローラーをチェックまたは変更します。

Microsoft Defender XDRで、[設定>Identities>Sensors] に移動して、すべての Defender for Identity センサーを表示します。

サーバーにインストールしたセンサーを見つけて選択します。

開いたウィンドウの [ ドメイン コントローラー (FQDN)] ボックスに、リゾルバー ドメイン コントローラーの完全修飾ドメイン名 (FQDN) を入力します。 [ + 追加] を選択して FQDN を追加し、[保存] を選択 します。

センサーの初期化には数分かかる場合があります。 完了すると、AD FS、AD CS、または Microsoft Entra Connect センサーのサービス状態が停止から実行に変わります。

デプロイの成功を検証する

AD FS または AD CS サーバーに Defender for Identity センサーが正常にデプロイされたことを検証するには、次の手順を実行します。

Azure Advanced Threat Protection センサー サービスが実行されていることを確認します。 Defender for Identity センサーの設定を保存した後、サービスが開始されるまでに数秒かかる場合があります。

サービスが開始されない場合は、既定で

%programfiles%\Azure Advanced Threat Protection sensor\Version X\LogsにあるMicrosoft.Tri.sensor-Errors.logファイルを確認します。AD FS または AD CS を使用して、任意のアプリケーションに対してユーザーを認証し、Defender for Identity が認証を確認したことを確認します。

たとえば、[ ハンティング>Advanced Hunting] を選択します。 [ クエリ ] ウィンドウで、次のいずれかのクエリを入力して実行します。

関連コンテンツ

詳細については、以下を参照してください: