既知の問題Microsoft Defender for Identityトラブルシューティング

この記事では、Microsoft Defender for Identityの既知の問題のトラブルシューティング方法について説明します。

センサー サービスの開始に失敗する

センサー ログ エントリ:

Warn DirectoryServicesClient CreateLdapConnectionAsync failed to retrieve group managed service account password. [DomainControllerDnsName=DC1.CONTOSO.LOCAL Domain=contoso.local UserName=mdiSvc01]

原因 1

ドメイン コントローラーには、gMSA アカウントのパスワードにアクセスする権限が与えられません。

解決方法 1:

ドメイン コントローラーにパスワードにアクセスする権限が付与されていることを確認します。 Active Directory には、ドメイン コントローラー、Entra Connect、AD FS/AD CS サーバー、スタンドアロン センサー コンピューター アカウントを含むセキュリティ グループが必要です。 これが存在しない場合は、作成することをお勧めします。

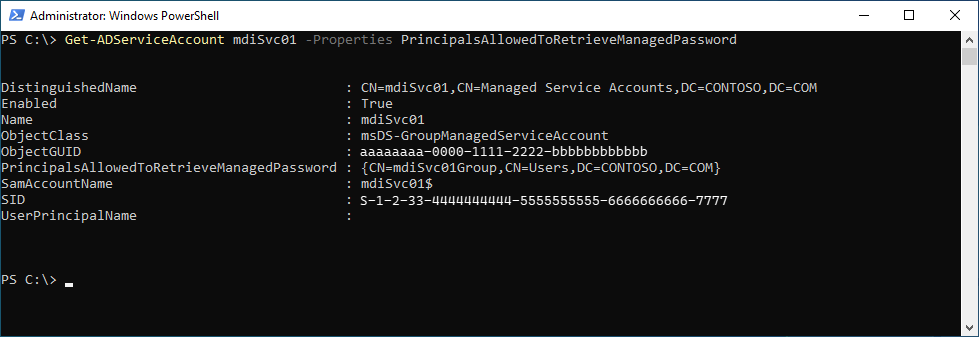

次のコマンドを使用して、コンピューター アカウントまたはセキュリティ グループがパラメーターに追加されているかどうかをチェックできます。 mdiSvc01 を作成した名前に置き換えます。

Get-ADServiceAccount mdiSvc01 -Properties PrincipalsAllowedToRetrieveManagedPassword

結果は次のようになります。

この例では、 mdiSvc01Group という名前のグループが追加されていることがわかります。 ドメイン コントローラーまたはセキュリティ グループが追加されていない場合は、次のコマンドを使用して追加できます。 mdiSvc01 を gMSA の名前に置き換え、DC1 をドメイン コントローラーの名前に置き換え、mdiSvc01Group をセキュリティ グループの名前に置き換えます。

# To set the specific domain controller only:

$specificDC = Get-ADComputer -Identity DC1

Set-ADServiceAccount mdiSvc01 -PrincipalsAllowedToRetrieveManagedPassword $specificDC

# To set a security group that contains the relevant computer accounts:

$group = Get-ADGroup -Identity mdiSvc01Group

Set-ADServiceAccount mdiSvc01 -PrincipalsAllowedToRetrieveManagedPassword $group

ドメイン コントローラーまたはセキュリティ グループが既に追加されていても、エラーが表示される場合は、次の手順を試すことができます。

- サーバーを再起動して最近の変更を同期する

- Kerberos チケットを消去し、サーバーに新しい Kerberos チケットを要求させます。 管理者コマンド プロンプトから、次のコマンドを実行します。

klist -li 0x3e7 purge

原因 2

セキュア タイム シードに関連する既知のシナリオにより、gMSA 属性 PasswordLastSet を将来の日付に設定できるため、センサーを起動できません。

次のコマンドを使用して、gMSA アカウントがシナリオに該当するかどうかを確認できます。PasswordLastSet 値と LastLogonDate 値に将来の日付が表示される場合。

Get-ADServiceAccount mdiSvc01 -Properties PasswordLastSet, LastLogonDate

解決方法 2:

中間ソリューションとして、属性の正しい日付を持つ新しい gMSA を作成できます。 ディレクトリ サービスを使用してサポート リクエストを開いて根本原因を特定し、包括的な解決のためのオプションを探索することをお勧めします。

センサーエラー通信エラー

次のセンサー エラーが発生した場合:

System.Net.Http.HttpRequestException:

An error occurred while sending the request. ---> System.Net.WebException:

Unable to connect to the remote server --->

System.Net.Sockets.SocketException: A connection attempt failed because the

connected party did not properly respond after a period of time, or established

connection failed because connected host has failed to respond...

解決策:

localhost、TCP ポート 444 の通信がブロックされていないことを確認します。 Microsoft Defender for Identity前提条件の詳細については、「ポート」を参照してください。

デプロイ ログの場所

Defender for Identity デプロイ ログは、製品をインストールしたユーザーの一時ディレクトリにあります。 既定のインストール場所には、 C:\Users\Administrator\AppData\Local\Temp (または %temp% より上の 1 つのディレクトリ) があります。 詳細については、「 ログを使用した Defender for Identity のトラブルシューティング」を参照してください。

プロキシ認証の問題がライセンス エラーとして表示される

センサーのインストール中に次のエラーが発生する場合: ライセンスの問題により、センサーの登録に失敗しました。

デプロイ ログ エントリ:

[1C60:1AA8][2018-03-24T23:59:13]i000: 2018-03-25 02:59:13.1237 Info InteractiveDeploymentManager ValidateCreateSensorAsync returned [validateCreateSensorResult=LicenseInvalid]]

[1C60:1AA8][2018-03-24T23:59:56]i000: 2018-03-25 02:59:56.4856 Info InteractiveDeploymentManager ValidateCreateSensorAsync returned [validateCreateSensorResult=LicenseInvalid]]

[1C60:1AA8][2018-03-25T00:27:56]i000: 2018-03-25 03:27:56.7399 Debug SensorBootstrapperApplication Engine.Quit [deploymentResultStatus=1602 isRestartRequired=False]]

[1C60:15B8][2018-03-25T00:27:56]i500: Shutting down, exit code: 0x642

原因:

場合によっては、プロキシ経由で通信する場合、認証中に、エラー 407 ではなくエラー 401 または 403 で Defender for Identity センサーに応答することがあります。 Defender for Identity センサーは、エラー 401 または 403 をライセンスの問題として解釈し、プロキシ認証の問題として解釈しません。

解決策:

センサーが認証なしで構成されたプロキシを介して *.atp.azure.com を参照できることを確認します。 詳細については、「 通信を有効にするようにプロキシを構成する」を参照してください。

プロキシ認証の問題が接続エラーとして表示される

センサーのインストール中に次のエラーが発生した場合: センサーがサービスに接続できませんでした。

原因:

この問題は、Defender for Identity で必要な信頼されたルート証明機関の証明書が見つからない場合に発生する可能性があります。

解決策:

次の PowerShell コマンドレットを実行して、必要な証明書がインストールされていることを確認します。

次の例では、すべての顧客に対して "DigiCert Baltimore Root" 証明書を使用します。 さらに、商用のお客様には "DigiCert Global Root G2" 証明書を使用するか、米国政府機関 GCC High のお客様向けの "DigiCert Global Root CA" 証明書を使用します。記載されているとおりです。

# Certificate for all customers

Get-ChildItem -Path "Cert:\LocalMachine\Root" | where { $_.Thumbprint -eq "D4DE20D05E66FC53FE1A50882C78DB2852CAE474"} | fl

# Certificate for commercial customers

Get-ChildItem -Path "Cert:\LocalMachine\Root" | where { $_.Thumbprint -eq "df3c24f9bfd666761b268073fe06d1cc8d4f82a4"} | fl

# Certificate for US Government GCC High customers

Get-ChildItem -Path "Cert:\LocalMachine\Root" | where { $_.Thumbprint -eq "a8985d3a65e5e5c4b2d7d66d40c6dd2fb19c5436"} | fl

すべての顧客の証明書の出力:

Subject : CN=Baltimore CyberTrust Root, OU=CyberTrust, O=Baltimore, C=IE

Issuer : CN=Baltimore CyberTrust Root, OU=CyberTrust, O=Baltimore, C=IE

Thumbprint : D4DE20D05E66FC53FE1A50882C78DB2852CAE474

FriendlyName : DigiCert Baltimore Root

NotBefore : 5/12/2000 11:46:00 AM

NotAfter : 5/12/2025 4:59:00 PM

Extensions : {System.Security.Cryptography.Oid, System.Security.Cryptography.Oid, System.Security.Cryptography.Oid}

商用顧客証明書の出力:

Subject : CN=DigiCert Global Root G2, OU=www.digicert.com, O=DigiCert Inc, C=US

Issuer : CN=DigiCert Global Root G2, OU=www.digicert.com, O=DigiCert Inc, C=US

Thumbprint : DF3C24F9BFD666761B268073FE06D1CC8D4F82A4

FriendlyName : DigiCert Global Root G2

NotBefore : 01/08/2013 15:00:00

NotAfter : 15/01/2038 14:00:00

Extensions : {System.Security.Cryptography.Oid, System.Security.Cryptography.Oid, System.Security.Cryptography.Oid}

米国政府機関 GCC High のお客様向けの証明書の出力:

Subject : CN=DigiCert Global Root CA, OU=www.digicert.com, O=DigiCert Inc, C=US

Issuer : CN=DigiCert Global Root CA, OU=www.digicert.com, O=DigiCert Inc, C=US

Thumbprint : A8985D3A65E5E5C4B2D7D66D40C6DD2FB19C5436

FriendlyName : DigiCert

NotBefore : 11/9/2006 4:00:00 PM

NotAfter : 11/9/2031 4:00:00 PM

Extensions : {System.Security.Cryptography.Oid, System.Security.Cryptography.Oid, System.Security.Cryptography.Oid, System.Security.Cryptography.Oid}

予想される出力が表示されない場合は、次の手順を使用します。

次の証明書を Server Core マシンにダウンロードします。 すべての顧客に対して、 Baltimore CyberTrust ルート 証明書をダウンロードします。

さらに、

- 商用のお客様の場合は、 DigiCert Global Root G2 証明書をダウンロードしてください

- 米国政府機関 GCC High のお客様の場合は、 DigiCert グローバル ルート CA 証明書をダウンロードします

次の PowerShell コマンドレットを実行して、証明書をインストールします。

# For all customers, install certificate Import-Certificate -FilePath "<PATH_TO_CERTIFICATE_FILE>\bc2025.crt" -CertStoreLocation Cert:\LocalMachine\Root # For commercial customers, install certificate Import-Certificate -FilePath "<PATH_TO_CERTIFICATE_FILE>\DigiCertGlobalRootG2.crt" -CertStoreLocation Cert:\LocalMachine\Root # For US Government GCC High customers, install certificate Import-Certificate -FilePath "<PATH_TO_CERTIFICATE_FILE>\DigiCertGlobalRootCA.crt" -CertStoreLocation Cert:\LocalMachine\Root

PowerShell を使用しようとするとサイレント インストール エラーが発生する

サイレント センサーのインストール中に PowerShell を使用しようとすると、次のエラーが表示されます。

"Azure ATP sensor Setup.exe" "/quiet" NetFrameworkCommandLineArguments="/q" Acce ... Unexpected token '"/quiet"' in expression or statement."

原因:

PowerShell を使用するときにインストールに必要な ./ プレフィックスを含めずにこのエラーが発生します。

解決策:

完全なコマンドを使用して正常にインストールします。

./"Azure ATP sensor Setup.exe" /quiet NetFrameworkCommandLineArguments="/q" AccessKey="<Access Key>"

Defender for Identity Sensor NIC チーミングの問題

NIC チーミング アダプターと Winpcap ドライバーを使用して構成されたコンピューターに Defender for Identity センサーをインストールすると、インストール エラーが発生します。 NIC チーミングで構成されたマシンに Defender for Identity センサーをインストールする場合は、 こちらの手順に従って、Winpcap ドライバーを Npcap に置き換えてください。

マルチ プロセッサ グループ モード

Windows オペレーティング システム 2008R2 および 2012 の場合、Defender for Identity センサーはマルチ プロセッサ グループ モードではサポートされていません。

推奨される回避策:

ハイパー スレッドがオンの場合は、オフにします。 これにより、 マルチ プロセッサ グループ モードで実行する必要がないように、論理コアの数が減る可能性があります。

マシンの論理コア数が 64 未満で、HP ホストで実行されている場合は、 NUMA グループ サイズの最適化 BIOS 設定を 既定の Clustered から Flat に変更できます。

VMware 仮想マシン センサーの問題

VMware 仮想マシンに Defender for Identity センサーがある場合は、正常性アラートを受け取る可能性があります 。一部のネットワーク トラフィックが分析されていません。 これは、VMware での構成の不一致が原因で発生する可能性があります。

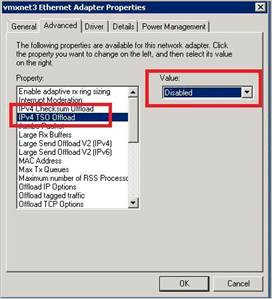

この問題を解決するには:

ゲスト OS で、仮想マシンの NIC 構成で [IPv4 TSO オフロード] を [無効] に設定します。

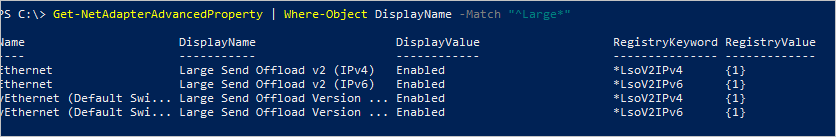

LSO (LSO) が有効または無効になっている場合は、次のコマンドを使用してチェックします。

Get-NetAdapterAdvancedProperty | Where-Object DisplayName -Match "^Large*"

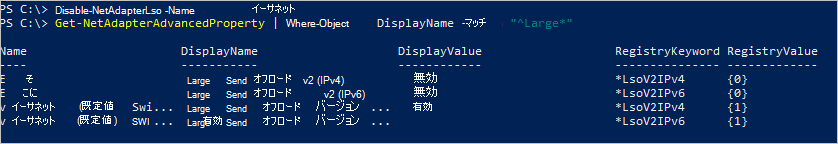

LSO が有効になっている場合は、次のコマンドを使用して無効にします。

Disable-NetAdapterLso -Name {name of adapter}

注:

- 構成によっては、これらのアクションによってネットワーク接続が短時間失われる可能性があります。

- これらの変更を有効にするには、コンピューターの再起動が必要な場合があります。

- これらの手順は、VMWare のバージョンによって異なる場合があります。 VMWare のバージョンに対して LSO/TSO を無効にする方法については、VMWare のドキュメントを参照してください。

センサーがグループ管理サービス アカウント (gMSA) 資格情報を取得できませんでした

次の正常性アラートを受け取った場合: ディレクトリ サービスのユーザー資格情報が正しくありません

センサー ログ エントリ:

2020-02-17 14:01:36.5315 Info ImpersonationManager CreateImpersonatorAsync started [UserName=account_name Domain=domain1.test.local IsGroupManagedServiceAccount=True]

2020-02-17 14:01:36.5750 Info ImpersonationManager CreateImpersonatorAsync finished [UserName=account_name Domain=domain1.test.local IsSuccess=False]

Sensor Updater ログ エントリ:

2020-02-17 14:02:19.6258 Warn GroupManagedServiceAccountImpersonationHelper GetGroupManagedServiceAccountAccessTokenAsync failed GMSA password could not be retrieved [errorCode=AccessDenied AccountName=account_name DomainDnsName=domain1.test.local]

センサーが gMSA アカウントのパスワードを取得できませんでした。

原因 1

ドメイン コントローラーに、gMSA アカウントのパスワードを取得するアクセス許可が付与されていません。

解決策 1:

センサーを実行しているコンピューターに、gMSA アカウントのパスワードを取得するためのアクセス許可が付与されていることを確認します。 詳細については、「 gMSA アカウントのパスワードを取得するためのアクセス許可を付与する」を参照してください。

原因 2

センサー サービスは LocalService として実行され、ディレクトリ サービス アカウントの偽装を実行します。

ユーザー権利の割り当てポリシー [ サービスとしてのログオン] がこのドメイン コントローラー用に構成されている場合、gMSA アカウントに サービスとしてのログオン アクセス許可が付与されていない限り、偽装は失敗します。

解決策 2:

gMSA アカウントの サービスとしてのログオン を構成します。ユーザー権利の割り当てポリシー [サービスとしてのログオン] が、影響を受けるドメイン コントローラーで構成されている場合。 詳細については、「 gMSA アカウントに必要な権限があることを確認する」を参照してください。

原因 3

ドメイン コントローラーの Kerberos チケットが、適切なアクセス許可を持つセキュリティ グループに追加される前に発行された場合、このグループは Kerberos チケットに含まれません。 そのため、gMSA アカウントのパスワードを取得できません。

解決策 3:

この問題を解決するには、次のいずれかの操作を行います。

ドメイン コントローラーを再起動します。

Kerberos チケットを消去し、ドメイン コントローラーに新しい Kerberos チケットを要求させます。 ドメイン コントローラーの管理者コマンド プロンプトから、次のコマンドを実行します。

klist -li 0x3e7 purgeドメイン コントローラーが既にメンバーになっているグループ (ドメイン コントローラー グループなど) に gMSA のパスワードを取得するアクセス許可を割り当てます。

レジストリ キー 'Global' へのアクセスが拒否されました

センサー サービスの起動に失敗し、センサー ログには次のようなエントリが含まれています。

2021-01-19 03:45:00.0000 Error RegistryKey System.UnauthorizedAccessException: Access to the registry key 'Global' is denied.

原因:

このドメイン コントローラーまたは AD FS/AD CS サーバー用に構成された gMSA には、パフォーマンス カウンターのレジストリ キーに対するアクセス許可がありません。

解決策:

サーバー上の パフォーマンス モニター Users グループに gMSA を追加します。

レポートのダウンロードに 300,000 を超えるエントリを含めることはできません

Defender for Identity では、レポートごとに 300,000 を超えるエントリを含むレポートのダウンロードはサポートされていません。 300,000 を超えるエントリが含まれている場合、レポートは不完全として表示されます。

原因:

これはエンジニアリング上の制限事項です。

解決策:

既知の解決策がありません。

センサーがイベント ログを列挙できない

Defender for Identity コンソール内で、セキュリティ イベントアラートまたは論理アクティビティの数が限られているか、または不足しているが、正常性の問題がトリガーされない場合。

センサー ログ エントリ:

Error EventLogException System.Diagnostics.Eventing.Reader.EventLogException: The handle is invalid at void System.Diagnostics.Eventing.Reader.EventLogException.Throw(int errorCode) at object System.Diagnostics.Eventing.Reader.NativeWrapper.EvtGetEventInfo(EventLogHandle handle, EvtEventPropertyId enumType) at string System.Diagnostics.Eventing.Reader.EventLogRecord.get_ContainerLog()

原因:

随意Access Controlリストでは、ローカル サービス アカウントによって必要なイベント ログへのアクセスが制限されています。

解決策:

随意Access Controlリスト (DACL) に次のエントリが含まれていることを確認します (これは AATPSensor サービスの SID です)。

(A;;0x1;;;S-1-5-80-818380073-2995186456-1411405591-3990468014-3617507088)

セキュリティ イベント ログの DACL が GPO によって構成されているかどうかを確認します。

Policies > Administrative Templates > Windows Components > Event Log Service > Security > Configure log access

上記のエントリを既存のポリシーに追加します。 後 C:\Windows\System32\wevtutil.exe gl security を実行して、エントリが追加されたことを確認します。

ローカルの Defender for Identity ログに次の情報が表示されます。

Info WindowsEventLogReader EnableEventLogWatchers EventLogWatcher enabled [name=Security]

ApplyInternal がサービス エラーへの双方向 SSL 接続に失敗しました

センサーのインストール中に次のエラーが発生した場合: ApplyInternal がサービスへの双方向 SSL 接続に失敗 し、センサー ログに次のようなエントリが含まれています。

2021-01-19 03:45:00.0000 Error CommunicationWebClient+\<SendWithRetryAsync\>d__9`1 ApplyInternal は、サービスへの双方向 SSL 接続に失敗しました。

この問題は、SSL 検査が有効になっているプロキシによって発生する可能性があります。

[_workspaceApplicationSensorApiEndpoint=Unspecified/contoso.atp.azure.com:443 Thumbprint=7C039DA47E81E51F3DA3DF3DA7B5E1899B5B4AD0]'

原因:

この問題は、 SystemDefaultTlsVersions または SchUseStrongCrypto レジストリ値が既定値の 1 に設定されていない場合に発生する可能性があります。

解決策:

SystemDefaultTlsVersions と SchUseStrongCrypto レジストリ値が 1 に設定されていることを確認します。

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319]

"SystemDefaultTlsVersions"=dword:00000001

"SchUseStrongCrypto"=dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319]

"SystemDefaultTlsVersions"=dword:00000001

"SchUseStrongCrypto"=dword:00000001

KB5009557がインストールされているWindows Server 2019 にセンサーをインストールする場合、または EventLog アクセス許可が強化されたサーバーにセンサーをインストールする際の問題

センサーのインストールが失敗し、エラー メッセージが表示される場合があります。

System.UnauthorizedAccessException: Attempted to perform an unauthorized operation.

解決策:

この問題には、次の 2 つの回避策が考えられます。

PSExec を使用してセンサーをインストールします。

psexec -s -i "C:\MDI\Azure ATP Sensor Setup.exe"LocalSystem として実行するように構成されたスケジュールされたタスクを使用してセンサーをインストールします。 使用するコマンド ライン構文については、 Defender for Identity センサーのサイレント インストールに関するページを参照してください。

証明書管理クライアントが原因でセンサーのインストールが失敗する

センサーのインストールが失敗し、Microsoft.Tri.Sensor.Deployment.Deployer.log ファイルに次のようなエントリが含まれている場合:

2022-07-15 03:45:00.0000 Error IX509CertificateRequestCertificate2 Deployer failed [arguments=128Ve980dtms0035h6u3Bg==] System.Runtime.InteropServices.COMException (0x80090008): CertEnroll::CX509CertificateRequestCertificate::Encode: Invalid algorithm specified. 0x80090008 (-2146893816 NTE_BAD_ALGID)

原因:

この問題は、Entrust Entelligence Security Provider (EESP) などの証明書管理クライアントがセンサーのインストールでマシンに自己署名証明書を作成できない場合に発生する可能性があります。

解決策:

証明書管理クライアントをアンインストールし、Defender for Identity センサーをインストールしてから、証明書管理クライアントを再インストールします。

注:

自己署名証明書は 2 年ごとに更新され、証明書管理クライアントが自己署名証明書の作成を妨げる場合、自動更新プロセスが失敗する可能性があります。 これにより、センサーがバックエンドとの通信を停止します。これには、上記の回避策を使用してセンサーの再インストールが必要になります。

ネットワーク接続の問題が原因でセンサーのインストールが失敗する

センサーのインストールが0x80070643のエラー コードで失敗し、インストール ログ ファイルに次のようなエントリが含まれている場合:

[22B8:27F0][2016-06-09T17:21:03]e000: Error 0x80070643: Failed to install MSI package.

原因:

この問題は、インストール プロセスがセンサー登録用の Defender for Identity クラウド サービスにアクセスできない場合に発生する可能性があります。

解決策:

センサーが *.atp.azure.com に直接、または構成されたプロキシを介して参照できることを確認します。 必要に応じて、コマンド ラインを使用してインストールのプロキシ サーバー設定を設定します。

"Azure ATP sensor Setup.exe" [ProxyUrl="http://proxy.internal.com"] [ProxyUserName="domain\proxyuser"] [ProxyUserPassword="ProxyPassword"]

詳細については、「プロキシ構成でサイレント インストールを実行する」および「Microsoft Defender for Identity センサーをインストールする」を参照してください。

重要

Microsoft では、使用可能な最も安全な認証フローを使用することをお勧めします。 この手順で説明する認証フローでは、アプリケーションに対する非常に高い信頼が必要であり、他のフローに存在しないリスクが伴います。 このフローは、マネージド ID などの他のセキュリティで保護されたフローが実行できない場合にのみ使用する必要があります。

センサー サービスを実行できず、開始状態のまま

イベント ビューアーのシステム ログには、次のエラーが表示されます。

- サービスの Open プロシージャ "エラー コード Access が拒否され、DLL "C:\Windows\system32\mscoree.dll" の NETFramework が失敗しました。 このサービスのパフォーマンス データは使用できません。

- エラー コード Access が拒否され、DLL "C:\Windows\System32\Secur32.dll" のサービス "Lsa" の Open プロシージャが失敗しました。 このサービスのパフォーマンス データは使用できません。

- DLL "C:\Windows\system32\wbem\wmiaprpl.dll" のサービス "WmiApRpl" の Open プロシージャがエラー コード "デバイスの準備ができていません" で失敗しました。 このサービスのパフォーマンス データは使用できません。

Microsoft.TriSensorError.logには、次のようなエラーが含まれます。

Microsoft.Tri.Sensor.DirectoryServicesClient.TryCreateLdapConnectionAsync(DomainControllerConnectionData domainControllerConnectionData, bool isGlobalCatalog, bool isTraversing) 2021-07-13 14:56:20.2976 Error DirectoryServicesClient Microsoft.Tri.Infrastructure.ExtendedException: Failed to communicate with configured domain controllers at new Microsoft.Tri.Sensor.DirectoryServicesClient(IConfigurationManager

原因:

NT サービス\すべてのサービスには、サービスとしてログオンする権利がありません。

解決策:

サービスとしてのログオンを使用してドメイン コントローラー ポリシーを追加します。 詳細については、「 gMSA アカウントに必要な権限があることを確認する」を参照してください。

同じ名前のセキュリティ グループが既にMicrosoft Entra IDに存在するため、ワークスペースが作成されませんでした

原因:

この問題は、Defender for Identity ワークスペース ライセンスの有効期限が切れ、保持期間が終了したが、Microsoft Entra グループが削除されなかったときに削除される場合に発生する可能性があります。

解決策:

- Azure portal ->Microsoft Entra ID -> に移動しますグループ

- 次の 3 つのグループの名前を変更します (workspaceName はワークスペースの名前です)。

- "Azure ATP workspaceName Administrators" -> "Azure ATP workspaceName Administrators - old"

- "Azure ATP workspaceName Viewer" -> "Azure ATP workspaceName Viewer - old"

- "Azure ATP workspaceName Users" -> "Azure ATP workspaceName Users - old"

- その後、Microsoft Defender ポータルの [設定] ->Identities セクションに戻り、Defender for Identity 用の新しいワークスペースを作成できます。