Microsoft Defender for Identity のアーキテクチャ

Microsoft Defender for Identityは、ネットワーク トラフィックをキャプチャして解析し、ドメイン コントローラーから直接 Windows イベントを利用してドメイン コントローラーを監視し、攻撃と脅威のデータを分析します。

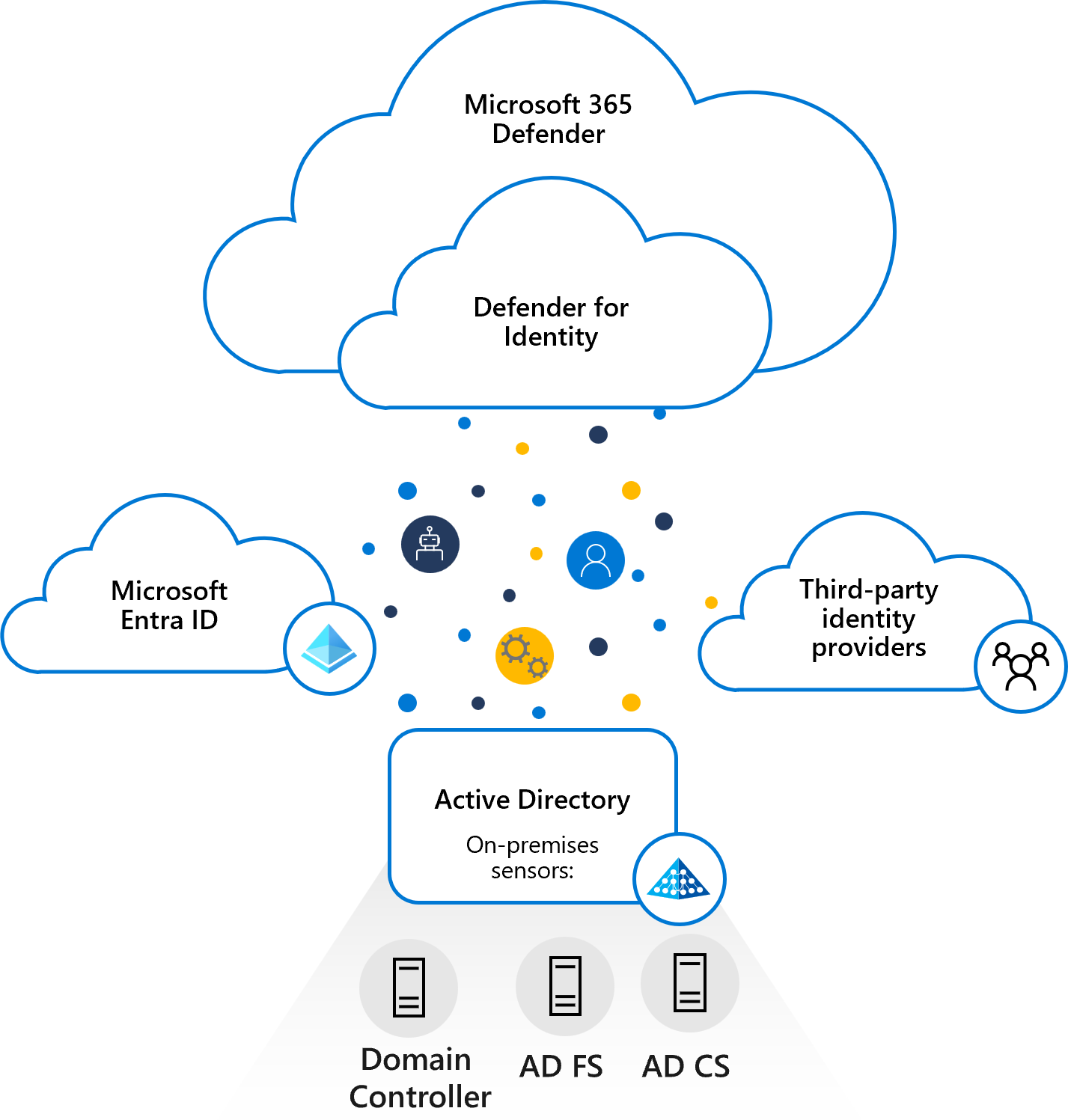

次の図は、Defender for Identity がMicrosoft Defender XDRに階層化され、他の Microsoft サービスやサード パーティの ID プロバイダーと連携して、ドメイン コントローラーと Active Directory サーバーから送信されるトラフィックを監視する方法を示しています。

ドメイン コントローラー、Active Directory フェデレーション サービス (AD FS) (AD FS)、または Active Directory Certificate Services (AD CS) サーバーに直接インストールされた Defender for Identity センサーは、必要なイベント ログにサーバーから直接アクセスします。 ログとネットワーク トラフィックがセンサーによって解析されると、Defender for Identity は解析された情報のみを Defender for Identity クラウド サービスに送信します。

Defender for Identity コンポーネント

Defender for Identity は、次のコンポーネントで構成されます。

Microsoft Defender ポータル

Microsoft Defender ポータルでは、Defender for Identity ワークスペースが作成され、Defender for Identity センサーから受信したデータが表示され、ネットワーク環境内の脅威を監視、管理、調査できます。Defender for Identity センサー Defender for Identity センサーは、次のサーバーに直接インストールできます。

- ドメイン コントローラー: センサーは、専用サーバーやポート ミラーリングの構成を必要とせずに、ドメイン コントローラーのトラフィックを直接監視します。

- AD FS/AD CS: センサーは、ネットワーク トラフィックと認証イベントを直接監視します。

Defender for Identity クラウド サービス

Defender for Identity クラウド サービスは Azure インフラストラクチャで実行され、現在、ヨーロッパ、英国、スイス、北米/中米/カリブ海、オーストラリア東部、アジア、インドにデプロイされています。 Defender for Identity クラウド サービスは、Microsoft のインテリジェント セキュリティ グラフに接続されています。

Microsoft Defender ポータル

Microsoft Defender ポータルを使用して、次の手順を実行します。

- Defender for Identity ワークスペースを作成します。

- 他の Microsoft セキュリティ サービスと統合する。

- Defender for Identity センサーの構成設定を管理します。

- Defender for Identity センサーから受信したデータを表示します。

- 攻撃キル チェーン モデルに基づいて、検出された疑わしいアクティビティと疑わしい攻撃を監視します。

- 省略可能: セキュリティ アラートまたは正常性の問題が検出されたときに電子メールとイベントを送信するようにポータルを構成することもできます。

注:

60 日以内に Defender for Identity ワークスペースにセンサーがインストールされていない場合は、ワークスペースが削除され、再作成する必要があります。

Defender for Identity センサー

Defender for Identity センサーには、次のコア機能があります。

- ドメインコントローラーのネットワークトラフィック (このドメインコントローラーのローカルトラフィック) をキャプチャし、確認する

- ドメイン コントローラーから Windows イベントを直接受信する

- VPN プロバイダーから RADIUS 会計情報を受信する

- Active Directory ドメインからユーザーとコンピューターに関するデータを取得する

- ネットワークエンティティ (ユーザー、グループ、コンピューター) の解決を行う

- Defender for Identity クラウド サービスに関連するデータを転送する

Defender for Identity センサーは、追加のハードウェアまたは構成を購入して維持する必要なく、イベントをローカルで読み取ります。 Defender for Identity センサーは、複数の検出のログ情報を提供する Windows イベント トレース (ETW) もサポートしています。 ETW ベースの検出には、ドメイン コントローラーレプリケーション要求とドメイン コントローラーの昇格を使用して試行された DCShadow 攻撃の疑いがあります。

ドメイン シンクロナイザー プロセス

ドメイン シンクロナイザー プロセスは、特定の Active Directory ドメインのすべてのエンティティを事前に同期する役割を担います (レプリケーションにドメイン コントローラー自体で使用されるメカニズムと同様)。 1 つのセンサーは、ドメイン シンクロナイザーとして機能するために、対象となるすべてのセンサーからランダムに自動的に選択されます。

ドメイン シンクロナイザーが 30 分を超えてオフラインになっている場合は、代わりに別のセンサーが自動的に選択されます。

リソースの制限事項

Defender for Identity センサーには、実行されているサーバーで使用可能なコンピューティングとメモリの容量を評価する監視コンポーネントが含まれています。 監視プロセスは 10 秒ごとに実行され、Defender for Identity センサー プロセスの CPU 使用率とメモリ使用率クォータを動的に更新します。 監視プロセスにより、サーバーは常に少なくとも 15% の空きコンピューティングリソースとメモリ リソースが使用可能になります。

サーバーで何が発生しても、監視プロセスはリソースを継続的に解放して、サーバーのコア機能が影響を受けないようにします。

監視プロセスによって Defender for Identity センサーがリソースを使い果たした場合は、部分的なトラフィックのみが監視され、Defender for Identity センサー ページに正常性アラート "Drop port mirrored network traffic" が表示されます。

Windows イベント

NTLM 認証、機密性の高いグループへの変更、疑わしいサービスの作成に関連する Defender for Identity 検出カバレッジを強化するために、Defender for Identity は 特定の Windows イベントのログを分析します。

ログが確実に読み取られるようにするには、Defender for Identity センサーに高度な監査ポリシー設定が正しく構成されていることを確認します。 サービスで必要に応じて Windows イベント 8004 が監査されていることを確認するには、NTLM 監査設定を確認します

次の手順

Microsoft Defender XDRを使用してMicrosoft Defender for Identityをデプロイする