guide Protection des données Microsoft Purview pour la conformité du gouvernement australien avec PSPF

Ce guide Protection des données Microsoft Purview a été préparé par Microsoft pour être utilisé par le gouvernement australien et d’autres organisations intéressées. Son objectif est d’aider les clients du gouvernement australien à améliorer leur posture de sécurité des données tout en répondant aux exigences de classification et de protection des informations. Les conseils de ce guide s’alignent étroitement sur les exigences définies dans l’Infrastructure de stratégie de sécurité protégée (PSPF) et le Manuel de sécurité des informations (ISM).

Ce guide s’adresse aux responsables des données du gouvernement australien (CDO), aux directeurs techniques (CTO), aux responsables de la sécurité (CSO), aux responsables de la sécurité des informations (CISO), aux responsables des risques ou de la conformité, à la confidentialité des informations ou à d’autres rôles de gestion des informations.

L’approche de programme suggérée aide les organisations à établir un programme et à travailler rapidement à l’amélioration de la maturité de la protection des informations.

Le guide est rédigé pour un organization du gouvernement réutilisable, avec des exemples écrits applicables à cet effet. Toutefois, chaque organization du gouvernement doit adapter l’aide à ses besoins uniques. Par exemple, la nuance législative spécifique applicable à un organization. Les exemples aident également dans ces nuances.

La section du guide intitulée Australian Government requirements to capability mapping inclut une liste complète des exigences de la politique 8 et de la stratégie 9 du PSPF, ainsi qu’une explication de la façon dont les fonctionnalités De Microsoft Purview peuvent être configurées pour répondre à chaque exigence, ainsi qu’un lien vers les sections correspondantes du guide. Les exigences pertinentes du Manuel de sécurité de l’information (ISM) et de l’Australian Government Recordkeeping Metadata Standard (AGRkMS) sont également abordées.

Vue d’ensemble de l’architecture

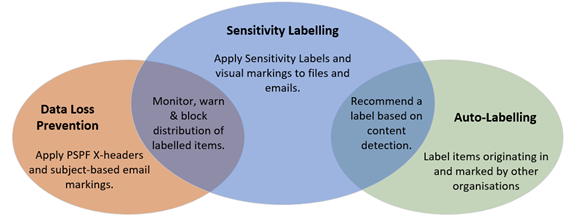

Ce guide utilise trois fonctionnalités clés pour répondre aux exigences de classification et de protection des informations gouvernementales, à savoir :

- Étiquetage de confidentialité

- Protection contre la perte de données (DLP)

- Étiquetage automatique de la sensibilité

Le diagramme suivant fournit une vue d’ensemble conceptuelle de l’interaction entre ces trois fonctionnalités Microsoft 365, ainsi que des exemples d’utilisation.

Étiquetage de confidentialité

Protection des données Microsoft Purview inclut une fonctionnalité appelée étiquetage de confidentialité. L’étiquetage de confidentialité permet aux utilisateurs d’appliquer des étiquettes à des éléments tels que des fichiers et des e-mails. Ces étiquettes peuvent être alignées sur les contrôles de sécurité des données pour protéger les informations jointes. L’étiquetage de confidentialité peut également être étendu à d’autres services tels que les sites SharePoint, teams et réunions.

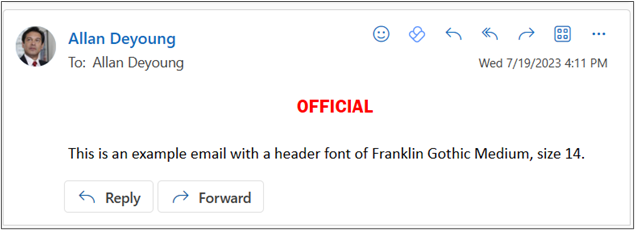

Les étiquettes de confidentialité, lorsqu’elles sont alignées sur les exigences de classification d’une organisation, telles que celles définies dans la stratégie 8 de l’Infrastructure de stratégie de sécurité de protection (PSPF) 8, nous permettent de traiter les étiquettes comme des classifications. Ils nous fournissent des marquages visuels via l’interface utilisateur et d’autres options de marquage. Par exemple :

Les contrôles de sécurité des données qui peuvent être appliqués via des étiquettes de confidentialité sont les suivants :

- Possibilité de chiffrer des éléments, ce qui empêche l’accès des utilisateurs non autorisés.

- La possibilité de fournir des recommandations d’étiquette aux utilisateurs lors de la détection d’informations sensibles.

- Contrôle de l’accès des utilisateurs externes aux emplacements étiquetés.

- Contrôle des paramètres de sécurité des réunions Teams pour les réunions auxquelles certaines étiquettes sont appliquées.

Ces fonctionnalités s’alignent sur les exigences du gouvernement australien en matière de marquage et de protection des informations sensibles ou classifiées de sécurité.

Étiquetage de l’expérience cliente

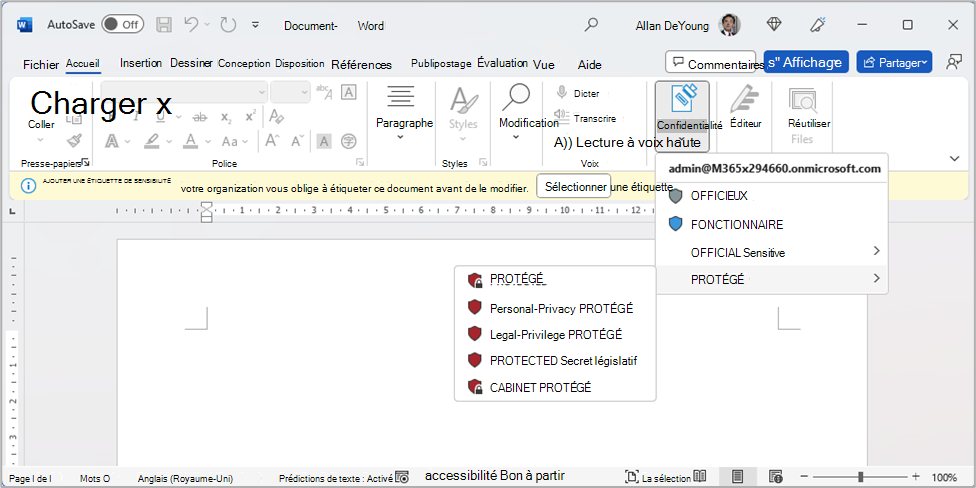

Comme indiqué dans le support client Microsoft Office, les utilisateurs interagissent généralement avec les éléments étiquetés via un client Office Microsoft 365 Apps, un client web ou un appareil mobile équivalent. Ces clients permettent aux utilisateurs d’appliquer des étiquettes aux éléments.

Si un utilisateur oublie d’appliquer une étiquette à un élément, le client invite l’utilisateur à appliquer une étiquette avant d’enregistrer l’élément ou, s’il s’agit d’un e-mail, avant de l’envoyer.

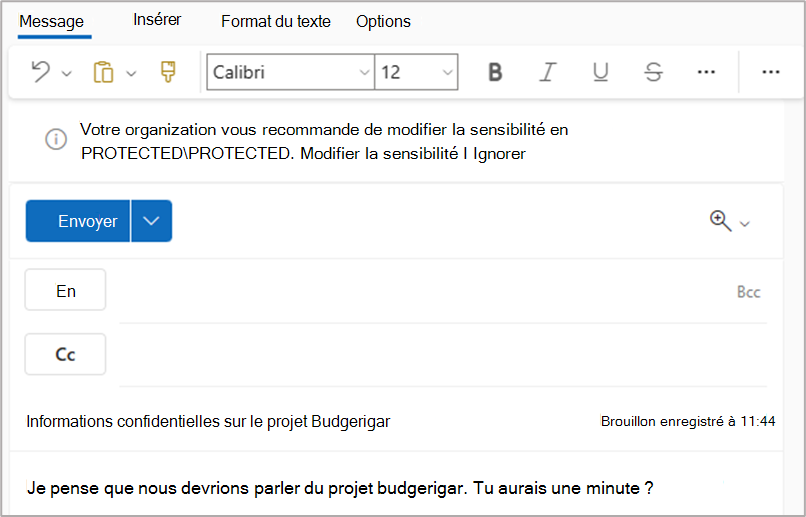

Pendant qu’un utilisateur travaille sur un élément, si une étiquette n’est pas encore appliquée et que des informations qui s’alignent sur une classification sont détectées, une recommandation d’étiquette peut être fournie à l’utilisateur. Si un contenu sensible qui s’aligne sur une classification plus élevée que l’étiquette de confidentialité appliquée est détecté, une recommandation peut être fournie à l’utilisateur pour qu’il augmente la sensibilité de l’élément.

Ces recommandations permettent de garantir l’exactitude des étiquettes. La précision des étiquettes est importante, car de nombreux contrôles régissant le flux d’informations sont basés sur la sensibilité des éléments.

Applicabilité à Copilot

Microsoft 365 Copilot hérite des multiples formes de protection de Microsoft 365 contre les compromissions et les accès non autorisés. Le modèle d’autorisation dans Microsoft 365 permet de garantir que les informations ne peuvent pas être intentionnellement divulguées entre les utilisateurs et les groupes.

Importante

La configuration de Microsoft Purview n’est pas un prérequis pour Copilot pour Microsoft 365. Toutefois, le déploiement de configurations Microsoft Purview renforce votre posture globale de sécurité des informations dans l’ensemble de l’environnement de votre organization, y compris Copilot.

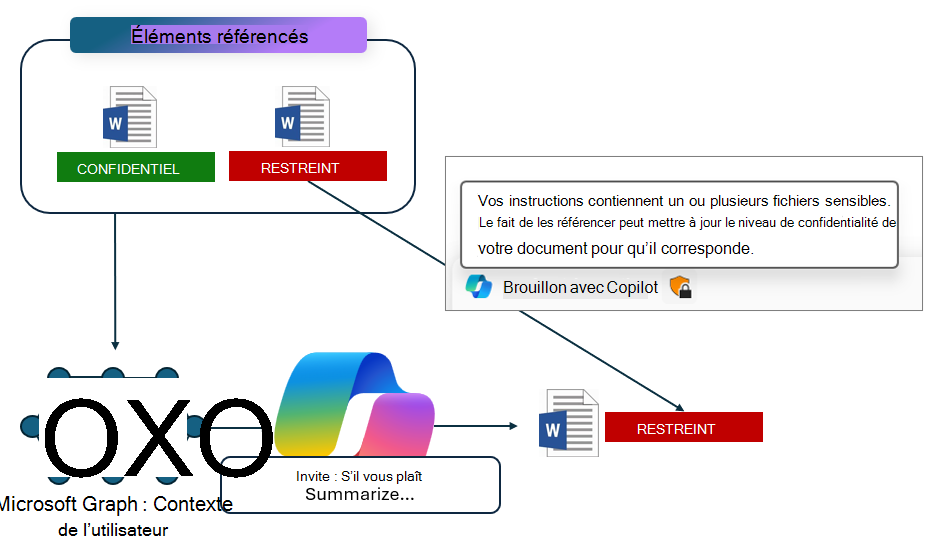

Les atténuations des risques d’informations fournies par Microsoft Purview sont complémentaires à Copilot pour Microsoft 365. L’exemple le plus simple est l’héritage des étiquettes. Si Copilot est utilisé pour générer un élément basé sur un élément source, par exemple pour générer un résumé d’un document source Word, toutes les étiquettes de confidentialité appliquées à l’élément source sont héritées par l’élément généré. Cela permet de garantir que les protections appliquées aux informations sont conservées au fur et à mesure que les informations changent de formulaire.

Lors de l’évaluation des problèmes de sécurité potentiels qui pourraient survenir à la suite de l’activation de Copilot pour Microsoft 365, les risques peuvent être regroupés en trois catégories :

- Fuite de données hors de l’outil IA : le contenu généré par Copilot peut contenir des informations sensibles.

- Surpartage des données : les utilisateurs peuvent distribuer des éléments générés par Copilot qui contiennent des informations sensibles.

- Fuite de données dans l’outil IA : les utilisateurs peuvent faire fuiter par inadvertance des données sensibles dans Copilot.

Les fonctionnalités suivantes, présentées dans ce guide, sont en mesure d’atténuer les fuites de données en dehors de Copilot et les risques de surpartage des données :

- L’identification des informations indique si le contenu généré ou partagé contient des informations sensibles ou classifiées de sécurité. Les contrôles protègent les informations s’appliquent automatiquement.

- L’étiquetage automatique basé sur le client identifie quand un élément généré contient des informations sensibles et fournit une recommandation d’étiquette à l’utilisateur. L’étiquette est soumise à tous les contrôles basés sur des étiquettes.

- La configuration des groupes d’étiquettes et des sites applique des contrôles de sécurité, notamment des restrictions sur le partage et l’accès des utilisateurs externes, aux emplacements. Si un élément généré par Copilot est déplacé vers un emplacement qui n’est pas considéré comme sûr pour l’étiquette appliquée à l’élément, les déclencheurs d’alerte permettent le nettoyage.

- Les règles DLP protégeant les informations classifiées, lorsqu’elles sont associées à une configuration d’étiquetage obligatoire, s’appliquent à tous les documents et e-mails Office. En raison de l’héritage des étiquettes, le contenu généré par Copilot hérite des étiquettes appliquées à leurs informations sources, ce qui signifie qu’elles seront également dans l’étendue des stratégies DLP basées sur les étiquettes pertinentes.

- Les règles DLP protégeant les informations sensibles garantissent que, quelle que soit l’étiquette appliquée à un élément, les contrôles de sécurité appropriés s’appliquent toujours. Cela garantit qu’au cas où Copilot aurait utilisé des informations sensibles dans un élément généré, les informations sont protégées contre le surpartage.

- Le chiffrement des étiquettes de confidentialité empêche le surpartage en garantissant que seuls les utilisateurs autorisés peuvent accéder aux éléments classifiés de sécurité. En outre, les autorisations de chiffrement verrouillent Copilot des éléments hautement sensibles, ce qui réduit le risque d’inclusion d’informations dans le contenu généré.

Pour plus d’informations spécifiques à Copilot pour Microsoft 365 sur ces contrôles, consultez Considérations relatives à la protection des informations pour Copilot.

En ce qui concerne les risques liés aux fuites de données dans les outils d’IA, le chiffrement des étiquettes de confidentialité est pertinent à cet égard. Les autres contrôles ne sont pas spécifiques à Microsoft Purview et ne sont pas traités dans le cadre de ce guide. Toutefois, les liens suivants fournissent des informations pertinentes :

- La recherche SharePoint restreinte (RSS) permet aux organisations de limiter Copilot pour Microsoft 365 à l’accès uniquement à une liste approuvée de 100 sites maximum. L’implémentation de cette fonctionnalité peut aider à réduire le risque d’indexation copilot des informations auxquelles les organisations ne sont pas préparées pour avoir accès. Cette fonctionnalité permet d’activer Copilot alors que la liste précédente des contrôles Microsoft Purview est implémentée et que tout surpartage existant en raison d’autorisations inappropriées est résolu. Une fois le risque potentiel d’information atténué, RSS est désactivé pour permettre aux utilisateurs de tirer pleinement parti des fonctionnalités de Copilot.

- Les rapports de gouvernance d’accès aux données, inclus dans SharePoint Premium, peuvent être utilisés pour découvrir des sites qui contiennent du contenu potentiellement surpartagé ou sensible afin qu’ils puissent être traités.

- La gestion du cycle de vie des sites, incluse dans SharePoint Premium, peut être utilisée pour détecter et agir automatiquement sur les sites inactifs. La suppression des sites inactifs permet de s’assurer que les informations auxquelles Copilot a accès sont actuelles et pertinentes.

Contactez-nous

Si vous souhaitez contacter les créateurs de ce guide pour discuter des conseils fournis, n’hésitez pas à le faire via AUGovMPIPGuide@microsoft.com.