Configuration de l’étiquette de confidentialité Groupes et des sites pour la conformité du gouvernement australien avec PSPF

Cet article fournit des conseils sur l’utilisation des groupes et de la configuration des sites Microsoft Purview pour activer les étiquettes de confidentialité pour les sites SharePoint et Microsoft Teams. Son objectif est d’aider les organisations gouvernementales australiennes à accroître leur capacité à protéger les informations classifiées en matière de sécurité dans ces services tout en respectant les exigences énoncées dans le Cadre de stratégie de sécurité de protection (PSPF) et le Manuel de sécurité de l’information (ISM).

les paramètres Groupes et sites peuvent être activés pour une étiquette de confidentialité lors de la configuration de l’étendue de l’étiquette. Ces paramètres permettent d’appliquer des étiquettes de confidentialité à des emplacements tels que les sites SharePoint Teams et les groupes Microsoft 365.

Groupes et la configuration des sites nous permettent d’appliquer de manière cohérente les contrôles suivants pour les emplacements avec une étiquette appliquée :

- Marquages visuels d’emplacement

- Paramètres de confidentialité de l’emplacement

- Autorisations d’appartenance à l’invité d’emplacement

- Options de partage d’emplacement

- Exigences d’accès conditionnel d’emplacement (basées sur la gestion des appareils ou une stratégie d’accès conditionnel complète)

- Données de localisation d’alertes en dehors de leur emplacement qui se déclenchent lorsque des éléments étiquetés plus sensibles sont déplacés vers des emplacements de sensibilité inférieure

L’activation de la configuration des étiquettes de groupes et de sites met en jeu les options de stratégie d’étiquette configurées pour les sites SharePoint ou Teams nouvellement créés. Si un utilisateur se trouve dans l’étendue d’une stratégie d’étiquette qui nécessite l’étiquetage obligatoire pour ces éléments, chaque fois qu’il crée un site SharePoint ou un groupe Microsoft 365, l’utilisateur doit sélectionner une étiquette de confidentialité.

Ces paramètres s’alignent sur l’exigence C de la stratégie 8 de protection de la stratégie de sécurité (PSPF), car la stratégie est configurée proportionnellement à la sensibilité d’un emplacement.

| Conditions requises | Détails |

|---|---|

| PSPF Policy 8 Core Requirement C (v2018.6) | Mettre en œuvre des contrôles opérationnels pour ces fonds d’information proportionnels à leur valeur, leur importance et leur sensibilité. |

Ces paramètres s’alignent également sur l’exigence principale A de la stratégie 8 du PSPF et sur l’exigence de prise en charge 1, car ils étendent la nécessité pour les utilisateurs d’identifier les fichiers et les e-mails à des emplacements tels que les sites SharePoint et Teams.

| Conditions requises | Détails |

|---|---|

| Exigence de base A et exigence de soutien 1 : Identification des avoirs d’information (v2018.6) | L’expéditeur doit déterminer si les informations générées sont des informations officielles (destinées à être utilisées comme enregistrement officiel) et si ces informations sont classifiées de sécurité. |

Ces paramètres s’alignent également sur l’exigence de prise en charge 4, car la fonctionnalité étend les exigences de marquage des fichiers et des e-mails aux sites SharePoint, Teams et groupes Microsoft 365.

| Conditions requises | Détails |

|---|---|

| PSPF Policy 8 Support Condition 4 - Marquage information (v2018.6) | L’expéditeur doit clairement identifier les informations sensibles et classifiées en matière de sécurité, y compris les e-mails, à l’aide des marquages de protection applicables. |

Remarque

Pour appliquer automatiquement une étiquette choisie à tout élément créé dans un emplacement, utilisez l’option Étiquetage par défaut pour SharePoint .

Emplacement SharePoint et sensibilité des éléments

Lorsqu’une étiquette de confidentialité est appliquée à un emplacement SharePoint, les marquages visuels, fournis en haut du site, fournissent une indication de la sensibilité de l’emplacement pour les utilisateurs. Ces informations sont utiles pour déterminer si les informations situées sur le site sont appropriées pour la distribution.

Les étiquettes appliquées aux sites SharePoint sont modifiées par les propriétaires de sites ou les administrateurs SharePoint.

Conseil

Les vues dans les bibliothèques de documents SharePoint peuvent être modifiées pour afficher l’étiquette de confidentialité appliquée aux éléments. Cette fonctionnalité est utile pour identifier les éléments d’un emplacement, qui peut être hors de place.

Les icônes de fichier dans le répertoire SharePoint peuvent être personnalisées pour afficher des marqueurs d’icônes pour les éléments étiquetés qui sont soumis à des restrictions de partage ou pour les éléments dont un conseil de stratégie est configuré. Ces deux configurations sont alignées sur les classifications de sécurité OFFICIAL : Sensible et PROTECTED pour fournir une approche de marquage différente pour les utilisateurs travaillant dans des bibliothèques de documents. Par exemple :

![]()

Pour plus d’informations sur la limitation des options de partage, consultez Empêcher le partage d’informations classifiées de sécurité.

Emplacement Teams et sensibilité des éléments

Comme SharePoint, les nouvelles équipes créées par les utilisateurs qui se trouvent dans l’étendue des stratégies d’étiquetage sont soumises aux exigences de cette stratégie, ce qui peut les obliger à sélectionner une étiquette.

Les étiquettes appliquées à Teams sont modifiées par les propriétaires d’équipe, les administrateurs Teams ou les administrateurs Microsoft Entra ID via le groupe Microsoft 365 sous-jacent de l’équipe.

Comme avec SharePoint, les affichages de fichiers Teams peuvent être modifiés afin que les utilisateurs aient une indication claire de la sensibilité des éléments.

Confidentialité du groupe Microsoft 365

Groupes et la configuration des sites applique les étiquettes de stratégie appliquées aux groupes Microsoft 365. Les groupes Microsoft 365 sont utilisés comme service d’appartenance pour Teams et pour les sites d’équipe SharePoint. Cette fonctionnalité a d’autres utilisations dans les environnements Microsoft 365. Par exemple, il est utilisé comme service d’appartenance derrière les boîtes aux lettres de groupe. Il s’agit d’une progression par rapport aux Listes de distribution Exchange traditionnelles, qui permet l’auto-administration des utilisateurs et la possibilité de s’abonner ou de se désabonner des messages de groupe remis directement à votre boîte aux lettres.

L’application d’étiquettes aux boîtes aux lettres de groupe peut fournir une indication claire de la sensibilité du contenu qui doit exister ou qui peut être partagé avec les membres du groupe. D’autres contrôles peuvent également être configurés pour restreindre la distribution du contenu de sensibilité supérieure.

Étiquettes nécessitant la configuration des groupes et des sites

la configuration des Groupes et des sites peut ne pas s’appliquer à toutes les étiquettes et nécessite une adaptation. Par exemple, les marqueurs de gestion des informations (IMMs) sont plus pertinents pour les éléments individuels que pour les emplacements. Une analogie est qu’une étiquette appliquée à un emplacement est similaire à une classe de conteneur qui est appliquée à un coffre-fort ou une armoire verrouillable. Le conteneur est fourni avec un ensemble de contrôles pour protéger les informations contenues, mais nous n’avons pas nécessairement besoin d’un conteneur pour chaque étiquette. Les éléments marqués avec les différentes combinaisons d’une étiquette (par exemple, OFFICIAL Sensitive et toutes les imMs associées et autres sous-étiquettes) peuvent potentiellement résider dans le même conteneur avec le même niveau de protection appliqué. Des éléments individuels dans le conteneur peuvent avoir n’importe quelle variante d’étiquettes appliquée jusqu’à et y compris l’étiquette du conteneur.

Lorsque vous traitez la configuration des groupes et des sites de cette manière, nous pouvons exiger qu’une seule étiquette par catégorie s’applique aux groupes et aux sites. Il peut s’agir de l’étiquette sans les imms appliquées. Avec les paramètres de groupes et de sites activés uniquement pour certaines étiquettes, seules ces étiquettes sont disponibles pour l’application à ces emplacements. Le tableau suivant est un exemple dans le contexte du gouvernement australien.

| Étiquette de confidentialité | Groupes et configuration des sites | Disponible pour l’application pour SharePoint et Teams |

|---|---|---|

| OFFICIEUX | Activé | Sélectionnable |

| FONCTIONNAIRE | Activé | Sélectionnable |

| OFFICIAL Sensitive | Désactivé | |

| - Officiel sensible | Activé | Sélectionnable |

| - Confidentialité personnelle sensible officielle | Désactivé | |

| - Privilège juridique sensible officiel | Désactivé | |

| - SECRET LÉGISLATIF SENSIBLE OFFICIEL | Désactivé | |

| - CABINET NATIONAL SENSIBLE OFFICIEL | Désactivé |

Dans cette configuration, un emplacement étiqueté comme OFFICIEL Sensible devrait contenir des informations OFFICIELLES : Sensibles , y compris des informations relatives aux MMM de confidentialité personnelle, de privilège juridique et de secret législatif.

Dans certains cas, une autre configuration est requise et une analyse métier appropriée doit être effectuée pour le déterminer. Par exemple, les organisations gouvernementales qui ont besoin que différents contrôles soient appliqués aux emplacements protected Legal Privilege peuvent souhaiter que la configuration des groupes et des sites soit activée pour cette étiquette. Il peut également être nécessaire d’enregistrer les justifications de modification des étiquettes pour les modifications apportées à ces éléments. Dans ce cas, l’étiquette PROTECTED Legal Privilege doit être une étiquette complète plutôt qu’une sous-étiquette. Il doit également être positionné au-dessus de l’autre catégorie PROTECTED afin que les modifications apportées à l’étiquette de PROTECTED Legal Privilege à PROTECTED puissent être identifiées comme un abaissement de la sensibilité. Le tableau suivant en est un exemple dans le contexte du gouvernement australien.

| Étiquette de confidentialité | Groupes et configuration des sites | Disponible pour l’application pour SharePoint et Teams |

|---|---|---|

| PROTÉGÉ | Désactivé | |

| -PROTÉGÉ | Activé | Sélectionnable |

| - Protection de la confidentialité personnelle | Désactivé | |

| - PROTÉGÉ Secret législatif | Désactivé | |

| - CABINET PROTÉGÉ | Désactivé | |

| PROTECTED Legal Privilege | Activé | Sélectionnable |

Activation de l’intégration des groupes et des sites

Pour appliquer des paramètres de groupes et de sites aux étiquettes, l’option doit être activée pour le organization. Ce processus implique l’utilisation de PowerShell sécurité & conformité. Pour plus d’informations sur ce processus, consultez Attribuer des étiquettes de confidentialité à des groupes - Microsoft Entra | Microsoft Learn.

Une fois que les paramètres des groupes et des sites sont correctement activés via PowerShell, l’option permettant de sélectionner cette configuration devient disponible dans la configuration des étiquettes.

Paramètres de confidentialité des étiquettes

La première option disponible via la configuration des groupes et des sites est la confidentialité. Ce paramètre permet aux organisations d’appliquer des paramètres de confidentialité à tous les groupes Microsoft 365 (y compris les boîtes aux lettres de groupe), Teams et les sites SharePoint. La confidentialité peut être définie sur public, privé ou aucun.

Les paramètres de confidentialité sont pertinents pour la politique 9 du PSPF Condition 2, qui concerne le principe du besoin de connaître :

| Conditions requises | Détails |

|---|---|

| PspF Policy 9 Condition 2 - Limiting access to sensitive and classified information and resources (v2018.6) | Pour réduire le risque de divulgation non autorisée, les entités doivent s’assurer que l’accès aux informations ou ressources sensibles et classifiées en matière de sécurité est fourni uniquement aux personnes qui ont besoin d’en savoir. |

Un paramètre de confidentialité public permet à toute personne dans le organization de rejoindre le groupe et/ou d’accéder au contenu du groupe. Ce paramètre peut être approprié pour l’étiquette NON OFFICIELLE.

La définition de la confidentialité d’une étiquette sur aucune permet aux propriétaires de groupe de choisir un paramètre de confidentialité approprié.

Pour le contenu OFFICIEL, la politique 8 du PSPF indique que le principe de la nécessité de connaître est recommandé, mais pas obligatoire. L’étiquette OFFICIAL sera probablement appliquée à de nombreux articles destinés à la distribution. Par conséquent, donner aux propriétaires de groupes OFFICIAL la flexibilité de décider de la confidentialité.

| Conditions requises | Détails |

|---|---|

| PspF Policy 8 Annexe A – Minimum protections and handling requirements for OFFICIAL information (v2018.6) | Le principe du besoin de connaître est recommandé pour les informations OFFICIELLES. |

Pour OFFICIAL : Informations sensibles et PROTÉGÉES, le principe de la nécessité de connaître s’applique. Les options de confidentialité doivent être définies sur privé. Cela permet d’empêcher toute information contenue d’être accessible par ceux qui n’ont pas besoin de connaître et rend les propriétaires de groupe responsables de tous les ajouts d’appartenance.

| Conditions requises | Détails |

|---|---|

| PspF Policy 8 Annexe A - Minimum protections and handling requirements for OFFICIAL : Sensitive information (v2018.6) | Le principe du besoin de savoir s’applique à toutes les informations sensibles OFFICIAL : . |

| PSPF Policy 8 Annexe A – Exigences minimales en matière de protection et de gestion des informations PROTÉGÉES (v2018.6) | Le principe du besoin de connaître s’applique à toutes les informations PROTÉGÉES. |

Configuration de l’accès invité

Les options disponibles pour contrôler l’accès invité via une étiquette de confidentialité sont des configurations simples, mais l’approche souhaitée varie en fonction de la configuration de l’organization et de ses exigences de collaboration externe plus larges. Pour cette raison, il existe des conseils spécifiques pour les organisations qui ont des exigences en matière de contrôle de collaboration externe élevé par rapport aux organisations dont les besoins de contrôle sont faibles.

Contrôle de collaboration externe élevé

Les organisations disposant d’un contrôle de collaboration externe élevé nécessitent une configuration stricte, qui régit étroitement l’accès externe à leur environnement Microsoft 365. Ces organisations ont configuré :

- Restrictions pour limiter l’accès invité aux objets d’annuaire.

- Restrictions limitant la capacité de l’utilisateur à inviter des invités, à l’exception de ceux qui disposent d’autorisations d’inviteur d’invités.

- Restrictions pour limiter les invitations d’invités aux domaines préapprouvrés.

- Stratégies d’accès conditionnel nécessitant l’utilisation de l’authentification multifacteur (MFA) et l’accord des conditions d’utilisation pour l’accès invité.

- Flux de travail d’approbation d’invité, comprenant éventuellement une case activée d’autorisations de sécurité des invités et la confirmation du « besoin de savoir ».

- Les processus de gestion des invités en cours utilisant les révisions d’accès pour auditer les comptes invités et supprimer des invités de l’environnement lorsque l’accès n’est plus nécessaire.

Les organisations auront également des accords avec des organisations externes, qui décrivent les obligations administratives de chaque côté du partenariat.

Les exigences suivantes sont pertinentes pour le contrôle de collaboration externe élevé :

| Conditions requises | Détails |

|---|---|

| PSPF Policy 8 Core Requirement C (v2018.6) | Mettre en œuvre des contrôles opérationnels pour ces fonds d’information proportionnels à leur valeur, leur importance et leur sensibilité. |

| PSPF Policy 8 Annexe A – Exigences minimales en matière de protection et de gestion des informations PROTÉGÉES (v2018.6) | L’accès continu aux informations PROTÉGÉES nécessite une autorisation de sécurité de base (minimum). |

| PspF Policy 9 Condition 1 - Formald agreements for sharing information and resources (v2018.6) | Lors de la divulgation d’informations ou de ressources classifiées en matière de sécurité à une personne ou à un organization à l’extérieur du gouvernement, les entités doivent disposer d’un accord ou d’un arrangement, tel qu’un contrat ou un contrat, régissant la façon dont les informations sont utilisées et protégées. |

| PSPF Policy 9 Condition 3a - Accès continu aux informations et aux ressources classifiées de sécurité (v2018.6) | Les entités doivent s’assurer que les personnes qui ont besoin d’un accès continu aux informations ou ressources classifiées en matière de sécurité sont effacées au niveau approprié. |

Les organisations qui ont implémenté la liste précédente de contrôles peuvent activer l’accès invité et la collaboration externe pour toutes les étiquettes jusqu’à et y compris PROTECTED (à condition que l’autorisation de l’invité soit obtenue et maintenue au niveau approprié).

Faible contrôle de collaboration externe

Les organisations avec des contrôles de collaboration externes faibles et qui n’ont pas implémenté la liste précédente de contrôles doivent prendre en compte les points suivants :

- N’avez pas d’invitation d’invité limitée aux organisations approuvées uniquement.

- Ne disposez pas d’un flux de travail d’approbation d’invité, qui inclut un case activée d’autorisations de sécurité des invités.

- N’avez pas de processus pour la gestion continue des invités, y compris l’utilisation des révisions d’accès.

Pour ces organisations, l’activation de l’accès invité au contenu PROTÉGÉ n’est pas appropriée, car les contrôles et processus opérationnels garantissent que les autorisations de sécurité appropriées ne sont pas activées.

Étiqueter les paramètres d’accès des utilisateurs externes

Le paramètre « accès utilisateur externe » détermine si les invités peuvent être ajoutés aux groupes Microsoft 365 (qui incluent Teams) avec l’étiquette appliquée.

Les organisations disposant d’un contrôle de collaboration externe élevé peuvent activer ce paramètre sur toutes les étiquettes afin d’autoriser la collaboration des invités à tous les niveaux.

Les utilisateurs disposant d’un contrôle inférieur peuvent souhaiter activer cette option uniquement pour les sites, Teams et groupes NON OFFICIELs et OFFICIELs.

Les organisations qui n’utilisent pas la collaboration invité au sein de leur locataire doivent désactiver ce paramètre et, en outre, désactiver les paramètres d’accès invité dans Entra.

Importante

Les paramètres de locataire invité configurés dans Entra sont toujours prioritaires sur toute configuration basée sur une étiquette.

Si les invités ne sont pas activés pour l’environnement dans Entra, le paramètre d’accès de l’utilisateur externe à partir de l’étiquette n’est pas pertinent et ignoré.

Les paramètres d’accès externe fournis dans les exemples de paramètres de groupes et de sites illustrent des contrôles opérationnels proportionnels à la sensibilité d’un emplacement (conformément à l’exigence C de la stratégie 8 du PSPF).

Configuration du partage d’étiquettes

Les paramètres des groupes d’étiquettes et des sites activent des paramètres de partage de configuration cohérents en fonction de l’étiquette appliquée à un emplacement.

La valeur par défaut du organization (son paramètre le plus bas autorisé) est obtenue à partir du paramètre de partage SharePoint configuré. L’administrateur peut ensuite configurer des paramètres plus restrictifs individuellement sur le site ou configurés en fonction de l’étiquette de confidentialité appliquée aux sites.

L’avantage d’une configuration basée sur des étiquettes de confidentialité est que les emplacements sensibles sont protégés contre un partage inapproprié via la configuration basée sur les étiquettes plutôt que d’hériter de la valeur minimale par défaut de l’organization.

Les options suivantes sont disponibles pour les contrôles de partage basés sur les étiquettes :

- Tout le monde permet aux éléments d’être partagés à partir de l’emplacement étiqueté et accessibles par les utilisateurs recevant les liens sans aucune authentification ni autorisation. La vérification du « besoin de connaître » pour ce type de lien n’est pas activée.

- Les invités nouveaux et existants nécessitent que les invités s’authentifient avant d’accéder aux liens et peuvent également être utilisés pour créer des comptes invités au moment de l’accès. Cette option n’est pas recommandée pour les organisations qui recherchent un contrôle de collaboration externe élevé.

- Les invités existants permettent le partage d’éléments à partir d’emplacements étiquetés avec des comptes invités qui existent déjà dans le répertoire d’un organization. Cette option est adaptée à de nombreuses situations, car elle fournit l’authentification et l’autorisation. Cette option est recommandée pour les organisations qui recherchent un contrôle de collaboration externe élevé.

- Seules les personnes de votre organization limitent le partage aux utilisateurs internes uniquement.

Un déploiement classique commence par l’option « invités nouveaux et existants » sélectionnée pour les emplacements à faible sensibilité, et passe à « uniquement les personnes de votre organization » pour une haute sensibilité, comme les emplacements PROTÉGÉS. Les organisations disposant d’un contrôle de collaboration externe élevé utilisent l’option « Invités existants » sur toutes les étiquettes.

Comme pour les paramètres d’accès externe, les exemples de configurations fournis dans les exemples de paramètres de groupes et de sites sont conçus pour illustrer les contrôles opérationnels proportionnels à la sensibilité d’un emplacement (conformément à l’exigence C de la stratégie 8 du PSPF).

Si un organization souhaite restreindre davantage le partage à partir d’emplacements étiquetés, des fonctionnalités avancées peuvent être activées via PowerShell qui contrôlent les options de partage mises à la disposition des membres du site ou de l’équipe. Cette configuration peut être appliquée aux étiquettes PROTECTED pour s’aligner sur la stratégie PSPF 9 Condition 2 :

| Conditions requises | Détails |

|---|---|

| PspF Policy 9 Condition 2 - Limiting access to sensitive and classified information and resources (v2018.6) | Pour réduire le risque de divulgation non autorisée, les entités doivent s’assurer que l’accès aux informations ou ressources sensibles et classifiées en matière de sécurité est fourni uniquement aux personnes qui ont besoin d’en savoir. |

Cette option garantit que les propriétaires d’équipe ont le contrôle de l’accès utilisateur au contenu stocké dans des emplacements PROTÉGÉS, car ils doivent effectuer toutes les activités de partage pour le compte des membres ou fournir l’accès au site ou aux informations contenues de l’équipe en développant son appartenance.

Ces fonctionnalités peuvent être configurées via la commande PowerShell suivante :

Set-Label -Identity <Label_GUID> -AdvancedSettings @{MembersCanShare="MemberShareNone"}

Pour plus d’informations sur l’option MembersCanShare, voir Utiliser des étiquettes de confidentialité avec les sites Microsoft Teams, Groupes Microsoft 365 et SharePoint.

Accès conditionnel

Les stratégies d’accès conditionnel dans Microsoft Entra ID fournissent des contrôles pour régir l’accès aux services qui utilisent l’authentification Entra et le contrôle d’accès. Les stratégies d’accès conditionnel évaluent des conditions spécifiques pour déterminer si l’accès est ou non autorisé à des services spécifiques, tels que SharePoint, Teams ou Microsoft 365 en général. La fonctionnalité par défaut des stratégies d’accès conditionnel n’autorise pas un contrôle plus précis de l’accès au groupe ou au niveau du site spécifique.

La configuration de l’accès conditionnel des étiquettes de confidentialité permet l’alignement entre l’étiquette appliquée à un emplacement (site ou équipe) et les exigences d’accès utilisateur. Cela fournit un niveau de contrôle plus précis que ce qui serait possible via l’accès conditionnel standard, qui, dans la plupart des cas, est vérifié lors de la connexion ou de la connexion à un service.

Les exigences d’accès conditionnel spécifiques aux étiquettes de confidentialité sont appliquées en plus des exigences de connexion à l’accès conditionnel. Par exemple, si une stratégie d’accès conditionnel nécessite que :

- Les utilisateurs s’authentifient.

- Les utilisateurs vérifient leur identité via l’authentification multifacteur (MFA).

- Les utilisateurs doivent se trouver sur un appareil géré.

Si ces conditions sont toutes vraies, une stratégie basée sur des étiquettes qui nécessite également un appareil géré n’offre que peu de valeur, car cette exigence est remplie par la stratégie d’accès conditionnel déclenchée lors de la connexion.

Toutefois, les utilisateurs peuvent être autorisés à s’authentifier et à accéder à certains emplacements (par exemple, NON OFFICIEL ou OFFICIEL) via des appareils non gérés. S’ils tentent ensuite d’accéder à un emplacement plus sensible (par exemple, OFFICIAL : Sensible), qui est configuré pour exiger des appareils gérés, leur accès est bloqué. Ces fonctionnalités peuvent être utilisées pour autoriser le travail à distance en activant un niveau d’accès via des appareils mobiles personnels ou des ordinateurs personnels, sans ouvrir le organization au risque que ces appareils soient utilisés pour accéder à des emplacements hautement sensibles.

Comme pour la plupart des options de configuration de groupes et de sites, ces contrôles peuvent être liés à la stratégie 8 Core Requirement C du PSPF, car ils permettent l’application de restrictions d’accès en fonction de la sensibilité d’un emplacement :

| Conditions requises | Détails |

|---|---|

| PSPF Policy 8 Core Requirement C (v2018.6) | Mettre en œuvre des contrôles opérationnels pour ces fonds d’information proportionnels à leur valeur, leur importance et leur sensibilité. |

De plus, étant donné que cet ensemble de contrôles vise à restreindre l’accès à l’information et à assurer le besoin d’en savoir, la politique 9 du F PSPF Condition 2 s’applique également :

| Conditions requises | Détails |

|---|---|

| PspF Policy 9 Condition 2 - Limiting access to sensitive and classified information and resources (v2018.6) | Pour réduire le risque de divulgation non autorisée, les entités doivent s’assurer que l’accès aux informations ou ressources sensibles et classifiées en matière de sécurité est fourni uniquement aux personnes qui ont besoin d’en savoir. |

Il existe deux catégories de configuration de l’accès conditionnel disponibles via les paramètres de groupes et de sites, à savoir :

- Restrictions d’appareil non managées

- Contexte d’authentification

Restrictions d’appareil non managées

Les appareils non gérés sont des appareils qui ne sont pas inscrits dans la plateforme de gestion des appareils Intune ou qui ne sont pas joints à Microsoft Entra ID. L’identification des appareils non gérés permet de s’assurer que les appareils qui se connectent à l’environnement sont connus, que les utilisateurs se sont authentifiés auprès d’un compte d’organisation et qu’un ensemble de conditions requises pour les appareils sont en place. Les appareils qui ne répondent pas à ces exigences peuvent être considérés comme plus risqués que ceux qui le font.

Pour plus d’informations sur Microsoft Entra ID appareils joints, consultez Qu’est-ce qu’un appareil joint à Azure AD ?

La configuration des options d’appareil non managé sur les étiquettes de confidentialité permet de lier les sites SharePoint étiquetés ou Teams à des stratégies d’accès conditionnel ciblant les appareils non gérés et en appliquant des « restrictions appliquées par application ».

Trois options de configuration sont disponibles :

- Autoriser l’accès complet à partir des applications de bureau, des applications mobiles et du web : cette option permet aux appareils non gérés d’accéder à des emplacements étiquetés sans aucune restriction. Cela permet aux utilisateurs de télécharger des fichiers à partir de ces emplacements vers leur appareil non géré, ce qui peut entraîner une perte de données sans d’autres contrôles en place. Pour cette raison, certaines organisations peuvent choisir d’activer cette option uniquement pour les emplacements moins sensibles.

- Autoriser l’accès web limité : cette option permet aux appareils non gérés d’accéder aux emplacements étiquetés uniquement via un navigateur web. Ces sessions web uniquement peuvent également supprimer la possibilité de télécharger ou d’imprimer des fichiers, ce qui permet de garantir la nécessité d’en savoir en protégeant les informations sensibles téléchargées et stockées dans des emplacements où elles peuvent être facilement accessibles par un attaquant ou consultées accidentellement.

- Bloquer l’accès : cette option peut être utilisée pour bloquer l’accès des appareils non gérés aux emplacements avec une étiquette appliquée.

Contexte d’authentification

Dans certains scénarios, les organisations peuvent avoir besoin d’appliquer des contrôles plus granulaires aux emplacements étiquetés que ceux basés uniquement sur la gestion des appareils status. Le contexte d’authentification permet l’alignement d’une stratégie d’accès conditionnel complète avec des emplacements étiquetés.

Un contexte d’authentification est essentiellement un « objet », qui est utilisé pour lier une stratégie d’accès conditionnel à une étiquette de confidentialité. Les tentatives d’accès à un site étiqueté déclenchent la stratégie d’accès conditionnel lié et appliquent ses exigences.

Les avantages du contexte d’authentification sont les suivants :

- Il permet l’application cohérente de stratégies d’accès conditionnel complètes en fonction de la sensibilité des emplacements.

- Le contrôle granulaire d’une stratégie d’accès conditionnel complet nous permet de répondre à des scénarios plus niches, tels que les exclusions basées sur les utilisateurs ou les groupes, l’emplacement ou les restrictions basées sur l’adresse IP.

Le contexte d’authentification et les stratégies d’accès conditionnel associées doivent être créés dans Microsoft Entra ID avant de pouvoir être liés à une étiquette.

Alignement avec les protections minimales de gestion

La politique 8 du PSPF comprend une liste de contrôles qui devraient être en place pour l’utilisation et le stockage de l’information à l’extérieur des installations gouvernementales.

Ces annexes incluent des définitions d’appareils gérés (état sécurisé) et non managés (état non sécurisé), ainsi que des instructions relatives à l’utilisation d’appareils non gouvernementaux autorisés, est complexe. Pour plus d’informations sur les détails de ces annexes, consultez le Framework de stratégie de sécurité de protection (PSPF).

En ce qui concerne l’utilisation d’appareils non autorisés et non gouvernementaux, qui appartient à la catégorie « tous les autres appareils mobiles » :

| Conditions requises | Détails |

|---|---|

| PspF Policy 8 Annexe B - Minimum protections and handling requirements for government-issued mobile devices (v2018.6) | Tous les autres appareils mobiles : appareils qui ne sont pas détenus, émis ou autorisés par l’entité. Ces appareils ne doivent pas être autorisés à accéder, traiter, stocker ou communiquer des informations gouvernementales OFFICIELLES : Sensibles ou supérieures. |

Voici un exemple de la façon dont les stratégies d’accès conditionnel basées sur les étiquettes sont configurées conformément à l’exigence C de base de la stratégie 8 du PSPF (contrôles proportionnels à la sensibilité). L’exemple montre en outre que les stratégies d’accès conditionnel générales s’appliquent aux utilisateurs qui se déclenchent lors de l’authentification/de l’accès au service avant les contrôles basés sur l’emplacement qui peuvent s’appliquer aux emplacements étiquetés via le contexte d’authentification :

| Étiquette | Paramètres d’accès conditionnel |

|---|---|

| OFFICIEUX | Autoriser l’accès complet. |

| FONCTIONNAIRE | Autoriser l’accès complet. |

| OFFICIAL : Sensible | Bloquer l’accès sur tous les appareils non gérés. |

| PROTÉGÉ | Lien vers un contexte d’authentification qui : - Nécessite un appareil géré, - Nécessite l’appartenance à un groupe d’utilisateurs autorisés, et - Nécessite l’accès à partir d’un emplacement approuvé. |

Alertes de données non locales

L’application d’une étiquette à un emplacement via la configuration des groupes et des sites permet d’alerter les données en dehors de leur emplacement.

Lorsqu’un administrateur applique une étiquette à un emplacement, il établit que l’emplacement est approprié pour le stockage des éléments jusqu’à et y compris l’étiquette appliquée. Si un emplacement est configuré comme « OFFICIAL : Sensible », il peut contenir des éléments de toutes les étiquettes jusqu’à et y compris « OFFICIAL : Sensible » et toutes les sous-étiquettes qui peuvent exister dans le même regroupement.

Si un élément PROTÉGÉ est déplacé vers un emplacement « OFFICIAL : Sensible », il s’agit d’un déversement de données qui nécessite une correction, c’est là que les alertes hors de place sont importantes.

Lorsque de tels événements se produisent :

- L’action n’est pas bloquée, ce qui est important, car il peut avoir été dû à un reclassement ou à un autre processus métier requis.

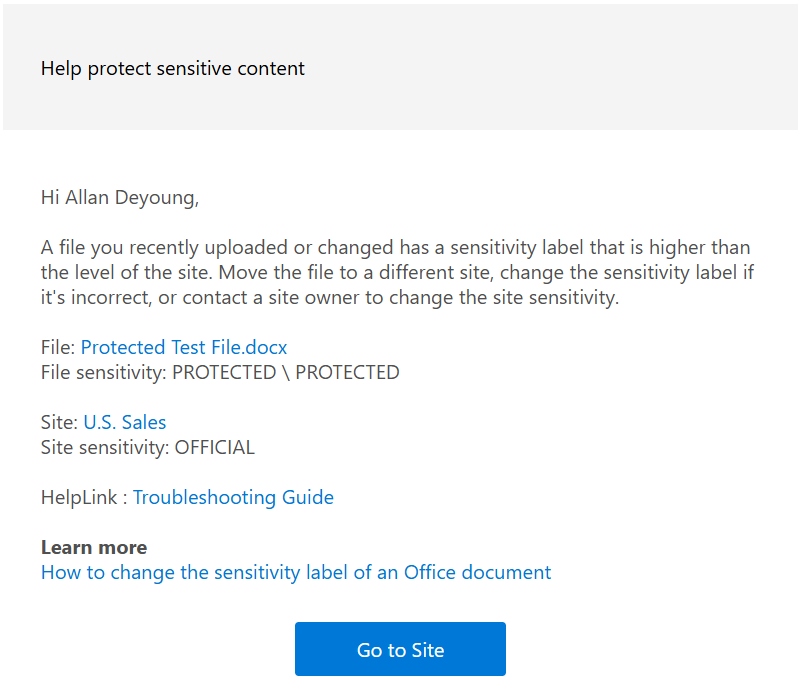

- Une alerte d’étiquette de confidentialité incompatible détectée est envoyée à l’utilisateur, qui tente de l’informer du problème, fournit des liens vers l’élément, l’emplacement et peut le diriger vers une URL pour obtenir de l’aide.

- Une alerte est envoyée à l’administrateur du site SharePoint pour l’informer de l’incident. Si nécessaire, des règles de flux de courrier ou des configurations similaires peuvent être implémentées pour diriger ces alertes vers les équipes de sécurité.

- Un événement de journal d’audit « Détection de l’incompatibilité de sensibilité du document » est généré.

Voici un exemple d’alerte, qui est envoyée aux utilisateurs lorsqu’une telle action se produit :

Conseil

L’URL HelpLink fournie dans cette notification peut être configurée via :

Set-SPOTenant –LabelMismatchEmailHelpLink “URL”

Les alertes de données non locales doivent être étroitement surveillées comme suit :

- Les principes de la nécessité de connaître peuvent être difficiles à respecter quand PROTECTED ou OFFICIAL : les éléments sensibles sont déplacés vers des conteneurs de sensibilité inférieure qui peuvent, par exemple, avoir une configuration de confidentialité plus permissive.

- Les contrôles tels que l’accès conditionnel sont susceptibles d’être plus souples dans les emplacements moins sensibles, ce qui peut entraîner l’exfiltrée ou le déplacement de données vers des appareils non gérés.

Les organisations gouvernementales peuvent réduire les risques d’exfiltration de données à l’extérieur, à l’aide de l’approche en couches De Microsoft Purview. Cela inclut les opérations suivantes :

- Approches pour la supervision des alertes de données hors lieu.

- Inclusion de couches de protection contre la perte de données (DLP) qui évaluent le contenu inclus dans les éléments au-delà de l’étiquette appliquée (comme exploré dans Limitation de la distribution des informations sensibles).

- Identification du comportement des utilisateurs à risque en amont d’une violation de stratégie grave via des outils tels que la gestion des risques internes et la protection adaptative.

Surveillance des alertes de données non locales

Par défaut, les alertes d’incompatibilité de sensibilité sont visibles dans le journal d’audit, dans les boîtes aux lettres d’administrateur de site et sont exposées dans l’Explorateur d’activités. Les implémentations de Microsoft Purview pour les organisations gouvernementales doivent inclure une stratégie et des processus pour traiter les alertes d’incompatibilité de confidentialité. La stratégie doit également inclure une hiérarchisation pour s’assurer que les alertes plus critiques sont prioritaires par rapport aux incompatibilités de priorité inférieure.

Par exemple, les informations OFFICIELLES qui sont déplacées vers un emplacement SharePoint étiqueté comme NON OFFICIEL ont moins de conséquences que les informations PROTÉGÉES qui sont déplacées vers un emplacement SharePoint étiqueté comme NON OFFICIEL, et la priorité doit être donnée par ordre de classement.

L’exemple de matrice de priorité suivant montre comment les organisations peuvent déterminer les événements à hiérarchiser pour la correction des données hors site :

| Étiquette d’élément | Emplacement NON OFFICIEL | Emplacement OFFICIEL | Emplacement sensible OFFICIEL | Emplacement PROTÉGÉ |

|---|---|---|---|---|

| Élément NON OFFICIEL | - | - | - | - |

| Élément OFFICIEL | Priorité inférieure | - | - | - |

| Élément sensible OFFICIEL | Priorité moyenne | Priorité moyenne | - | - |

| Élément PROTÉGÉ | Priorité | Priorité haute | Priorité haute | - |

Pour surveiller et agir, ces événements consisteraient à utiliser une solution SIEM (Security Information and Event Management) telle que Microsoft Sentinel pour ingérer le journal d’audit et filtrer les événements en fonction de la sensibilité de l’emplacement et de la sensibilité de l’élément. Nous déclencherions ensuite des activités d’alerte ou de correction pour résoudre la situation.

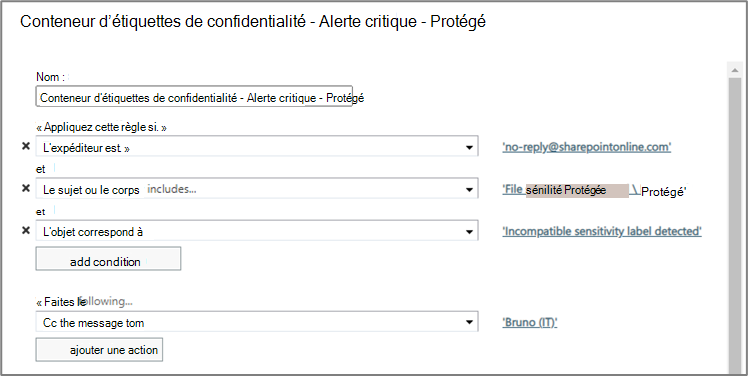

Pour les organisations qui n’utilisent pas de fonctionnalité SIEM, des alertes précises peuvent être fournies via une règle de flux de courrier, qui vérifie le corps des e-mails d’alerte envoyés aux utilisateurs incriminés et dirige les e-mails ailleurs pour qu’ils agissent. Par exemple :

Ces règles peuvent être configurées pour case activée le corps des e-mails pour les détails de confidentialité des fichiers et des sites, puis déclencher une alerte appropriée, par exemple une notification aux équipes de sécurité.

Power Automate offre d’autres options de création de rapports ou d’alertes. Par exemple, un flux peut être créé pour agir sur les éléments envoyés à une boîte aux lettres d’alerte de données non placées, obtenir le champ Gestionnaire des utilisateurs incriminés à partir de Microsoft Entra ID et envoyer au responsable un rapport d’incident, ce qui lui permet de résoudre la situation avec son subordonné.

Conseil

La meilleure approche consiste à développer une stratégie d’alerte/de création de rapports qui s’aligne sur d’autres processus métier. L’utilisation de Microsoft Sentinel comme solution SIEM est la meilleure option, car elle est conçue et conçue pour fonctionner avec Microsoft Purview.

Exemples de configuration de groupes et de sites

L’objectif suivant est de fournir un exemple de la façon dont des contrôles granulaires peuvent être appliqués à des emplacements en fonction de l’étiquette de confidentialité appliquée. Cela est conforme à l’exigence C de la politique 8 du PSPF et offre des contrôles opérationnels proportionnels à la valeur, à l’importance et à la sensibilité de l’élément.

| Étiquette de confidentialité | Groupes & sites | Paramètres de confidentialité | Accès externe | Partage externe | Accès conditionnel |

|---|---|---|---|---|---|

| OFFICIEUX | Activé | Désactivé ou Aucun (L’utilisateur décide) |

Autoriser les invités | Autoriser les invités existants | Désactiver ou autoriser l’accès complet à partir d’appareils non gérés |

| FONCTIONNAIRE | Activé | Désactivé ou Aucun (L’utilisateur décide) |

Autoriser les invités | Autoriser les invités existants | Désactiver ou autoriser l’accès complet à partir d’appareils non gérés |

| OFFICIAL Sensible (catégorie) | Désactivé | S/O | S/O | S/O | S/O |

| OFFICIAL Sensitive | Activé | Private | Autoriser les invités | Autoriser les invités existants | Bloquer l’accès sur les appareils non gérés |

| Confidentialité personnelle sensible officielle | Désactivé | S/O | S/O | S/O | S/O |

| Official : Privilège juridique sensible | Désactivé | S/O | S/O | S/O | S/O |

| SECRET LÉGISLATIF SENSIBLE OFFICIEL | Désactivé | S/O | S/O | S/O | S/O |

| CABINET NATIONAL SENSIBLE OFFICIEL | Désactivé | S/O | S/O | S/O | S/O |

| PROTECTED (Catégorie) | Désactivé | S/O | S/O | S/O | S/O |

| PROTÉGÉ | Activé | Private | Ne pas autoriser les invités | Uniquement les membres de votre organisation | Contexte d’authentification : - Exiger l’authentification multifacteur, - Appareil géré ; et - Emplacement approuvé. |

| PROTECTED - Confidentialité personnelle | Désactivé | S/O | S/O | S/O | S/O |

| PROTECTED - Privilège juridique | Désactivé | S/O | S/O | S/O | S/O |

| PROTECTED - Secret législatif | Désactivé | S/O | S/O | S/O | S/O |

| CABINET PROTÉGÉ | Activé | Private | Ne pas autoriser les invités | Uniquement les membres de votre organisation | Contexte d’authentification : - Exiger l’authentification multifacteur, - Appareil géré ; et - Emplacement approuvé. |

| CABINET NATIONAL PROTÉGÉ | Activé | Private | Ne pas autoriser les invités | Uniquement les membres de votre organisation | Contexte d’authentification : - Exiger l’authentification multifacteur, - Appareil géré ; et - Emplacement approuvé. |

Étiquetage par défaut pour SharePoint

L’étiquetage par défaut est une fonctionnalité qui permet aux éléments créés dans les bibliothèques de documents SharePoint d’hériter automatiquement d’une étiquette de confidentialité. Les étiquettes héritées sont appliquées à tous les éléments nouveaux ou non étiquetés, ainsi qu’à ceux dont l’étiquette existante est inférieure à l’étiquette par défaut. Les étiquettes par défaut peuvent être utilisées pour faire correspondre la sensibilité du site à celle des fichiers qu’il contient.

Les organisations gouvernementales peuvent être préoccupées par la proximité évidente entre les options d’étiquetage par défaut et les exigences qui interdisent l’utilisation de la classification automatique, par exemple :

| Conditions requises | Détails |

|---|---|

| PspF Policy 8, Condition 2a (Core Requirement) : Évaluation des informations sensibles et classifiées de sécurité (v2018.6) | Pour déterminer la classification de sécurité à appliquer, l’expéditeur doit : i. Évaluer la valeur, l’importance ou la sensibilité de l’information officielle en tenant compte des dommages potentiels pour le gouvernement, l’intérêt national, les organisations ou les individus, qui pourraient survenir si la confidentialité de l’information était compromise ... et ii. Définissez la classification de sécurité au niveau raisonnable le plus bas. |

L’étiquetage par défaut dans l’environnement du gouvernement australien peut être utile dans les situations où des éléments sont générés par des systèmes. Par exemple, si une application a été utilisée dans le cadre d’un processus métier, ce qui crée des éléments en bloc (un flux Power Automate par exemple). L’emplacement dans lequel les éléments sont générés peut appliquer une étiquette par défaut. Cela garantit que des étiquettes cohérentes sont appliquées à tous les éléments générés par le processus.

Seuls les éléments nouvellement créés et ceux qui ont été modifiés ou déplacés vers l’emplacement après l’application du paramètre par défaut héritent de l’étiquette. Les étiquettes ne peuvent pas être appliquées aux fichiers existants au repos à l’emplacement.

Pour les organisations qui utilisent le chiffrement des étiquettes, les points suivants doivent être notés avec l’étiquetage par défaut :

- Sans co-création sur du contenu chiffré activé (comme mentionné dans les contraintes de chiffrement d’étiquette), il peut y avoir un léger délai dans l’application de l’étiquette de confidentialité par défaut pour une bibliothèque de documents lorsque les utilisateurs sélectionnent l’option Fichier>Enregistrer sous .

- Comme avec les étiquettes de confidentialité pour Office 365 pour le web, certaines configurations d’étiquette qui appliquent le chiffrement ne sont pas prises en charge pour SharePoint. Par exemple :

- Permettre aux utilisateurs d’attribuer des autorisations les options de chiffrement nécessite l’interaction de l’utilisateur et ne convient pas pour l’étiquetage par défaut.

- Les options relatives à l’expiration de l’accès utilisateur et au chiffrement à double clé peuvent également être affectées.

Pour plus d’informations sur l’étiquetage par défaut, voir Configurer une étiquette de confidentialité par défaut pour une bibliothèque de documents SharePoint.