Recommandations d’étiquetage automatique basées sur le client pour la conformité du gouvernement australien avec PSPF

Cet article fournit des conseils aux organisations gouvernementales australiennes sur les fonctionnalités d’étiquetage automatique de sensibilité basées sur les clients. Son objectif est de montrer comment l’étiquetage automatique peut aider à améliorer la posture de sécurité des données tout en respectant les exigences décrites dans le Cadre de stratégie de sécurité de protection (PSPF) et le Manuel de sécurité des informations (ISM).

Détails de la vue d’ensemble de l’étiquetage automatique où l’étiquetage automatique convient dans un environnement de travail gouvernemental moderne et réduit les risques de sécurité.

Dans le contexte du gouvernement australien, l’étiquetage automatique basé sur le client est utile pour recommander des étiquettes en fonction des points suivants :

- Détection de contenu sensible

- Marquages appliqués par des organisations externes

- Marquages appliqués par des outils non-Microsoft

- Marquages historiques

- Marquages de paragraphes

L’étiquetage automatique basé sur le client est configuré directement dans la configuration d’une étiquette de confidentialité. Cette méthode d’étiquetage automatique s’applique aux clients Office ou en ligne et identifie de manière interactive le contenu sensible, avertit l’utilisateur, puis :

- Applique automatiquement l’étiquette de confidentialité pertinente au contenu le plus sensible détecté dans un élément ; ou

- Recommande à l’utilisateur d’appliquer l’étiquette.

La stratégie 8 du PSPF Condition 2 et l’ISM 0271 indiquent clairement qu’un utilisateur doit être responsable de l’application des classifications aux éléments plutôt qu’à un service automatisé. Pour cette raison, l’étiquetage automatique basé sur le client doit être configuré pour fournir uniquement des recommandations utilisateur :

| Conditions requises | Détails |

|---|---|

| Protection Security Policy Framework (PSPF) Policy 8 Condition 2 a.i. – Évaluation des informations sensibles et classifiées de sécurité (v2018.6) | Pour déterminer la classification de sécurité à appliquer, l’auteur doit évaluer la valeur, l’importance ou la sensibilité de l’information officielle en tenant compte des dommages potentiels pour le gouvernement, l’intérêt national, les organisations ou les individus, qui se produireaient si la confidentialité de l’information était compromise. |

| Contrôle de sécurité ISM : 0271 (juin 2024) | Les outils de marquage de protection n’insèrent pas automatiquement des marquages de protection dans les e-mails. |

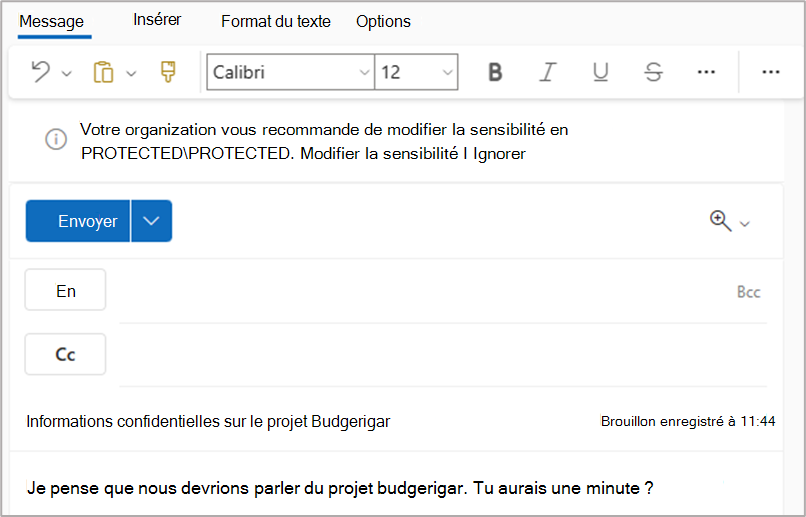

Dans l’exemple suivant, l’utilisateur a commencé à écrire sur le projet Budgerigar. L’action d’étiquetage automatique basée sur le client a déclenché la détection du type d’informations sensibles (SIT). Le résultat a été une recommandation d’étiquetage automatique basée sur le client apparaissant en haut de l’e-mail :

Les actions d’étiquetage automatique basées sur le client peuvent être déclenchées en fonction de la détection des SIT (y compris les SIT exacts de correspondance des données) et des classifieurs pouvant être entraînés. Une combinaison de SIT et de classifieurs peut également être utilisée.

Scénarios d’étiquetage automatique basé sur le client pour le gouvernement australien

L’étiquetage automatique basé sur le client permet de protéger les informations sensibles en identifiant les éléments qui sont sous-classifiés. Les informations de sous-classification représentent un risque important pour le gouvernement australien. L’étiquetage automatique basé sur le client permet de s’assurer que l’application d’étiquette correcte et les éléments sont marqués et protégés de manière appropriée. L’étiquette correcte garantit que seule la distribution appropriée des informations est autorisée.

Une classification précise permet de s’assurer que les principes du besoin de connaître sont maintenus et que l’accès aux informations est restreint. Ces concepts se rapportent à la politique 9 du Protection Security Policy Framework (PSPF) Condition 2 :

| Conditions requises | Détails |

|---|---|

| Politique 9 du F PSPF Condition 2 – Limitation de l’accès aux informations et ressources sensibles et classifiées | Pour réduire le risque de divulgation non autorisée, les entités doivent s’assurer que l’accès aux informations ou ressources sensibles et classifiées en matière de sécurité est fourni uniquement aux personnes qui ont besoin d’en savoir. |

Recommandations d’étiquettes en fonction de la détection de contenu sensible

La détection dynamique du contenu sensible et la recommandation aux utilisateurs d’appliquer une étiquette et un marquage appropriés permettent de garantir le besoin de connaître. Il garantit également que des protections appropriées sont en place pour le niveau de confidentialité d’un élément. Les recommandations d’étiquette garantissent toujours que l’agence est conservée avec l’utilisateur pour prendre la décision.

L’étiquetage automatique basé sur le client est utilisé pour augmenter la sensibilité des éléments, si nécessaire. Pour le gouvernement australien, les avantages sont constatés en particulier à l’extrémité supérieure de la taxonomie de confidentialité. Pour les étiquettes OFFICIAL Sensitive et PROTECTED (y compris les sous-étiquettes), les organisations doivent compiler une liste de SIT et les aligner sur les étiquettes appropriées. Par exemple :

| Étiquette | S’ASSEOIR | Utilisation |

|---|---|---|

| Confidentialité personnelle sensible officielle | Australian Health Records Act Amélioré. Ce sit prédéfini cherche à identifier les occurrences des éléments suivants : - Numéro de fichier fiscal australien (TFN) - Mon dossier de santé - Tous les noms complets - Toutes les conditions médicales - Adresses physiques en Australie |

Les informations médicales relatives à une personne sont protégées en vertu de la loi sur la protection des renseignements personnels et peuvent être appropriées pour l’étiquetage comme « CONFIDENTIALITÉ PERSONNELLE SENSIBLE OFFICIELLE ». |

| SECRET LÉGISLATIF SENSIBLE OFFICIEL | Un sit personnalisé « Legislative Secrecy Keywords » contenant des mots clés, tels que : - 'Avertissement relatif au secret législatif :' |

Comme recommandé dans la Politique 8 du PSPF, un avis d’avertissement textuel doit être placé en haut et en bas des éléments relatifs à l’information législative. Les organisations appliqueront probablement ces avis par le biais de modèles de documents ou d’un moyen similaire. Ces avis d’avertissement peuvent être utilisés pour identifier les éléments qui doivent être marqués avec l’étiquette « SECRET LÉGISLATIF SENSIBLE OFFICIEL ». |

| PROTÉGÉ | Codeword ou liste de mots de code associés aux initiatives dont les informations doivent être classées comme PROTÉGÉES. Par exemple : - 'Project Budgerigar' Liste de mots clés relatifs à des sujets qui peuvent être considérés comme très sensibles et pour lesquels la perte d’information peut entraîner des dommages ou une perte de confiance dans le gouvernement. Par exemple : - « violation de données » - 'hautement sensible' - « contre la loi » - 'code de pratique' - « abus de confiance » |

Une liste de mots clés peut être utilisée pour détecter les éléments qui contiennent des informations relatives à un projet, une initiative, un système ou une application classifiés. L’ajout d’une liste de rubriques considérées comme sensibles à un organization à un sit permet à Microsoft 365 d’inviter les utilisateurs à augmenter l’étiquette de confidentialité appliquée à un élément lorsque les mots clés sont détectés. Cela permet à l’utilisateur de prendre en compte le besoin de connaître et d’autoriser l’application de protections aux éléments pour empêcher la distribution inappropriée d’informations (par exemple, DLP, chiffrement et autres contrôles). |

Les stratégies décrites dans le tableau précédent peuvent également être utilisées pour localiser et agir sur des informations sensibles via d’autres fonctionnalités microsoft 365 telles que :

- Data Loss Prevention (DLP)

- Explorateur de contenu

- Conformité des communications

- Gestion des risques internes

Recommandations basées sur les marquages des agences externes

La plupart des contrôles décrits dans ce document sont promulgués en fonction des étiquettes appliquées aux éléments. Les informations générées en externe peuvent avoir des marquages de protection textuels en place, mais peut ne pas avoir d’étiquettes de confidentialité pertinentes pour votre organization appliquées. Cela peut avoir pour effet que les éléments ne sont pas protégés contre la perte de données via des stratégies DLP, et que des alertes peuvent ne pas être générées lorsque les éléments sont enregistrés dans des emplacements de confidentialité inférieurs.

Les situations où cela peut se produire sont les suivantes :

- Lorsque des éléments sont générés par d’autres organisations gouvernementales qui adhèrent au PSPF. Dans ces situations, les marquages des entités et/ou les étiquettes ne s’alignent pas sur les vôtres sans configuration.

- Lorsque des éléments sont générés par un autre organization qui ne s’aligne pas ou seulement partiellement sur le cadre du PSPF (par exemple, gouvernement NSW).

- Lorsque des éléments sont générés et classés par des gouvernements étrangers qui peuvent ou non avoir l’équivalence de classification australienne.

Pour éviter la perte d’informations générées ailleurs, mais dont votre organization est le dépositaire, l’étiquetage automatique basé sur le client est utilisé pour recommander l’application d’étiquettes équivalentes aux éléments.

Ces configurations utilisent des SIT pour identifier les marquages ou les classifications appliqués en externe. Ces SIT doivent ensuite être ajoutés à la configuration d’étiquetage automatique des étiquettes de confidentialité appropriées.

Voici quelques exemples d’utilisation des SIT pour recommander des étiquettes basées sur des marquages appliqués en externe :

| Étiquette | S’ASSEOIR | Utilisation |

|---|---|---|

| OFFICIAL Sensitive | OFFICIAL Sensitive Regex SIT | Pour identifier les éléments marqués comme OFFICIEL : Sensibles , mais sans l’étiquette OFFICIAL Sensible qui leur est appliquée, y compris les éléments générés par d’autres organisations. |

| PROTÉGÉ | PROTECTED Regex SIT | Pour identifier les éléments marqués comme PROTÉGÉS , mais sans l’étiquette PROTECTED appliquée. |

| OFFICIAL Sensitive | OFFICIEL Sensible – Gouvernement NSW | Les informations marquées avec OFFICIAL Sensitive – NSW Government et reçues par un organization du gouvernement fédéral ne sont pas étiquetées par défaut et n’ont donc pas de protections configurées qui s’alignent sur la classification de sécurité OFFICIELLE Sensible. Le marquage de ces éléments comme étant sensibles OFFICIELs lorsqu’ils sont modifiés par vos utilisateurs permet de protéger les informations contenues. Les marquages visuels appliqués par les agences gouvernementales de la NSW seraient toujours présents sur l’article, ce qui indique clairement que l’élément a été généré ailleurs1. |

| OFFICIAL Sensible - Privilège juridique | OFFICIAL Sensitive – Legal (NSW Gov) OFFICIEL Sensible – Application de la loi (NSW Gov) |

Cette configuration garantit que les informations marquées avec l’un des marquages juridiques relatifs au gouvernement de l’État de NSW sont traitées conformément à OFFICIAL : Sensitive Legal Privilege alors qu’elles résident dans un environnement du gouvernement fédéral. |

| SECRET | CONFIDENTIEL UE |

CONFIDENTIEL UE est une classification utilisée par les membres de l’Union européenne. Les exemples de mappages fournis dans PSPF Policy 7 – Security Governance for International Sharing impliquent que ces informations doivent être traitées conformément à SECRET. La détection des marquages UE CONFIDENTIELs et l’application d’une étiquette SECRET permettent de s’assurer que ces informations peuvent être identifiées et potentiellement supprimées conformément aux étiquettes des informations qui ne doivent pas être placées sur Microsoft 365 |

Remarque

1 Une autre approche peut consister à inclure une étiquette OFFICIAL Sensitive – NSW Government dans la taxonomie des étiquettes de votre organisation. Cette étiquette peut être publiée sur un compte d’administration uniquement, ce qui la maintient dans l’étendue des stratégies d’étiquetage automatique basées sur le service, mais sans que les utilisateurs n’ont la possibilité de l’appliquer directement aux éléments. Cette idée est abordée plus en détail dans les étiquettes pour les organisations avec des taxonomies d’étiquettes différentes.

Recommandations basées sur les marquages appliqués par des outils non-Microsoft

Actuellement ou précédemment, de nombreuses organisations gouvernementales utilisent des outils non-Microsoft pour appliquer des marquages aux fichiers et aux e-mails. Ces outils sont configurés pour appliquer un ou plusieurs des éléments suivants :

- X-Protective-Marking x-headers dans l’e-mail,

- En-têtes et pieds de page textuels vers les e-mails et les documents,

- Marquages par e-mail basés sur l’objet ; et/ou

- Métadonnées de fichier via les propriétés du document.

Pour les organisations qui passent d’outils non-Microsoft à des fonctionnalités Microsoft Purview natives, ces propriétés ou marquages existants peuvent être utilisés pour déterminer quelle étiquette de confidentialité doit être appliquée à un élément.

Importante

L’étiquetage automatique basé sur le client complète l’étiquetage automatique basé sur le service, et les deux doivent être utilisés ensemble.

L’étiquetage automatique basé sur le service ne détecte pas le contenu ou l’étiquetage des e-mails résidant dans les boîtes aux lettres utilisateur. L’étiquetage automatique basé sur le client est utilisé pour garantir que les marquages appliqués aux éléments préexistants sont conservés lorsqu’ils sont transférés ou auxquels ils sont répondus. Par exemple, considérez un e-mail PROTECTED préexistant avec un marquage PROTECTED textuel qui lui est appliqué, mais sans étiquette de confidentialité. Lorsqu’un utilisateur tente de le transférer ou d’y répondre, l’étiquetage automatique basé sur le client peut identifier l’élément PROTECTED en fonction des marquages existants, puis recommander à l’utilisateur d’appliquer l’étiquette PROTECTED à l’élément.

Les exemples de configurations d’étiquetage automatique basés sur le client suivants garantissent que l’étiquette de confidentialité correcte est appliquée aux éléments contenant un marquage existant. Ces configurations identifient également les marquages appliqués précédemment par des outils de classification non-Microsoft hérités et les marquages sur les éléments générés par des organisations externes conformes à PSPF :

| Étiquette | Configuration requise sit | Expression régulière |

|---|---|---|

| OFFICIAL Sensitive | SIT qui détecte la syntaxe de marquage suivante : - OFFICIAL Sensitive - OFFICIAL : Sensible - OFFICIAL : Sensible - [SEC=OFFICIAL :Sensitive] |

OFFICIAL[:\- ]\s?Sensitive(?!(?:\s\|\/\/\|\s\/\/\s)[Pp]ersonal[- ][Pp]rivacy)(?!(?:\s\|\/\/\|\s\/\/\s)[Ll]egislative[- ][Ss]ecrecy)(?!(?:\s\|\/\/\|\s\/\/\s)[Ll]egal[- ][Pp]rivilege)(?!(?:\s\|\/\/\|\s\/\/\s)NATIONAL[ -]CABINET) |

| PROTÉGÉ | SIT qui détecte la syntaxe de marquage suivante : - PROTÉGÉ - [SEC=PROTECTED] |

PROTECTED(?!,\sACCESS=)(?!(?:\s\|\/\/\|\s\/\/\s)[Pp]ersonal[- ][Pp]rivacy)(?!(?:\s\|\/\/\|\s\/\/\s)[Ll]egislative[- ][Ss]ecrecy)(?!(?:\s\|\/\/\|\s\/\/\s)[Ll]egal[- ][Pp]rivilege)(?!(?:\s\|\/\/\|\s\/\/\s)NATIONAL[ -]CABINET)(?!(?:\s\|\/\/\|\s\/\/\s)CABINET) |

Remarque

Pour plus d’exemples de syntaxe SIT pour le gouvernement australien, consultez la liste complète de la syntaxe SIT pour détecter les marquages de protection dans le gouvernement australien.

Recommandations basées sur les marquages historiques

Les exigences gouvernementales en matière de marquage changent régulièrement, comme cela s’est produit en octobre 2018 lorsque les marquages (par exemple CONFIDENTIEL et FouO) ont été supprimés. Les organisations gouvernementales sont susceptibles d’avoir une quantité importante d’informations résidant sur leurs systèmes avec ces marquages historiques appliqués.

La gestion de ces marquages historiques est généralement en dehors de l’étendue des nouveaux déploiements Microsoft Purview. Toutefois, si votre organization souhaite intégrer le marquage historique, les marques historiques peuvent être divisées en deux catégories : celles qui ont un équivalent moderne et celles qui n’en ont pas. Politique 8 du PSPF L’annexe E fournit une liste complète des classifications et marquages historiques, ainsi que leurs exigences de manipulation actuelles.

Une option simple pour les marquages historiques qui s’alignent sur un équivalent moderne consiste à configurer l’étiquetage automatique pour recommander l’application de l’étiquette équivalente lorsque ces éléments sont modifiés. Avec cette configuration, l’expérience utilisateur est la suivante :

- Lorsque l’utilisateur ouvre et tente de répondre ou de transférer un e-mail hérité, le marquage historique est détecté. Une recommandation d’étiquette est fournie à l’utilisateur pour le nouvel e-mail.

- Lorsque le fichier hérité est ouvert, modifié et enregistré par un utilisateur, les clients Office détectent le marquage précédent et invitent l’utilisateur à appliquer un équivalent moderne à l’élément avant de l’enregistrer.

Les actions précédentes permettent de s’assurer que les contrôles appropriés sont appliqués aux éléments historiques.

Conseil

Les exigences de gestion des enregistrements gouvernementaux australiens peuvent être pertinentes lors de l’utilisation des marquages historiques. Si un élément a été déclaré en tant qu’enregistrement, il est verrouillé, ce qui empêche toute modification. Cela signifie qu’un nouveau marquage ne s’applique pas, car il entraînerait une modification de l’élément, ce qui affecte la période de rétention de l’élément. Toutefois, si un élément avec un marquage historique est enregistré en tant que nouvel élément (par exemple, utilisé comme modèle), il peut être utile de recommander une étiquette basée sur le marquage historique.

Voici des exemples de la façon dont les SIT basés sur des marquages historiques peuvent être configurés et utilisés avec l’étiquetage automatique basé sur le client pour suggérer une étiquette basée sur un marquage historique :

| Étiquette | S’ASSEOIR | Utilisation |

|---|---|---|

| OFFICIAL Sensitive | Pour Official Use Only SIT contenant les mots clés suivants : - Pour une utilisation officielle uniquement - For-Official-Use-Only - FOUO X-IN-CONFIDENCE SIT contenant les mots clés suivants : - X-IN-CONFIDENCE |

L’étiquetage automatique basé sur le client peut être utilisé pour identifier le contenu hérité avec ces marquages historiques appliqués et suggérer une alternative moderne aux éléments nouveaux ou modifiés en fonction des éléments hérités. |

Les sits et les stratégies DLP doivent être configurés pour case activée pour les marquages historiques et s’assurer que les contrôles appropriés sont appliqués à ces éléments. Cela garantit que des étiquettes modernes et des contrôles associés sont appliqués à l’élément avec un marquage historique attaché à un e-mail et envoyé en externe.

Recommandation d’étiquettes basées sur les marquages de paragraphe

Certaines organisations gouvernementales utilisent des marques de paragraphe dans les documents. Les recommandations pour les paragraphes sont créées avec un ensemble de SIT pour aider à identifier la sensibilité qui peut être appliquée à un élément en fonction de ses marquages de paragraphe contenus. Toutefois, l’étiquette du document est agrégée au marquage le plus élevé.

Pour ce faire, nous pourrions utiliser :

- Une mot clé SIT officielle détectant le

(O)marquage de paragraphe et recommandant que l’étiquette OFFICIAL soit appliquée lorsqu’elle est détectée. - Une mot clé SIT sensible OFFICIELLE qui détecte le

(O:S)marquage de paragraphe et recommande que l’étiquette OFFICIAL soit appliquée lorsqu’elle est détectée. - Une mot clé PROTECTED qui détecte le

(P)marquage de paragraphe et recommande que l’étiquette PROTECTED soit appliquée lorsqu’elle est détectée. -

Secret mot clé SIT détectant le

(S)marquage de paragraphe et recommandant que l’étiquette SECRET soit appliquée lorsqu’elle est détectée.

Le sit de marquage SECRET est un exemple utile pour identifier les informations qui ne doivent pas être stockées dans la plateforme. La vérification des éléments contenant de tels marquages peut vous permettre d’identifier ou d’empêcher la violation de données. Pour plus d’informations sur ce concept, consultez les étiquettes d’informations qui ne doivent pas être placées sur Microsoft 365.

Remarque

Les MOT CLÉ simples tels que celui-ci peuvent générer des faux positifs, car si (P), par exemple, devait apparaître dans un document ou un e-mail sans être conçu comme un marquage de paragraphe, le service recommande à l’utilisateur de marquer l’élément comme PROTÉGÉ. Pour cette raison, les SIT permettant d’identifier les marquages de paragraphe doivent être soigneusement examinés avant l’implémentation afin de déterminer si les faux positifs sont susceptibles d’être générés.

Exemple de configuration d’étiquetage automatique basée sur le client

Ces exemples sont basés sur l’utilisation de SIT et de classifieurs pour identifier des marques de protection ou des informations sensibles. Une fois identifié, une étiquette appropriée est ensuite recommandée à l’utilisateur. Ces exemples sont des exemples réutilisables du gouvernement australien et les organisations doivent travailler à développer leurs propres SIT afin d’identifier organization informations spécifiques :

| Étiquette | Sits suggérés | Exemple d’expression régulière |

|---|---|---|

| OFFICIEUX | NON OFFICIEL Regex SIT destiné à détecter un marquage NON OFFICIEL. | UNOFFICIAL |

| FONCTIONNAIRE | OFFICIAL Regex SIT destiné à détecter un marquage OFFICIAL MARQUAGE DE PARAGRAPHE OFFICIEL SIT avec des mots clés respectant la casse. |

(?<!UN)OFFICIAL (O) |

| OFFICIAL Sensible (catégorie) | S/O | - |

| OFFICIAL Sensitive |

OFFICIAL : Sensitive Regex SIT destiné à détecter les variations des marquages sensibles OFFICIAL sans inclure de marqueurs de gestion de l’information (IMM) ou de mises en garde. Sits relatifs à des processus ou des systèmes dont la divulgation d’informations peut avoir un impact moyen sur l’entreprise et des dommages limités à un individu, à un organization ou à un gouvernement. Sits prédéfinis de : - Tous les types d’informations d’identification - Numéro de carte de crédit 'OFFICIAL : Sensitive Paragraph Marking' SIT avec des mots clés respectant la casse |

OFFICIAL[:\- ]\s?Sensitive(?!(?:\s\|\/\/\|\s\/\/\s)[Pp]ersonal[- ][Pp]rivacy)(?!(?:\s\|\/\/\|\s\/\/\s)[Ll]egislative[- ][Ss]ecrecy)(?!(?:\s\|\/\/\|\s\/\/\s)[Ll]egal[- ][Pp]rivilege)(?!(?:\s\|\/\/\|\s\/\/\s)NATIONAL[ -]CABINET) (O:S) |

| Confidentialité personnelle sensible officielle |

OFFICIEL : Regex de confidentialité personnelle sensible destinée à détecter le marquage. Sits prédéfinis de : - Numéro de compte bancaire en Australie - Permis de conduire en Australie - Numéro de compte médical en Australie - Numéro de passeport d’Australie - Numéro de fichier fiscal en Australie |

OFFICIAL[:\- ]\s?Sensitive(?:\s\|\/\/\|\s\/\/\s\|,\sACCESS=)Personal[ -]Privacy |

| Official : Privilège juridique sensible |

OFFICIAL : Expression régulière des privilèges juridiques sensibles SIT destiné à détexter le marquage. Classifieur entraînable prédéfini de : - Affaires juridiques |

OFFICIAL[:\- ]\s?Sensitive(?:\s\|\/\/\|\s\/\/\s\|,\sACCESS=)Legal[ -]Privilege |

| SECRET LÉGISLATIF SENSIBLE OFFICIEL | OFFICIEL : Regex du secret législatif sensible SIT destiné à détecter le marquage. | OFFICIAL[:\- ]\s?Sensitive(?:\s\|\/\/\|\s\/\/\s\|,\sACCESS=)Legislative[ -]Secrecy |

| CABINET NATIONAL SENSIBLE OFFICIEL | OFFICIEL : Sensible NATIONAL CABINET Regex SIT destiné à détecter le marquage. | OFFICIAL[:\- ]\s?Sensitive(?:\s\|\/\/\|\s\/\/\s\|,\sCAVEAT=SH:)NATIONAL[ -]CABINET |

| PROTECTED (Catégorie) | S/O | - |

| PROTÉGÉ |

Expression régulière protégée SIT destiné à détecter le marquage. Marquage de paragraphe PROTÉGÉ SIT avec des mots clés respectant la casse de : D’autres mot clé les TSI concernant des processus ou des systèmes dont la divulgation d’informations peut avoir des répercussions importantes sur l’entreprise et nuire à l’intérêt national et aux individus. |

PROTECTED(?!,\sACCESS=)(?!(?:\s\|\/\/\|\s\/\/\s)[Pp]ersonal[- ][Pp]rivacy)(?!(?:\s\|\/\/\|\s\/\/\s)[Ll]egislative[- ][Ss]ecrecy)(?!(?:\s\|\/\/\|\s\/\/\s)[Ll]egal[- ][Pp]rivilege)(?!(?:\s\|\/\/\|\s\/\/\s)NATIONAL[ -]CABINET)(?!(?:\s\|\/\/\|\s\/\/\s)CABINET) (P) |

| Protection de la confidentialité personnelle | Protected Personal Privacy Regex SIT destiné à détecter le marquage. | PROTECTED(?:\s\|\/\/\|\s\/\/\s\|,\sACCESS=)Personal[ -]Privacy |

| PROTECTED Legal Privilege | Protected Legal Privilege Regex SIT destiné à détecter le marquage. | PROTECTED(?:\s\|\/\/\|\s\/\/\s\|,\sACCESS=)Legal[ -]Privilege |

| PROTÉGÉ Secret législatif | PROTECTED Regex du secret législatif SIT destiné à détecter le marquage. | PROTECTED(?:\s\|\/\/\|\s\/\/\s\|,\sACCESS=)Legislative[ -]Secrecy |

| CABINET NATIONAL PROTÉGÉ | REGEX DE CABINET NATIONAL PROTÉGÉ SIT destiné à détecter le marquage. | PROTECTED(?:\s\|\/\/\|\s\/\/\s\|,\sCAVEAT=SH:)NATIONAL[ -]CABINET |

| CABINET PROTÉGÉ | REGEX DE CABINET PROTÉGÉ SIT destiné à détecter le marquage. | PROTECTED(?:\s\|\/\/\|\s\/\/\s\|,\sCAVEAT=SH:)CABINET |