Déploiement d’étiquettes de confidentialité avec des stratégies d’étiquette pour la conformité du gouvernement australien avec PSPF

Cet article fournit des conseils pour les organisations gouvernementales australiennes sur la configuration de la stratégie d’étiquette de confidentialité Microsoft Purview. Son objectif est de montrer comment les stratégies d’étiquette peuvent être configurées pour s’aligner au mieux sur les exigences décrites dans l’infrastructure de stratégie de sécurité de protection (PSPF) et le manuel de sécurité des informations (ISM).

Pour que les étiquettes de confidentialité puissent être sélectionnées par les utilisateurs pour l’application aux éléments, elles doivent être publiées via des stratégies d’étiquette. Les stratégies d’étiquette sont configurées dans le portail Microsoft Purview sous le menu de protection des informations .

Pour obtenir des instructions pas à pas sur le processus de création d’une étiquette de confidentialité, consultez Création d’une étiquette de confidentialité.

Les organisations ayant des exigences plus précises ont besoin de stratégies supplémentaires. Par exemple, un organization qui souhaite que son étiquette PROTECTED et ses sous-étiquettes associées soient publiées sur un sous-ensemble d’utilisateurs, nécessite une autre stratégie pour y parvenir. Une stratégie nommée stratégie d’étiquette protégée peut être créée, avec uniquement les étiquettes PROTECTED sélectionnées. La stratégie peut ensuite être publiée dans un groupe d’utilisateurs protégés .

Importante

La restriction de la possibilité d’appliquer une étiquette n’empêche pas l’accès aux informations auxquelles l’étiquette est appliquée. Pour appliquer la restriction d’accès de concert avec la stratégie d’étiquette, la configuration, y compris la protection contre la perte de données (DLP), le contexte d’authentification et le chiffrement des étiquettes doivent être appliquées.

Paramètres de stratégie d’étiquette

Les stratégies d’étiquette de confidentialité contiennent différents paramètres de stratégie, qui contrôlent le comportement des clients sensibles aux étiquettes. Ces paramètres sont importants pour permettre aux organisations gouvernementales australiennes de répondre à certaines exigences clés.

Étiquette par défaut

L’option Étiquette par défaut indique à Microsoft 365 d’appliquer automatiquement l’étiquette sélectionnée aux éléments par défaut. Pour répondre aux exigences du PSPF et de l’ISM du gouvernement australien, les paramètres d’étiquette par défaut sont définis sur none.

| Conditions requises | Détails |

|---|---|

| PspF Policy 8, Condition 2 (Core Requirement) (v2018.6) | Évaluation des informations sensibles et classifiées de sécurité : ... Pour déterminer la classification de sécurité à appliquer, l’expéditeur doit : i. Évaluer la valeur, l’importance ou la sensibilité de l’information officielle en tenant compte des dommages potentiels pour le gouvernement, l’intérêt national, les organisations ou les individus, qui se produireaient si la confidentialité de l’information était compromise... ii. Définissez la classification de sécurité au niveau raisonnable le plus bas. |

| ISM-0271 (juin 2024) | Les outils de marquage de protection n’insèrent pas automatiquement des marquages de protection dans les e-mails. |

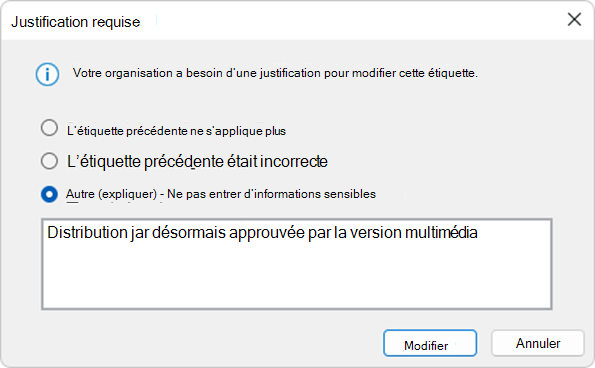

Justification du changement d’étiquette

Pour les organisations gouvernementales australiennes, Microsoft recommande que la justification des modifications d’étiquette soit activée sur toutes les stratégies d’étiquette.

Pour la plupart des organisations, la sensibilité de l’information peut changer au fil du temps, par exemple des informations sous embargo, des communiqués de presse et des lignes de contrôle. La justification des modifications d’étiquette se déclenche dans l’événement lorsqu’un utilisateur tente de supprimer ou de réduire une étiquette appliquée. Ce paramètre de stratégie exige que les utilisateurs fournissent la raison de la modification :

Toutes les modifications d’étiquette et leurs réponses de justification sont enregistrées dans le journal d’audit et peuvent être consultées par les administrateurs dans microsoft Purview Activity Explorer.

Alertes de modification d’étiquette

Les modifications d’étiquette peuvent être facilement configurées pour alerter dans Microsoft Sentinel et dans d’autres solutions SIEM (Security Information and Event Management).

Étiqueter les alertes dans le secteur public pour toutes les modifications peut entraîner un « bruit » inutile, ce qui peut obfusquer les alertes nécessitant une investigation plus approfondie. L’exemple suivant illustre cette configuration dans un paramètre Government.

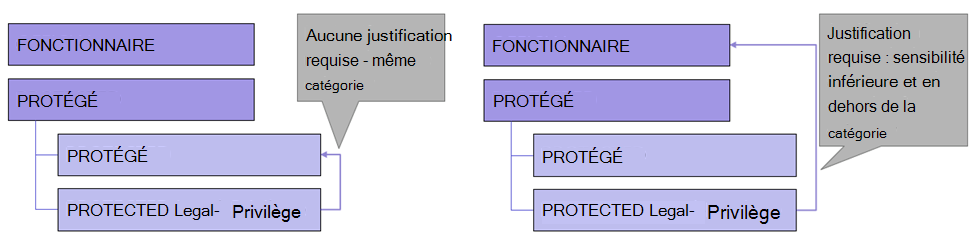

La justification des modifications d’étiquette ne déclenche pas automatiquement les modifications entre les sous-étiquettes. Si vous utilisez une taxonomie d’étiquette similaire à la configuration fournie dans cet article, les utilisateurs peuvent ajouter ou supprimer un marqueur de gestion des informations (IMM) sans avoir à justifier l’action. Toutefois, ces modifications d’étiquette sont enregistrées dans le journal d’audit.

Les organisations gouvernementales doivent envisager d’étiqueter les exigences de rétention de justification des modifications et configurer les stratégies de rétention des journaux d’audit en ligne avec celles-ci. Vous trouverez plus d’informations sur le journal d’audit et les options de conservation des journaux dans le journal d’audit.

Considérations relatives à la reclassification

La justification du changement d’étiquette est une fonctionnalité dans laquelle les options disponibles diffèrent de l’intention des exigences gouvernementales. Le PSPF indique que l’émetteur est défini comme l’entité qui a initialement généré ou reçu les informations, doit rester responsable du contrôle de leur déclassification ou reclassification :

| Conditions requises | Détails |

|---|---|

| PSPF Policy 8 Condition 3 - Déclassification (v2018.6) | L’auteur doit rester responsable du contrôle de l’assainissement, de la reclassification ou du déclassement des informations. Une entité ne doit pas supprimer ou modifier la classification des informations sans l’approbation de l’expéditeur. |

En outre, l’ISM-1089 indique que :

| Conditions requises | Détails |

|---|---|

| ISM-1089 (mars 2023) | Les outils de marquage de protection n’autorisent pas les utilisateurs qui répondent aux e-mails ou les transfèrent à sélectionner des marquages de protection inférieurs à ceux utilisés précédemment. |

L’approche utilisée dans Microsoft Purview est celle de « confiance mais vérification », qui permet aux utilisateurs autorisés à modifier des éléments et à ajuster l’étiquette appliquée à ces éléments. La justification des modifications d’étiquette assure la surveillance et la responsabilité des modifications.

Ceux qui envisagent les exigences de reclassification PSPF conformément à l’approche « confiance mais vérification » de Microsoft doivent connaître les options disponibles suivantes.

Approche basée sur des stratégies

Microsoft recommande aux organisations gouvernementales australiennes de diriger avec leurs propres contrôles basés sur des stratégies organisationnelles comme méthode principale pour répondre aux exigences de déclassification. En outre, Microsoft recommande de renforcer les contrôles basés sur des stratégies avec une surveillance et des alertes pour détecter les modèles inappropriés. Cela est dû au fait que la configuration empêche la modification des éléments. Les conséquences du « verrouillage » des étiquettes ont des effets sur les utilisateurs et les administrateurs, en particulier en cas de modification. Par exemple, le « verrouillage » d’une étiquette sur un élément partagé par un organization peut nécessiter l’utilisation du chiffrement, ce qui peut avoir un impact sur d’autres services tels que les systèmes de gestion des enregistrements. Ces autorisations peuvent également avoir besoin d’être liées au domaine d’un utilisateur, qui peut être affecté par les modifications apportées à Machinery of Government (MoG).

Lorsque les organisations gouvernementales examinent les options disponibles, il peut être utile de se rappeler que le FPP comprend à la fois une échelle de maturité et des catégories d’exigences de base et de soutien. Les organisations doivent prendre leurs propres décisions quant à l’importance de cette exigence de soutien pour atteindre leurs objectifs du FSPP et évaluer les exigences par rapport aux éléments suivants :

- Utilisabilité

- impact potentiel sur l’utilisateur

- impact sur la maturité globale du PSPF

- potentiel du MoG

Approche basée sur DLP

Cette approche utilise des fonctionnalités Microsoft 365 supplémentaires qui sont intégrées à Microsoft Purview pour atténuer les risques liés à l’exfiltration d’informations. Par exemple, la DLP est utilisée pour empêcher les informations sensibles de quitter le organization. Les éléments peuvent être identifiés comme sensibles principalement en fonction de leur étiquette appliquée, mais également en fonction des informations qu’ils contiennent. L’implémentation d’une deuxième couche de DLP qui se concentre sur le contenu plutôt que sur l’étiquette réduit la capacité des utilisateurs malveillants à exfiltrer des informations après avoir réduit ou supprimé une étiquette. Pour plus d’informations sur cette approche en couches, consultez Prévention d’une distribution inappropriée d’informations classifiées de sécurité et limitation de la distribution des informations sensibles. Ces fonctionnalités peuvent également être étendues aux appareils via la DLP de point de terminaison et étendues à d’autres applications cloud via Defender for Cloud Apps.

Les organisations peuvent utiliser DLP pour identifier et traiter la déclassification. Par exemple, le type d’informations sensibles (SIT) est utilisé pour identifier « SEC=OFFICIAL :Sensitive » dans un marquage d’objet, mais où la conversation par e-mail a été étiquetée comme OFFICIAL. Dans le corps des conversations, un marquage de sensibilité plus élevé est identifié par DLP, de sorte que la conversation peut être bloquée ou dirigée vers les équipes de sécurité pour une action supplémentaire. Vous trouverez un exemple d’approche qui évalue les marquages appliqués aux éléments plutôt qu’à l’étiquette de confidentialité dans Contrôle des e-mails d’informations marquées via DLP.

Approche basée sur les risques de l’utilisateur

Les organisations peuvent étendre les contrôles DLP en mettant en corrélation les informations DLP avec une plage de signaux utilisateur qui peuvent indiquer des modèles de comportement malveillant. Cette fonctionnalité est disponible via Gestion des risques internes Microsoft Purview (IRM).

L’IRM alerte les utilisateurs qui tentent à plusieurs reprises d’exfiltrer des informations comme « risquées » et permettent aux équipes de sécurité d’intervenir. Cet outil a la possibilité d’ingérer des flux de données RH et de mettre en corrélation les activités d’exfiltration de données avec des signaux RH, tels que la date de fin du contrat en attente. Cette fonctionnalité signale aux administrateurs que les utilisateurs ayant une intention malveillante peuvent être identifiés et traités rapidement, ce qui élimine le risque de déclassification et d’exfiltration malveillantes.

Pour poursuivre cette approche, les fonctionnalités de protection adaptative peuvent être activées dans IRM, ce qui peut restreindre automatiquement l’accès des utilisateurs à risque et leur capacité à exfiltrer des informations étiquetées à la suite d’un événement à risque. Cela peut aider à sécuriser les informations en implémentant des contrôles immédiatement plutôt que d’attendre que les équipes de sécurité agissent sur les alertes.

Étant donné que l’information est protégée par une approche en couches, des restrictions de reclassement rigides ne sont nécessaires que pour les enregistrements spécifiés en vertu de la Loi sur les archives publiques, avec verrouillage d’étiquette pour les enregistrements du Commonwealth spécifiés de la Loi sur les archives.

Prévention des modifications de reclassification

Il existe deux options pour empêcher la reclassification utile pour différentes exigences de cas d’usage.

Approche basée sur le chiffrement

Une autre option pour empêcher les modifications d’étiquette consiste à utiliser le chiffrement basé sur les étiquettes, ainsi que les autorisations qui limitent la capacité de l’utilisateur à modifier les propriétés d’élément. Les autorisations de co-propriétaire autorisent les modifications de propriété, y compris sur l’étiquette appliquée, tandis que les autorisations de co-création permettent de modifier les éléments, mais pas leurs propriétés. Une telle configuration doit être soutenue par une structure de groupe pour prendre en charge l’allocation de ces autorisations à ceux qui en ont besoin. Cette configuration doit également prendre en compte les autres aspects du chiffrement des étiquettes qui sont abordés dans chiffrement des étiquettes de confidentialité.

Pour plus d’informations sur les autorisations de Azure Rights Management requises pour prendre en charge cela, consultez Configurer des droits d’utilisation pour Azure Information Protection (AIP).

Approche « verrou » de l’étiquette

L’article 24 et l’article 26 de la Loi sur les archives publiques interdisent l’élimination ou la modification de certains types de documents du Commonwealth. Les modifications d’étiquette sont des métadonnées d’un enregistrement et peuvent constituer une modification de cet enregistrement. Pour interdire les modifications d’étiquettes, les organisations peuvent implémenter des étiquettes de rétention qui utilisent Gestion des enregistrements Microsoft Purview fonctionnalités pour « verrouiller » les éléments dans un état. Une fois verrouillés, les éléments et l’étiquette de confidentialité associée ne peuvent pas être modifiés, ce qui empêche la reclassification. La configuration de Microsoft 365 permet aux organisations de répondre aux exigences pspf et Archive Act pour ces types d’enregistrements du Commonwealth.

Pour plus d’informations sur la prévention des modifications apportées aux éléments via des étiquettes d’enregistrements, consultez Déclarer des enregistrements à l’aide d’étiquettes de rétention.

Étiquetage par défaut

Les stratégies d’étiquette permettent d’exiger que les utilisateurs sélectionnent une étiquette pour les documents et les e-mails. Ce paramètre invite les utilisateurs à sélectionner une étiquette chaque fois qu’ils :

- Enregistrer un nouvel élément (fichier ou e-mail),

- Essayez d’envoyer un e-mail sans étiquette, ou

- Modifier un élément pour lequel aucune étiquette n’est déjà appliquée.

Ce paramètre garantit que tous les éléments ont des marquages de protection et d’autres contrôles associés appliqués.

| Conditions requises | Détails |

|---|---|

| Politique 8 du PSPF, Exigence 1 (Exigence de base) - Identification des fonds d’information (v2018.6) | L’expéditeur doit déterminer si les informations générées sont des informations officielles (destinées à être utilisées comme enregistrement officiel) et si ces informations sont sensibles ou classifiées en matière de sécurité. |

| Politique 8 du PSPF, Exigence 2 (Exigence de base) - Évaluer la classification de confidentialité et de sécurité des fonds d’information (v2018.6) | Pour déterminer la classification de sécurité à appliquer, l’expéditeur doit : i. évaluer la valeur, l’importance ou la sensibilité de l’information officielle en tenant compte des dommages potentiels pour le gouvernement, l’intérêt national, les organisations ou les individus, qui se présenteraient si la confidentialité de l’information était compromise ... ii. définir la classification de sécurité au niveau raisonnable le plus bas. |

Conseil

Bien que le paramètre d’étiquetage obligatoire garantisse que des étiquettes sont appliquées aux éléments, il est recommandé d’appliquer des recommandations d’étiquetage automatique basées sur le client et de configurer et d’activer pour guider les utilisateurs sur l’application d’étiquette précise. Pour plus d’informations sur cette fonctionnalité, consultez l’article Étiquetage automatique basé sur le client .

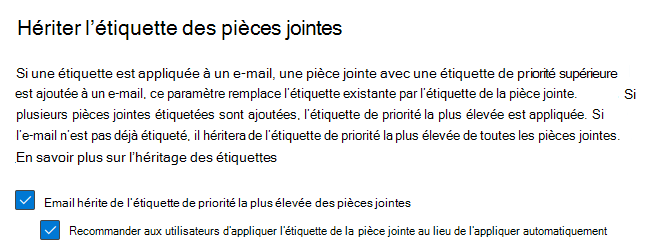

Héritage d’étiquette

Le paramètre d’héritage d’étiquette permet aux e-mails d’hériter de la sensibilité de leurs pièces jointes. Cela entre en vigueur si un élément avec une sensibilité plus élevée est attaché à un e-mail avec une étiquette de confidentialité inférieure appliquée. Ce paramètre permet de s’assurer que les éléments hautement sensibles ne sont pas divulgués de manière inappropriée via des e-mails de sensibilité inférieure.

Comme pour tous les processus d’étiquetage automatique, l’automatisation ne remplace pas une étiquette appliquée manuellement. Pour obtenir le plus d’avantages, les organisations gouvernementales australiennes doivent sélectionner les deux options. La sélection des deux options permet aux éléments nouvellement créés d’hériter de la sensibilité des pièces jointes. Dans les situations où un utilisateur a déjà appliqué une étiquette, la deuxième option entre en vigueur et recommande que la sensibilité de l’e-mail soit augmentée pour correspondre.

Ce paramètre s’aligne sur les exigences suivantes :

| Conditions requises | Détails |

|---|---|

| ISM-0270 (juin 2024) | Les marquages de protection sont appliqués aux e-mails et reflètent la plus grande sensibilité ou classification du sujet, du corps et des pièces jointes. |

| ISM-0271 (juin 2024) | Les outils de marquage de protection n’insèrent pas automatiquement des marquages de protection dans les e-mails. |

L’héritage des étiquettes permet de s’assurer que :

- Tous les contrôles liés au flux de messagerie ou DLP liés à l’étiquette de l’e-mail (par exemple, ceux abordés dans la prévention de la distribution d’informations classifiées par e-mail) sont appliqués en fonction des pièces jointes de l’e-mail.

- Si l’étiquette héritée inclut des contrôles avancés, tels que le chiffrement des étiquettes, ces contrôles sont appliqués à l’e-mail (comme indiqué dans Chiffrement des étiquettes de confidentialité).

Page d’aide personnalisée

L’option de page d’aide personnalisée permet aux organisations de fournir un lien via une option « En savoir plus » affichée en bas du menu d’étiquette. L’utilisateur est dirigé vers l’URL d’un site qui fournit des informations sur la façon d’appliquer correctement les étiquettes de confidentialité et d’informer les utilisateurs de leurs obligations de marquage ou de classification.

En plus des info-bulles d’étiquette, le site web « En savoir plus » est utilisé par le personnel pour déterminer l’étiquette la plus appropriée pour un élément. Cela s’aligne sur la politique 8 du PSPF Condition 2, car elle aide les utilisateurs à évaluer les informations sensibles et classifiées de sécurité.

| Conditions requises | Détails |

|---|---|

| PspF Policy 8, Condition 2 (Core Requirement) : Évaluation des informations classifiées de sécurité (v2018.6) | Pour déterminer la classification de sécurité à appliquer, l’expéditeur doit : i. évaluer la valeur, l’importance ou la sensibilité de l’information officielle en tenant compte des dommages potentiels pour le gouvernement, l’intérêt national, les organisations ou les individus, qui se présenteraient si la confidentialité de l’information était compromise ... ii. définir la classification de sécurité au niveau raisonnable le plus bas. |

Les organisations utilisent généralement un intranet du personnel ou un emplacement similaire pour publier du contenu correspondant aux exigences et aux processus de classification. Ce même site peut être une cible appropriée pour ce lien « En savoir plus ». Il existe d’autres utilisations d’un tel site, qui est décrite plus en détail dans Alertes de données hors site.

Classement des stratégies

Comme mentionné au début de cet article, plusieurs stratégies d’étiquette peuvent être configurées pour déployer différents ensembles d’étiquettes ou différentes options de stratégie sur un groupe d’utilisateurs. Dans ces scénarios, comme avec les étiquettes, l’ordre des stratégies est important. Les utilisateurs dans l’étendue de plusieurs stratégies reçoivent toutes les étiquettes qui leur ont été attribuées via leurs différentes stratégies, mais ils recevront uniquement les paramètres de la stratégie avec l’ordre le plus élevé.

Exemples de stratégies d’étiquette

L’exemple d’étiquette suivant illustre une configuration de stratégie classique pour les organisations gouvernementales australiennes. La stratégie protégée ci-dessous est destinée à montrer comment un ensemble d’étiquettes peut être publié uniquement sur un sous-ensemble d’utilisateurs et n’est pas requis par chaque organization :

| Nom de la stratégie | Commande | Étiquettes publiées | Publié dans |

|---|---|---|---|

| Stratégie de tous les utilisateurs | 0 | -OFFICIEUX -FONCTIONNAIRE - OFFICIEL : Sensible - OFFICIEL : Confidentialité personnelle sensible - OFFICIEL : Privilège juridique sensible - OFFICIEL : Secret législatif sensible - OFFICIEL : CABINET NATIONAL SENSIBLE |

Tous les utilisateurs |

| Stratégie de test | 1 | tous | Tester les comptes d’utilisateur |

| Stratégie protégée | 2 | -PROTÉGÉ - Personal-Privacy PROTÉGÉ - Legal-Privilege PROTÉGÉ - Legislative-Secrecy PROTÉGÉ - CABINET PROTÉGÉ - CABINET NATIONAL PROTÉGÉ |

Groupe Microsoft 365 « Utilisateurs protégés » |

Ces stratégies peuvent être configurées avec les paramètres suivants, qui s’alignent le mieux sur les exigences du gouvernement australien :

| Option de stratégie | Setting |

|---|---|

| Les utilisateurs doivent fournir une justification pour supprimer une étiquette ou abaisser sa classification. | ACTIVÉ |

| Demander aux utilisateurs d’appliquer une étiquette à leurs e-mails et documents. | ACTIVÉ |

| Demander aux utilisateurs d’appliquer une étiquette à leur contenu Power BI. | ACTIVÉ |

| Fournissez aux utilisateurs un lien vers une page d’aide personnalisée. | insérer une URL de site d’aide intranet |

| Étiquette par défaut pour les documents. | Aucun |

| Étiquette par défaut pour les e-mails. | Aucun |

| Héritez l’étiquette des pièces jointes. - Email hérite de l’étiquette de priorité la plus élevée des pièces jointes. - Recommander aux utilisateurs d’appliquer l’étiquette de la pièce jointe au lieu de l’appliquer automatiquement. |

ACTIVÉ ACTIVÉ |

| Étiquette par défaut pour les réunions et les événements de calendrier. | Aucun |

| Demander aux utilisateurs d’appliquer une étiquette à leurs réunions et événements de calendrier. | ACTIVÉ |

| Étiquette par défaut pour les sites et les groupes. | Aucun |

| Demander aux utilisateurs d’appliquer une étiquette à leurs groupes ou sites. | ACTIVÉ |

| Étiquette par défaut pour Power BI. | Aucun |

Modifications de stratégie d’étiquette

Le personnel responsable de la gestion des modifications apportées à la configuration de la stratégie d’étiquette ou d’étiquette doit noter que les modifications prennent un maximum de 24 heures pour que toutes les modifications soient déployées sur les utilisateurs et synchronisées sur les appareils clients. Cela doit être pris en compte dans les fenêtres de test et de modification technique.

Conseil

Lorsqu’une configuration doit être testée rapidement par les utilisateurs, ceux-ci peuvent se déconnecter de leur Microsoft 365 Apps client Outlook ou Office, puis se reconnecter. À mesure que le client se connecte, il reçoit une copie plus récente des stratégies allouées, ce qui accélère le processus de déploiement de l’étiquette ou de la stratégie.