Prévention de la distribution inappropriée d’informations classifiées de sécurité pour la conformité du gouvernement australien avec PSPF

Cet article fournit des conseils aux organisations gouvernementales australiennes sur les configurations visant à réduire le risque de divulgation inappropriée d’informations classifiées de sécurité via les services Microsoft 365. Son objectif est d’aider les organisations à améliorer leur posture de sécurité des informations. Les conseils de cet article s’alignent sur les exigences décrites dans le Framework de stratégie de sécurité de protection (PSPF) et le Manuel de sécurité des informations (ISM).

Le Framework de stratégie de sécurité de protection (PSPF) couvre plus que les x-headers de protection x et couvre une gamme d’autres exigences et contrôles. Cet article met l’accent sur les exigences qui concernent la limitation de la divulgation d’informations classifiées en matière de sécurité ou autrement sensibles requises dans la Politique 9 du PSPF : Accès à l’information.

Cet article fournit des conseils et traite des configurations pertinentes pour :

- Exchange Online scénarios de messagerie,

- Messagerie de conversation et de canal Microsoft Teams,

- Scénarios de partage via SharePoint et OneDrive,

- Charger dans les services de stockage cloud, et

- Télécharger ou imprimer sur des appareils gérés.

Empêcher la distribution d’informations classifiées par e-mail

Les stratégies de protection contre la perte de données (DLP) de cette section ciblent uniquement le service exchange afin d’activer les conditions de stratégie requises, telles que le domaine du destinataire, qui n’est pas disponible si d’autres services sont sélectionnés.

Pour répondre aux exigences PSPF, les stratégies DLP nécessitent également l’utilisation du modèle de stratégie personnalisé. En plus des stratégies DLP, l’héritage des étiquettes pour les pièces jointes des e-mails, tel qu’il est abordé dans l’héritage des étiquettes, doit être activé. L’héritage des étiquettes garantit que, si la sensibilité d’un e-mail est inférieure à celle d’une pièce jointe, une recommandation est déclenchée pour demander à l’utilisateur d’élever l’étiquette de l’e-mail pour l’aligner sur la pièce jointe. La recommandation, et l’approbation par l’agence de l’utilisateur, placent l’e-mail dans l’étendue de toutes les stratégies s’appliquant à la classification des pièces jointes plus sensibles.

Remarque

Il existe des fonctionnalités d’évaluation disponibles qui permettent de prendre en compte la sensibilité de l’e-mail et des pièces jointes par les stratégies DLP. L’utilisation de ces fonctionnalités est recommandée. Pour plus d’informations, consultez portail de conformité Microsoft Purview : Protection contre la perte de données - Le message/la pièce jointe contient des prédicats EXO.

Empêcher la distribution par e-mail d’informations classifiées à des organisations non autorisées

L’exigence 1 de la politique 9 du PSPF stipule que les informations classifiées en matière de sécurité ne doivent être divulguées qu’aux organisations approuvées :

| Conditions requises | Détails |

|---|---|

| PspF Policy 9 Condition 1 - Formald agreements for sharing information and resources (v2018.6) | Lors de la divulgation d’informations ou de ressources classifiées en matière de sécurité à une personne ou à un organization à l’extérieur du gouvernement, les entités doivent disposer d’un accord ou d’un arrangement, tel qu’un contrat ou un contrat, régissant la façon dont les informations sont utilisées et protégées. |

Remarque

Conformément à la politique PSPF 8 (v2018.6), OFFICIAL : Sensitive est passé d’un marqueur de limitation de diffusion (DLM) à une classification de sécurité. Cela devrait affecter l’approche de organization pour le partage d’informations OFFICIELLES : Sensibles.

Pour répondre aux exigences du PSPF, les organisations gouvernementales doivent disposer des éléments suivants :

- Processus métier permettant d’identifier, d’établir et d’examiner les accords formels avec les entités qui partagent des informations classifiées de sécurité.

- Processus de modification technique pour les modifications de configuration afin d’autoriser ou d’empêcher les utilisateurs d’envoyer des informations classifiées de sécurité à des organisations externes.

Les organisations ont des exigences de sécurité des informations différentes pour chaque classification ou sous-ensemble de sécurité (par exemple, Marqueur de gestion des informations (IMM) ou Mise en garde). Des stratégies ou des règles distinctes doivent être créées pour répondre aux exigences de chaque classification ou sous-ensemble.

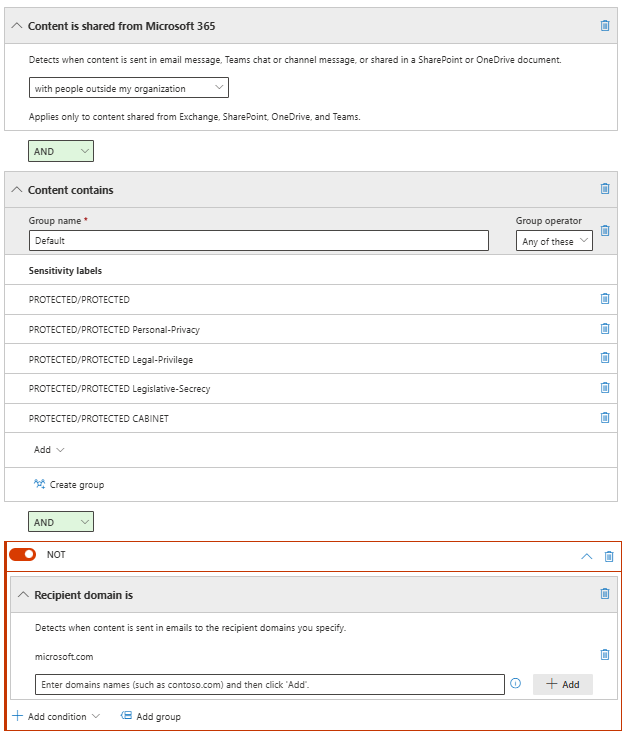

Pour créer une règle DLP afin d’empêcher la distribution par e-mail d’informations classifiées de sécurité à des organisations non approuvées :

- Créer une condition de contenu est partagé à partir de Microsoft 365, avec des personnes en dehors de mon organization.

- Créez une deuxième condition de contenu contenantl’étiquette de confidentialité et les étiquettes appropriées sélectionnées (par exemple, l’étiquette PROTECTED et les sous-étiquettes associées).

- Créez un deuxième groupe de conditions lié via l’opérande AND .

- Le deuxième groupe est défini sur NOT.

- Le deuxième groupe contient une condition de domaine de destinataire , ainsi qu’une liste de domaines approuvés pour la réception des classifications de sécurité sélectionnées.

- Créez une action qui bloque ou redirige les e-mails vers les destinataires qui ne proviennent pas de l’un des domaines de destinataires configurés.

Exemple de règle DLP : Bloquer les e-mails PROTECTED aux organisations non approuvées

La règle suivante limite l’envoi d’e-mails PROTECTED aux organisations qui ne sont pas répertoriées comme approuvées pour la réception des informations. Lorsqu’un utilisateur rédige un e-mail avec une étiquette PROTECTED appliquée, si un utilisateur ajoute un destinataire à partir d’un organization non approuvé, un conseil de stratégie DLP apparaît pour avertir l’utilisateur. L’e-mail est bloqué si l’utilisateur ignore le conseil de stratégie et tente de l’envoyer.

| Conditions | Opération |

|---|---|

| Le contenu est partagé à partir de Microsoft 365, avec des gens en dehors de mon organization AND Le contenu contient des étiquettes de confidentialité : - Toutes les étiquettes PROTECTED AND Group NOT Le domaine du destinataire est : - Liste des domaines approuvés pour la réception de l’e-mail PROTECTED |

Restreindre l’accès ou chiffrer le contenu dans les emplacements Microsoft 365 : - Empêcher les utilisateurs de recevoir des e-mails ou d’y accéder - Bloquer tout le monde Configurez un conseil de stratégie de : « Un destinataire de cet e-mail provient d’un organization qui n’est pas autorisé à recevoir des informations PROTÉGÉES. Cet e-mail est bloqué, sauf si les destinataires non autorisés sont supprimés du champ à . Si ce n’est pas le cas, contactez le support technique pour discuter de vos besoins. » Configurez les options de notification et de gravité d’incident appropriées. |

Conseil

Les organisations gouvernementales australiennes doivent envisager de configurer des règles DLP limitant les e-mails aux organisations non approuvées pour les e-mails PROTECTED et OFFICIAL : Sensitive.

Autorisation de la distribution par e-mail d’informations classifiées aux invités autorisés

Avec l’exigence du besoin de connaître, les organisations gouvernementales doivent intégrer une approche basée sur un domaine avec l’accès invité et plusieurs niveaux d’accès invité en fonction de l’étiquette et du groupe d’invités ou du domaine appliqués.

L’autorisation d’invité autorisée est obtenue par :

Création de groupes gérés manuellement (par exemple, des invités protégés), qui contiennent des invités provenant d’organisations externes approuvées dont l’autorisation status vérifiée ; ou

Création de groupes dynamiques configurés pour inclure des comptes invités à partir de domaines spécifiés. Pour ce faire, vous pouvez utiliser des requêtes dynamiques qui évaluent les noms d’utilisateur principal (UPN) de l’utilisateur. Par exemple :

(user.userPrincipalName -match "#EXT#") and (user.userPrincipalName -match "microsoft.com")

Pour plus d’informations sur l’appartenance à un groupe dynamique, consultez Règles d’appartenance dynamique pour les groupes dans Microsoft Entra ID.

Les avantages de limiter la capacité de recevoir des informations PROTÉGÉES à un sous-ensemble de domaines ET de comptes invités sont illustrés dans les scénarios suivants basés sur un e-mail.

| Scénario d’invité | Contrôle basé sur un domaine uniquement | Contrôle basé sur le domaine et l’invité |

|---|---|---|

| Invité à partir d’un domaine non approuvé |

Atténuation des risques Impossible de recevoir des informations classifiées de sécurité1 |

Atténuation des risques Impossible de recevoir des informations classifiées de sécurité1 |

| Invité du domaine approuvé pour les informations classifiées de sécurité |

Risque présent Tous les utilisateurs de domaine en mesure de recevoir des informations classifiées de sécurité, quel que soit le besoin de connaître |

Atténuation des risques Impossible de recevoir des informations classifiées de sécurité2 |

| Invité à partir d’un domaine non approuvé |

Atténuation des risques Impossible de recevoir des informations classifiées de sécurité1 |

Atténuation des risques Impossible de recevoir des informations classifiées de sécurité2 |

| Invité à partir d’un domaine approuvé |

Risque présent Tous les utilisateurs de domaine en mesure de recevoir des informations classifiées de sécurité, quel que soit le besoin d’en savoir |

Atténuation des risques Impossible de recevoir des informations classifiées de sécurité2 |

| Invité à partir d’un domaine approuvé et partie d’un groupe d’invités protégés |

Risque présent Tous les utilisateurs de domaine en mesure de recevoir des informations classifiées de sécurité, quel que soit le besoin d’en savoir |

Atténuation des risques Seuls les utilisateurs de domaine ajoutés en tant qu’invités protégés peuvent recevoir des informations classifiées de sécurité |

Remarque

1 Les configurations décrites dans la prévention de la distribution par e-mail d’informations classifiées à des organisations non autorisées ont été suivies.

2 La réception d’informations classifiées a été limitée aux invités approuvés en plus des contrôles basés sur le domaine.

Les organisations qui utilisent une telle configuration ont besoin de processus métier pour prendre en charge la maintenance de l’appartenance aux groupes invités. Les organization doivent également ajouter leurs groupes d’invités protégés en tant qu’exceptions aux règles DLP limitant la distribution des e-mails classifiés.

Les règles DLP permettant la distribution par e-mail d’informations classifiées de sécurité aux invités autorisés sont les suivantes :

- Créer une condition de contenu est partagé à partir de Microsoft 365, avec des personnes en dehors de mon organization.

- Créez une deuxième condition de contenu contenantl’étiquette de confidentialité et les étiquettes appropriées sélectionnées (par exemple, l’étiquette PROTECTED et les sous-étiquettes associées).

- Créez un deuxième groupe de conditions, qui est lié via l’opérande AND .

- Le deuxième groupe est défini sur NOT.

- Il contient une condition de destinataire est membre desinvités protégés.

- Créez une action qui bloque ou redirige les e-mails vers les destinataires qui ne font pas partie du groupe sélectionné.

Exemple de règle DLP : Bloquer les e-mails PROTECTED aux invités non approuvés

La règle suivante s’appuie sur l’exemple fourni précédemment, pour permettre l’envoi d’e-mails PROTECTED aux utilisateurs qui proviennent à la fois de domaines approuvés ET qui sont inclus dans un groupe d’invités protégés .

| Conditions | Opération |

|---|---|

| Le contenu est partagé à partir de Microsoft 365 : avec des gens en dehors de mon organization AND Le contenu contient des étiquettes de confidentialité : - Toutes les étiquettes PROTECTED AND Group NOT Le domaine du destinataire est : - Liste des domaines approuvés pour la réception de l’e-mail PROTECTED AND Group NOT Le destinataire est membre de : - Invités protégés |

Restreindre l’accès ou chiffrer le contenu dans les emplacements Microsoft 365 : - Empêcher les utilisateurs de recevoir des e-mails ou d’y accéder - Bloquer tout le monde Configurez un conseil de stratégie approprié : « Un destinataire de cet e-mail n’est pas autorisé à recevoir des informations PROTÉGÉES. Cet e-mail est bloqué, sauf si les destinataires non autorisés sont supprimés du champ à . Si ce n’est pas le cas, contactez le support technique pour discuter de vos besoins. » Configurez les options de notification et de gravité d’incident appropriées. |

Empêcher la distribution par e-mail d’informations classifiées à des utilisateurs non autorisés

Politique 9 du F PSPF L’exigence 3 concerne les niveaux d’autorisation requis pour l’accès aux informations classifiées de sécurité :

| Conditions requises | Détails |

|---|---|

| Politique 9 du PSPF Condition 3 : Accès continu aux informations et aux ressources classifiées en matière de sécurité | Les entités doivent s’assurer que les personnes qui ont besoin d’un accès continu aux informations ou ressources classifiées en matière de sécurité sont effacées au niveau approprié. |

Dans les organisations gouvernementales qui ont des environnements avec des types d’utilisateurs à sécurité mixte, certains utilisateurs n’ont pas les autorisations requises pour accéder aux types d’informations conservés par le organization (ou n’ont pas besoin de connaître). Ces organisations ont besoin de contrôles pour empêcher les utilisateurs qui ne doivent pas avoir accès aux informations classifiées de sécurité et de les recevoir par e-mail. Cette configuration est obtenue via DLP.

Les règles DLP qui limitent le courrier électronique aux utilisateurs non clairs nécessitent une méthode pour déterminer quels utilisateurs internes sont autorisés à recevoir des informations classifiées. Comme dans l’exemple précédent, un groupe est utilisé pour cela (par exemple, un groupe d’utilisateurs protégés ). Ce groupe est dynamique et l’appartenance est maintenue en fonction des attributs qui s’alignent sur l’autorisation de sécurité de chaque individu. Cela peut provenir de systèmes rh ou d’identité. Les conditions du modèle de correspondance d’attribut AD du destinataire peuvent également être configurées directement dans la stratégie DLP.

Règle DLP incluse dans une nouvelle stratégie ou ajoutée à la stratégie illustrée dans la section précédente. La règle a :

- Une condition de Contenu est partagée à partir de Microsoft 365, avec des personnes à l’intérieur de mon organization.

- Une condition de Contenu contient l’une de ces étiquettes de confidentialité avec les étiquettes pertinentes (par exemple, toutes les étiquettes PROTECTED) sélectionnées.

- Un deuxième groupe de conditions, qui est lié via l’opérande AND . Le deuxième groupe est défini sur NOT. Il contient une condition selon laquelle le destinataire est membre desutilisateurs protégés.

- Stratégie qui a besoin d’une action, qui bloque ou redirige les e-mails vers les destinataires qui ne font pas partie du groupe sélectionné.

Exemple de règle DLP : bloquer les e-mails PROTECTED aux utilisateurs internes non contrôlé

Cette règle empêche les utilisateurs qui ne font pas partie d’un groupe d’utilisateurs protégés de recevoir des e-mails avec des étiquettes PROTECTED appliquées.

| Conditions | Opération |

|---|---|

| Le contenu est partagé à partir de Microsoft 365 Seulement avec des gens à l’intérieur de mon organization AND Le contenu contient l’étiquette de confidentialité : - Toutes les étiquettes PROTECTED AND Group NOT Le destinataire est membre de : - Utilisateurs protégés |

Restreindre l’accès ou chiffrer le contenu dans les emplacements Microsoft 365 : - Empêcher les utilisateurs de recevoir des e-mails ou d’y accéder - Bloquer tout le monde Configurez un conseil de stratégie approprié, par exemple : « Un utilisateur que vous avez spécifié n’est pas approuvé pour l’accès aux éléments PROTÉGÉS. » Configurez les options de notification et de gravité d’incident appropriées. |

Le résultat est que lorsque l’étiquetage automatique est configuré conformément à l’exemple de configuration de l’étiquetage automatique basé sur les e-mails, les e-mails marqués reçus d’organisations externes sont étiquetés sur réception, puis bloqués aux utilisateurs non identifiés. L’utilisation de l’étiquetage automatique nécessite E5 ou une licence équivalente. Toutefois, les organisations qui choisissent de ne pas utiliser les fonctionnalités d’étiquetage automatique peuvent toujours répondre à la politique 9 du PSPF Condition 3 en évaluant les marquages plutôt que les étiquettes de confidentialité.

Remarque

Il est recommandé aux organisations d’utiliser l’étiquetage automatique pour implémenter des règles qui évaluent les marquages, car elles peuvent empêcher l’exfiltration dans les situations où des éléments ont été étiquetés de manière innapropriate ou une étiquette a été abaissée de manière malveillante, comme indiqué dans les considérations de reclassification.

La règle suivante vérifie les marquages PROTECTED appliqués aux en-têtes x-protective-marking ou aux marquages d’objet et bloque l’e-mail si le destinataire ne fait pas partie du groupe de l’utilisateur protégé .

| Conditions | Opération |

|---|---|

| Le contenu est partagé à partir de Microsoft 365 : seulement avec des gens à l’intérieur de mon organization AND Group NOT Le destinataire est membre de : - Utilisateurs protégés AND GROUP L’en-tête correspond au modèle : X-Protective-Marking : SEC=PROTECTED OU Modèle de correspondance de l’objet : \[SEC=PROTECTED |

Restreindre l’accès ou chiffrer le contenu dans les emplacements Microsoft 365 : - Empêcher les utilisateurs de recevoir des e-mails ou d’y accéder - Bloquer tout le monde Configurez un conseil de stratégie approprié, par exemple : « Un utilisateur que vous avez spécifié n’est pas approuvé pour l’accès aux éléments PROTÉGÉS. » Configurez les options de notification et de gravité d’incident appropriées. |

Empêcher les e-mails d’informations classifiées par des utilisateurs non autorisés

Il est important d’empêcher les utilisateurs non autorisés de recevoir des informations classifiées déjà au sein d’un locataire. Toutefois, prenons l’exemple d’une situation où un utilisateur accède à un fichier PROTECTED via un stockage local, USB ou une autre méthode non basée sur la messagerie. L’utilisateur joint ensuite l’élément à un e-mail et l’envoie. La vérification qu’un utilisateur est autorisé à envoyer des informations classifiées de sécurité réduit le risque de violation de données.

Les règles DLP à case activée si un utilisateur est autorisé à accéder aux informations classifiées avant de pouvoir les envoyer sont les suivantes :

- Créer une condition de Contenu contient l’une de ces étiquettes de confidentialité avec les étiquettes pertinentes (par exemple, toutes les étiquettes PROTECTED) sélectionnées.

- Créez un deuxième groupe de conditions, qui est lié via l’opérande AND .

- Le deuxième groupe est défini sur NOT.

- Il contient une condition de l’expéditeur est membre desutilisateurs protégés.

- La stratégie a besoin d’une action qui bloque ou redirige les e-mails vers les destinataires qui ne font pas partie du groupe sélectionné.

Exemple de règles DLP limitant la distribution d’e-mails classifiés de sécurité par des utilisateurs non autorisés

Les règles DLP suivantes garantissent que seuls les utilisateurs autorisés à accéder aux informations PROTECTED sont en mesure de les envoyer. Ces règles garantissent que dans un événement de sécurité (par exemple, un surpartage accidentel ou malveillant, des autorisations inappropriées ou des configurations de sécurité), les utilisateurs non autorisés qui accèdent à des éléments classifiés ne sont pas en mesure d’exacerber une violation de données en distribuant davantage d’informations classifiées de sécurité.

| Règle | Conditions | Opération |

|---|---|---|

| Restreindre l’envoi interne d’e-mails PROTECTED | Le contenu est partagé à partir de Microsoft 365 : Seulement avec des gens à l’intérieur de mon organization AND Le contenu contient l’étiquette de confidentialité : - Toutes les étiquettes PROTECTED AND Group NOT L’expéditeur est membre de : - Utilisateurs protégés |

Restreindre l’accès ou chiffrer le contenu dans les emplacements Microsoft 365 : - Empêcher les utilisateurs de recevoir des e-mails ou d’y accéder - Bloquer tout le monde Configurez des conseils de stratégie si vous le souhaitez. Configurer la gravité des incidents et les alertes appropriées |

| Restreindre l’envoi externe d’e-mails PROTECTED | Le contenu est partagé à partir de Microsoft 365 : Seulement avec des gens en dehors de mon organization AND Le contenu contient l’étiquette de confidentialité : - Toutes les étiquettes PROTECTED AND Group NOT L’expéditeur est membre de : Utilisateurs protégés |

Restreindre l’accès ou chiffrer le contenu dans les emplacements Microsoft 365 : - Empêcher les utilisateurs de recevoir des e-mails ou d’y accéder - Bloquer tout le monde Configurez des conseils de stratégie si vous le souhaitez. Configurer la gravité des incidents et les alertes appropriées |

Empêcher la distribution d’éléments classifiés de sécurité via la conversation Teams

Pour plus d’informations sur l’utilisation de Microsoft Purview DLP pour protéger Microsoft Teams, consultez Protection contre la perte et Microsoft Teams.

Les activités de partage de fichiers dans Teams fonctionnent via des liens de partage. Par conséquent, les éléments étiquetés peuvent être protégés via les paramètres de stratégie DLP abordés dans la prévention du partage d’informations classifiées de sécurité.

Une conversation Teams ne peut pas avoir une étiquette de confidentialité qui lui est appliquée. Par conséquent, les stratégies DLP basées sur la classification ne sont pas directement applicables. Toutefois, les stratégies qui détectent les informations sensibles et les marquages de sécurité sont abordées dans la limitation des conversations externes via DLP.

Empêcher le partage d’informations classifiées de sécurité

Remarque

Blueprint for Secure Cloud d’ASD inclut des conseils pour la configuration du partage SharePoint. Les conseils ASD recommandent de limiter tous les liens de partage aux seules personnes de votre organization. La définition de tous les partages sur interne uniquement est un bon état par défaut pour les organisations qui fonctionnent au niveau PROTECTED.

Certaines organisations doivent ajuster leur configuration de partage pour répondre aux cas d’usage avancés tels que la collaboration sécurisée avec d’autres organisations. Les conseils fournis tels que ceux inclus dans contrôle de collaboration externe élevée et d’autres sections pertinentes du Blueprint for Secure Cloud d’ASD ont été suivis, cela peut être fait avec un faible niveau de risque et peut facilement aboutir à une configuration qui répond mieux à la sécurité des informations que les approches traditionnelles de courrier électronique des pièces jointes.

Chaque organization a une configuration de partage par défaut, qui est configurée pour le partage SharePoint. Cela permet de configurer une liste de domaines approuvés pour la réception des liens de partage. Cette configuration est conforme à la politique 9 du PSPF Condition 1 - Ententes formalisées pour le partage de l’information et des ressources.

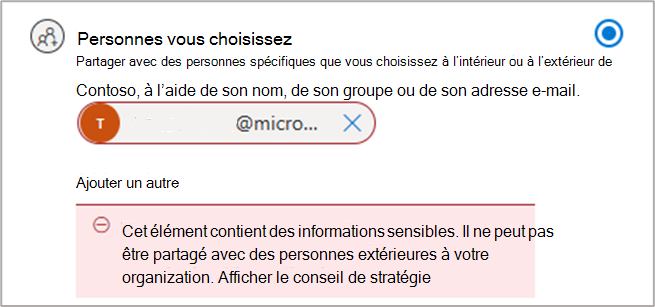

Les paramètres de groupe d’étiquettes et de site peuvent restreindre davantage le partage d’éléments à partir d’emplacements étiquetés, comme indiqué dans configuration du partage d’étiquettes. Une fois le paramètre configuré, un élément classifié de sécurité tel qu’un document PROTÉGÉ a des options de partage limitées à partir d’emplacements PROTÉGÉS. Les configurations des exemples de configuration de groupes et de sites limitent le partage à partir de ces emplacements uniquement aux destinataires internes.

En plus des restrictions de partage basées sur l’emplacement, les organisations doivent implémenter des stratégies DLP pour bloquer ou avertir et dissuader les utilisateurs du partage externe d’éléments qui ne sont pas appropriés pour la distribution externe. L’exemple de stratégie suivant s’applique aux documents PROTECTED, ce qui les empêche d’être partagés avec des utilisateurs externes :

| Conditions | Opération |

|---|---|

| Le contenu est partagé à partir de Microsoft 365 : Seulement avec des gens en dehors de mon organization AND Le contenu contient l’étiquette de confidentialité : - Toutes les étiquettes PROTECTED |

Restreindre l’accès ou chiffrer le contenu dans les emplacements Microsoft 365 : - Empêcher les utilisateurs de recevoir des e-mails ou d’y accéder - Bloquer uniquement les personnes extérieures à votre organization Configurez un conseil de stratégie approprié, par exemple : « Les éléments PROTÉGÉS ne sont pas appropriés pour le partage avec des destinataires externes. » Configurer la gravité des incidents et les alertes appropriées |

Conseil

Étant donné que les stratégies DLP basées sur SharePoint sont basées sur l’emplacement plutôt que sur l’utilisateur, les exceptions ne sont pas appliquées par utilisateur ou par groupe. Toutefois, les stratégies s’appliquant à OneDrive peuvent être étendues à des utilisateurs spécifiques.

Les conseils de stratégie DLP peuvent être configurés pour fournir aux utilisateurs des commentaires utiles. Les fichiers correspondant à un conseil de stratégie stocké dans des emplacements SharePoint bénéficient des marquages d’icônes dans les bibliothèques de documents. Comme l’exemple de stratégie DLP contient un conseil de stratégie et que la stratégie impose des restrictions d’accès, une icône montrant un cercle avec un trait d’union est visible dans la bibliothèque de documents pour rappeler aux utilisateurs que l’élément est soumis à des restrictions :

![]()

Lorsqu’un utilisateur ignore le conseil de stratégie et tente de partager un élément PROTECTED en externe, le conseil de stratégie s’affiche dans la boîte de dialogue de partage :

Si un utilisateur tente de contourner la stratégie DLP, par exemple en envoyant par e-mail un type de lien plus permissif à un utilisateur externe, tel qu’un lien tout le monde, la stratégie DLP se déclenche, génère des rapports et, si elle est configurée, envoie à l’utilisateur une notification DLP.

Autres scénarios de partage

D’autres scénarios de partage que les organisations gouvernementales trouveront applicables sont décrits dans cette section.

Que se passe-t-il si un membre d’un emplacement sécurisé, tel qu’une équipe PROTECTED, partage un élément de manière inappropriée ?

L’approche confiance mais vérification de Microsoft permet à tous les utilisateurs d’une équipe de partager du contenu conformément à la stratégie de partage de l’emplacement. Si d’autres restrictions sont nécessaires, les options sont les suivantes :

La configuration des sites et des groupes d’étiquettes de confidentialité est utilisée pour appliquer des stratégies d’accès conditionnel pour les emplacements étiquetés. Le contexte d’authentification vérifie également que l’utilisateur fait partie d’un groupe d’utilisateurs autorisés avant d’autoriser l’accès au contenu dans un emplacement étiqueté.

Les emplacements étiquetés peuvent être davantage limités. L’utilisation de PowerShell pour définir la configuration d’une étiquette permet aux

MemberShareNonepropriétaires de site ou d’équipe de contrôler la distribution des informations à partir d’emplacements avec l’étiquette appliquée. Pour plus d’informations sur les restrictions de partage de membres, consultez Partage de membres.Les barrières aux informationsLes contrôles implicites de groupe Microsoft 365 peuvent être utilisés pour bloquer le partage d’éléments avec des membres non membres de l’équipe. Cette fonctionnalité est appropriée pour les situations où la communication et la collaboration doivent être empêchées entre des groupes d’utilisateurs.

Que se passe-t-il si un utilisateur déplace un élément PROTECTED vers un autre emplacement où le partage est plus permissif ?

Si un utilisateur tente de contourner le partage et les contrôles d’accès en déplaçant un élément PROTECTED vers un emplacement moins sensible, par exemple une autre équipe où le partage est plus permissif, alors :

- Des alertes de données non locales se déclenchent, ce qui avertit l’utilisateur de l’action.

- Alerter les équipes de sécurité en fonction de la configuration des alertes de surveillance des données hors de leur emplacement.

La configuration du partage SharePoint est utilisée pour configurer une liste de domaines avec ux que les utilisateurs sont autorisés à partager. Une fois configurés, les utilisateurs ne peuvent pas partager des éléments en dehors des organisations approuvées.

Un emplacement OneDrive peut avoir une stratégie de partage plus permissive que celle appliquée à un emplacement étiqueté. Pour atténuer les risques liés au partage d’utilisateurs à partir de OneDrive afin de contourner les contrôles basés sur l’emplacement, les stratégies DLP sont configurées pour limiter le partage d’éléments avec certaines étiquettes à partir de OneDrive. Des stratégies sont également appliquées aux groupes d’utilisateurs pour permettre uniquement aux utilisateurs approuvés de partager des éléments étiquetés à partir de leurs emplacements OneDrive avec des invités.

Importante

Un utilisateur autorisé à accéder aux éléments PROTÉGÉS peut partager ces éléments à partir de son OneDrive conformément à la configuration de partage OneDrive globale de l’organization et à la configuration de partage OneDrive appliquée à son compte.

Que se passe-t-il si un insider malveillant tente à plusieurs reprises de partager des activités pour exfiltrer des informations classifiées de sécurité ?

Un initié malveillant motivé est susceptible d’effectuer de nombreuses tentatives de contournement des contrôles de sécurité des données présentés dans cet article. La fonctionnalité gestion des risques internes (IRM) de Microsoft est utilisée pour déterminer le profil de risque d’un utilisateur en fonction de son activité. L’IRM permet aux équipes de sécurité de surveiller les séquences suspectes d’utilisateurs, telles que :

- Téléchargement d’informations à partir d’emplacements Microsoft 365 avec certaines étiquettes appliquées, puis copiez-les sur USB.

- Abaisser ou supprimer une étiquette, puis la partager avec un utilisateur externe.

- Obfusquer des informations, qui ont été identifiées comme sensibles, puis les exfiltrer via un service cloud.

IRM s’intègre aux stratégies DLP Microsoft Purview via une fonctionnalité appelée protection adaptative. Cela identifie les utilisateurs qui sont considérés comme risqués en raison du déclenchement continu de stratégies configurées, et leur impose automatiquement des restrictions supplémentaires pour atténuer les risques jusqu’à ce que les équipes de sécurité puissent enquêter.

Conseil

L’utilisation de contrôles de chiffrement (comme indiqué dans chiffrement des étiquettes de confidentialité) doit être utilisée pour les données sensibles. Le chiffrement des étiquettes permet de s’assurer que seuls les utilisateurs autorisés, internes et externes, peuvent accéder aux éléments classifiés de sécurité, quel que soit l’emplacement des éléments.

Empêcher le chargement d’éléments classifiés de sécurité vers des emplacements non gérés

Defender for Cloud Apps contribue à la posture de sécurité de l’utilisation des services cloud par un organization. Pour ce faire, il fournit une visibilité précise et un contrôle sur les activités des utilisateurs et les informations sensibles.

Defender for Cloud Apps stratégies sont configurées dans la console Microsoft 365 Defender sous le menuStratégies des applications> cloud. Les administrateurs peuvent créer des stratégies ciblant des fichiers avec des étiquettes PROTECTED et les empêcher d’être partagés avec des domaines non approuvés. Cette configuration s’aligne sur la stratégie 9 du PSPF Condition 1, qui stipule que les éléments classifiés de sécurité ne doivent être partagés qu’avec des organisations officiellement approuvées.

Pour plus d’informations sur les intégrations entre Defender for Cloud Apps et Protection des données Microsoft Purview, consultez Intégration Protection des données Microsoft Purview.

Empêcher le téléchargement ou l’impression d’éléments classifiés de sécurité

Cette section traite du risque que des éléments ou des informations classifiés de sécurité puissent être copiés vers des emplacements en dehors du contrôle du locataire Microsoft 365. Par exemple :

- Un utilisateur copie un élément PROTECTED sur un lecteur USB non chiffré, qui est ensuite perdu ou volé.

- Les éléments PROTÉGÉS sont copiés vers un partage réseau local ou un emplacement, ce qui n’est pas approprié pour le stockage des éléments PROTÉGÉS.

- Les informations contenues dans les éléments PROTECTED sont copiées et collées dans un nouvel élément sans que les mêmes contrôles soient appliqués, ce qui permet d’exfiltration des informations.

La protection contre la perte de données de point de terminaison (DLP de point de terminaison) est utilisée pour résoudre ces risques. Pour plus d’informations sur les procédures d’intégration pour endpoint DLP, consultez Prise en main de Endpoint DLP.

Les organisations gouvernementales ont besoin d’une limite pour utiliser uniquement les navigateurs compatibles DLP Microsoft 365. Chromium est compatible DLP et Google Chrome peut être rendu compatible DLP via un complément de navigateur. Pour plus d’informations sur l’extension Microsoft Purview Chrome, consultez Prise en main de l’extension Microsoft Purview Chrome.

Pour cibler des appareils avec DLP de point de terminaison, créez une stratégie DLP limitée à l’emplacement Appareils .

Comme avec d’autres exemples DLP, les stratégies peuvent être configurées avec le contenu contient, Étiquette de confidentialité en tant que conditions. Sous Actions de stratégie, vous pouvez choisir d’auditer, de bloquer avec remplacement ou de bloquer les actions suivantes :

- Charger un élément dans un domaine de service cloud restreint (par exemple, Google Drive) (commun à Bloquer dans les organisations gouvernementales)

- Copier de l’élément dans le Presse-papiers

- Copier l’élément sur une clé USB pouvant être supprimée (commune à Bloquer avec remplacement dans les organisations gouvernementales)

- Copier vers un partage réseau

- Copier ou déplacer à l’aide d’une application Bluetooth non autorisée (commune à Bloquer dans les organisations gouvernementales)

- Copier ou déplacer à l’aide du protocole Bureau à distance (courant pour bloquer dans les organisations gouvernementales)

Remarque

EndPoint DLP permet aux organisations de configurer une gamme d’options, notamment les applications, les exclusions de chemin d’accès, les navigateurs autorisés, les imprimantes autorisées et les périphériques USB autorisés. Ces paramètres peuvent être utilisés avec des stratégies pour définir des situations où l’utilisation d’éléments étiquetés est autorisée.