Prévention de la distribution inappropriée d’informations sensibles pour la conformité du gouvernement australien avec PSPF

L’objectif de cet article est d’aider les organisations gouvernementales australiennes à améliorer leur posture de sécurité des informations. Les conseils de cet article ont été rédigés pour s’aligner au mieux sur les exigences décrites dans le Cadre de stratégie de sécurité de protection (PSPF) et le Manuel de sécurité de l’information (ISM).

Cet article fournit des conseils aux organisations gouvernementales australiennes sur les configurations permettant de réduire le risque de divulgation inappropriée d’informations sensibles via les services Microsoft 365. Cet article explore les configurations qui doivent être implémentées en plus de celles décrites dans Prévention de la distribution inappropriée d’informations classifiées de sécurité. La raison en est que l’étiquette de confidentialité ou la classification de sécurité n’est pas toujours la meilleure méthode pour déterminer la sensibilité des éléments.

L’approbation d’un organization externe pour l’accès aux informations classifiées de sécurité ne suggère pas automatiquement que tous les utilisateurs de l’organization ont besoin d’en savoir. Les organisations gouvernementales doivent appliquer des configurations qui fournissent une visibilité et un contrôle précis du flux d’informations sensibles, indépendamment des contrôles axés sur les étiquettes ou les classifications de confidentialité. Ces contrôles s’alignent sur la stratégie 9 de Protection Security Policy Framework (PSPF) Condition 2.

| Conditions requises | Détails |

|---|---|

| Politique 9 du PSPF Condition 2 : Limitation de l’accès aux informations et ressources sensibles et classifiées | Pour réduire le risque de divulgation non autorisée, les entités doivent s’assurer que l’accès aux informations ou ressources sensibles et classifiées en matière de sécurité est fourni uniquement aux personnes qui ont besoin d’en savoir. |

En plus de garantir le besoin d’en savoir, les stratégies de protection contre la perte de données (DLP) limitent la distribution des informations sensibles. Les stratégies DLP contrôlant le flux d’informations sensibles complètent les stratégies qui limitent la distribution des éléments étiquetés en fournissant une couche supplémentaire de protection contre la perte de données. Voici quelques exemples de la façon dont les approches basées sur le contenu (plutôt que sur les étiquettes) aident à y parvenir :

- Un utilisateur rétrograde de manière malveillante l’étiquette de confidentialité appliquée à un élément (comme indiqué dans considérations de reclassification), puis tente de l’exfiltrer.

- Un utilisateur copie des informations sensibles à partir d’un document classifié et les colle dans un e-mail ou une conversation Teams.

- Un adversaire qui a accès via un compte compromis sources des informations en bloc à partir d’un service interne et tente de les exfiltrer par e-mail.

Dans chacun de ces scénarios, les approches qui évaluent le contenu réel plutôt que l’étiquette appliquée aux éléments sont utilisées pour prévenir et limiter les violations de données.

Remarque

Les stratégies de protection des informations sensibles dépendent d’abord de l’identification des informations comme sensibles. Ces concepts sont abordés en détail dans l’identification des informations sensibles.

Contrôle des e-mails d’informations sensibles

Les organisations gouvernementales australiennes doivent s’assurer que leurs configurations DLP répondent aux besoins suivants :

- L’utilisation de modèles de stratégie DLP fournis par Microsoft pour la détection des informations sensibles relatives aux types de données australiens.

- L’utilisation de types d’informations sensibles (SIT) pour détecter les éléments potentiellement classifiés de sécurité via leurs marquages de protection.

- L’utilisation de sits et classifieurs personnalisés pour détecter les informations sensibles relatives aux initiatives ou services du gouvernement australien.

Utilisation de modèles de stratégie DLP pour contrôler les e-mails d’informations sensibles

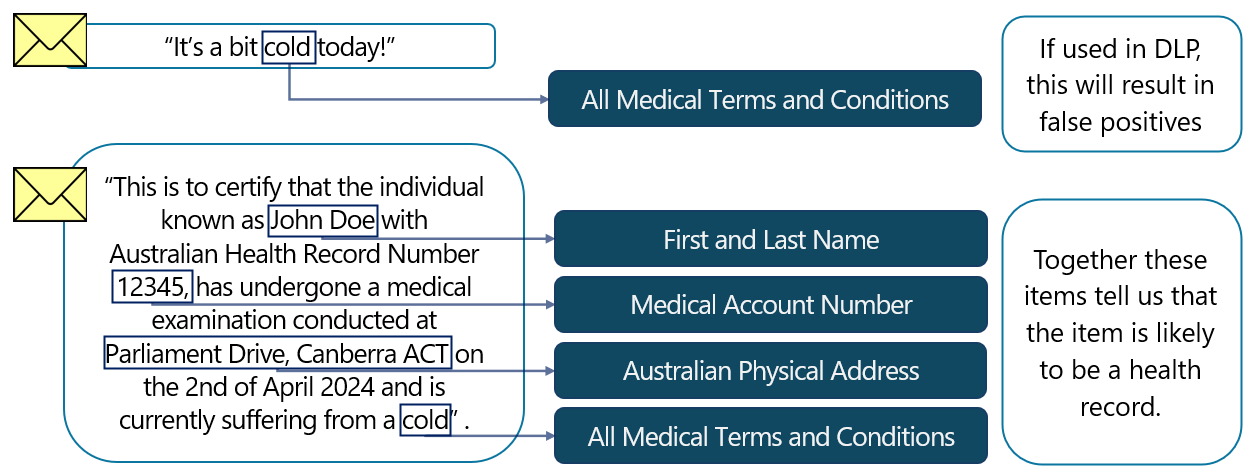

Les informations de santé sont un exemple d’informations sensibles que les organisations gouvernementales des États et des gouvernements fédéraux collectent et avec lesquels elles travaillent. Les informations de heath peuvent être identifiées par le biais d’approches décrites dans les types d’informations sensibles d’entité nommée.

Les informations d’intégrité pourraient être étiquetées de manière appropriée et des contrôles basés sur des étiquettes, tels que ceux inclus dans la prévention de la distribution inappropriée des informations classifiées de sécurité qui leur sont appliquées. Toutefois, le besoin de savoir s’applique toujours. Les organisations externes, qu’elles soient approuvées ou non pour l’accès aux informations classifiées, ne doivent pas avoir la capacité de recevoir ou d’accéder à ces informations sans obligation de le faire. Une granularité supplémentaire est essentielle pour répondre aux besoins.

L’exemple de règle DLP suivant est utilisé pour empêcher la distribution externe des enregistrements d’intégrité. Cet exemple de stratégie utilise le modèle de stratégie préconstructé Australia Health Records Act (HRIP Act) Amélioré, modifié pour s’appliquer au service Exchange uniquement afin que les restrictions basées sur les destinataires soient appliquées.

Ce modèle de stratégie, plutôt que de simplement rechercher des informations d’intégrité, cherche à identifier des combinaisons d’informations d’intégrité avec d’autres types d’informations. D’autres types d’informations susceptibles de signifier un enregistrement d’intégrité incluent le nom, l’adresse et d’autres identificateurs personnels.

Les modèles de stratégie fournis par Microsoft permettent de définir des actions de stratégie à volume faible et élevé. Par défaut, le faible volume est configuré comme 1 à 9 occurrences et le volume élevé est supérieur à 10 occurrences. Ces seuils peuvent être davantage personnalisés.

Les organisations externes qui ont besoin d’informations peuvent être ajoutées à une liste de domaines approuvés par le biais de la liste d’exceptions NOT de la règle.

| Nom de la règle | Conditions | Opération |

|---|---|---|

| Faible volume de contenu détecté Australia Health Records Act | Le contenu est partagé à partir de Microsoft 365, Avec des gens en dehors de mon organization AND Le contenu contient l’un des éléments suivants : - Numéro de fichier fiscal en Australie (0 à 9) - Numéro de compte médical en Australie (0 à 9) - Adresses physiques en Australie (0 à 9) AND Le contenu contient : - Tous les noms complets (0 à 9) AND Le contenu contient : - Toutes les conditions médicales (0 à 9) AND Group NOT Le domaine du destinataire est : - Liste des domaines approuvés pour la réception des informations d’intégrité |

Informez les utilisateurs avec des e-mails et des conseils de stratégie. Configurez un conseil de stratégie de : « Un destinataire de cet e-mail provient d’un organization qui n’est pas autorisé à recevoir des informations médicales. Cet e-mail est bloqué, sauf si les destinataires non autorisés sont supprimés du champ à . Si ce n’est pas le cas, contactez le support technique pour discuter de vos besoins. » Configurez une gravité d’incident inférieure et les options de notification appropriées. |

| Volume élevé de contenu détecté Australia Health Records Act | Le contenu est partagé à partir de Microsoft 365, Avec des gens en dehors de mon organization AND Le contenu contient l’un des éléments suivants : - Numéro de fichier fiscal en Australie (10 à tout) - Numéro de compte médical en Australie (10 à tout) - Australie Adresses physiques (10 à toutes) AND Le contenu contient : - Tous les noms complets (10 à tous) AND Le contenu contient : - Toutes les conditions médicales (10 à toutes) AND Group NOT Le domaine du destinataire est : - Liste des domaines approuvés pour la réception des informations d’intégrité |

Informez les utilisateurs avec des e-mails et des conseils de stratégie. Configurez un conseil de stratégie de : « Un destinataire de cet e-mail provient d’un organization qui n’est pas autorisé à recevoir des informations médicales. Cet e-mail est bloqué, sauf si les destinataires non autorisés sont supprimés du champ à . Si ce n’est pas le cas, contactez le support technique pour discuter de vos besoins. » Configurez une gravité d’incident élevée et les options de notification appropriées. |

Un avantage significatif d’une telle règle DLP est que si un utilisateur malveillant ou un compte compromis tentait d’exfiltrer une quantité en bloc d’enregistrements d’intégrité dans un domaine de messagerie non approuvé, l’action est bloquée et les administrateurs avertis. Le organization peut étendre ces contrôles aux utilisateurs internes pour garantir que les utilisateurs externes engagés dans des fonctions métier non liées ne peuvent pas recevoir ce type d’informations d’intégrité. D’autres règles peuvent également être créées pour appliquer les mêmes contrôles aux personnes à l’intérieur de mon organization. Ces règles peuvent utiliser un groupe interne pour les exceptions plutôt qu’une liste de domaines externes.

Remarque

Pour appliquer les conditions DLP disponibles pour le service Exchange, telles que le domaine du destinataire, les modèles de stratégie sont appliqués au service Exchange uniquement. Cela signifie que chaque modèle de stratégie est utilisé plusieurs fois, une fois pour chaque service. Par exemple :

- Australia Health Record Act amélioré pour l’échange

- Australia Health Record Act amélioré pour SharePoint et OneDrive

- Australia Health Record Act Enhanced for Teams chat and channel messaging

Microsoft a fourni des modèles de stratégie DLP prédéfinis qui doivent être pris en compte par les organisations gouvernementales australiennes pour l’implémentation :

- Loi australienne sur la protection des données personnelles améliorée

- Australie Health Record Act amélioré

- Données financières en Australie

- PCI Data Security Standard - PCI DSS

- Australia Personally Identifiable Information (PII) Data

Contrôle des e-mails d’informations marquées via DLP

Les étiquettes de confidentialité doivent être utilisées comme indicateur clé de la sensibilité des éléments. Dans la plupart des cas, les méthodes de protection des informations basées sur des étiquettes appliquées, telles qu’elles sont couvertes dans la prévention de la distribution inappropriée d’informations classifiées pour la sécurité, offrent une protection adéquate. Toutefois, nous devons également prendre en compte les situations où :

- Le contenu est copié à partir d’un élément classifié.

- Les éléments sont reçus d’organisations gouvernementales externes et sont marqués, mais ne doivent pas encore être étiquetés.

- Les éléments ont été créés avant le déploiement des étiquettes de confidentialité et n’ont pas encore d’étiquettes appliquées.

Dans les situations où les éléments ne doivent pas encore être étiquetés, une combinaison d’étiquetage automatique basé sur le client et d’étiquetage automatique basé sur le service peut être utilisée pour appliquer des étiquettes aux éléments. Les recommandations basées sur le client sont appliquées lorsqu’un utilisateur ouvre un fichier. Index d’étiquetage automatique basé sur le service et étiquettes des éléments au repos.

Afin d’augmenter encore les couches de protections, les méthodes d’identification de contenu, comme illustré dans l’exemple de syntaxe SIT pour détecter les marquages de protection, peuvent être utilisées pour rechercher des marquages de protection. Une fois identifiées, les protections peuvent être appliquées aux éléments qui s’alignent sur la classification de sécurité associée aux marquages. Cela permet de protéger les éléments dans les situations où les utilisateurs ignorent les recommandations d’étiquette du client ou où l’étiquetage automatique basé sur le service n’a pas encore traité les éléments.

Conseil

Les organisations gouvernementales australiennes doivent mettre en œuvre des stratégies DLP qui case activée pour les marquages de protection dans les e-mails. Les stratégies doivent être créées pour cibler à la fois protected et OFFICIAL : marquages sensibles. Une configuration supplémentaire peut être appliquée aux sous-ensembles tels que les marquages avec la mise en garde cabinet.

Par exemple, la règle DLP suivante s’applique uniquement au service Exchange. La règle identifie les marquages PROTECTED sur les e-mails, puis empêche toutes les organisations sauf approuvées de les recevoir.

Remarque

Cette règle est une copie de l’exemple fourni dans l’exemple de règle DLP : Bloquer le courrier protégé aux organisations non approuvées. Toutefois, il utilise des SIT dans des conditions de stratégie plutôt que des étiquettes de confidentialité. Il inclut des exceptions qui garantissent qu’il ne se déclenche pas sur les éléments étiquetés, qui sont également susceptibles de contenir les SIT correspondants.

| Conditions | Opération |

|---|---|

| Le contenu est partagé à partir de Microsoft 365, avec des gens en dehors de mon organization AND Le contenu contient le type d’informations sensibles : - Sélectionner tous les SIT PROTÉGÉS AND Group NOT Le contenu contient l’étiquette de confidentialité : - Sélectionner toutes les étiquettes PROTÉGÉES AND Group NOT Le domaine du destinataire est : - Liste des domaines approuvés pour la réception de l’e-mail PROTECTED |

Restreindre l’accès ou chiffrer le contenu dans les emplacements Microsoft 365 : - Empêcher les utilisateurs de recevoir des e-mails ou d’y accéder - Bloquer tout le monde Configurez un conseil de stratégie de : « Un destinataire de cet e-mail provient d’un organization qui n’est pas autorisé à recevoir des informations PROTÉGÉES. Cet e-mail est bloqué, sauf si les destinataires non autorisés sont supprimés du champ à . Si ce n’est pas le cas, contactez le support technique pour discuter de vos besoins. » Configurez les options de notification et de gravité d’incident appropriées. |

Implications sur la rétrogradation des étiquettes malveillantes

L’approche de confiance mais de vérification de Microsoft en matière de classification de sécurité permet aux utilisateurs de modifier l’étiquette de confidentialité appliquée aux éléments. Cette fonctionnalité s’aligne sur l’exigence 3 de la stratégie 8 du PSPF, qui est abordée dans les considérations relatives au reclassement.

| Conditions requises | Détails |

|---|---|

| PSPF Policy 8 Condition 3 - Déclassification (v2018.6) | L’auteur doit rester responsable du contrôle de l’assainissement, de la reclassification ou du déclassement des informations. Une entité ne doit pas supprimer ou modifier la classification des informations sans l’approbation de l’expéditeur. |

Email conversations auxquelles participent les représentants du gouvernement australien ont des mesures de protection appliquées. Ceux-ci sont présents dans les en-têtes x des e-mails, mais également dans les marquages d’objet et les marquages visuels textuels tout au long de l’historique des conversations.

Si une classification appliquée à une conversation par e-mail est rétrogradée, par exemple, de « PROTECTED Personal Privacy » à « NON OFFICIEL », elle déclenche la justification des modifications d’étiquette, génère des événements pouvant être audités et est ensuite prise en compte dans la gestion des risques internes (IRM). À la suite de cet événement, les marquages d’objet précédemment appliqués et les marquages visuels textuels sont identifiables dans les réponses précédentes des e-mails via SIT. Par exemple, un SIT avec l’expression régulière suivante identifie « PROTECTED // Personal Privacy » dans un en-tête d’e-mail et [SEC=PROTECTED, Access=Personal-Privacy] dans un marquage d’objet :

PROTECTED(?:\s\|\/\/\|\s\/\/\s\|,\sACCESS=)Personal[ -]Privacy

Les exemples de règles DLP fournis dans la section précédente (contrôle de l’e-mail des informations marquées via DLP) identifient l’élément comme ÉTANT PROTÉGÉ et bloquent l’exfiltration, quelle que soit l’étiquette de confidentialité appliquée. Un classement minutieux de la stratégie DLP, ainsi que des actions de création de rapports appropriées, permet également les situations où un e-mail est bloqué en raison d’un sit plutôt que d’une étiquette pour être marqué avec les équipes de sécurité comme un incident prioritaire.

Une autre méthode de traitement du passage à une version antérieure consiste à implémenter une stratégie, qui vérifie l’étiquette appliquée par rapport aux marquages qui peuvent être détectés dans le corps de l’e-mail. Par exemple, Contient l’étiquette de confidentialité UNOFFICIAL, OFFICIAL, OFFICIAL : SensitiveANDContains sensitive information type PROTECTED. Ces occurrences de passage à une version antérieure incrémentielle fournissent une indication forte d’une rétrogradation inappropriée des étiquettes et justifient une investigation plus approfondie. Les stratégies DLP qui utilisent ces conditions fournissent également une méthode d’adhésion à ISM-1089 :

| Conditions requises | Détails |

|---|---|

| ISM-1089 (v2018.6) | Les outils de marquage de protection n’autorisent pas les utilisateurs qui répondent aux e-mails ou les transfèrent à sélectionner des marquages de protection inférieurs à ceux utilisés précédemment. |

Remarque

Le blocage de la distribution des informations basée sur le marquage protecteur plutôt que l’étiquette de confidentialité offre des avantages en termes de sécurité des données, mais peut entraîner des situations où des éléments dont les classifications ont été intentionnellement réduites sont bloqués de la distribution. Établissement de règles d’entreprise regarardant la déclassification et utiliser des actions de stratégie DLP qui autorisent le remplacement lorsqu’il existe des exigences métier pour le faire.

Contrôle de l’e-mail des sits personnalisés via DLP

Les méthodes d’identification des informations, telles que les types d’informations sensibles personnalisés et d’autres fonctionnalités abordées dans l’identification des informations sensibles, fournissent un moyen de détecter les informations sensibles pertinentes pour un organization individuel. Les SIT et les classifieurs pouvant être entraînés sont créés pour répondre aux exigences de protection des informations spécifiques du gouvernement australien. Ces SIT sont ensuite utilisés dans les stratégies DLP qui contrôlent la distribution des éléments contenant les informations identifiées.

Un exemple d’exigence qui est courante dans les organisations gouvernementales australiennes est la nécessité de protéger les documents responsables, tels que les informations relatives aux mots de code ou aux initiatives sensibles. Pour ce faire, vous pouvez créer un SIT ou un ensemble de SIT contenant une liste de mots clés ou de termes. Ce SIT peut ensuite être utilisé dans une stratégie DLP pour avertir les utilisateurs, en exigeant éventuellement qu’ils entrent une justification professionnelle avant l’envoi, ou en bloquant carrément la communication.

L’exemple de règle DLP suivant s’applique au service Exchange. Il détecte les e-mails contenant des mots de code sensibles et, lorsqu’il est détecté, affiche un conseil de stratégie aux utilisateurs. Les utilisateurs doivent fournir une justification professionnelle et accuser réception des avertissements avant d’envoyer l’e-mail.

| Conditions | Opération |

|---|---|

| Le contenu est partagé à partir de Microsoft 365, Avec des gens en dehors de mon organization AND Le contenu contient le type d’informations sensibles : - Sit des mots de code sensibles |

Configurez un conseil de stratégie de : « Cet e-mail contient un terme sensible, qui peut ne pas convenir à un destinataire spécifié. Assurez-vous que tous les destinataires sont autorisés à accéder aux informations jointes avant l’envoi. » Autoriser les utilisateurs à remplacer les restrictions de stratégie : - Exiger une justification métier à substituer - Exiger que l’utilisateur final reconnaisse explicitement la substitution Configurez les options de notification et de gravité d’incident appropriées. |

Limitation des conversations externes contenant du contenu sensible

Les stratégies DLP peuvent être configurées pour s’appliquer aux messages de conversation et de canal Teams. Cette configuration est particulièrement pertinente pour les organisations qui ont implémenté des options de collaboration flexibles, telles que la possibilité de discuter avec des utilisateurs externes. Ces organisations souhaitent une productivité accrue grâce à la collaboration, mais sont préoccupées par la perte d’informations sensibles via des avenues de collaboration telles que la conversation Teams et la messagerie de canal.

Remarque

Les stratégies DLP pour Exchange et Microsoft Teams peuvent cibler ou exclure des domaines de destinataires spécifiques. Cela permet d’appliquer des exceptions basées sur un domaine, ce qui permet de garantir le besoin de connaître et l’alignement avec la stratégie 9 du PSPF Condition 2.

Les approches DLP pour Teams doivent :

Utilisez les modèles de stratégie DLP fournis par Microsoft pour détecter les informations sensibles relatives aux types de données australiens.

Les modèles de stratégie DLP fournis par Microsoft, comme illustré dans l’utilisation de modèles de stratégie DLP pour contrôler les e-mails d’informations sensibles, doivent être utilisés pour identifier et protéger les informations sensibles contre la communication via Teams.

Incluez l’utilisation de sits pour détecter les marquages de protection qui peuvent avoir été collés à partir d’éléments classifiés dans l’application Teams.

La présence d’un marquage de protection dans la conversation Teams indique une divulgation inappropriée. La stratégie illustrée dans le contrôle des e-mails d’informations marquées via DLP identifie les informations sensibles via des marquages de protection. Si une configuration de stratégie similaire a été appliquée à Teams, elle peut identifier les marquages qui ont été collés dans la conversation Teams. Par exemple, le contenu d’une discussion par e-mail classifiée identifiée via les en-têtes, pieds de page ou marquages d’objet qui peuvent être présents dans ces données textuelles.

Utilisez des SIT et des classifieurs personnalisés pour détecter les informations sensibles relatives aux initiatives ou services du gouvernement australien.

Les SIT personnalisés sont utilisés pour identifier les mots clés ou les termes sensibles utilisés dans la conversation teams ou la messagerie de canal. L’exemple fourni pour contrôler les e-mails des SIT personnalisés via DLP peut être appliqué au service Teams.

Surveillance d’une conversation externe via la conformité des communications

La conformité des communications offre une autre approche de DLP où les événements ne sont pas nécessairement bloqués, mais les violations de stratégie sont signalées pour révision. Les administrateurs peuvent ensuite afficher les correspondances de stratégie pour mieux comprendre le contexte complet de la situation et analyser la pertinence en fonction des stratégies organisationnelles.

Les stratégies de conformité des communications peuvent être configurées pour passer en revue les conversations sortantes contenant des combinaisons de SIT. Ces stratégies peuvent répliquer les combinaisons SIT pertinentes pour les types de données australiens utilisés dans l’utilisation de modèles de stratégie DLP pour contrôler les e-mails d’informations sensibles.

Remarque

La conformité des communications inclut la fonctionnalité de reconnaissance optique de caractères (OCR) qui lui permet d’analyser les documents numérisés à la recherche d’informations sensibles.

Contrôle du partage d’informations sensibles via DLP

Les étiquettes de confidentialité sont la méthode principale d’identification des informations sensibles. Les contrôles DLP basés sur les étiquettes, comme indiqué dans la prévention du partage d’informations classifiées en matière de sécurité, doivent être considérés comme notre principale méthode de protection contre la perte de données pour les activités de partage. Dans l’approche en couches de Microsoft Purview, les stratégies DLP peuvent être configurées pour identifier le contenu sensible dans les éléments. Une fois le contenu identifié, nous pouvons appliquer des restrictions de partage indépendamment de l’étiquette de confidentialité d’un élément. Cela permet de répondre aux situations où :

- Des articles ont été mal étiquetés.

- Les articles ont été reçus d’organisations gouvernementales externes et sont marqués, mais ne doivent pas encore être étiquetés.

- Les éléments qui ont été créés avant le déploiement d’étiquettes de confidentialité et qui n’ont pas encore d’étiquettes appliquées.

Remarque

Blueprint for Secure Cloud d’ASD inclut des conseils pour la configuration du partage SharePoint. Ce conseil recommande de limiter tous les liens de partage aux seules personnes de votre organization.

Les organisations gouvernementales australiennes doivent envisager des stratégies DLP s’appliquant aux services SharePoint et OneDrive qui :

Incluez l’utilisation de sits pour détecter les éléments qui contiennent des marques de protection.

Les marquages de protection fournissent une méthode de sauvegarde pour identifier la sensibilité des éléments. Les stratégies DLP sont configurées à l’aide des SIT fournis dans l’exemple de syntaxe SIT pour détecter les marquages de protection qui s’alignent sur les classifications de sécurité (OFFICIAL : Sensible et PROTÉGÉ). Des restrictions de partage sont appliquées aux éléments contenant ces marquages.

Utilisez les modèles de stratégie DLP fournis par Microsoft pour détecter les informations sensibles relatives aux types de données australiens.

Microsoft a fourni des modèles de stratégie DLP, comme illustré dans l’utilisation de modèles de stratégie DLP pour contrôler les e-mails d’informations sensibles, identifier et protéger les informations sensibles partagées à partir d’emplacements SharePoint ou OneDrive. Les modèles de stratégie pertinents pour le gouvernement australien sont les suivants :

- Loi australienne sur la protection des données personnelles améliorée

- Australie Health Record Act amélioré

- Données financières en Australie

- PCI Data Security Standard - PCI DSS

- Australia Personally Identifiable Information (PII) Data

Utilisez des SIT et des classifieurs personnalisés pour détecter les informations sensibles relatives aux initiatives ou services du gouvernement australien.

Les SIT personnalisés sont utilisés pour identifier les mots clés sensibles ou les termes inclus dans les éléments partagés via SharePoint ou OneDrive. L’exemple fourni pour contrôler le courrier électronique des sits personnalisés via DLP peut être appliqué aux services SharePoint et OneDrive.

Surveiller le partage d’informations sensibles avec Defender for Cloud Apps

Microsoft Defender for Cloud Apps offre une protection pour les applications SaaS (Software as a Service), y compris les applications en ligne et les services de stockage en ligne.

La configuration du partage SharePoint permet de configurer une liste de domaines qui sont approuvés pour la réception des liens de partage et qui sont configurés pour s’aligner sur la stratégie PSPF 9 Condition 1 :

| Conditions requises | Détails |

|---|---|

| Politique 9 du PSPF Condition 1 - Ententes formalisées pour le partage de l’information et des ressources | Lors de la divulgation d’informations ou de ressources classifiées en matière de sécurité à une personne ou à un organization à l’extérieur du gouvernement, les entités doivent disposer d’un accord ou d’un arrangement, tel qu’un contrat ou un contrat, régissant la façon dont les informations sont utilisées et protégées. |

Avec Defender for Cloud Apps, nous pouvons étendre nos fonctionnalités de surveillance DLP. Par exemple, une stratégie est créée pour case activée pour le partage d’éléments qui incluent une combinaison de SIT avec des adresses e-mail anonymes. Les administrateurs peuvent supprimer les autorisations de partage pour les utilisateurs externes et effectuer diverses actions de création de rapports.

Defender for Cloud Apps fournit également des rapports agrégés, alertant les équipes d’administration aux utilisateurs avec des violations de stratégie anormalement élevées.

Pour plus d’informations sur l’utilisation de Defender for Cloud Apps pour surveiller ou contrôler les activités de partage, consultez Stratégies de fichiers dans Microsoft Defender for Cloud Apps.

Surveillance des informations sensibles avec la gestion des risques internes

La gestion des risques internes est une solution de conformité qui vous permet de réduire les risques internes en vous permettant de détecter, d’examiner et d’agir sur les activités malveillantes et accidentelles dans votre organization.

Pour plus d’informations sur la gestion des risques internes, consultez en savoir plus sur la gestion des risques internes.

La surveillance de l’échange d’informations sensibles et l’action en cas de divulgation potentielle non autorisée s’alignent sur la politique 9 du PSPF Condition 2 :

| Conditions requises | Détails |

|---|---|

| Politique 9 du PSPF Condition 2 - Limitation de l’accès aux informations et aux ressources classifiées en matière de sécurité | Pour réduire le risque de divulgation non autorisée, les entités doivent s’assurer que l’accès aux informations ou ressources classifiées en matière de sécurité est fourni uniquement aux personnes qui ont besoin d’en savoir. |

La gestion des risques internes enregistre des statistiques sur les activités à risque des utilisateurs et fournit des métriques aux équipes de sécurité, ce qui leur permet d’examiner plus en détail les événements à risque.

Les stratégies de gestion des risques internes peuvent être configurées pour se concentrer sur les activités entourant les informations sensibles. Les activités peuvent inclure la détection de séquence de risques, comme le vol de données par les utilisateurs sortants et les fuites de données par les utilisateurs à risque.

Les stratégies de gestion des risques internes sont également configurées pour s’aligner sur les stratégies DLP telles que celles suggérées dans cet article. Les activités suspectes entourant des informations sensibles peuvent être signalées aux équipes de sécurité ou atténuées automatiquement par le biais de la protection adaptative.

Contrôle des informations sensibles avec la protection adaptative

IRM s’intègre aux stratégies DLP Microsoft Purview via une fonctionnalité appelée protection adaptative. La gestion des droits relatifs à l’information identifie les utilisateurs qui sont considérés comme risqués en raison du déclenchement continu des stratégies configurées. La protection adaptative impose automatiquement des restrictions aux utilisateurs à risque identifiés, ce qui réduit certains risques jusqu’à ce que les équipes de sécurité puissent enquêter.

Lorsqu’elle est utilisée de cette façon, la protection adaptative s’aligne sur la stratégie PSPF 8 Condition 3 :

| Conditions requises | Détails |

|---|---|

| PSPF Policy 8 Core Requirement 3 | Mettre en œuvre des contrôles opérationnels pour ces fonds d’information proportionnels à leur valeur, leur importance et leur sensibilité |