Microsoft Defender for Office 365:n käytön aloittaminen

Uusissa Microsoft 365 -organisaatioissa, joissa on Microsoft Defender for Office 365 (sisältyy tai on lisätilaus), tässä artikkelissa kuvataan määritysvaiheet, jotka sinun on tehtävä Exchange Online Protection (EOP) ja Defender for Office 365 aikaisintaan organisaation päivinä.

Vaikka Microsoft 365 -organisaatiosi sisältää oletusarvoisen suojaustason siitä hetkestä lähtien, kun luot sen (tai lisäät siihen Defender for Office 365), tämän artikkelin vaiheiden avulla saat käyttökelpoisen suunnitelman EOP:n ja Defender for Office 365 täydellisten suojausominaisuuksien vapauttamiseksi. Kun olet suorittanut vaiheet, voit myös näyttää tässä artikkelissa hallinnan, että maksimoit microsoft 365 -sijoituksesi.

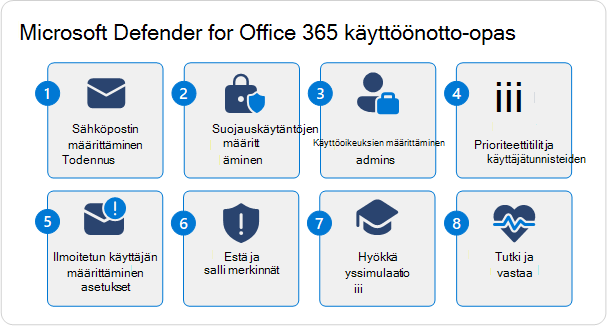

Vaiheet EOP:n ja Defender for Office 365 määrittämiseksi on kuvattu seuraavassa kaaviossa:

Vihje

Tämän artikkelin kumppanina tutustu Microsoft Defender for Office 365 määritysoppaaseen, jossa voit tarkastella parhaita käytäntöjä ja suojautua sähköposti-, linkki- ja yhteistyöuhkia vastaan. Ominaisuuksiin kuuluvat esimerkiksi Turvalliset linkit ja Turvalliset liitteet. Ympäristöösi perustuvan mukautetun käyttökokemuksen saat Microsoft 365 -hallintakeskus Microsoft Defender for Office 365 automaattisen määritysoppaan kautta.

Vaatimukset

Sähköpostiuhkien suojausominaisuudet sisältyvät kaikkiin Microsoft 365 -tilauksiin, joissa on pilvipalvelupostilaatikoita EOP:n kautta. Defender for Office 365 sisältää lisäsuojausominaisuuksia. Yksityiskohtaisia vertailuja EOP:n ominaisuuksista, palvelupaketin 1 Defender for Office 365 ja Defender for Office 365 palvelupaketin 2 ominaisuuksista on Microsoft Defender for Office 365 yleiskatsauksessa.

Roolit ja käyttöoikeudet

Tarvitset käyttöoikeudet EOP- ja Defender for Office 365 ominaisuuksien määrittämiseen. Seuraavassa taulukossa on lueteltu käyttöoikeudet, joita tarvitset tämän artikkelin vaiheiden suorittamiseen (yksi riittää, et tarvitse niitä kaikkia).

| Rooli tai rooliryhmä | Lisätietoja |

|---|---|

| Microsoft Entra yleinen järjestelmänvalvoja* | Microsoft Entra valmiita rooleja |

| Organisaation hallinta sähköpostin & yhteistyörooliryhmissä | rooliryhmät Microsoft Defender for Office 365 |

| Suojauksen järjestelmänvalvoja Microsoft Entra | Microsoft Entra valmiita rooleja |

| Suojauksen järjestelmänvalvoja sähköpostin & yhteiskäyttörooliryhmissä | Sähköpostin & yhteiskäyttöoikeudet Microsoft Defender for Office 365 |

| Exchange Online organisaation hallinta | Exchange Online käyttöoikeudet |

Tärkeää

* Microsoft suosittelee, että käytät rooleja, joilla on vähiten käyttöoikeuksia. Alemman käyttöoikeuden auttaminen parantaa organisaatiosi suojausta. Yleinen järjestelmänvalvoja on hyvin etuoikeutettu rooli, joka tulisi rajata hätätilanteisiin, joissa et voi käyttää olemassa olevaa roolia.

Vaihe 1: Sähköpostin todennuksen määrittäminen Microsoft 365 -toimialueille

Yhteenveto: Määritä SPF-, DKIM- ja DMARC-tietueet (tässä järjestyksessä) kaikille mukautetuille Microsoft 365 -toimialueille (mukaan lukien säilytetyt toimialueet ja alitoimialueet). Määritä tarvittaessa luotetut ARC-tiivisteet.

Tiedot:

Sähköpostin todennus (tunnetaan myös sähköpostin vahvistuksena) on joukko standardeja, joiden avulla varmistetaan, että sähköpostiviestit ovat laillisia, muuttumattomia ja peräisin odotetuista lähteistä lähettäjän sähköpostitoimialueelle. Lisätietoja on artikkelissa Sähköpostin todentaminen EOP:ssa.

Oletetaan, että käytät sähköpostia varten yhtä tai useampaa mukautettua toimialuetta Microsoft 365:ssä (esimerkiksi contoso.com), joten sinun on luotava tietyt sähköpostin todentamisen DNS-tietueet kullekin mukautetulle toimialueelle, jota käytät sähköpostissa.

Luo seuraavat sähköpostin todennuksen DNS-tietueet DNS-rekisteröijässä tai DNS-isännöintipalvelussa kullekin mukautetulle toimialueelle, jota käytät sähköpostissa Microsoft 365:ssä:

Lähettäjän käytäntökehys (SPF): SPF TXT -tietue tunnistaa kelvolliset sähköpostilähteet toimialueen lähettäjiltä. Katso ohjeet ohjeartikkelista SPF:n määrittäminen, jotta vältät väärentämisen.

DomainKeys Identified Mail (DKIM): DKIM allekirjoittaa lähtevät viestit ja tallentaa allekirjoituksen viestin otsikkoon, joka selviää viestin edelleenlähetystä varten. Katso ohjeet artikkelista DKIM:n käyttö mukautetusta toimialueesta lähetetyn lähtevän sähköpostin vahvistamiseksi.

Toimialueeseen perustuva viestien todennus, raportointi ja vaatimustenmukaisuus (DMARC): DMARC auttaa kohdesähköpostipalvelimia päättämään, mitä tehdä mukautetun toimialueen viesteille, jotka eivät läpäise SPF- ja DKIM-tarkistuksia. Muista sisällyttää DMARC-käytännöt (

p=rejecttaip=quarantine) ja DMARC-raporttikohteet (kooste- ja rikostekniset raportit) DMARC-tietueisiin. Katso ohjeet kohdasta Sähköpostin vahvistaminen DMARC:n avulla.Todennettu vastaanotettu ketju (ARC): Jos käytät kolmannen osapuolen palveluita, jotka muokkaavat saapuvia viestejä ennen toimitusta Microsoft 365:een, voit tunnistaa palvelut luotetuiksi ARC-sineteiksi (jos ne tukevat sitä), jotta muokatut viestit eivät automaattisesti epäonnistu sähköpostin todentamisen tarkistuksissa Microsoft 365:ssä. Katso ohjeet kohdasta Luotettujen ARC-tiivisteiden määrittäminen.

Jos käytät sähköpostissa *.onmicrosoft.com-toimialuetta (tunnetaan myös nimellä Microsoft Online -sähköpostin reititysosoite tai MOERA-toimialue), tehtäväsi ei ole läheskään yhtä suuri:

- SPF: SPF-tietue on jo määritetty toimialueelle *.onmicrosoft.com.

- DKIM: DKIM-allekirjoitus on jo määritetty lähteville posteille käyttämällä *.onmicrosoft.com toimialuetta, mutta voit myös mukauttaa sitä manuaalisesti.

- DMARC: Sinun on määritettävä manuaalisesti DMARC-tietue *.onmicrosoft.com-toimialueelle tässä kuvatulla tavalla.

Vaihe 2: Suojauskäytäntöjen määrittäminen

Yhteenveto: Ota käyttöön ja käytä Standard ja/tai tiukat ennalta määritetyt suojauskäytännöt kaikille vastaanottajille. Jos yrityksen on saneltava, luo ja käytä sen sijaan mukautettuja suojauskäytäntöjä, mutta tarkista ne säännöllisesti määritysanalysaattorin avulla.

Tiedot:

Kuten luultavasti voit kuvitella, EOP:ssä ja Defender for Office 365 on käytettävissä paljon suojauskäytäntöjä. Suojauskäytäntöjä on kolmenlaisia:

Oletuskäytännöt: Nämä käytännöt ovat olemassa siitä hetkestä lähtien, kun organisaatio luodaan. Ne koskevat kaikkia organisaation vastaanottajia, et voi poistaa käytäntöjä käytöstä etkä voi muokata sitä, keitä käytännöt koskevat. Voit kuitenkin muokata käytäntöjen suojausasetuksia samalla tavalla kuin mukautettuja käytäntöjä. Oletuskäytäntöjen asetukset on kuvattu taulukoissa kohdassa EOP- ja Microsoft Defender for Office 365 suojauksen suositellut asetukset.

Ennalta määritetyt suojauskäytännöt: Ennalta määritetyt suojauskäytännöt ovat itse asiassa profiileja, jotka sisältävät suurimman osan EOP:n käytettävissä olevista suojauskäytännöistä ja Defender for Office 365 asetukset, jotka on räätälöity tiettyihin suojaustasoihin. Ennalta määritetyt suojauskäytännöt ovat seuraavat:

- Strict preset security policy.

- Standard valmiiksi määritetty suojauskäytäntö.

- Sisäinen suojaus.

Standard- ja Strict-esiasetusten suojauskäytännöt poistetaan oletusarvoisesti käytöstä, kunnes otat ne käyttöön. Määrität EOP-suojausominaisuuksille ja Defender for Office 365 suojausominaisuuksille vastaanottajan ehdot ja poikkeukset (käyttäjät, ryhmän jäsenet, toimialueet tai kaikki vastaanottajat) Standard- ja Strict-suojauskäytäntöjen sisällä.

Defender for Office 365 sisäinen suojaus tarjoaa oletusarvoisesti perustason Turvalliset liitteet- ja Turvalliset linkit -suojauksen kaikille vastaanottajille. Voit määrittää vastaanottajapoikkeukset niiden käyttäjien tunnistamiseksi, jotka eivät saa suojausta.

Standard- ja Strict preset -suojauskäytännöissä Defender for Office 365 organisaatioissa sinun on määritettävä merkinnät ja valinnaiset poikkeukset käyttäjä- ja toimialue-tekeytymissuojausta varten. Kaikki muut asetukset on lukittu suositeltuihin vakioarvoihin ja tiukkoihin arvoihin (joista monet ovat samoja). Näet Standard- ja Strict-arvot taulukoissa kohdassa EOP- ja Microsoft Defender for Office 365 suojauksen suositellut asetukset. Näet Standard- ja Strict-arvojen erot täällä.

Kun EOP- ja Defender for Office 365 lisätään uusia suojausominaisuuksia ja suojausmaisema muuttuu, esiasetusten suojauskäytäntöjen asetukset päivitetään automaattisesti suositeltuihin asetuksiin.

Mukautetut käytännöt: Useimmissa käytettävissä olevissa suojauskäytännöissa voit luoda minkä tahansa määrän mukautettuja käytäntöjä. Voit ottaa käytännöt käyttöön käyttäjille käyttämällä vastaanottajan ehtoja ja poikkeuksia (käyttäjät, ryhmän jäsenet tai toimialueet) ja voit mukauttaa asetuksia.

Edelliset tiedot ja siihen liittyvät suojauskäytännöt on esitetty seuraavassa taulukossa:

| Oletuskäytännöt | Esimääritetyt suojauskäytännöt | Mukautetut käytännöt | |

|---|---|---|---|

| EOP-suojauskäytännöt: | |||

| Haittaohjelmien torjunta | ✔ | ✔ | ✔ |

| Roskapostin torjunta | ✔ | ✔ | ✔ |

| Tietojenkalastelun torjunta (huijaussuojaus) | ✔ | ✔ | ✔ |

| Lähtevä roskaposti | ✔ | ✔ | |

| Yhteyden suodatus | ✔¹ | ||

| Defender for Office 365 käytännöt: | |||

| Tietojenkalastelun torjunta (huijaussuoja) ja: | ✔² | ✔² | ✔ |

| Turvalliset linkit | ³ | ✔ | ✔ |

| Turvalliset liitteet | ³ | ✔ | ✔ |

| Yleinen toiminta | |||

| Suojaus käytössä oletusarvoisesti? | ✔ | ⁴ | |

| Määrittää suojauksen ehdot tai poikkeukset. | ✔⁵ | ✔ | |

| Mukautetaanko suojausasetuksia? | ✔ | ⁶ | ✔ |

| Päivitetäänko suojausasetukset automaattisesti? | ✔ |

¹ Sallittujen IP-osoitteiden luettelossa tai IP-estoluettelossa ei ole oletusmerkintöjä, joten oletusarvoinen yhteyssuodatinkäytäntö ei käytännössä tee mitään, ellet mukauta asetuksia.

² Käyttäjän tekeytymisen tai toimialueen tekeytymissuojauksessa ei ole merkintöjä tai valinnaisia poikkeuksia Defender for Office 365, ennen kuin määrität ne.

³ Vaikka Defender for Office 365 ei ole oletusarvoisia Turvalliset liitteet- tai Turvalliset linkit -käytäntöjä, sisäinen suojaus tarjoaa perustason turvalliset liitteet ja turvalliset linkit -suojauksen, joka on aina käytössä.

Sisäinen suojaus (Turvalliset liitteet ja Turvalliset linkit -suojaus Defender for Office 365) on ainoa valmiiksi määritetty suojauskäytäntö, joka on oletusarvoisesti käytössä.

Voit määrittää Standard- ja Strict-suojauskäytännöille erilliset vastaanottajaehdot ja valinnaiset poikkeukset EOP:lle ja Defender for Office 365 suojaukseen. Defender for Office 365 sisäisessä suojauksessa voit määrittää vain suojausta koskevat vastaanottajapoikkeukset.

Ainoat mukautettavissa olevat suojausasetukset valmiiksi määritetyissä suojauskäytännöissä ovat merkinnät ja valinnaiset poikkeukset käyttäjäksi tekeytymisen suojaukseen ja toimialueksi tekeytymisen suojaukseen Standard- ja strict preset -suojauskäytännöissä Defender for Office 365.

Suojauskäytäntöjen käsittelyjärjestys

Suojauskäytäntöjen käyttöönotto on tärkeä seikka, kun päätät, miten määrität suojausasetukset käyttäjille. Tärkeät muisteltavat asiat ovat seuraavat:

- Suojausominaisuuksilla on määrittämätön käsittelyjärjestys. Esimerkiksi saapuvat viestit arvioidaan aina haittaohjelmien osalta ennen roskapostia.

- Tietyn ominaisuuden (roskapostin torjunta, haittaohjelmien torjunta, tietojenkalastelun torjunta jne.) suojauskäytäntöjä sovelletaan tietyssä tärkeysjärjestyksessä (lisätietoja käsittelyjärjestyksestä myöhemmin).

- Jos käyttäjä on tarkoituksellisesti tai tahattomasti sisällytetty tietyn ominaisuuden useisiin käytäntöihin, kyseisen ominaisuuden ensimmäinen suojauskäytäntö, jossa käyttäjä on määritetty (käsittelyjärjestyksen perusteella), määrittää, mitä kohteelle (viesti, tiedosto, URL jne.) tapahtuu.

- Kun ensimmäistä suojauskäytäntöä käytetään tiettyyn käyttäjän kohteeseen, kyseisen ominaisuuden käytännön käsittely pysähtyy. Kyseisen ominaisuuden suojauskäytäntöjä ei enää arvioida kyseiselle käyttäjälle ja kyseiselle kohteelle.

Käsittelyjärjestys selitetään tarkemmin kohdassa Tärkeysjärjestys ennalta määritetyille suojauskäytännöille ja muille käytännöille, mutta se esitetään lyhyesti seuraavassa:

- Suojauskäytännöt valmiiksi määritetyissä suojauskäytännöissä:

- Strict preset security policy.

- Standard valmiiksi määritetty suojauskäytäntö.

- Tietyn ominaisuuden mukautetut suojauskäytännöt (esimerkiksi haittaohjelmien torjuntakäytännöt). Kullakin mukautetulla käytännöllä on prioriteettiarvo, joka määrittää järjestyksen, jossa käytäntöä käytetään suhteessa saman ominaisuuden muihin suojauskäytäntöihin:

- Mukautettu käytäntö, jonka prioriteettiarvo on 0.

- Mukautettu käytäntö, jonka prioriteettiarvo on 1.

- Ja niin edelleen.

- Tietyn ominaisuuden (esimerkiksi haittaohjelmien torjunta) tai Defender for Office 365 sisäänrakennetun suojauksen (Turvalliset linkit ja Turvalliset liitteet) oletussuojauskäytäntö.

Katso edellisestä taulukosta, miten tietty suojauskäytäntö esitetään käsittelyjärjestyksessä. Kullakin tasolla on esimerkiksi haittaohjelmien torjuntakäytäntöjä. Lähtevän postin roskapostikäytännöt ovat käytettävissä mukautetuilla käytäntö- ja oletuskäytäntötasoilla. Yhteyssuodatinkäytäntö on käytettävissä vain oletuskäytäntötasolla.

Voit välttää sekaannusta ja käytäntöjen tahatonta soveltamista seuraavien ohjeiden avulla:

- Käytä yksiselitteisiä ryhmiä tai vastaanottajaluetteloita kullakin tasolla. Käytä esimerkiksi eri ryhmiä tai vastaanottajaluetteloita Standard- ja Strict-esimääritettyjä suojauskäytäntöjä varten.

- Määritä poikkeuksia kullakin tasolla tarpeen mukaan. Voit esimerkiksi määrittää vastaanottajat, jotka tarvitsevat mukautettuja käytäntöjä poikkeuksina Standard- ja Strict preset -suojauskäytäntöihin.

- Kaikki muut vastaanottajat, joita ei tunnisteta ylemmällä tasolla, saavat oletuskäytännöt tai sisäänrakennetun suojauksen Defender for Office 365 (Turvalliset linkit ja Turvalliset liitteet).

Näiden tietojen avulla voit päättää parhaan tavan toteuttaa suojauskäytäntöjä organisaatiossa.

Suojauskäytäntöstrategian määrittäminen

Nyt kun tiedät eri suojauskäytäntöjen tyypeistä ja niiden käytöstä, voit päättää, miten haluat käyttää EOP:ia ja Defender for Office 365 organisaatiosi käyttäjien suojaamiseksi. Päätöksesi kuuluu väistämättä seuraavalle alueelle:

- Käytä vain Standard valmiiksi määritettyä suojauskäytäntöä.

- Käytä Standard- ja Strict-suojauskäytäntöjä.

- Käytä ennalta määritettyjä suojauskäytäntöjä ja mukautettuja käytäntöjä.

- Käytä vain mukautettuja käytäntöjä.

Muista, että oletuskäytännöt (ja Defender for Office 365 sisäinen suojaus) suojaavat automaattisesti kaikki organisaation vastaanottajat (kaikki, joita ei ole määritetty Standard tai tiukassa esimääritetyssä suojauskäytännössä tai mukautetuissa käytännöissä). Joten vaikka et tekisi mitään, kaikki organisaation vastaanottajat saavat oletussuojaukset kohdassa Suositellut asetukset EOP:lle ja Microsoft Defender for Office 365 tietoturvalle kuvatulla tavalla.

On myös tärkeää ymmärtää, että et ole lukittuna alkuperäiseen päätökseesi ikuisesti. Suositeltujen asetustaulukoiden sekä Standard ja Strict-vertailutaulukon tietojen tulisi sallia tietoon perustuvan päätöksen tekeminen. Mutta jos tarpeet, tulokset tai olosuhteet muuttuvat, ei ole vaikea vaihtaa eri strategiaan myöhemmin.

Ilman vakuuttavaa liiketoiminnan tarvetta, joka osoittaa toisin, suosittelemme aloittamaan Standard ennalta määritetystä suojauskäytännöstä kaikille organisaatiosi käyttäjille. Ennalta määritettyihin suojauskäytäntöihin määritetään asetukset, jotka perustuvat Vuosien havaintoihin Microsoft 365 -palvelinkeskuksissa, ja niiden tulisi olla oikea valinta suurimmalle osalle organisaatioista. Lisäksi käytännöt päivitetään automaattisesti vastaamaan suojausympäristön uhkia.

Ennalta määritetyissä suojauskäytännöissä voit valita Kaikki vastaanottajat -vaihtoehdon, jos haluat käyttää helposti suojausta kaikille organisaation vastaanottajille.

Jos haluat sisällyttää joitakin käyttäjiä Strict preset security policy -käytäntöön ja muut käyttäjät Standard valmiiksi määritettyä suojauskäytäntöä, muista ottaa huomioon edellä tässä artikkelissa kuvattu käsittelyjärjestys seuraavilla menetelmillä:

Käytä yksiselitteisiä ryhmiä tai vastaanottajaluetteloita kussakin valmiiksi määritetyssä suojauskäytännössä.

TAI

Määritä vastaanottajille, joiden pitäisi saada Standard valmiiksi määritetyn suojauskäytännön asetukset poikkeuksina Strict preset security policyssa.

Muista, että esiasetetut suojauskäytännöt eivät vaikuta seuraaviin suojausominaisuuksien määrityksiin (voit käyttää valmiiksi määritettyjä suojauskäytäntöjä ja määrittää nämä suojausasetukset erikseen):

- Lähtevän postin roskapostikäytännöt (mukautettu ja oletus)

- Yhteyden oletussuodatuskäytäntö (SALLITTUJEN IP-osoitteiden luettelo ja IP-estoluettelo)

- Ota Turvalliset liitteet yleisesti käyttöön SharePointissa, OneDrivessa ja Microsoft Teamsissa

- Ota Turvalliset asiakirjat yleisesti käyttöön ja määritä ne (käytettävissä ja merkityksellisiä vain käyttöoikeuksissa, jotka eivät sisälly Defender for Office 365 (esimerkiksi Microsoft 365 A5 tai Microsoft 365 E5 Security))

Jos haluat ottaa käyttöön ja määrittää valmiiksi määritettyjä suojauskäytäntöjä, katso Esiaseta suojauskäytännöt EOP:ssa ja Microsoft Defender for Office 365.

Päätös käyttää mukautettuja käytäntöjä valmiiksi määritettyjen suojauskäytäntöjen sijaan tai niiden lisäksi perustuu lopulta seuraaviin liiketoimintavaatimuksiin:

- Käyttäjät tarvitsevat suojausasetuksia, jotka poikkeavat esimääritettävien suojauskäytäntöjen muokkaamattomista asetuksista (roskaposti vs. karanteeni tai päinvastoin, ei suojausvinkkejä, ilmoita mukautetuille vastaanottajille jne.).

- Käyttäjät edellyttävät asetuksia, joita ei ole määritetty valmiiksi määritetyissä suojauskäytännöissä (esimerkiksi tietyistä maista tai tietyillä kielillä lähettämisen estäminen roskapostin vastaisissa käytännöissä).

- Käyttäjät tarvitsevat karanteenikokemuksen , joka poikkeaa ennalta määritettyjen suojauskäytäntöjen muokkaamattomista asetuksista. Karanteenikäytännöt määrittävät, mitä käyttäjät voivat tehdä karanteeniin asetetuille viesteilleen sen perusteella, miksi viesti asetettiin karanteeniin ja onko vastaanottajille ilmoitettu karanteeniin asetetuista viesteistä. Oletusarvoinen loppukäyttäjän karanteenikokemus on yhteenveto tässä taulukossa, ja Standard ja Strict preset -suojauskäytännöissä käytetyt karanteenikäytännöt on kuvattu taulukoissa täällä.

Käytä EOP- ja Microsoft Defender for Office 365 suojauksen suositellut asetukset -kohdassa olevia tietoja mukautettujen käytäntöjen tai oletuskäytäntöjen käytettävissä olevien asetusten vertaamiseen verrattuna Standard- ja Strict preset -suojauskäytäntöjen asetuksiin.

Suunnitteluohjeita useille mukautetuille käytännöille tietylle ominaisuudelle (esimerkiksi haittaohjelmien torjuntakäytännöille) ovat seuraavat:

- Mukautettujen käytäntöjen käyttäjiä ei voi sisällyttää Standard- tai Strict-esiasetuskäytäntöihin käsittelyjärjestyksen vuoksi.

- Määritä vähemmän käyttäjiä prioriteetin käytännöille ja useammille käyttäjille alemman prioriteetin käytäntöjä.

- Määritä prioriteetin käytännöt siten, että ne sisältävät tiukempia tai erityisasetuksia kuin alemman prioriteetin käytännöt (oletuskäytännöt mukaan lukien).

Jos päätät käyttää mukautettuja käytäntöjä, vertaa Määritysanalysaattorin avulla säännöllisesti käytäntöjen asetuksia Standard ja Strict preset -suojauskäytäntöjen suositeltuihin asetuksiin.

Vaihe 3: Käyttöoikeuksien määrittäminen järjestelmänvalvojille

Yhteenveto: Määritä suojauksen järjestelmänvalvojan rooli Microsoft Entra muille järjestelmänvalvojille, asiantuntijoille ja tukihenkilöstölle, jotta he voivat tehdä tehtäviä EOP:ssa ja Defender for Office 365.

Tiedot:

Käytät luultavasti jo ensimmäistä tiliä, jota käytit rekisteröityessäsi Microsoft 365:een, tehdäksesi kaiken tämän käyttöönotto-oppaan työn. Kyseinen tili on järjestelmänvalvoja kaikkialla Microsoft 365:ssä (erityisesti se on yleisen järjestelmänvalvojan rooli Microsoft Entra), ja sen avulla voit tehdä melkein mitä tahansa. Vaaditut käyttöoikeudet kuvattiin aiemmin tässä artikkelissa kohdassa Roolit ja käyttöoikeudet.

Tämän vaiheen tarkoituksena on kuitenkin määrittää muita järjestelmänvalvojia auttamaan sinua hallitsemaan EOP:n ja Defender for Office 365 ominaisuuksia tulevaisuudessa. Et halua sellaisia henkilöitä, joilla on yleisen järjestelmänvalvojan oikeudet ja jotka eivät tarvitse niitä. Täytyykö heidän esimerkiksi todella poistaa tai luoda tilejä tai tehdä muista käyttäjistä yleisiä järjestelmänvalvojia? Pienimmän käyttöoikeuden käsite (vain vaadittujen käyttöoikeuksien määrittäminen työn suorittamiseen, ei mitään muuta) on hyvä käytäntö noudattaa.

Mitä tulee tehtävien käyttöoikeuksien määrittämiseen EOP:ssa ja Defender for Office 365, seuraavat vaihtoehdot ovat käytettävissä:

- Microsoft Entra käyttöoikeudet: Nämä oikeudet koskevat kaikkia Microsoft 365:n (Exchange Online, SharePoint Onlinen, Microsoft Teamsin jne.) kuormituksia.

- Exchange Online käyttöoikeudet: Useimmat EOP- ja Defender for Office 365 tehtävät ovat käytettävissä Exchange Online käyttöoikeuksilla. Käyttöoikeuksien määrittäminen vain Exchange Online estää muiden Microsoft 365 -kuormitusten järjestelmänvalvojan käytön.

- Sähköpostin & yhteiskäyttöoikeudet Microsoft Defender-portaalissa: Joidenkin EOP- ja Defender for Office 365 suojausominaisuuksien hallinta on käytettävissä sähköpostin & yhteistyöoikeuksilla. Esimerkki:

Yksinkertaisuuden vuoksi suosittelemme suojauksen järjestelmänvalvojan roolin käyttämistä Microsoft Entra muille, joiden on määritettävä asetukset EOP:ssa ja Defender for Office 365.

Katso ohjeet kohdasta Microsoft Entra roolien määrittäminen käyttäjille ja Microsoft Defender XDR käyttöoikeuksien hallinta Microsoft Entra yleisillä rooleilla.

Vaihe 4: Prioriteettitilit ja käyttäjätunnisteet

Yhteenveto: Tunnista ja merkitse organisaatiosi soveltuvat käyttäjät prioriteettitiliksi, jotta tunnistat ne helpommin raporteissa ja tutkimuksissa ja saat ensisijaisen tilin suojauksen Defender for Office 365. Harkitse mukautettujen käyttäjätunnisteiden luomista ja käyttämistä palvelupakettiin 2 Defender for Office 365.

Tiedot:

Defender for Office 365 prioriteettitilien avulla voit merkitä jopa 250 korkea-arvoista käyttäjää, mikä helpottaa raporttien ja tutkimusten tunnistamista. Nämä prioriteetin tilit saavat myös lisää heuristiikkoja, jotka eivät hyödytä tavallisia työntekijöitä. Lisätietoja on aiheessa Prioriteettitilien hallinta ja valvonta sekä Prioriteettitilien suojauksen määrittäminen ja tarkistaminen Microsoft Defender for Office 365.

Palvelupakettiin 2 Defender for Office 365 voit myös luoda ja käyttää mukautettuja käyttäjätunnisteita, jotta voit helposti tunnistaa tietyt käyttäjäryhmät raporteissa ja tutkimuksissa. Lisätietoja on kohdassa käyttäjätunnisteet Microsoft Defender for Office 365.

Tunnista soveltuvat käyttäjät, jotka merkitsevät prioriteettitileiksi, ja päätä, onko sinun luotava mukautettuja käyttäjätunnisteita ja käytettävä niitä.

Vaihe 5: Tarkista ja määritä käyttäjän ilmoittamat viestiasetukset

Yhteenveto: Ota käyttöön raporttiviestin tai raportin tietojenkalastelun apuohjelmat tai tuettu kolmannen osapuolen työkalu, jotta käyttäjät voivat ilmoittaa epätosi-positiivisista ja epätosi-negatiivisista Outlookissa. Näin kyseiset ilmoitetut viestit ovat järjestelmänvalvojien käytettävissä Defender-portaalin Lähetetyt-sivun Käyttäjän ilmoittamassa välilehdessä. Määritä organisaatio niin, että ilmoitetut viestit menevät määritettyyn raportointipostilaatikkoon, Microsoftille tai molemmille.

Tiedot:

Käyttäjien mahdollisuus ilmoittaa hyvistä viesteistä, jotka on merkitty virheellisiksi (false-positiiviset) tai virheelliset viestit (false-negatiiviset), on tärkeää, jotta voit valvoa ja säätää suojausasetuksia EOP:ssa ja Defender for Office 365.

Käyttäjän viestien raportoinnin tärkeät osat ovat seuraavat:

Miten käyttäjät ilmoittavat viesteistä?: Varmista, että asiakkaat käyttävät jotakin seuraavista tavoista, jotta ilmoitetut viestit näkyvät Lähetetyt-sivun Käyttäjän raportoimat -välilehdellä Defender-portaalissa osoitteessa :https://security.microsoft.com/reportsubmission?viewid=user

Outlookin verkkoversio sisäinen Raportti-painike (tunnettiin aiemmin nimellä Outlook Web App tai OWA).

Microsoftin raporttiviestin tai raportin tietojenkalastelun apuohjelmat Outlookille ja Outlookin verkkoversio.

Kolmannen osapuolen raportointityökalut, jotka käyttävät tuettua viestin lähetysmuotoa.

Minne käyttäjän ilmoittamat viestit menevät?: Voit valita seuraavat vaihtoehdot:

- Määritettyyn raportointipostilaatikkoon ja Microsoftille (tämä on oletusarvo).

- Vain määritettyyn raportointipostilaatikkoon.

- Vain Microsoftille.

Oletusarvoinen postilaatikko, jota käytetään käyttäjien raportoimien viestien keräämiseen, on yleisen järjestelmänvalvojan postilaatikko (organisaation alkuperäinen tili). Jos haluat, että käyttäjän ilmoittamat viestit menevät organisaatiosi raportointipostilaatikkoon, sinun tulee luoda ja määrittää yksinomainen postilaatikko käytettäväksi.

Päätät itse, haluatko, että käyttäjän ilmoittamat viestit lähetetään myös Microsoftille analyysia varten (yksinomaan tai toimituksen yhteydessä määritettyyn raportointipostilaatikkoosi).

Jos haluat, että käyttäjän ilmoittamat viestit menevät vain määritettyyn raportointipostilaatikkoosi, järjestelmänvalvojien tulee lähettää manuaalisesti käyttäjän ilmoittamat viestit Microsoftille analyysia vartenDefender-portaalin Lähetetyt-sivun Käyttäjän ilmoittama -välilehdestä osoitteessa .https://security.microsoft.com/reportsubmission?viewid=user

Käyttäjien ilmoittamien viestien lähettäminen Microsoftille on tärkeää, jotta suodattimemme oppivat ja paranevat.

Lisätietoja käyttäjän ilmoittamista viestiasetuksista on kohdassa Käyttäjän raportoidut asetukset.

Vaihe 6: Estä ja salli merkinnät

Yhteenveto: Perehdy Defender for Office 365 viestien, tiedostojen ja URL-osoitteiden esto- ja sallimistoimintoihin.

Tiedot:

Sinun on tutustuttava siihen, miten estetään viestien lähettäjät, tiedostot ja URL-osoitteet seuraavissa Defender-portaalin sijainneissa ja sallitaan ne tilapäisesti:

- Vuokraajan sallittujen ja estettyjen luettelo osoitteessa https://security.microsoft.com/tenantAllowBlockList.

- Lähetykset-sivu osoitteessa https://security.microsoft.com/reportsubmission.

- Spoof Intelligence Insight -sivu osoitteessa https://security.microsoft.com/spoofintelligence.

Yleensä lohkojen luominen on helpompaa kuin sallii, koska tarpeettomat sallitut merkinnät altistavat organisaatiosi haitallisille sähköposteihin, jotka järjestelmä olisi suodattanut.

Lohko:

Voit luoda lohkomerkintöjä toimialueille ja sähköpostiosoituksille, tiedostoille ja URL-osoitteille vuokraajien sallittujen ja estettyjen luettelon vastaaville välilehdille ja lähettämällä kohteet Microsoftille analyysia varten Lähetysten sivulta. Kun lähetät kohteen Microsoftille, vastaavat lohkomerkinnät luodaan myös vuokraajan sallittujen ja estettyjen luetteloon.

Vihje

Organisaation käyttäjät eivät myöskään voi lähettää sähköpostia toimialueisiin tai sähköpostiosoitteisiin, jotka on määritetty palveltavan kohteen salli/estä-luettelon lohkomerkinnöissä.

Spoof Intelligencen estämät viestit näytetään Spoof Intelligence -sivulla. Jos muutat sallitun merkinnän lohkomerkinnäksi, lähettäjästä tulee manuaalinen estomerkintä Palveltavan lähettäjän säilön välilehdellä Salli/Estä-luettelossa. Voit myös luoda ennakoivasti estomerkintöjä niille, jotka eivät ole vielä havainneet huijattuja lähettäjiä Huijatut lähettäjät -välilehdellä.

Salli:

Et voi luoda sallittuja merkintöjä toimialueille ja sähköpostiosoituksille, tiedostoille ja URL-osoitteille suoraan vuokraajan sallittujen ja estettyjen luettelon vastaaville välilehdille. Sen sijaan ilmoitat kohteen Microsoftille Lähetykset-sivun avulla. Kun ilmoitat kohteesta Microsoftille, voit valita sallimaan kohteen, joka luo vastaavan väliaikaisen sallimismerkinnän Vuokraajan salliminen/estä -luetteloon.

Spoof Intelligencen sallimat viestit näytetään Spoof Intelligence -sivulla. Jos muutat estämismerkinnän sallivaksi merkinnäksi, lähettäjästä tulee manuaalinen sallimismerkintä Palveltavan lähettäjän säilön välilehdellä Salli/Estä-luettelossa. Voit myös luoda ennakoivasti sallitut merkinnät niille, jotka eivät ole vielä havainneet huijattuja lähettäjiä Huijatut lähettäjät -välilehdellä.

Lisätietoja on seuraavissa artikkeleissa:

- Salli tai estä sähköposti vuokraajan sallittujen ja estettyjen luettelon avulla

- Salli tai estä tiedostoja vuokraajan sallittujen ja estettyjen luetteloa käyttämällä

- Salli tai estä URL-osoitteita vuokraajan sallittujen ja estettyjen luetteloa käyttämällä

- Lähetä Lähetykset-sivun avulla epäillyt roskaposti-, tietojenkalastelu-, URL-osoitteet, laillisen sähköpostin esto ja sähköpostiliitteet Microsoftille

- Kumoa tiedustelutietosanakirja

Vaihe 7: Tietojenkalastelusimulaatioiden käynnistäminen Hyökkäyssimulaatiokoulutus avulla

Defender for Office 365 palvelupaketti 2:ssa voit Hyökkäyssimulaatiokoulutus lähettää simuloituja tietojenkalasteluviestejä käyttäjille ja määrittää koulutusta sen mukaan, miten he vastaavat. Käytettävissä ovat seuraavat vaihtoehdot:

- Yksittäisiä simulaatioita käyttämällä sisäisiä tai mukautettuja hyötykuormat.

- Reaalimaailman tietojenkalasteluhyökkäyksistä otetut simulaatioiden automaatiot käyttäen useita hyötykuormia ja automatisoitua aikataulutusta.

- Vain koulutus -kampanjat , joissa sinun ei tarvitse käynnistää kampanjaa ja odottaa, että käyttäjät napsauttavat linkkejä tai lataavat liitteitä simuloiduissa tietojenkalasteluviesteissä, ennen kuin koulutus määritetään.

Lisätietoja on artikkelissa Hyökkäyssimulaatiokoulutus käytön aloittaminen.

Vaihe 8: Tutki ja vastaa

Nyt kun alkuperäinen määrityksesi on valmis, voit Microsoft Defender for Office 365 suojaustoiminnon oppaan tietojen avulla valvoa ja tutkia uhkia organisaatiossa.