Tietojenkalastelun torjuntakäytännöt Microsoft 365:ssä

Vihje

Tiesitkö, että voit kokeilla Microsoft Defender for Office 365 palvelupaketin 2 ominaisuuksia maksutta? Käytä 90 päivän Defender for Office 365 kokeiluversiota Microsoft Defender-portaalin kokeilukeskuksessa. Lisätietoja siitä, ketkä voivat rekisteröityä ja kokeilla käyttöehtoja, on artikkelissa Kokeile Microsoft Defender for Office 365.

Tietojenkalastelun torjunta-asetusten määrityskäytännöt ovat käytettävissä Microsoft 365 -organisaatioissa, joissa on Exchange Online postilaatikoita, erillisiä Exchange Online Protection (EOP) -organisaatioita, joilla ei ole Exchange Online postilaatikoita, ja Microsoft Defender for Office 365 organisaatioille.

Esimerkkejä Microsoft Defender for Office 365 organisaatioista:

- Microsoft 365 Enterprise E5, Microsoft 365 Education A5 jne.

- Microsoft 365 Enterprise

- Microsoft 365 Business

- Microsoft Defender for Office 365 lisäosana

Vihje

Tämän artikkelin kumppanina tutustu Security Analyzerin määritysoppaaseen , jossa tarkastellaan parhaita käytäntöjä ja opitaan vahvistamaan puolustusta, parantamaan vaatimustenmukaisuutta ja navigoimaan kyberturvallisuusympäristössä luottavaisin mielin. Ympäristöösi perustuvan mukautetun käyttökokemuksen saat suojausanalysaattorin automaattisen määritysoppaan avulla Microsoft 365 -hallintakeskus.

Tietojenkalastelun torjuntakäytännöt EOP:ssa ja Defender for Office 365 ovat molemmat käytettävissä tietojenkalastelun torjuntasivulla Microsoft Defender-portaalissahttps://security.microsoft.com/antiphishing. Tärkein ero on kuitenkin Defender for Office 365 käyttöoikeuksien tarjoamien suojauksen lisäkerroksissa. Vaikka EOP tarjoaa olennaisia tietojenkalastelun torjuntaominaisuuksia, Defender for Office 365 parantaa näitä ominaisuuksia sisällyttämällä siihen seuraavat edistyneet suojaukset:

-

Tekeytymissuojaus:

- Suojaus käyttäjää, toimialuetta ja lähettäjäksi tekeytymistä vastaan.

- Mahdollisuus määrittää luotettuja lähettäjiä ja toimialueita false-positiivisten vähentämiseksi.

-

Kehittynyt tietojenkalastelun tunnistus:

- Mukautettavien tietojenkalastelun raja-arvot tunnistuksen hienosäätämiseksi.

-

Tekoälyn ja koneoppimiseen perustuva tunnistus:

- Parannettu kehittyneiden tietojenkalasteluhyökkäysten tunnistaminen kehittyneiden algoritmien avulla.

-

Lisäraportointi ja merkitykselliset tiedot:

- Kehittyneet raportointiominaisuudet ja näkyvyys tietojenkalasteluyrityksiin peruskirjaamisen lisäksi.

Tietojenkalastelun torjuntakäytäntöjen väliset korkean tason erot EOP:ssa ja tietojenkalastelun torjuntakäytännöissä Defender for Office 365 on kuvattu seuraavassa taulukossa:

| Ominaisuus | Tietojen kalastelun torjuntakäytännöt EOP:ssa |

Tietojen kalastelun torjuntakäytännöt Defender for Office 365:ssä |

|---|---|---|

| Automaattisesti luotu oletuskäytäntö | ✔ | ✔ |

| Mukautettujen käytäntöjen luominen | ✔ | ✔ |

| Yleiset käytäntöasetukset* | ✔ | ✔ |

| Spoof-asetukset | ✔ | ✔ |

| Ensimmäinen kontaktin turvavihje | ✔ | ✔ |

| Tekeytymisasetukset | ✔ | |

| Kehittyneet tietojenkalastelun raja-arvot | ✔ |

* Oletuskäytännössä käytännön nimi ja kuvaus ovat vain luku -tilassa (kuvaus on tyhjä), etkä voi määrittää, ketä käytäntö koskee (oletuskäytäntö koskee kaikkia vastaanottajia).

Jos haluat määrittää tietojenkalastelun torjuntakäytäntöjä, tutustu seuraaviin artikkeleihin:

- Määritä tietojen kalastelun torjuntakäytännöt EOP:ssä

- Tietojenkalastelun torjuntakäytäntöjen määrittäminen Microsoft Defender for Office 365

Tämän artikkelin loppuosassa kuvataan asetukset, jotka ovat käytettävissä tietojenkalastelun vastaisissa käytännöissä EOP:ssa ja Defender for Office 365.

Vihje

Tämän artikkelin kumppanina suosittelemme käyttämään Microsoft Defender for Endpoint automaattista määritysopasta, kun olet kirjautunut Microsoft 365 -hallintakeskus. Tämä opas mukauttaa käyttökokemustasi ympäristösi perusteella. Jos haluat tarkastella parhaita käytäntöjä kirjautumatta sisään ja aktivoimatta automaattisia asennusominaisuuksia, siirry Microsoft 365:n asennusoppaaseen.

Yleiset käytäntöasetukset

Seuraavat käytäntöasetukset ovat käytettävissä tietojenkalastelun torjuntakäytännöissä EOP:ssa ja Defender for Office 365:

Nimi: Tietojenkalastelun torjunnan oletuskäytäntöä ei voi nimetä uudelleen. Kun olet luonut mukautetun tietojenkalastelun torjuntakäytännön, et voi nimetä käytäntöä uudelleen Microsoft Defender portaalissa.

Kuvaus Et voi lisätä kuvausta oletusarvoiseen tietojenkalastelun torjuntakäytäntöön, mutta voit lisätä ja muuttaa luotettavien mukautettujen käytäntöjen kuvausta.

Käyttäjät, ryhmät ja toimialueet ja Jätä pois nämä käyttäjät, ryhmät ja toimialueet: Vastaanottajasuodattimet niiden sisäisten vastaanottajien tunnistamiseksi, joita käytäntö koskee. Mukautetuissa käytännöissä vaaditaan vähintään yksi ehto. Ehdot ja poikkeukset eivät ole käytettävissä oletuskäytännössä (oletuskäytäntö koskee kaikkia vastaanottajia). Voit käyttää seuraavia vastaanottajasuodattimia ehdoille ja poikkeuksille:

- Käyttäjät: Yksi tai useampi organisaation postilaatikko, sähköpostin käyttäjä tai sähköpostiyhteystieto.

-

Ryhmät:

- Määritettyjen jakeluryhmien tai sähköpostia käyttävien käyttöoikeusryhmien jäsenet (dynaamisia jakeluryhmiä ei tueta).

- Määritetty Microsoft 365 -ryhmät.

- Toimialueet: Vähintään yksi Microsoft 365:n määritetyistä hyväksytyistä toimialueista . Vastaanottajan ensisijainen sähköpostiosoite on määritetyssä toimialueessa.

Voit käyttää ehtoa tai poikkeusta vain kerran, mutta ehto tai poikkeus voi sisältää useita arvoja:

Useat saman ehdon tai poikkeuksenarvot käyttävät OR-logiikkaa (esimerkiksi <vastaanottaja1> tai <vastaanottaja2>):

- Ehdot: Jos vastaanottaja vastaa jotakin määritetyistä arvoista, käytäntöä sovelletaan niihin.

- Poikkeukset: Jos vastaanottaja vastaa jotakin määritetyistä arvoista, käytäntöä ei sovelleta niihin.

ERI poikkeustyypit käyttävät OR-logiikkaa (esimerkiksi <vastaanottaja1> tai <group1>:n jäsen tai <toimialueen1> jäsen). Jos vastaanottaja vastaa jotakin määritetyistä poikkeusarvoista, käytäntöä ei sovelleta niihin.

Erityyppiset ehdot käyttävät AND-logiikkaa. Vastaanottajan on vastattava kaikkia määritettyjä ehtoja, jotta käytäntöä voidaan soveltaa niihin. Voit esimerkiksi määrittää ehdon seuraavilla arvoilla:

- Käyttäjät:

romain@contoso.com - Ryhmät: Johtajat

Käytäntöä

romain@contoso.comsovelletaan vain, jos hän on myös Johtajat-ryhmän jäsen. Muuten käytäntöä ei sovelleta häneen.- Käyttäjät:

Vihje

Mukautetuissa tietojenkalastelun torjuntakäytännöissä vaaditaan vähintään yksi valinta Käyttäjät-, ryhmät- ja toimialueasetuksissa niiden viestin vastaanottajien tunnistamiseksi, joita käytäntö koskee. Defender for Office 365 tietojenkalastelun torjuntakäytännöillä on myös tekeytymisasetukset, joissa voit määrittää lähettäjän sähköpostiosoitteet tai lähettäjän toimialueet, jotka saavat tekeytymissuojan, kuten jäljempänä tässä artikkelissa kuvataan.

Spoof-asetukset

Huijaus on se, kun sähköpostiviestin Lähettäjä-osoite (sähköpostiasiakkaissa näkyvä lähettäjän osoite) ei vastaa sähköpostilähteen toimialuetta. Lisätietoja väärentämisestä on artikkelissa Huijaussuojaus Microsoft 365:ssä.

Vihje

Jos haluat vertailla tekeytymistä ja tekeytymistä, tutustu tämän artikkelin myöhemmässä spoofing- ja tekeytymisosassa .

Seuraavat huijausasetukset ovat käytettävissä tietojenkalastelun vastaisissa käytännöissä EOP:ssa ja Defender for Office 365:

Ota käyttöön huijaustiedot: ottaa käyttöön tai poistaa käytöstä spoof-älykkyyden. Suosittelemme, että jätät sen päälle.

Kun huijaustiedot on otettu käyttöön, tietojen väärentäminen näyttää huijatut lähettäjät, jotka tunnistettiin ja sallittiin tai estettiin huijaustiedon avulla. Voit ohittaa manuaalisesti spoof intelligence -tuomion salliaksesi tai estääksesi tunnistetut huijatut lähettäjät merkityksellisistä tiedoista. Kun teet näin, huijattu lähettäjä katoaa tietojen teon tiedoista ja näkyy vain Spoofed-lähettäjät-välilehdelläVuokraajan Salli/Estä Lists -sivulla osoitteessa https://security.microsoft.com/tenantAllowBlockList?viewid=SpoofItem. Voit myös luoda manuaalisesti sallittuja tai estettyjä merkintöjä huijatuille lähettäjille vuokraajan sallittujen ja estettyjen luettelossa, vaikka tietoja ei tunnistetakaan. Lisätietoja on seuraavissa artikkeleissa:

- Spoof intelligence insight in EOP

- Spoofed-lähettäjät vuokraajan sallittujen ja estettyjen luettelossa

Huomautus

- Tekemisen torjunta on käytössä Standard ja tiukoissa ennalta määritetyissä suojauskäytännöissä, ja se on oletusarvoisesti käytössä oletusarvoisessa tietojenkalastelun vastaisessa käytännössä ja uusissa mukautetuissa tietojenkalastelun vastaisissa käytännöissä, jotka luot.

- Sinun ei tarvitse poistaa käytöstä tekemisen torjuntaa, jos MX-tietueesi ei osoita Microsoft 365:een. sen sijaan voit ottaa käyttöön yhdistimien parannetun suodatuksen. Katso ohjeet kohdasta Liitinten parannettu suodatus Exchange Online.

- Huijaussuojauksen poistaminen käytöstä poistaa vain yhdistelmätodennuksen tarkistusten implisiittisen väärentämisen suojauksen käytöstä. Lisätietoja siitä, miten huijaussuojaus ja lähdetoimialueen DMARC-käytännön (

p=quarantinetaip=rejectDMARC TXT -tietueen) määrittäminen vaikuttavat eksplisiittisiin DMARC-tarkastuksiin, on Spoof protection and sender DMARC -käytäntöjen osassa.

Todentamattomat lähettäjän ilmaisimet: Saatavilla Turvallisuusvihjeet & ilmaisimet -osiossa vain, kun huijaustiedot on otettu käyttöön. Katso lisätietoja seuraavasta osiosta.

Toiminnot: Voit määrittää viestien käsittelytoiminnon, joka on estettyjen huijausviestien lähettäjiltä (koostetodentamisvirhe ja pahantahtoinen tarkoitus) tai jotka on manuaalisesti estetty palveltavan kohteen Salli/Estä-luettelossa. Voit myös määrittää viestien suorittamisen toiminnon:

Siirrä viestit vastaanottajien Roskaposti-kansioihin: Tämä on oletusarvo. Viesti toimitetaan postilaatikkoon ja siirretään Roskaposti-kansioon. Lisätietoja on artikkelissa Exchange Online postilaatikoiden roskapostiasetusten määrittäminen Microsoft 365:ssä.

Aseta viesti karanteeniin: Lähettää viestin karanteeniin aiottujen vastaanottajien sijaan. Lisätietoja karanteenista on seuraavissa artikkeleissa:

- Karanteeni Microsoft 365:ssä

- Karanteeniin asetettujen viestien ja tiedostojen hallinta järjestelmänvalvojana Microsoft 365:ssä

- Karanteeniin asetettujen viestien etsiminen ja vapauttaminen käyttäjänä Microsoft 365:ssä

Jos valitset asetat viestin karanteeniin, voit myös valita karanteenikäytännön, joka koskee viestejä, jotka on asetettu karanteeniin huijaustietojen suojaamisen avulla. Karanteenikäytännöt määrittävät, mitä käyttäjät voivat tehdä karanteeniin asetettuihin viesteihin ja saavatko käyttäjät karanteeniilmoituksia. Lisätietoja on kohdassa Karanteenikäytännön anatomia.

Huijaussuojauksen ja lähettäjän DMARC-käytännöt

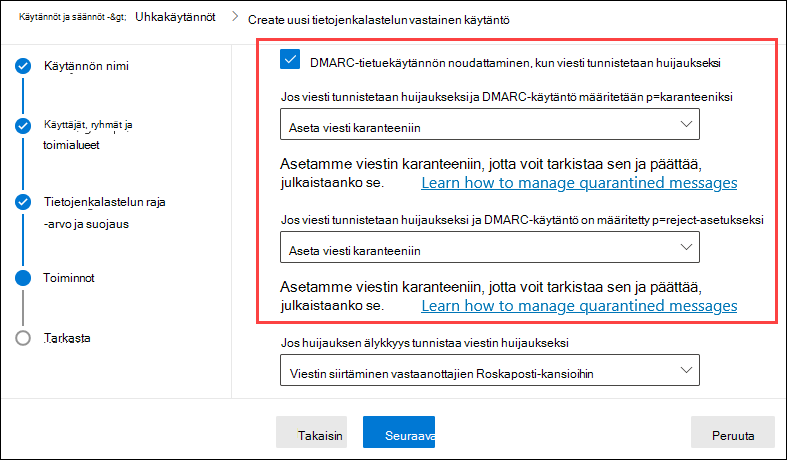

Tietojenkalastelun vastaisissa käytännöissä voit hallita, kunnioitetaanko p=quarantine lähettäjän DMARC-käytäntöjen arvoja vai p=reject arvoja. Jos viesti epäonnistuu DMARC-tarkistuksessa, voit määrittää erilliset toiminnot lähettäjän DMARC-käytännölle p=quarantine tai p=reject lähettäjän DMARC-käytännössä. Seuraavat asetukset ovat käytössä:

Honor DMARC record policy, kun viesti havaitaan huijatuksi: Tämä asetus ottaa käyttöön lähettäjän DMARC-käytännön kunnioittamisen eksplisiittisten sähköpostin todennusvirheiden vuoksi. Kun tämä asetus on valittuna, käytettävissä ovat seuraavat asetukset:

-

Jos viesti tunnistetaan huijaukseksi ja DMARC-käytännöna on p=karanteeni: Käytettävissä olevat toiminnot ovat:

- Aseta viesti karanteeniin

- Siirrä viesti vastaanottajien Roskaposti-kansioihin

-

Jos viesti tunnistetaan huijaukseksi ja DMARC-käytäntö on määritetty muodossa p=reject: Käytettävissä olevat toiminnot ovat:

- Aseta viesti karanteeniin

- Hylkää viesti

Jos valitset Aseta viesti karanteeniin toimintona, käytetään tiedonsuojaukseen valittua karanteenikäytäntöä.

-

Jos viesti tunnistetaan huijaukseksi ja DMARC-käytännöna on p=karanteeni: Käytettävissä olevat toiminnot ovat:

Spoof Intelligencen ja sen, kunnioitetaanko lähettäjän DMARC-käytäntöjä, välinen suhde on kuvattu seuraavassa taulukossa:

| Honor DMARC -käytäntö | Honor DMARC -käytäntö pois käytöstä | |

|---|---|---|

| Spoof intelligence On | Erilliset toiminnot implisiittisille ja eksplisiittisille sähköpostin todennusvirheille:

|

Tietojenkalastelun vastaisessa käytännössä käytetään If-viestiä huijaustoiminnoksi tietojenkalastelun vastaisessa käytännössä sekä implisiittisissä että eksplisiittisissä sähköpostin todennusvirheissä. Eksplisiittiset sähköpostin todennusvirheet ohittavat p=quarantine, p=reject, p=nonetai tai muut DMARC-käytännön arvot. |

| Spoof-tiedustelu ei käytössä | Implisiittisiä sähköpostin todennustarkistuksia ei käytetä. Eksplisiittiset sähköpostin todennusvirheet:

|

Implisiittisiä sähköpostin todennustarkistuksia ei käytetä. Eksplisiittiset sähköpostin todennusvirheet:

|

Huomautus

Jos Microsoft 365 -toimialueen MX-tietue osoittaa kolmannen osapuolen palveluun tai laitteeseen, joka sijaitsee Microsoft 365:n edessä, Honor DMARC -käytäntöasetusta sovelletaan vain, jos liitinten parannettu suodatus on käytössä liittimessä, joka vastaanottaa saapuvia viestejä.

Asiakkaat voivat ohittaa Tiettyjen sähköpostiviestien ja/tai lähettäjien Honor DMARC -käytäntöasetuksen seuraavilla tavoilla:

- Järjestelmänvalvojat tai käyttäjät voivat lisätä lähettäjät turvalliset lähettäjät -luetteloon käyttäjän postilaatikossa.

- Järjestelmänvalvojat voivat käyttää spoof intelligence insight -toimintoa tai vuokraajan sallittujen ja estettyjen luetteloa viestien sallimiseen huijatulta lähettäjältä.

- Järjestelmänvalvojat luovat Exchange-postinkulun säännön (tunnetaan myös siirtosääntönä) kaikille käyttäjille, jotka sallivat viestit kyseisille lähettäjille.

- Järjestelmänvalvojat luovat Exchange-postinkulkusäännön kaikille käyttäjille hylätyistä sähköposteista, jotka eivät täytä organisaation DMARC-käytäntöä.

Todentamattomat lähettäjän ilmaisimet

Todentamattomat lähettäjäilmaisimet ovat osa spoof-asetuksia, jotka ovat saatavilla sekä EOP- että Defender for Office 365 tietojenkalastelun torjuntakäytäntöjen kohdassa Turvallisuusvinkit &-indikaattorit. Seuraavat asetukset ovat käytettävissä vain, kun huijaustiedot on otettu käyttöön:

Näytä (?) todentamattomille lähettäjälle spoofille: Lisää kysymysmerkin lähettäjän valokuvaan Lähettäjä-ruudussa, jos viesti ei läpäise SPF- tai DKIM-tarkistuksia eikä viesti läpäise DMARC- tai yhdistelmätodennusta. Kun tämä asetus on poistettu käytöstä, kysymysmerkkiä ei lisätä lähettäjän valokuvaan.

Näytä via-tunniste: Lisää via-tunnisteen (chris@contoso.comfabrikam.com kautta) Lähettäjä-ruutuun, jos Lähettäjä-osoitteen (sähköpostiasiakkaissa näkyvä viestin lähettäjä) toimialue on eri kuin DKIM-allekirjoituksen toimialue tai MAIL FROM -osoite. Lisätietoja näistä osoitteista on artikkelissa Yleiskatsaus sähköpostiviestien standardeista.

Jos haluat estää kysymysmerkin tai via-tunnisteen lisäämisen tiettyjen lähettäjien viesteihin, sinulla on seuraavat asetukset:

- Salli spoofed-lähettäjä tietojen spoof-toiminnossa tai manuaalisesti Vuokraajan salli/estä-luettelossa. Spoofed-lähettäjän salliminen estää "via"-tunnisteen näkymisen lähettäjän viesteissä, vaikka Näytä via-tunnisteasetus olisi otettu käyttöön käytännössä.

-

Määritä lähettäjän toimialueen sähköpostin todennus .

- Lähettäjän valokuvan kysymysmerkissä spf tai DKIM ovat tärkeimpiä.

- Varmista via-tunnisteen osalta, että DKIM-allekirjoituksen toimialue tai MAIL FROM - osoite vastaa Lähettäjä-osoitteen toimialuetta (tai on sen alitoimialue).

Lisätietoja on artikkelissa Epäilyttävien viestien tunnistaminen Outlook.com ja Outlookin verkkoversio

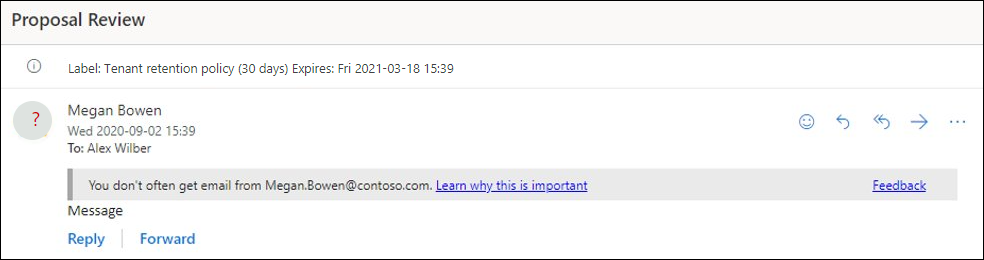

Ensimmäinen kontaktin turvavihje

Näytä ensimmäiset yhteystiedot -suojausvihjeasetus on käytettävissä EOP- ja Defender for Office 365-organisaatioissa, eikä se ole riippuvainen tekeytymissuoja-asetuksista. Turvavihje näytetään vastaanottajille seuraavissa tilanteissa:

- Kun lähettäjä lähettää viestin ensimmäisen kerran

- He eivät usein saa viestejä lähettäjältä.

Tämä ominaisuus lisää ylimääräisen suojakerroksen mahdollisilta tekeytymishyökkäyksiltä, joten suosittelemme, että otat sen käyttöön.

Ensimmäisen kontaktin turvallisuusvihjeen hallintana on kentän arvo 9.25 SFTY viestin X-Forefront-Antispam-Report-otsikossa . Tämä toiminto korvaa tarpeen luoda postinkulun sääntöjä (joita kutsutaan myös siirtosäännöiksi), jotka lisäävät otsikon nimeltä X-MS-Exchange-EnableFirstContactSafetyTip viestien arvolla Enable , vaikka tämä ominaisuus on edelleen käytettävissä.

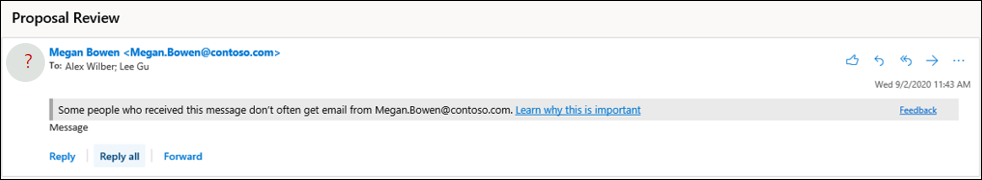

Viestin vastaanottajien määrästä riippuen ensimmäinen yhteyshenkilön turvavihje voi olla jompikumpi seuraavista arvoista:

Yksittäinen vastaanottaja:

Et usein saa sähköpostia <sähköpostiosoitteesta>.

Useita vastaanottajia:

Jotkin henkilöt, jotka ovat vastaanottaneet tämän viestin, eivät usein saa sähköpostia <sähköpostiosoitteesta>.

Huomautus

Jos viestissä on useita vastaanottajia, näytetäänkö vihje ja keihin se perustuu enemmistömalliin. Jos suurin osa vastaanottajista ei ole koskaan saanut tai ei usein saa viestejä lähettäjältä, vastaanottajat, joita asia koskee, saavat joitakin tämän viestin vastaanottaneita... vihje. Jos olet huolissasi siitä, että tämä toiminto paljastaa vastaanottajan viestintätavat toiselle, älä ota käyttöön ensimmäistä yhteysohjetta ja jatka postinkulkusääntöjen ja X-MS-Exchange-EnableFirstContactSafetyTip-otsikon käyttöä.

Ensimmäistä yhteysohjetta ei ole leimattu S/MIME-allekirjoitettuihin viesteihin.

Tietojenkalastelun torjuntakäytäntöjen yksinomaiset asetukset Microsoft Defender for Office 365

Tässä osiossa kuvataan käytäntöasetukset, jotka ovat käytettävissä vain tietojenkalastelun vastaisissa käytännöissä Defender for Office 365.

Huomautus

Defender for Office 365 oletusarvoinen tietojenkalastelun torjuntakäytäntö tarjoaa huijaussuojauksen ja postilaatikon tiedot kaikille vastaanottajille. Muita käytettävissä olevia tekeytymisen suojausominaisuuksia ja lisäasetuksia ei kuitenkaan ole määritetty tai otettu käyttöön oletuskäytännössä. Jos haluat ottaa käyttöön kaikki suojausominaisuudet, muokkaa tietojenkalastelun torjunnan oletuskäytäntöä tai luo muita tietojenkalastelun vastaisia käytäntöjä.

Tekeytymisasetukset tietojenkalastelun vastaisissa käytännöissä Microsoft Defender for Office 365

Tekeytyminen on paikka, jossa lähettäjä tai lähettäjän sähköpostitoimialue näyttää viestin todelliselta lähettäjältä tai toimialueelta:

- Esimerkki toimialueen

contoso.comtekeytymisestä onćóntoso.com. - Käyttäjäksi tekeytyminen on käyttäjän näyttönimen ja sähköpostiosoitteen yhdistelmä. Esimerkiksi Valeria Barrios (vbarrios@contoso.com) voidaan tekeytyä Valeria Barriosiksi, mutta eri sähköpostiosoitteella.

Huomautus

Tekeytymissuojaus etsii samankaltaisia toimialueita. Jos toimialueesi on esimerkiksi contoso.com, tarkistamme eri ylimmän tason toimialueet (.com, .biz jne.), mutta myös toimialueet, jotka ovat jokseenkin samankaltaisia.

contosososo.com Esimerkiksi tai contoabcdef.com voidaan nähdä tekeytymisyrityksinä contoso.comkohteessa .

Tekeytyneen toimialueen toimintaa voidaan muuten pitää laillisena (toimialue on rekisteröity, sähköpostin todentamisen DNS-tietueet on määritetty jne.), paitsi että toimialueen tarkoituksena on pettää vastaanottajia.

Seuraavissa osioissa kuvatut tekeytymisasetukset ovat käytettävissä vain tietojenkalastelun vastaisissa käytännöissä Defender for Office 365.

Vihje

Tunnistetun tekeytymisyrityksen tiedot ovat käytettävissä tekeytymistiedoissa. Lisätietoja on Defender for Office 365 kohdassa Tekeytymisen merkityksellinen tieto.

Tekeytymisen ja tekeytymisen vertailu on tämän artikkelin myöhemmässä spoofing- ja tekeytymisosiossa .

Käyttäjän tekeytymisen suojaus

Käyttäjän tekeytymissuoja estää tiettyjen sisäisten tai ulkoisten sähköpostiosoitteiden tekeytymisen viestin lähettäjiksi. Saat esimerkiksi sähköpostiviestin yrityksesi varatoimitusjohtajalta, joka pyytää sinua lähettämään hänelle yrityksen sisäisiä tietoja. Tekisitkö sen? Monet lähettäisivät vastauksen ajattelematta.

Suojattujen käyttäjien avulla voit lisätä sisäisiä ja ulkoisia lähettäjän sähköpostiosoitteita tekeytymiseltä suojautumiseksi. Tämä lähettäjien luettelo, joka on suojattu käyttäjäksi tekeytymiseltä, eroaa vastaanottajien luettelosta, jota käytäntö koskee (kaikki oletuskäytännön vastaanottajat; tietyt vastaanottajat, jotka on määritetty Yleiset käytäntöasetukset -osion Käyttäjät-, ryhmät- ja toimialueet-asetuksissa).

Huomautus

Voit määrittää kussakin tietojenkalastelun vastaisessa käytännössä enintään 350 käyttäjää käyttäjäksi tekeytymissuojausta varten.

Käyttäjän tekeytymisen suojaus ei toimi, jos lähettäjä ja vastaanottaja ovat aiemmin viestineet sähköpostitse. Jos lähettäjä ja vastaanottaja eivät ole koskaan viestineet sähköpostitse, viestin voi tunnistaa tekeytymisyritykseksi.

Saatat saada virheilmoituksen "Sähköpostiosoite on jo olemassa", jos yrität lisätä käyttäjän tekeytymisen suojaukseen, kun kyseinen sähköpostiosoite on jo määritetty käyttäjän tekeytymisen suojaamista varten toisessa tietojenkalastelun vastaisessa käytännössä. Tämä virhe ilmenee vain Defender-portaalissa. Et saa virhettä, jos käytät vastaavaa TargetedUsersToProtect-parametriaNew-AntiPhishPolicy- tai Set-AntiPhishPolicy-cmdlet-komennoissa Exchange Online PowerShellissä.

Oletusarvoisesti lähettäjän sähköpostiosoitteita ei ole määritetty tekeytymissuojausta varten oletuskäytännössä tai mukautetuissa käytännöissä.

Kun lisäät sisäisiä tai ulkoisia sähköpostiosoitteita Käyttäjien suojaamiseksi -luetteloon, kyseisten lähettäjien viesteille tehdään tekeytymisen suojaustarkistuksia. Viestin tekeytyminen tarkistetaan, jos viesti lähetetään vastaanottajalle , jota käytäntö koskee (oletuskäytännön kaikki vastaanottajat; Mukautettujen käytäntöjen käyttäjien, ryhmien ja toimialueiden vastaanottajat ). Jos lähettäjän sähköpostiosoitteesta havaitaan tekeytyminen, viestiin sovelletaan tekeytyneen käyttäjän toimintoa.

Seuraavat toiminnot ovat käytettävissä havaituille käyttäjäksi tekeytymisyrityksille:

Älä ota mitään toimintoa käyttöön: Tämä on oletustoiminto.

Ohjaa viestin muihin sähköpostiosoitteisiin: Lähettää viestin määritetyille vastaanottajille aiottujen vastaanottajien sijaan.

Siirrä viestit vastaanottajien Roskaposti-kansioihin: Viesti toimitetaan postilaatikkoon ja siirretään Roskaposti-kansioon. Lisätietoja on artikkelissa Exchange Online postilaatikoiden roskapostiasetusten määrittäminen Microsoft 365:ssä.

Aseta viesti karanteeniin: Lähettää viestin karanteeniin aiottujen vastaanottajien sijaan. Lisätietoja karanteenista on seuraavissa artikkeleissa:

- Karanteeni Microsoft 365:ssä

- Karanteeniin asetettujen viestien ja tiedostojen hallinta järjestelmänvalvojana Microsoft 365:ssä

- Karanteeniin asetettujen viestien etsiminen ja vapauttaminen käyttäjänä Microsoft 365:ssä

Jos valitset Aseta viesti karanteeniin, voit myös valita karanteenikäytännön, joka koskee viestejä, jotka on asetettu karanteeniin käyttäjän tekeytymissuojan mukaan. Karanteenikäytännöt määrittävät, mitä käyttäjät voivat tehdä karanteeniin asetettuihin viesteihin. Lisätietoja on kohdassa Karanteenikäytännön anatomia.

Toimita viesti ja lisää muut osoitteet Piilokopio-riville: Toimita viesti aiottuihin vastaanottajiin ja toimita viesti määritetyille vastaanottajille taustalla.

Poista viesti ennen sen toimittamista: Poista koko viesti ja kaikki liitteet äänettömästi.

Toimialueen tekeytymisen suojaus

Toimialueen tekeytymisen suojaus estää tiettyjen lähettäjän sähköpostiosoitteen toimialueiden tekeytymisen. Esimerkiksi kaikki omistamasi (hyväksytyt toimialueet) tai tietyt mukautetut toimialueet (omistamasi toimialueet tai kumppanitoimialueet). Tekeytymiseltä suojatut lähettäjän toimialueeteroavat vastaanottajien luettelosta, jota käytäntö koskee (kaikki oletuskäytännön vastaanottajat; tietyt vastaanottajat, jotka on määritetty Yleiset käytäntöasetukset -osion Käyttäjät-, Ryhmät- ja toimialueet -asetuksissa).

Huomautus

Voit määrittää kussakin tietojenkalastelun vastaisessa käytännössä enintään 50 mukautettua toimialuetta toimialueen tekeytymissuojausta varten.

Määritettyjen toimialueiden lähettäjien viestit tarkistetaan tekeytymissuojauksella. Viestin tekeytyminen tarkistetaan, jos viesti lähetetään vastaanottajalle , jota käytäntö koskee (oletuskäytännön kaikki vastaanottajat; Mukautettujen käytäntöjen käyttäjien, ryhmien ja toimialueiden vastaanottajat ). Jos lähettäjän sähköpostiosoitteen toimialueella havaitaan tekeytyminen, toimialue-tekeytymistoiminto otetaan käyttöön viestissä.

Oletusarvoisesti lähettäjän toimialueita ei ole määritetty tekeytymissuojausta varten oletuskäytännössä tai mukautetuissa käytännöissä.

Seuraavat toiminnot ovat käytettävissä havaituille toimialueen tekeytymisyrityksille:

Älä ota mitään toimintoa käyttöön: Tämä on oletusarvo.

Ohjaa viestin muihin sähköpostiosoitteisiin: Lähettää viestin määritetyille vastaanottajille aiottujen vastaanottajien sijaan.

Siirrä viestit vastaanottajien Roskaposti-kansioihin: Viesti toimitetaan postilaatikkoon ja siirretään Roskaposti-kansioon. Lisätietoja on artikkelissa Exchange Online postilaatikoiden roskapostiasetusten määrittäminen Microsoft 365:ssä.

Aseta viesti karanteeniin: Lähettää viestin karanteeniin aiottujen vastaanottajien sijaan. Lisätietoja karanteenista on seuraavissa artikkeleissa:

- Karanteeni Microsoft 365:ssä

- Karanteeniin asetettujen viestien ja tiedostojen hallinta järjestelmänvalvojana Microsoft 365:ssä

- Karanteeniin asetettujen viestien etsiminen ja vapauttaminen käyttäjänä Microsoft 365:ssä

Jos valitset viestin Karanteenissa, voit myös valita karanteenikäytännön, joka koskee viestejä, jotka on asetettu karanteeniin toimialueen tekeytymissuojan mukaan. Karanteenikäytännöt määrittävät, mitä käyttäjät voivat tehdä karanteeniin asetettuihin viesteihin. Lisätietoja on kohdassa Karanteenikäytännön anatomia.

Toimita viesti ja lisää muut osoitteet Piilokopio-riville: Toimita viesti aiottuihin vastaanottajiin ja toimita viesti määritetyille vastaanottajille taustalla.

Poista viesti ennen sen toimitusta: Poistaa koko viestin kaikki liitteet mukaan lukien.

Postilaatikon älykkyyden tekeytymisen suojaus

Postilaatikon älykkyys käyttää tekoälyä (AI) käyttäjien sähköpostimallien määrittämiseen usein käyttämiensä yhteyshenkilöiden kanssa.

Esimerkiksi Gabriela Laureano (glaureano@contoso.com) on yrityksesi toimitusjohtaja, joten lisäät hänet suojatuksi lähettäjäksi Artikkelissa Salli käyttäjien suojata käytännön asetuksia. Mutta jotkut käytännön vastaanottajista kommunikoivat säännöllisesti myyjän kanssa, jonka nimi on myös Gabriela Laureano (glaureano@fabrikam.com). Koska näillä vastaanottajilla on viestintähistoria , glaureano@fabrikam.com-postilaatikon tiedot eivät tunnista viestejä glaureano@fabrikam.com tekeytymisyritykseksi glaureano@contoso.com kyseisille vastaanottajille.

Huomautus

Postilaatikon älykkyyden suojaus ei toimi, jos lähettäjä ja vastaanottaja ovat aiemmin viestineet sähköpostitse. Jos lähettäjä ja vastaanottaja eivät ole koskaan välittäneet tietoja sähköpostitse, viestin voi tunnistaa tekeytymisyritykseksi postilaatikon tietojen avulla.

Postilaatikon älykkyydellä on kaksi tiettyä asetusta:

- Postilaatikon älykkyyden käyttöönotto: Ota postilaatikon älytiedot käyttöön tai poista ne käytöstä. Tämä asetus auttaa tekoälyä erottamaan toisistaan viestit, jotka ovat laillisia ja tekeytyneet lähettäjiksi. Tämä asetus on oletusarvoisesti käytössä.

- Ota tekeytymissuojauksen älytiedot käyttöön: Tämä asetus on oletusarvoisesti poistettu käytöstä. Voit suojata käyttäjiä tekeytymishyökkäyksiltä käyttämällä postilaatikon älykkyydestä opittua yhteystietohistoriaa (sekä usein esiintyviä yhteystietoja että yhteyshenkilöitä). Jotta postilaatikon älykkyys voi suorittaa toimia havaituille viesteille, tämä asetus ja Ota käyttöön postilaatikon älykkyysasetus on otettava käyttöön.

Postilaatikon älykkyyden havaitsemia tekeytymisyrityksiä varten käytettävissä ovat seuraavat toiminnot:

- Älä ota mitään toimintoa käyttöön: Tämä on oletusarvo. Tällä toiminnolla on sama tulos kuin silloin, kun Ota postilaatikon älytiedot käyttöön on otettu käyttöön, mutta Ota käyttöön älykkyyden tekeytymisen suojaus on poistettu käytöstä.

- Ohjaa viesti muihin sähköpostiosoitteisiin

- Siirrä viesti vastaanottajien Roskaposti-kansioihin

- Aseta viesti karanteeniin: Jos valitset tämän toiminnon, voit myös valita karanteenikäytännön, joka koskee viestejä, jotka on asetettu karanteeniin postilaatikon tiedustelusuojauksen mukaan. Karanteenikäytännöt määrittävät, mitä käyttäjät voivat tehdä karanteeniin asetettuihin viesteihin ja saavatko käyttäjät karanteeniilmoituksia. Lisätietoja on kohdassa Karanteenikäytännön anatomia.

- Toimita viesti ja lisää muita osoitteita piilokopioriville

- Poista viesti ennen sen toimitusta

Tekeytymisturvavinkkejä

Tekeytymisturvavihjeet näkyvät käyttäjille, kun viestit tunnistetaan tekeytymisyrityksiksi. Seuraavat suojausvinkit ovat saatavilla:

Näytä käyttäjäksi tekeytymisen suojausvihje: Lähettäjä-osoitteessa on käyttäjä, joka on määritetty käyttäjän tekeytymisen suojauksessa. Käytettävissä vain, jos Salli käyttäjien suojaus -asetus on käytössä ja määritetty.

Tätä turvavinkkiä hallitsee arvon 9.20

SFTYkentän X-Forefront-Antispam-Report otsikossa viestin. Tekstissä lukee:Tämä lähettäjä näyttää samanlaiselta kuin joku, joka on aiemmin lähettänyt sinulle sähköpostia, mutta hän ei ehkä ole kyseinen henkilö.

Näytä toimialueen tekeytymisen suojausvihje: Lähettäjän osoite sisältää toimialueen tekeytymisen suojauksessa määritetyn toimialueen. Käytettävissä vain, jos Ota käyttöön suojatut toimialueet on otettu käyttöön ja määritetty.

Tätä turvavinkkiä hallitsee arvon 9.19

SFTYkentän X-Forefront-Antispam-Report-otsikossa . Tekstissä lukee:Tämä lähettäjä saattaa tekeytyä organisaatioosi liittyväksi toimialueeksi.

Näytä käyttäjäksi tekeytymisen epätavallisten merkkien turvallisuusvihje: Lähettäjä-osoitteessa on epätavallisia merkistöjä (esimerkiksi matemaattisia symboleita ja tekstiä tai isojen ja pienten kirjainten yhdistelmä) käyttäjän tekeytymissuojassa määritetyssä lähettäjässä. Käytettävissä vain, jos Salli käyttäjien suojaus -asetus on käytössä ja määritetty. Tekstissä lukee:

Sähköpostiosoite

<email address>sisältää odottamattomia kirjaimia tai numeroita. Suosittelemme, ettet käsittele tätä viestiä.

Huomautus

Turvallisuusvinkkejä ei leimata seuraaviin viesteihin:

- S/MIME-allekirjoitetut viestit.

- Organisaation asetusten sallimat viestit.

Luotetut lähettäjät ja toimialueet

Luotetut lähettäjät ja toimialue ovat poikkeuksia tekeytymisen suojausasetuksiin. Määritettyjen lähettäjien ja lähettäjien toimialueiden viestejä ei koskaan luokitella käytännön tekeytymispohjaisiksi hyökkäyksiksi. Toisin sanoen suojattujen lähettäjien, suojattujen toimialueiden tai postilaatikon älykkyyden suojausta koskevaa toimintoa ei sovelleta näihin luotettuihin lähettäjiin tai lähettäjätoimialueisiin. Näiden luetteloiden enimmäiskoko on 1 024 merkintää.

Huomautus

Luotetut toimialuemerkinnät eivät sisällä määritetyn toimialueen alitoimialueita. Sinun on lisättävä merkintä kullekin alitoimialueelle.

Jos seuraavien lähettäjien Microsoft 365 -järjestelmäviestit tunnistetaan tekeytymisyrityksiksi, voit lisätä lähettäjät luotettujen lähettäjien luetteloon:

noreply@email.teams.microsoft.comnoreply@emeaemail.teams.microsoft.comno-reply@sharepointonline.com

Tietojenkalastelun vastaisten käytäntöjen kehittyneet tietojenkalastelun raja-arvot Microsoft Defender for Office 365

Seuraavat kehittyneet tietojenkalastelun raja-arvot ovat käytettävissä vain tietojenkalastelun vastaisissa käytännöissä Defender for Office 365. Nämä raja-arvot hallitsevat luottamuksellisuutta, kun koneoppimismalleja käytetään viesteihin tietojenkalastelun tuomion määrittämiseksi:

- 1 - Standard: Tämä on oletusarvo. Viestin toiminnon vakavuus riippuu siitä, kuinka luotettava viesti on tietojenkalastelussa (alhainen, keskitaso, korkea tai erittäin luotettava). Esimerkiksi viesteissä, jotka tunnistetaan tietojenkalasteluksi erittäin luotettavasti, sovelletaan kaikkein vakavimpia toimintoja, kun taas viesteillä, jotka tunnistetaan tietojenkalasteluksi alhaisella luotettavuudella, sovelletaan vähemmän vakavia toimintoja.

- 2 - Aggressiivinen: Viestejä, jotka tunnistetaan tietojenkalasteluksi suurella luotettavuudella, käsitellään ikään kuin ne tunnistetaan erittäin luotettavasti.

- 3 - Aggressiivisempia: Viestejä, jotka tunnistetaan tietojenkalasteluksi, jolla on keskitasoinen tai korkea luottamus, käsitellään ikään kuin ne tunnistetaan erittäin luotettavasti.

- 4 - Aggressiivisin: Viestejä, jotka tunnistetaan tietojenkalasteluksi matalalla, keskitasolla tai suurella luotettavuudella, käsitellään ikään kuin ne tunnistetaan erittäin luotettavasti.

Epätosipositiivisten (huonoiksi merkittyjen hyvien viestien) mahdollisuus kasvaa tätä asetusta suurentaessa. Lisätietoja suositelluista asetuksista on artikkelissa tietojenkalastelun torjuntakäytännön asetukset Microsoft Defender for Office 365.

Tekeytyminen ja tekeytyminen

Huijausta tapahtuu, kun hyökkääjä etsii lähettäjän sähköpostiosoitetta tai toimialuetta, jotta se näyttäisi luotettavalta lähteeltä. Hyökkääjä käsittelee lähettäjän sähköpostiosoitetta viestin otsikossa (jota kutsutaan myös lähettäjän osoitteeksi, 5322.From osoitteeksi tai P2-lähettäjäksi) ja huijaa vastaanottajaa.

- EOP sisältää perusterojen tunnistamisen SPF-, DKIM- ja DMARC-vahvistusten avulla.

- Defender for Office 365 sisältää parannettuja tietoja, jotka auttavat havaitsemaan ja lieventämään kehittyneitä huijaushyökkäyksiä.

Tekeytyminen tapahtuu, kun hyökkääjä matkii luotettua käyttäjää, toimialuetta tai tuotemerkkiä huijatakseen vastaanottajaa uskomaan, että sähköposti on aito. Hyökkääjä käyttää usein hienovaraisia muunnelmia todellisesta käyttäjän tai toimialueen nimestä mithun@contoso.com(esimerkiksi mithun@ćóntoso.com kohteen sijaan).

- EOP ei sisällä tekeytymissuojaa.

- Defender for Office 365 sisältää käyttäjien, toimialueiden ja tuotemerkkien tekeytymissuojan, jonka avulla järjestelmänvalvojat voivat määrittää luotettuja entiteettejä ja tunnistamiskynnysarvoja.

Tekeytyminen voi läpäistä sähköpostin todennustarkistukset (SPF, DKIM ja DMARC), jos hyökkääjä on luonut samankaltaisen toimialueen ja julkaissut kelvollisia DNS-tietueita. Todennuksen välittämisestä huolimatta hyökkääjä tekeytyy yhä luotetuksi toimialueeksi tai käyttäjäksi, joka pettää vastaanottajia. Tämä toiminto korostaa Defender for Office 365 tarjoaman kehittyneen tekeytymissuojan tärkeyttä.

Lisätietoja sähköpostin suojaustyyppien käsittelyjärjestyksestä ja käytäntöjen prioriteettijärjestyksestä on artikkelissa Sähköpostin suojauksen järjestys ja käsittelyjärjestys.