Novedades de Microsoft Defender for Identity

Este artículo se actualiza con frecuencia para informarle de las novedades de las últimas versiones de Microsoft Defender for Identity.

Novedades de ámbito y referencias

Las versiones de Defender for Identity se implementan gradualmente en los inquilinos del cliente. Si hay una característica documentada aquí que aún no ve en el inquilino, vuelva a comprobarla más adelante para ver la actualización.

Para obtener más información, vea también:

- Novedades de Microsoft Defender XDR

- Novedades de Microsoft Defender para punto de conexión

- Novedades de Microsoft Defender for Cloud Apps

Para obtener actualizaciones sobre las versiones y características publicadas hace seis meses o antes, consulte el archivo Novedades de Microsoft Defender for Identity.

Marzo de 2025

Inventario de identidades mejorado (versión preliminar)

La página Identidades en Activos se ha actualizado para proporcionar una mejor visibilidad y administración de las identidades en todo el entorno.

La página inventario de identidades actualizada ahora incluye las pestañas siguientes:

Identidades: una vista consolidada de las identidades en Active Directory, Id. de entra. Esta pestaña Identidades resalta los detalles clave, incluidos los tipos de identidad y la información del usuario.

Cuentas de aplicación en la nube: muestra una lista de cuentas de aplicación en la nube, incluidas las de conectores de aplicaciones y orígenes de terceros (original disponible en la versión anterior basada en Microsoft Defender for Cloud Apps).

Para obtener más información, consulte Detalles del inventario de identidades.

Nuevos eventos de consulta LDAP agregados a la tabla IdentityQueryEvents en búsqueda avanzada

Los nuevos eventos de consulta LDAP se agregaron a la IdentityQueryEvents tabla en Búsqueda avanzada para proporcionar más visibilidad sobre las consultas de búsqueda LDAP adicionales que se ejecutan en el entorno del cliente.

Febrero de 2025

Actualizaciones del módulo de PowerShell DefenderForIdentity (versión 1.0.0.3)

Nuevas características y mejoras:

- Compatibilidad con la obtención, prueba y configuración de la papelera de reciclaje de Active Directory en Get/Set/Test MDIConfiguration.

- Compatibilidad con la obtención, prueba y configuración de la configuración del proxy en el nuevo sensor MDI.

- El valor del Registro de Servicios de certificados de Active Directory para el filtrado de auditoría ahora establece correctamente el tipo.

- New-MDIConfigurationReport ahora muestra el nombre del GPO probado y admite los argumentos Server e Identity.

Correcciones:

- Se ha mejorado la confiabilidad de los permisos de contenedor DeletedObjects en sistemas operativos que no son en inglés.

- Se ha corregido la salida innecesaria para la creación de claves raíz de KDS.

- Otras correcciones de confiabilidad.

Pestaña Nuevas rutas de acceso de ataque en la página Perfil de identidad

Esta pestaña proporciona visibilidad sobre posibles rutas de ataque que conducen a una identidad crítica o que la implican dentro de la ruta de acceso, lo que ayuda a evaluar los riesgos de seguridad. Para obtener más información, consulte Información general sobre la ruta de acceso de ataque dentro de La administración de la exposición.

Mejoras adicionales de la página de identidad:

Nuevo panel lateral con más información para cada entrada en la escala de tiempo del usuario.

Funcionalidades de filtrado en la pestaña Dispositivos en Observado en la organización.

Actualización de la recomendación de posición "Proteger y administrar contraseñas de administrador local con Microsoft LAPS"

Esta actualización alinea la evaluación de la posición de seguridad dentro de La puntuación segura con la versión más reciente de Windows LAPS, lo que garantiza que refleja los procedimientos recomendados de seguridad actuales para administrar contraseñas de administrador local.

Eventos nuevos y actualizados en la tabla Advanced hunting IdentityDirectoryEvents

Hemos agregado y actualizado los siguientes eventos en la IdentityDirectoryEvents tabla de Búsqueda avanzada:

Se ha cambiado la marca de control de cuenta de usuario

Creación de grupos de seguridad en Active Directory

Error al intentar cambiar una contraseña de cuenta

Cambio correcto de contraseña de la cuenta

Se ha cambiado el identificador del grupo principal de la cuenta

Además, se ha actualizado la referencia de esquema integrada para búsqueda avanzada en Microsoft Defender XDR para incluir información detallada sobre todos los tipos de eventos admitidos (ActionTypevalores) en tablas relacionadas con la identidad, lo que garantiza una visibilidad completa de los eventos disponibles. Para obtener más información, vea Detalles del esquema de búsqueda avanzada.

Enero de 2025

Guía de nueva identidad

Explore las características clave de MDI con el nuevo Identities Tour en el portal de M365. Navegue por incidentes, búsqueda y configuración para mejorar la seguridad de identidad y la investigación de amenazas.

Diciembre de 2024

Nueva evaluación de la posición de seguridad: Impedir la inscripción de certificados con directivas de aplicación arbitrarias (ESC15)

Defender for Identity ha agregado la nueva recomendación Impedir la inscripción de certificados con directivas de aplicación arbitrarias (ESC15) en Puntuación segura de Microsoft.

Esta recomendación aborda directamente el CVE-2024-49019 publicado recientemente, que resalta los riesgos de seguridad asociados a configuraciones vulnerables de AD CS. Esta evaluación de la posición de seguridad muestra todas las plantillas de certificado vulnerables que se encuentran en entornos de cliente debido a servidores de AD CS no revisados.

La nueva recomendación se agrega a otras recomendaciones relacionadas con AD CS. Juntos, estas evaluaciones ofrecen informes de posición de seguridad que exponen problemas de seguridad y configuraciones incorrectas graves que suponen riesgos para toda la organización, junto con detecciones relacionadas.

Para más información, vea:

Octubre de 2024

MDI está ampliando la cobertura con las nuevas 10 recomendaciones de postura de identidad (versión preliminar)

Las nuevas evaluaciones de la posición de seguridad de identidad (ISPM) pueden ayudar a los clientes a supervisar la configuración incorrecta observando puntos débiles y reduciendo el riesgo de posibles ataques en la infraestructura local.

Estas nuevas recomendaciones de identidad, como parte de la Puntuación de seguridad de Microsoft, son nuevos informes de posición de seguridad relacionados con la infraestructura de Active Directory y los objetos de directiva de grupo:

Cuentas con un identificador de grupo principal no predeterminado

Cambio de la contraseña antigua de la cuenta de equipo del controlador de dominio

GPO asigna identidades sin privilegios a grupos locales con privilegios elevados

La cuenta integrada de invitado de Active Directory está habilitada

Cambio de la contraseña de la cuenta de administrador de dominio integrada

Además, hemos actualizado la recomendación existente de "Modificar delegaciones kerberos no seguras para evitar la suplantación" para incluir la indicación de delegación restringida de Kerberos con transición de protocolo a un servicio con privilegios.

Agosto de 2024

Nuevo sensor Microsoft Entra Connect:

Como parte de nuestro esfuerzo continuo para mejorar la cobertura de Microsoft Defender for Identity en entornos de identidad híbrida, hemos introducido un nuevo sensor para servidores Microsoft Entra Connect. Además, hemos publicado nuevas detecciones de seguridad híbridas y nuevas recomendaciones de posición de identidad específicamente para Microsoft Entra Connect, lo que ayuda a los clientes a mantenerse protegidos y mitigar los posibles riesgos.

Nuevas recomendaciones de la posición de la identidad de Microsoft Entra Connect:

-

Rotación de la contraseña de Microsoft Entra cuenta del conector de Connect

- Una cuenta de conector Microsoft Entra Connect en peligro (cuenta del conector de AD DS, que se muestra normalmente como MSOL_XXXXXXXX) puede conceder acceso a funciones con privilegios elevados, como la replicación y el restablecimiento de contraseña, lo que permite a los atacantes modificar la configuración de sincronización y poner en peligro la seguridad en entornos locales y en la nube, así como ofrecer varias rutas de acceso para poner en peligro todo el dominio. En esta evaluación se recomienda a los clientes cambiar la contraseña de las cuentas de MSOL con la contraseña establecida por última vez hace más de 90 días. Para obtener más información, haga clic aquí.

-

Eliminación de permisos de replicación innecesarios para Microsoft Entra cuenta de Connect

- De forma predeterminada, la cuenta del conector de Microsoft Entra Connect tiene permisos amplios para garantizar una sincronización adecuada (incluso si realmente no son necesarias). Si la sincronización de hash de contraseña no está configurada, es importante quitar permisos innecesarios para reducir la posible superficie expuesta a ataques. Para obtener más información, haga clic aquí.

-

Cambio de contraseña para Microsoft Entra configuración de la cuenta de SSO de conexión directa

- En este informe se enumeran todas las Microsoft Entra cuentas de equipo sso sin conexión con contraseña establecidas por última vez hace más de 90 días. La contraseña de la cuenta de equipo de Inicio de sesión único de Azure no cambia automáticamente cada 30 días. Si un atacante pone en peligro esta cuenta, puede generar vales de servicio para la cuenta de AZUREADSSOACC en nombre de cualquier usuario y suplantar a cualquier usuario del inquilino de Microsoft Entra que se sincronice desde Active Directory. Un atacante puede usarlo para pasar lateralmente de Active Directory a Microsoft Entra ID. Para obtener más información, haga clic aquí.

Nuevas detecciones de Microsoft Entra Connect:

-

Inicio de sesión interactivo sospechoso en el servidor de Microsoft Entra Connect

- Los inicios de sesión directos en los servidores de Microsoft Entra Connect son muy inusuales y potencialmente malintencionados. Los atacantes suelen dirigirse a estos servidores para robar credenciales para un acceso de red más amplio. Microsoft Defender for Identity ahora puede detectar inicios de sesión anómalos en servidores de Microsoft Entra Connect, lo que le ayuda a identificar y responder a estas posibles amenazas más rápido. Se aplica específicamente cuando el servidor de Microsoft Entra Connect es un servidor independiente y no funciona como controlador de dominio.

-

Restablecimiento de contraseña de usuario por Microsoft Entra cuenta de Connect

- La cuenta del conector de Microsoft Entra Connect suele tener privilegios elevados, incluida la capacidad de restablecer las contraseñas del usuario. Microsoft Defender for Identity ahora tiene visibilidad sobre esas acciones y detectará cualquier uso de esos permisos que se identificaron como malintencionados y no legítimos. Esta alerta solo se desencadenará si la característica de escritura diferida de contraseñas está deshabilitada.

-

Escritura diferida sospechosa de Microsoft Entra Connect en un usuario confidencial

- Aunque Microsoft Entra Connect ya impide la escritura diferida para los usuarios de grupos con privilegios, Microsoft Defender for Identity amplía esta protección mediante la identificación de tipos adicionales de cuentas confidenciales. Esta detección mejorada ayuda a evitar el restablecimiento de contraseña no autorizado en cuentas críticas, lo que puede ser un paso crucial en los ataques avanzados dirigidos a entornos locales y en la nube.

Mejoras y funcionalidades adicionales:

- Nueva actividad de cualquier restablecimiento de contraseña con errores en una cuenta confidencial disponible en la tabla "IdentityDirectoryEvents" de búsqueda avanzada. Esto puede ayudar a los clientes a realizar un seguimiento de los eventos de restablecimiento de contraseña erróneos y a crear una detección personalizada basada en estos datos.

- Precisión mejorada para la detección de ataques de sincronización de controlador de dominio.

- Nuevo problema de mantenimiento para los casos en los que el sensor no puede recuperar la configuración del servicio Microsoft Entra Connect.

- Supervisión ampliada de alertas de seguridad, como Detector de ejecución remota de PowerShell, al habilitar el nuevo sensor en Microsoft Entra servidores connect.

Más información sobre el nuevo sensor

Se ha actualizado el módulo de PowerShell DefenderForIdentity.

El módulo de PowerShell DefenderForIdentity se ha actualizado, incorporando nuevas funcionalidades y solucionando varias correcciones de errores. Entre las principales mejoras se incluyen:

-

Nuevo

New-MDIDSACmdlet: simplifica la creación de cuentas de servicio, con una configuración predeterminada para las cuentas de servicio administradas de grupo (gMSA) y una opción para crear cuentas estándar. - Detección automática de PDCe: mejora la confiabilidad de la creación de objetos directiva de grupo (GPO) al dirigirse automáticamente al emulador de controlador de dominio principal (PDCe) para la mayoría de las operaciones de Active Directory.

-

Destino manual del controlador de dominio: nuevo parámetro de servidor para

Get/Set/Test-MDIConfigurationcmdlets, lo que le permite especificar un controlador de dominio para el destino en lugar de pdce.

Para más información, vea:

- Módulo de PowerShell DefenderForIdentity (Galería de PowerShell)

- Documentación de referencia de PowerShell de DefenderForIdentity

Julio de 2024

6 Las nuevas detecciones son nuevas en versión preliminar pública:

-

Posible ataque de NetSync

- NetSync es un módulo de Mimikatz, una herramienta posterior a la explotación, que solicita el hash de contraseña de la contraseña de un dispositivo de destino fingiendo ser un controlador de dominio. Un atacante podría estar realizando actividades malintencionadas dentro de la red mediante esta característica para obtener acceso a los recursos de la organización.

-

Posible adquisición de una cuenta de inicio de sesión único de conexión directa Microsoft Entra

- Se modificó sospechosamente un objeto de cuenta Microsoft Entra inicio de sesión único (inicio de sesión único) de conexión directa, AZUREADSSOACC. Un atacante podría moverse lateralmente desde el entorno local a la nube.

-

Consulta LDAP sospechosa

- Se detectó una consulta de protocolo ligero de acceso a directorios (LDAP) sospechosa asociada a una herramienta de ataque conocida. Es posible que un atacante realice un reconocimiento para los pasos posteriores.

-

SpN sospechoso se agregó a un usuario

- Se agregó un nombre de entidad de seguridad de servicio (SPN) sospechoso a un usuario confidencial. Un atacante podría estar intentando obtener acceso elevado para el movimiento lateral dentro de la organización.

-

Creación sospechosa del grupo ESXi

- Se creó un grupo ESXi de VMWare sospechoso en el dominio. Esto podría indicar que un atacante está intentando obtener más permisos para los pasos posteriores de un ataque.

-

Autenticación sospechosa de ADFS

- Una cuenta unida a un dominio que ha iniciado sesión con Servicios de federación de Active Directory (AD FS) (ADFS) desde una dirección IP sospechosa. Un atacante podría haber robado las credenciales de un usuario y la usa para moverse lateralmente en la organización.

Versión 2.238 de Defender for Identity

Esta versión incluye mejoras y correcciones de errores para los servicios en la nube y el sensor de Defender for Identity.

Junio de 2024

Búsqueda fácil de información del usuario desde el panel de ITDR

Shield Widget proporciona información general rápida sobre el número de usuarios en entornos híbridos, en la nube y locales. Esta característica ahora incluye vínculos directos a la plataforma de búsqueda avanzada, que ofrecen información detallada del usuario al alcance de la mano.

El widget estado de implementación de ITDR ahora incluye Microsoft Entra acceso condicional y Acceso privado de Microsoft Entra

Ahora puede ver la disponibilidad de licencias para Microsoft Entra acceso condicional de carga de trabajo, Microsoft Entra acceso condicional de usuario y Acceso privado de Microsoft Entra.

Versión 2.237 de Defender for Identity

Esta versión incluye mejoras y correcciones de errores para los servicios en la nube y el sensor de Defender for Identity.

Mayo de 2024

Versión 2.236 de Defender for Identity

Esta versión incluye mejoras y correcciones de errores para los servicios en la nube y el sensor de Defender for Identity.

Versión 2.235 de Defender for Identity

Esta versión incluye mejoras y correcciones de errores para los servicios en la nube y el sensor de Defender for Identity.

Abril de 2024

Detectar fácilmente la vulnerabilidad de omisión de características de seguridad de Kerberos de Windows CVE-2024-21427

Para ayudar a los clientes a identificar y detectar mejor los intentos de omitir los protocolos de seguridad según esta vulnerabilidad, hemos agregado una nueva actividad en Búsqueda avanzada que supervisa la autenticación KERBEROS AS.

Con estos datos, los clientes ahora pueden crear fácilmente sus propias reglas de detección personalizadas dentro de Microsoft Defender XDR y desencadenar automáticamente alertas para este tipo de actividad.

Acceso al portal de Defender XDR:> búsqueda:> búsqueda avanzada.

Ahora, puede copiar nuestra consulta recomendada como se indica a continuación y hacer clic en "Crear regla de detección". Tenga en cuenta que nuestra consulta proporcionada también realiza un seguimiento de los intentos de inicio de sesión erróneos, lo que puede generar información no relacionada con un posible ataque. Por lo tanto, no dude en personalizar la consulta para que se adapte a sus requisitos específicos.

IdentityLogonEvents

| where Application == "Active Directory"

| where Protocol == "Kerberos"

| where LogonType in("Resource access", "Failed logon")

| extend Error = AdditionalFields["Error"]

| extend KerberosType = AdditionalFields['KerberosType']

| where KerberosType == "KerberosAs"

| extend Spns = AdditionalFields["Spns"]

| extend DestinationDC = AdditionalFields["TO.DEVICE"]

| where Spns !contains "krbtgt" and Spns !contains "kadmin"

| project Timestamp, ActionType, LogonType, AccountUpn, AccountSid, IPAddress, DeviceName, KerberosType, Spns, Error, DestinationDC, DestinationIPAddress, ReportId

Versión 2.234 de Defender for Identity

Esta versión incluye mejoras y correcciones de errores para los servicios en la nube y el sensor de Defender for Identity.

Versión 2.233 de Defender for Identity

Esta versión incluye mejoras y correcciones de errores para los servicios en la nube y el sensor de Defender for Identity.

Marzo de 2024

Nuevos permisos de solo lectura para ver la configuración de Defender for Identity

Ahora puede configurar usuarios de Defender for Identity con permisos de solo lectura para ver la configuración de Defender for Identity.

Para obtener más información, consulte Permisos necesarios defender for identity en Microsoft Defender XDR.

Nueva API basada en Graph para ver y administrar problemas de mantenimiento

Ahora puede ver y administrar Microsoft Defender for Identity problemas de mantenimiento a través de la Graph API

Para obtener más información, consulte Administración de problemas de mantenimiento a través de Graph API.

Versión 2.232 de Defender for Identity

Esta versión incluye mejoras y correcciones de errores para los servicios en la nube y el sensor de Defender for Identity.

Versión 2.231 de Defender for Identity

Esta versión incluye mejoras y correcciones de errores para los servicios en la nube y el sensor de Defender for Identity.

Febrero de 2024

Versión 2.230 de Defender for Identity

Esta versión incluye mejoras y correcciones de errores para los servicios en la nube y el sensor de Defender for Identity.

Nueva evaluación de la posición de seguridad para la configuración de punto de conexión de IIS de AD CS no segura

Defender for Identity ha agregado la nueva recomendación Editar puntos de conexión de IIS de inscripción de certificados ADCS no seguros (ESC8) en Puntuación segura de Microsoft.

Servicios de certificados de Active Directory (AD CS) admite la inscripción de certificados a través de varios métodos y protocolos, incluida la inscripción a través de HTTP mediante el servicio de inscripción de certificados (CES) o la interfaz de inscripción web (Certsrv). Las configuraciones no seguras de los puntos de conexión de IIS CES o Certsrv pueden crear vulnerabilidades para retransmitir ataques (ESC8).

La nueva recomendación Edit insecure ADCS certificate enrollment IIS endpoints (ESC8) se agrega a otras recomendaciones relacionadas con AD CS publicadas recientemente. Juntos, estas evaluaciones ofrecen informes de posición de seguridad que exponen problemas de seguridad y configuraciones incorrectas graves que suponen riesgos para toda la organización, junto con detecciones relacionadas.

Para más información, vea:

- Evaluación de seguridad: editar puntos de conexión de IIS de inscripción de certificados ADCS no seguros (ESC8)

- Evaluaciones de la posición de seguridad para sensores de AD CS

- evaluaciones de la posición de seguridad de Microsoft Defender for Identity

Versión 2.229 de Defender for Identity

Esta versión incluye mejoras y correcciones de errores para los servicios en la nube y el sensor de Defender for Identity.

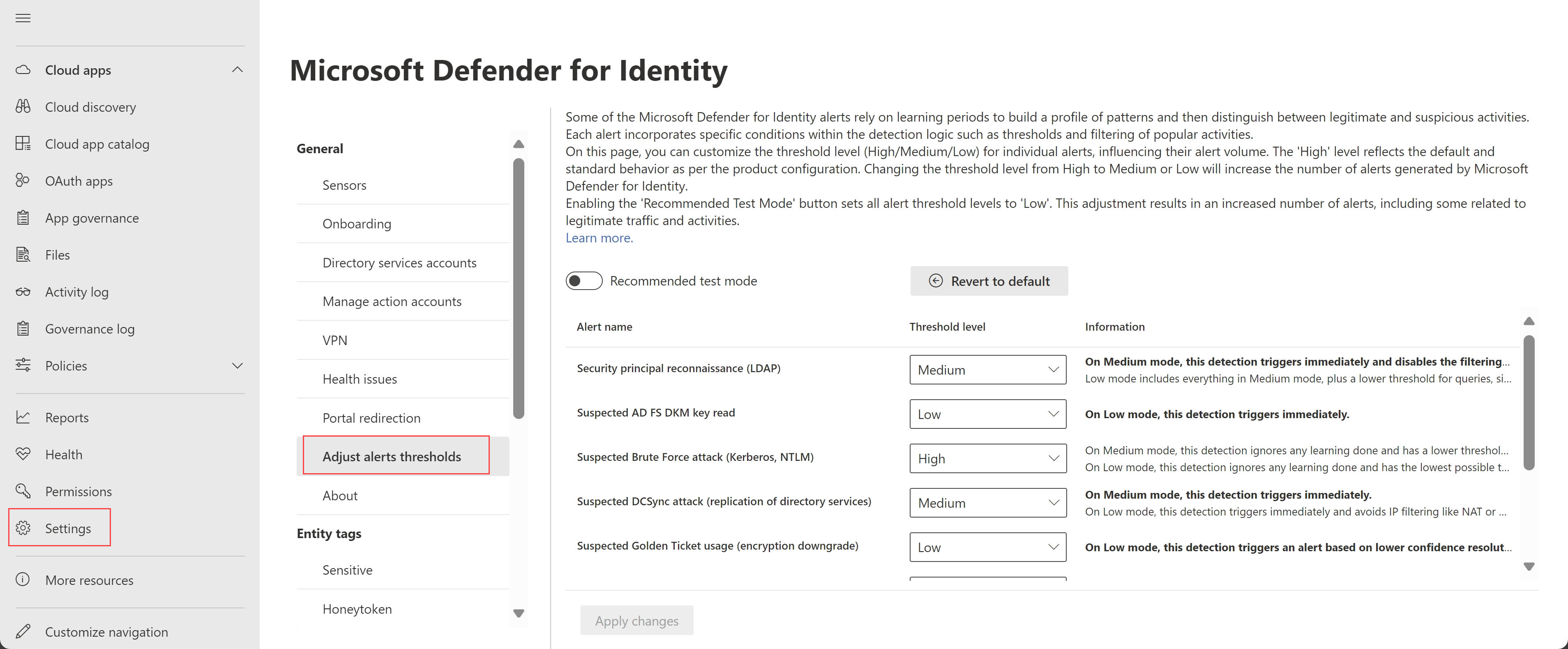

Experiencia de usuario mejorada para ajustar los umbrales de alerta (versión preliminar)

Ahora se cambia el nombre de la página Configuración avanzada de Defender for Identity a Ajustar umbrales de alerta y proporciona una experiencia actualizada con flexibilidad mejorada para ajustar los umbrales de alerta.

Los cambios incluyen:

Hemos quitado la opción Quitar período de aprendizaje anterior y hemos agregado una nueva opción Modo de prueba recomendado . Seleccione Modo de prueba recomendado para establecer todos los niveles de umbral en Bajo, lo que aumenta el número de alertas y establece todos los demás niveles de umbral en solo lectura.

Ahora se cambia el nombre de la columna nivel de confidencialidad anterior como Nivel de umbral, con valores recién definidos. De forma predeterminada, todas las alertas se establecen en un umbral alto , que representa el comportamiento predeterminado y una configuración de alerta estándar.

En la tabla siguiente se muestra la asignación entre los valores de nivel de confidencialidad anteriores y los nuevos valores de nivel de umbral :

| Nivel de confidencialidad (nombre anterior) | Nivel de umbral (nuevo nombre) |

|---|---|

| Normal | Alto |

| Medio | Medio |

| Alto | Baja |

Si tenía valores específicos definidos en la página Configuración avanzada , los hemos transferido a la nueva página Ajustar umbrales de alerta de la siguiente manera:

| Configuración de página de configuración avanzada | Nueva configuración de página Ajustar umbrales de alerta |

|---|---|

| Quitar el período de aprendizaje activado | Se ha desactivado el modo de prueba recomendado. Los valores de configuración del umbral de alerta siguen siendo los mismos. |

| Quitar el período de aprendizaje desactivado | Se ha desactivado el modo de prueba recomendado. Todos los valores de configuración del umbral de alerta se restablecen a sus valores predeterminados, con un nivel de umbral alto . |

Las alertas siempre se desencadenan inmediatamente si se selecciona la opción Modo de prueba recomendado , o si un nivel de umbral está establecido en Medio o Bajo, independientemente de si el período de aprendizaje de la alerta ya se ha completado.

Para obtener más información, vea Ajustar umbrales de alerta.

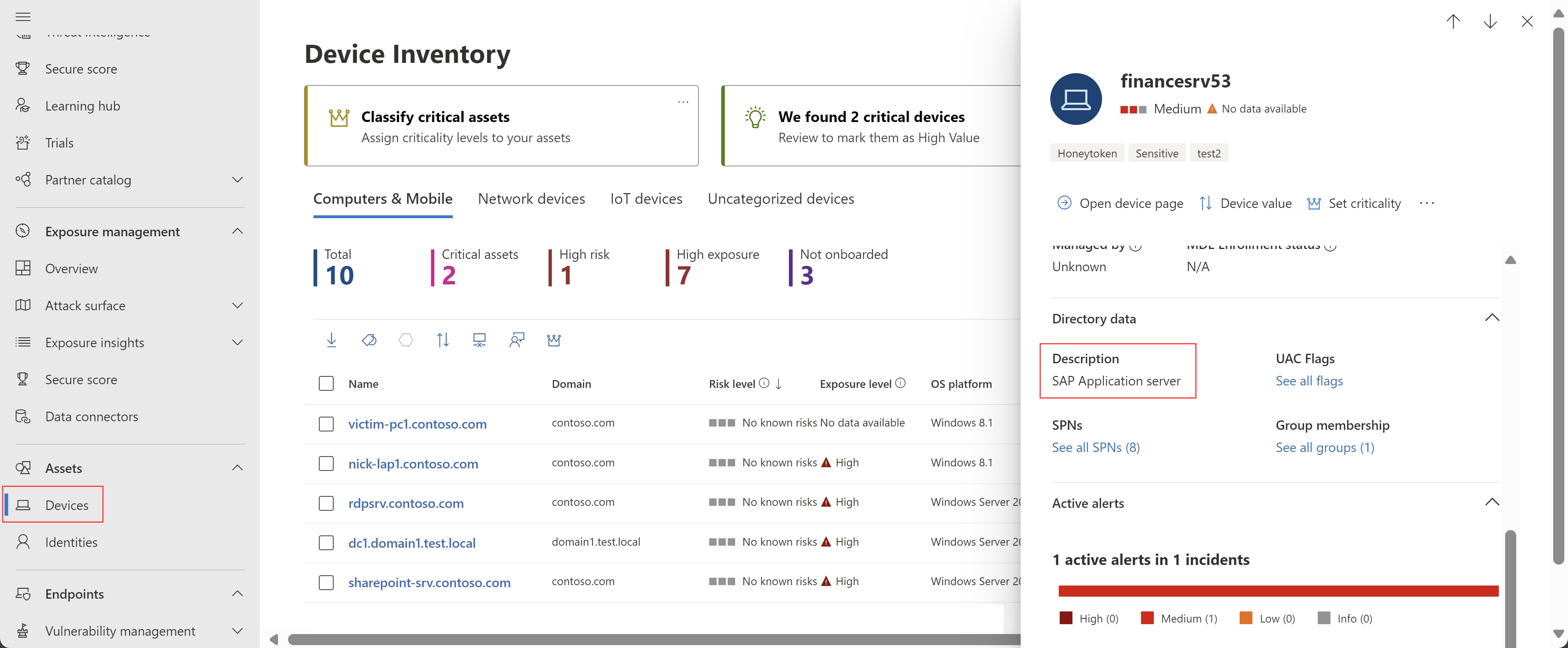

Las páginas de detalles del dispositivo ahora incluyen descripciones de dispositivos (versión preliminar)

Microsoft Defender XDR ahora incluye descripciones de dispositivos en los paneles de detalles del dispositivo y en las páginas de detalles del dispositivo. Las descripciones se rellenan a partir del atributo Descripción de Active Directory del dispositivo.

Por ejemplo, en el panel lateral de detalles del dispositivo:

Para obtener más información, consulte Pasos de investigación para dispositivos sospechosos.

Versión 2.228 de Defender for Identity

Esta versión incluye mejoras y correcciones de errores para los servicios en la nube y el sensor de Defender for Identity, y las siguientes alertas nuevas:

- Reconocimiento de la enumeración de cuentas (LDAP) (id. externo 2437) (versión preliminar)

- Cambio de contraseña del modo de restauración de Servicios de directorio (id. externo 2438) (versión preliminar)

Enero de 2024

Versión 2.227 de Defender for Identity

Esta versión incluye mejoras y correcciones de errores para los servicios en la nube y el sensor de Defender for Identity.

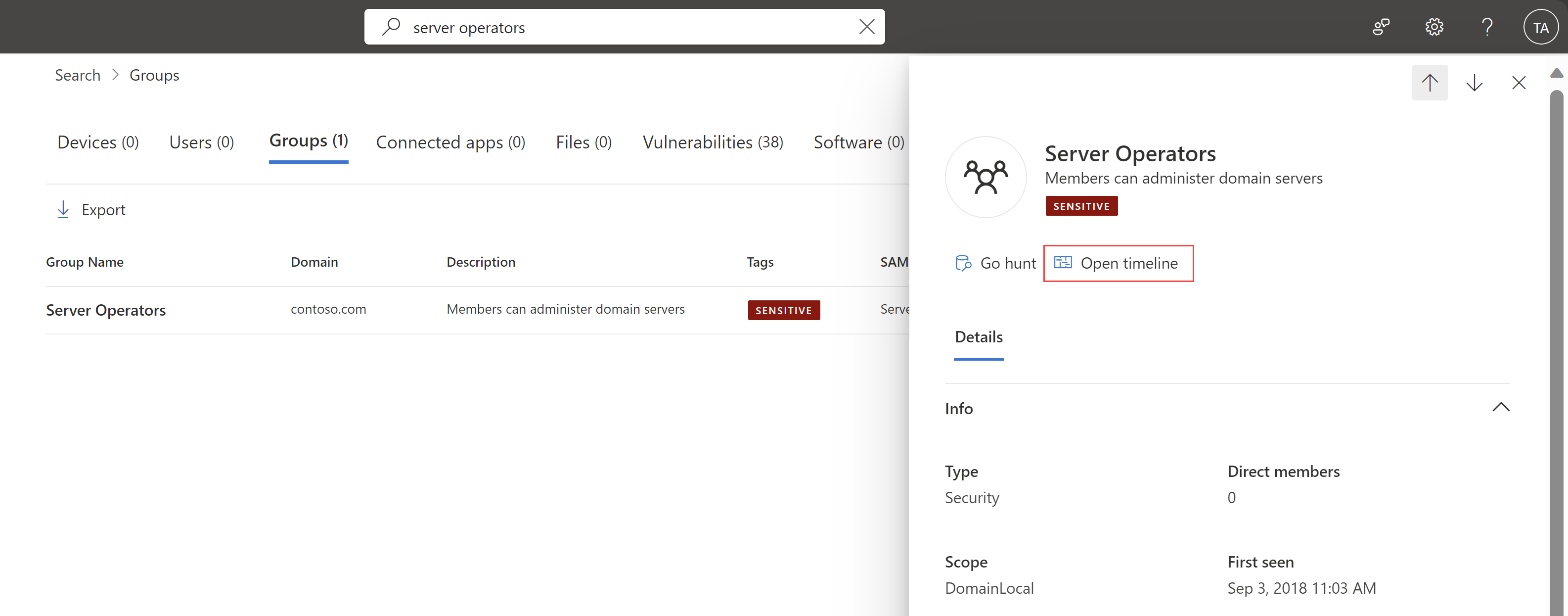

Pestaña Escala de tiempo agregada para entidades de grupo

Ahora puede ver las actividades y alertas relacionadas con entidades de grupo de Active Directory de los últimos 180 días en Microsoft Defender XDR, como cambios en la pertenencia a grupos, consultas LDAP, etc.

Para acceder a la página de escala de tiempo del grupo, seleccione Abrir escala de tiempo en el panel de detalles del grupo.

Por ejemplo:

Para obtener más información, consulte Pasos de investigación para grupos sospechosos.

Configuración y validación del entorno de Defender for Identity mediante PowerShell

Defender for Identity ahora admite el nuevo módulo de PowerShell DefenderForIdentity, que está diseñado para ayudarle a configurar y validar el entorno para trabajar con Microsoft Defender for Identity.

Usar los comandos de PowerShell para evitar configuraciones incorrectas y ahorrar tiempo y evitar la carga innecesaria en el sistema.

Hemos agregado los procedimientos siguientes a la documentación de Defender for Identity para ayudarle a usar los nuevos comandos de PowerShell:

- Cambio de la configuración del proxy mediante PowerShell

- Configuración, obtención y prueba de directivas de auditoría mediante PowerShell

- Generación de un informe con configuraciones actuales a través de PowerShell

- Prueba de los permisos y delegaciones de DSA a través de PowerShell

- Prueba de la conectividad del servicio mediante PowerShell

Para más información, vea:

- Módulo de PowerShell DefenderForIdentity (Galería de PowerShell)

- Documentación de referencia de PowerShell de DefenderForIdentity

Versión 2.226 de Defender for Identity

Esta versión incluye mejoras y correcciones de errores para los servicios en la nube y el sensor de Defender for Identity.

Versión 2.225 de Defender for Identity

Esta versión incluye mejoras y correcciones de errores para los servicios en la nube y el sensor de Defender for Identity.

Diciembre de 2023

Nota:

Si ve un número reducido de alertas de intentos de ejecución remota de código, consulte nuestros anuncios actualizados de septiembre, que incluyen una actualización de la lógica de detección de Defender for Identity. Defender for Identity continúa registrando las actividades de ejecución remota de código como antes.

Área y panel nuevas identidades en Microsoft 365 Defender (versión preliminar)

Los clientes de Defender for Identity ahora tienen un área de identidades nueva en Microsoft 365 Defender para obtener información sobre la seguridad de identidades con Defender for Identity.

En Microsoft 365 Defender, seleccione Identidades para ver cualquiera de las siguientes páginas nuevas:

Panel: en esta página se muestran gráficos y widgets que le ayudarán a supervisar las actividades de detección y respuesta de amenazas de identidad. Por ejemplo:

Para obtener más información, consulte Trabajar con el panel de ITDR de Defender for Identity.

Problemas de mantenimiento: esta página se mueve desde el área Identidades de configuración > y enumera los problemas de mantenimiento actuales de la implementación general de Defender for Identity y sensores específicos. Para obtener más información, consulte Microsoft Defender for Identity problemas de estado del sensor.

Herramientas: esta página contiene vínculos a información y recursos útiles al trabajar con Defender for Identity. En esta página, busque vínculos a la documentación, específicamente a la herramienta de planeamiento de capacidad y al script deTest-MdiReadiness.ps1 .

Versión 2.224 de Defender for Identity

Esta versión incluye mejoras y correcciones de errores para los servicios en la nube y el sensor de Defender for Identity.

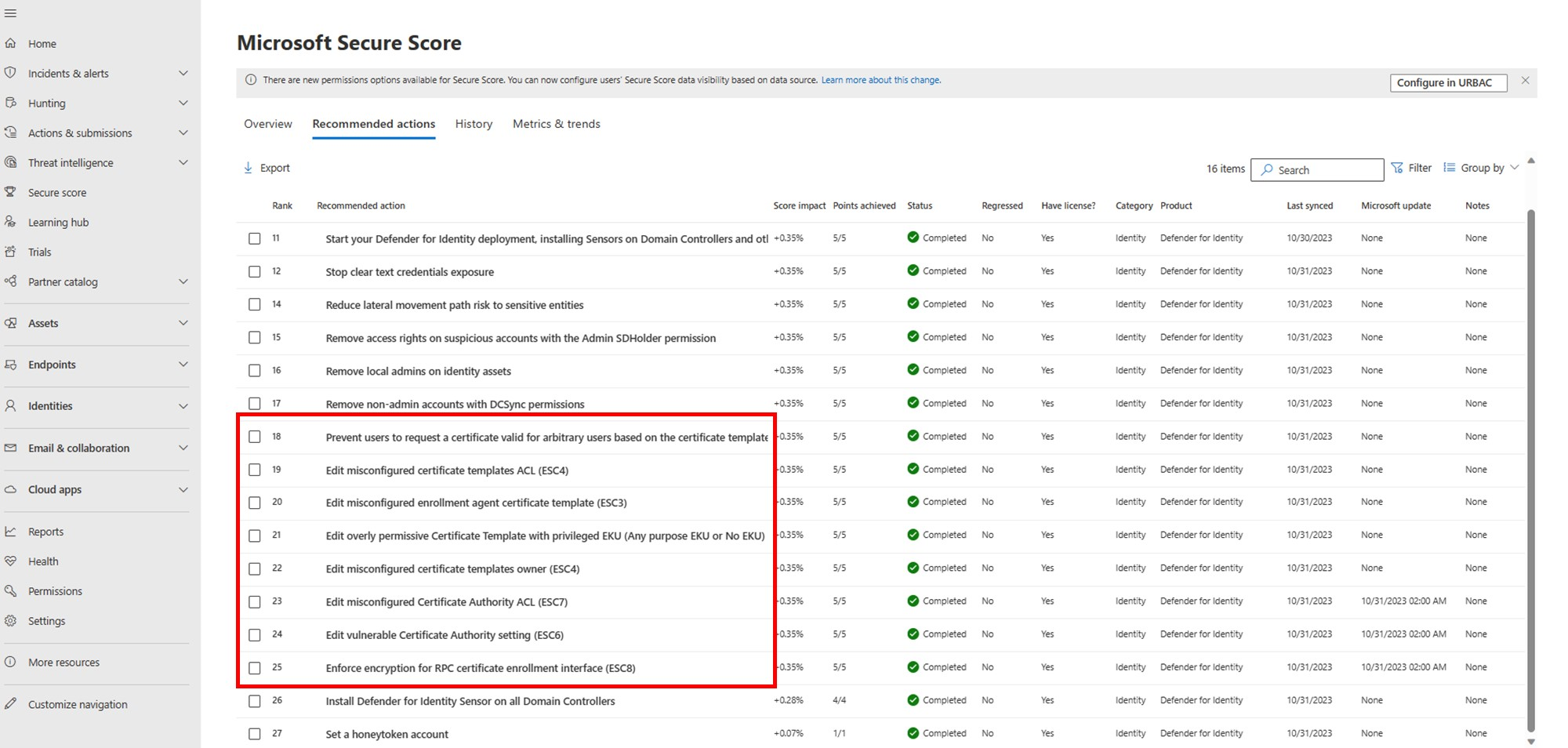

Evaluaciones de la posición de seguridad para sensores de AD CS (versión preliminar)

Las evaluaciones de la posición de seguridad de Defender for Identity detectan y recomiendan de forma proactiva acciones en las configuraciones de Active Directory local.

Las acciones recomendadas ahora incluyen las siguientes evaluaciones de posición de seguridad nuevas, específicamente para plantillas de certificado y entidades de certificación.

Acciones recomendadas de plantillas de certificado:

- Impedir que los usuarios soliciten un certificado válido para usuarios arbitrarios basados en la plantilla de certificado (ESC1)

- Edición de una plantilla de certificado excesivamente permisiva con EKU con privilegios (EKU de cualquier propósito o no EKU) (ESC2)

- Plantilla de certificado de agente de inscripción mal configurada (ESC3)

- Editar ACL de plantillas de certificado mal configuradas (ESC4)

- Editar el propietario de plantillas de certificado mal configuradas (ESC4)

Acciones recomendadas por la entidad de certificación:

Las nuevas evaluaciones están disponibles en Puntuación segura de Microsoft, lo que provoca problemas de seguridad y configuraciones incorrectas graves que suponen riesgos para toda la organización, junto con las detecciones. La puntuación se actualiza en consecuencia.

Por ejemplo:

Para obtener más información, consulte las evaluaciones de la posición de seguridad de Microsoft Defender for Identity.

Nota:

Aunque las evaluaciones de plantillas de certificado están disponibles para todos los clientes que tienen AD CS instalado en su entorno, las evaluaciones de entidades de certificación solo están disponibles para los clientes que han instalado un sensor en un servidor de AD CS. Para obtener más información, vea Nuevo tipo de sensor para Servicios de certificados de Active Directory (AD CS).

Versión 2.223 de Defender for Identity

Esta versión incluye mejoras y correcciones de errores para los servicios en la nube y el sensor de Defender for Identity.

Versión 2.222 de Defender for Identity

Esta versión incluye mejoras y correcciones de errores para los servicios en la nube y el sensor de Defender for Identity.

Versión 2.221 de Defender for Identity

Esta versión incluye mejoras y correcciones de errores para los servicios en la nube y el sensor de Defender for Identity.

Noviembre de 2023

Versión 2.220 de Defender for Identity

Esta versión incluye mejoras y correcciones de errores para los servicios en la nube y el sensor de Defender for Identity.

Versión 2.219 de Defender for Identity

Esta versión incluye mejoras y correcciones de errores para los servicios en la nube y el sensor de Defender for Identity.

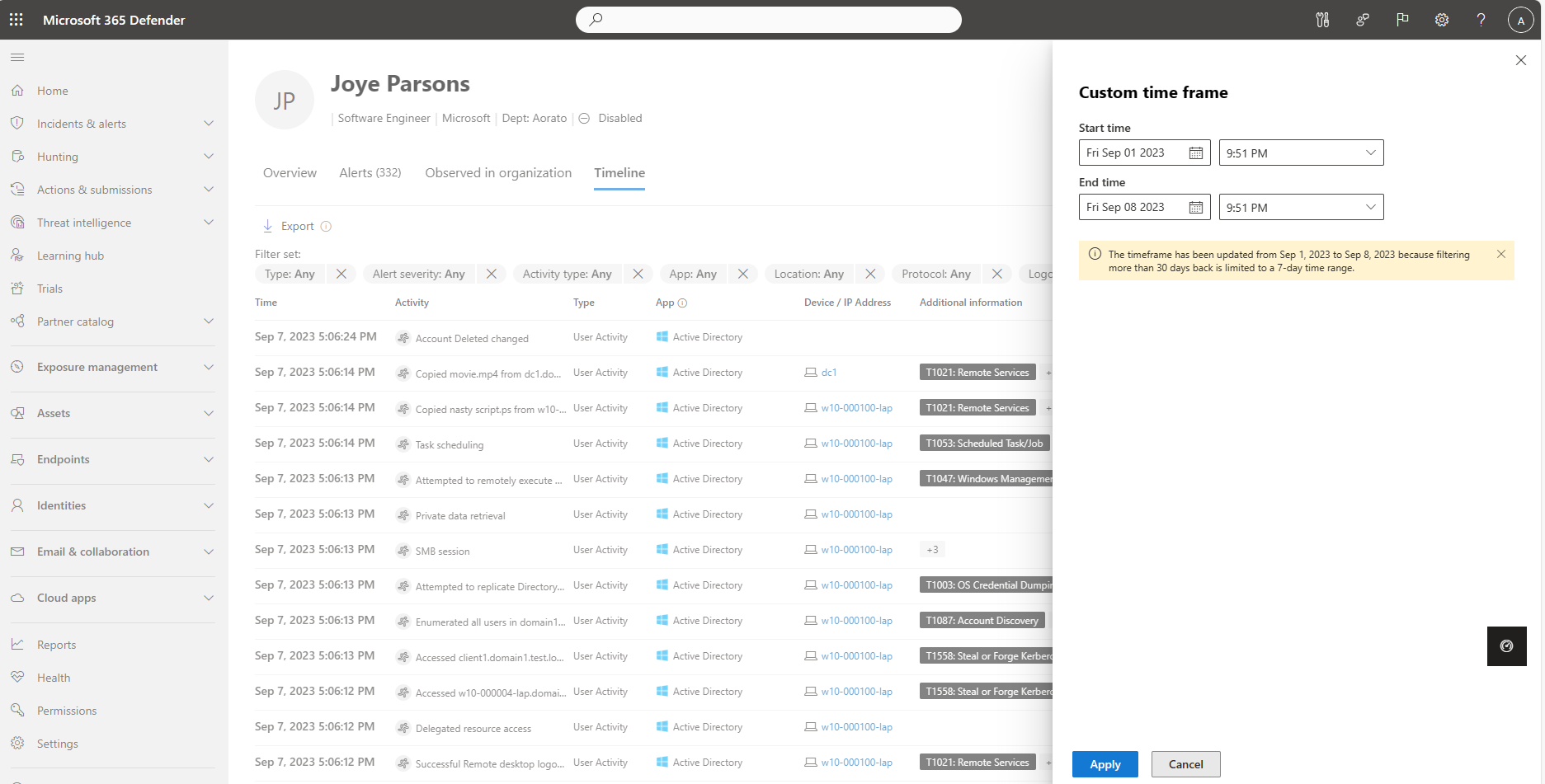

La escala de tiempo de identidad incluye más de 30 días de datos (versión preliminar)

Defender for Identity está implementando gradualmente retenciones de datos extendidas en los detalles de identidad a más de 30 días.

La pestaña Escala de tiempo de la página de detalles de identidad, que incluye actividades de Defender for Identity, Microsoft Defender for Cloud Apps y Microsoft Defender para punto de conexión, incluye actualmente un mínimo de 150 días y está creciendo. Puede haber alguna variación en las tasas de retención de datos en las próximas semanas.

Para ver las actividades y alertas en la escala de tiempo de identidad dentro de un período de tiempo específico, seleccione el valor predeterminado 30 Días y, a continuación, seleccione Intervalo personalizado. Los datos filtrados de hace más de 30 días se muestran durante un máximo de siete días a la vez.

Por ejemplo:

Para obtener más información, vea Investigar recursos e Investigar usuarios en Microsoft Defender XDR.

Versión 2.218 de Defender for Identity

Esta versión incluye mejoras y correcciones de errores para los servicios en la nube y el sensor de Defender for Identity.

Octubre de 2023

Versión 2.217 de Defender for Identity

Esta versión incluye las siguientes mejoras:

Informe de resumen: el informe de resumen se actualiza para incluir dos columnas nuevas en la pestaña Problemas de mantenimiento :

- Detalles: información adicional sobre el problema, como una lista de objetos afectados o sensores específicos en los que se produce el problema.

- Recomendaciones: una lista de las acciones recomendadas que se pueden realizar para resolver el problema o cómo investigarlo aún más.

Para obtener más información, vea Descargar y programar informes de Defender for Identity en Microsoft Defender XDR (versión preliminar).

Problemas de mantenimiento: el botón de alternancia "Quitar período de aprendizaje" se ha desactivado automáticamente para este problema de mantenimiento de inquilino*.

Esta versión también incluye correcciones de errores para los servicios en la nube y el sensor de Defender for Identity.

Versión 2.216 de Defender for Identity

Esta versión incluye mejoras y correcciones de errores para los servicios en la nube y el sensor de Defender for Identity.

Septiembre de 2023

Número reducido de alertas para intentos de ejecución remota de código

Para alinear mejor Las alertas de Defender for Identity y Microsoft Defender para punto de conexión, hemos actualizado la lógica de detección para las detecciones de intentos de ejecución remota de código de Defender for Identity.

Aunque este cambio da como resultado un número reducido de alertas de intentos de ejecución remota de código, Defender for Identity sigue registrando las actividades de ejecución remota de código. Los clientes pueden seguir creando sus propias consultas de búsqueda avanzadas y crear directivas de detección personalizadas.

Configuración de confidencialidad de alertas y mejoras del período de aprendizaje

Algunas alertas de Defender for Identity esperan un período de aprendizaje antes de que se desencadenen las alertas, al tiempo que crean un perfil de patrones que se usarán al distinguir entre actividades legítimas y sospechosas.

Defender for Identity ahora proporciona las siguientes mejoras para la experiencia del período de aprendizaje:

Ahora, los administradores pueden usar la opción Quitar período de aprendizaje para configurar la confidencialidad usada para alertas específicas. Defina la confidencialidad como Normal para configurar la opción Quitar período de aprendizaje como Desactivado para el tipo de alerta seleccionado.

Después de implementar un nuevo sensor en un nuevo área de trabajo de Defender for Identity, la opción Quitar período de aprendizajese activa automáticamente durante 30 días. Cuando se completan 30 días, la opción Quitar período de aprendizajese desactiva automáticamente y los niveles de confidencialidad de alertas se devuelven a su funcionalidad predeterminada.

Para que Defender for Identity use la funcionalidad de período de aprendizaje estándar, donde las alertas no se generan hasta que se realiza el período de aprendizaje, configure la opción Quitar períodos de aprendizaje en Desactivado.

Si anteriormente ha actualizado la opción Quitar período de aprendizaje , la configuración permanece tal y como la había configurado.

Para más información, vea la sección Advanced settings.

Nota:

La página Configuración avanzada enumeró originalmente la alerta de reconocimiento de enumeración De cuenta en las opciones Quitar período de aprendizaje como configurable para la configuración de confidencialidad. Esta alerta se quitó de la lista y se reemplaza por la alerta de reconocimiento de entidad de seguridad (LDAP). Este error de interfaz de usuario se corrigió en noviembre de 2023.

Versión 2.215 de Defender for Identity

Esta versión incluye mejoras y correcciones de errores para los servicios en la nube y el sensor de Defender for Identity.

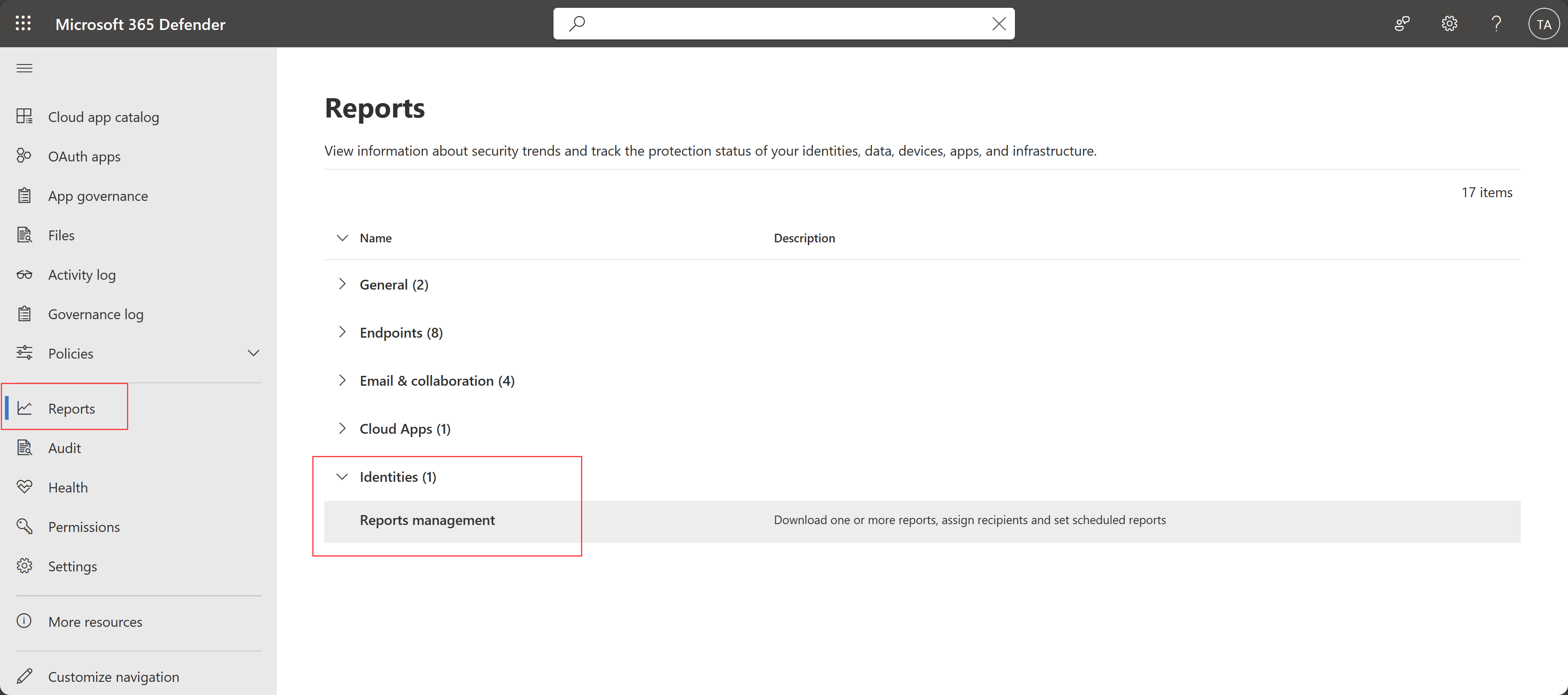

Los informes de Defender for Identity se han movido al área de informes principal

Ahora puede acceder a los informes de Defender for Identity desde el área informes principal de Microsoft Defender XDR en lugar del área Configuración. Por ejemplo:

Para obtener más información, vea Descargar y programar informes de Defender for Identity en Microsoft Defender XDR (versión preliminar).

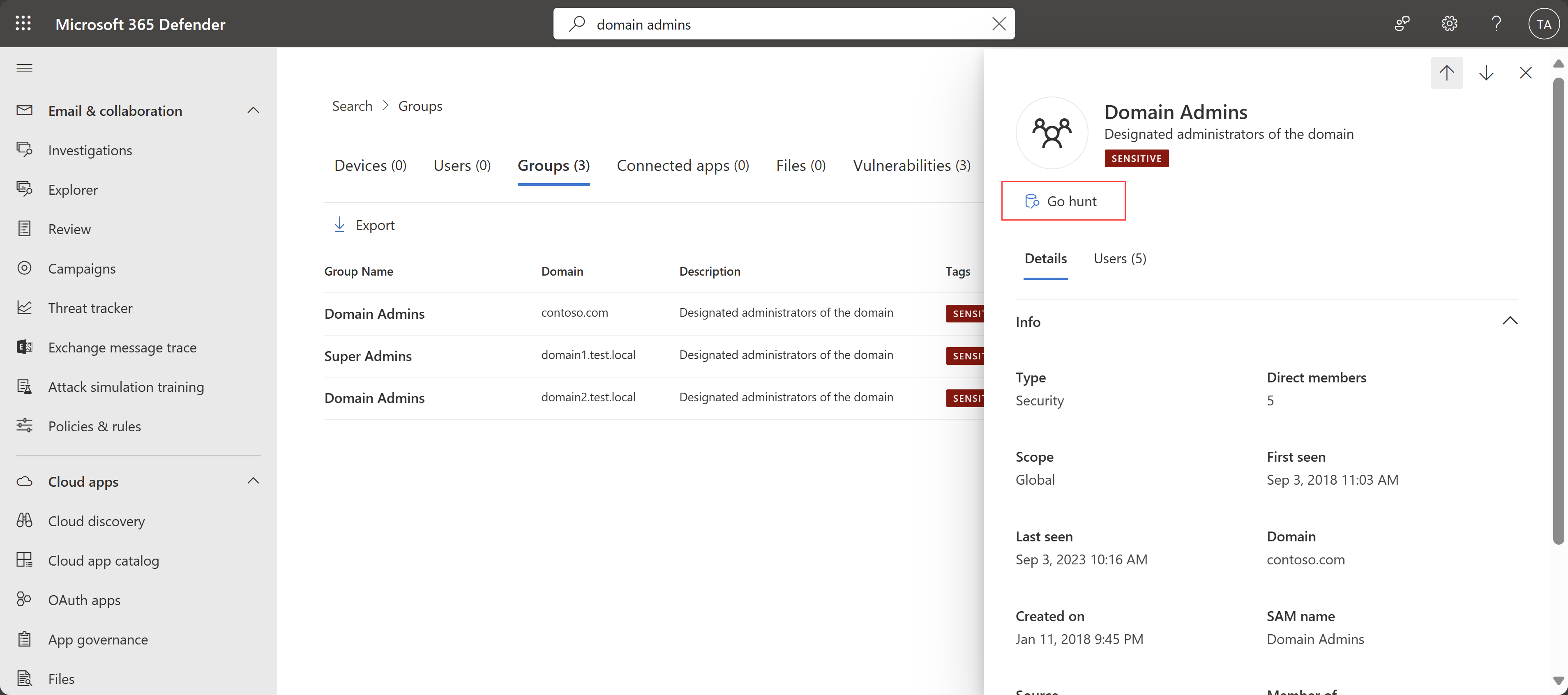

Botón Ir a buscar grupos en Microsoft Defender XDR

Defender for Identity agregó el botón Buscar para grupos de Microsoft Defender XDR. Los usuarios pueden usar el botón Buscar para consultar las actividades y alertas relacionadas con grupos durante una investigación.

Por ejemplo:

Para obtener más información, consulte Búsqueda rápida de información de entidades o eventos con go hunt.

Versión 2.214 de Defender for Identity

Esta versión incluye mejoras y correcciones de errores para los servicios en la nube y el sensor de Defender for Identity.

Mejoras de rendimiento

Defender for Identity ha realizado mejoras internas para la latencia, la estabilidad y el rendimiento al transferir eventos en tiempo real de los servicios de Defender for Identity a Microsoft Defender XDR. Los clientes no deben esperar retrasos en los datos de Defender for Identity que aparecen en Microsoft Defender XDR, como alertas o actividades para la búsqueda avanzada.

Para más información, vea:

- Alertas de seguridad en Microsoft Defender for Identity

- evaluaciones de la posición de seguridad de Microsoft Defender for Identity

- Búsqueda proactiva de amenazas con la búsqueda avanzada en Microsoft Defender XDR

Agosto de 2023

Versión 2.213 de Defender for Identity

Esta versión incluye mejoras y correcciones de errores para los servicios en la nube y el sensor de Defender for Identity.

Versión 2.212 de Defender for Identity

Esta versión incluye mejoras y correcciones de errores para los servicios en la nube y el sensor de Defender for Identity.

Versión 2.211 de Defender for Identity

Esta versión incluye mejoras y correcciones de errores para los servicios en la nube y el sensor de Defender for Identity.

Nuevo tipo de sensor para Servicios de certificados de Active Directory (AD CS)

Defender for Identity ahora admite el nuevo tipo de sensor ADCS para un servidor dedicado con Servicios de certificados de Active Directory (AD CS) configurado.

Verá el nuevo tipo de sensor identificado en la página Configuración > de sensores > de identidades en Microsoft Defender XDR. Para obtener más información, consulte Administración y actualización de sensores de Microsoft Defender for Identity.

Junto con el nuevo tipo de sensor, Defender for Identity ahora también proporciona alertas de AD CS relacionadas e informes de puntuación segura. Para ver las nuevas alertas y los informes de puntuación segura, asegúrese de que los eventos necesarios se recopilan y registran en el servidor. Para obtener más información, vea Configurar la auditoría para eventos de Servicios de certificados de Active Directory (AD CS).

AD CS es un rol Windows Server que emite y administra certificados de infraestructura de clave pública (PKI) en protocolos de autenticación y comunicación seguros. Para obtener más información, consulte ¿Qué es Active Directory Certificate Services?

Versión 2.210 de Defender for Identity

Esta versión incluye mejoras y correcciones de errores para los servicios en la nube y el sensor de Defender for Identity.