Evaluación de seguridad: editar la configuración de entidad de certificación vulnerable (ESC6) (versión preliminar)

En este artículo se describe el informe de configuración de entidad de certificación vulnerable de Microsoft Defender for Identity.

¿Qué son las configuraciones vulnerables de la entidad de certificación?

Cada certificado está asociado a una entidad a través de su campo de asunto. Sin embargo, un certificado también incluye un campo nombre alternativo de firmante (SAN), que permite que el certificado sea válido para varias entidades.

El campo SAN se usa normalmente para los servicios web hospedados en el mismo servidor, lo que admite el uso de un único certificado HTTPS en lugar de certificados independientes para cada servicio. Cuando el certificado específico también es válido para la autenticación, al contener un EKU adecuado, como la autenticación de cliente, se puede usar para autenticar varias cuentas diferentes.

Los usuarios sin privilegios que pueden especificar los usuarios en la configuración de SAN pueden provocar un riesgo inmediato y suponer un gran riesgo para su organización.

Si la marca de AD CS editflags>EDITF_ATTRIBUTESUBJECTALTNAME2 está activada, cada usuario puede especificar la configuración de SAN para su solicitud de certificado. Esto, a su vez, afecta a todas las plantillas de certificado, tanto si tienen la Supply in the request opción activada como si no.

Si hay una plantilla en la que la EDITF_ATTRIBUTESUBJECTALTNAME2 configuración está activada y la plantilla es válida para la autenticación, un atacante puede inscribir un certificado que pueda suplantar cualquier cuenta arbitraria.

Requisitos previos

Esta evaluación solo está disponible para los clientes que instalaron un sensor en un servidor de AD CS. Para obtener más información, vea Nuevo tipo de sensor para Servicios de certificados de Active Directory (AD CS).

Cómo usar esta evaluación de seguridad para mejorar la posición de seguridad de mi organización?

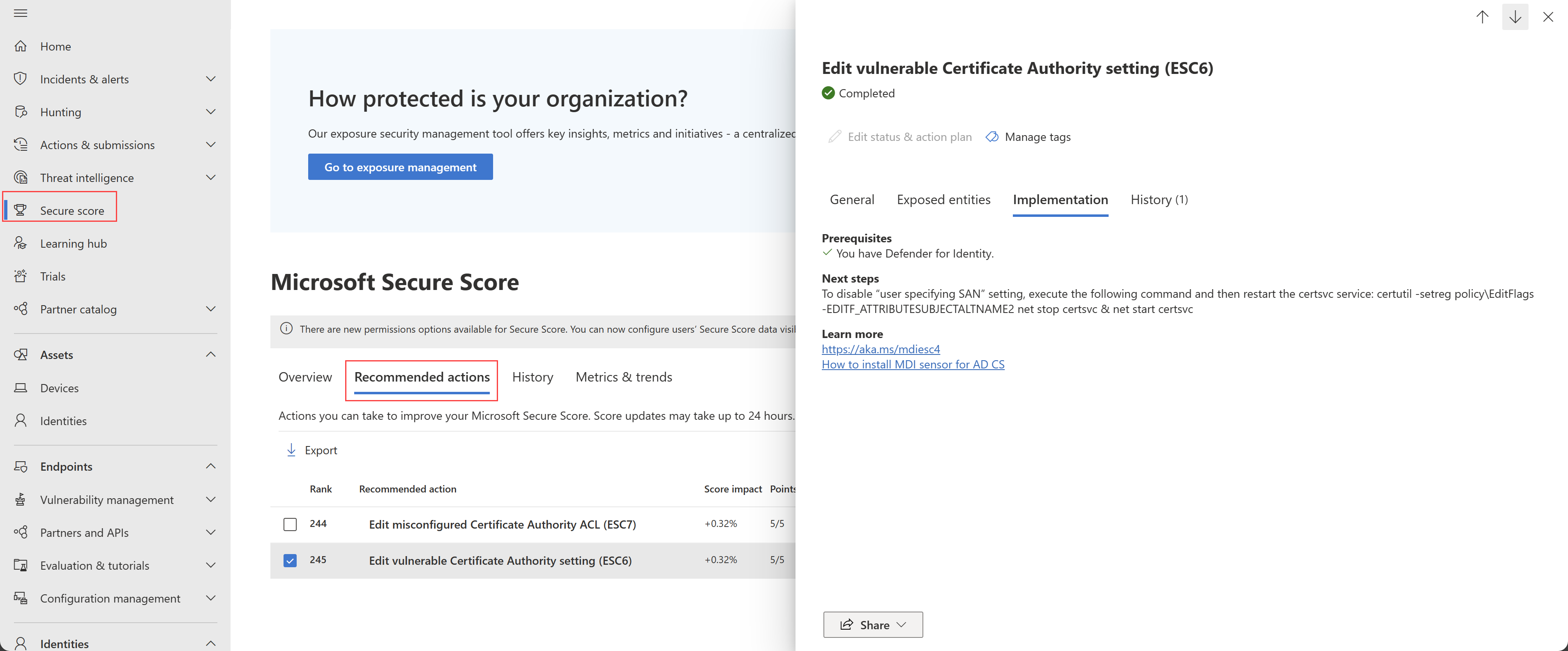

Revise la acción recomendada en https://security.microsoft.com/securescore?viewid=actions para editar la configuración de entidad de certificación vulnerable. Por ejemplo:

Investigue por qué está activada la

EDITF_ATTRIBUTESUBJECTALTNAME2configuración.Desactive la configuración mediante la ejecución de:

certutil -setreg policy\EditFlags -EDITF_ATTRIBUTESUBJECTALTNAME2Reinicie el servicio ejecutando:

net stop certsvc & net start certsvc

Asegúrese de probar la configuración en un entorno controlado antes de activarlas en producción.

Nota:

Aunque las evaluaciones se actualizan casi en tiempo real, las puntuaciones y los estados se actualizan cada 24 horas. Aunque la lista de entidades afectadas se actualiza a los pocos minutos de la implementación de las recomendaciones, el estado todavía puede tardar tiempo hasta que se marca como Completado.