Novedades del archivo para Microsoft Defender for Identity

En este artículo se enumeran Microsoft Defender for Identity notas de la versión de las versiones y características publicadas hace más de 6 meses.

Para obtener información sobre las versiones y características más recientes, consulte Novedades de Microsoft Defender for Identity.

Nota:

A partir del 15 de junio de 2022, Microsoft ya no admitirá el sensor de Defender for Identity en dispositivos que ejecutan Windows Server 2008 R2. Se recomienda identificar los controladores de dominio (DC) restantes o los servidores de AD FS que siguen ejecutando Windows Server 2008 R2 como sistema operativo y realizar planes para actualizarlos a un sistema operativo compatible.

Durante los dos meses posteriores al 15 de junio de 2022, el sensor seguirá funcionando. Después de este período de dos meses, a partir del 15 de agosto de 2022, el sensor dejará de funcionar en Windows Server plataformas R2 de 2008. Puede encontrar más detalles en: https://aka.ms/mdi/2008r2

Julio de 2023

Versión 2.209 de Defender for Identity

Esta versión incluye mejoras y correcciones de errores para los servicios en la nube y el sensor de Defender for Identity.

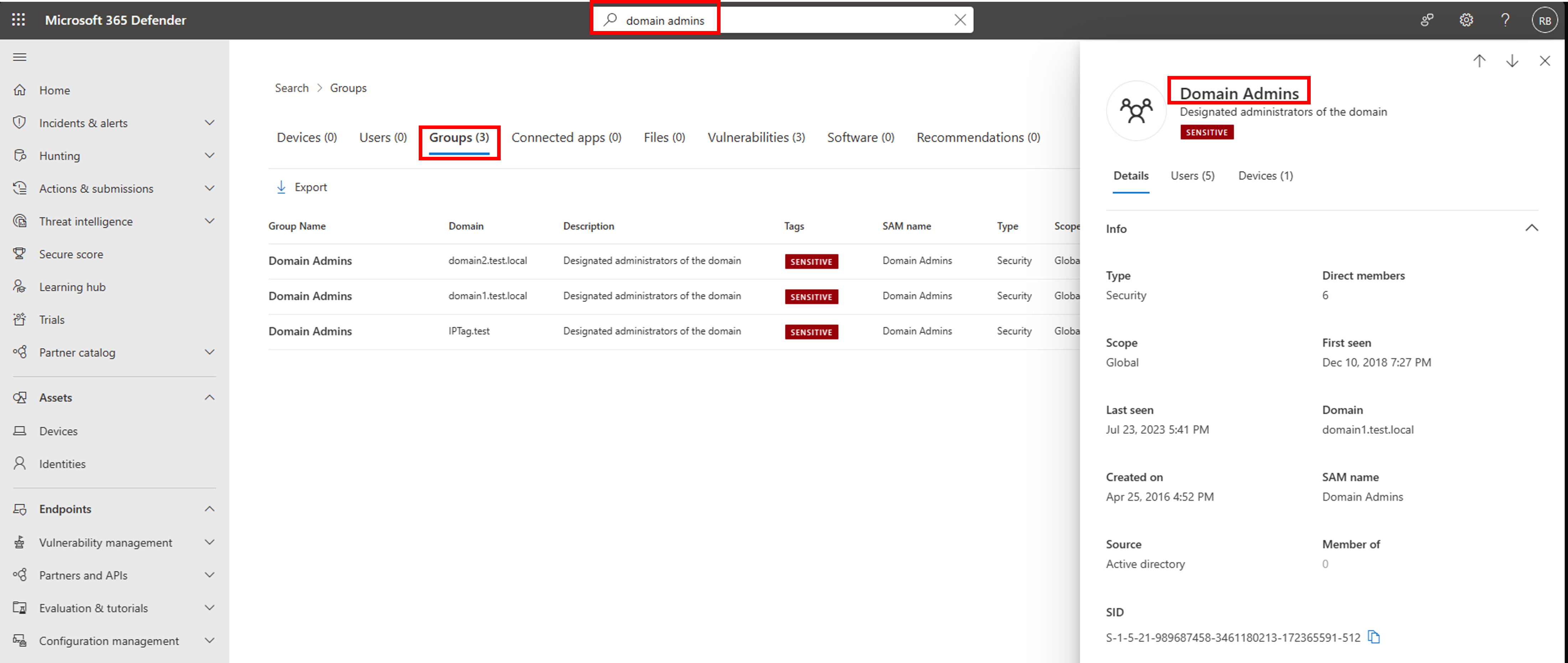

Buscar grupos de Active Directory en Microsoft Defender XDR (versión preliminar)

El Microsoft Defender XDR búsqueda global ahora admite la búsqueda por nombre de grupo de Active Directory. Los grupos encontrados se muestran en los resultados de una pestaña de Grupos independiente. Seleccione un grupo de Active Directory en los resultados de la búsqueda para ver más detalles, entre los que se incluyen:

- Tipo

- Ámbito

- Dominio

- Nombre SAM

- SID

- Tiempo de creación de grupos

- La primera vez que se observó una actividad por el grupo

- Grupos que contienen el grupo seleccionado

- Lista de todos los miembros del grupo

Por ejemplo:

Para obtener más información, consulte Microsoft Defender for Identity en Microsoft Defender XDR.

Nuevos informes de posición de seguridad

Las evaluaciones de la posición de seguridad de identidad de Defender for Identity detectan y recomiendan acciones de forma proactiva en las configuraciones de Active Directory local.

Las siguientes evaluaciones de la posición de seguridad nuevas ya están disponibles en Puntuación de seguridad de Microsoft:

- Eliminación de derechos de acceso en cuentas sospechosas con el permiso Administración SDHolder

- Eliminación de cuentas no administrativas con permisos DCSync

- Eliminación de administradores locales en recursos de identidad

- Inicio de la implementación de Defender for Identity

Para obtener más información, consulte las evaluaciones de la posición de seguridad de Microsoft Defender for Identity.

Redireccionamiento automático para el portal clásico de Defender for Identity

La experiencia y funcionalidad del portal de Microsoft Defender for Identity convergen en la plataforma de detección y respuesta extendida (XDR) de Microsoft, Microsoft Defender XDR. A partir del 6 de julio de 2023, los clientes que usan el portal clásico de Defender for Identity se redirigen automáticamente a Microsoft Defender XDR, sin opción de volver al portal clásico.

Para obtener más información, consulte nuestra entrada de blog y Microsoft Defender for Identity en Microsoft Defender XDR.

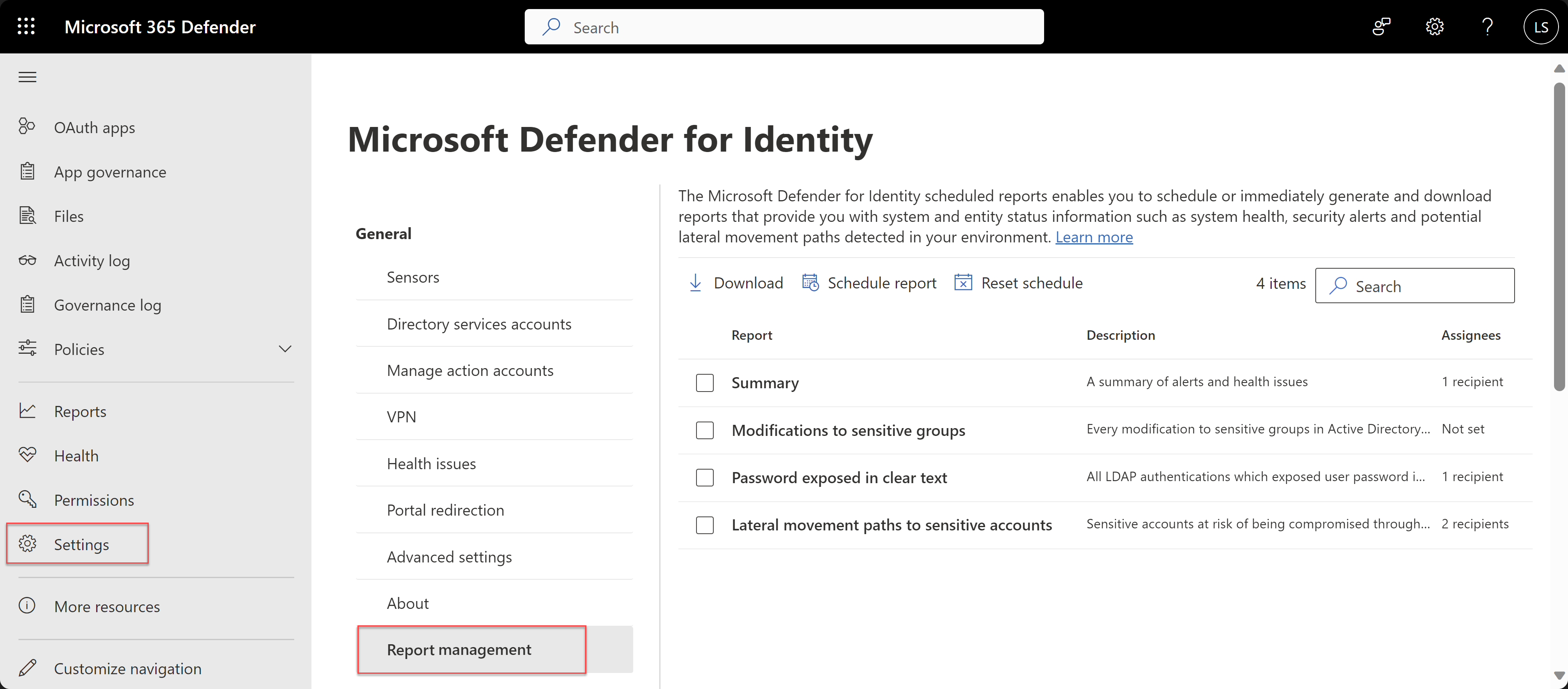

Descargas y programación de informes de Defender for Identity en Microsoft Defender XDR (versión preliminar)

Ahora puede descargar y programar informes periódicos de Defender for Identity desde el portal de Microsoft Defender, creando paridad en la funcionalidad de informe con el portal de Defender for Identity clásico heredado.

Descargue y programe informes en Microsoft Defender XDR desde la página Administración de informes de identidades > de configuración>. Por ejemplo:

Para obtener más información, consulte informes de Microsoft Defender for Identity en Microsoft Defender XDR.

Versión 2.208 de Defender for Identity

- Esta versión incluye mejoras y correcciones de errores para los servicios en la nube y el sensor de Defender for Identity.

Versión 2.207 de Defender for Identity

Esta versión proporciona el nuevo parámetro de instalación AccessKeyFile . Use el parámetro AccessKeyFile durante una instalación silenciosa de un sensor de Defender for Identity para establecer la clave de acceso del área de trabajo a partir de una ruta de acceso de texto proporcionada. Para obtener más información, consulte Instalación del sensor de Microsoft Defender for Identity.

Esta versión incluye mejoras y correcciones de errores para los servicios en la nube y el sensor de Defender for Identity.

Junio de 2023

Versión 2.206 de Defender for Identity

- Esta versión incluye mejoras y correcciones de errores para los servicios en la nube y el sensor de Defender for Identity.

Búsqueda avanzada con una tabla IdentityInfo mejorada

- Para los inquilinos con Defender for Identity implementado, la tabla de búsqueda avanzada IdentityInfo de Microsoft 365 ahora incluye más atributos por identidad e identidades detectadas por el sensor de Defender for Identity desde el entorno local.

Para obtener más información, consulte la documentación de búsqueda avanzada de Microsoft Defender XDR.

Versión 2.205 de Defender for Identity

- Esta versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Mayo de 2023

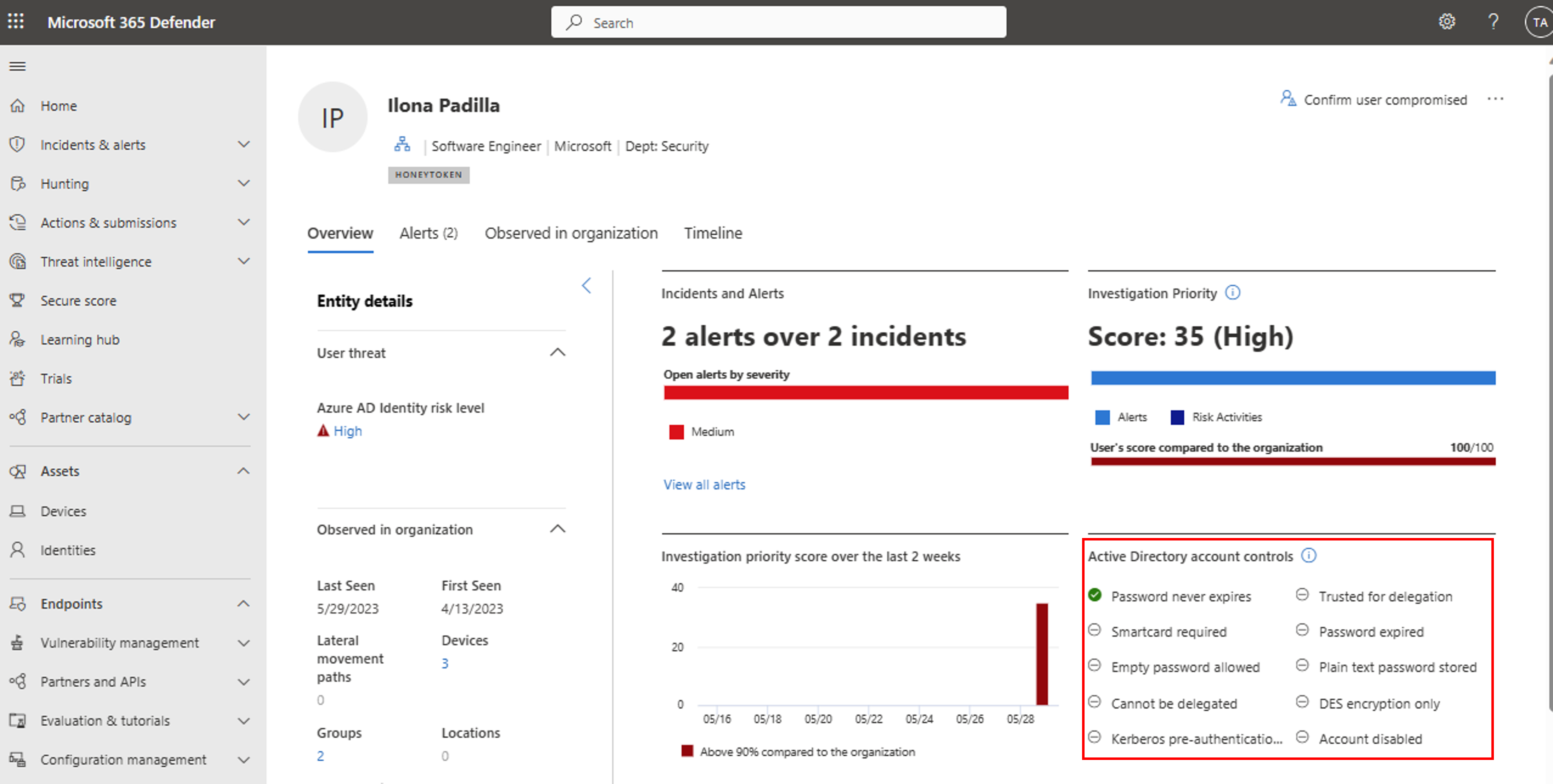

Aspectos destacados del control de cuentas de Active Directory mejorado

La página de detalles del usuario de Microsoft Defender XDR Identity> ahora incluye nuevos datos de control de cuentas de Active Directory.

En la pestaña Información general de los detalles del usuario, hemos agregado la nueva tarjeta de controles de cuenta de Active Directory para resaltar la configuración de seguridad importante y los controles de Active Directory. Por ejemplo, use esta tarjeta para saber si un usuario específico puede omitir los requisitos de contraseña o si tiene una contraseña que nunca expira.

Por ejemplo:

Para obtener más información, consulte la documentación del atributo User-Account-Control .

Versión 2.204 de Defender for Identity

Fecha de lanzamiento: 29 de mayo de 2023

Nueva alerta de estado para errores de ingesta de datos de integración de VPN (radio). Para obtener más información, consulte Microsoft Defender for Identity alertas de estado del sensor.

Esta versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Versión 2.203 de Defender for Identity

Fecha de lanzamiento: 15 de mayo de 2023

Nueva alerta de estado para comprobar que la auditoría de contenedores de ADFS está configurada correctamente. Para obtener más información, consulte Microsoft Defender for Identity alertas de estado del sensor.

La página identidad de Microsoft Defender 365 incluye actualizaciones de la interfaz de usuario para la experiencia de la ruta de desplazamiento lateral. No se ha cambiado ninguna funcionalidad. Para obtener más información, consulte Descripción e investigación de las rutas de desplazamiento lateral (LMP) con Microsoft Defender for Identity.

Esta versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Mejoras de escala de tiempo de identidad

La pestaña Escala de tiempo de identidad ahora contiene características nuevas y mejoradas. Con la escala de tiempo actualizada, ahora puede filtrar por tipo de actividad, protocolo y ubicación, además de los filtros originales. También puede exportar la escala de tiempo a un archivo CSV y buscar información adicional sobre las actividades asociadas con las técnicas de ATT&CK de MITRE. Para obtener más información, vea Investigar usuarios en Microsoft Defender XDR.

Ajuste de alertas en Microsoft Defender XDR

El ajuste de alertas, ahora disponible en Microsoft Defender XDR, le permite ajustar las alertas y optimizarlas. El ajuste de alertas reduce los falsos positivos, permite a los equipos de SOC centrarse en alertas de alta prioridad y mejora la cobertura de detección de amenazas en todo el sistema.

En Microsoft Defender XDR, cree condiciones de regla basadas en tipos de evidencia y, a continuación, aplique la regla en cualquier tipo de regla que coincida con las condiciones. Para obtener más información, vea Optimizar una alerta.

Abril de 2023

Versión 2.202 de Defender for Identity

Fecha de publicación: 23 de abril de 2023

- Nueva alerta de estado para comprobar que la auditoría del contenedor de configuración de Directory Services está configurada correctamente, como se describe en la página de alertas de mantenimiento.

- En la región Este de Australia se crean nuevas áreas de trabajo para los inquilinos de AD asignados a Nueva Zelanda. Para obtener la lista más reciente de la implementación regional, consulte Componentes de Defender for Identity.

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Marzo de 2023

Versión 2.201 de Defender for Identity

Fecha de publicación: 27 de marzo de 2023

Estamos en proceso de deshabilitar la alerta de honeytoken de SAM-R. Aunque estos tipos de cuentas nunca deben tener acceso ni consultarse, algunos sistemas heredados pueden usar estas cuentas como parte de sus operaciones regulares. Si esta funcionalidad es necesaria, siempre puede crear una consulta de búsqueda avanzada y usarla como detección personalizada. También estamos revisando la alerta ldap honeytoken en las próximas semanas, pero sigue funcionando por ahora.

Hemos corregido problemas de lógica de detección en la alerta de estado de auditoría de objetos de Servicios de directorio para sistemas operativos que no son en inglés y para Windows 2012 con esquemas de Servicios de directorio anteriores a la versión 87.

Se ha quitado el requisito previo de configurar una cuenta de Servicios de directorio para que se inicien los sensores. Para obtener más información, consulte Microsoft Defender for Identity recomendaciones de cuenta de servicio de directorio.

Ya no es necesario registrar eventos 1644. Si tiene habilitada esta configuración del Registro, puede quitarla. Para obtener más información, consulte Id. de evento 1644.

La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Versión 2.200 de Defender for Identity

Fecha de publicación: 16 de marzo de 2023

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Versión 2.199 de Defender for Identity

Fecha de publicación: 5 de marzo de 2023

Algunas exclusiones del honeytoken se consultaron a través de la alerta SAM-R no funcionaban correctamente. En estos casos, las alertas se desencadenaban incluso para las entidades excluidas. Este error se ha corregido.

Se ha actualizado el nombre del protocolo NTLM para las tablas de búsqueda avanzada de identidad: el nombre

Ntlmdel protocolo anterior ahora aparece como el nuevo nombreNTLMde protocolo en las tablas identidades de búsqueda avanzada: IdentityLogonEvents, IdentityQueryEvents, IdentityDirectoryEvents. Si actualmente usa elNtlmprotocolo en formato que distingue mayúsculas de minúsculas de las tablas de eventos Identity, debe cambiarlo aNTLM.La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Febrero de 2023

Versión 2.198 de Defender for Identity

Fecha de publicación: 15 de febrero de 2023

La escala de tiempo de identidad ahora está disponible como parte de la nueva página Identidad de Microsoft Defender XDR: la página Usuario actualizada de Microsoft Defender XDR ahora tiene una nueva apariencia, con una vista ampliada de los recursos relacionados y una nueva pestaña de escala de tiempo dedicada. La escala de tiempo representa las actividades y alertas de los últimos 30 días y unifica las entradas de identidad del usuario en todas las cargas de trabajo disponibles (Defender for Identity/Defender for Cloud Apps/Defender for Endpoint). Mediante el uso de la escala de tiempo, puede centrarse fácilmente en las actividades que el usuario realizó (o se realizaron en ellas) en períodos de tiempo específicos. Para obtener más información, consulte Investigación de usuarios en Microsoft Defender XDR

Mejoras adicionales para las alertas de honeytoken: en la versión 2.191, se introdujeron varios escenarios nuevos en la alerta de actividad honeytoken.

En función de los comentarios de los clientes, hemos decidido dividir la alerta de actividad honeytoken en cinco alertas independientes:

- Se ha consultado al usuario de Honeytoken a través de SAM-R.

- Se ha consultado al usuario de Honeytoken a través de LDAP.

- Actividad de autenticación de usuario honeytoken

- El usuario honeytoken tenía atributos modificados.

- Se ha cambiado la pertenencia a grupos honeytoken.

Además, hemos agregado exclusiones para estas alertas, lo que proporciona una experiencia personalizada para su entorno.

Estamos deseando escuchar sus comentarios para poder seguir mejorando.

Nueva alerta de seguridad: el uso sospechoso de certificados a través del protocolo Kerberos (PKINIT).: muchas de las técnicas para abusar de Servicios de certificados de Active Directory (AD CS) implican el uso de un certificado en alguna fase del ataque. Microsoft Defender for Identity ahora alerta a los usuarios cuando observa este uso sospechoso del certificado. Este enfoque de supervisión del comportamiento proporciona una protección completa contra ataques de AD CS, lo que desencadena una alerta cuando se intenta realizar una autenticación de certificado sospechosa en un controlador de dominio con un sensor de Defender for Identity instalado. Para obtener más información, consulte Microsoft Defender for Identity ahora detecta el uso sospechoso de certificados.

Interrupción automática de ataques: Defender for Identity ahora funciona junto con Microsoft Defender XDR para ofrecer interrupciones automatizadas de ataques. Esta integración significa que, para las señales procedentes de Microsoft Defender XDR, podemos desencadenar la acción Deshabilitar usuario. Estas acciones se desencadenan mediante señales XDR de alta fidelidad, combinadas con información de la investigación continua de miles de incidentes por parte de los equipos de investigación de Microsoft. La acción suspende la cuenta de usuario en peligro en Active Directory y sincroniza esta información con Microsoft Entra ID. Para obtener más información sobre la interrupción automática de ataques, lea la entrada de blog de Microsoft Defender XDR.

También puede excluir usuarios específicos de las acciones de respuesta automatizadas. Para obtener más información, vea Configurar exclusiones de respuesta automatizada de Defender for Identity.

Quitar período de aprendizaje: las alertas generadas por Defender for Identity se basan en diversos factores, como la generación de perfiles, la detección determinista, el aprendizaje automático y los algoritmos de comportamiento que ha aprendido sobre la red. El proceso de aprendizaje completo de Defender for Identity puede tardar hasta 30 días por controlador de dominio. Sin embargo, puede haber instancias en las que quiera recibir alertas incluso antes de que se haya completado el proceso de aprendizaje completo. Por ejemplo, al instalar un nuevo sensor en un controlador de dominio o al evaluar el producto, es posible que quiera obtener alertas inmediatamente. En tales casos, puede desactivar el período de aprendizaje de las alertas afectadas habilitando la característica Quitar período de aprendizaje . Para más información, vea la sección Advanced settings.

Nueva forma de enviar alertas a M365D: hace un año, anunciamos que todas las experiencias de Microsoft Defender for Identity están disponibles en el portal de Microsoft Defender. Nuestra canalización de alerta principal ahora cambia gradualmente de Defender for Identity > Defender for Cloud Apps > Microsoft Defender XDR a Defender for Identity > Microsoft Defender XDR. Esta integración significa que las actualizaciones de estado de Defender for Cloud Apps no se reflejarán en Microsoft Defender XDR y viceversa. Este cambio debe reducir significativamente el tiempo que tardan las alertas en aparecer en el portal de Microsoft Defender. Como parte de esta migración, todas las directivas de Defender for Identity ya no estarán disponibles en el portal de Defender for Cloud Apps a partir del 5 de marzo. Como siempre, se recomienda usar el portal de Microsoft Defender para todas las experiencias de Defender for Identity.

La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Enero de 2023

Versión 2.197 de Defender for Identity

Fecha de lanzamiento: 22 de enero de 2023

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Versión 2.196 de Defender for Identity

Fecha de lanzamiento: 10 de enero de 2023

Nueva alerta de estado para comprobar que la auditoría de objetos de Servicios de directorio está configurada correctamente, como se describe en la página de alertas de estado.

Nueva alerta de estado para comprobar que la configuración de energía del sensor está configurada para un rendimiento óptimo, como se describe en la página de alertas de estado.

Hemos agregado información de MITRE ATT&CK a las tablas IdentityLogonEvents, IdentityDirectoryEvents e IdentityQueryEvents en Microsoft Defender XDR búsqueda avanzada. En la columna AdditionalFields , puede encontrar detalles sobre las técnicas de ataque y la táctica (categoría) asociadas a algunas de nuestras actividades lógicas.

Dado que todas las características principales de Microsoft Defender for Identity ahora están disponibles en el portal de Microsoft Defender, la configuración de redirección del portal se habilita automáticamente para cada inquilino a partir del 31 de enero de 2023. Para obtener más información, vea Redirigir cuentas de Microsoft Defender for Identity a Microsoft Defender XDR.

Diciembre de 2022

Versión 2.195 de Defender for Identity

Fecha de publicación: 7 de diciembre de 2022

Los centros de datos de Defender for Identity ahora también se implementan en la región Este de Australia. Para obtener la lista más reciente de la implementación regional, consulte Componentes de Defender for Identity.

La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Noviembre de 2022

Versión 2.194 de Defender for Identity

Fecha de lanzamiento: 10 de noviembre de 2022

Nueva alerta de estado para comprobar que la auditoría avanzada de Directory Services está configurada correctamente, como se describe en la página de alertas de mantenimiento.

Algunos de los cambios introducidos en la versión 2.191 de Defender for Identity con respecto a las alertas honeytoken no se habilitaron correctamente. Estos problemas se han resuelto ahora.

A partir de finales de noviembre, ya no se admite la integración manual con Microsoft Defender para punto de conexión. Sin embargo, se recomienda usar el portal de Microsoft Defender (https://security.microsoft.com) que tiene la integración integrada.

La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Octubre de 2022

Versión 2.193 de Defender for Identity

Fecha de publicación: 30 de octubre de 2022

Nueva alerta de seguridad: autenticación anómala de Servicios de federación de Active Directory (AD FS) (AD FS) mediante un certificado sospechoso

Esta nueva técnica está vinculada con el infame actor NOBELIUM y se apodó "MagicWeb": permite a un adversario implantar una puerta trasera en servidores AD FS en peligro, lo que permitirá la suplantación como cualquier usuario de dominio y, por tanto, el acceso a recursos externos. Para obtener más información sobre este ataque, lea esta entrada de blog.Defender for Identity ahora puede usar la cuenta LocalSystem en el controlador de dominio para realizar acciones de corrección (habilitar o deshabilitar el usuario, forzar el restablecimiento de contraseña del usuario), además de la opción gMSA que estaba disponible antes. Esto permite la compatibilidad inmediata con las acciones de corrección. Para obtener más información, consulte Microsoft Defender for Identity cuentas de acción.

La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Versión 2.192 de Defender for Identity

Fecha de publicación: 23 de octubre de 2022

Nueva alerta de estado para comprobar que la auditoría NTLM está habilitada, como se describe en la página de alertas de mantenimiento.

La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Septiembre de 2022

Versión 2.191 de Defender for Identity

Fecha de publicación: 19 de septiembre de 2022

-

Más actividades para desencadenar alertas de honeytoken

Microsoft Defender for Identity ofrece la capacidad de definir cuentas honeytoken, que se usan como trampas para actores malintencionados. Cualquier autenticación asociada a estas cuentas honeytoken (normalmente inactivas), desencadena una alerta de actividad honeytoken (id. externo 2014). Como novedad de esta versión, cualquier consulta LDAP o SAMR en estas cuentas honeytoken desencadenará una alerta. Además, si se audita el evento 5136, se desencadenará una alerta cuando se haya cambiado uno de los atributos del honeytoken o si se ha cambiado la pertenencia al grupo del honeytoken.

Para obtener más información, vea Configurar la colección de eventos de Windows.

Versión 2.190 de Defender for Identity

Fecha de publicación: 11 de septiembre de 2022

Evaluación actualizada: configuraciones de dominio no seguras

La evaluación de configuración de dominio no segura disponible a través de Puntuación de seguridad de Microsoft ahora evalúa la configuración de la directiva de firma LDAP del controlador de dominio y alerta si encuentra una configuración no segura. Para obtener más información, vea Evaluación de seguridad: configuraciones de dominio no seguras.La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Versión 2.189 de Defender for Identity

Fecha de publicación: 4 de septiembre de 2022

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Agosto de 2022

Versión 2.188 de Defender for Identity

Fecha de lanzamiento: 28 de agosto de 2022

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Versión 2.187 de Defender for Identity

Fecha de lanzamiento: 18 de agosto de 2022

Hemos cambiado parte de la lógica detrás de cómo desencadenamos la alerta sospecha de ataque DCSync (replicación de servicios de directorio) (id. externo 2006 ). Este detector ahora cubre los casos en los que la dirección IP de origen que ve el sensor parece ser un dispositivo NAT.

La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Versión 2.186 de Defender for Identity

Publicado el 10 de agosto de 2022

Las alertas de estado ahora mostrarán el nombre de dominio completo (FQDN) del sensor en lugar del nombre NetBIOS.

Hay nuevas alertas de estado disponibles para capturar el tipo de componente y la configuración, como se describe en la página de alertas de mantenimiento.

La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Julio de 2022

Versión 2.185 de Defender for Identity

Fecha de lanzamiento: 18 de julio de 2022

Se ha corregido un problema por el que el uso sospechoso de Golden Ticket (cuenta inexistente) (id. externo 2027) detectaba erróneamente dispositivos macOS.

Acciones del usuario: hemos decidido dividir la acción Deshabilitar usuario en la página de usuario en dos acciones diferentes:

- Deshabilitar usuario, que deshabilita al usuario en el nivel de Active Directory

- Suspender usuario, que deshabilita al usuario en el nivel de Microsoft Entra ID

Entendemos que el tiempo necesario para sincronizar desde Active Directory a Microsoft Entra ID puede ser crucial, por lo que ahora puede optar por deshabilitar los usuarios en uno tras otro, para quitar la dependencia en la propia sincronización. Tenga en cuenta que Active Directory sobrescribirá un usuario deshabilitado solo en Microsoft Entra ID, si el usuario sigue activo allí.

La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Versión 2.184 de Defender for Identity

Fecha de lanzamiento: 10 de julio de 2022

Nuevas evaluaciones de seguridad

Defender for Identity ahora incluye la siguiente nueva evaluación de seguridad:- Configuraciones de dominio no seguras

Microsoft Defender for Identity supervisa continuamente el entorno para identificar dominios con valores de configuración que exponen un riesgo de seguridad e informes sobre estos dominios para ayudarle a proteger el entorno. Para obtener más información, vea Evaluación de seguridad: configuraciones de dominio no seguras.

- Configuraciones de dominio no seguras

El paquete de instalación de Defender for Identity ahora instalará el componente Npcap en lugar de los controladores winPcap. Para obtener más información, vea Controladores WinPcap y Npcap.

La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Junio de 2022

Versión 2.183.15436.10558 de Defender for Identity (revisión)

Publicado el 20 de junio de 2022 (actualizado el 4 de julio de 2022)

- Nueva alerta de seguridad: sospecha de ataque DFSCoerce mediante el protocolo del sistema de archivos distribuido

En respuesta a la publicación de una herramienta de ataque reciente que aprovecha un flujo en el protocolo DFS, Microsoft Defender for Identity desencadenará una alerta de seguridad cada vez que un atacante use este método de ataque. Para más información sobre este ataque, lea la entrada de blog.

Versión 2.183 de Defender for Identity

Fecha de lanzamiento: 20 de junio de 2022

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Versión 2.182 de Defender for Identity

Fecha de lanzamiento: 4 de junio de 2022

- Hay disponible una nueva página Acerca de para Defender for Identity. Puede encontrarlo en el portal de Microsoft Defender, en Configuración ->Identidades ->About. Proporciona varios detalles importantes sobre la instancia de Defender for Identity, como el nombre de instancia, la versión, el identificador y la geolocalización de la instancia. Esta información puede ser útil para solucionar problemas y abrir incidencias de soporte técnico.

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Mayo de 2022

Versión 2.181 de Defender for Identity

Fecha de lanzamiento: 22 de mayo de 2022

Ahora puede realizar acciones de corrección directamente en las cuentas locales mediante Microsoft Defender for Identity.

- Deshabilitar usuario : esto impide temporalmente que un usuario inicie sesión en la red. Puede ayudar a evitar que los usuarios en peligro se muevan lateralmente e intenten filtrar datos o poner en peligro aún más la red.

- Restablecer contraseña de usuario : esto pide al usuario que cambie su contraseña en el siguiente inicio de sesión, lo que garantiza que esta cuenta no se puede usar para más intentos de suplantación.

Estas acciones se pueden realizar desde varias ubicaciones de Microsoft Defender XDR: la página de usuario, el panel lateral de la página de usuario, la búsqueda avanzada e incluso las detecciones personalizadas. Esto requiere la configuración de una cuenta gMSA con privilegios que Microsoft Defender for Identity usará para realizar las acciones. Para obtener más información sobre los requisitos, consulte Microsoft Defender for Identity cuentas de acción.

La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Versión 2.180 de Defender for Identity

Fecha de lanzamiento: 12 de mayo de 2022

Nueva alerta de seguridad: modificación sospechosa de un atributo dNSHostName (CVE-2022-26923)

En respuesta a la publicación de un CVE reciente, Microsoft Defender for Identity desencadenará una alerta de seguridad cada vez que un atacante intente aprovechar CVE-2022 -26923. Para más información sobre este ataque, lea la entrada de blog.En la versión 2.177, lanzamos actividades LDAP adicionales que Defender for Identity puede cubrir. Sin embargo, hemos encontrado un error que hace que los eventos no se presenten e ingieren en el portal de Defender for Identity. Esto se ha corregido en esta versión. A partir de la versión 2.180, al habilitar el identificador de evento 1644, no solo obtiene visibilidad de las actividades LDAP a través de Active Directory Web Services, sino que también otras actividades LDAP incluirán al usuario que realizó la actividad LDAP en el equipo de origen. Esto se aplica a las alertas de seguridad y las actividades lógicas basadas en eventos LDAP.

Como respuesta a la reciente explotación de KrbRelayUp, hemos lanzado un detector silencioso para ayudarnos a evaluar nuestra respuesta a esta explotación. El detector silencioso nos permitirá evaluar la eficacia de la detección y recopilar información basada en los eventos que recopilamos. Si se muestra que esta detección es de alta calidad, publicaremos una nueva alerta de seguridad en la siguiente versión.

Hemos cambiado el nombre Ejecución remota de código a través de DNS a Intento de ejecución remota de código a través de DNS, ya que refleja mejor la lógica detrás de estas alertas de seguridad.

La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Versión 2.179 de Defender for Identity

Fecha de lanzamiento: 1 de mayo de 2022

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Abril de 2022

Versión 2.178 de Defender for Identity

Fecha de publicación: 10 de abril de 2022

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Marzo de 2022

Versión 2.177 de Defender for Identity

Fecha de publicación: 27 de marzo de 2022

Microsoft Defender for Identity ahora puede supervisar consultas LDAP adicionales en la red. Estas actividades LDAP se envían a través del protocolo de servicio web de Active Directory y actúan como consultas LDAP normales. Para tener visibilidad sobre estas actividades, debe habilitar el evento 1644 en los controladores de dominio. Este evento abarca las actividades LDAP en el dominio y se usa principalmente para identificar búsquedas costosas, ineficaces o lentas del Protocolo ligero de acceso a directorios (LDAP) que realizan los controladores de dominio de Active Directory. Para obtener más información, consulte Configuraciones heredadas.

La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Versión 2.176 de Defender for Identity

Fecha de publicación: 16 de marzo de 2022

A partir de esta versión, al instalar el sensor desde un nuevo paquete, la versión del sensor en Agregar o quitar programas aparecerá con el número de versión completo (por ejemplo, 2.176.x.y), en lugar de la 2.0.0.0 estática que se mostró anteriormente. Seguirá mostrando esa versión (la instalada a través del paquete), aunque la versión se actualizará a través de las actualizaciones automáticas de los servicios en la nube de Defender for Identity. La versión real se puede ver en la página de configuración del sensor en el portal, en la ruta de acceso ejecutable o en la versión del archivo.

La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Versión 2.175 de Defender for Identity

Fecha de publicación: 6 de marzo de 2022

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Febrero de 2022

Versión 2.174 de Defender for Identity

Fecha de publicación: 20 de febrero de 2022

Hemos agregado el FQDN de shost de la cuenta implicada en la alerta al mensaje enviado al SIEM. Para obtener más información, consulte Microsoft Defender for Identity referencia de registro SIEM.

La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Versión 2.173 de Defender for Identity

Fecha de publicación: 13 de febrero de 2022

Todas las características Microsoft Defender for Identity ahora disponibles en el portal de Microsoft Defender. Para obtener más información, consulte esta publicación de blog.

En esta versión se corrigen problemas al instalar el sensor en Windows Server 2019 con KB5009557 instalados o en un servidor con permisos EventLog protegidos.

La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Versión 2.172 de Defender for Identity

Fecha de publicación: 8 de febrero de 2022

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Enero de 2022

Versión 2.171 de Defender for Identity

Fecha de lanzamiento: 31 de enero de 2022

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Versión 2.170 de Defender for Identity

Fecha de lanzamiento: 24 de enero de 2022

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Versión 2.169 de Defender for Identity

Fecha de lanzamiento: 17 de enero de 2022

Nos complace liberar la capacidad de configurar una cuenta de acción para Microsoft Defender for Identity. Este es el primer paso en la capacidad de realizar acciones en los usuarios directamente desde el producto. Como primer paso, puede definir la cuenta de gMSA Microsoft Defender for Identity usará para realizar las acciones. Se recomienda empezar a crear estos usuarios para disfrutar de la característica Acciones una vez que esté activa. Para obtener más información, vea Administrar cuentas de acción.

La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Versión 2.168 de Defender for Identity

Fecha de lanzamiento: 9 de enero de 2022

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Diciembre de 2021

Versión 2.167 de Defender for Identity

Fecha de publicación: 29 de diciembre de 2021

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Versión 2.166 de Defender for Identity

Fecha de publicación: 27 de diciembre de 2021

- La versión incluye una nueva alerta de seguridad: modificación sospechosa de un atributo sAMNameAccount (CVE-2021-42278 y CVE-2021-42287 explotación) (id. externo 2419).

En respuesta a la publicación de LOS CVE recientes, Microsoft Defender for Identity desencadenará una alerta de seguridad cada vez que un atacante intente aprovechar CVE-2021-42278 y CVE-2021-42287. Para más información sobre este ataque, lea la entrada de blog. - La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Versión 2.165 de Defender for Identity

Fecha de publicación: 6 de diciembre de 2021

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Noviembre de 2021

Versión 2.164 de Defender for Identity

Fecha de lanzamiento: 17 de noviembre de 2021

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Versión 2.163 de Defender for Identity

Fecha de lanzamiento: 8 de noviembre de 2021

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Versión 2.162 de Defender for Identity

Fecha de lanzamiento: 1 de noviembre de 2021

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Septiembre de 2021

Versión 2.161 de Defender for Identity

Fecha de publicación: 12 de septiembre de 2021

- La versión incluye una nueva actividad supervisada: un usuario recuperó la contraseña de la cuenta gMSA. Para obtener más información, consulte Microsoft Defender for Identity actividades supervisadas.

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Agosto de 2021

Versión 2.160 de Defender for Identity

Fecha de lanzamiento: 22 de agosto de 2021

- La versión incluye varias mejoras y abarca más escenarios según los últimos cambios en la explotación de PetitPotam.

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Versión 2.159 de Defender for Identity

Fecha de lanzamiento: 15 de agosto de 2021

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

- La versión incluye una mejora en la alerta recién publicada: conexión de red sospechosa a través del protocolo remoto del sistema de archivos de cifrado (id. externo 2416).

Hemos ampliado la compatibilidad con esta detección para que se desencadene cuando un posible atacante se comunique a través de un EFS-RPCchannel cifrado. Las alertas desencadenadas cuando el canal está cifrado se tratarán como una alerta de gravedad media, en lugar de alta cuando no se cifra. Para obtener más información sobre la alerta, consulte Conexión de red sospechosa a través del protocolo remoto del sistema de archivos de cifrado (id. externo 2416).

Versión 2.158 de Defender for Identity

Fecha de lanzamiento: 8 de agosto de 2021

La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

La versión incluye una nueva alerta de seguridad: conexión de red sospechosa a través del protocolo remoto del sistema de archivos de cifrado (id. externo 2416).

En esta detección, Microsoft Defender for Identity desencadenará una alerta de seguridad cada vez que un atacante intente aprovechar el EFS-RPC en el controlador de dominio. Este vector de ataque está asociado al ataque reciente de PetitPotam. Para obtener más información sobre la alerta, consulte Conexión de red sospechosa a través del protocolo remoto del sistema de archivos de cifrado (id. externo 2416).La versión incluye una nueva alerta de seguridad: Exchange Server ejecución remota de código (CVE-2021-26855) (id. externo 2414)

En esta detección, Microsoft Defender for Identity desencadenará una alerta de seguridad cada vez que un atacante intente cambiar el atributo "msExchExternalHostName" en el objeto de Exchange para la ejecución remota de código. Para más información sobre esta alerta, consulte Exchange Server Ejecución remota de código (CVE-2021-26855) (id. externo 2414). Esta detección se basa en el evento de Windows 4662, por lo que debe habilitarse de antemano. Para obtener información sobre cómo configurar y recopilar este evento, vea Configurar la colección de eventos de Windows y siga las instrucciones para Habilitar la auditoría en un objeto de Exchange.

Versión 2.157 de Defender for Identity

Fecha de lanzamiento: 1 de agosto de 2021

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Julio de 2021

Versión 2.156 de Defender for Identity

Fecha de lanzamiento: 25 de julio de 2021

- A partir de esta versión, vamos a agregar el ejecutable del controlador Npcap al paquete de instalación del sensor. Para obtener más información, vea Controladores WinPcap y Npcap.

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Versión 2.155 de Defender for Identity

Fecha de lanzamiento: 18 de julio de 2021

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Versión 2.154 de Defender for Identity

Fecha de lanzamiento: 11 de julio de 2021

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

- La versión incluye mejoras y detecciones agregadas para la explotación de la cola de impresión conocida como detección printNightmare, para cubrir más escenarios de ataque.

Versión 2.153 de Defender for Identity

Fecha de lanzamiento: 4 de julio de 2021

La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

La versión incluye una nueva alerta de seguridad: Sospecha de intento de explotación del servicio de cola de impresión de Windows (explotación CVE-2021-34527) (id. externo 2415).

En esta detección, Defender for Identity desencadena una alerta de seguridad cada vez que un atacante intenta aprovechar el servicio de cola de impresión de Windows en el controlador de dominio. Este vector de ataque está asociado a la explotación de la cola de impresión y se conoce como PrintNightmare. Obtenga más información sobre esta alerta.

Junio de 2021

Versión 2.152 de Defender for Identity

Fecha de lanzamiento: 27 de junio de 2021

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Versión 2.151 de Defender for Identity

Fecha de lanzamiento: 20 de junio de 2021

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Versión 2.150 de Defender for Identity

Fecha de lanzamiento: 13 de junio de 2021

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Mayo de 2021

Versión 2.149 de Defender for Identity

Fecha de lanzamiento: 31 de mayo de 2021

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Versión 2.148 de Defender for Identity

Fecha de lanzamiento: 23 de mayo de 2021

- Si configura y recopila el identificador de evento 4662, Defender for Identity notificará qué usuario realizó el cambio del número de secuencia de actualización (USN) a varias propiedades de objeto de Active Directory. Por ejemplo, si se cambia una contraseña de cuenta y el evento 4662 está habilitado, el evento registrará quién cambió la contraseña.

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Versión 2.147 de Defender for Identity

Fecha de lanzamiento: 9 de mayo de 2021

- En función de los comentarios de los clientes, aumentamos el número predeterminado de sensores permitidos de 200 a 350 y las credenciales de Servicios de directorio de 10 a 30.

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Versión 2.146 de Defender for Identity

Fecha de lanzamiento: 2 de mayo de 2021

Email notificaciones de problemas de estado y alertas de seguridad ahora tendrán la dirección URL de la investigación para Microsoft Defender for Identity y Microsoft Defender XDR.

La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Abril de 2021

Versión 2.145 de Defender for Identity

Fecha de publicación: 22 de abril de 2021

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Versión 2.144 de Defender for Identity

Fecha de publicación: 12 de abril de 2021

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Marzo de 2021

Versión 2.143 de Defender for Identity

Fecha de publicación: 14 de marzo de 2021

- Hemos agregado Windows Event 4741 para detectar las cuentas de equipo agregadas a las actividades de Active Directory . Configure el nuevo evento que recopilaRá Defender for Identity. Una vez configurados, los eventos recopilados estarán disponibles para verlos en el registro de actividad, así como en el Microsoft Defender XDR búsqueda avanzada.

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Versión 2.142 de Defender for Identity

Fecha de publicación: 7 de marzo de 2021

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Febrero de 2021

Versión 2.141 de Defender for Identity

Fecha de publicación: 21 de febrero de 2021

-

Nueva alerta de seguridad: Sospecha de ataque as-REP roasting (id. externo 2412)

Ya está disponible la alerta de seguridad sospecha de ataque as-REP de Defender for Identity (id. externo 2412). En esta detección, se desencadena una alerta de seguridad de Defender for Identity cuando un atacante tiene como destino cuentas con autenticación previa kerberos deshabilitada e intenta obtener datos TGT de Kerberos. La intención del atacante podría ser extraer las credenciales de los datos mediante ataques de descifrado de contraseña sin conexión. Para obtener más información, vea Exposición de asados AS-REP de Kerberos (id. externo 2412). - La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Versión 2.140 de Defender for Identity

Fecha de publicación: 14 de febrero de 2021

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Enero de 2021

Versión 2.139 de Defender for Identity

Fecha de lanzamiento: 31 de enero de 2021

- Hemos actualizado la gravedad de la exposición de SPN de Kerberos sospechosa a alta para reflejar mejor el impacto de la alerta. Para obtener más información sobre la alerta, consulte Sospecha de exposición de SPN de Kerberos (id. externo 2410)

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Versión 2.138 de Defender for Identity

Fecha de lanzamiento: 24 de enero de 2021

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Versión 2.137 de Defender for Identity

Fecha de lanzamiento: 17 de enero de 2021

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Versión 2.136 de Defender for Identity

Fecha de lanzamiento: 3 de enero de 2021

- Defender for Identity ahora admite la instalación de sensores en servidores de Servicios de federación de Active Directory (AD FS) (AD FS). La instalación del sensor en servidores de AD FS compatibles amplía Microsoft Defender for Identity visibilidad en el entorno híbrido mediante la supervisión de este componente de infraestructura crítico. También hemos actualizado algunas de nuestras detecciones existentes (creación de servicios sospechosos, sospecha de ataque por fuerza bruta (LDAP) y reconocimiento de enumeración de cuentas) para trabajar también en datos de AD FS. Para iniciar la implementación del sensor de Microsoft Defender for Identity para el servidor de AD FS, descargue el paquete de implementación más reciente de la página de configuración del sensor.

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Diciembre de 2020

Versión 2.135 de Defender for Identity

Fecha de publicación: 20 de diciembre de 2020

- Hemos mejorado la alerta de reconocimiento de atributos de Active Directory (LDAP) (id. externo 2210) para detectar también técnicas usadas para obtener la información necesaria para generar tokens de seguridad, como se ve como parte de la campaña solorigate.

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Versión 2.134 de Defender for Identity

Fecha de publicación: 13 de diciembre de 2020

- Nuestro detector NetLogon publicado recientemente se ha mejorado para que funcione también cuando la transacción del canal de Netlogon se produce a través de un canal cifrado. Para obtener más información sobre el detector, consulte Sospecha de intento de elevación de privilegios de Netlogon.

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Versión 2.133 de Defender for Identity

Fecha de publicación: 6 de diciembre de 2020

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Noviembre de 2020

Versión 2.132 de Defender for Identity

Fecha de lanzamiento: 17 de noviembre de 2020

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Versión 2.131 de Defender for Identity

Fecha de lanzamiento: 8 de noviembre de 2020

-

Nueva alerta de seguridad: sospecha de exposición de SPN de Kerberos (id. externo 2410)

Ya está disponible la alerta de seguridad sospecha de exposición de SPN de Kerberos de Defender for Identity (id. externo 2410 ). En esta detección, se desencadena una alerta de seguridad de Defender for Identity cuando un atacante enumera las cuentas de servicio y sus RESPECTIVOs SPN y, a continuación, solicita vales TGS de Kerberos para los servicios. La intención del atacante podría ser extraer los hashes de los vales y guardarlos para usarlos más adelante en ataques de fuerza bruta sin conexión. Para obtener más información, consulte Exposición de SPN de Kerberos. - La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Octubre de 2020

Versión 2.130 de Defender for Identity

Fecha de publicación: 25 de octubre de 2020

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Versión 2.129 de Azure ATP

Fecha de publicación: 18 de octubre de 2020

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Septiembre de 2020

Versión 2.128 de Azure ATP

Fecha de publicación: 27 de septiembre de 2020

-

Configuración de notificaciones por correo electrónico modificada

Vamos a quitar las alternancias de notificación de correo para activar las notificaciones por correo electrónico. Para recibir notificaciones por correo electrónico, basta con agregar una dirección. Para obtener más información, vea Establecer notificaciones. - La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Versión 2.127 de Azure ATP

Fecha de publicación: 20 de septiembre de 2020

-

Nueva alerta de seguridad: Sospecha de intento de elevación de privilegios de Netlogon (id. externo 2411)

Ya está disponible la alerta de seguridad Sospecha de elevación de privilegios de Netlogon de Azure ATP (explotación CVE-2020-1472) (id. externo 2411). En esta detección, se desencadena una alerta de seguridad de Azure ATP cuando un atacante establece una conexión de canal seguro de Netlogon vulnerable a un controlador de dominio, mediante el Protocolo remoto de Netlogon (MS-NRPC), también conocido como vulnerabilidad de elevación de privilegios de Netlogon. Para obtener más información, consulte Sospecha de intento de elevación de privilegios de Netlogon. - La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Versión 2.126 de Azure ATP

Fecha de publicación: 13 de septiembre de 2020

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Versión 2.125 de Azure ATP

Fecha de publicación: 6 de septiembre de 2020

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Agosto de 2020

Versión 2.124 de Azure ATP

Fecha de lanzamiento: 30 de agosto de 2020

-

Nuevas alertas de seguridad

Las alertas de seguridad de Azure ATP ahora incluyen las siguientes nuevas detecciones:-

Reconocimiento de atributos de Active Directory (LDAP) (id. externo 2210)

En esta detección, se desencadena una alerta de seguridad de Azure ATP cuando se sospecha que un atacante obtiene correctamente información crítica sobre el dominio para su uso en su cadena de eliminación de ataques. Para obtener más información, vea Reconocimiento de atributos de Active Directory. -

Sospecha de uso de certificados Kerberos no autorizados (id. externo 2047)

En esta detección, se desencadena una alerta de seguridad de Azure ATP cuando se sospecha que un atacante que ha ganado el control sobre la organización al poner en peligro el servidor de entidad de certificación genera certificados que se pueden usar como cuentas de puerta trasera en futuros ataques, como moverse lateralmente en la red. Para obtener más información, consulte Sospecha de uso de certificados Kerberos no autorizados. -

Sospecha de uso de vales dorados (anomalía de vales mediante RBCD) (id. externo 2040)

Los atacantes con derechos de administrador de dominio pueden poner en peligro la cuenta KRBTGT. Con la cuenta KRBTGT, pueden crear un vale de concesión de vales (TGT) kerberos que proporcione autorización a cualquier recurso.

Este TGT falsificado se denomina "Golden Ticket" porque permite a los atacantes lograr una persistencia de red duradera mediante la delegación restringida basada en recursos (RBCD). Los golden tickets falsificados de este tipo tienen características únicas que esta nueva detección está diseñada para identificar. Para obtener más información, vea Sospecha de uso de vales dorados (anomalía de vales mediante RBCD).

-

Reconocimiento de atributos de Active Directory (LDAP) (id. externo 2210)

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Versión 2.123 de Azure ATP

Fecha de lanzamiento: 23 de agosto de 2020

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Versión 2.122 de Azure ATP

Publicado el 16 de agosto de 2020

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Versión 2.121 de Azure ATP

Fecha de lanzamiento: 2 de agosto de 2020

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Julio de 2020

Versión 2.120 de Azure ATP

Fecha de lanzamiento: 26 de julio de 2020

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Versión 2.119 de Azure ATP

Fecha de lanzamiento: 5 de julio de 2020

-

Mejora de características: pestaña Nuevos controladores de dominio excluidos en el informe de Excel

Para mejorar la precisión del cálculo de la cobertura del controlador de dominio, excluiremos a los controladores de dominio con confianzas externas del cálculo para lograr una cobertura del 100 %. Los controladores de dominio excluidos aparecerán en la nueva pestaña Controladores de dominio excluidos de la descarga del informe de Excel de cobertura de dominio. Para obtener información sobre cómo descargar el informe, vea Estado del controlador de dominio. - La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Junio de 2020

Versión 2.118 de Azure ATP

Fecha de lanzamiento: 28 de junio de 2020

Nuevas evaluaciones de seguridad

Las evaluaciones de seguridad de Azure ATP ahora incluyen las siguientes evaluaciones nuevas:-

Rutas de desplazamiento lateral más arriesgadas

Esta evaluación supervisa continuamente su entorno para identificar cuentas confidenciales con las rutas de desplazamiento lateral más arriesgadas que exponen un riesgo de seguridad, e informes sobre estas cuentas para ayudarle a administrar su entorno. Las rutas de acceso se consideran de riesgo si tienen tres o más cuentas no confidenciales que pueden exponer la cuenta confidencial al robo de credenciales por parte de actores malintencionados. Para obtener más información, consulte Evaluación de la seguridad: Rutas de desplazamiento lateral (LMP) más arriesgadas. -

Atributos de cuenta no seguros

Esta evaluación de Azure ATP supervisa continuamente el entorno para identificar cuentas con valores de atributo que exponen un riesgo de seguridad e informes sobre estas cuentas para ayudarle a proteger su entorno. Para obtener más información, vea Security assessment: Unsecure account attributes (Evaluación de seguridad: atributos de cuenta no seguros).

-

Rutas de desplazamiento lateral más arriesgadas

Definición de confidencialidad actualizada

Estamos ampliando nuestra definición de confidencialidad para las cuentas locales para incluir entidades que pueden usar la replicación de Active Directory.

Versión 2.117 de Azure ATP

Fecha de lanzamiento: 14 de junio de 2020

Mejora de características: detalles de actividad adicionales disponibles en la experiencia unificada de SecOps

Hemos ampliado la información del dispositivo que enviamos a Defender for Cloud Apps, incluidos los nombres de dispositivo, las direcciones IP, los UPN de la cuenta y el puerto usado. Para obtener más información sobre nuestra integración con Defender for Cloud Apps, consulte Uso de Azure ATP con Defender for Cloud Apps.La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Versión 2.116 de Azure ATP

Fecha de lanzamiento: 7 de junio de 2020

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Mayo de 2020

Versión 2.115 de Azure ATP

Fecha de lanzamiento: 31 de mayo de 2020

Nuevas evaluaciones de seguridad

Las evaluaciones de seguridad de Azure ATP ahora incluyen las siguientes evaluaciones nuevas:-

Atributos de historial de SID no seguros

Esta evaluación informa sobre los atributos del historial de SID que pueden usar los atacantes malintencionados para obtener acceso a su entorno. Para obtener más información, vea Security assessment: Unsecure SID History attributes (Evaluación de seguridad: atributos de historial de SID no seguros). -

Uso de Microsoft LAPS

Esta evaluación informa sobre las cuentas de administrador local que no usan la "Solución de contraseñas de administrador local" (LAPS) de Microsoft para proteger sus contraseñas. El uso de LAPS simplifica la administración de contraseñas y también ayuda a defenderse frente a ciberataques. Para obtener más información, consulte Evaluación de la seguridad: uso de Microsoft LAPS.

-

Atributos de historial de SID no seguros

La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Versión 2.114 de Azure ATP

Fecha de lanzamiento: 17 de mayo de 2020

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Versión 2.113 de Azure ATP

Fecha de lanzamiento: 5 de mayo de 2020

Mejora de características: Actividad de acceso a recursos enriquecidos con NTLMv1

A partir de esta versión, Azure ATP ahora proporciona información para las actividades de acceso a recursos que muestra si el recurso usa la autenticación NTLMv1. Esta configuración de recursos no es segura y supone un riesgo de que los actores malintencionados puedan forzar la aplicación a su ventaja. Para obtener más información sobre el riesgo, consulte Uso de protocolos heredados.Mejora de características: alerta de sospecha de ataque por fuerza bruta (Kerberos, NTLM)

Los atacantes usan el ataque por fuerza bruta para ganar posición en su organización y es un método clave para la detección de amenazas y riesgos en Azure ATP. Para ayudarle a centrarse en los riesgos críticos para los usuarios, esta actualización facilita y acelera el análisis y la corrección de los riesgos, limitando y priorizando el volumen de alertas.

Marzo 2020

Versión 2.112 de Azure ATP

Fecha de lanzamiento: 15 de marzo de 2020

Las nuevas instancias de Azure ATP se integran automáticamente con Microsoft Defender for Cloud Apps

Al crear una instancia de Azure ATP (anteriormente instancia), la integración con Microsoft Defender for Cloud Apps está habilitada de forma predeterminada. Para más información sobre la integración, consulte Uso de Azure ATP con Microsoft Defender for Cloud Apps.Nuevas actividades supervisadas

Ahora están disponibles los siguientes monitores de actividad:Inicio de sesión interactivo con certificado

Inicio de sesión con error con certificado

Acceso a recursos delegados

Obtenga más información sobre qué actividades supervisa Azure ATP y cómo filtrar y buscar actividades supervisadas en el portal.

Mejora de características: Actividad de acceso a recursos enriquecidos

A partir de esta versión, Azure ATP ahora proporciona información para las actividades de acceso a recursos que muestra si el recurso es de confianza para la delegación sin restricciones. Esta configuración de recursos no es segura y supone un riesgo de que los actores malintencionados puedan forzar la aplicación a su ventaja. Para obtener más información sobre el riesgo, consulte Evaluación de la seguridad: Delegación de Kerberos no segura.Sospecha de manipulación de paquetes SMB (explotación de CVE-2020-0796): (versión preliminar)

La alerta de seguridad sospecha de manipulación de paquetes SMB de Azure ATP está ahora en versión preliminar pública. En esta detección, se desencadena una alerta de seguridad de Azure ATP cuando se realiza un paquete SMBv3 sospechoso de aprovechar la vulnerabilidad de seguridad CVE-2020-0796 contra un controlador de dominio de la red.

Versión 2.111 de Azure ATP

Fecha de lanzamiento: 1 de marzo de 2020

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Febrero de 2020

Versión 2.110 de Azure ATP

Fecha de publicación: 23 de febrero de 2020

-

Nueva evaluación de seguridad: controladores de dominio no supervisados

Las evaluaciones de seguridad de Azure ATP ahora incluyen un informe sobre controladores de dominio no supervisados, servidores sin sensor, para ayudarle a administrar la cobertura completa del entorno. Para obtener más información, vea Controladores de dominio no supervisados.

Versión 2.109 de Azure ATP

Fecha de publicación: 16 de febrero de 2020

-

Mejora de características: entidades confidenciales

A partir de esta versión (2.109), las máquinas identificadas como entidad de certificación, DHCP o servidores DNS por Azure ATP ahora se etiquetan automáticamente como confidenciales.

Versión 2.108 de Azure ATP

Fecha de publicación: 9 de febrero de 2020

Nueva característica: Compatibilidad con cuentas de servicio administradas de grupo

Azure ATP ahora admite el uso de cuentas de servicio administradas de grupo (gMSA) para mejorar la seguridad al conectar sensores de Azure ATP a los bosques de Microsoft Entra. Para obtener más información sobre el uso de gMSA con sensores de Azure ATP, consulte Conexión al bosque de Active Directory.Mejora de características: informe programado con demasiados datos

Cuando un informe programado tiene demasiados datos, el correo electrónico ahora le informa del hecho mostrando el texto siguiente: Había demasiados datos durante el período especificado para generar un informe. Esto reemplaza el comportamiento anterior de detectar solo el hecho después de hacer clic en el vínculo del informe en el correo electrónico.Mejora de características: lógica de cobertura del controlador de dominio actualizada

Hemos actualizado la lógica del informe de cobertura de controladores de dominio para incluir información adicional de Microsoft Entra ID, lo que da como resultado una vista más precisa de los controladores de dominio sin sensores en ellos. Esta nueva lógica también debe tener un efecto positivo en la puntuación segura de Microsoft correspondiente.

Versión 2.107 de Azure ATP

Fecha de publicación: 3 de febrero de 2020

Nueva actividad supervisada: cambio del historial de SID

El cambio del historial de SID ahora es una actividad supervisada y filtrable. Obtenga más información sobre qué actividades supervisa Azure ATP y cómo filtrar y buscar actividades supervisadas en el portal.Mejora de características: las alertas cerradas o suprimidas ya no se vuelven a abrir

Una vez que se cierra o se suprime una alerta en el portal de Azure ATP, si se vuelve a detectar la misma actividad en un breve período de tiempo, se abre una nueva alerta. Anteriormente, en las mismas condiciones, se volvió a abrir la alerta.TLS 1.2 necesario para el acceso al portal y los sensores

TLS 1.2 ahora es necesario para usar los sensores de Azure ATP y el servicio en la nube. El acceso al portal de Azure ATP ya no será posible mediante exploradores que no admiten TLS 1.2.

Enero de 2020

Versión 2.106 de Azure ATP

Fecha de publicación: 19 de enero de 2020

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Versión 2.105 de Azure ATP

Fecha de publicación: 12 de enero de 2020

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Diciembre de 2019

Versión 2.104 de Azure ATP

Fecha de lanzamiento: 23 de dic de 2019

Expiraciones de la versión del sensor eliminadas

Los paquetes de instalación de sensores e implementación de sensores de Azure ATP ya no expiran después de varias versiones y ahora solo se actualizan una vez. El resultado de esta característica es que los paquetes de instalación del sensor descargados anteriormente ahora se pueden instalar incluso si son anteriores a nuestro número máximo de versiones con expiración.Confirmación del riesgo

Ahora puede confirmar el riesgo de usuarios específicos de Microsoft 365 y establecer su nivel de riesgo en alto. Este flujo de trabajo permite a los equipos de operaciones de seguridad otra funcionalidad de respuesta para reducir sus umbrales de tiempo de resolución de incidentes de seguridad. Obtenga más información sobre cómo confirmar el riesgo mediante Azure ATP y Defender for Cloud Apps.Banner de nueva experiencia

En las páginas del portal de Azure ATP donde hay una nueva experiencia disponible en el portal de Defender for Cloud Apps, se muestran nuevos banners que describen lo que está disponible con vínculos de acceso.Esta versión también incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Versión 2.103 de Azure ATP

Fecha de lanzamiento: 15 de dic de 2019

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Versión 2.102 de Azure ATP

Fecha de lanzamiento: 8 de dic de 2019

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Noviembre de 2019

Versión 2.101 de Azure ATP

Fecha de publicación: 24 de noviembre de 2019

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Versión 2.100 de Azure ATP

Fecha de publicación: 17 de noviembre de 2019

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Versión 2.99 de Azure ATP

Fecha de lanzamiento: 3 de noviembre de 2019

Mejora de características: se ha agregado una notificación de la interfaz de usuario de la disponibilidad del portal de Defender for Cloud Apps al portal de Azure ATP.

Para asegurarse de que todos los usuarios son conscientes de la disponibilidad de las características mejoradas disponibles mediante el portal de Defender for Cloud Apps, se agregó una notificación para el portal desde la escala de tiempo de alertas de Azure ATP existente.La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Octubre de 2019

Versión 2.98 de Azure ATP

Fecha de publicación: 27 de octubre de 2019

Mejora de características: sospecha de alerta de ataque por fuerza bruta

Se ha mejorado la alerta sospecha de ataque por fuerza bruta (SMB) mediante un análisis adicional y una lógica de detección mejorada para reducir los resultados de alertas benignas de verdadero positivo (B-TP) y falsos positivos (FP).La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Versión 2.97 de Azure ATP

Fecha de publicación: 6 de octubre de 2019

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Septiembre de 2019

Versión 2.96 de Azure ATP

Fecha de publicación: 22 de septiembre de 2019

Datos de autenticación NTLM enriquecidos mediante Windows Event 8004

Los sensores de Azure ATP ahora pueden leer y enriquecer automáticamente las actividades de autenticación NTLM con los datos de servidor a los que se accede cuando la auditoría NTLM está habilitada y Windows Event 8004 está activado. Azure ATP analiza Windows Event 8004 para las autenticaciones NTLM con el fin de enriquecer los datos de autenticación NTLM usados para el análisis de amenazas y las alertas de Azure ATP. Esta funcionalidad mejorada proporciona actividad de acceso a recursos a través de datos NTLM, así como actividades de inicio de sesión con errores enriquecidos, incluido el equipo de destino al que el usuario intentó acceder pero no pudo acceder.Obtenga más información sobre las actividades de autenticación NTLM mediante Windows Event 8004.

La versión también incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Versión 2.95 de Azure ATP

Fecha de publicación: 15 de septiembre de 2019

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Versión 2.94 de Azure ATP

Fecha de publicación: 8 de septiembre de 2019

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Versión 2.93 de Azure ATP

Fecha de publicación: 1 de septiembre de 2019

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Agosto de 2019

Versión 2.92 de Azure ATP

Fecha de lanzamiento: 25 de agosto de 2019

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Versión 2.91 de Azure ATP

Fecha de lanzamiento: 18 de agosto de 2019

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Versión 2.90 de Azure ATP

Fecha de lanzamiento: 11 de agosto de 2019

- La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Versión 2.89 de Azure ATP

Fecha de lanzamiento: 4 de agosto de 2019

Mejoras en el método del sensor

Para evitar el exceso de generación de tráfico NTLM en la creación de evaluaciones precisas de la ruta de desplazamiento lateral (LMP), se han realizado mejoras en los métodos de sensor de Azure ATP para depender menos del uso de NTLM y hacer un uso más significativo de Kerberos.Mejora de alertas: Sospecha de uso de Golden Ticket (cuenta inexistente)

Los cambios de nombre de SAM se han agregado a los tipos de evidencia auxiliar enumerados en este tipo de alerta. Para obtener más información sobre la alerta, incluido cómo evitar este tipo de actividad y corregirlo, consulte Sospecha de uso de Golden Ticket (cuenta inexistente).Disponibilidad general: sospecha de manipulación de la autenticación NTLM

La alerta de manipulación de la autenticación NTLM sospechosa ya no está en modo de versión preliminar y ahora está disponible con carácter general.La versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Julio de 2019

Versión 2.88 de Azure ATP

Fecha de lanzamiento: 28 de julio de 2019

- Esta versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Versión 2.87 de Azure ATP

Fecha de lanzamiento: 21 de julio de 2019

Mejora de características: colección de eventos de Syslog automatizado para sensores independientes de Azure ATP

Las conexiones de Syslog entrantes para los sensores independientes de Azure ATP ahora están totalmente automatizadas, al tiempo que se quita la opción de alternancia de la pantalla de configuración. Estos cambios no tienen ningún efecto en las conexiones de Syslog salientes.Esta versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Versión 2.86 de Azure ATP

Fecha de lanzamiento: 14 de julio de 2019

Nueva alerta de seguridad: Sospecha de manipulación de la autenticación NTLM (id. externo 2039)

La nueva alerta de seguridad de manipulación de autenticación NTLM sospechosa de Azure ATP está ahora en versión preliminar pública. En esta detección, se desencadena una alerta de seguridad de Azure ATP cuando se sospecha que se ha omitido correctamente la comprobación de integridad de mensajes NTLM (MIC), una vulnerabilidad de seguridad detallada en Microsoft CVE-2019-040. Estos tipos de ataques intentan degradar las características de seguridad ntlm y autenticarse correctamente, con el objetivo final de realizar movimientos laterales correctos.Mejora de características: identificación del sistema operativo del dispositivo enriquecido

Hasta ahora, Azure ATP proporcionaba información del sistema operativo del dispositivo de entidad basada en el atributo disponible en Active Directory. Anteriormente, si la información del sistema operativo no estaba disponible en Active Directory, la información tampoco estaba disponible en las páginas de entidad de Azure ATP. A partir de esta versión, Azure ATP ahora proporciona esta información para los dispositivos en los que Active Directory no tiene la información o no están registrados en Active Directory mediante métodos de identificación del sistema operativo de dispositivos enriquecidos.La adición de datos de identificación del sistema operativo de dispositivo enriquecido ayuda a identificar dispositivos no registrados y que no son de Windows, a la vez que ayuda en el proceso de investigación. Para más información sobre la resolución de nombres de red en Azure ATP, consulte Descripción de la resolución de nombres de red (NNR).

Nueva característica: Proxy autenticado: versión preliminar

Azure ATP ahora admite el proxy autenticado. Especifique la dirección URL del proxy mediante la línea de comandos del sensor y especifique nombre de usuario/contraseña para usar servidores proxy que requieran autenticación. Para obtener más información sobre cómo usar el proxy autenticado, vea Configurar el proxy.Mejora de características: proceso de sincronizador de dominio automatizado

El proceso de designación y etiquetado de controladores de dominio como candidatos del sincronizador de dominio durante la instalación y la configuración en curso ahora está totalmente automatizado. Se quita la opción de alternancia para seleccionar manualmente controladores de dominio como candidatos del sincronizador de dominio.Esta versión también incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Versión 2.85 de Azure ATP

Fecha de lanzamiento: 7 de julio de 2019

- Esta versión incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Versión 2.84 de Azure ATP

Fecha de lanzamiento: 1 de julio de 2019

Compatibilidad con nuevas ubicaciones: Centro de datos de Azure REINO UNIDO

Las instancias de Azure ATP ahora se admiten en el centro de datos de Azure UK. Para más información sobre cómo crear instancias de Azure ATP y sus ubicaciones correspondientes del centro de datos, consulte el paso 1 de la instalación de Azure ATP.Mejora de características: nuevo nombre y características para la alerta Adiciones sospechosas a grupos confidenciales (id. externo 2024)

La alerta Adiciones sospechosas a grupos confidenciales se denominaba anteriormente "Modificaciones sospechosas a grupos confidenciales ". El identificador externo de la alerta (id. 2024) sigue siendo el mismo. El cambio de nombre descriptivo refleja con mayor precisión el propósito de alertar sobre las adiciones a los grupos confidenciales . La alerta mejorada también incluye nuevas pruebas y descripciones mejoradas. Para obtener más información, vea Adiciones sospechosas a grupos confidenciales.Nueva característica de documentación: guía para pasar de Advanced Threat Analytics a Azure ATP

Este nuevo artículo incluye requisitos previos, instrucciones de planeamiento, así como pasos de configuración y verificación para pasar de ATA al servicio Azure ATP. Para obtener más información, consulte Traslado de ATA a Azure ATP.Esta versión también incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Junio de 2019

Versión 2.83 de Azure ATP

Fecha de lanzamiento: 23 de junio de 2019

Mejora de características: alerta de creación de servicios sospechosos (id. externo 2026)

Esta alerta ahora incluye una página de alerta mejorada con pruebas adicionales y una nueva descripción. Para obtener más información, consulte Alerta de seguridad de creación de servicios sospechosa.Compatibilidad con la nomenclatura de instancias: compatibilidad agregada para el prefijo de dominio de solo dígito

Compatibilidad agregada para la creación de instancias de Azure ATP mediante prefijos de dominio iniciales que solo contienen dígitos. Por ejemplo, ahora se admite el uso de prefijos de dominio iniciales de dígitos como 123456.contoso.com.Esta versión también incluye mejoras y correcciones de errores para la infraestructura interna del sensor.

Versión 2.82 de Azure ATP

Fecha de lanzamiento: 18 de junio de 2019

Nueva versión preliminar pública