Evaluación de seguridad: asegúrese de que las cuentas con privilegios no se deleguen

En esta recomendación se enumeran todas las cuentas con privilegios que no tienen habilitada la configuración "no delegada", resaltando las que podrían estar expuestas a riesgos relacionados con la delegación. Las cuentas con privilegios son cuentas que son miembros de un grupo con privilegios, como administradores de dominio, administradores de esquemas, etc.

Riesgo de la organización

Si la marca confidencial está deshabilitada, los atacantes podrían aprovechar la delegación de Kerberos para usar mal las credenciales de la cuenta con privilegios, lo que provocaría acceso no autorizado, movimiento lateral y posibles infracciones de seguridad en toda la red. Establecer la marca confidencial en cuentas de usuario con privilegios impide que los usuarios obtengan acceso a la cuenta y manipule la configuración del sistema.

Para las cuentas de dispositivo, establecerlas en "no delegados" es importante para evitar que se use en cualquier escenario de delegación, lo que garantiza que las credenciales de esta máquina no se puedan reenviar para acceder a otros servicios.

Pasos de corrección

Revise la lista de entidades expuestas para detectar cuál de las cuentas con privilegios no tiene la marca de configuración "esta cuenta es confidencial y no se puede delegar".

Realice las acciones adecuadas en esas cuentas:

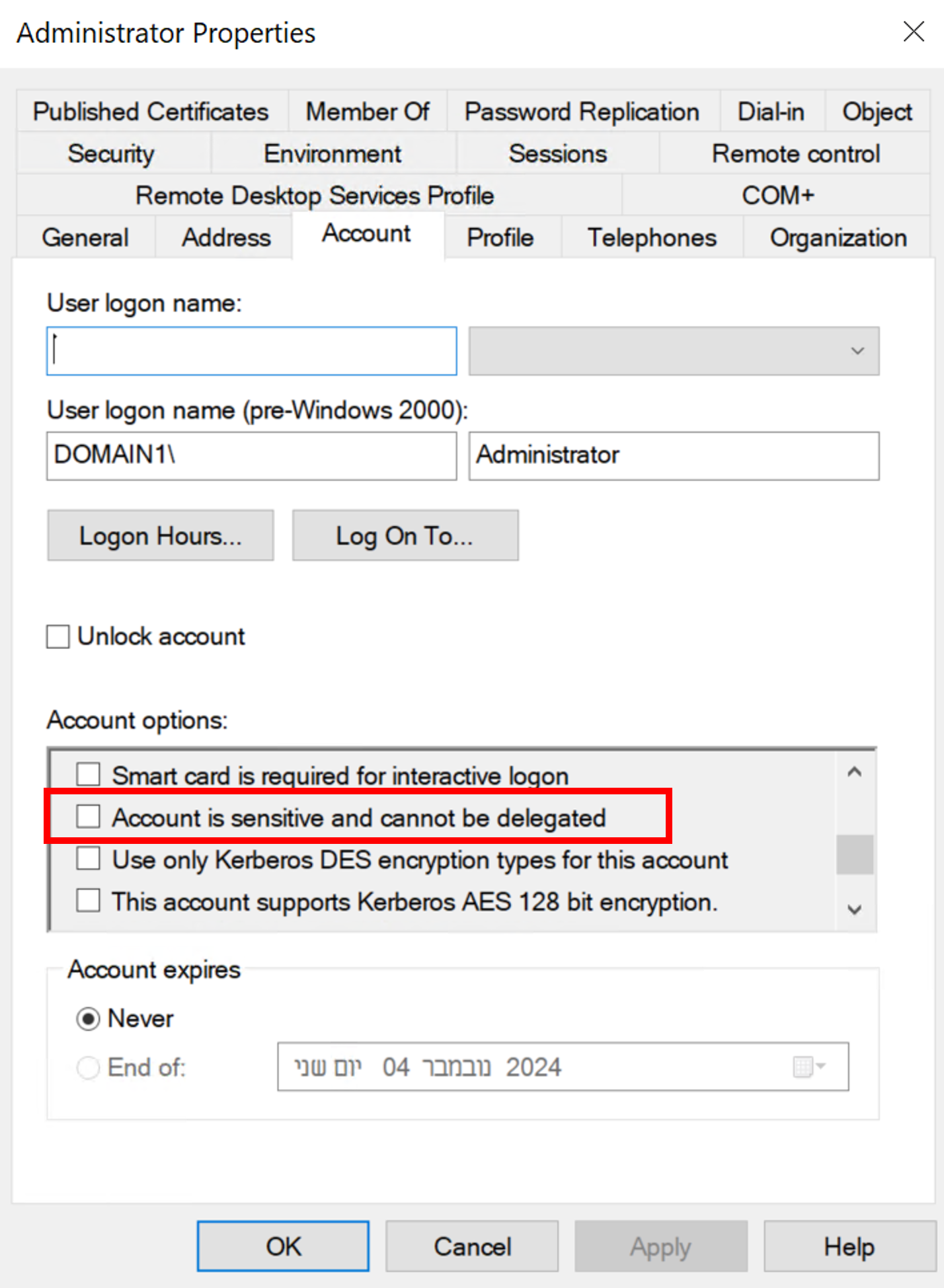

Para las cuentas de usuario: al establecer las marcas de control de la cuenta en "esta cuenta es confidencial y no se puede delegar". En la pestaña Cuenta, active la casilla de esta marca en la sección Opciones de cuenta. Esto impide que los usuarios obtengan acceso a la cuenta y manipule la configuración del sistema.

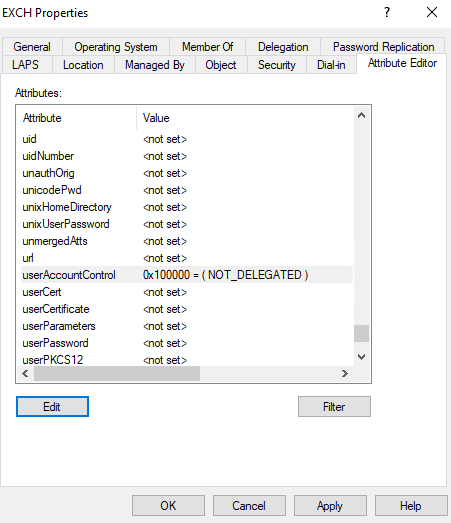

Para cuentas de dispositivo:

El enfoque más seguro es usar un script de PowerShell para configurar el dispositivo y evitar que se use en cualquier escenario de delegación, lo que garantiza que las credenciales de esta máquina no se puedan reenviar para acceder a otros servicios.$name = "ComputerA" Get-ADComputer -Identity $name | Set-ADAccountControl -AccountNotDelegated:$trueOtra opción consiste en establecer el

UserAccountControlatributoNOT_DELEGATED = 0x100000en en la pestaña Atributo Editor del dispositivo expuesto.Por ejemplo: