Evaluación de seguridad: quitar permisos de replicación innecesarios para Microsoft Entra cuenta del conector de Connect AD DS

En este artículo se describen los permisos de replicación innecesarios de Microsoft Defender for Identity para Microsoft Entra Connect (también conocido como Azure AD Connect) informe de evaluación de la posición de seguridad de la cuenta del conector de AD DS.

Nota:

Esta evaluación de seguridad solo estará disponible si Microsoft Defender for Identity sensor está instalado en servidores que ejecutan Microsoft Entra servicios connect.

Además, si el método de inicio de sesión de Sincronización de hash de contraseña (PHS) está configurado, las cuentas del conector de AD DS con permisos de replicación no se verán afectadas porque esos permisos son necesarios.

¿Por qué podría ser un riesgo la cuenta del conector Microsoft Entra Connect AD DS con permisos de replicación innecesarios?

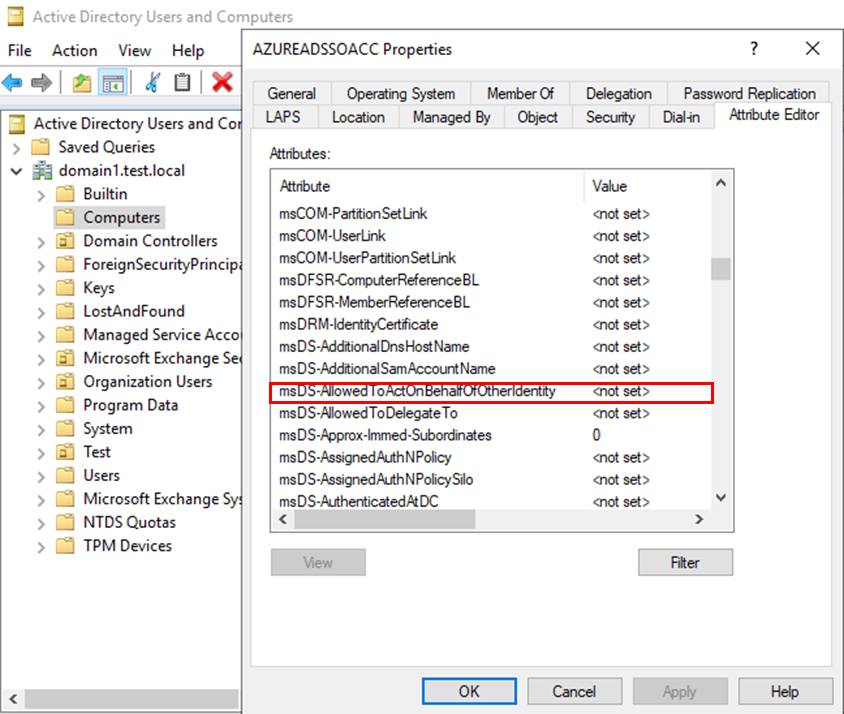

Es probable que los atacantes inteligentes tengan como destino Microsoft Entra Conectar en entornos locales y, por buenas razones. El servidor de Microsoft Entra Connect puede ser un destino principal, especialmente en función de los permisos asignados a la cuenta del conector de AD DS (creado en AD local con el prefijo MSOL_). En la instalación "express" predeterminada de Microsoft Entra Connect, a la cuenta de servicio del conector se le conceden permisos de replicación, entre otros, para garantizar la sincronización adecuada. Si la sincronización de hash de contraseña no está configurada, es importante quitar permisos innecesarios para minimizar la posible superficie expuesta a ataques.

Cómo usar esta evaluación de seguridad para mejorar mi posición de seguridad de la organización híbrida?

Revise la acción recomendada en https://security.microsoft.com/securescore?viewid=actions Para quitar permisos de replicación innecesarios para Microsoft Entra cuenta del conector de Connect AD DS.

Revise la lista de entidades expuestas para detectar cuáles de las cuentas del conector de AD DS tienen permisos de replicación innecesarios.

Realice las acciones adecuadas en esas cuentas y quite sus permisos "Cambios en el directorio de replicación" y "Cambios en el directorio de replicación", desactivando los permisos siguientes:

Importante

En entornos con varios servidores de Microsoft Entra Connect, es fundamental instalar sensores en cada servidor para garantizar que Microsoft Defender for Identity pueda supervisar completamente la configuración. Se ha detectado que la configuración de Microsoft Entra Connect no usa la sincronización de hash de contraseñas, lo que significa que los permisos de replicación no son necesarios para las cuentas de la lista Entidades expuestas. Además, es importante asegurarse de que ninguna otra aplicación requiera cada cuenta de MSOL expuesta para los permisos de replicación.

Nota:

Aunque las evaluaciones se actualizan casi en tiempo real, las puntuaciones y los estados se actualizan cada 24 horas. Aunque la lista de entidades afectadas se actualiza a los pocos minutos de la implementación de las recomendaciones, el estado todavía puede tardar tiempo hasta que se marca como Completado.